A modern informatikai környezetekben a hozzáférés-szabályozás nem csupán egy technikai követelmény, hanem a kiberbiztonság egyik alapköve. Ahogy a rendszerek komplexitása nő, a felhasználók száma gyarapszik, és az adatok értéke exponenciálisan emelkedik, úgy válik egyre kritikusabbá a pontos, hatékony és átlátható hozzáférés-menedzsment. Ennek hiányában a jogosulatlan adathozzáférés, az adatlopás vagy a rendszerek integritásának sérülése szinte elkerülhetetlenné válik.

A különféle hozzáférés-szabályozási modellek közül a Szerepkör alapú hozzáférés-szabályozás (RBAC) az elmúlt évtizedekben a legelterjedtebb és leginkább elfogadott megközelítéssé vált. Ez a modell egy elegáns és robusztus megoldást kínál a komplex jogosultsági struktúrák kezelésére, miközben jelentősen javítja a biztonságot és az adminisztráció hatékonyságát. Az RBAC nem csak egy elméleti keretrendszer, hanem egy gyakorlati eszköz, amely alapvetően formálja a vállalatok biztonsági stratégiáit világszerte.

A hagyományos hozzáférés-szabályozási módszerek, mint például a Diszkrecionális Hozzáférés-szabályozás (DAC), gyakran bizonyultak elégtelennek a nagy szervezetek és a dinamikusan változó üzleti igények kezelésére. A DAC rendszerint a felhasználókra bízza az erőforrásaikhoz való hozzáférés kezelését, ami könnyen vezethet inkonzisztenciákhoz, biztonsági résekhez és adminisztrációs rémálmokhoz. Az RBAC ezzel szemben egy strukturáltabb, központosítottabb megközelítést kínál, amely a feladatkörökre fókuszál, nem pedig az egyéni felhasználókra.

Az RBAC alapvető fogalmai és felépítése

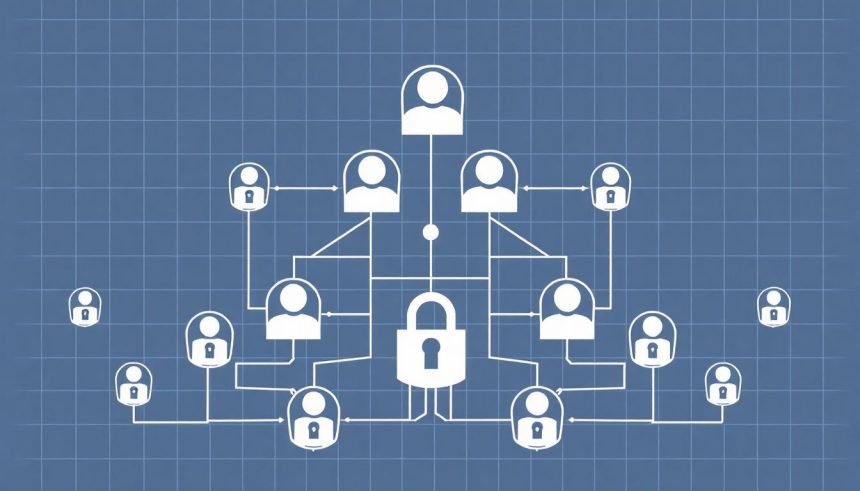

Az RBAC modell megértéséhez elengedhetetlen a mögötte rejlő alapvető fogalmak tisztázása. Ezek a fogalmak alkotják a rendszer építőköveit, és határozzák meg, hogyan működik a hozzáférés-szabályozás a gyakorlatban. Az RBAC ereje abban rejlik, hogy a jogosultságokat nem közvetlenül a felhasználókhoz, hanem az általuk betöltött szerepkörökhöz rendeli.

A szerepkörök (roles) az RBAC központi elemei. Egy szerepkör egy adott munkakörhöz vagy funkcióhoz kapcsolódó jogosultságok és felelősségek halmazát reprezentálja egy szervezetben. Például egy „Pénzügyi vezető”, „HR munkatárs” vagy „IT rendszergazda” szerepkör mindegyike specifikus engedélyekkel rendelkezik, amelyek a munkakör ellátásához szükségesek. A szerepkörök absztrakt entitások, amelyek elvonatkoztatnak az egyéni felhasználóktól.

A felhasználók (users) azok az egyének vagy entitások, akik hozzáférnek a rendszerhez. Az RBAC modellben a felhasználókhoz egy vagy több szerepkört rendelünk. Ez a hozzárendelés határozza meg, hogy az adott felhasználó milyen műveleteket végezhet el, és milyen erőforrásokhoz férhet hozzá. Egy felhasználó tehát nem közvetlenül kap jogosultságokat, hanem a szerepkörén keresztül.

Az RBAC lényege, hogy a jogosultságok kezelését a felhasználók egyedi azonosítójától elválasztja, és ehelyett a munkakörökhöz vagy funkciókhoz rendelt szerepkörökre alapozza.

Az engedélyek (permissions) a rendszerben végrehajtható specifikus műveletek és az azokhoz hozzáférhető objektumok kombinációja. Például egy engedély lehet „olvasás a Pénzügyi jelentések mappában” vagy „szerkesztés az Ügyféladatbázisban”. Az engedélyek azok a legfinomabb szemcsézettségű szabályok, amelyek a hozzáférést definiálják. Ezeket az engedélyeket rendeljük hozzá a szerepkörökhöz.

A műveletek (operations) az erőforrásokon végrehajtható akciók, például olvasás, írás, módosítás, törlés, futtatás. Az objektumok (objects) pedig azok az erőforrások, amelyeken ezeket a műveleteket végre lehet hajtani, mint például fájlok, adatbázis táblák, alkalmazás funkciók, hálózati eszközök.

Az RBAC modellben a kapcsolatok a következőképpen alakulnak:

- Egy felhasználóhoz több szerepkör is tartozhat. (Many-to-many User-Role mapping)

- Egy szerepkörhöz több felhasználó is tartozhat. (Many-to-many User-Role mapping)

- Egy szerepkörhöz több engedély is tartozhat. (Many-to-many Role-Permission mapping)

- Egy engedély több szerepkörhöz is tartozhat. (Many-to-many Role-Permission mapping)

Ez a rugalmas „sok-a-sokhoz” kapcsolatrendszer teszi lehetővé az RBAC skálázhatóságát és hatékonyságát a komplex szervezeti struktúrákban.

Az RBAC működési mechanizmusa

Amikor egy felhasználó megpróbál hozzáférni egy erőforráshoz vagy végrehajtani egy műveletet a rendszerben, az RBAC mechanizmus lép működésbe. A folyamat lépésről lépésre ellenőrzi, hogy a felhasználó rendelkezik-e a szükséges jogosultságokkal a kérés teljesítéséhez.

A hozzáférés ellenőrzése során a rendszer először azonosítja a felhasználót, majd lekérdezi, hogy milyen szerepkörökkel rendelkezik. Ezt követően megnézi, hogy az adott szerepkörökhöz milyen engedélyek tartoznak. Végül összehasonlítja ezeket az engedélyeket a felhasználó által kezdeményezett művelettel és a célobjektummal. Ha a szükséges engedélyek megtalálhatók a felhasználó szerepköreihez rendelt engedélyek között, akkor a hozzáférés megadatik; ellenkező esetben megtagadásra kerül.

A hozzáférési döntési pont (Policy Decision Point, PDP) az RBAC rendszer azon része, amely meghozza a döntést arról, hogy egy felhasználó hozzáférhet-e egy adott erőforráshoz. A PDP a konfigurált szabályok és a felhasználó szerepkörei alapján értékeli a kérést. A hozzáférési végrehajtási pont (Policy Enforcement Point, PEP) pedig az a komponens, amely ténylegesen érvényesíti a PDP által hozott döntést, azaz engedélyezi vagy megtagadja a hozzáférést.

Az RBAC modell gyakran támogatja a szerepkörök hierarchiáját (Role Hierarchy). Ez azt jelenti, hogy bizonyos szerepkörök örökölhetik más szerepkörök engedélyeit. Például egy „Senior fejlesztő” szerepkör örökölheti a „Junior fejlesztő” szerepkör minden engedélyét, és ezen felül további specifikus jogosultságokkal rendelkezhet. Ez a hierarchia jelentősen leegyszerűsíti a jogosultságok kezelését és csökkenti a redundanciát, mivel nem kell minden engedélyt újra és újra definiálni.

A szerepkör-delegálás egy másik fontos aspektus, különösen nagyobb szervezetekben. Ez lehetővé teszi, hogy bizonyos adminisztratív feladatokat, például szerepkörök hozzárendelését felhasználókhoz, delegáljuk anélkül, hogy teljes adminisztrátori jogosultságot adnánk. Ez növeli a hatékonyságot és csökkenti a központi IT-részleg terhelését, miközben fenntartja a biztonsági kontrollt.

A szerepkörök hierarchiája az RBAC egyik legpraktikusabb funkciója, amely lehetővé teszi a jogosultságok logikus, rétegzett kezelését, csökkentve az adminisztratív terheket és a hibalehetőségeket.

Bár az RBAC a szerepkörökre fókuszál, bizonyos esetekben szükség lehet kivételszabályokra vagy felülírásokra. Ezeket azonban rendkívül körültekintően kell kezelni, mivel könnyen alááshatják a modell integritását. Általában az a cél, hogy minél kevesebb kivétel legyen, és a szabályok a lehető legáltalánosabbak legyenek, hogy fenntartsák a rendszer átláthatóságát és egyszerűségét.

Az RBAC típusai és modelljei

Az RBAC nem egyetlen monolitikus modell, hanem több variációja létezik, amelyek különböző szintű komplexitást és funkcionalitást kínálnak. A Nemzeti Szabványügyi és Technológiai Intézet (NIST) definiálta az RBAC alapvető modelljeit, amelyek széles körben elfogadottak és referenciaként szolgálnak.

Az Alapvető RBAC (Core RBAC, vagy RBAC0) a legegyszerűbb modell, amely a felhasználó, szerepkör és engedély fogalmakra épül, és a fentebb leírt „sok-a-sokhoz” kapcsolatokat tartalmazza. Ez az alapvető keretrendszer, amely minden RBAC implementáció kiindulópontja. Az RBAC0 biztosítja a minimális funkcionalitást a szerepkörök és engedélyek kezeléséhez.

A Hierarchikus RBAC (Hierarchical RBAC, vagy RBAC1) kiterjeszti az alapvető modellt a szerepkörök hierarchiájával. Ez lehetővé teszi, hogy a szerepkörök közötti öröklődési kapcsolatokat definiáljunk, ahol egy magasabb szintű szerepkör automatikusan megkapja az alacsonyabb szintű szerepkörök összes engedélyét. Ez a modell különösen hasznos nagy szervezetekben, ahol a munkakörök strukturáltak és hierarchikusak, mint például menedzser-beosztott viszonyok.

A Korlátozott RBAC (Constrained RBAC, vagy RBAC2) további megszorításokat vezet be a jogosultságok kezelésére. Ennek két fő mechanizmusa van:

- Szétválasztott feladatkörök (Separation of Duties, SoD): Ez a szabály megakadályozza, hogy egyetlen felhasználó túl sok jogosultsággal rendelkezzen, ami visszaélésre adhat okot. Például egy felhasználó nem lehet egyszerre számlafizető és számlajóváhagyó, hogy elkerülje a csalás lehetőségét. Az SoD kritikus fontosságú a belső ellenőrzés és a megfelelőség szempontjából.

- Kardinalitási korlátozások (Cardinality Constraints): Ezek a korlátozások meghatározzák, hogy egy felhasználó hány szerepkört tölthet be egyszerre, vagy hogy egy szerepkör hány felhasználóhoz rendelhető hozzá. Például egy kritikus adminisztrátori szerepkörhöz csak egyetlen felhasználó rendelhető hozzá egy adott időpontban.

Az RBAC2 jelentősen növeli a biztonságot és a belső kontrollt, de a bevezetése és kezelése is komplexebb.

Az Összevont RBAC (Combined RBAC, vagy RBAC3) az RBAC1 és RBAC2 modelljeit kombinálja, így egyszerre támogatja a szerepkörök hierarchiáját és a korlátozásokat. Ez a legteljesebb és legkomplexebb NIST RBAC modell, amely a legnagyobb rugalmasságot és biztonságot nyújtja, de a legnagyobb tervezési és adminisztrációs erőfeszítést is igényli.

Érdemes megemlíteni az Attribútum alapú hozzáférés-szabályozás (ABAC) modellt is, amely egyre nagyobb népszerűségre tesz szert. Az ABAC dinamikusabb és granulárisabb hozzáférés-szabályozást tesz lehetővé azáltal, hogy a döntéseket nem csak a felhasználó szerepkörei, hanem a felhasználó, az erőforrás, a környezet és a művelet attribútumai alapján hozza meg. Az RBAC és az ABAC nem feltétlenül egymást kizáró modellek; sok esetben kiegészítik egymást, és hibrid megoldások is léteznek, ahol az RBAC adja az alapvető struktúrát, az ABAC pedig a finomabb szemcsézettségű, dinamikus szabályokat.

A különböző RBAC modellek lehetővé teszik a szervezetek számára, hogy az igényeiknek és biztonsági követelményeiknek leginkább megfelelő szintű komplexitást válasszák a hozzáférés-szabályozásban.

Az RBAC jelentősége és előnyei a hálózati biztonságban

Az RBAC modell széles körű elterjedtsége nem véletlen. Számos jelentős előnnyel jár a hálózati biztonság és az IT-adminisztráció szempontjából, amelyek messze felülmúlják a kezdeti bevezetés esetleges komplexitását.

Az egyik legfontosabb előny a fokozott biztonság. Az RBAC alapvetően támogatja a „legkisebb jogosultság elvét” (Principle of Least Privilege, PoLP). Ez az elv kimondja, hogy minden felhasználónak, folyamatnak és alkalmazásnak csak a feladatai elvégzéséhez feltétlenül szükséges jogosultságokkal kell rendelkeznie, és semmivel sem többel. Az RBAC-val ez könnyen megvalósítható, mivel a szerepkörökhöz csak a releváns engedélyeket rendeljük, így minimalizálva a jogosulatlan hozzáférés és a belső fenyegetések kockázatát. Ha egy felhasználó fiókja kompromittálódik, a támadó csak az adott szerepkörhöz tartozó engedélyekkel rendelkezik, nem pedig korlátlan hozzáféréssel.

Az RBAC jelentősen egyszerűsíti az adminisztrációt. A hagyományos rendszerekben, ahol a jogosultságokat közvetlenül a felhasználókhoz rendelik, egy új felhasználó belépésekor vagy egy meglévő munkakörének változásakor az összes jogosultságot egyenként kell konfigurálni. Ez időigényes, hibalehetőségektől terhes és nehezen követhető. Az RBAC-val egyszerűen hozzárendelünk egy vagy több előre definiált szerepkört a felhasználóhoz, és azonnal megkapja a szükséges engedélyeket. Hasonlóképpen, ha egy felhasználó elhagyja a szervezetet, egyszerűen eltávolítjuk a szerepköreit, és minden hozzáférése azonnal megszűnik.

A megfelelőség (compliance) egyre nagyobb kihívást jelent a vállalatok számára. A GDPR, HIPAA, SOX és más iparági vagy regionális szabályozások szigorú követelményeket támasztanak az adatok védelmére és a hozzáférés-szabályozásra vonatkozóan. Az RBAC rendszerek rendkívül jól dokumentálhatók és auditálhatók, ami megkönnyíti a szabályozási követelményeknek való megfelelést. Egy audit során könnyedén bemutatható, hogy ki milyen szerepkörrel rendelkezik, és az adott szerepkör milyen engedélyeket biztosít, ezzel bizonyítva a kontrollok hatékonyságát.

Az auditálhatóság nem csak a megfelelőség szempontjából fontos. Az RBAC rendszerek által generált naplók és jelentések részletes betekintést nyújtanak abba, hogy ki, mikor, mihez fért hozzá. Ez kritikus fontosságú a biztonsági incidensek kivizsgálásakor, a rendszerek gyenge pontjainak azonosításakor és a biztonsági házirendek finomításakor. A szerepkörök és az engedélyek átlátható struktúrája megkönnyíti a jogosultságok felülvizsgálatát és a potenciális kockázatok azonosítását.

A skálázhatóság az RBAC egyik kiemelkedő jellemzője. Akár tíz, akár tízezer felhasználóról van szó, az RBAC hatékonyan kezeli a jogosultságokat. Új felhasználók vagy erőforrások hozzáadása nem okoz exponenciális növekedést az adminisztrációs terhekben, mivel a szerepkörök és engedélyek struktúrája stabil marad. Ez különösen előnyös gyorsan növekvő vagy nagyméretű szervezetek számára.

Az RBAC hozzájárul a csökkentett kockázathoz a belső fenyegetések minimalizálásával. A jogosultságok precíz szabályozása megakadályozza, hogy egy rosszindulatú vagy gondatlan alkalmazott hozzáférjen olyan adatokhoz vagy rendszerekhez, amelyekre nincs szüksége a munkájához. Ez csökkenti az adatlopás, az adatszivárgás és a rendszerek károsodásának esélyét.

Végül, az RBAC javítja a felhasználói élményt is. A felhasználók gyorsan és zökkenőmentesen kapják meg a munkájukhoz szükséges hozzáférést, anélkül, hogy hosszú várakozási idővel vagy bonyolult igénylési folyamatokkal kellene szembesülniük. Ez növeli a termelékenységet és csökkenti a frusztrációt az IT-támogatás felé.

Az RBAC implementációjának kihívásai és bevált gyakorlatok

Bár az RBAC számos előnnyel jár, a sikeres implementációja nem mindig egyszerű. Számos kihívással kell szembenézni, amelyek megfelelő tervezéssel és bevált gyakorlatok alkalmazásával orvosolhatók.

Az egyik legnagyobb kihívás a tervezés fázisa, különösen a szerepkörök azonosítása és definiálása. Egy nagy szervezetben rengeteg különböző munkakör és feladatkör létezik, és ezeket pontosan le kell képezni szerepkörökre. A szerepköröknek kellően granulárisnak kell lenniük ahhoz, hogy a „legkisebb jogosultság elve” érvényesüljön, de nem annyira részletesnek, hogy a rendszer kezelhetetlenné váljon. A szerepkörök rossz tervezése „szerepkör robbanáshoz” (role explosion) vezethet, amikor túl sok szerepkör jön létre, és az adminisztráció ugyanolyan bonyolulttá válik, mint a hagyományos jogosultságkezelés.

A szerepkör robbanás elkerülése érdekében érdemes funkcionális elemzést végezni, azonosítani a közös feladatköröket és a szükséges engedélyeket. Gyakran segít a hierarchia alkalmazása, ahol a specializáltabb szerepkörök öröklik az általánosabb szerepkörök jogosultságait. Az üzleti egységekkel való szoros együttműködés kulcsfontosságú a pontos szerepkör-definíciók kialakításában.

A kezdeti komplexitás szintén gyakori probléma. Egy meglévő rendszer RBAC-ra való átállítása jelentős erőforrásokat igényelhet, beleértve az időt, a szakértelmet és a pénzügyi befektetést. A meglévő jogosultságok felmérése, a szerepkörök megtervezése és az átállás gondos projektmenedzsmentet igényel. Fontos a fokozatos bevezetés, ahol először egy kisebb, kevésbé kritikus rendszert vagy részleget térítenek át, majd a tapasztalatok alapján bővítik a hatókört.

Az RBAC rendszerek sikeréhez elengedhetetlen a rendszeres felülvizsgálat. A szervezetek változnak, a munkakörök fejlődnek, az alkalmazottak pozíciót váltanak. Ezek a változások azt jelenthetik, hogy a korábban definiált szerepkörök és az azokhoz tartozó engedélyek elavulttá válnak. Időszakos auditokat kell végezni a szerepkörök relevanciájának és a felhasználókhoz rendelt szerepkörök pontosságának ellenőrzésére. Ez a „jogosultság-életciklus menedzsment” kulcsfontosságú a biztonsági integritás fenntartásához.

Az automatizálás jelentősen megkönnyítheti az RBAC kezelését. Az Identity and Access Management (IAM) rendszerek, amelyek képesek automatizálni a felhasználói fiókok létrehozását, a szerepkörök hozzárendelését és visszavonását, valamint a jogosultságok életciklusát, kulcsfontosságúak a nagy szervezetekben. Az automatizálás csökkenti az emberi hibák lehetőségét és felgyorsítja az adminisztratív folyamatokat.

A sikeres RBAC implementáció kulcsa a részletes tervezés, a folyamatos felülvizsgálat és az automatizáció, amelyek együttesen biztosítják a rendszer hatékonyságát és biztonságát.

Az integráció más biztonsági rendszerekkel, például címtárszolgáltatásokkal (Active Directory, LDAP), Single Sign-On (SSO) megoldásokkal és Privileged Access Management (PAM) rendszerekkel, szintén kritikus. Egy jól integrált RBAC rendszer zökkenőmentesen működik együtt a meglévő infrastruktúrával, egységes hozzáférés-szabályozást biztosítva a teljes IT-környezetben.

Végül, de nem utolsósorban, a képzés elengedhetetlen. Az adminisztrátoroknak meg kell érteniük az RBAC alapelveit, a szerepkörök tervezésének legjobb gyakorlatait és a rendszer kezelését. A felhasználóknak is tisztában kell lenniük a jogosultsági modell alapjaival, hogy megértsék, miért férnek hozzá bizonyos erőforrásokhoz, és miért nem másokhoz. A megfelelő képzés elősegíti a rendszer elfogadását és hatékony használatát.

Az RBAC összehasonlítása más hozzáférés-szabályozási modellekkel

A hozzáférés-szabályozás történetében az RBAC előtt és mellett is léteztek és léteznek más modellek. Ezek megértése segít az RBAC erősségeinek és gyengeségeinek pontosabb értékelésében, valamint abban, hogy mikor melyik modell a legmegfelelőbb.

A Diszkrecionális Hozzáférés-szabályozás (DAC) az egyik legrégebbi és legegyszerűbb modell. A DAC-ban az erőforrások tulajdonosai (általában a felhasználók) maguk dönthetnek arról, hogy ki férhet hozzá a tulajdonukban lévő erőforrásokhoz, és milyen jogosultságokkal. Például egy felhasználó dönthet úgy, hogy egy fájlt megoszt másokkal, és beállítja az olvasási, írási vagy végrehajtási engedélyeket.

- Előnyei: Rendkívül rugalmas és egyszerűen bevezethető kisebb környezetekben.

- Hátrányai: Nehezen skálázható nagy rendszerekben, könnyen vezethet inkonzisztens jogosultságokhoz és biztonsági résekhez. Nincs központi kontroll, ami megnehezíti az auditálást és a megfelelőséget. A „jogosultság-elterjedés” (privilege creep) gyakori probléma.

A Kényszerített Hozzáférés-szabályozás (MAC) egy sokkal szigorúbb modell, amelyet jellemzően magas biztonsági igényű környezetekben, például katonai vagy kormányzati rendszerekben alkalmaznak. A MAC-ban minden erőforrás és minden felhasználó egy biztonsági címkével (label) rendelkezik, amely hierarchikus szinteket és kategóriákat jelöl. A hozzáférési döntéseket a rendszer egy központi entitás (például egy biztonsági adminisztrátor) által előre definiált szabályok alapján hozza meg, és az erőforrások tulajdonosai nem módosíthatják.

- Előnyei: Rendkívül biztonságos, garantálja a szigorú adatvédelmet és a bizalmasságot. Központi kontrollt biztosít.

- Hátrányai: Nagyon merev és rugalmatlan, nehezen konfigurálható és adminisztrálható. Nem alkalmas a legtöbb kereskedelmi környezet dinamikus igényeinek kielégítésére.

Az Attribútum alapú hozzáférés-szabályozás (ABAC) egy viszonylag újabb modell, amely a hozzáférési döntéseket dinamikusan, a felhasználó, az erőforrás, a környezet és a művelet attribútumai alapján hozza meg. Például egy szabály lehet: „Engedélyezd az olvasást a ‘Pénzügyi jelentések’ mappában minden ‘Pénzügyi osztály’ dolgozónak, aki ‘Budapesten’ dolgozik, és ‘munkaidőben’ próbál hozzáférni.”

- Előnyei: Rendkívül granuláris és dinamikus hozzáférés-szabályozást tesz lehetővé, ami komplex üzleti logikák kezelésére is alkalmas. Jól skálázható.

- Hátrányai: Nagyon komplex a tervezése, implementálása és karbantartása. A szabályok száma exponenciálisan növekedhet, ami nehézzé teszi az auditálást és a hibakeresést.

Az RBAC ezen modellek között egyfajta „középutat” képvisel. Képes egyensúlyt teremteni a rugalmasság és a biztonság között. Szigorúbb és központosítottabb, mint a DAC, de rugalmasabb és könnyebben kezelhető, mint a MAC. Kevésbé komplex, mint az ABAC, de elegendő granularitást biztosít a legtöbb üzleti igényhez. Ez az egyensúly tette az RBAC-t a legnépszerűbb hozzáférés-szabályozási modellé a legtöbb szervezet számára.

Táblázat az összehasonlításról:

| Modell | Fókusz | Adminisztráció | Rugalmasság | Biztonság | Alkalmazási terület |

|---|---|---|---|---|---|

| DAC | Felhasználó, erőforrás tulajdonos | Decentralizált, ad-hoc | Magas | Alacsonyabb | Kisebb rendszerek, személyes fájlok |

| MAC | Erőforrás, biztonsági címke | Központosított, merev | Alacsony | Nagyon magas | Kormányzati, katonai, szigorúan szabályozott környezetek |

| RBAC | Szerepkör, munkakör | Központosított, strukturált | Közepes-Magas | Magas | Vállalati IT rendszerek, felhőalapú szolgáltatások |

| ABAC | Attribútumok (felhasználó, erőforrás, környezet) | Központosított, dinamikus | Nagyon magas | Nagyon magas (ha jól implementált) | Komplex, dinamikus környezetek, mikroszolgáltatások |

Az RBAC jövője és fejlődési irányai

A technológia folyamatosan fejlődik, és ezzel együtt a kiberfenyegetések is új formákat öltenek. Az RBAC modell, bár stabil és bevált, szintén alkalmazkodik ezekhez a változásokhoz, és számos izgalmas fejlődési irányt mutat.

Az egyik legjelentősebb terület az integráció a felhőalapú környezetekkel (Cloud RBAC). Ahogy egyre több vállalat helyezi át infrastruktúráját és alkalmazásait a felhőbe (IaaS, PaaS, SaaS), az RBAC-nak is képesnek kell lennie ezeket a környezeteket hatékonyan kezelni. A felhőszolgáltatók, mint az AWS, Azure, GCP, saját RBAC implementációkat kínálnak, amelyek lehetővé teszik a felhasználók, csoportok és szerepkörök kezelését a felhőerőforrásokhoz való hozzáférés szabályozására. A kihívás itt a hibrid környezetek kezelése, ahol a helyi és a felhőbeli RBAC rendszereket össze kell hangolni.

A mikroszolgáltatások és a konténerizáció elterjedésével az RBAC-nak is finomabb szemcsézettségűvé kell válnia. A hagyományos RBAC, amely nagyobb, monolitikus alkalmazásokhoz készült, nem mindig optimális a mikroszolgáltatásokhoz, ahol minden szolgáltatásnak saját, specifikus engedélyekre van szüksége. Itt jön képbe az ABAC vagy a dinamikus RBAC, amelyek lehetővé teszik a hozzáférés szabályozását a szolgáltatások és API-k szintjén, nem csupán az alkalmazások egészére vonatkozóan.

Az AI és a gépi tanulás egyre nagyobb szerepet játszik az RBAC optimalizálásában. Az AI képes elemezni a felhasználói viselkedési mintákat, azonosítani a jogosultság-abúzusokat vagy a „jogosultság-elterjedést”, és javaslatokat tenni a szerepkörök finomítására. A gépi tanulás segíthet a szerepkörök automatikus generálásában a meglévő jogosultságok és felhasználói mintázatok alapján, valamint a rendellenes hozzáférési kísérletek felismerésében.

A Zero Trust architektúrák térhódításával az RBAC szerepe is átalakul. A Zero Trust alapelve szerint „soha ne bízz, mindig ellenőrizz”. Ez azt jelenti, hogy minden hozzáférési kísérletet hitelesíteni és engedélyezni kell, függetlenül attól, hogy a kérés a hálózat belsejéből vagy kívülről érkezik. Az RBAC továbbra is alapvető eleme marad a Zero Trust modellnek, mivel definiálja, hogy ki mit tehet, de kiegészül kontextuális információkkal (pl. eszköz állapota, hely, idő) és folyamatos hitelesítéssel.

Az RBAC jövője a dinamikusabb, kontextus-érzékenyebb és automatizáltabb megoldások felé mutat, amelyek képesek kezelni a felhő, a mikroszolgáltatások és a Zero Trust architektúrák kihívásait.

A folyamatos hozzáférés-ellenőrzés egy másik fontos trend. Ahelyett, hogy egyszeri ellenőrzést végeznénk a bejelentkezéskor, a hozzáférést folyamatosan felülvizsgálják a felhasználó viselkedése és a környezeti változások alapján. Ha például egy felhasználó szokatlan tevékenységet végez, vagy egy nem megbízható hálózatról próbál hozzáférni, a rendszer automatikusan visszavonhatja vagy korlátozhatja a jogosultságait. Az RBAC nyújtja az alapvető jogosultsági keretet ehhez a dinamikus ellenőrzéshez.

Gyakorlati példák és esettanulmányok

Az RBAC elméleti alapjainak megértése után érdemes megnézni, hogyan működik a gyakorlatban, különböző iparágakban és szervezetekben.

Pénzügyi vállalat – Pénzügyi osztály

Egy nagyvállalat pénzügyi osztályán az RBAC kritikus fontosságú a szigorú szabályozások (pl. SOX) és az adatok bizalmasságának betartásához.

- Szerepkörök: Pénzügyi Könyvelő, Főkönyvelő, Pénzügyi Elemző, Pénzügyi Igazgató.

- Engedélyek:

- Pénzügyi Könyvelő: Könyvelési tételek rögzítése, számlák feldolgozása, alapvető jelentések megtekintése.

- Főkönyvelő: Minden Pénzügyi Könyvelő engedélye, plusz főkönyvi adatok módosítása, havi zárások végrehajtása, részletes jelentések generálása.

- Pénzügyi Elemző: Csak olvasási hozzáférés az összes pénzügyi adathoz, jelentéskészítő szoftverek futtatása, adatexportálás elemzés céljából (korlátozottan).

- Pénzügyi Igazgató: Minden Főkönyvelő engedélye, plusz pénzügyi rendszerek konfigurálása, stratégiai jelentések jóváhagyása, magas szintű adatvédelmi beállítások kezelése.

- SoD alkalmazása: Egyetlen felhasználó sem lehet egyszerre kifizetést kezdeményező és jóváhagyó. Ez megakadályozza a belső csalásokat. Ha valaki számlát rögzít, nem engedélyezheti a kifizetését.

Ez a struktúra biztosítja, hogy mindenki csak a munkájához szükséges jogosultságokkal rendelkezzen, és a kritikus feladatok el legyenek választva egymástól.

Kórházi információs rendszer

Az egészségügyben az RBAC elengedhetetlen a betegadatok bizalmasságának (pl. HIPAA megfelelőség) és a hozzáférés biztonságának garantálásához.

- Szerepkörök: Orvos, Nővér, Adminisztrátor, Labortechnikus, Számlázási munkatárs.

- Engedélyek:

- Orvos: Teljes hozzáférés a hozzárendelt betegek orvosi kartonjaihoz (olvasás, írás, módosítás), gyógyszerek felírása, diagnózisok rögzítése. Csak olvasási hozzáférés más osztályok betegeinek alapadataihoz (név, születési dátum).

- Nővér: Hozzárendelt betegek orvosi kartonjainak olvasása, gyógyszerbeadás rögzítése, vitális paraméterek frissítése.

- Adminisztrátor: Betegfelvétel, időpontfoglalás, alapvető betegadatok módosítása (név, cím), de nincs hozzáférés az orvosi előzményekhez.

- Labortechnikus: Hozzáférés a laboreredményekhez, új eredmények rögzítése, de nincs hozzáférés a teljes orvosi kartonhoz.

- Számlázási munkatárs: Hozzáférés a beteg demográfiai és biztosítási adataihoz, a kezelések kódjaihoz a számlázás céljából, de nincs hozzáférés az orvosi diagnózisokhoz vagy részletes előzményekhez.

Ez a finomhangolt jogosultsági rendszer biztosítja, hogy minden egészségügyi dolgozó csak ahhoz az információhoz férhessen hozzá, amelyre a feladatai elvégzéséhez feltétlenül szüksége van, miközben védi a betegadatok érzékenységét.

Szoftverfejlesztő cég – Projektmenedzsment rendszer

Egy fejlesztő cégnél a projektmenedzsment rendszerben az RBAC segít a projektekhez való hozzáférés szabályozásában, biztosítva a kód integritását és a munkafolyamatok zavartalanságát.

- Szerepkörök: Projektvezető, Fejlesztő, Tesztelő, Ügyfél.

- Engedélyek:

- Projektvezető: Teljes hozzáférés az összes projekthez (feladatok létrehozása, hozzárendelése, módosítása, törlése), mérföldkövek kezelése, riportok generálása.

- Fejlesztő: Hozzáférés a hozzárendelt projektek kód-tárához (olvasás, írás), feladatok állapotának frissítése, hibajegyek megtekintése és módosítása. Nincs hozzáférés a projekt pénzügyi adataihoz.

- Tesztelő: Hozzáférés a tesztkörnyezetekhez, hibajegyek létrehozása és kezelése, de nincs írási hozzáférés a kód-tárhoz.

- Ügyfél: Csak olvasási hozzáférés a saját projektjeinek állapotához, a mérföldkövekhez és a jóváhagyott dokumentációhoz. Nincs hozzáférés a kódhoz, hibajegyekhez.

Az RBAC itt biztosítja, hogy a fejlesztők ne férhessenek hozzá a tesztelők által jelentett hibákhoz, mielőtt azok validálva lennének, vagy hogy az ügyfelek csak a számukra releváns információkat lássák, anélkül, hogy a belső fejlesztési folyamatokba beavatkozhatnának.

Ezek a példák jól illusztrálják, hogy az RBAC modell rugalmasan alkalmazható a legkülönfélébb iparágakban és rendszerekben, és hogyan járul hozzá a hatékonyabb adminisztrációhoz és a magasabb szintű biztonsághoz.