A Proof of Concept (PoC) Exploit Fogalmának Alapos Megértése a Kiberbiztonságban

A digitális világ folyamatos fejlődésével és a technológiai innovációk robbanásszerű terjedésével párhuzamosan a kiberbiztonsági fenyegetések is egyre kifinomultabbá és komplexebbé válnak. Ebben a dinamikus környezetben kulcsfontosságú a sebezhetőségek azonosítása, megértése és hatékony kezelése. Ennek egyik alapvető eszköze a Proof of Concept (PoC) exploit, amely a kiberbiztonsági szakemberek, etikus hackerek és biztonsági kutatók mindennapi munkájának szerves részét képezi.

A PoC exploit fogalma gyakran félreértelmezett, és sokan összekeverik a „valódi” exploitokkal, amelyek károkozásra vagy jogosulatlan hozzáférésre szolgálnak. Valójában a PoC exploit egy sokkal specifikusabb és árnyaltabb eszköz, amelynek elsődleges célja egy adott sebezhetőség létezésének és kiaknázhatóságának igazolása. Nem feltétlenül egy teljes értékű, működő támadási kód, hanem sokkal inkább egy demonstráció, amely bizonyítja, hogy egy elméletileg azonosított biztonsági hiba a gyakorlatban is kihasználható.

A kiberbiztonságban a „Proof of Concept” kifejezés arra utal, hogy egy adott ötlet, elv vagy koncepció megvalósítható és működőképes. Amikor ezt a kifejezést az „exploit” szóval kombináljuk, az eredmény egy olyan kód vagy módszer, amely egy konkrét biztonsági rést demonstrál. Ez a demonstráció általában minimális funkcionalitással rendelkezik, és ritkán okoz kárt vagy valós adatvesztést. Célja, hogy vizuálisan vagy logikailag bemutassa, hogyan lehetne egy rendszert vagy alkalmazást kompromittálni.

Gyakran az etikus hackerek és a biztonsági kutatók fejlesztik ki a PoC exploitokat, hogy felelősségteljesen jelezzék a szoftvergyártóknak vagy rendszertulajdonosoknak a felfedezett hibákat. Ezek a demonstrációk segítenek a fejlesztőknek megérteni a hiba súlyosságát és reprodukálni a problémát, ami elengedhetetlen a javítás (patch) elkészítéséhez. Ezzel szemben a rosszindulatú támadók is használhatnak PoC-kat, de az ő céljuk nem a javítás elősegítése, hanem a későbbi, valós támadások előkészítése és tesztelése.

A PoC exploitok tehát alapvető szerepet játszanak a kiberbiztonsági ökoszisztémában, hidat képezve az elméleti sebezhetőség-azonosítás és a gyakorlati védelem között. Megértésük elengedhetetlen ahhoz, hogy hatékonyan védekezzünk a folyamatosan változó digitális fenyegetések ellen.

A PoC és az Exploit közötti különbség és kapcsolat

A kiberbiztonság területén gyakran hallani a „PoC” és az „exploit” kifejezéseket, amelyek bár szorosan kapcsolódnak egymáshoz, mégis eltérő jelentéssel bírnak. A különbségek és a köztük lévő kapcsolat megértése kulcsfontosságú a sebezhetőségek kezelésének és a támadási vektorok elemzésének szempontjából.

Egy exploit (kihasználó kód) egy olyan szoftver, adatsorozat vagy parancs, amely kihasználja egy számítógépes rendszer, alkalmazás vagy hálózat biztonsági sebezhetőségét annak érdekében, hogy valamilyen nem kívánt vagy jogosulatlan viselkedést idézzen elő. Ez a viselkedés lehet például jogosulatlan hozzáférés, adatlopás, szolgáltatásmegtagadás (DoS), vagy a rendszer feletti teljes irányítás megszerzése. Az exploitok célja a károkozás vagy a jogosulatlan előny szerzése. Általában megbízhatóak, és a céljuk elérésére optimalizáltak.

Ezzel szemben a Proof of Concept (PoC), ahogy már említettük, egy demonstráció. Célja kizárólag egy sebezhetőség létezésének és kihasználhatóságának bizonyítása, anélkül, hogy károkat okozna vagy rosszindulatú célt szolgálna. A PoC kódja gyakran egyszerűbb, kevésbé robusztus, és nem feltétlenül optimalizált a különböző rendszerekre vagy konfigurációkra. Lehet, hogy csak egy speciális környezetben működik, és a kimenete mindössze egy üzenet, például „Sikeresen kihasználva!” vagy egy egyszerű popup ablak. A PoC nem arra készült, hogy produktív környezetben futtassák, és nem tartalmazza a „valódi” exploitokhoz szükséges fejlett technikákat, mint például a detektálás elkerülése vagy a perzisztencia biztosítása.

A PoC mint előfutár az exploit fejlesztéséhez:

A PoC és az exploit közötti kapcsolat szimbiotikus. Egy PoC gyakran az első lépés egy teljes értékű exploit kifejlesztésében. Amikor egy biztonsági kutató felfedez egy sebezhetőséget, először általában egy PoC-t hoz létre, hogy igazolja a hiba valódiságát. Ez a PoC aztán alapul szolgálhat a mélyebb elemzéshez és egy robusztusabb exploit elkészítéséhez. A folyamat a következőképpen zajlik:

- Sebezhetőség felfedezése: Egy hiba azonosítása egy szoftverben, rendszerben vagy protokollban.

- PoC fejlesztés: Egy egyszerű kód megírása, amely demonstrálja a hiba kihasználhatóságát, pl. egy buffer overflow esetén megmutatja, hogy a program összeomlik egy bizonyos bemenetre, vagy egy XSS hiba esetén egy alert ablakot jelenít meg.

- Validálás: A PoC segítségével igazolják, hogy a sebezhetőség valóban létezik és kihasználható.

- Exploit fejlesztés (opcionális): Ha a PoC sikeres, és a sebezhetőség jelentős, akkor a PoC alapján egy teljes értékű exploitot lehet fejleszteni, amely már konkrét, rosszindulatú célokat szolgálhat, például shell hozzáférést biztosít.

A különbség tehát a célban és a funkcionalitásban rejlik. A PoC a bizonyításról szól, az exploit a kihasználásról. Egy PoC lehet ártalmatlan, míg egy exploit szinte mindig káros szándékú. Azonban a PoC potenciálisan veszélyes is lehet, ha rossz kezekbe kerül, mivel az tartalmazza a szükséges információkat egy exploit elkészítéséhez.

A Proof of Concept (PoC) exploit a kiberbiztonságban egy kettős élű kard: egyrészt elengedhetetlen eszköz a sebezhetőségek validálásához és a védelmi mechanizmusok javításához, másrészt azonban potenciális kiindulópontja lehet rosszindulatú támadásoknak, amennyiben felelőtlenül kezelik.

Ez a kettős természet teszi a PoC-kat annyira fontossá és egyben kényessé a kiberbiztonsági diskurzusban. A felelős közzététel és az etikai iránymutatások betartása létfontosságú a PoC-k biztonságos és konstruktív felhasználásához.

Miért fejleszt valaki PoC exploitot?

A PoC exploitok fejlesztésének motivációi rendkívül sokrétűek, és a kiberbiztonsági ökoszisztéma különböző szereplőinek eltérő céljait tükrözik. Bár a „exploit” szó negatív konnotációval bír, a PoC exploitok többségét valójában pozitív, védelmi célokkal hozzák létre.

1. Etikus Hackerek és Biztonsági Kutatók (White-Hat)

Ez a csoport a PoC exploitok legfőbb fejlesztője. Céljuk a rendszerek biztonságának javítása. Motivációik a következők:

- Sebezhetőség bemutatása gyártóknak: Amikor egy etikus hacker felfedez egy biztonsági rést egy szoftverben vagy hardverben, a PoC exploit a leghatékonyabb módja annak, hogy bemutassa a gyártónak a probléma létezését és súlyosságát. Egy jól elkészített PoC segít a fejlesztőknek reprodukálni a hibát és megérteni, hogyan lehet kijavítani. Ez a felelős közzététel folyamatának alapvető része.

- Javítás ösztönzése: Egy konkrét, működő PoC sokkal nagyobb nyomást gyakorol a gyártókra a javítás elkészítésére, mint egy elméleti leírás. A PoC bizonyítja, hogy a hiba nem csak elméleti, hanem valós fenyegetést jelent.

- Bug Bounty programok: Számos vállalat kínál pénzügyi jutalmat (bug bounty) azoknak, akik biztonsági réseket fedeznek fel és jelentenek nekik. Ezekben a programokban a PoC exploitok elengedhetetlenek a hiba validálásához és a jutalom megszerzéséhez.

- Tudományos célok és publikációk: A biztonsági kutatók gyakran fejlesztenek PoC-kat akadémiai kutatások részeként, hogy új támadási technikákat mutassanak be, vagy egy adott technológia biztonsági gyengeségeit elemezzék. Az eredményeket gyakran publikálják konferenciákon vagy szaklapokban.

2. Incidensreagáló Csoportok (IR Teams)

Amikor egy szervezet biztonsági incidenst tapasztal, az incidensreagáló csapatoknak gyorsan fel kell mérniük a támadás mértékét és a kihasznált sebezhetőségeket. Ebben segíthet a PoC:

- Sebezhetőség reprodukálása: Ha egy támadás egy ismeretlen vagy új sebezhetőséget használt ki, a PoC fejlesztése segíthet a csapatnak reprodukálni a támadást egy kontrollált környezetben. Ez elengedhetetlen a hiba megértéséhez és a megfelelő védelmi intézkedések kidolgozásához.

- Hatás felmérése: A PoC segítségével pontosan felmérhető, milyen mértékű kárt okozhat egy adott sebezhetőség, és milyen rendszereket érinthet.

3. Fenyegetésfelderítők és Védelmi Szakemberek

A proaktív védelem részeként a fenyegetésfelderítők és biztonsági mérnökök is használhatnak PoC-kat:

- Potenciális veszélyek azonosítása: A PoC-k segítségével felmérhetik, hogy a szervezet rendszerei sebezhetőek-e újonnan felfedezett hibákra, még mielőtt azokról széles körben tudomást szereznének a rosszindulatú szereplők.

- Védelmi rendszerek tesztelése: A PoC-kat felhasználhatják tűzfalak, IDS/IPS rendszerek, vagy más biztonsági vezérlők hatékonyságának tesztelésére, hogy megbizonyosodjanak arról, képesek-e detektálni és blokkolni a potenciális támadásokat.

4. Rosszindulatú Szereplők (Black-Hat Hackerek)

Sajnos a PoC exploitokat nem csak etikus célokra használják. A rosszindulatú szereplők számára is értékes eszközök lehetnek:

- Exploit fejlesztés előkészítése: A black-hat hackerek is PoC-kat készítenek, hogy validálják a sebezhetőségeiket, mielőtt teljes értékű, komplex exploitokat fejlesztenének belőlük. Ez csökkenti a fejlesztési időt és növeli a sikeres támadás esélyét.

- Tesztelés és finomhangolás: A PoC-k segítségével tesztelhetik, hogy a sebezhetőség különböző környezetekben hogyan viselkedik, és finomhangolhatják a későbbi exploitjaikat.

- „Zero-day” piac: A ritka és kritikus zero-day sebezhetőségekért (amelyekre még nincs patch) hatalmas összegeket fizetnek a feketepiacon. A PoC exploitok kulcsfontosságúak ezen sebezhetőségek értékének bizonyításában.

Összességében a PoC exploit fejlesztésének célja attól függ, hogy ki és milyen szándékkal hajtja végre. Bár van sötét oldala is, a kiberbiztonsági közösség számára a PoC exploitok nélkülözhetetlenek a rendszerek biztonságának proaktív javításához és a digitális világ védelméhez.

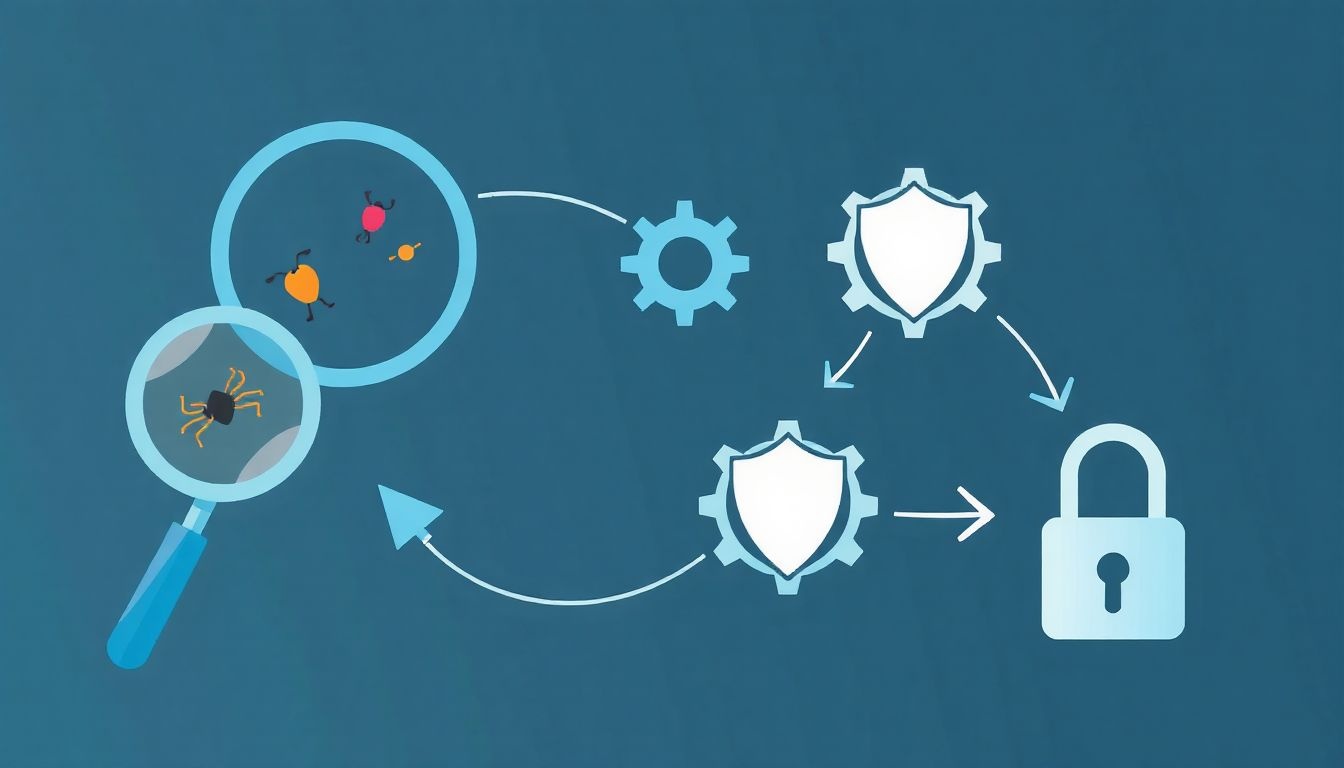

A PoC Exploit Életciklusa

A PoC exploit nem egy statikus entitás, hanem egy dinamikus folyamat része, amely a sebezhetőség felfedezésétől a javításig és az esetleges exploitálhatóságig tart. Ennek az életciklusnak a megértése elengedhetetlen a sebezhetőség-menedzsment és a felelős közzététel szempontjából.

1. Sebezhetőség Felfedezése (Vulnerability Discovery)

Ez az életciklus első és talán legfontosabb szakasza. A sebezhetőségek számos módon felfedezhetők:

- Kézi kódellenőrzés (Code Review): Biztonsági szakemberek manuálisan vizsgálják az alkalmazások forráskódját hibák után kutatva.

- Fuzzing: Automatizált technikák, amelyek érvénytelen, váratlan vagy véletlenszerű adatokat küldenek egy program bemenetére, hogy összeomlásokat vagy hibákat provokáljanak.

- Automatizált sebezhetőség-szkennerek: Eszközök, amelyek előre definiált minták alapján keresnek ismert sebezhetőségeket rendszerekben és alkalmazásokban.

- Reverse Engineering: Egy bináris kód visszafejtése a működésének megértése és potenciális hibák azonosítása céljából.

- Protokoll Analízis: Hálózati protokollok vagy kommunikációs csatornák elemzése biztonsági rések felderítésére.

- Logikai hibák azonosítása: Olyan tervezési vagy implementációs hibák, amelyek nem feltétlenül okoznak összeomlást, de lehetővé teszik a nem kívánt viselkedést (pl. jogosultsági szint emelése).

Amikor egy potenciális sebezhetőséget azonosítanak, az elsődleges feladat annak validálása.

2. Analízis és Validálás

A felfedezett hiba nem feltétlenül sebezhetőség. Ebben a szakaszban a kutatók mélyebben elemzik a problémát, hogy megértsék annak természetét, súlyosságát és kiaknázhatóságát. Ez magában foglalja:

- A hiba kiváltó okának pontos azonosítását.

- Annak megállapítását, hogy a hiba reprodukálható-e megbízhatóan.

- A hiba potenciális hatásának felmérését (pl. adatlopás, DoS, távoli kódfuttatás).

- Annak megállapítását, hogy a hiba valóban biztonsági kockázatot jelent-e, vagy csak egy ártalmatlan programhiba.

Ez a szakasz alapozza meg a PoC fejlesztését.

3. PoC Fejlesztés

Miután a sebezhetőséget validálták, elkészül a Proof of Concept kód. Ennek a kódnak a célja, hogy minimális erőfeszítéssel és kockázattal bizonyítsa a sebezhetőség létezését. A PoC kódja lehet:

- Egy speciálisan kialakított bemeneti fájl.

- Egy rövid szkript (pl. Python, Ruby, PowerShell).

- Egy hálózati csomag (packet).

- Egy webes kérés (HTTP request).

A PoC fejlesztése során a kutató arra törekszik, hogy a kód a lehető legegyszerűbb legyen, miközben egyértelműen demonstrálja a hiba kihasználhatóságát. A tesztelés során a PoC-t izolált környezetben futtatják, hogy elkerüljék a nem kívánt mellékhatásokat.

4. Diszközlés (Disclosure)

Ez az életciklus egyik legkritikusabb és legvitatottabb szakasza. A felfedezőnek döntenie kell, hogyan osztja meg az információt a sebezhetőségről és a PoC-ról:

- Felelős Közzététel (Responsible Disclosure): Ez a preferált módszer. A felfedező először a gyártót/fejlesztőt értesíti a sebezhetőségről és a PoC-ról, elegendő időt adva nekik a javítás elkészítésére. A nyilvánosságot csak azután tájékoztatják, hogy a patch elérhetővé vált, vagy egy előre meghatározott időkeret lejárt. Ez minimalizálja a „zero-day” támadások kockázatát.

- Teljes Közzététel (Full Disclosure): A sebezhetőséget és a PoC-t azonnal nyilvánosságra hozzák, anélkül, hogy előzetesen értesítenék a gyártót. Ezt a módszert általában akkor alkalmazzák, ha a gyártó nem reagál a felelős közzétételre, vagy ha a hiba annyira súlyos, hogy azonnali nyilvános figyelmeztetésre van szükség. Ez azonban növeli a zero-day támadások kockázatát.

- Korlátozott/Késleltetett Közzététel: Valamelyik fél (gyakran a gyártó) kéri a felfedezőt, hogy késleltesse a nyilvános közzétételt egy bizonyos időre, amíg a javítás elkészül.

- Privát Közzététel: Az információt csak egy szűk kör (pl. fizetett tanácsadók, kormányzati szervek) számára teszik elérhetővé. Ez gyakran a zero-day piac része.

A PoC kódjának közzététele önmagában is kockázatokat rejt, ezért a felelős közzététel elveinek betartása kiemelten fontos.

5. Patch Fejlesztés és Telepítés

Miután a gyártó értesült a sebezhetőségről és megkapta a PoC-t, megkezdődik a javítás (patch) fejlesztése. Ez a szakasz magában foglalja a hiba kijavítását a forráskódban, tesztelést, majd a javítás elérhetővé tételét a felhasználók számára. A felhasználók feladata ezután a patch telepítése, hogy védettek legyenek a sebezhetőség ellen.

6. Exploit Fejlesztés (Ha a PoC-ből indul ki)

Mint korábban említettük, egy PoC alapul szolgálhat egy teljes értékű exploit kifejlesztéséhez. Ha a sebezhetőség kritikus, és a PoC egyértelműen bizonyítja a kihasználhatóságot, a rosszindulatú szereplők (vagy akár etikus hackerek tesztelési célból) továbbfejleszthetik a PoC-t egy robusztus, funkcionális exploitra, amely már valós károkat okozhat. Ez az exploit kihasználhatja a sebezhetőséget azoknál a rendszereknél, amelyek még nem telepítették a patchet.

Az életciklus lezárulásával a sebezhetőség vagy javításra kerül, vagy egy ismert fenyegetéssé válik, amely ellen a felhasználóknak védekezniük kell. A PoC exploitok tehát katalizátorként működnek ebben a folyamatban, gyorsítva a biztonsági rések azonosítását és orvoslását.

Típusai és Példái PoC Exploitoknak

A PoC exploitok a sebezhetőségek széles skáláját fedhetik le, és a támadási felület jellegétől függően különböző formát ölthetnek. Bár a technikai részletek rendkívül komplexek lehetnek, a PoC lényege mindig a demonstráció.

1. Kódinjektálás (Code Injection)

Ezek a sebezhetőségek lehetővé teszik a támadó számára, hogy saját kódot injektáljon és futtasson egy célrendszeren vagy alkalmazáson belül. A PoC-k ebben az esetben általában egy ártalmatlan, de látható hatást produkálnak.

- SQL Injektálás (SQL Injection – SQLi):

Fogalom: Adatbázis-lekérdezések manipulálása rosszindulatú SQL kóddal.

PoC Példa: Egy webes űrlapba a felhasználónév mezőbe a következő beírása:

' OR 1=1--. Ha a PoC sikeres, az alkalmazás bejelentkezteti a felhasználót jelszó nélkül, vagy hibaüzenet helyett adatbázis-információkat jelenít meg. A PoC nem lop el adatot, csak megmutatja, hogy a feltétel mindig igaz, és a jelszó ellenőrzés kihagyható. - Cross-Site Scripting (XSS):

Fogalom: Rosszindulatú szkriptkód injektálása weboldalakba, amelyet aztán a felhasználók böngészője futtat.

PoC Példa: Egy beviteli mezőbe a következő kód beírása:

<script>alert('XSS PoC sikeres!');</script>. Ha a PoC sikeres, a böngésző futtatja a szkriptet, és megjelenik egy felugró ablak az üzenettel. Ez nem okoz kárt, de bizonyítja, hogy a szkript futtatható. - Parancs Injektálás (Command Injection):

Fogalom: Rendszerparancsok injektálása egy alkalmazásba.

PoC Példa: Egy webes felületen, ahol egy IP címet lehet pingelni, a

127.0.0.1; ls -labeírása. Ha a PoC sikeres, a rendszer a ping parancs mellett als -laparancs kimenetét is megjeleníti, igazolva a parancs injektálás lehetőségét.

2. Memóriasérülékenységek (Memory Corruption Vulnerabilities)

Ezek a hibák a program memóriakezelésével kapcsolatosak, és gyakran vezetnek összeomlásokhoz vagy tetszőleges kódfuttatáshoz.

- Buffer Overflow (Puffertúlcsordulás):

Fogalom: Túl sok adat írása egy pufferbe, ami átírja a szomszédos memóriaterületeket.

PoC Példa: Egy programba szándékosan egy nagyon hosszú karakterláncot adunk bemenetként, ami meghaladja a puffer méretét. A PoC sikere az, ha a program összeomlik (crash), egy „Segmentation Fault” vagy hasonló hibaüzenettel. Ez bizonyítja, hogy a puffer nem megfelelően van kezelve, és elvileg kódfuttatásra is felhasználható lenne.

- Use-After-Free (UAF):

Fogalom: Egy memóriaterület felszabadítása után a program továbbra is próbálja használni azt.

PoC Példa: Egy programsorozat, ahol egy objektum memóriáját felszabadítják, majd az objektumra mutató pointert újra használják. A PoC sikere lehet egy programösszeomlás, vagy egy előre nem látható, de ártalmatlan programviselkedés, ami jelzi a hibát.

3. Logikai Hibák

Ezek a hibák nem feltétlenül vezetnek kódfuttatáshoz, hanem a rendszer logikájának vagy üzleti folyamatainak kihasználását teszik lehetővé.

- Jogosultsági Szint Emelés (Privilege Escalation):

Fogalom: Egy alacsonyabb jogosultságú felhasználó magasabb jogosultságokat szerez.

PoC Példa: Egy szkript, amely kihasznál egy hibát egy konfigurációs fájlban vagy egy rendszerhívásban, és egy normál felhasználóként futtatva sikeresen létrehoz egy új adminisztrátori fiókot, vagy hozzáfér egy korábban elérhetetlen fájlhoz. A PoC csak a hozzáférés megszerzését mutatja be, nem használja ki azt károkozásra.

- Hitelesítési Bypass (Authentication Bypass):

Fogalom: A hitelesítési mechanizmus megkerülése.

PoC Példa: Egy webes alkalmazás bejelentkezési oldalán bizonyos paraméterek (pl. üres jelszóval való próbálkozás, vagy speciális karakterek használata) küldése, ami bejelentkezést eredményez érvényes felhasználónév/jelszó nélkül. A PoC sikere a bejelentkezés ténye, nem pedig az azt követő rosszindulatú tevékenység.

4. Konfigurációs Hibák

Ezek a sebezhetőségek nem a kód hibájából, hanem a rendszer vagy alkalmazás helytelen beállításából erednek.

- Alapértelmezett Jelszavak vagy Gyenge Konfiguráció:

Fogalom: A rendszerek alapértelmezett, nem megváltoztatott jelszavakkal vagy gyenge biztonsági beállításokkal futnak.

PoC Példa: Egy egyszerű szkript, amely megpróbál bejelentkezni egy eszközre vagy szolgáltatásba a gyártó által beállított alapértelmezett jelszóval (pl. admin/admin). A PoC sikere a sikeres bejelentkezés, ami rávilágít a konfigurációs hiányosságra.

- Nyitott Portok vagy Szolgáltatások:

Fogalom: Nem szükséges portok vagy szolgáltatások futnak és elérhetők a hálózatról.

PoC Példa: Egy hálózati szkennelő eszköz (pl. Nmap) kimenete, amely jelzi egy nyitott és sebezhető szolgáltatás (pl. régi SMB verzió) jelenlétét egy gépen. A PoC maga a szkennelés eredménye, amely bizonyítja a potenciális belépési pontot.

A fenti példák jól illusztrálják, hogy a PoC exploitok a sebezhetőség jellegétől függetlenül mindig a „hogyan” kérdésre adnak választ, nem pedig a „milyen kárt okoz” kérdésre. Céljuk a bizonyítás, nem a pusztítás.

A PoC Exploitok Jogi és Etikai Vonatkozásai

A PoC exploitok fejlesztése és kezelése rendkívül érzékeny terület, amely számos jogi és etikai kérdést vet fel. A digitális világban a „jó szándék” és a „rossz szándék” közötti határvonal néha elmosódhat, és a kutatók, fejlesztők, valamint a nyilvánosság számára is fontos a vonatkozó szabályok és elvek ismerete.

1. Felelős Közzététel (Responsible Disclosure)

Ez az etikai alapelv és a legjobb gyakorlat a sebezhetőségek kezelésében. Lényege, hogy a sebezhetőséget felfedező személy vagy csapat:

- Először a gyártót/fejlesztőt értesíti: Még mielőtt a nyilvánosságot tájékoztatná, a felfedező felveszi a kapcsolatot az érintett féllel, és részletesen leírja a sebezhetőséget, beleértve a PoC exploitot is.

- Elegendő időt ad a javításra: A gyártó kap egy előre meghatározott időkeretet (általában 60-90 nap), hogy elkészítse és kiadja a javítást. Ez idő alatt a felfedező nem hozza nyilvánosságra a sebezhetőséget.

- Nyilvános közzététel a patch kiadása után: Csak a patch elérhetővé válása után (vagy a megbeszélt időkeret lejártával) teszi közzé a sebezhetőség részleteit és a PoC-t a szélesebb közönség számára. Ez minimalizálja a zero-day támadások kockázatát, mivel a felhasználóknak van idejük telepíteni a javítást.

A felelős közzététel célja a felhasználók védelme és a gyártók ösztönzése a gyors reagálásra. Ez egy együttműködési modell, amely a biztonságot helyezi előtérbe.

2. Bug Bounty Programok

Számos vállalat hozott létre hivatalos bug bounty programokat, amelyek keretében pénzügyi jutalmat kínálnak azoknak, akik felelősségteljesen jelentenek biztonsági réseket. Ezek a programok:

- Tisztázzák a jogi kereteket: A programok általában tartalmaznak egy „safe harbor” záradékot, amely megvédi a kutatókat a jogi következményektől, amennyiben betartják a program szabályait (pl. nem okoznak kárt, nem hozzák nyilvánosságra idő előtt az információt).

- Ösztönzik az etikus magatartást: A pénzügyi jutalom motiválja a kutatókat, hogy ne adják el a sebezhetőségeket a feketepiacon.

- Formális csatornát biztosítanak: A kutatók tudják, hova fordulhatnak a felfedezéseikkel, és biztosak lehetnek abban, hogy a jelentésük eljut a megfelelő emberekhez.

A bug bounty programok hozzájárulnak a PoC exploitok etikus és konstruktív felhasználásához.

3. Etikai Dilemmák: Mikor Publikálható, Kinek Szólhat?

A PoC exploitok közzététele bonyolult etikai kérdéseket vet fel:

- A nyilvánosság joga az információhoz vs. a biztonság: Van-e joga a nyilvánosságnak azonnal tudni egy sebezhetőségről, még akkor is, ha ez növeli a támadások kockázatát? A felelős közzététel megpróbálja egyensúlyba hozni ezt a két szempontot.

- A kutató felelőssége: Milyen felelőssége van a kutatónak, ha egy ártalmatlan PoC-ból rosszindulatú exploit készül? Bár a PoC önmagában nem káros, az alapjául szolgáló információ felhasználható károkozásra.

- A „zero-day” piac: Etikus-e zero-day sebezhetőségeket és PoC-kat eladni kormányoknak vagy vállalatoknak, akik esetleg támadó célokra használják fel azokat? Ez egy gyakori vita tárgya a kiberbiztonsági közösségben.

A döntés arról, hogy egy PoC-t mikor és hogyan tesznek közzé, gyakran személyes etikai megfontolásokon alapul, de a felelős közzététel a legszélesebb körben elfogadott etikai irányelv.

4. Jogi Következmények: Jogosulatlan Hozzáférés, Károkozás

A PoC exploitok kezelésének jogi vonatkozásai országonként eltérőek lehetnek, de általánosságban a következő elvek érvényesülnek:

- Jogosulatlan hozzáférés: Még egy ártalmatlan PoC futtatása is, amely jogosulatlan hozzáférést eredményez egy rendszerhez, jogellenesnek minősülhet, ha nincs engedély a rendszer tulajdonosától. Sok országban a számítógépes bűncselekményekre vonatkozó törvények büntetik az engedély nélküli behatolást, függetlenül attól, hogy történt-e kár.

- Károkozás: Ha egy PoC (vagy egy abból származó exploit) kárt okoz egy rendszerben (pl. adatvesztés, szolgáltatásmegtagadás), az súlyos jogi következményekkel járhat, beleértve a bűnügyi vádakat és a polgári peres eljárásokat.

- Kártékony szoftverek létrehozása és terjesztése: Bizonyos jogrendszerekben már a kártékony szoftverek (malware) vagy exploitok létrehozása vagy terjesztése is büntetendő, még akkor is, ha azok nem kerülnek felhasználásra károkozásra.

Ezért rendkívül fontos, hogy a PoC-kat fejlesztő és alkalmazó szakemberek mindig rendelkezzenek előzetes, írásos engedéllyel a rendszerek tulajdonosától (pl. pentesting szerződés, bug bounty program szabályzata), mielőtt bármilyen tesztet végeznének. Az etikus hackerek és kutatók számára a „permission to play” elengedhetetlen.

A „jóindulatú” PoC és a „rosszindulatú” exploit közötti vékony határ jogi szempontból is kritikus. A szándék és a cselekedet következményei határozzák meg a jogi megítélést. Egy PoC, amely szándékoltan vagy hanyagságból károkat okoz, vagy jogosulatlanul nyilvánosságra kerül, jogi felelősségre vonáshoz vezethet. Ezért a tudatosság és a felelősségteljes magatartás alapvető a kiberbiztonság ezen területén.

A PoC Exploitok Szerepe a Védelemben és a Fenyegetésfelderítésben

Bár a „exploit” szó negatív felhanggal bír, a Proof of Concept (PoC) exploitok valójában létfontosságú szerepet játszanak a kiberbiztonsági védelem megerősítésében és a proaktív fenyegetésfelderítésben. Ezek az eszközök lehetővé teszik a biztonsági szakemberek számára, hogy a támadók szemszögéből vizsgálják a rendszereket, és felkészüljenek a valós támadásokra.

1. Pentesting (Behatolás Tesztelés)

A behatolás tesztelés egy olyan módszer, amely során etikus hackerek szimulált támadásokat hajtanak végre egy szervezet rendszerei ellen, hogy felderítsék a sebezhetőségeket. A PoC exploitok kulcsfontosságúak ebben a folyamatban:

- Sebezhetőségek validálása: A pentesterek PoC-kat használnak annak igazolására, hogy egy felfedezett hiba (pl. XSS, SQLi, buffer overflow) valóban kihasználható. Ez segít a szervezetnek megérteni a kockázatot.

- Valósághű támadási forgatókönyvek szimulálása: A PoC-k segítségével valósághűen lehet szimulálni, hogyan használhatnak ki egy támadók egy adott sebezhetőséget, még akkor is, ha a PoC maga nem okoz kárt.

- Jelentések alátámasztása: A PoC-k vizuális és technikai bizonyítékot szolgáltatnak a pentesting jelentésekhez, megkönnyítve a hiba megértését és a javítási prioritások meghatározását a fejlesztők számára.

2. Red Teaming

A Red Teaming egy kiterjedtebb és komplexebb gyakorlat, mint a pentesting, amely egy szervezet teljes védelmi képességét teszteli, beleértve a technológiai, emberi és folyamatbeli aspektusokat. A PoC exploitok elengedhetetlenek a Red Team műveletekben:

- Támadási láncok (kill chain) tesztelése: A Red Team gyakran épít PoC-kat, hogy tesztelje egy adott támadási lánc egyes lépéseit, például egy kezdeti hozzáférés megszerzését, jogosultság emelését vagy oldalsó mozgást.

- Detektálási képességek felmérése: A PoC-k futtatásával tesztelhető, hogy a szervezet védelmi rendszerei (Blue Team) képesek-e detektálni és reagálni a szimulált támadásokra.

- Zero-day feltárás: A Red Teamek néha felfedezhetnek és PoC-kat fejleszthetnek korábban ismeretlen (zero-day) sebezhetőségekre, amelyekre aztán a felelős közzététel folyamatát indítják el.

3. Védelmi Rendszerek Tesztelése (IDS/IPS, WAF, SIEM)

A PoC exploitokat arra is használják, hogy teszteljék a szervezet meglévő biztonsági infrastruktúrájának hatékonyságát:

- Intrusion Detection/Prevention Systems (IDS/IPS): A PoC-k futtatásával ellenőrizhető, hogy az IDS/IPS rendszerek képesek-e azonosítani és blokkolni a specifikus támadási mintázatokat.

- Web Application Firewalls (WAF): A WAF-ok konfigurációját PoC-kal tesztelik, hogy megbizonyosodjanak arról, képesek-e megakadályozni a webes támadásokat, mint például az XSS vagy SQLi.

- Security Information and Event Management (SIEM) rendszerek: A PoC-k generálta logokat és eseményeket elemezve tesztelhető, hogy a SIEM rendszer megfelelően gyűjti, korrelálja és riasztja-e a potenciális fenyegetéseket.

4. Biztonsági Tudatosság Növelése

A PoC-k vizuális és gyakorlati bemutatókat biztosíthatnak a vezetőségnek és a fejlesztőknek a sebezhetőségek valós kockázatáról. Egy működő PoC sokkal meggyőzőbb, mint egy elméleti leírás, és segíthet a szükséges források elkülönítésében a biztonsági fejlesztésekre.

5. Sebezhetőség-Menedzsment

A PoC exploitok integrálhatók a sebezhetőség-menedzsment folyamatokba:

- Prioritizálás: Egy működő PoC segít priorizálni a sebezhetőségek javítását a valós kockázatuk alapján.

- Patch validálás: Miután egy patch-et kiadtak, egy PoC exploit futtatásával ellenőrizhető, hogy a javítás valóban megszüntette-e a sebezhetőséget.

- Fenyegetésfelderítés (Threat Intelligence): A nyilvánosan elérhető PoC-k elemzése segíthet a fenyegetésfelderítő csapatoknak megérteni az aktuális támadási trendeket és a potenciális veszélyeket.

Összefoglalva, a PoC exploitok nem csupán a támadók eszközei. A kiberbiztonsági szakemberek kezében hatékony fegyverré válnak a védelem megerősítésében, a rendszerek tesztelésében és a proaktív biztonsági stratégiák kidolgozásában. A képesség, hogy „gondolkodj, mint a támadó”, alapvető a hatékony védelemhez, és a PoC-k pontosan ezt teszik lehetővé.

A PoC Exploitok Fejlesztésének Technikai Aspektusai

A PoC exploitok fejlesztése mély technikai tudást és specifikus eszközök használatát igényli. A folyamat nem csupán programozásból áll, hanem magában foglalja a rendszerek működésének megértését, a hibakeresést és a biztonságos környezet kialakítását is.

1. Programozási Nyelvek

A PoC-k fejlesztéséhez számos programozási nyelv használható, a választás a sebezhetőség típusától és a célrendszertől függ. A leggyakrabban használt nyelvek:

- Python: Rendkívül népszerű a kiberbiztonságban a gyors prototípus-készítés, a széleskörű könyvtári támogatás (pl. hálózati kommunikációhoz, webes interakciókhoz) és az egyszerű szintaxis miatt. Ideális webes sebezhetőségek (XSS, SQLi), hálózati protokollok tesztelésére és automatizálásra.

- C/C++: Alapvető nyelvek memóriasérülékenységek (buffer overflow, use-after-free) PoC-inak fejlesztéséhez, mivel közvetlen hozzáférést biztosítanak a memóriához. Komplexebb rendszerszintű PoC-khez elengedhetetlen.

- Ruby: Hasonlóan a Pythonhoz, gyakran használják webes alkalmazások és hálózati protokollok tesztelésére, különösen a Metasploit Framework miatt, amely Rubyban íródott.

- PowerShell: Windows környezetben rendkívül hasznos a helyi jogosultsági szint emelési PoC-k és a rendszerkonfigurációs hibák kihasználásához. Natív hozzáférést biztosít a Windows API-hoz és a WMI-hez.

- JavaScript: Különösen fontos a böngésző-alapú sebezhetőségek (XSS, DOM-alapú XSS) és a kliensoldali támadások PoC-inak fejlesztéséhez.

2. Eszközök

A PoC fejlesztéséhez és a sebezhetőségek elemzéséhez speciális eszközökre van szükség:

- Debuggerek (Hibakeresők): Olyan eszközök, mint a GDB (Linux), WinDbg (Windows) vagy Immunity Debugger, amelyek lehetővé teszik a program futásának lépésenkénti követését, a memória és a regiszterek tartalmának vizsgálatát, ami elengedhetetlen a memóriasérülékenységek megértéséhez és kihasználásához.

- Disassemblerek/Decompilerek: Eszközök, mint az IDA Pro, Ghidra vagy Radare2, amelyek a bináris kódot (gépi kódot) olvashatóbb assembly vagy magas szintű nyelvre (C-szerű) fordítják vissza. Ez kulcsfontosságú a reverse engineeringhez és a zárt forráskódú alkalmazások sebezhetőségeinek megtalálásához.

- Proxyk (Web Proxyk): Például Burp Suite vagy OWASP ZAP. Ezek az eszközök lehetővé teszik a webes forgalom (HTTP/HTTPS) elfogását, módosítását és elemzését, ami elengedhetetlen a webes sebezhetőségek (pl. SQLi, XSS) PoC-inak fejlesztéséhez.

- Fuzzerek: Automatizált eszközök, amelyek véletlenszerű vagy előre meghatározott érvénytelen bemeneteket küldenek egy programnak a hibák előidézésére. Például Peach Fuzzer, AFL (American Fuzzy Lop).

- Hálózati Protokoll Elemzők: Wireshark, tshark. Hálózati forgalom rögzítésére és elemzésére szolgálnak, segítve a protokollhibák vagy a hálózati alapú sebezhetőségek megértését.

- Hex Szerkesztők: Bájtok szintjén manipulálhatók a fájlok vagy a memória tartalma, ami hasznos lehet bináris PoC-k készítésénél.

3. Környezet

A PoC exploitok fejlesztését mindig biztonságos, izolált környezetben kell végezni, hogy elkerüljük a véletlen károkozást vagy a hálózati fertőzést:

- Virtuális Gépek (VMs): VMware, VirtualBox, Hyper-V. Ezek lehetővé teszik izolált operációs rendszerek futtatását a gazdagép károsítása nélkül. Ideálisak a PoC-k teszteléséhez és a sebezhető rendszerek szimulálásához.

- Izolált Hálózatok: A tesztkörnyezetnek egy dedikált, internettől elszigetelt hálózatban kell lennie, hogy megakadályozzuk a PoC véletlen terjedését vagy a külső beavatkozást.

- Konténerek (Docker): Gyorsan és könnyen telepíthető, elszigetelt környezeteket biztosítanak az alkalmazások és szolgáltatások teszteléséhez, különösen hasznos webes alkalmazások vagy szolgáltatások PoC-inak fejlesztésénél.

4. Metodológia

A PoC fejlesztése egy strukturált megközelítést igényel:

- Sebezhetőség Reprodukálása: Először is meg kell érteni, hogyan lehet megbízhatóan előidézni a hibát. Ez gyakran a hiba kiváltó okának (root cause) azonosításával kezdődik.

- Minimalizálás: A PoC-t a lehető legkisebb kódbázissal kell elkészíteni, amely még mindig bizonyítja a sebezhetőséget. A felesleges funkciókat el kell hagyni.

- Megbízhatóság: Bár a PoC nem kell, hogy robusztus legyen, meg kell bízhatóan működnie abban a specifikus környezetben, ahol a sebezhetőséget felfedezték.

- Dokumentáció: A PoC-t megfelelően dokumentálni kell, beleértve a futtatás lépéseit, a várható kimenetelt és a sebezhetőség részletes leírását. Ez elengedhetetlen a felelős közzétételhez.

- Etikai megfontolások: Mindig szem előtt kell tartani az etikai irányelveket és a jogi korlátokat. Soha ne fejlessz PoC-t vagy ne tesztelj azt engedély nélkül olyan rendszereken, amelyek nem a tiéd.

A technikai ismeretek és a megfelelő eszközök kombinációja teszi lehetővé a biztonsági szakemberek számára, hogy hatékony PoC exploitokat fejlesszenek, amelyek hozzájárulnak a kiberbiztonság általános javításához.

A PoC Exploitok Hatása a Kiberbiztonsági Iparra és a Felhasználókra

A Proof of Concept (PoC) exploitok messzemenő hatással vannak a kiberbiztonsági iparágra és végső soron a végfelhasználókra is. Szerepük katalizátorként funkcionál a biztonsági fejlesztésekben, miközben új kihívásokat is teremtenek.

1. Gyorsabb Patch-ciklusok

A PoC exploitok közvetlenül hozzájárulnak ahhoz, hogy a szoftvergyártók gyorsabban reagáljanak a felfedezett sebezhetőségekre. Egy működő PoC:

- Növeli a prioritást: Egy elméleti sebezhetőség gyakran alacsonyabb prioritást kap, mint egy olyan, amelyhez már létezik egy működő demonstráció. A PoC bizonyítja a valós kockázatot.

- Felgyorsítja a reprodukciót és a javítást: A fejlesztők sokkal könnyebben tudják reprodukálni a hibát egy PoC segítségével, ami jelentősen felgyorsítja a hiba okának azonosítását és a patch elkészítését.

Ez a gyorsabb reakcióidő azt jelenti, hogy a felhasználók hamarabb kapnak javításokat, ami csökkenti a kihasználatlan sebezhetőségek ablakát.

2. Növekvő Biztonsági Tudatosság a Fejlesztők Körében

Amikor egy PoC exploit nyilvánosságra kerül, az gyakran felhívja a figyelmet a szoftverfejlesztési folyamatban elkövetett hibákra. Ez ösztönzi a fejlesztőket és a szoftvergyártókat, hogy:

- Biztonságosabb kódolási gyakorlatokat alkalmazzanak: A PoC-k rávilágítanak a gyakori programozási hibákra és sebezhetőségi mintázatokra, ami arra sarkallja a fejlesztőket, hogy már a tervezési és kódolási fázisban is gondoljanak a biztonságra (Security by Design, Secure Coding).

- Rendszeres biztonsági auditokat végezzenek: A PoC-k megjelenése után a vállalatok gyakran növelik a biztonsági auditok és a penetrációs tesztek gyakoriságát.

- Biztonsági képzésekbe fektessenek: A PoC-k által feltárt hibák tanulságaiból tanulva a fejlesztői csapatok biztonsági képzéseket kapnak, hogy elkerüljék a hasonló hibákat a jövőben.

3. A „Zero-Day” Piac

A PoC exploitok létfontosságúak a „zero-day” sebezhetőségek (olyan hibák, amelyekről a gyártó még nem tud, és nincs rájuk patch) piacán. Ezek a sebezhetőségek rendkívül értékesek lehetnek rosszindulatú szereplők, de akár állami szereplők számára is. A PoC bizonyítja egy zero-day hiba működőképességét és értékét, ami jelentős összegekért cserélhet gazdát a feketepiacon vagy a legitim (de titkos) kiberfegyver-kereskedelemben.

Ez a piac egyrészt ösztönzi a sebezhetőség-kutatást, másrészt azonban komoly etikai és biztonsági aggályokat vet fel, mivel a zero-day exploitok a legveszélyesebb támadások alapját képezhetik.

4. Felhasználói Bizalom

A PoC exploitok és az általuk feltárt sebezhetőségek befolyásolják a felhasználói bizalmat. Egyrészt, ha egy gyártó gyorsan reagál egy PoC által feltárt hibára és kiadja a javítást, az növelheti a bizalmat a felhasználókban, hogy a vállalat komolyan veszi a biztonságot. Másrészt, ha a PoC nyilvánosságra kerül, mielőtt a patch elérhető lenne, vagy ha a gyártó lassan reagál, az ronthatja a felhasználói bizalmat és aggodalmakat vethet fel a termék biztonságával kapcsolatban.

5. A Biztonsági Iparág Fejlődése

A PoC exploitok folyamatosan új kihívásokat állítanak a biztonsági iparág elé, ösztönözve az innovációt:

- Új biztonsági termékek: A PoC-k által feltárt új támadási vektorok és technikák inspirálják új védelmi megoldások (pl. fejlettebb EDR, XDR, felhőbiztonsági megoldások) fejlesztését.

- Fenyegetésfelderítési szolgáltatások: A PoC-k elemzése és a kapcsolódó fenyegetésfelderítési információk gyűjtése új szolgáltatások és termékek alapját képezi.

- Szakértelem fejlődése: A PoC-k tanulmányozása és elemzése hozzájárul a kiberbiztonsági szakemberek tudásának és képességeinek fejlődéséhez.

A PoC exploitok tehát egyfajta visszacsatolási mechanizmusként működnek a kiberbiztonsági ökoszisztémában. Feltárják a gyengeségeket, ösztönzik a javításokat, és ezzel hozzájárulnak a digitális világ általános biztonsági szintjének emeléséhez, miközben rávilágítanak a folyamatos éberség és a proaktív védekezés fontosságára.

Jövőbeli Trendek és Kihívások a PoC Exploitok Terén

A kiberbiztonság világa sosem áll meg, és a PoC exploitok fejlesztése, valamint az általuk feltárt sebezhetőségek jellege is folyamatosan változik. Számos új trend és kihívás körvonalazódik, amelyek alapvetően befolyásolják a jövőbeni PoC-k természetét és a védekezési stratégiákat.

1. AI és Gépi Tanulás Szerepe a Sebezhetőség Felfedezésben és PoC Generálásban

A mesterséges intelligencia (AI) és a gépi tanulás (ML) egyre inkább behatol a kiberbiztonság területére, mind a védekezés, mind a támadás oldalán:

- Automatizált sebezhetőség-azonosítás: Az AI-alapú rendszerek képesek lesznek nagy mennyiségű kódot elemezni (statikus és dinamikus analízis), mintázatokat felismerni, és potenciális sebezhetőségeket azonosítani, sokkal gyorsabban és hatékonyabban, mint az ember.

- Automatizált PoC generálás: A jövőben az AI képes lehet a felfedezett sebezhetőségekre automatikusan PoC-kat generálni, sőt, akár exploitokat is. Ez drámaian felgyorsíthatja a sebezhetőség-életciklust.

- AI rendszerek sebezhetőségei: Maguk az AI/ML modellek is válhatnak támadási célponttá. Adatinjektálás, modellmanipuláció vagy az AI döntéshozatali folyamatának kihasználása új típusú PoC-kat eredményezhet.

Ez a trend a „sebezhetőség-gyárak” megjelenéséhez vezethet, ahol az AI folyamatosan keresi és PoC-t generál a hibákra, ami felgyorsítja a „patch vagy perish” (javíts vagy pusztulj) ciklust.

2. IoT Eszközök Biztonsága

Az Internet of Things (IoT) eszközök robbanásszerű terjedése hatalmas támadási felületet hozott létre. Az IoT eszközök gyakran:

- Gyenge alapértelmezett biztonsági beállításokkal rendelkeznek.

- Korlátozott erőforrásokkal (CPU, memória) bírnak, ami megnehezíti a komplex biztonsági megoldások futtatását.

- Ritkán kapnak biztonsági frissítéseket.

- Egyszerűen elérhetők az internetről.

A jövőben várhatóan egyre több PoC exploit fog megjelenni IoT eszközökre, amelyek kihasználják az egyedi protokollokat, a firmware sebezhetőségeit és a gyártói hibákat. Ezek a PoC-k demonstrálhatják például az okosotthonok, ipari vezérlőrendszerek (ICS/SCADA) vagy orvosi eszközök kompromittálhatóságát.

3. Felhőalapú Rendszerek Komplexitása

A felhőbe való migráció újfajta sebezhetőségeket eredményez, amelyek a komplex infrastruktúrából, a rossz konfigurációkból és a szolgáltatás-orientált architektúrából fakadnak:

- Felhőkonfigurációs hibák: A PoC-k demonstrálhatják a helytelenül beállított S3 tárolók, IAM jogosultságok vagy Kubernetes klaszterek kihasználhatóságát.

- SaaS/PaaS sebezhetőségek: Maguk a felhőszolgáltatók platformjai is tartalmazhatnak hibákat, amelyekre PoC-kat lehet fejleszteni.

- Konténerizáció és mikroszolgáltatások: Az ezekkel járó komplex hálózati és hozzáférés-kezelési kihívások új PoC-k forrásai lehetnek.

A felhő környezetben a PoC-k gyakran a logikai hibákra és a konfigurációs hiányosságokra fókuszálnak, nem feltétlenül a memóriasérülékenységekre.

4. Supply Chain Támadások

Egyre növekvő fenyegetést jelentenek az ellátási lánc támadások, ahol a támadók egy szoftverkomponensbe vagy egy harmadik féltől származó szolgáltatásba juttatnak be kártékony kódot. A PoC-k ebben az esetben azt demonstrálhatják, hogy egy adott komponensbe hogyan lehet backdoor-t bejuttatni, vagy hogyan lehet kihasználni egy függőségi (dependency) sebezhetőséget. Példaként említhető a SolarWinds incidens, ahol a PoC-k kulcsfontosságúak voltak a támadás mechanizmusának feltárásában.

5. Automatizált PoC Generálás és Exploit Készítés

Az AI és a gépi tanulás fejlődésével a jövőben valószínűleg egyre elterjedtebbé válik az automatizált PoC generálás. Eszközök, amelyek képesek lesznek:

- Felfedezni a sebezhetőséget.

- Analizálni a kontextust.

- Automatikusan generálni egy működő PoC-t.

- Sőt, akár optimalizálni azt egy teljes értékű exploittá.

Ez a képesség drámaian csökkentheti az exploit fejlesztéshez szükséges időt és szakértelmet, ami még nagyobb nyomást helyez a védelmi oldalra. A kiberbiztonsági szakembereknek fel kell készülniük a gyorsabban megjelenő és kifinomultabb PoC-kra, és az automatizált védekezési mechanizmusokba kell fektetniük.

Összességében a PoC exploitok jövője a technológiai fejlődéssel és a digitális infrastruktúra változásával párhuzamosan alakul. A kutatóknak és a védelmi szakembereknek folyamatosan alkalmazkodniuk kell ezekhez a változásokhoz, hogy továbbra is hatékonyan tudják azonosítani, validálni és kezelni a sebezhetőségeket a digitális tér védelme érdekében.