Mi a Peer-to-Peer (P2P) hálózat?

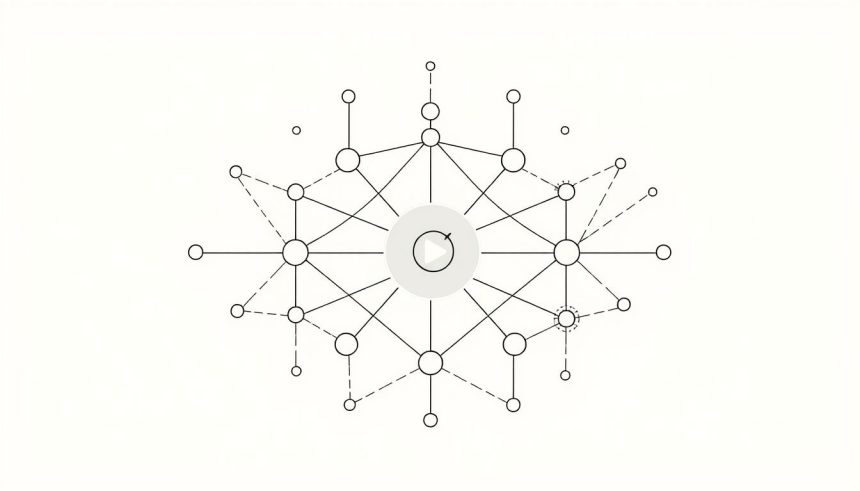

A digitális kommunikáció és adatmegosztás világában számtalan hálózati architektúra létezik, amelyek mindegyike eltérő elvek mentén működik. Ezek közül az egyik legforradalmibb és legszélesebb körben elterjedt modell a Peer-to-Peer, azaz a P2P hálózat. Lényegében a P2P egy olyan elosztott alkalmazás-architektúra, ahol a feladatok vagy munkaterhelések megoszlanak a résztvevők, azaz a „peerek” között. Ezen hálózatok alapvető jellemzője a decentralizáció: nincs egyetlen központi szerver vagy hatóság, amely az összes erőforrást és kommunikációt irányítaná.

A hagyományos, kliens-szerver alapú modellel ellentétben, ahol a kliensek egy központi szerverhez csatlakoznak, hogy erőforrásokat vagy szolgáltatásokat érjenek el, a P2P hálózatban minden csomópont, vagyis „peer” egyidejűleg működhet kliensként és szerverként is. Ez azt jelenti, hogy képes erőforrásokat (például fájlokat, számítási kapacitást, sávszélességet) felajánlani másoknak, miközözben maga is hozzáfér a hálózatban elérhető erőforrásokhoz.

Ez a paradigmaváltás alapjaiban változtatta meg az internetes kommunikációt és adatmegosztást, lehetővé téve a hatékonyabb, robusztusabb és sok esetben cenzúrával szemben ellenállóbb rendszerek kialakítását. A P2P koncepciója nem újkeletű, gyökerei az internet korai időszakáig nyúlnak vissza, de a modern technológiák és az egyre növekvő adatmennyiség miatt jelentősége folyamatosan nő.

A Peer-to-Peer (P2P) hálózat egy decentralizált hálózati architektúra, ahol minden résztvevő csomópont egyenrangú félként működik, képes erőforrásokat megosztani és azokhoz hozzáférni, eliminálva ezzel a központi szerverre való függőséget és egyetlen hibapont kockázatát.

A P2P hálózatok működése rendkívül sokrétű lehet, az egyszerű fájlmegosztástól kezdve a komplex elosztott számítási rendszerekig, sőt, a modern blokklánc technológiák alapját is képezik. Megértésük kulcsfontosságú a digitális ökoszisztéma számos aspektusának mélyebb megismeréséhez.

A P2P hálózatok rövid története és fejlődése

A P2P alapelvei már az internet korai szakaszában is megjelentek, még mielőtt a kifejezés széles körben elterjedt volna. Az 1970-es években kialakult Usenet például már egy elosztott üzenetküldő rendszer volt, ahol a szerverek egymással szinkronizálták az adatokat, és minden szerver egyenrangú félként működött a hálózatban.

A P2P hálózatok igazi áttörése azonban az 1990-es évek végén következett be a digitális zene és média megjelenésével. Az egyik legelső és legismertebb példa a Napster volt, amelyet 1999-ben indítottak el. Bár a Napster egy P2P hálózat volt a fájlmegosztás szempontjából, architektúrája valójában egy hibrid modellt képviselt. A felhasználók fájljai közvetlenül egymás között cserélődtek, de a fájlok keresése és indexelése egy központi szerveren keresztül történt. Ez a központi pont tette sebezhetővé jogi támadásokkal szemben, és végül a Napster bezárásához vezetett a szerzői jogi sértések miatt.

A Napster bukása után a fejlesztők a valóban decentralizált P2P hálózatok felé fordultak, amelyek nem rendelkeznek központi szerverrel. Ilyen volt például a Gnutella (2000), amely teljesen elosztott keresési és adatátviteli mechanizmusokat használt. Ezt követte a Freenet (2000), amely a cenzúraállóságra és az anonimitásra fókuszált, illetve a Kazaa és az eMule, amelyek a fájlmegosztás területén váltak népszerűvé.

A 2000-es évek elején, 2001-ben jelent meg a BitTorrent protokoll, amely forradalmasította a nagyméretű fájlok megosztását. A BitTorrent innovációja abban rejlett, hogy egy fájlt több kisebb részre osztott, és a felhasználók egyszerre tölthettek le és tölthettek fel részeket különböző peerektől. Ez drámaian növelte a letöltési sebességet és a hálózat ellenállóképességét. Kezdetben a BitTorrent is használt központi „trackereket” a peerek koordinálására, de később bevezették a elosztott hash táblákat (DHT), mint például a Kademlia, ami a hálózatot még decentralizáltabbá tette.

A P2P hálózatok fejlődése nem állt meg a fájlmegosztásnál. Az 2000-es évek közepén olyan VoIP szolgáltatások, mint a Skype (kezdeti verziói) is P2P technológiára épültek a hívások közvetlen irányítására a felhasználók között. A 2010-es években aztán egy újabb jelentős P2P alkalmazási terület jelent meg a blokklánc technológia és a kriptovaluták, mint például a Bitcoin formájában. A Bitcoin hálózata egy hatalmas, globális P2P hálózat, ahol a csomópontok egyenrangúan ellenőrzik és továbbítják a tranzakciókat, és konszenzusmechanizmusok segítségével tartják fenn a blokklánc integritását.

Napjainkban a P2P elvek a Web3 és a decentralizált alkalmazások (dApps) alapját képezik, amelyek a jövő internetét formálják. Az IPFS (InterPlanetary File System) például egy P2P alapú fájlrendszer, amely a webes tartalmak decentralizált tárolását és elérését teszi lehetővé. A P2P technológia tehát folyamatosan fejlődik és új területeken jelenik meg, bizonyítva rugalmasságát és alkalmazkodóképességét.

A P2P működésének alapelvei

A P2P hálózatok működésének megértéséhez elengedhetetlen, hogy tisztában legyünk azokkal az alapvető elvekkel, amelyekre épülnek. Ezek az elvek különböztetik meg őket a hagyományos kliens-szerver modellektől, és biztosítják egyedi előnyeiket.

Decentralizáció

A P2P hálózatok legfontosabb alapelve a decentralizáció. Ez azt jelenti, hogy nincs egyetlen központi szerver, amely irányítaná a hálózatot, tárolná az összes adatot, vagy kezelné az összes kommunikációt. Ehelyett a hálózat funkciói és erőforrásai eloszlanak a résztvevő csomópontok között. Minden csomópont képes önállóan működni, és hozzájárul a hálózat egészének működéséhez. Ez a megközelítés ellenállóbbá teszi a hálózatot a hibákkal és a támadásokkal szemben, mivel nincs egyetlen pont, amelynek meghibásodása az egész rendszer összeomlását okozná.

Erőforrásmegosztás

A P2P hálózatok célja az erőforrások megosztása a peerek között. Ezek az erőforrások sokfélék lehetnek:

- Fájlok: A leggyakoribb és legismertebb alkalmazás. A felhasználók közvetlenül megoszthatnak egymással dokumentumokat, képeket, zenéket, videókat stb.

- Számítási kapacitás: Egyes P2P rendszerek (pl. elosztott számítási projektek) a peerek kihasználatlan CPU idejét használják fel komplex feladatok megoldására.

- Sávszélesség: A peerek sávszélességüket is megosztják, segítve az adatok gyorsabb terjesztését a hálózaton.

- Adatbázisok/Információk: Decentralizált adatbázisok, mint a blokklánc, ahol minden peer egy másolatot tárol az adatokról.

Az erőforrásmegosztás a P2P hálózatok alapvető hajtóereje, lehetővé téve a kollektív erőforrások hatékony kihasználását.

Közvetlen kommunikáció

A P2P hálózatokban a csomópontok közvetlenül kommunikálnak egymással, anélkül, hogy egy központi szerveren keresztül kellene menniük az adatcseréhez. Ez a közvetlen kapcsolat csökkentheti a késleltetést (latency) és növelheti az adatátviteli sebességet, különösen, ha a peerek földrajzilag közel vannak egymáshoz, vagy ha a központi szerver túlterheltté válna. A közvetlen kommunikáció emellett növelheti a felhasználók adatvédelmét is, mivel a központi entitás nem látja az összes adatforgalmat.

Skálázhatóság

A P2P hálózatok alapvetően skálázhatóak. Mivel nincs egyetlen központi pont, amely az összes terhelést viselné, a hálózat teljesítménye és kapacitása a csomópontok számának növekedésével arányosan nőhet. Minél több peer csatlakozik, annál több erőforrás (sávszélesség, tárhely, számítási kapacitás) válik elérhetővé a hálózat számára. Ez ellentétben áll a kliens-szerver modellekkel, ahol a szerver kapacitása korlátozó tényező lehet, és annak bővítése jelentős költségekkel járhat.

Redundancia és ellenállóképesség

A decentralizációból és az erőforrásmegosztásból adódóan a P2P hálózatok rendkívül ellenállóak és redundánsak. Mivel az adatok és funkciók eloszlanak több csomópont között, egyetlen csomópont vagy akár több csomópont meghibásodása sem okozza az egész hálózat összeomlását. Ha egy peer kilép a hálózatból, a többi peer továbbra is képes szolgáltatni az erőforrásokat. Ez a nincs egyetlen hibapont elv alapvető a P2P hálózatok megbízhatóságában és tartósságában.

Ezen alapelvek együttesen teszik a P2P hálózatokat egyedülállóan hatékonnyá és robusztussá számos alkalmazási területen, a fájlmegosztástól a blokklánc technológiáig.

A P2P hálózatok típusai

Bár a P2P hálózatok alapvető elvei közösek, számos különböző típus létezik, amelyek eltérő architektúrával és működési mechanizmusokkal rendelkeznek. Ezeket a típusokat általában a decentralizáció mértéke és az erőforrások felfedezésének módja alapján különböztetjük meg.

1. Tiszta P2P (Pure P2P / Decentralizált P2P)

A tiszta P2P hálózatok a leginkább decentralizáltak. Nincs semmilyen központi szerver, amely bármilyen funkciót (pl. indexelés, felhasználóazonosítás, keresés) ellátna. Minden csomópont egyenrangú, és a hálózat önszervező. Az erőforrások felfedezése és a kommunikáció teljes mértékben a peerek közötti interakciókon keresztül történik.

- Előnyök:

- Maximális ellenállóképesség: Nincs egyetlen hibapont.

- Cenzúraállóság: Nagyon nehéz leállítani vagy ellenőrizni, mivel nincs központi entitás.

- Nagyobb anonimitás (potenciálisan): Nincs központi naplózás.

- Hátrányok:

- Nehézkes erőforrás-felfedezés: A keresés lassú és erőforrásigényes lehet, különösen nagy hálózatokban. Gyakran „flooding” vagy „random walk” módszereket használnak, ami sok felesleges forgalmat generálhat.

- „Free-rider” probléma: Egyes felhasználók csak letöltenek, de nem töltenek fel, rontva a hálózat hatékonyságát.

- Példák:

- Gnutella: Korai, teljesen decentralizált fájlmegosztó hálózat.

- Freenet: Anonim és cenzúraálló adattároló és kommunikációs hálózat.

- Bitcoin és más kriptovaluták hálózatai: A blokklánc konszenzusmechanizmusai teljesen decentralizáltak.

2. Hibrid P2P

A hibrid P2P hálózatok a tiszta P2P és a kliens-szerver modellek előnyeit próbálják ötvözni. Egy központi szervert használnak bizonyos funkciókra (pl. felhasználók bejelentkezése, fájlok indexelése és keresése, metaadatok kezelése), míg az adatátvitel maga a peerek között, közvetlenül történik.

- Előnyök:

- Hatékonyabb keresés: A központi indexelés gyorsabbá és megbízhatóbbá teszi az erőforrások megtalálását.

- Jobb felhasználói élmény: Egyszerűbb csatlakozás és navigáció.

- Hátrányok:

- Központi hibapont: Ha a központi szerver meghibásodik vagy leáll, a hálózat (vagy legalábbis a keresési funkciója) használhatatlanná válik.

- Cenzúrázhatóbb: A központi szerver leállítható vagy szabályozható jogi úton.

- Adatvédelmi aggályok: A központi szerver naplózhatja a felhasználók tevékenységét.

- Példák:

- Napster (eredeti): A fájlindexelés központi szerveren keresztül történt, az átvitel P2P volt.

- BitTorrent (trackerekkel): A trackerek segítenek a peereknek egymás megtalálásában, de az adatátvitel közvetlenül történik. Bár a DHT bevezetésével a BitTorrent egyre inkább a strukturált P2P felé mozdult el.

- Skype (kezdeti verziói): A bejelentkezés és a felhasználók megtalálása központi szervereken keresztül történt, a hívások P2P kapcsolaton.

3. Strukturált P2P

A strukturált P2P hálózatok egy precíz, meghatározott logikai struktúrát (általában egy elosztott hash táblát, DHT) alkalmaznak a csomópontok és az erőforrások elrendezésére. Ez a struktúra biztosítja, hogy bármely erőforrás gyorsan és megbízhatóan megtalálható legyen egy meghatározott számú lépésben (általában logaritmikus időben a hálózat méretéhez képest).

- Előnyök:

- Garantált keresési teljesítmény: Az erőforrások megtalálása hatékony és predictable.

- Magas skálázhatóság: Jól teljesítenek nagy hálózatokban is.

- Ellenállóképesség: Mivel elosztottak, ellenállnak a hibáknak.

- Hátrányok:

- Komplexebb implementáció: A hálózati struktúra fenntartása bonyolultabb.

- Kisebb rugalmasság: Nehezebb alkalmazkodni a gyorsan változó hálózati körülményekhez (pl. nagy „churn” – sok csomópont csatlakozik és lép ki folyamatosan).

- Példák:

- Kademlia: Széles körben használt DHT protokoll, amelyet a BitTorrent DHT-je, az Ethereum hálózat discovery protokollja és más rendszerek is használnak.

- Chord, Pastry, CAN: Egyéb DHT protokollok, amelyeket kutatási és kísérleti rendszerekben alkalmaznak.

4. Strukturálatlan P2P

A strukturálatlan P2P hálózatok, ahogy a nevük is mutatja, nem rendelkeznek előre meghatározott logikai struktúrával. A csomópontok véletlenszerűen vagy ad-hoc módon kapcsolódnak egymáshoz. Az erőforrások keresése általában flooding (üzenetszórás) vagy random walk (véletlenszerű séta) protokollok segítségével történik, ahol a keresési lekérdezéseket továbbítják a szomszédos csomópontoknak, amíg meg nem találják a keresett erőforrást vagy el nem érik a maximális ugrásszámot.

- Előnyök:

- Egyszerű implementáció: Könnyebb felépíteni és fenntartani.

- Robusztusság a változásokkal szemben: Jól kezelik a gyakori csomópont-csatlakozásokat és -kilépéseket (churn).

- Hátrányok:

- Inefficiens keresés: A flooding sok felesleges forgalmat generálhat, és a keresés nem garantáltan találja meg az erőforrást, vagy hosszú időt vehet igénybe.

- Nehezebb skálázás: Nagy hálózatokban a keresési teljesítmény romolhat.

- Példák:

- Gnutella (kezdeti verziók): A keresési lekérdezéseket szétszórták a hálózaton.

- Fájlmegosztó hálózatok, amelyek nem használnak DHT-t.

A különböző P2P típusok közötti választás az adott alkalmazás igényeitől függ. A robusztusság, a keresési hatékonyság, a skálázhatóság és az implementációs komplexitás mind fontos tényezők a döntéshozatal során.

Hogyan működnek a P2P hálózatok részletesen

A P2P hálózatok működése számos összetevőből áll, amelyek biztosítják a decentralizált kommunikációt és erőforrásmegosztást. Nézzük meg részletesebben a legfontosabb mechanizmusokat.

1. Csomópont felfedezés (Node Discovery)

Ahhoz, hogy egy új peer csatlakozzon egy P2P hálózathoz, először meg kell találnia más, már aktív peereket. Ez a folyamat a csomópont felfedezés, vagy „bootstrapping”.

- Bootstrapping peerek: Minden P2P alkalmazásnak szüksége van egy vagy több „bootstrapping” pontra. Ezek lehetnek előre konfigurált IP-címek vagy DNS-nevek, amelyekhez az új peer először csatlakozik. Ezek a bootstrapping peerek ismerik a hálózatban lévő más peereket, és megadják az új csomópontnak a kezdeti kapcsolatokat.

A BitTorrent esetében például, ha egy torrent fájl csak trackert használ, akkor a tracker címe a bootstrapping pont. Ha DHT-t is használ, akkor a kliens tartalmazhat egy listát a jól ismert DHT csomópontokról, amelyekhez először csatlakozik.

- Gossip protokollok: Miután egy peer csatlakozott a hálózathoz, folyamatosan információkat cserél a szomszédaival a hálózat állapotáról, például új peerekről vagy peerek kilépéséről. Ezt gyakran „gossip” protokolloknak nevezik, ahol az információ lassan terjed a hálózaton keresztül.

- Elosztott Hash Táblák (DHT-k): Strukturált P2P hálózatokban, mint például a Kademlia, a csomópontok nem csak a saját, hanem a hálózat más csomópontjainak IP-címét és portját is tárolják egy elosztott hash táblában. Ez a DHT egy kulcs-érték tároló, ahol a kulcsok az erőforrások vagy más csomópontok azonosítói (hash-ei), az értékek pedig az elérhetőségi információk. Amikor egy új csomópont csatlakozik, beilleszti magát a DHT-ba, és megkeresi a hozzá „legközelebbi” (a hash térben) csomópontokat, amelyeket a szomszédjaiként kezel.

2. Erőforrás keresése/lokalizáció (Resource Location/Search)

Miután egy peer csatlakozott a hálózathoz, képesnek kell lennie arra, hogy megtalálja a keresett erőforrásokat (pl. fájlokat, szolgáltatásokat). Ez a mechanizmus a P2P hálózat típusától függően változik:

- Flooding (árvíz szerű keresés): Strukturálatlan hálózatokban (pl. Gnutella) a keresési lekérdezést az indító peer elküldi az összes közvetlen szomszédjának. Ezek a szomszédok továbbítják a lekérdezést a saját szomszédjaiknak, és így tovább, amíg a lekérdezés el nem éri a hálózat egy bizonyos mélységét (time-to-live, TTL) vagy meg nem találják a keresett erőforrást. Ez a módszer egyszerű, de rendkívül erőforrásigényes és nem skálázódik jól nagy hálózatokban.

- Query Routing (lekérdezés-irányítás): Strukturált hálózatokban a keresés sokkal hatékonyabb. Amikor egy peer keres egy erőforrást (amelynek hash-e a kulcs), a lekérdezést a DHT-n keresztül irányítja. A DHT algoritmusok (pl. Kademlia) biztosítják, hogy a lekérdezés a hálózat egyre „közelebbi” csomópontjaihoz jusson el, amíg el nem éri azt a peert, amelyik tárolja a keresett erőforrás hash-ét, vagy azt a peert, amelyiknek a legközelebbi azonosítója van a keresett hash-hez. Ez a módszer garantáltan megtalálja az erőforrást (ha létezik) logaritmikus számú lépésben.

- Központi indexelés (hibrid modellekben): Hibrid P2P hálózatokban (pl. eredeti Napster) a központi szerver tárolja az összes elérhető fájl indexét. A felhasználók a szerverhez küldik a keresési lekérdezéseket, a szerver válaszolja meg, hogy mely peereknél található meg a fájl, majd a felhasználó közvetlenül ahhoz a peerhez csatlakozik a letöltéshez.

3. Adatátvitel (Data Transfer)

Miután egy peer megtalálta a keresett erőforrást tartalmazó peert, megkezdődik az adatátvitel. Ez mindig közvetlenül a két peer között történik, anélkül, hogy egy központi szerveren keresztül kellene menniük.

- Közvetlen kapcsolat: A két peer IP-cím és portszám alapján közvetlenül létesít TCP vagy UDP kapcsolatot.

- Fájl szegmentálás: A BitTorrenthez hasonló rendszerekben a fájlokat kisebb, kezelhető részekre (darabokra) osztják. Ez több előnnyel jár:

- Egy felhasználó egyszerre több peertől is letölthet különböző darabokat, ami növeli a letöltési sebességet.

- Ha egy peer kilép a hálózatból, a letöltés folytatódhat más peerektől.

- A felhasználók azonnal megkezdhetik a feltöltést a már letöltött darabokból, még mielőtt a teljes fájl letöltődne.

- Incentív mechanizmusok: Sok P2P rendszer ösztönzi a feltöltést. A BitTorrent például a „tit-for-tat” stratégiát alkalmazza, ahol azok a peerek, amelyek többet töltenek fel, prioritást kapnak a letöltésnél. Ez segít enyhíteni a „free-rider” problémát.

- Adatintegritás: Az átvitt adatok integritásának biztosítása érdekében gyakran használnak kriptográfiai hash-eket (pl. SHA-1, SHA-256). A fájl minden darabjához tartozik egy hash, amelyet a letöltő peer ellenőriz. Ha a hash nem egyezik, a darab sérült, és újra kell letölteni.

4. Hálózati karbantartás és kihívások

A P2P hálózatok dinamikus környezetek, ahol a peerek folyamatosan csatlakoznak és lépnek ki (ezt nevezik „churn”-nek). A hálózatnak képesnek kell lennie ezeket a változásokat kezelni.

- Szomszédkezelés: A peerek rendszeresen ellenőrzik a szomszédaik elérhetőségét, és ha egy szomszód kilép, új szomszédokat keresnek.

- NAT Traversal (NAT áttörés): Az egyik legnagyobb technikai kihívás a P2P hálózatokban a hálózati címfordítás (NAT) mögötti peerek közötti közvetlen kapcsolat létesítése. A legtöbb otthoni és vállalati hálózat NAT-ot használ, ami megakadályozza a közvetlen bejövő kapcsolatokat. Erre a problémára számos megoldás létezik:

- Port Forwarding: Manuális konfiguráció, ahol a felhasználó átirányítja a router portját a saját gépére.

- UPnP (Universal Plug and Play) / NAT-PMP (NAT Port Mapping Protocol): Automatikus portnyitási mechanizmusok, ha a router támogatja.

- UDP Hole Punching: Két peer egy harmadik, ismert „rendező” szerver segítségével nyit lyukat a NAT-on, így közvetlenül tudnak kommunikálni UDP protokollon keresztül.

- STUN/TURN/ICE: Összetett protokollok, amelyeket gyakran használnak VoIP és valós idejű kommunikációban a NAT és tűzfalak áttörésére. A STUN (Session Traversal Utilities for NAT) segít a peereknek felismerni a saját külső IP-címüket, a TURN (Traversal Using Relays around NAT) reléként működik, ha a közvetlen kapcsolat nem lehetséges, az ICE (Interactive Connectivity Establishment) pedig egy átfogó keretrendszer a kapcsolatok létesítésére.

Ezen mechanizmusok együttesen biztosítják, hogy a P2P hálózatok dinamikusan működhessenek, ellenálljanak a hibáknak, és hatékonyan osszák meg az erőforrásokat a decentralizált környezetben.

Kulcsfontosságú technológiák és protokollok

A P2P hálózatok működését számos technológia és protokoll teszi lehetővé, amelyek a hálózat különböző rétegeiben biztosítják a funkcionalitást, a hatékonyságot és a biztonságot.

1. BitTorrent protokoll

A BitTorrent kétségkívül az egyik legismertebb és legelterjedtebb P2P protokoll, különösen a nagyméretű fájlok megosztása terén. Alapelve, hogy a fájlokat apró, azonos méretű darabokra (általában 256KB-1MB) osztja, és a felhasználók egyszerre tölthetnek le és fel darabokat különböző peerektől.

- Torrent fájl (.torrent): Egy kis metaadat fájl, amely tartalmazza a megosztott fájl(ok) nevét, méretét, a darabok hash-eit, és a tracker URL-jét (ha van).

- Trackerek: Központi szerverek, amelyek segítenek a peereknek (klienseknek) egymás megtalálásában. A trackerek nem tárolják magát a fájlt, csak a hálózatban lévő peerek listáját. Bár a BitTorrent eredetileg trackerekre épült, a modern implementációk egyre inkább a decentralizált megoldások felé mozdulnak el.

- Elosztott Hash Táblák (DHT): A trackerek alternatívájaként vagy kiegészítőjeként működnek. A BitTorrent hálózatban a Kademlia DHT-t használják a peerek felfedezésére tracker nélkül. A DHT segítségével a kliensek közvetlenül megkereshetik a hálózatban lévő más peereket a torrent információs hash-e alapján.

- Peer Exchange (PEX): Lehetővé teszi a kliensek számára, hogy a már csatlakoztatott peerektől megkapják a hálózatban lévő más peerek listáját, tovább csökkentve a trackerekre való függőséget.

- Magnet linkek: A torrent fájlok decentralizált alternatívái. A magnet linkek tartalmazzák a fájl hash-ét, ami lehetővé teszi a kliens számára, hogy a DHT-n keresztül közvetlenül megkezdje a peerek keresését és a letöltést, anélkül, hogy először egy .torrent fájlt kellene letöltenie.

- Tit-for-tat stratégia: A BitTorrent kliensek általában előnyben részesítik azokat a peereket, amelyek aktívan töltenek fel adatokat nekik, ezzel ösztönözve a felhasználókat a megosztásra és a „free-rider” probléma enyhítésére.

2. Elosztott Hash Táblák (DHT-k)

A DHT-k a strukturált P2P hálózatok gerincét képezik. Ezek olyan elosztott rendszerek, amelyek egy kulcs-érték táblát valósítanak meg, ahol a kulcsok (általában hash-ek) az erőforrások vagy a csomópontok azonosítói, az értékek pedig az adatok vagy a csomópont elérhetőségi információi. A DHT-k biztosítják, hogy bármely kulcshoz tartozó érték hatékonyan megtalálható legyen a hálózatban.

- Kademlia: Az egyik legnépszerűbb és leggyakrabban használt DHT protokoll. A Kademlia a peerek közötti távolságot az XOR metrika alapján számítja ki a peerek azonosítóinak bináris reprezentációja között. Ez a struktúra lehetővé teszi, hogy a keresési lekérdezések logaritmikus lépésekben találják meg a célpontot. A Kademlia-t használja a BitTorrent DHT-je, az Ethereum hálózat csomópont-felfedezése, és számos más decentralizált alkalmazás.

- Chord: Egy másik jelentős DHT protokoll, amely egy gyűrű alakú topológiát használ, ahol a csomópontok és a kulcsok is egy azonosító térben helyezkednek el. A keresés a gyűrűn keresztül történik.

- Pastry / CAN: További DHT protokollok, amelyek különböző topológiákat és útválasztási algoritmusokat használnak.

3. Kriptográfiai primitívek

Bár nem kizárólagosan P2P technológiák, a kriptográfiai primitívek alapvető fontosságúak a P2P hálózatok biztonságában és funkcionalitásában, különösen a blokklánc alapú rendszerekben.

- Hash funkciók: Használják az adatok integritásának ellenőrzésére (pl. fájldarabok hash-ei a BitTorrentben), és az adatok azonosítására (pl. a fájlok hash-e a DHT-kben). A kriptográfiai hash funkciók (pl. SHA-256) egyirányúak és ütközésállók, azaz nehéz két különböző bemenetet találni, amelyek ugyanazt a kimeneti hash-t adják.

- Digitális aláírások: Lehetővé teszik a tranzakciók vagy üzenetek hitelesítését és eredetiségének ellenőrzését anélkül, hogy egy központi hatóságra lenne szükség. A blokklánc technológiában kulcsfontosságúak a tranzakciók aláírására és a tulajdonjog igazolására.

- Nyilvános kulcsú kriptográfia (PKI): Bár a tiszta P2P hálózatok nem használnak központi PKI-t, a párok közötti biztonságos kommunikációhoz (pl. TLS/SSL) nyilvános kulcsú titkosítást használnak a kulcscseréhez.

4. NAT Traversal technikák

Ahogy korábban említettük, a NAT (Network Address Translation) áttörése kritikus kihívás a P2P hálózatokban, mivel a legtöbb felhasználó router mögött van, ami megakadályozza a közvetlen bejövő kapcsolatokat. A megoldások közé tartoznak:

- UPnP (Universal Plug and Play) és NAT-PMP (NAT Port Mapping Protocol): Ezek lehetővé teszik a P2P alkalmazások számára, hogy automatikusan kérjék a routertől egy adott port átirányítását a belső hálózatukra.

- UDP Hole Punching: Egy technika, amely lehetővé teszi két NAT mögötti peer számára, hogy közvetlen UDP kapcsolatot létesítsen egy harmadik, nyilvánosan elérhető szerver (rendező szerver) segítségével. Mindkét peer kimenő UDP csomagot küld a rendező szervernek, ami „lyukat” üt a NAT-on. Ezután a rendező szerver megadja a peereknek egymás külső IP-címét és portját, és ők megpróbálnak közvetlenül kommunikálni.

- STUN (Session Traversal Utilities for NAT): Segít a kliensnek felismerni a saját külső IP-címét és portját, ahogy azt a NAT látja.

- TURN (Traversal Using Relays around NAT): Ha a közvetlen kapcsolat nem lehetséges (pl. „szimmetrikus NAT” esetén), a TURN szerver reléként működik, azaz az adatok átmennek rajta. Ez növeli a megbízhatóságot, de plusz késleltetést és sávszélesség-használatot eredményez.

- ICE (Interactive Connectivity Establishment): Egy átfogó keretrendszer, amely egyesíti a STUN, TURN és más technikákat, hogy megtalálja a legjobb útvonalat a peerek közötti kommunikációhoz. Gyakran használják WebRTC alapú valós idejű kommunikációban.

Ezen technológiák és protokollok együttesen biztosítják a P2P hálózatok hatékony, rugalmas és megbízható működését a mai komplex internetes környezetben.

A P2P hálózatok alkalmazási területei

A P2P hálózatok sokkal szélesebb körben alkalmazhatók, mint azt sokan gondolnák, messze túlmutatva a fájlmegosztáson. Decentralizált jellegük és robusztusságuk miatt számos területen kínálnak előnyöket.

1. Fájlmegosztás és tartalomterjesztés

Ez a P2P legismertebb alkalmazási területe. A BitTorrent és elődei (Gnutella, eMule, Kazaa) forradalmasították a nagyméretű fájlok, például filmek, szoftverek, játékok és zenei albumok terjesztését.

- Előnyök: A tartalom gyorsabban terjedhet, ahogy egyre többen töltik le és osztják meg. Csökkenti a szolgáltatók sávszélességi költségeit, mivel a felhasználók közvetlenül egymástól kapják az adatokat.

- Példák:

- BitTorrent: A legelterjedtebb protokoll nagyméretű fájlok terjesztésére. Nem csak illegális tartalmakra használják, hanem legális szoftverek (pl. Linux disztribúciók), játékok frissítései és tudományos adatok terjesztésére is.

- IPFS (InterPlanetary File System): Egy P2P alapú fájlrendszer, amely a webes tartalmak decentralizált tárolását és elérését célozza. Célja, hogy felváltsa a HTTP-t, és ellenállóbbá tegye a webet a cenzúrával és a szerverhibákkal szemben.

2. Kommunikáció és valós idejű alkalmazások

A P2P technológia a kommunikációs alkalmazásokban is szerepet játszik, különösen ott, ahol alacsony késleltetésre és közvetlen kapcsolatra van szükség.

- VoIP és videóhívások: A Skype korai verziói P2P hálózatot használtak a hívások közvetlen irányítására a felhasználók között, csökkentve a szerverek terhelését. Bár a Skype azóta centralizáltabbá vált, más P2P alapú kommunikációs protokollok (pl. Tox, Jami) továbbra is ezen az elven működnek, fokozott adatvédelmet és cenzúraállóságot kínálva.

- Online játékok: Sok multiplayer játék P2P kapcsolatokat használ a játékosok között a közvetlen kommunikáció és a minimális késleltetés érdekében. Ez különösen igaz a konzolos és PC-s játékokra, ahol a szerverek helyett a játékosok gépe köti össze a többi résztvevőt.

- Instant Messaging: Egyes üzenetküldő alkalmazások decentralizált P2P architektúrára épülnek a nagyobb adatvédelem és biztonság érdekében.

3. Elosztott számítás és tudományos projektek

A P2P elvek lehetővé teszik a hatalmas számítási kapacitás kihasználását a hálózatban lévő egyedi számítógépek kihasználatlan idejének felhasználásával.

- SETI@home és Folding@home: Ezek a projektek a felhasználók számítógépeinek szabad számítási kapacitását használták fel tudományos kutatásokhoz (földönkívüli intelligencia keresése, fehérjék hajtogatásának szimulációja). A P2P architektúra lehetővé tette a feladatok elosztását és az eredmények visszagyűjtését a központi szerver túlterhelése nélkül.

- Renderfarmok: Egyes renderelő szoftverek P2P alapú megoldásokat kínálnak a komplex 3D animációk vagy vizuális effektek renderelésének elosztására.

4. Kriptovaluták és blokklánc technológia

Ez a P2P hálózatok egyik leginkább forradalmi és aktuális alkalmazási területe.

- Bitcoin és más kriptovaluták: A Bitcoin hálózat egy globális P2P hálózat, ahol a csomópontok (bányászok, teljes csomópontok) egyenrangúan kommunikálnak, ellenőrzik a tranzakciókat, és konszenzusmechanizmusok (pl. Proof of Work) segítségével közösen tartják fenn a blokklánc integritását. Nincs központi bank vagy hatóság.

- Ethereum és okosszerződések: Az Ethereum is egy P2P hálózat, amely lehetővé teszi decentralizált alkalmazások (dApps) futtatását okosszerződések segítségével.

- Decentralizált pénzügyek (DeFi): A DeFi protokollok P2P alapon működnek, lehetővé téve a peer-to-peer kölcsönzést, hitelfelvételt, kereskedést és egyéb pénzügyi szolgáltatásokat bankok vagy más közvetítők nélkül.

5. Decentralizált web (Web3)

A P2P hálózatok kulcsfontosságúak a Web3 koncepciójában, amely a web decentralizált, felhasználó-központú jövőjét ígéri.

- Decentralizált alkalmazások (dApps): Olyan alkalmazások, amelyek blokkláncon vagy más P2P hálózaton futnak, elkerülve a központi szervereket és az egyetlen hibapontot.

- Decentralizált autonóm szervezetek (DAO-k): Olyan szervezetek, amelyeket okosszerződések és blokklánc technológia irányít P2P alapon, a közösség konszenzusával.

- IPFS és hasonló tárolási megoldások: A tartalmakat decentralizáltan tárolják, növelve az ellenállóképességet és a cenzúraállóságot.

6. Adatbázisok és tárolás

P2P elvek alkalmazhatók elosztott adatbázisok és tárolási rendszerek létrehozására, amelyek rendkívül ellenállóak és skálázhatóak.

- Elosztott tárolási hálózatok: Olyan rendszerek, ahol a felhasználók a hálózatban lévő más felhasználók üres lemezterületét használhatják fel adatok tárolására, replikációval és titkosítással biztosítva az adatok biztonságát és elérhetőségét. Példák: Storj, Sia.

A P2P technológia tehát nem csupán egy technikai megoldás, hanem egy alapvető paradigmaváltás a hálózati architektúrákban, amely lehetővé teszi a decentralizált, robusztus és felhasználó-központú rendszerek kialakítását számos iparágban és alkalmazási területen.

A P2P hálózatok előnyei

A P2P hálózatok modellje számos jelentős előnnyel jár a hagyományos kliens-szerver architektúrákhoz képest. Ezek az előnyök teszik őket vonzóvá számos modern alkalmazás számára.

1. Skálázhatóság

A P2P hálózatok az egyik legfontosabb előnye a natív skálázhatóság. Mivel nincs egyetlen központi szerver, amelynek kapacitása korlátozná a rendszert, a hálózat teljesítménye és kapacitása a csomópontok számának növekedésével együtt nő. Minél több felhasználó csatlakozik a hálózathoz, annál több sávszélesség, tárhely és számítási kapacitás válik elérhetővé. Ez egy pozitív visszacsatolási hurok: a népszerűbb P2P hálózatok jobb teljesítményt nyújtanak, ami még több felhasználót vonz.

- Költséghatékony növekedés: Nincs szükség drága szerverinfrastruktúra bővítésére a felhasználói bázis növekedésével. A költségek eloszlanak a felhasználók között.

- Nagyobb sávszélesség: Különösen a fájlmegosztásnál jelentkezik, ahol a letöltési sebesség nő, ahogy több peer osztja meg ugyanazt a fájlt.

2. Robusztusság és ellenállóképesség

A decentralizált természetből adódóan a P2P hálózatok rendkívül ellenállóak a hibákkal és a támadásokkal szemben. Nincs „egyetlen hibapont” (Single Point of Failure, SPOF).

- Nincs központi meghibásodás: Ha egy vagy több peer meghibásodik, vagy kilép a hálózatból, a többi peer továbbra is működik, és a hálózat egésze zavartalanul működik tovább. Ez éles ellentétben áll a kliens-szerver rendszerekkel, ahol a szerver leállása az egész szolgáltatás elérhetetlenné válását okozhatja.

- Cenzúraállóság: Mivel nincs központi entitás, amelyet le lehetne állítani vagy szabályozni, a P2P hálózatokat rendkívül nehéz cenzúrázni vagy blokkolni. Ez teszi őket vonzóvá az olyan alkalmazások számára, ahol a szólásszabadság vagy az adatok szabad áramlása prioritást élvez (pl. Freenet, Bitcoin).

- DDoS támadásokkal szembeni ellenállás: Egy elosztott hálózatot sokkal nehezebb túlterheléses támadással (DDoS) lebénítani, mint egyetlen központi szervert.

3. Költséghatékonyság

A P2P modell jelentős költségmegtakarítást eredményezhet a szolgáltatók számára, mivel nem kell hatalmas szerverparkokat és sávszélességet fenntartaniuk. A felhasználók erőforrásait használják fel, ami csökkenti az infrastruktúra kiadásait.

- Alacsonyabb üzemeltetési költségek: Nincs szükség drága szerverekre, karbantartásra és nagy sávszélességre.

- Demokratizált hozzáférés: Lehetővé teszi kis költségvetésű projektek vagy magánszemélyek számára is, hogy nagy mennyiségű adatot terjesszenek vagy szolgáltatásokat nyújtsanak.

4. Hatékonyság és sebesség

A közvetlen peer-to-peer kommunikáció számos esetben hatékonyabb és gyorsabb lehet, mint a szerver-központú megközelítés.

- Rövidebb útvonal: Az adatok közvetlenül a forrástól a célhoz jutnak, elkerülve a központi szerver „kerülőútját”. Ez csökkentheti a késleltetést.

- Párhuzamos letöltés: A BitTorrenthez hasonló rendszerekben a felhasználók egyszerre több forrásból tölthetnek le, ami drámaian növeli a letöltési sebességet.

5. Adatvédelem és anonimitás (potenciálisan)

Bár nem minden P2P hálózat biztosít anonimitást, a decentralizált jelleg potenciálisan növelheti az adatvédelmet.

- Nincs központi naplózás: Mivel nincs egyetlen központi szerver, amely minden adatforgalmat naplózna, nehezebb nyomon követni a felhasználók tevékenységét.

- Közvetlen kapcsolat: Az adatok közvetlenül a peerek között cserélődnek, minimalizálva a harmadik fél beavatkozásának lehetőségét.

- Anonim P2P hálózatok: Egyes P2P rendszerek (pl. Freenet, Tor) kifejezetten az anonimitásra épülnek, réteges titkosítással és útválasztással elrejtve a felhasználók IP-címét.

6. Felhasználói kontroll és innováció

A P2P hálózatok a felhasználók kezébe adják az irányítást, és elősegítik az innovációt.

- Növelt felhasználói kontroll: A felhasználók közvetlenül részt vesznek a hálózat fenntartásában és működtetésében, nem függenek egyetlen szolgáltatótól.

- Nyílt forráskódú fejlődés: Sok P2P protokoll és alkalmazás nyílt forráskódú, ami elősegíti a közösségi fejlesztést és az innovációt.

Ezen előnyök kombinációja teszi a P2P hálózatokat egy rendkívül erőteljes és alkalmazkodóképes paradigmává, amely továbbra is formálja a digitális világot.

A P2P hálózatok hátrányai és kihívásai

Bár a P2P hálózatok számos előnnyel járnak, működésük során jelentős hátrányokkal és technikai, jogi, valamint etikai kihívásokkal is szembe kell nézniük. Fontos ezeket is figyelembe venni, amikor egy P2P alapú rendszer tervezéséről vagy használatáról van szó.

1. Biztonsági aggályok

A decentralizált természet, bár előnyös a robusztusság szempontjából, kihívásokat is jelent a biztonság terén.

- Malware és vírusok: A fájlmegosztó P2P hálózatokon keresztül könnyen terjedhetnek a rosszindulatú szoftverek, mivel a felhasználók közvetlenül egymástól töltenek le fájlokat, amelyek integritását nehéz ellenőrizni.

- Sybil támadások: Egy rosszindulatú entitás számos hamis identitást hoz létre a hálózatban, hogy befolyásolja a konszenzust, vagy túlterhelje a hálózatot.

- „Poisoning” támadások: Rosszindulatú peerek szándékosan sérült vagy hamis adatokat töltenek fel a hálózatra, hogy rontsák az adatintegritást.

- IP-cím leleplezése: A legtöbb P2P hálózatban a peerek IP-címe látható a többi peer számára, ami adatvédelmi aggályokat vet fel, és lehetővé teszi a felhasználók nyomon követését.

2. Anonimitás és adatvédelem (kihívások)

Bár a P2P potenciálisan növelheti az anonimitást, a gyakorlatban nem mindig garantálja azt.

- Nyomon követhetőség: Jogi vagy egyéb okokból a hatóságok vagy jogtulajdonosok gyakran monitorozzák a P2P hálózatokat, hogy azonosítsák az illegális tartalmakat megosztó felhasználókat. Az IP-címek gyűjtése alapján a felhasználók könnyen azonosíthatók.

- Metaadatok: Még ha az adatok titkosítottak is, a metaadatok (ki kivel kommunikál, mikor, mennyi adatot) felfedhetik a felhasználók szokásait.

3. Erőforrás-felfedezési ineffektivitás (strukturálatlan hálózatokban)

A strukturálatlan P2P hálózatokban az erőforrások megtalálása jelentős kihívást jelenthet.

- Lassú és erőforrásigényes keresés: A flooding vagy random walk mechanizmusok sok felesleges hálózati forgalmat generálhatnak, és a keresés hosszú időt vehet igénybe, vagy nem garantáltan találja meg a keresett elemet.

- „Small World” probléma: A hálózatnak eléggé össze kell kapcsolódnia ahhoz, hogy a keresések hatékonyak legyenek.

4. Szolgáltatás minősége (QoS)

A P2P hálózatokban a szolgáltatás minősége nagymértékben függ az egyes peerek sávszélességétől és elérhetőségétől.

- Változó sávszélesség: A letöltési/feltöltési sebesség nagymértékben ingadozhat, mivel az egyes peerek internetkapcsolata eltérő lehet.

- Elérhetőség: Ha egy peer, amely egy adott fájlt tárol, offline állapotba kerül, az a fájl átmenetileg vagy véglegesen elérhetetlenné válhat, hacsak nincs több másolata a hálózaton.

- Instabil kapcsolatok: A peerek gyakran csatlakoznak és lépnek ki (churn), ami instabillá teheti a kapcsolatokat és a letöltéseket.

5. Jogi és etikai problémák

A P2P hálózatok széles körű alkalmazása jogi és etikai vitákat váltott ki, különösen a szerzői joggal védett tartalmak megosztása miatt.

- Szerzői jogi sértések: A fájlmegosztó P2P hálózatokat gyakran használják illegális tartalmak terjesztésére, ami jelentős jogi problémákhoz vezetett (pl. Napster, BitTorrent).

- Szabályozás hiánya: A decentralizált természet miatt nehéz szabályozni a P2P hálózatokat, ami kihívást jelent a jogalkotók számára.

6. NAT Traversal és tűzfalak

Ahogy korábban is említettük, a hálózati címfordítás (NAT) és a tűzfalak jelentősen megnehezítik a közvetlen P2P kapcsolatok létesítését, ami technikai kihívásokat és komplex megoldásokat igényel.

7. Bizalom és reputáció hiánya

A decentralizált környezetben nehéz megbízni a többi peerben, mivel nincs központi hatóság, amely ellenőrizné a viselkedésüket.

- „Free-rider” probléma: Sok felhasználó csak letölteni szeretne, de nem tölt fel, ezzel csökkentve a hálózat hatékonyságát és igazságtalanná téve az erőforrás-elosztást. Bár vannak ösztönző mechanizmusok (pl. BitTorrent „tit-for-tat”), ezek nem mindig tökéletesek.

- Rosszindulatú peerek: Nehéz azonosítani és kizárni a hálózatból azokat a peereket, amelyek rosszindulatúak, vagy szándékosan lassúak.

Ezen kihívások ellenére a P2P hálózatok továbbra is fejlődnek, és a kutatók és fejlesztők folyamatosan dolgoznak a megoldásokon, hogy minimalizálják ezeket a hátrányokat és maximalizálják a P2P modellben rejlő potenciált.

Biztonság a P2P hálózatokban

A P2P hálózatok decentralizált természete különleges biztonsági kihívásokat vet fel. Mivel nincs központi szerver, amely hitelesítené a felhasználókat vagy ellenőrizné az adatok integritását, a biztonsági mechanizmusoknak elosztottnak és önszabályozónak kell lenniük. A biztonság a P2P hálózatokban a bizalom hiányának kezelésén alapul.

1. Adatintegritás és hitelesség

Az egyik legfontosabb szempont annak biztosítása, hogy a letöltött adatok sértetlenek és hitelesek legyenek, azaz ne legyenek manipulálva vagy hamisítva.

- Kriptográfiai hash-ek: A P2P fájlmegosztó rendszerek (pl. BitTorrent) széles körben alkalmazzák a kriptográfiai hash funkciókat (pl. SHA-1, SHA-256). Minden fájldarabhoz vagy a teljes fájlhoz egy egyedi hash érték tartozik. A letöltő kliens ellenőrzi a letöltött darab hash-ét a torrent fájlban tárolt hash-sel. Ha a két hash nem egyezik, az adat sérült vagy manipulált, és a kliens eldobja azt, majd újra letölti. Ez véd a véletlen sérülések és a szándékos „poisoning” támadások ellen.

- Digitális aláírások: Különösen a blokklánc alapú P2P hálózatokban (pl. Bitcoin) a tranzakciókat digitális aláírásokkal hitelesítik. Ez biztosítja, hogy csak a magánkulcs tulajdonosa költhesse el a pénzt, és a tranzakció megváltoztathatatlan legyen.

2. Csomópont hitelesítés és Sybil támadások elleni védelem

Mivel bárki csatlakozhat a hálózathoz, fennáll a veszélye, hogy egy rosszindulatú entitás számos hamis identitást hoz létre (Sybil támadás), hogy dominálja a hálózatot vagy manipulálja a konszenzust.

- Proof of Work (PoW): A blokklánc alapú rendszerek (pl. Bitcoin) a PoW-ot használják a Sybil támadások elleni védelemre. Egy új blokk hozzáadásához a csomópontoknak számításigényes feladatot kell megoldaniuk, ami költségessé teszi a hálózat manipulálását.

- Reputációs rendszerek: Egyes P2P rendszerek (pl. eMule) reputációs rendszereket használnak, ahol a peerek értékelik egymás megbízhatóságát a múltbeli interakciók alapján. A jó hírnévvel rendelkező peerek előnyben részesülnek. Azonban ezek a rendszerek maguk is sebezhetőek lehetnek manipulációval szemben.

- Kapcsolatok korlátozása: A kliensek korlátozhatják az egyidejű kapcsolatok számát ugyanazon IP-címről, vagy megkövetelhetnek valamilyen minimális hozzájárulást a hálózathoz, mielőtt teljes hozzáférést biztosítanak.

3. Adatvédelem és anonimitás

Bár a P2P alapvetően nem garantálja az anonimitást, számos mechanizmus létezik ennek fokozására.

- Titkosítás: Az adatok titkosítása a peerek közötti átvitel során (end-to-end encryption) megakadályozza az illetéktelen lehallgatást. Sok modern P2P alkalmazás (pl. Tox, Jami) alapértelmezetten titkosított kommunikációt használ.

- Anonimitási hálózatok: Olyan P2P hálózatok, mint a Tor vagy az I2P, réteges titkosítással és „hagyma útválasztással” (onion routing) rejtik el a felhasználók IP-címét és tevékenységét, azáltal, hogy az adatforgalmat több relén keresztül irányítják.

- Mixnetek: A mixnetek összekeverik a különböző felhasználók üzeneteit, mielőtt továbbítanák őket, így megnehezítve az üzenetek feladójának és címzettjének összekapcsolását.

4. Támadások és ellenintézkedések

A P2P hálózatok számos specifikus támadásnak lehetnek kitéve, amelyek ellen védekezni kell.

- DDoS (Distributed Denial of Service) támadások: Bár nehezebb egy elosztott hálózatot megbénítani, mint egy központi szervert, a P2P hálózatok is sebezhetőek lehetnek a koordinált támadásokkal szemben. A robusztus protokollok és a hálózati redundancia segíthet az ellenállásban.

- Fájl elérhetőségének támadása: Ha egy fájl csak kevés peeren keresztül érhető el, és ezek a peerek offline állapotba kerülnek, a fájl elveszhet. A replikáció (több példány tárolása különböző peereken) és az ösztönző mechanizmusok segítenek fenntartani az elérhetőséget.

- Tűzfalak és NAT-ok megkerülése: Bár nem biztonsági támadások, ezek a hálózati akadályok jelentősen ronthatják a P2P hálózatok hatékonyságát és biztonságát azáltal, hogy megnehezítik a közvetlen kapcsolatok létesítését. A fent említett NAT traversal technikák kulcsfontosságúak.

A P2P hálózatok biztonsága egy folyamatosan fejlődő terület. A decentralizáció inherent kihívásokat rejt magában, de a kriptográfia, a konszenzusmechanizmusok és a robusztus protokollok folyamatos fejlesztése révén a P2P rendszerek egyre biztonságosabbá és megbízhatóbbá válnak.

A P2P jövője

A P2P hálózatok története a kezdeti fájlmegosztó rendszerektől a komplex blokklánc alapú technológiákig ível. A decentralizáció alapelve, a skálázhatóság és az ellenállóképesség továbbra is rendkívül vonzóvá teszi ezt a modellt a digitális világ számos kihívásának kezelésére. A P2P jövőjét nagyrészt a blokklánc és a Web3 fejlődése fogja meghatározni, de más területeken is jelentős innováció várható.

1. Blokklánc és a Web3 forradalom

A P2P hálózatok a blokklánc technológia alapkövei, és ez a szinergia valószínűleg a legfontosabb hajtóerő a P2P jövőjében. A Bitcoin és az Ethereum által megnyitott út mentén egyre több blokklánc alapú projekt épül, amelyek mind P2P hálózatokon keresztül működnek.

- Decentralizált Pénzügyek (DeFi): A DeFi tér hatalmas növekedésen megy keresztül, és kizárólag P2P alapon működik, lehetővé téve a bankoktól független, peer-to-peer hitelfelvételt, kölcsönzést, kereskedést és biztosítást. Ez a terület várhatóan tovább bővül és érik.

- Decentralizált Autonóm Szervezetek (DAO-k): A DAO-k P2P hálózatokon keresztül, okosszerződések segítségével működnek, lehetővé téve a közösségi irányítást és a hierarchikus struktúrák elkerülését. Ez a modell forradalmasíthatja a vállalatirányítást és a szervezeti formákat.

- NFT-k és a digitális tulajdonjog: A nem-helyettesíthető tokenek (NFT-k) P2P hálózatokon (blokkláncokon) keresztül biztosítják a digitális eszközök tulajdonjogát és eredetiségét, megnyitva az utat a digitális művészet, gyűjtemények és a metaverzum gazdaságának fejlődéséhez.

- Decentralizált Identitás (DID): A P2P hálózatok lehetőséget kínálnak a felhasználó-központú, önállóan ellenőrizhető digitális identitások (DID-ek) létrehozására, amelyek nem függenek egyetlen központi szolgáltatótól.

2. Adatmegosztás és tárolás

Az IPFS és hasonló projektek egy új, decentralizált webes infrastruktúra alapjait rakják le, amely ellenállóbb a cenzúrával és a szerverhibákkal szemben.

- Perzisztens és cenzúraálló web: A jövőben a webes tartalmak egyre inkább P2P hálózatokon keresztül lesznek elérhetők, csökkentve a központi szerverekre való függőséget és növelve a tartalmak elérhetőségét.

- Elosztott felhőalapú tárolás: A felhasználók szabad lemezterületét kihasználó P2P tárolási megoldások (pl. Storj, Sia) versenyképes alternatívát kínálhatnak a hagyományos felhőszolgáltatóknak, fokozott adatvédelemmel és ellenállóképességgel.

3. IoT és Edge Computing

A P2P elvek kiválóan illeszkednek az Internet of Things (IoT) és az Edge Computing növekedéséhez.

- Decentralizált IoT hálózatok: Az IoT eszközök hatalmas számával és a központi szerverek terhelésével a P2P kommunikáció segíthet az eszközök közötti közvetlen kommunikációban és adatcserében, csökkentve a késleltetést és a sávszélesség-igényt.

- Edge Computing: A P2P hálózatok lehetővé tehetik a számítási feladatok elosztását az „edge” eszközök (pl. okostelefonok, szenzorok, okosotthoni eszközök) között, optimalizálva a teljesítményt és a helyi erőforrások kihasználását.

4. Adatvédelem-központú kommunikáció

Az adatvédelmi aggályok növekedésével a P2P alapú, titkosított kommunikációs megoldások (pl. Tox, Jami) valószínűleg egyre népszerűbbé válnak, mint a centralizált alternatívák.

Kihívások és az előttünk álló út

Természetesen a P2P hálózatok jövője nem mentes a kihívásoktól. A skálázhatóság, a biztonság, a felhasználói élmény és a szabályozás továbbra is fontos kérdések maradnak. A „free-rider” probléma kezelése, a felhasználók ösztönzése a hozzájárulásra, és a hálózati átjárók (NAT, tűzfalak) áttörése továbbra is aktív kutatási és fejlesztési területek.

Mindazonáltal a P2P hálózatok alapvető ígérete – a decentralizáció, a robusztusság és a felhasználói empowerment – továbbra is releváns és egyre inkább szükséges a digitális korban. Ahogy a technológia fejlődik, és új konszenzusmechanizmusok, kriptográfiai eljárások és hálózati protokollok jelennek meg, a P2P hálózatok valószínűleg még nagyobb szerepet fognak játszani a jövő internetének és a digitális társadalomnak a kialakításában.