A metamorf és polimorf kártevők a számítógépes biztonság egyik legnagyobb kihívását jelentik. Ezek a kártékony szoftverek azért jelentenek komoly fenyegetést, mert képesek önmagukat átalakítani, így elkerülve a hagyományos vírusirtók észleléseit.

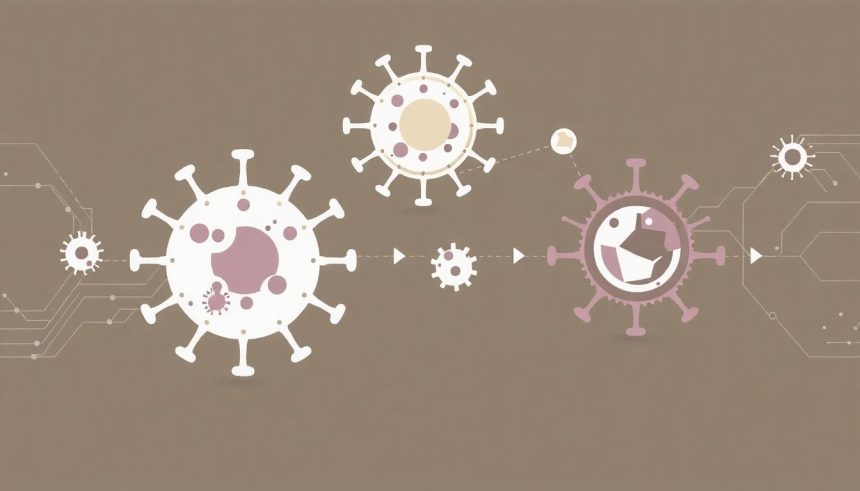

A polimorf vírusok titkosítási technikákat alkalmaznak, minden egyes fertőzéskor megváltoztatva a kódjukat. Ez a változás nem érinti a vírus funkcionalitását, csupán a bináris kód szerkezetét. A vírusirtók számára így nehezebb egyedi aláírást létrehozni a vírus felismerésére. A polimorfizmus gyakran magában foglal egy mutációs motort, ami automatikusan generál új titkosítási kulcsokat és algoritmusokat.

Ezzel szemben a metamorf vírusok még tovább mennek: nem csak titkosítják magukat, hanem teljesen átírják a forráskódjukat minden egyes fertőzés alkalmával. Ez az átírás magában foglalhatja a kód sorrendjének megváltoztatását, felesleges utasítások (ún. „szemétkód”) hozzáadását, vagy a meglévő utasítások helyettesítését ekvivalens működésű, de eltérő kódú utasításokkal. A metamorfizmus célja, hogy a vírusirtók számára szinte lehetetlenné tegye a vírus statikus elemzéssel történő felismerését.

A metamorf vírusok gyakorlatilag egy teljesen új vírusként jelennek meg minden fertőzés során.

Mind a polimorf, mind a metamorf kártevők komoly erőforrásokat igényelnek a fejlesztőiktől, és bonyolultabbak a hagyományos vírusoknál. Ennek ellenére a magas szintű álcázási képességük miatt rendkívül veszélyesek, és folyamatosan új kihívásokat jelentenek a kiberbiztonsági szakemberek számára. Védekezés ellenük komplexebb módszereket igényel, mint például a viselkedésalapú detektálás és a heurisztikus elemzés.

A kártevő szoftverek evolúciója: egyszerű vírusoktól a komplex metamorf kódokig

A kártevő szoftverek fejlődése során a legegyszerűbb vírusoktól jutottunk el a rendkívül komplex metamorf és polimorf kódokig. A kezdeti vírusok, melyek egyszerűen lemásolták magukat más fájlokba, könnyen felismerhetőek voltak a víruskeresők számára. Azonban a kártevők fejlesztői hamar rájöttek, hogy a szignatúra-alapú detektálás kijátszható.

A polimorf vírusok jelentették az első jelentős lépést az álcázás felé. Ezek a vírusok titkosítással és dekódoló rutinokkal dolgoznak. Minden fertőzéskor a vírus új, véletlenszerű kulccsal titkosítja önmagát, így a víruskód megváltozik, de a funkciója megmarad. A víruskeresőnek a dekódoló rutint kell felismernie, ami nehezebb, mint egy statikus szignatúrát.

A metamorf vírusok egy még kifinomultabb megközelítést alkalmaznak. Ahelyett, hogy titkosítanák magukat, teljesen átírják a kódjukat minden fertőzéskor. Ezt a technikát kód metamorfózisnak nevezik. A metamorf vírusok különböző technikákat alkalmazhatnak a kódjuk átalakítására, mint például:

- Kódsorok cseréje: A kódsorok sorrendjének megváltoztatása.

- Értelmetlen kód beillesztése: A vírus értelmetlen, de működő kódot ad hozzá, hogy megnehezítse az elemzést.

- Regiszterek használatának módosítása: A regiszterek, amiket a program használ, megváltoznak.

- Utasítások helyettesítése: Egy funkciót ellátó utasítást egy másik, hasonló funkciót ellátó utasítással helyettesítenek.

A metamorfizmus lényege, hogy a vírus funkcionálisan ugyanaz marad, de a kódja teljesen másnak tűnik minden egyes fertőzéskor.

A metamorf vírusok felismerése rendkívül nehéz, mivel a víruskeresőknek nem egy statikus szignatúrát kell keresniük, hanem a vírus viselkedését kell elemezniük. Ehhez heurikus elemzést és viselkedés-alapú detektálást alkalmaznak. A metamorf vírusok komoly kihívást jelentenek a kiberbiztonság számára, mivel folyamatosan fejlődnek és új technikákat alkalmaznak a detektálás elkerülésére.

A metamorf kártevők definíciója és működési elvei

A metamorf kártevők a számítógépes vírusok és más kártékony szoftverek egy rendkívül kifinomult kategóriáját képviselik. A polimorf kártevőkkel ellentétben, melyek főként a titkosítási algoritmusukat változtatják meg, a metamorf vírusok a teljes kódjukat átírják minden egyes fertőzés alkalmával. Ezáltal a vírus egy új, de funkcionálisan azonos változatát hozzák létre.

A metamorfizmus a vírusok számára egy hatékony technika a víruskereső szoftverek elkerülésére. Mivel a víruskód minden egyes terjedéskor más és más, a szignatúra-alapú víruskeresők nehezen azonosítják be őket. A vírusok a metamorfizmust különböző technikákkal érik el, például:

- Kód beszúrás: A vírus véletlenszerű, haszontalan kódsorokat szúr be a saját kódjába, megváltoztatva annak kinézetét, de nem a működését.

- Kód törlés: A vírus eltávolít redundáns vagy nem kritikus kódrészeket, ami szintén megváltoztatja a víruskódot.

- Kód felcserélés: A vírus a kódsorok sorrendjét változtatja meg, miközben a program logikája változatlan marad.

- Kód átírás: A vírus a kódot teljesen átírja, de az eredeti funkcionalitást megtartja. Ez a legkomplexebb metamorf technika.

A metamorf vírusok létrehozásához a vírusírók gyakran használnak automatikus kódgenerátorokat vagy motorokat. Ezek a motorok képesek a vírus kódjának elemzésére, a változtatások generálására, és a működőképes víruskód újbóli összeállítására.

A metamorfizmus a kártevőket rendkívül ellenállóvá teszi a hagyományos víruskeresési módszerekkel szemben, mivel a víruskód állandóan változik, megnehezítve a szignatúrák létrehozását.

A metamorf vírusok felderítése és eltávolítása jelentős kihívást jelent a víruskereső szoftverek számára. A heurikus analízis és a viselkedésalapú detektálás fontos szerepet játszanak az ilyen típusú kártevők azonosításában. Ezek a módszerek a vírus kódjának viselkedését vizsgálják, nem pedig a konkrét szignatúráját.

A védekezés érdekében a felhasználóknak naprakészen kell tartaniuk a víruskereső szoftverüket, és óvatosnak kell lenniük a gyanús e-mailekkel és letöltésekkel kapcsolatban. Emellett a rendszeres biztonsági mentések is elengedhetetlenek, hogy a fertőzés esetén visszaállíthassuk a rendszert.

Kódtranszformációs technikák a metamorf vírusokban

A metamorf vírusok a kártevők egy rendkívül kifinomult válfaját képviselik, melyek képesek minden fertőzéskor megváltoztatni a saját kódjukat, így elkerülve a hagyományos víruskeresők általi felismerést. Ezzel szemben a polimorf vírusok titkosítást használnak, és a titkosító algoritmusukat változtatják, míg a metamorf vírusok teljesen átírják a saját kódjukat.

A metamorfizmus lényege a kódtranszformációs technikák alkalmazása. Ezek a technikák lehetővé teszik, hogy a vírus funkcionálisan ugyanaz maradjon, de a bináris kódja teljesen eltérő legyen. Többféle módszert alkalmaznak a metamorf vírusok a kód átalakítására:

- Kódbővítés (Code Expansion): A vírus felesleges, úgynevezett „szemét” kódot ad hozzá a meglévő kódjához. Ezek a felesleges utasítások nem befolyásolják a vírus működését, de megnehezítik a víruskeresők számára a mintaillesztést.

- Kódcsere (Code Substitution): A vírus lecseréli az utasításokat funkcionálisan egyenértékű utasításokra. Például egy összeadást helyettesíthet egy sorozatnyi léptetéssel és összeadással.

- Utasítások átrendezése (Instruction Reordering): A vírus megváltoztatja az utasítások sorrendjét a kódon belül. Ez nem befolyásolja a program logikáját, de a víruskeresők már nem találják meg a megszokott mintát.

- Regiszterhasználat változtatása (Register Swapping): A vírus különböző regisztereket használ az adatok tárolására és a műveletek végrehajtására. Ez a változtatás nem érinti a vírus funkcionalitását, de megváltoztatja a kód megjelenését.

- Ágak beillesztése (Branch Insertion): A vírus feltételes elágazásokat illeszt be a kódba, amelyek soha nem teljesülnek. Ezek az ágak nem befolyásolják a vírus működését, de bonyolítják a kód elemzését.

A metamorf vírusok legfejlettebb formái képesek a kód dekompilálására, optimalizálására, majd újrafordítására, így létrehozva egy teljesen új, de funkcionálisan azonos verziót önmagukból.

Egyes metamorf vírusok komplex algoritmusokat használnak a kód átalakítására, amelyek szinte lehetetlenné teszik a statikus elemzésüket. A víruskeresőknek dinamikus elemzési technikákat kell alkalmazniuk a metamorf vírusok felismerésére, ami jelentősen megnöveli a felderítési időt és a rendszer erőforrásigényét.

A metamorf vírusok elleni védekezés folyamatos kihívást jelent a víruskereső szoftverek fejlesztői számára. A heuristikus elemzés, a viselkedésalapú detektálás és a gépi tanulás alapú módszerek mind fontos szerepet játszanak a metamorf vírusok felismerésében és eltávolításában.

A polimorf kártevők definíciója és működési elvei

A polimorf kártevők olyan rosszindulatú programok, amelyek képesek megváltoztatni a kódjukat minden egyes fertőzés alkalmával, miközben a funkcionalitásuk változatlan marad. Ez a tulajdonságuk megnehezíti a hagyományos víruskereső szoftverek számára a felismerésüket, amelyek jellemzően statikus szignatúrákra támaszkodnak.

A polimorfizmus lényege, hogy a kártevő titkosítási technikákat alkalmaz a saját kódjának elrejtésére. A kártevő magja, ami a tényleges károkozó tevékenységet végzi, egy titkosító réteggel van bevonva. Ez a titkosító réteg minden fertőzéskor más és más lesz, így a víruskereső nem tudja a statikus szignatúrák alapján azonosítani.

A polimorf kártevők a kódjukat minden egyes fertőzéskor megváltoztatják, ezzel megnehezítve a detektálásukat a statikus szignatúrákra támaszkodó víruskereső szoftverek számára.

A polimorf kártevők működéséhez általában egy mutációs motor szükséges. Ez a motor felelős a kód átalakításáért. A mutációs motor különböző technikákat alkalmazhat, például:

- Kód beszúrása: Értelmetlen kódsorok hozzáadása a programhoz, amelyek nem befolyásolják a működést.

- Kód átrendezése: A kódsorok sorrendjének megváltoztatása, miközben a program logikája változatlan marad.

- Regiszterek cseréje: A program által használt regiszterek megváltoztatása.

- Utasítások helyettesítése: Egy utasítás helyettesítése egy másikkal, amely ugyanazt a funkciót látja el, de más módon.

A titkosítás és a mutációs motor kombinációja teszi a polimorf kártevőket rendkívül hatékonnyá. A víruskereső szoftvereknek nem elég egy szignatúra, amivel azonosítani tudják a kártevőt, hanem heurisztikus elemzést kell alkalmazniuk, ami a program viselkedését figyeli, hogy felismerjék a káros tevékenységet.

A védekezés a polimorf kártevők ellen többrétegű. Tartalmaznia kell a naprakész víruskereső szoftvert, a gyakori szoftverfrissítéseket, valamint a felhasználói éberséget. A gyanús e-mailek és weboldalak elkerülése kulcsfontosságú a fertőzés megelőzésében.

A polimorfizmus egy folyamatosan fejlődő technika, így a víruskereső szoftvereknek is lépést kell tartaniuk a legújabb fenyegetésekkel. A viselkedésalapú detektálás és a gépi tanulás egyre fontosabb szerepet játszik a polimorf kártevők elleni védekezésben.

Titkosítás és kulcsgenerálás a polimorf kártevőkben

A polimorf kártevők egyik legjellemzőbb tulajdonsága, hogy képesek megváltoztatni a kódjukat minden egyes fertőzéskor. Ez a változás azonban nem érinti a kártevő funkcionalitását, csupán a „kinézetét”, ami jelentősen megnehezíti a víruskeresők dolgát. A polimorfizmus eléréséhez a kártevők gyakran alkalmaznak titkosítási és kulcsgenerálási technikákat.

A titkosítás lényege, hogy a kártevő törzsét egy titkosított formában tárolják. Amikor a kártevő aktiválódik, először dekódolja saját magát, majd elvégzi a kártékony tevékenységeit. A titkosítási algoritmus és a kulcs rendszeresen változik, ezáltal a víruskeresőknek nehéz dolga van a kártevő aláírásának azonosításában.

A polimorf kártevők által használt titkosítási módszerek rendkívül változatosak lehetnek. Néhány példa:

- XOR titkosítás: Egy egyszerű, de hatékony módszer, ahol a kártevő kódját egy kulccsal XOR-olják (kizáró VAGY művelet). A kulcs változtatásával a titkosított kód is megváltozik.

- Cserélő algoritmusok: Ezekben a módszerekben a bájtok vagy bitek sorrendjét cserélik fel egy adott szabály szerint. A szabály változtatásával újabb változat jön létre.

- Additív titkosítás: A kártevő kódjához egy kulcsot adnak hozzá (moduláris aritmetikával). A kulcs változtatásával a titkosított kód is változik.

A kulcsgenerálás a polimorfizmus másik kulcsfontosságú eleme. A kártevőnek minden fertőzéskor új kulcsot kell generálnia a titkosításhoz. A kulcsgenerálási algoritmus is változhat, ami még tovább bonyolítja a helyzetet a víruskeresők számára. A kulcsgenerálás történhet:

- Véletlenszerűen: A kártevő egy véletlenszám-generátort használ a kulcs előállításához. A generátor magja (seed) is változhat, ami garantálja a kulcsok egyediségét.

- Az áldozat rendszeréből származó adatok alapján: A kártevő a kulcsot az áldozat számítógépének konfigurációjából, például a sorozatszámából, a rendszeridőből, vagy a telepített szoftverek listájából származtatja.

- Algoritmikusan: A kulcs egy összetett matematikai algoritmus eredménye, amelynek bemenete lehet véletlenszerű adat vagy a rendszerből származó információ.

A titkosítás és a kulcsgenerálás kombinációja teszi lehetővé a polimorf kártevők számára, hogy folyamatosan változtassák a „külső” megjelenésüket, miközben a kártékony funkcionalitásuk változatlan marad. Ez a technika jelentősen megnehezíti a statikus víruskeresők dolgát, amelyek a kártevők kódjának fix mintázatait keresik.

A polimorf kártevők elleni védekezéshez fejlett heurisztikus módszerekre és viselkedésalapú elemzésre van szükség, amelyek képesek felismerni a kártevő kártékony tevékenységét, függetlenül a kódjának változásától.

Egyes polimorf kártevők még továbbfejlesztik a technikájukat azáltal, hogy a titkosítási és kulcsgenerálási algoritmusokat is változtatják. Ezt gyakran „mutációs motor”-nak nevezik. A mutációs motor képes új titkosítási algoritmusokat generálni, vagy a meglévőket módosítani, ami szinte lehetetlenné teszi a statikus elemzést. A mutációs motorok működése gyakran a genetikus algoritmusok elveit követi, ahol a „legjobb” mutációk (azaz azok, amelyek a legnehezebben azonosíthatóvá teszik a kártevőt) szelekcióra kerülnek.

A polimorfizmus elleni védekezés összetett feladat. A sikeres védelem érdekében a víruskeresőknek folyamatosan fejleszteniük kell a heurisztikus és viselkedésalapú elemzési módszereiket, valamint lépést kell tartaniuk a kártevők által használt legújabb titkosítási és kulcsgenerálási technikákkal. A dinamikus elemzés, ahol a kártevőt egy virtuális környezetben futtatják és figyelik a viselkedését, szintén kulcsfontosságú szerepet játszik a polimorf kártevők felismerésében.

A metamorf és polimorf technikák közötti különbségek és hasonlóságok

A metamorf és polimorf kártevők célja, hogy elkerüljék a víruskeresők általi felismerést, de a módszereikben jelentős különbségek vannak. Mindkét technika a kártevő kódjának megváltoztatásával éri el a célját, de a megváltoztatás mértéke és módja eltérő.

A polimorf kártevők a kódjuk titkosításához használt algoritmust és kulcsot változtatják meg minden fertőzés alkalmával. A lényeg, hogy a kártevő valódi működése, a „magja” változatlan marad, csak a csomagolás, a külső megjelenés változik. A víruskeresőknek tehát a titkosítási algoritmust kell feltörniük, és a kártevő magját kell azonosítaniuk.

A metamorf kártevők ennél tovább mennek. Nem csak titkosítják magukat, hanem ténylegesen átírják a saját forráskódjukat minden fertőzés alkalmával. Ez magában foglalhatja a kódsorok sorrendjének megváltoztatását, a nem használt kód beszúrását, vagy a kód egyenértékű, de eltérő formájú kóddal való helyettesítését.

A metamorf kártevők lényegében új kártevőkké alakulnak át minden fertőzéskor, ami jelentősen megnehezíti az azonosításukat.

A hasonlóság a két technika között az, hogy mindkettő a kód megváltoztatásával próbálja elkerülni a felismerést. Azonban a polimorfizmus egy kevésbé radikális megközelítés, amely a kód titkosítására összpontosít, míg a metamorfizmus a kód teljes átalakítását jelenti.

Egyes kártevők a polimorfizmus és a metamorfizmus kombinációját is használhatják a még hatékonyabb álcázás érdekében. Ez a hibrid megközelítés a lehető legnagyobb kihívást jelenti a víruskereső szoftverek számára.

A metamorf és polimorf kártevők észlelésének nehézségei

A metamorf és polimorf kártevők észlelésének nehézsége elsősorban abban rejlik, hogy folyamatosan változtatják a kódjukat. Ez a változás megnehezíti a hagyományos víruskereső szoftverek dolgát, amelyek főként a kártevők aláírásainak felismerésére támaszkodnak.

A polimorf vírusok a kódjukat titkosítással és dekódolással rejtik el. Minden fertőzéskor más és más dekódoló algoritmust használnak, így a víruskód maga is másként jelenik meg. Ez azt jelenti, hogy bár a vírus viselkedése azonos marad, a bináris kódja minden alkalommal eltérő. A polimorfizmus lényege, hogy a kártevő megtartja a funkcióit, de a kódja külsőleg máshogy néz ki.

A polimorfizmus célja, hogy elkerülje az aláírás-alapú detektálást.

A metamorf vírusok még tovább mennek. Nem csak titkosítják a kódjukat, hanem teljesen átírják azt minden fertőzéskor. Ez nem egyszerű titkosítást jelent, hanem a kártevő kódjának valós átalakítását, más utasítások használatával, a logika megváltoztatása nélkül. Metamorfizmus révén a vírus teljesen új kódot generál, ami szinte lehetetlenné teszi a hagyományos aláírások használatát.

A metamorf vírusok által használt technikák közé tartozik a kód beszúrása, a kód törlése, az utasítások cseréje és az utasítások átrendezése. Ezek a módosítások a vírus funkcióit érintetlenül hagyják, de a kódot teljesen egyedivé teszik.

Az észlelés nehézségei a következőkben foglalhatók össze:

- Aláírás-alapú detektálás hatástalansága: A folyamatosan változó kód miatt az aláírások gyorsan elavulnak.

- Heurisztikus elemzés korlátai: Bár a heurisztikus elemzés képes felismerni a gyanús viselkedést, a metamorf és polimorf vírusok gyakran úgy vannak megírva, hogy elkerüljék ezt a fajta detektálást is.

- Erőforrásigényes elemzés: A kártevő kódjának elemzése és a változások nyomon követése jelentős számítási erőforrást igényel.

A metamorf és polimorf vírusok elleni védekezéshez fejlett víruskereső megoldásokra van szükség, amelyek képesek a viselkedés alapú elemzésre, a homokozó-technológiára és a gépi tanulásra. Ezek a technológiák képesek felismerni a kártevőket a viselkedésük alapján, még akkor is, ha a kódjuk folyamatosan változik.

Statikus és dinamikus elemzési módszerek korlátai

A metamorf és polimorf kártevők komoly kihívást jelentenek a statikus és dinamikus elemzési módszerek számára. A statikus elemzés, mely a kód futtatása nélkül vizsgálja a programot, könnyen félrevezethető a kártevők által alkalmazott kódmódosítási technikákkal. Egy metamorf vírus például minden fertőzéskor teljesen átírja önmagát, megváltoztatva a kód szerkezetét, miközben a funkcionalitás megmarad. Ez azt jelenti, hogy a statikus elemzés során kinyert minták gyorsan elavulnak, és nem alkalmasak a kártevő későbbi variánsainak azonosítására.

A dinamikus elemzés, mely a program futtatása közben monitorozza annak viselkedését, szintén nem tökéletes megoldás. A polimorf kártevők gyakran alkalmaznak olyan technikákat, amelyekkel késleltetik a káros tevékenységüket, vagy csak bizonyos feltételek teljesülése esetén aktiválódnak. Ezzel elkerülhetik a dinamikus elemzés során történő észlelést, mivel a tesztkörnyezetben nem feltétlenül teljesülnek ezek a feltételek. Ráadásul a dinamikus elemzés erőforrásigényes, és nem mindig lehetséges minden lehetséges futási útvonalat tesztelni.

A kártevők által használt obfuszkációs technikák tovább nehezítik mindkét elemzési módszer dolgát. Az obfuszkáció célja, hogy a kódot nehezen olvashatóvá és érthetővé tegye, anélkül, hogy annak funkcionalitása megváltozna. Ez megnehezíti a statikus elemzést, mivel a kód szerkezete el van rejtve, és a dinamikus elemzést is, mivel a program viselkedésének értelmezése bonyolultabbá válik.

A statikus elemzés a kód szerkezetének változása miatt válik hatástalanná, míg a dinamikus elemzés a kártevő késleltetett vagy feltételhez kötött viselkedése miatt nem képes minden esetben detektálni a fenyegetést.

Például, egy polimorf vírus titkosíthatja a kódját, és csak futásidőben fejti azt vissza. A statikus elemzés ilyenkor csak a titkosított kódot látja, ami nem ad információt a vírus tényleges működéséről. A dinamikus elemzés pedig akkor lehet hatástalan, ha a vírus csak egy bizonyos idő elteltével vagy egy adott felhasználói interakció hatására kezdi el a káros tevékenységét.

A megoldás a statikus és dinamikus elemzési módszerek kombinálása, kiegészítve gépi tanulási alapú technikákkal, amelyek képesek a kártevők viselkedésének mintázatait felismerni, még akkor is, ha a kód szerkezete folyamatosan változik. Azonban ez is egy folyamatos verseny a kártevőírók és a biztonsági szakemberek között.

Heurisztikus és viselkedés alapú detektálás a gyakorlatban

A metamorf és polimorf kártevők elleni védekezésben a heurisztikus és viselkedés alapú detektálás kulcsfontosságú szerepet játszik. Mivel ezek a kártevők folyamatosan változtatják a kódjukat, a hagyományos, szignatúra alapú detektálás gyakran hatástalan.

A heurisztikus elemzés a kártevő valószínűségének megítélésére szolgál a kódjának jellemzői alapján. Ez magában foglalhatja a gyanús kódminták, például titkosított utasítások vagy szokatlan API hívások keresését. A heurisztikák nem adnak 100%-os bizonyosságot a kártevő jelenlétéről, de jelzést adhatnak a további vizsgálatokhoz.

A viselkedés alapú detektálás a program futás közbeni tevékenységét figyeli. Ha egy program hirtelen fájlokat kezd törölni, regisztrációs bejegyzéseket módosít, vagy hálózati kapcsolatokat létesít anélkül, hogy a felhasználó kezdeményezte volna, az gyanús lehet. A viselkedés elemzése lehetővé teszi a kártevők azonosítását még akkor is, ha a kódjuk ismeretlen.

A viselkedés alapú detektálás erőssége abban rejlik, hogy a kártevő célját figyeli, nem pedig a konkrét kódját.

A gyakorlatban a heurisztikus és viselkedés alapú detektálást gyakran kombinálják. Egy heurisztikus elemzés gyanússá nyilváníthat egy fájlt, majd a viselkedés elemzése megerősítheti a kártékony szándékot. Például, ha egy program titkosított kódot tartalmaz (heurisztika) és megpróbálja felülírni a rendszerfájlokat (viselkedés), nagy valószínűséggel kártevő.

Fontos megjegyezni, hogy mindkét módszernek vannak korlátai. A heurisztikák téves riasztásokat okozhatnak, míg a viselkedés elemzése lelassíthatja a rendszert. A gépi tanulás alkalmazása segít a fals pozitív eredmények csökkentésében és a detektálási pontosság javításában.

A metamorf és polimorf kártevők elleni hatékony védelemhez többrétegű biztonsági megközelítésre van szükség, amely magában foglalja a szignatúra alapú, heurisztikus és viselkedés alapú detektálást, valamint a felhasználói tudatosságot és a rendszeres szoftverfrissítéseket.

A metamorf és polimorf kártevők által célzott operációs rendszerek és alkalmazások

A metamorf és polimorf kártevők nem válogatnak, szinte bármilyen operációs rendszert és alkalmazást megcélozhatnak, amely sebezhetőséget mutat. A célpont kiválasztása nagymértékben függ a támadó motivációjától és a kártevő képességeitől.

A Windows operációs rendszerek régóta kedvelt célpontjai a kártevőknek, beleértve a metamorf és polimorf variánsokat is. Ennek oka a Windows széles körű elterjedtsége, ami nagyobb potenciális áldozati kört jelent a támadók számára. A .exe fájlok gyakori célpontok, de a kártevők kihasználhatják a makrókat a Microsoft Office dokumentumokban is.

Az Android, mint a legelterjedtebb mobil operációs rendszer, szintén ki van téve a metamorf és polimorf kártevők támadásainak. Ezek a kártevők gyakran álruhában jelennek meg ártalmatlan alkalmazásokként, és a felhasználó becsapásával jutnak be a rendszerbe. A Google Play Áruház szigorú biztonsági intézkedései ellenére időről időre felbukkannak ilyen kártevők.

A Linux rendszerek általában biztonságosabbnak tekinthetők, de nem immunisak a támadásokkal szemben. A szerverek, különösen a webes szerverek, gyakran célpontjai a kártevőknek, amelyek megpróbálják kihasználni a webalkalmazásokban található sebezhetőségeket.

A polimorf és metamorf kártevők különösen veszélyesek, mert folyamatosan változtatják a kódjukat, megnehezítve ezzel a hagyományos víruskeresők dolgát.

Az alkalmazások tekintetében a kártevők gyakran a népszerű szoftvereket veszik célba, mint például a böngészők (Chrome, Firefox, Safari), a média lejátszók és a PDF olvasók. Az ezekben a szoftverekben található sebezhetőségek lehetővé teszik a kártevők számára, hogy behatoljanak a rendszerbe és kárt okozzanak.

Fontos megjegyezni, hogy a metamorf és polimorf kártevők elleni védekezés folyamatos éberséget és a legfrissebb biztonsági intézkedések alkalmazását igényli.

Esettanulmányok: Neves metamorf és polimorf kártevők elemzése

A metamorf és polimorf kártevők a kártékony szoftverek azon osztályai, amelyek célja a víruskeresők és más biztonsági szoftverek kijátszása a kódjuk megváltoztatásával. A metamorf vírusok minden fertőzéskor teljesen átírják magukat, míg a polimorf vírusok titkosítást és más technikákat alkalmaznak a kódjuk megjelenésének megváltoztatására.

Nézzünk meg néhány esettanulmányt, amelyek segítenek megérteni ezeknek a kártevőknek a működését:

1. Esettanulmány: A Cascade vírus (metamorf)

A Cascade vírus egy klasszikus példa a metamorf vírusokra. Az 1980-as évek végén és az 1990-es évek elején terjedt el, és a .COM fájlokat fertőzte meg. A vírus minden alkalommal, amikor fertőzött egy fájlt, a kódja teljesen átíródott, miközben megőrizte a funkcióját. Ez azt jelentette, hogy a víruskeresőknek rendkívül nehéz volt felismerni a vírust a statikus vírusdefiníciók alapján.

A Cascade emellett arról is nevezetes volt, hogy a fertőzött szövegek „estek le” a képernyőről, ami vizuálisan is jelezte a fertőzést. A vírus assembly nyelven íródott, és komplex algoritmusokat használt a kód átírásához. A változtatások magukban foglalták a kód sorrendjének megváltoztatását, a felesleges utasítások (NOP utasítások) hozzáadását és a regiszterek használatának megváltoztatását.

2. Esettanulmány: A Tequila vírus (polimorf)

A Tequila vírus egy polimorf vírus, amely az 1990-es évek elején terjedt. Ez a vírus a .EXE fájlokat fertőzte meg, és titkosítást használt a kódjának elrejtésére. Minden fertőzéskor a vírus új titkosítási kulcsot generált, és ezzel titkosította a kódját. Ez azt jelentette, hogy a víruskeresőknek nehéz volt felismerni a vírust, mert a titkosított kód minden alkalommal másképp nézett ki.

A Tequila vírus emellett tartalmazott egy mutációs motort, amely a titkosító rutin megváltoztatására szolgált. Ez azt jelentette, hogy nemcsak a titkosított kód változott, hanem a titkosítás módja is, ami még nehezebbé tette a vírus felismerését.

A polimorfizmus lényege, hogy a vírus megváltoztatja a kódjának „alakját” (például titkosítással), míg a metamorfizmus a kód „szerkezetét” írja át teljesen.

3. Esettanulmány: A Simile vírus (metamorf)

A Simile vírus egy komplex metamorf vírus, amely a Macintosh számítógépeket célozta meg. A vírus a programming language toolkit (PLT) segítségével íródott, ami lehetővé tette a vírus számára, hogy könnyen átírja magát. A Simile vírus minden alkalommal, amikor fertőzött egy fájlt, a kódja teljesen átíródott, és a vírus különböző technikákat alkalmazott a kód elrejtésére, például a kód sorrendjének megváltoztatását, a felesleges utasítások hozzáadását és a regiszterek használatának megváltoztatását. A Simile vírus emellett képes volt a gazdafájl kódjának elemzésére és a saját kódjának ahhoz való igazítására, hogy jobban elrejtse magát.

4. Esettanulmány: A VirLock ransomware (polimorf)

Bár a VirLock elsősorban zsarolóvírus, a polimorf technikákat is alkalmazza a terjedés során. A VirLock titkosítja a felhasználó fájljait, majd váltságdíjat követel azok visszaállításáért. A vírus polimorf jellege abban nyilvánul meg, hogy a fertőzött fájlok (gyakran képek) különböző módon vannak kódolva, ami megnehezíti a víruskeresők számára a detektálást. A VirLock különösen veszélyes, mert a fertőzés átterjedhet más fájlokra és akár a hálózati meghajtókra is.

Ezen esettanulmányok bemutatják, hogy a metamorf és polimorf kártevők milyen összetett technikákat alkalmaznak a víruskeresők és más biztonsági szoftverek kijátszására. A védekezéshez elengedhetetlen a naprakész vírusvédelem, a gyanús fájlok elkerülése, és a szoftverek rendszeres frissítése.

A védekezés stratégiái a metamorf és polimorf kártevők ellen

A metamorf és polimorf kártevők elleni hatékony védekezés kulcsa a proaktív megközelítés és a többrétegű biztonsági stratégia alkalmazása. Mivel ezek a kártevők folyamatosan változtatják a kódjukat, a hagyományos, aláírás-alapú víruskeresők önmagukban nem elegendőek.

Az egyik alapvető védekezési módszer a viselkedéselemzés. Ez azt jelenti, hogy a rendszer figyeli a programok működését, és gyanús tevékenységeket, például a fájlok titkosítását vagy a rendszerfájlok módosítását észleli. Ha egy program szokatlanul viselkedik, a rendszer blokkolja a futását, még akkor is, ha a program nem szerepel a víruskereső adatbázisában.

A heurisztikus elemzés egy másik fontos technika. Ez a módszer a programkód szerkezetét és jellemzőit vizsgálja, és megpróbálja azonosítani a kártevőkre jellemző mintákat. A heurisztikus elemzés képes felismerni azokat a kártevőket is, amelyek még nem szerepelnek a víruskereső adatbázisában, de hasonlóságot mutatnak a már ismert kártevőkkel.

A sandbox környezet használata is elengedhetetlen. A sandbox egy izolált környezet, ahol a gyanús programokat biztonságosan futtathatjuk anélkül, hogy azok károsíthatnák a rendszert. A sandboxban figyelhetjük a program viselkedését, és ha kártékony tevékenységet észlelünk, blokkolhatjuk a program futását.

A szoftverek naprakészen tartása kritikus fontosságú. A szoftvergyártók rendszeresen adnak ki biztonsági frissítéseket, amelyek javítják a szoftverek biztonsági réseit. A kártevők gyakran kihasználják ezeket a réseket, ezért fontos, hogy a szoftvereink mindig a legfrissebb verziót használják.

Az erős jelszavak használata és a kétfaktoros hitelesítés bekapcsolása is fontos védelmi intézkedés. Ezek a módszerek megnehezítik a támadók számára, hogy hozzáférjenek a fiókjainkhoz és a rendszereinkhez.

A felhasználók oktatása is elengedhetetlen. A felhasználóknak tisztában kell lenniük a kártevők terjedésének módjaival, és meg kell tanulniuk, hogyan ismerhetik fel a gyanús e-maileket és weboldalakat. A felhasználók óvatossága nagymértékben csökkentheti a fertőzés kockázatát.

A legfontosabb védekezési stratégia a többrétegű biztonsági megközelítés alkalmazása, amely magában foglalja a viselkedéselemzést, a heurisztikus elemzést, a sandbox környezet használatát, a szoftverek naprakészen tartását, az erős jelszavak használatát, a kétfaktoros hitelesítést és a felhasználók oktatását.

A fehérlistázás egy hatékony, de szigorúbb módszer. Ez azt jelenti, hogy csak a megbízható programok futtatását engedélyezzük a rendszeren. Minden más programot blokkolunk, még akkor is, ha az nem szerepel a víruskereső adatbázisában. A fehérlistázás hatékonyan megakadályozza a kártevők futását, de gondos konfigurálást igényel, hogy ne akadályozza a felhasználók munkáját.

A hálózatmonitorozás is segíthet a kártevők elleni védekezésben. A hálózati forgalom figyelésével és elemzésével azonosíthatók a gyanús tevékenységek, például a kártevők által generált hálózati forgalom.

Végül, de nem utolsósorban, a rendszeres biztonsági mentések készítése elengedhetetlen. Ha a rendszerünk mégis fertőzötté válik, a biztonsági mentések segítségével visszaállíthatjuk a rendszert egy korábbi, tiszta állapotba.