A modern informatikai infrastruktúrák dinamikus fejlődése során a virtualizáció fogalma alapjaiban változtatta meg a szerverüzemeltetésről és az alkalmazások telepítéséről alkotott képünket. A virtuális gépek (VM-ek) kora után egyre inkább előtérbe kerültek a könnyebb, gyorsabb és erőforrás-hatékonyabb megoldások, melyek közül a konténerizáció vált az egyik legmeghatározóbb paradigmává. Ezen a területen foglal el kiemelt helyet az LXD, a Linux konténer hypervisor, amely egyedülálló módon ötvözi a virtuális gépek által nyújtott robusztus elkülönítést a konténerek sebességével és hatékonyságával. Az LXD nem csupán egy eszköz; sokkal inkább egy átfogó platform, amely lehetővé teszi a teljes Linux rendszerek konténerekbe való bezárását, ezzel új dimenziókat nyitva a fejlesztők és rendszermérnökök számára a skálázható és rugalmas infrastruktúrák építésében.

Az elmúlt évtizedekben az IT iparág folyamatosan kereste azokat a módszereket, amelyekkel a szoftverek telepítése, futtatása és skálázása egyszerűbbé, megbízhatóbbá és költséghatékonyabbá válhat. A fizikai szerverek közvetlen használatáról a virtuális gépek felé való elmozdulás jelentős előrelépést hozott az erőforrások jobb kihasználásában és a környezetek elkülönítésében. Azonban a virtuális gépek maguk is jelentős overhead-del járnak, hiszen mindegyikük egy teljes operációs rendszert futtat saját kernellel és erőforrásokkal. Itt lép be a képbe az LXD, amely a konténer technológia erejét használva kínál egy könnyebb, mégis rendszerszintű virtualizációs megoldást, amely ideális választás lehet sokféle feladatra, a fejlesztői környezetek izolálásától a felhő alapú szolgáltatások futtatásáig.

Mi is az LXD és hogyan kapcsolódik az LXC-hez?

Az LXD, mint a Linux container hypervisor, a Canonical által fejlesztett nyílt forráskódú projekt, amely az LXC (Linux Containers) technológiára épül, de annál jóval magasabb szintű absztrakciót és kezelhetőséget biztosít. Míg az LXC alapvetően egy parancssori eszközcsomag, amely lehetővé teszi a Linux kernel konténerizációs funkcióinak (névterek, cgroups) közvetlen elérését és a konténerek létrehozását, addig az LXD egy teljes értékű rendszer, amely egy REST API-n keresztül kommunikálható démonként fut a gazdagépen. Ez a kliens-szerver architektúra teszi lehetővé, hogy az LXD ne csak egyetlen konténert kezeljen, hanem egy teljes konténerfarmot felügyeljen, hasonlóan ahogy egy hagyományos hypervisor a virtuális gépeket.

Az LXC a Linux kernel képességeit (mint például a névterek és a cgroups) használja fel a konténerek létrehozásához. Ezek a technológiák lehetővé teszik a folyamatok és erőforrások elkülönítését, így minden konténer úgy érzékeli, mintha egy saját, független rendszert futtatna. Az LXC egy alacsony szintű interfészt biztosít ehhez, ami nagyfokú rugalmasságot, de egyben komplexitást is jelent a felhasználó számára. Az LXD erre az alapra épül, és egy felhasználóbarátabb, menedzselhetőbb réteget ad hozzá. A célja, hogy a konténereket a virtuális gépekhez hasonló felhasználói élményt nyújtó, de annál sokkal könnyebb és gyorsabb alternatívaként pozicionálja, különösen a rendszerszintű virtualizáció területén.

Az LXD tehát nem helyettesíti az LXC-t, hanem kiegészíti azt. Tekinthetjük úgy, mint egy felhasználóbarát kezelőfelületet és egy erős menedzsment réteget az LXC fölött. Ez a réteg biztosítja a konténerek életciklus-kezelését, a hálózatkezelést, a tároláskezelést, a pillanatképeket, az élő migrációt és még sok más funkciót, amelyek elengedhetetlenek a modern adatközponti környezetekben. Az LXD architektúrája lehetővé teszi a távoli kezelést, a több gazdagépes klaszterek kiépítését, és egy egységes API-n keresztül történő interakciót, ami jelentősen leegyszerűsíti a nagyszámú konténer felügyeletét.

„Az LXD a modern IT infrastruktúrák egyik legizgalmasabb fejlesztése, amely a konténerizáció sebességét és hatékonyságát ötvözi a hagyományos virtuális gépek robusztus elkülönítésével.”

A virtualizáció evolúciója: Hol helyezkedik el az LXD?

A virtualizáció története hosszú és gazdag, a mainframe-ek időszakától kezdve egészen a mai felhőalapú rendszerekig. Az első jelentős áttörést a teljes virtualizáció hozta el, ahol a hypervisor egy teljes hardverplatformot emulál, lehetővé téve különböző operációs rendszerek futtatását egyetlen fizikai gépen. Ennek legismertebb képviselői a VMware vSphere, a Microsoft Hyper-V és a nyílt forráskódú KVM (Kernel-based Virtual Machine). Ezek a megoldások kiváló elkülönítést és kompatibilitást biztosítanak, de jelentős erőforrás-overhead-del járnak, mivel minden virtuális gép saját operációs rendszermagot (kernelt) és az ahhoz tartozó erőforrásokat futtatja.

A következő lépcsőfok a paravirtualizáció volt, ahol a vendég operációs rendszer tudatában van annak, hogy virtualizált környezetben fut, és speciális API-kat használ a hypervisorral való kommunikációhoz. Ez csökkentette az overhead-et, de továbbra is szükség volt egy teljes vendég operációs rendszerre. Az Xen volt az egyik úttörő ebben a megközelítésben. Bár ezek a technológiák forradalmasították az adatközpontokat, a „nehézkes” virtuális gépek továbbra is komoly kihívásokat jelentettek a gyorsan változó fejlesztési és üzemeltetési igények kielégítésében.

A 21. század elején jelentek meg a konténerizációs technológiák, amelyek gyökeresen eltérő megközelítést alkalmaznak. A konténerek nem emulálnak hardvert, és nem futtatnak külön kernelt. Ehelyett a gazdagép operációs rendszerének kernelét használják, de a processzeket és erőforrásokat névterek (namespaces) és cgroups (control groups) segítségével elszigetelik egymástól. Ez jelentősen csökkenti az erőforrás-felhasználást és a konténerek indítási idejét. A Docker az alkalmazáskonténerek területén hozott áttörést, lehetővé téve az alkalmazások és függőségeik egységes csomagolását és hordozhatóságát. Azonban a Docker konténerek jellemzően egyetlen alkalmazás futtatására koncentrálnak, nem pedig egy teljes operációs rendszer emulálására.

Az LXD pontosan ezen a ponton lép be a képbe, áthidalva a virtuális gépek és az alkalmazáskonténerek közötti szakadékot. Az LXD konténerek, más néven rendszerszintű konténerek, a hagyományos virtuális gépekhez hasonlóan egy teljes operációs rendszer környezetet futtatnak (pl. Ubuntu, Debian, CentOS), de a gazdagép kernelét használva. Ez azt jelenti, hogy egy LXD konténerben futhatnak systemd szolgáltatások, több démon és szinte bármi, ami egy fizikai vagy virtuális gépen is futna. Ezzel az LXD a könnyűsúlyú virtualizáció új szintjét képviseli, amely ideális a fejlesztői és tesztelői környezetek, a CI/CD pipeline-ok, a felhőalapú szolgáltatások és a szerverkonszolidáció számára.

Összefoglalva, az LXD a virtualizációs spektrumon a hagyományos virtuális gépek és az alkalmazáskonténerek (mint a Docker) között helyezkedik el. A VM-eknél sokkal kisebb overhead-del és gyorsabb indítással rendelkezik, míg a Docker konténereknél szélesebb körű funkcionalitást és egy teljes operációs rendszer emulációját kínálja. Ez a hibrid megközelítés teszi az LXD-t rendkívül vonzóvá azok számára, akik a VM-ek robusztusságát és a konténerek agilitását keresik.

Az LXD technológiai alapjai és működési elve

Az LXD működésének megértéséhez elengedhetetlen, hogy betekintsünk a Linux kernel azon képességeibe, amelyek lehetővé teszik a konténerizációt. A két kulcsfontosságú technológia a névterek (namespaces) és a cgroups (control groups).

A névterek biztosítják a konténerek elkülönítését. Különböző típusú névterek léteznek, amelyek mindegyike egy adott erőforrást izolál:

- PID névtér: Elszigeteli a folyamatazonosítókat, így minden konténernek saját, független PID 1 folyamata van (általában

initvagysystemd), és a konténeren kívüli folyamatokat nem látja. - Hálózati névtér: Minden konténer saját hálózati interfésszel, IP-címmel, útválasztási táblával rendelkezik.

- Mount névtér: Elszigeteli a fájlrendszer mount pontjait, így a konténer csak a saját fájlrendszerét látja.

- UTS névtér: Lehetővé teszi, hogy a konténernek saját hostname-je és domain neve legyen.

- IPC névtér: Izolálja az inter-process communication (IPC) erőforrásokat.

- User névtér: Lehetővé teszi, hogy a konténeren belüli root felhasználó a gazdagépen egy nem-root felhasználónak feleljen meg, ezzel növelve a biztonságot.

Ezek a névterek biztosítják, hogy a konténerben futó folyamatok azt higgyék, egy teljesen izolált környezetben működnek, még akkor is, ha valójában osztoznak a gazdagép kernelén.

A cgroups (control groups) felelősek az erőforrás-korlátozásért és -elosztásért. A cgroups segítségével szabályozhatjuk, hogy egy konténer mennyi CPU-t, memóriát, I/O sávszélességet és egyéb rendszererőforrásokat használhat. Ez kritikus fontosságú a stabilitás és a teljesítmény szempontjából, mivel megakadályozza, hogy egyetlen konténer monopolizálja a gazdagép erőforrásait, és negatívan befolyásolja a többi konténer vagy a gazdagép működését. Az LXD aktívan használja a cgroups-ot a konténerek erőforrásainak finomhangolására, lehetővé téve a CPU-limit, memória-limit, I/O súlyozás és más paraméterek beállítását.

Az LXD egy démonként fut a gazdagépen (lxd-daemon), amely a kliens kéréseit (pl. lxc launch ubuntu:22.04 c1) fogadja a REST API-ján keresztül. Ez a démon felelős a konténerek létrehozásáért, indításáért, leállításáért, felügyeletéért és az összes kapcsolódó erőforrás (hálózat, tárolás) kezeléséért. A kliens (általában az lxc parancssori eszköz) a démonnal kommunikál, és továbbítja a felhasználói utasításokat. Ez a kliens-szerver modell teszi lehetővé a távoli menedzsmentet és a klaszterezést.

A háttérben az LXD számos Linux technológiát használ:

- AppArmor/SELinux: A biztonsági profilok alkalmazására, a konténerek további elszigetelésére.

- Seccomp: A rendszerhívások szűrésére, csökkentve a támadási felületet.

- Network bridges: A konténerek hálózati interfészeinek összekapcsolására a gazdagép hálózatával.

- ZFS/Btrfs/LVM: A tároláskezelésre, pillanatképek és klónozás támogatására.

Ezeknek a technológiáknak az okos kombinációja teszi az LXD-t egy rendkívül robusztus és rugalmas platformmá, amely képes a virtuális gépekhez hasonló funkcionalitást nyújtani, de a konténerizáció előnyeivel.

Rendszerszintű konténerek vs. alkalmazáskonténerek: A fő különbségek

A konténerizáció világában gyakran felmerül a kérdés, hogy mi a különbség az LXD által képviselt rendszerszintű konténerek és a Docker által népszerűsített alkalmazáskonténerek között. Bár mindkettő a Linux kernel konténerizációs képességeit használja, filozófiájuk és felhasználási esetük jelentősen eltér.

Az alkalmazáskonténerek, mint például a Docker konténerek, alapvetően egyetlen alkalmazás vagy szolgáltatás futtatására vannak optimalizálva. A céljuk, hogy az alkalmazást és annak összes függőségét egy izolált, hordozható egységbe csomagolják. Egy Docker konténer jellemzően egyetlen fő folyamatot futtat (pl. egy webkiszolgálót, egy adatbázist), és a konténer élettartama ehhez a folyamathoz kötődik. Ha a fő folyamat leáll, a konténer is leáll. Ez a megközelítés ideális a mikro szolgáltatásokhoz, a CI/CD pipeline-okhoz, és a gyorsan skálázható, elosztott rendszerekhez.

Ezzel szemben a rendszerszintű konténerek, mint az LXD konténerek, egy teljes operációs rendszer környezet emulálására törekednek. Egy LXD konténerben futhat egy init rendszer (pl. systemd), több szolgáltatás, SSH szerver, adatbázis és webkiszolgáló egyszerre, ugyanúgy, mint egy hagyományos virtuális gépen vagy fizikai szerveren. A konténer élettartama nem egyetlen folyamathoz kötődik, hanem a teljes operációs rendszerhez. Ez a megközelítés sokkal inkább hasonlít a hagyományos virtualizációhoz, de a konténerek könnyedségével és sebességével.

Nézzük meg a fő különbségeket egy táblázatban:

| Jellemző | Rendszerszintű konténer (LXD) | Alkalmazáskonténer (Docker) |

|---|---|---|

| Cél | Teljes OS környezet emulálása | Egyetlen alkalmazás/szolgáltatás futtatása |

| Init rendszer | Igen (pl. systemd) | Ritkán, vagy speciális init rendszerek |

| Folyamatok száma | Több (akár több tucat) | Általában egy fő folyamat |

| Elkülönítés szintje | Magas (VM-hez hasonló) | Közepes (alkalmazásszintű) |

| Overhead | Alacsony (kernel megosztás) | Nagyon alacsony |

| Indítási idő | Gyors (másodpercek) | Nagyon gyors (milliszekundumos) |

| Hordozhatóság | Jó (image alapú) | Kiváló (image alapú) |

| Felhasználási esetek | Fejlesztői környezetek, CI/CD, szerverkonszolidáció, felhőalapú VM-alternatíva | Mikroszolgáltatások, webalkalmazások, elosztott rendszerek |

Az LXD tehát ideális választás, ha egy könnyűsúlyú, de teljes értékű Linux környezetre van szükségünk, amelyben több szolgáltatást is futtatunk, vagy ha a hagyományos virtuális gépekhez hasonló menedzsmentre vágyunk, de a konténerek sebességével és erőforrás-hatékonyságával. Például egy fejlesztő, aki egy komplett LAMP stack-et akar futtatni egy izolált környezetben, vagy egy rendszergazda, aki több elszigetelt webkiszolgálót szeretne konszolidálni egyetlen fizikai gépen, mind megtalálhatja a számítását az LXD-ben.

Az alkalmazáskonténerek, mint a Docker, továbbra is rendkívül fontosak maradnak az agilis fejlesztésben és a mikro szolgáltatások architektúrájában. Az LXD nem versenytársa, hanem kiegészítője ezeknek a technológiáknak. Valójában lehetséges Docker konténereket futtatni egy LXD konténeren belül, kombinálva a rendszerszintű izolációt az alkalmazásszintű hordozhatósággal.

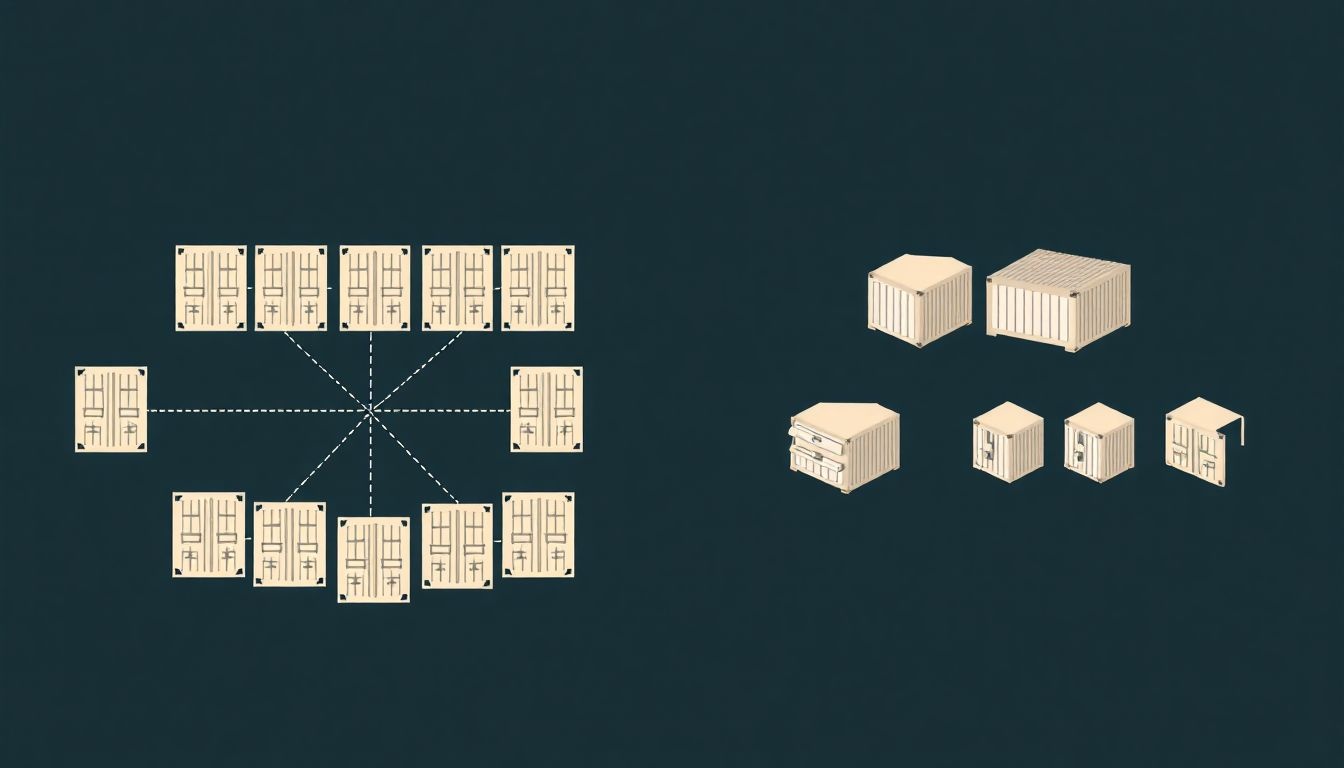

Az LXD architektúrája: Kliens-szerver modell és komponensek

Az LXD egy kifinomult kliens-szerver architektúrára épül, amely lehetővé teszi a rugalmas és skálázható konténerkezelést. A rendszer két fő részből áll: az LXD démonból (szerver) és az LXD kliensből. Ez a felépítés biztosítja a távoli kezelhetőséget és a klaszterezési képességeket.

Az LXD démon (lxd-daemon) a gazdagépen futó háttérfolyamat, amely az összes konténerrel kapcsolatos műveletért felelős. Ez a démon kezeli az összes rendszererőforrást, mint a hálózat, a tárolás és a biztonsági beállítások. A démon egy REST API-t tesz közzé, amelyen keresztül a kliensek kommunikálhatnak vele. Ez az API lehetővé teszi a konténerek létrehozását, indítását, leállítását, módosítását, pillanatképek készítését és számos más feladat elvégzését.

Az LXD démon kulcsfontosságú feladatai közé tartozik:

- Konténer életciklus-kezelés: A konténerek létrehozása, indítása, leállítása, szüneteltetése, újraindítása és törlése.

- Erőforrás-menedzsment: A CPU, memória, I/O és egyéb erőforrások kiosztása és korlátozása a cgroups segítségével.

- Hálózatkezelés: Virtuális hálózati interfészek konfigurálása, IP-címek kiosztása, tűzfal szabályok kezelése.

- Tároláskezelés: Különböző tárolási backendek (ZFS, Btrfs, LVM, Ceph) integrálása, konténer fájlrendszerek kezelése, pillanatképek és klónozás támogatása.

- Biztonság: AppArmor és Seccomp profilok alkalmazása a konténerek izolációjának növelésére.

- Képek kezelése: Az előre elkészített konténerképek (images) letöltése, tárolása és kezelése.

- Klaszterezés: Több LXD démon összekapcsolása egy klaszterbe, lehetővé téve a konténerek elosztását és az élő migrációt a klaszter tagjai között.

Az LXD kliens (általában az lxc parancssori eszköz) a felhasználó által használt interfész a démonnal való interakcióhoz. A kliens a REST API-n keresztül küld kéréseket a démonnak, és megjeleníti a válaszokat. Az lxc parancs rendkívül sokoldalú, és szinte minden konténerrel kapcsolatos műveletet el lehet vele végezni. A kliens lehet a gazdagépen helyben futó alkalmazás, vagy akár egy távoli gépen is elhelyezkedhet, amennyiben megfelelő hálózati hozzáféréssel és autentikációval rendelkezik.

Az autentikáció alapértelmezésben TLS tanúsítványokon keresztül történik, ami biztosítja a biztonságos kommunikációt a kliens és a démon között. Az elsődleges LXD felhasználó a gazdagépen automatikusan hozzáadódik az lxd csoporthoz, ami lehetővé teszi a démonnal való kommunikációt. Távoli kliensek esetén tanúsítványok cseréjére van szükség.

Az LXD architektúrájának egyik legfontosabb eleme a tárolási backend. Az LXD rugalmasan kezeli a tárolást, és számos különböző technológiát támogat, mint például a ZFS, a Btrfs, az LVM, a Ceph és a hagyományos könyvtárak (dir). Ezek a backendek lehetővé teszik a hatékony pillanatképek készítését, a gyors klónozást és a konténerek tárolásának optimalizálását a különböző igények szerint. Például a ZFS és Btrfs kiválóan alkalmas a pillanatképek és klónok gyors kezelésére, míg a Ceph elosztott tárolást biztosít klaszterezett környezetekben.

A hálózatkezelés szintén központi szerepet játszik az LXD-ben. Az LXD automatikusan konfigurál egy alapértelmezett hálózati bridge-et (általában lxdbr0), amelyen keresztül a konténerek kommunikálhatnak egymással és a külvilággal. Ezen felül komplexebb hálózati topológiák is kialakíthatók, beleértve a VLAN-okat, a hálózati interfészek közvetlen átadását (nictype=physical), vagy akár a külső hálózatokkal való integrációt.

„Az LXD egy jól átgondolt kliens-szerver architektúrára épül, amely a REST API-n keresztül nyújt teljes körű felügyeletet a konténerek felett, a tárolástól a hálózaton át a biztonságig.”

LXD telepítése és alapvető konfigurációja

Az LXD telepítése a legtöbb modern Linux disztribúción viszonylag egyszerű. A Canonical, mint az LXD fejlesztője, kiemelt figyelmet fordít az Ubuntu disztribúcióra, ahol az LXD alapértelmezetten elérhető, gyakran snap csomagként. Más disztribúciókon is telepíthető a csomagkezelőből, vagy forrásból fordítva.

Ubuntu esetén a snap csomag használata javasolt:

sudo snap install lxd

sudo lxd init

Az lxd init parancs egy interaktív varázslót indít el, amely végigvezet az alapvető konfigurációs beállításokon. Ez magában foglalja a tárolási backend kiválasztását (pl. ZFS, Btrfs, LVM vagy dir), a tárolókészlet méretének és elhelyezésének megadását, a hálózati bridge konfigurálását, valamint a klaszterezési beállításokat. Az alapértelmezett beállítások a legtöbb esetben megfelelőek egy első indításhoz, de érdemes átgondolni a tárolási opciókat, mivel ez később nehezen változtatható meg.

Tárolási backend kiválasztása:

- ZFS: Erősen ajánlott a legtöbb esetben. Kiválóan támogatja a pillanatképeket, klónozást és a helytakarékos tárolást. Igényel egy külön partíciót vagy lemezt.

- Btrfs: Hasonló előnyökkel jár, mint a ZFS, szintén jó választás lehet.

- LVM: Hagyományosabb, de szintén megbízható megoldás, ha már van LVM infrastruktúra.

- Dir (könyvtár): A legegyszerűbb, fájlrendszer alapú tárolás. Nem támogatja a hatékony pillanatképeket és klónozást, inkább csak tesztkörnyezetekhez javasolt.

Az lxd init során megadhatjuk, hogy egy új lemezt, partíciót, vagy egy meglévő könyvtárat használjon a tárolókészlethez. ZFS vagy Btrfs esetén érdemes egy külön dedikált lemezt biztosítani az optimális teljesítmény érdekében.

Hálózati konfiguráció:

Az lxd init általában létrehoz egy alapértelmezett hálózati bridge-et (lxdbr0), amelyhez egy saját IP-címet rendel, és egy DHCP szervert is futtat a konténerek számára. Ez biztosítja, hogy a konténerek automatikusan IP-címet kapjanak, és NAT-on keresztül kommunikálhassanak a külvilággal. A fejlettebb hálózati beállításokhoz később manuálisan is konfigurálhatók a hálózati profilok és az egyes konténerek hálózati interfészei.

Felhasználók hozzáadása:

Ahhoz, hogy az lxc parancsot root jogosultság nélkül használhassuk, a felhasználót hozzá kell adni az lxd csoporthoz:

sudo usermod -a -G lxd $USER

newgrp lxd

Ezután már a felhasználó saját nevében is futtathatók az lxc parancsok. Fontos, hogy a newgrp lxd parancsot futtassuk, vagy jelentkezzünk ki és be újra, hogy a csoporttagság érvénybe lépjen.

Az LXD konfigurációja az lxc config parancsokkal, valamint a profilok (lxc profile) segítségével finomhangolható. A konfigurációs adatok SQLite adatbázisban tárolódnak, amelyet az LXD démon kezel. Az alapvető telepítés és konfiguráció után már készen is állunk az első konténerek létrehozására és kezelésére.

Konténerek kezelése LXD-ben: Létrehozás, indítás, leállítás, törlés

Az LXD konténerek kezelése rendkívül intuitív és egyszerű az lxc parancssori eszköz segítségével. A virtuális gépekhez hasonlóan kezelhetők, de sokkal gyorsabban és kevesebb erőforrással.

Konténer létrehozása és indítása:

Az egyik leggyakoribb feladat egy új konténer létrehozása és elindítása. Ehhez először ki kell választanunk egy alap operációs rendszer képet (image). Az LXD számos előre elkészített, hivatalos és közösségi image-et kínál, amelyek a Canonical image szerveréről (images.linuxcontainers.org) érhetők el.

Például egy Ubuntu 22.04 LTS (Jammy Jellyfish) konténer indítása myubuntu néven:

lxc launch ubuntu:22.04 myubuntu

Ez a parancs letölti az Ubuntu 22.04 image-et (ha még nincs helyben), létrehozza a myubuntu nevű konténert, és el is indítja azt. Az első indítás eltarthat egy ideig, amíg az image letöltődik és a konténer inicializálódik. A későbbi indítások sokkal gyorsabbak lesznek.

Konténerek listázása:

Az összes futó és leállított konténer megtekintéséhez használjuk a következő parancsot:

lxc list

Ez kiírja a konténerek nevét, állapotát, IP-címét és egyéb releváns információkat.

Konténer leállítása és indítása:

Egy futó konténer leállításához:

lxc stop myubuntu

Egy leállított konténer indításához:

lxc start myubuntu

Konténer újraindítása:

lxc restart myubuntu

Konténer törlése:

Mielőtt egy konténert törölnénk, először le kell állítani:

lxc stop myubuntu

lxc delete myubuntu

Ha egy futó konténert akarunk azonnal törölni, használhatjuk a --force opciót, de ez adatvesztéssel járhat:

lxc delete myubuntu --force

Parancsok futtatása a konténerben:

A konténeren belül parancsok futtatására a lxc exec parancs szolgál. Például egy shell indításához:

lxc exec myubuntu -- /bin/bash

Ezzel bejutunk a konténer shelljébe, és úgy dolgozhatunk benne, mintha egy hagyományos SSH kapcsolaton keresztül csatlakoznánk. Más parancsok futtatására is alkalmas, például:

lxc exec myubuntu -- apt update

Fájlok másolása a konténerbe/konténerből:

A lxc file push és lxc file pull parancsokkal könnyedén másolhatunk fájlokat a gazdagép és a konténer között.

Fájl másolása a gazdagépről a konténerbe:

lxc file push /path/to/local/file myubuntu/path/in/container/

Fájl másolása a konténerből a gazdagépre:

lxc file pull myubuntu/path/in/container/ /path/to/local/directory/

Ezek az alapvető parancsok fedik le a konténerek mindennapi kezelésének legfontosabb aspektusait. Az LXD emellett számos fejlettebb funkciót is kínál, mint például a pillanatképek, klónozás, profilok és élő migráció, amelyekről a következő szakaszokban lesz szó.

Hálózatkezelés LXD konténerekkel: A rugalmasság kulcsa

A hálózatkezelés az LXD egyik legfontosabb és legrugalmasabb része, amely lehetővé teszi a konténerek számára, hogy kommunikáljanak egymással, a gazdagéppel és a külső hálózattal. Az LXD többféle hálózati módot és konfigurációs lehetőséget kínál, hogy megfeleljen a különböző felhasználási eseteknek.

Alapértelmezett hálózati bridge (lxdbr0):

Amikor először inicializáljuk az LXD-t az lxd init paranccsal, az alapértelmezetten létrehoz egy virtuális bridge-et (általában lxdbr0). Ez a bridge egy privát alhálózatot hoz létre a gazdagépen, és egy DHCP szervert futtat a konténerek számára. A konténerek ebben az alhálózatban kapnak IP-címet, és a gazdagép NAT-oláson keresztül biztosítja számukra az internet-hozzáférést. Ez a leggyakoribb és legegyszerűbb beállítás, amely a legtöbb felhasználási esetre elegendő.

lxc network show lxdbr0

Ezzel megtekinthetjük az lxdbr0 bridge konfigurációját, beleértve az IP-címtartományt, a DHCP beállításokat és a NAT státuszát.

Hálózati típusok (nic types):

Az LXD különböző típusú hálózati interfészeket (nic types) támogat, amelyekkel a konténerek csatlakozhatnak a hálózathoz:

bridged(alapértelmezett): A konténer virtuális hálózati interfésze egy gazdagépen lévő bridge-hez csatlakozik (pl.lxdbr0vagy egy egyedi bridge). Ez a leggyakoribb mód.p2p(peer-to-peer): Egy dedikált virtuális interfészt hoz létre a konténer és a gazdagép között, anélkül, hogy bridge-hez csatlakozna. Hasznos lehet speciális útválasztási igények esetén.physical(passthrough): A gazdagép egyik fizikai hálózati interfészét közvetlenül átadja a konténernek. Ezzel a konténer direkt módon hozzáfér a fizikai hálózathoz, saját MAC-címmel és IP-címmel, mintha egy fizikai gép lenne. Ez ideális olyan esetekben, ahol a konténernek nagy teljesítményű hálózati hozzáférésre van szüksége, vagy ha nem szeretnénk NAT-ot használni.macvlan: Létrehoz egy virtuális interfészt, amely ugyanazt a fizikai hálózati interfészt használja, mint a gazdagép, de saját MAC-címmel rendelkezik. Ez lehetővé teszi a konténer számára, hogy közvetlenül a fizikai hálózaton legyen, de anélkül, hogy elfoglalna egy fizikai portot.sriov: Magas teljesítményű hálózati interfész átadása a konténernek, hardveres virtualizáció segítségével. Ez a legmagasabb szintű teljesítményt nyújtja, de speciális hardvert igényel.

Hálózati konfigurációk és profilok:

A hálózati beállításokat konténerenként, vagy profilok segítségével is konfigurálhatjuk. Egy profil egy sablon, amely hálózati és egyéb konfigurációs beállításokat tartalmaz.

Például egy konténerhez hozzáadhatunk egy hálózati interfészt, amely egy meglévő br0 bridge-hez csatlakozik a gazdagépen:

lxc config device add myubuntu eth0 nic name=eth0 nictype=bridged parent=br0

Ez a parancs hozzáad egy eth0 nevű hálózati eszközt a myubuntu konténerhez, amely a gazdagép br0 bridge-éhez csatlakozik. A konténer ezután IP-címet kaphat a br0 hálózatról.

Port átirányítás (port forwarding):

Ha a konténerben futó szolgáltatásokat (pl. webkiszolgáló) elérhetővé szeretnénk tenni a külső hálózatról, port átirányításra van szükség. Ezt az LXD automatikusan kezeli az alapértelmezett lxdbr0 bridge esetén, ha a proxy eszközt használjuk:

lxc config device add myubuntu myport80 proxy listen=tcp:0.0.0.0:80 connect=tcp:127.0.0.1:80

Ez a parancs a gazdagép 80-as portján érkező TCP forgalmat átirányítja a myubuntu konténer 80-as portjára. Fontos megjegyezni, hogy a connect paraméterben a 127.0.0.1 a konténer saját loopback interfészére utal, nem a gazdagépére, tehát a konténeren belül a szolgáltatásnak a 80-as porton kell figyelnie.

Az LXD hálózati rugalmassága kulcsfontosságúvá teszi a platformot a komplexebb infrastruktúrák kiépítéséhez, ahol a konténereknek specifikus hálózati követelményeik vannak, vagy szorosan integrálódniuk kell a meglévő hálózati környezettel.

Tároláskezelés LXD-ben: ZFS, Btrfs és egyéb opciók

Az LXD konténerek tároláskezelése kiemelten fontos a teljesítmény, a rugalmasság és az adatbiztonság szempontjából. Az LXD számos tárolási backendet támogat, amelyek mindegyike különböző előnyökkel és hátrányokkal rendelkezik, és a felhasználó igényeihez igazítható.

Az lxd init parancs során megkérdezi a rendszer, hogy melyik tárolási technológiát szeretnénk használni. A választás döntő fontosságú lehet, mivel ez befolyásolja a pillanatképek, a klónozás és a teljesítmény jellemzőit.

Főbb tárolási backends:

- ZFS (Zettabyte File System):

- Előnyök: Erősen ajánlott. Kiválóan támogatja a pillanatképeket és a klónozást, amelyek szinte azonnal elkészülnek és nagyon helytakarékosak (copy-on-write). Beépített adat integritás ellenőrzés, RAID támogatás, deduplikáció és tömörítés. Magas megbízhatóság és skálázhatóság.

- Hátrányok: Speciális konfigurációt igényel, és a kernel modulok miatt némi tanulási görbe lehet. A ZFS pool-nak dedikált lemezre vagy partícióra van szüksége.

- Használat: Ideális fejlesztői környezetekhez (gyors klónozás), teszteléshez (pillanatképek), és éles üzemi környezetekhez, ahol a megbízhatóság és a fejlett funkciók kritikusak.

- Btrfs (B-tree File System):

- Előnyök: Hasonlóan a ZFS-hez, a Btrfs is támogatja a hatékony pillanatképeket és a klónozást a copy-on-write mechanizmusnak köszönhetően. Beépített RAID, adatellenőrzés, deduplikáció és tömörítés.

- Hátrányok: Bár stabil, a ZFS-hez képest a Btrfs még mindig fejlődik bizonyos területeken, és a közösségi támogatása kissé eltérő lehet.

- Használat: Jó alternatíva a ZFS-nek, különösen, ha már van Btrfs infrastruktúra.

- LVM (Logical Volume Manager):

- Előnyök: Hagyományos és jól bevált megoldás Linux rendszereken. Lehetővé teszi a lemezterület rugalmas kezelését. Támogatja a pillanatképeket, de ezek teljes másolatok, így nem olyan helytakarékosak, mint a ZFS/Btrfs esetén.

- Hátrányok: A pillanatképek nem olyan hatékonyak és gyorsak, mint a copy-on-write fájlrendszereknél.

- Használat: Ha már van LVM infrastruktúra, vagy ha egy egyszerűbb, de megbízható blokkszintű tárolásra van szükség.

- Dir (Directory):

- Előnyök: A legegyszerűbb és legkevésbé konfigurációigényes. A konténer fájlrendszere egy egyszerű könyvtárban tárolódik a gazdagép fájlrendszerén.

- Hátrányok: Nem támogatja a hatékony pillanatképeket és klónozást. A teljesítmény kevésbé optimalizált.

- Használat: Csak tesztkörnyezetekhez vagy nagyon egyszerű, nem kritikus konténerekhez ajánlott, ahol a pillanatképek és a klónozás nem elsődleges szempont.

- Ceph (CephFS/RBD):

- Előnyök: Elosztott tárolási megoldás, amely rendkívül skálázható és nagy rendelkezésre állású. Ideális klaszterezett LXD környezetekben, ahol a konténerek tárolása több szerver között oszlik meg. Támogatja a pillanatképeket és klónozást.

- Hátrányok: Komplex beállítást és karbantartást igényel.

- Használat: Nagyvállalati környezetek, nagy volumenű konténerfarmok és felhőalapú infrastruktúrák.

Tárolókészletek (Storage Pools):

Az LXD a tárolást tárolókészletek (storage pools) formájában kezeli. Egy tárolókészlet egy adott tárolási backend-del (pl. ZFS) van konfigurálva, és ezen belül jönnek létre a konténerek fájlrendszerei. Több tárolókészletet is létrehozhatunk különböző backendekkel, vagy ugyanazzal a backenddel, de más konfigurációval.

lxc storage list

lxc storage show default

Ezekkel a parancsokkal megtekinthetjük a meglévő tárolókészleteket és azok részletes konfigurációját.

A megfelelő tárolási backend kiválasztása kulcsfontosságú az LXD infrastruktúra hatékonysága és megbízhatósága szempontjából. A ZFS és Btrfs a modern, konténerizált környezetekben nyújtják a legnagyobb rugalmasságot és a legfejlettebb funkciókat, különösen a pillanatképek és a klónozás terén.

LXD profilok: A konfigurációk egységesítése

Az LXD profilok egy rendkívül hatékony mechanizmust biztosítanak a konténerek konfigurációjának egységesítésére és újrafelhasználására. Egy profil lényegében egy konfigurációs sablon, amely hálózati beállításokat, tárolási paramétereket, biztonsági korlátozásokat és egyéb konténer-specifikus beállításokat tartalmazhat. A profilok segítségével elkerülhető a redundáns konfiguráció, és biztosítható, hogy a hasonló célú konténerek azonos módon legyenek beállítva.

Minden LXD konténer legalább egy profillal rendelkezik, de több profilt is alkalmazhatunk rájuk. A profilok egymásra épülnek, és a beállítások sorrendben felülírják egymást. Az default nevű profil minden újonnan létrehozott konténerre automatikusan alkalmazódik, hacsak másképp nem specifikáljuk.

Profilok listázása:

lxc profile list

Ez kiírja az összes elérhető profilt.

Profil tartalmának megtekintése:

lxc profile show default

Ezzel megtekinthetjük az default profil aktuális konfigurációját, amely általában tartalmazza az alapértelmezett hálózati bridge-hez való csatlakozást és a tárolási beállításokat.

Új profil létrehozása:

Hozhatunk létre egy új profilt például egy webkiszolgáló konténerekhez, amely egyedi hálózati beállításokat, port átirányítást és erőforrás-korlátozásokat tartalmaz:

lxc profile create webserver-profile

Profil szerkesztése:

A profil konfigurációját YAML formátumban szerkeszthetjük:

lxc profile edit webserver-profile

Példa egy webserver-profile tartalmára:

config:

limits.cpu: "2"

limits.memory: "1GB"

description: Webkiszolgáló konténerekhez

devices:

eth0:

name: eth0

nictype: bridged

parent: lxdbr0

type: nic

http_proxy:

listen: tcp:0.0.0.0:80

connect: tcp:127.0.0.1:80

type: proxy

name: webserver-profile

used_by: []

Ez a profil beállít két CPU magot, 1GB memóriát, egy hálózati interfészt az lxdbr0 bridge-en, és egy proxy szabályt a 80-as portra.

Profil alkalmazása konténerre:

Egy konténer indításakor megadhatjuk, hogy mely profilokat használja:

lxc launch ubuntu:22.04 mywebserver -p default -p webserver-profile

Itt a mywebserver konténer az default és a webserver-profile profilokat is megkapja. Ha a profilok között átfedés van, a később megadott profil felülírja az előzőt.

Profil hozzáadása/eltávolítása futó konténerhez:

lxc profile add mywebserver webserver-profile

lxc profile remove mywebserver default

A profilok módosítása azonnal érvénybe lép a futó konténereken, de bizonyos hálózati vagy erőforrás-korlátozási változásokhoz újraindításra lehet szükség.

A profilok használata jelentősen leegyszerűsíti a konténerfarmok menedzsmentjét, különösen nagy számú konténer esetén. Lehetővé teszi a szabványosított környezetek gyors telepítését és a konfigurációk központi kezelését. Emellett a profilok segítenek a hibák elkerülésében és a konzisztens működés biztosításában az infrastruktúrában.

Pillanatképek és visszaállítás: Biztonság és rugalmasság

Az LXD egyik legkiemelkedőbb funkciója a pillanatképek (snapshots) készítése és a konténerek állapotának visszaállítása. Ez a képesség rendkívül fontos a fejlesztés, tesztelés és az éles üzemeltetés során, mivel gyors és hatékony módot biztosít az adatok védelmére és a változások visszavonására.

A pillanatképek egy adott időpontban rögzítik a konténer teljes állapotát, beleértve a fájlrendszert és a konfigurációt. Az LXD a tárolási backend-jének (különösen ZFS vagy Btrfs esetén) copy-on-write mechanizmusát használja, ami azt jelenti, hogy a pillanatképek szinte azonnal elkészülnek, és rendkívül helytakarékosak, mivel csak a változásokat tárolják el.

Pillanatkép készítése:

Egy futó vagy leállított konténerről pillanatképet készíthetünk:

lxc snapshot myubuntu snap01

Ez a parancs létrehozza a snap01 nevű pillanatképet a myubuntu konténerről.

Pillanatképek listázása:

Az adott konténerhez tartozó pillanatképeket a következő paranccsal tekinthetjük meg:

lxc info myubuntu

Vagy csak a pillanatképeket:

lxc snapshot list myubuntu

Konténer visszaállítása pillanatképből:

Egy konténer visszaállításához egy korábbi pillanatkép állapotára, először le kell állítani a konténert (ha fut):

lxc stop myubuntu

lxc restore myubuntu snap01

lxc start myubuntu

Ez visszaállítja a myubuntu konténer fájlrendszerét és konfigurációját a snap01 pillanatkép állapotába. Fontos megjegyezni, hogy a visszaállítás adatvesztéssel járhat a pillanatkép elkészítése óta végrehajtott változások tekintetében.

Pillanatkép törlése:

Ha egy pillanatképre már nincs szükség, törölhetjük:

lxc snapshot delete myubuntu snap01

Klónozás pillanatképből:

Az LXD lehetővé teszi, hogy egy pillanatképből egy teljesen új konténert hozzunk létre. Ez rendkívül hasznos, ha egy alapkonfigurációból több, hasonló konténerre van szükségünk, vagy ha egy tesztkörnyezetet szeretnénk gyorsan felépíteni egy adott állapotból:

lxc copy myubuntu/snap01 newubuntu

Ez a parancs létrehozza a newubuntu nevű konténert a myubuntu konténer snap01 pillanatképe alapján. A klónozás is rendkívül gyors és helytakarékos a copy-on-write fájlrendszereknek köszönhetően.

A pillanatképek és a klónozás képessége jelentősen növeli az LXD rugalmasságát és a munkafolyamatok hatékonyságát. Lehetővé teszi a fejlesztők számára, hogy gyorsan kísérletezzenek anélkül, hogy félnének az adatok elvesztésétől, és a rendszergazdák számára, hogy könnyedén visszaállítsanak egy korábbi, működő állapotot probléma esetén. Ez a funkció különösen értékes a CI/CD pipeline-okban, ahol a tesztkörnyezetek gyors felépítése és lebontása kulcsfontosságú.

„A pillanatképek és a klónozás az LXD alappillérei, amelyek forradalmasítják a fejlesztési és üzemeltetési munkafolyamatokat, garantálva az adatok biztonságát és a környezetek agilitását.”

Élő migráció (live migration) LXD-vel: Szünetmentes működés

Az LXD az egyik legfejlettebb funkciója az élő migráció (live migration), amely lehetővé teszi egy futó konténer áthelyezését egyik fizikai gazdagépről a másikra anélkül, hogy a szolgáltatás megszakadna vagy a konténer leállna. Ez a képesség kritikus fontosságú a magas rendelkezésre állású rendszerek, a terheléselosztás és a karbantartási feladatok szünetmentes elvégzésének biztosításához egy klaszterezett környezetben.

Az élő migráció az LXD klaszterezési funkciójának szerves része. Amikor több LXD gazdagép van összekapcsolva egy klaszterbe, az LXD démonok szinkronizálva tartják az állapotinformációkat, és lehetővé teszik a konténerek zökkenőmentes mozgatását közöttük. A folyamat magában foglalja a konténer memória-állapotának, futó folyamatainak és hálózati kapcsolatainak átvitelét a forrás gazdagépről a cél gazdagépre.

Hogyan működik az élő migráció?

1. Előkészítés: A forrás gazdagép előkészíti a konténer állapotának átvitelét. Ez magában foglalja a memóriatartalom másolását, miközben a konténer továbbra is fut.

2. Iteratív másolás: A memória nagy részét átmásolja a cél gazdagépre. A folyamat iteratív, azaz a változó memóriaterületeket többször is átmásolja, amíg a változások mértéke egy bizonyos küszöb alá nem csökken.

3. Szüneteltetés és végleges átvitel: Egy rövid időre (milliszekundumokra) a konténer szüneteltetésre kerül a forrás gazdagépen. Ezalatt az utolsó, még át nem vitt memóriacsomagok és a CPU állapot átkerül a cél gazdagépre.

4. Folytatás: A cél gazdagépen a konténer azonnal folytatja a működését, mintha soha nem is mozdult volna el. A hálózati kapcsolatok átirányításra kerülnek, és az ügyfelek továbbra is elérhetik a szolgáltatást.

5. Fájlrendszer: Az LXD élő migrációja a fájlrendszert nem mozgatja. Ehhez a konténernek egy megosztott tárolón kell lennie, amelyet mind a forrás, mind a cél gazdagép elér (pl. Ceph, vagy NFS mountolt ZFS/Btrfs pool). Ez biztosítja, hogy a fájlrendszer azonnal elérhető legyen a cél gazdagépen a migráció után.

Élő migráció parancsa:

Az élő migráció végrehajtása rendkívül egyszerű az lxc move paranccsal:

lxc move myubuntu new_host:

Ez a parancs áthelyezi a myubuntu nevű konténert az aktuális gazdagépről a new_host nevű klasztertagra. Fontos, hogy a new_host már egy konfigurált LXD klaszter része legyen, és a konténer tárolása megosztott legyen a klasztertagok között.

Felhasználási esetek:

- Hardver karbantartás: Lehetővé teszi a gazdagépek karbantartását, frissítését vagy cseréjét anélkül, hogy a rajtuk futó szolgáltatások megszakadnának.

- Terheléselosztás: Segít a terhelés egyenletes elosztásában a klasztertagok között, optimalizálva az erőforrás-kihasználtságot.

- Hibaelhárítás: Problémás gazdagépről gyorsan át lehet költöztetni a konténereket egy stabilabbra.

- Magas rendelkezésre állás (High Availability – HA): A klaszterezéssel és az élő migrációval az LXD hozzájárul a szolgáltatások magas rendelkezésre állásához, minimalizálva az állásidőt.

Az élő migráció az LXD klaszterezési képességével együtt egy olyan erőteljes funkciót biztosít, amely a konténerizáció sebességét és hatékonyságát ötvözi a hagyományos virtualizációs platformok robusztusságával és rendelkezésre állási képességeivel. Ez teszi az LXD-t kiváló választássá a kritikus üzleti alkalmazások és szolgáltatások futtatására.

Az LXD biztonsági aspektusai: Elkülönítés és védelem

A biztonság az LXD (és általában a konténerizáció) egyik legkritikusabb aspektusa. Bár a konténerek megosztják a gazdagép kernelét, az LXD számos mechanizmust alkalmaz a konténerek robusztus elkülönítésére és a potenciális támadások minimalizálására. A cél az, hogy a konténerben futó alkalmazások ne tudjanak hozzáférni a gazdagép erőforrásaihoz vagy más konténerekhez.

Linux kernel alapú biztonsági funkciók:

Az LXD a Linux kernel beépített biztonsági funkcióira támaszkodik:

- Névterek (Namespaces): Ahogy korábban említettük, a névterek izolálják a folyamatokat, hálózati erőforrásokat, fájlrendszereket, felhasználói azonosítókat és egyéb rendszerkomponenseket, így minden konténer úgy érzékeli, mintha egy saját, független operációs rendszert futtatna.

- Cgroups (Control Groups): Korlátozzák a konténerek által használható CPU, memória, I/O és hálózati erőforrásokat, megakadályozva, hogy egyetlen konténer monopolizálja a gazdagép erőforrásait.

- AppArmor/SELinux: Ezek a kötelező hozzáférés-ellenőrzési (Mandatory Access Control – MAC) rendszerek további biztonsági réteget biztosítanak. Az LXD alapértelmezetten szigorú AppArmor profilokat alkalmaz a konténerekre, amelyek korlátozzák a konténerben futó folyamatok jogosultságait, pl. mely fájlokhoz férhet hozzá, mely rendszerhívásokat hajthatja végre. Ez megakadályozza, hogy egy kompromittált konténer hozzáférjen a gazdagép kritikus fájljaihoz vagy más konténerekhez.

- Seccomp (Secure Computing Mode): Lehetővé teszi a rendszerhívások szűrését. Az LXD alapértelmezett seccomp profilja letiltja azokat a rendszerhívásokat, amelyek nem szükségesek egy konténer működéséhez, ezzel jelentősen csökkentve a támadási felületet.

- User namespaces (felhasználói névterek): Az LXD kihasználja a felhasználói névtereket, ami azt jelenti, hogy a kontéren belüli root felhasználó a gazdagépen egy nem-root felhasználónak felel meg (unprivileged container). Ez drámaian növeli a biztonságot, mivel még ha egy támadó root jogosultságot is szerez a konténeren belül, a gazdagépen továbbra is csak egy korlátozott jogosultságú felhasználóként fog futni, minimalizálva a gazdagép kompromittálásának kockázatát. Az LXD privilégium nélküli konténerekre van optimalizálva, és erősen javasolt ezek használata.

Hálózati biztonság:

Az LXD hálózatkezelése is hozzájárul a biztonsághoz:

- Izolált hálózatok: Az alapértelmezett

lxdbr0bridge privát alhálózatot biztosít a konténerek számára, és NAT-ot használ a külső hozzáféréshez. Ez elrejti a konténerek belső IP-címét a külvilág elől. - Tűzfal szabályok: Az LXD integrálódik a gazdagép tűzfalával (iptables), és automatikusan létrehozza a szükséges szabályokat a konténerek közötti, illetve a konténer és a külvilág közötti forgalom szabályozására. A felhasználó egyedi tűzfal szabályokat is beállíthat.

- Proxy eszközök: A port átirányítás proxy eszközökön keresztül történik, ami kontrollált hozzáférést biztosít a konténerben futó szolgáltatásokhoz.

Image biztonság:

Az LXD lehetővé teszi a hivatalos és közösségi konténerképek használatát. Fontos, hogy csak megbízható forrásból származó image-eket használjunk, és rendszeresen frissítsük azokat, hogy elkerüljük a ismert sebezhetőségeket.

Kommunikáció biztonsága:

Az LXD kliens és démon közötti kommunikáció TLS tanúsítványokkal van titkosítva, biztosítva a biztonságos távoli menedzsmentet.

Bár az LXD jelentős erőfeszítéseket tesz a biztonság maximalizálására, a felhasználó felelőssége is, hogy kövesse a bevált gyakorlatokat: rendszeresen frissítse a gazdagépet és az LXD-t, használjon privilégium nélküli konténereket, alkalmazzon minimális jogosultság elvét, és csak a szükséges portokat tegye elérhetővé. Az LXD célja, hogy a konténerek elkülönítésének szintjét a virtuális gépekhez közelítse, miközben megőrzi a konténerek hatékonyságát.

Gyakori felhasználási esetek és alkalmazási területek

Az LXD egy rendkívül sokoldalú platform, amely számos különböző felhasználási esetben és iparágban alkalmazható. Képességei, mint a gyors indítás, az erőforrás-hatékonyság, a robusztus elkülönítés és a fejlett menedzsment funkciók, ideális választássá teszik a virtuális gépek és az alkalmazáskonténerek közötti hidat kereső szervezetek számára.

1. Fejlesztői és tesztelői környezetek:

Ez az egyik leggyakoribb és legelőnyösebb felhasználási mód. A fejlesztők gyorsan létrehozhatnak és lebontathatnak izolált Linux környezeteket különböző disztribúciókkal és szoftververziókkal. A pillanatképek és klónozás lehetővé teszik a kísérletezést anélkül, hogy aggódni kellene a fő fejlesztői környezet károsodása miatt. A lxc copy és lxc restore parancsokkal pillanatok alatt visszaállítható egy tiszta állapot, vagy elkészíthető egy teljesen új, azonos környezet.

2. CI/CD (Continuous Integration/Continuous Deployment) pipeline-ok:

Az LXD kiválóan alkalmas CI/CD rendszerekben a build és teszt ügynökök futtatására. A gyors konténerindítási idő lehetővé teszi, hogy minden build vagy teszt futtatásához egy tiszta, izolált környezet jöjjön létre, elkerülve a „működik a gépemen” problémákat. A konténerek könnyen megsemmisíthetők a feladat befejezése után, minimalizálva az erőforrás-felhasználást.

3. Szerverkonszolidáció és virtualizációs alternatíva:

Az LXD lehetővé teszi több, teljes értékű Linux szerver konszolidálását egyetlen fizikai gazdagépen, anélkül, hogy a virtuális gépekhez hasonló erőforrás-overhead-del kellene számolni. Ez csökkenti a hardverigényt, az energiafogyasztást és a licencköltségeket. Különösen alkalmas olyan alkalmazásokhoz, amelyeknek saját init rendszerre és teljes OS környezetre van szükségük, de nem igényelnek teljes hardveremulációt.

4. Felhőalapú infrastruktúra és IaaS (Infrastructure as a Service):

Az LXD klaszterezési képességei és API-ja lehetővé teszi, hogy egy könnyűsúlyú IaaS platform épüljön köré. Az OpenStack-kel való integráció révén az LXD konténerek virtuális gépekként kezelhetők a felhőplatformon belül, biztosítva a rugalmas erőforrás-kiosztást és a skálázhatóságot.

5. Oktatás és laboratóriumi környezetek:

Egyetemek, képzőközpontok és vállalatok számára az LXD ideális a Linux rendszeradminisztrációs, hálózati vagy biztonsági laborok felépítéséhez. A hallgatók vagy résztvevők saját, izolált környezeteket kaphatnak, amelyeket szabadon konfigurálhatnak, anélkül, hogy befolyásolnák a gazdagép vagy más felhasználók munkáját.

6. Mikro szolgáltatások és alkalmazások izolációja:

Bár a Docker népszerűbb az alkalmazáskonténerek terén, az LXD is használható mikro szolgáltatások futtatására, különösen, ha a szolgáltatásnak teljes init rendszerre vagy komplexebb OS-függőségekre van szüksége. Az LXD erősebb izolációt biztosít, ami bizonyos biztonsági szempontból előnyös lehet.

7. IoT és Edge Computing:

Az LXD könnyűsúlyú jellege és alacsony erőforrás-igénye miatt alkalmas lehet IoT eszközökön vagy edge computing környezetekben futó alkalmazások izolálására és menedzselésére, ahol a korlátozott erőforrások kritikus tényezők.

8. Hálózati szolgáltatások és VPN:

Az LXD konténerekben könnyedén futtathatók hálózati szolgáltatások, mint DNS szerverek, proxyk, tűzfalak vagy VPN szerverek. A hálózati névterek biztosítják az izolációt, és az LXD rugalmas hálózati konfigurációja lehetővé teszi a komplex topológiák kialakítását.

Az LXD tehát nem csupán egy technológia, hanem egy stratégiai eszköz, amely modernizálhatja az informatikai infrastruktúrát, növelheti a fejlesztési sebességet és csökkentheti az üzemeltetési költségeket. A megfelelő felhasználási esetek kiválasztásával és az LXD képességeinek maximális kihasználásával jelentős versenyelőnyre tehet szert egy szervezet.

LXD integráció más technológiákkal: OpenStack, MicroK8s, CI/CD

Az LXD ereje nemcsak önálló képességeiben rejlik, hanem abban is, hogy képes zökkenőmentesen integrálódni más, széles körben használt technológiákkal. Ez az integráció tovább növeli az LXD rugalmasságát és alkalmazhatóságát komplex IT környezetekben.

1. OpenStack integráció: Nova-LXD driver

Az OpenStack egy nyílt forráskódú felhő operációs rendszer, amely nagy volumenű virtuális gépek és konténerek kezelésére szolgál. Az LXD integrálható az OpenStack-kel a Nova-LXD driver segítségével. Ez a driver lehetővé teszi, hogy az OpenStack Nova komponense (amely a virtuális gépekért felelős) LXD konténereket indítson és kezeljen a hagyományos virtuális gépek (KVM) mellett.

Ennek előnyei:

- Könnyűsúlyú virtuális gépek: Az LXD konténerek sokkal gyorsabban indulnak és kevesebb erőforrást fogyasztanak, mint a hagyományos KVM VM-ek, ami ideális a fejlesztői és tesztkörnyezetekhez, vagy olyan feladatokhoz, ahol gyorsan kell erőforrásokat allokálni és felszabadítani.

- Költséghatékonyság: Kevesebb hardverre van szükség ugyanannyi számú „virtuális szerver” futtatásához.

- Rugalmasság: Az OpenStack felhasználók választhatnak a teljes virtualizáció (KVM) és a konténer-alapú virtualizáció (LXD) között, az adott feladat igényeinek megfelelően.

Ez az integráció lehetővé teszi, hogy a felhőszolgáltatók egy még gazdagabb és költséghatékonyabb IaaS kínálatot nyújtsanak.

2. Kubernetes integráció: MicroK8s és KubeVirt

Bár az LXD és a Kubernetes különböző szinten működnek (LXD rendszerszintű konténerek, Kubernetes alkalmazáskonténerek orchestrációja), léteznek integrációs pontok:

- MicroK8s: A Canonical által fejlesztett MicroK8s egy könnyűsúlyú, fejlesztői és edge környezetekbe szánt Kubernetes disztribúció. A MicroK8s képes LXD konténerben futni, ami egy elszigetelt és könnyen kezelhető Kubernetes tesztkörnyezetet biztosít. A MicroK8s maga is kihasználhatja az LXD képességeit a Kubernetes komponensek futtatására, vagy akár a KubeVirt segítségével virtuális gépeket is futtathat LXD-n belül.

- KubeVirt: A KubeVirt egy Kubernetes addon, amely lehetővé teszi a virtuális gépek futtatását Kubernetes klasztereken. Elméletileg a KubeVirt képes lehet LXD konténereket is használni a virtuális gépek alapjául, bár a leggyakoribb implementáció a KVM-re épül. Ez egy izgalmas terület, ahol a VM-ek és konténerek konvergenciája valósulhat meg.

Ezek az integrációk lehetővé teszik a fejlesztők és üzemeltetők számára, hogy a Kubernetes erejét kihasználva menedzseljék az LXD konténereket vagy az LXD által hosztolt Kubernetes klasztereket.

3. CI/CD rendszerek (Jenkins, GitLab CI, GitHub Actions):

Ahogy korábban említettük, az LXD ideális a CI/CD pipeline-okban a build és teszt ügynökök futtatására.

- Jenkins: A Jenkins slave ügynököket könnyedén futtathatjuk LXD konténerekben. Minden buildhez egy friss, tiszta konténert indíthatunk, amelyben a szükséges szoftverek előre telepítve vannak. A build befejezése után a konténer megsemmisíthető.

- GitLab CI/GitHub Actions: Hasonlóan, az ön-hosztolt runner-ek vagy ügynökök konfigurálhatók úgy, hogy LXD konténereket használjanak a feladatok futtatására. Ez biztosítja az izolációt, a reprodukálhatóságot és a gyors végrehajtást.

Az LXD gyors indítási ideje és erőforrás-hatékonysága miatt a CI/CD pipeline-ok sokkal gyorsabban és költséghatékonyabban futhatnak.

4. Konfigurációmenedzsment eszközök (Ansible, Puppet, Chef):

Az LXD konténerek tökéletesen integrálhatók a népszerű konfigurációmenedzsment eszközökkel. Az Ansible például közvetlenül képes SSH-n keresztül csatlakozni az LXD konténerekhez (miután az SSH szerver telepítve van a konténerben), és konfigurálni azokat, mintha hagyományos szerverek lennének. Ez lehetővé teszi a konténerek automatizált kiépítését és konfigurálását, ami elengedhetetlen a modern infrastruktúra-kezelésben.

Az LXD tehát nem egy elszigetelt technológia, hanem egy nyílt és rugalmas platform, amely képes szinergikusan együttműködni a modern IT ökoszisztéma számos más elemével, ezzel kibővítve a felhasználási lehetőségeit és növelve az értékét.

Az LXD előnyei és hátrányai: Objektív értékelés

Minden technológiának vannak erősségei és gyengeségei, és az LXD sem kivétel. Ahhoz, hogy eldönthessük, megfelelő választás-e egy adott projekthez, fontos objektíven megvizsgálni az előnyeit és hátrányait.

Az LXD előnyei

- Erőforrás-hatékonyság: Az LXD konténerek megosztják a gazdagép kernelét, így sokkal kevesebb memóriát, CPU-t és lemezterületet fogyasztanak, mint a hagyományos virtuális gépek. Ez nagyobb konszolidációs arányt és alacsonyabb hardverköltségeket eredményez.

- Gyors indítási idő: Mivel nem kell egy teljes operációs rendszert bootolni, az LXD konténerek másodpercek alatt indulnak, ami ideális a dinamikus környezetekhez, CI/CD pipeline-okhoz és gyors tesztkörnyezetek felépítéséhez.

- Erős elkülönítés: Bár konténerekről van szó, az LXD rendszerszintű konténerei a névterek, cgroups, AppArmor/SELinux és felhasználói névterek révén a virtuális gépekhez hasonló szintű izolációt biztosítanak. Ez növeli a biztonságot és a stabilitást.

- Teljes Linux rendszer emuláció: Az LXD konténerek egy teljes értékű Linux operációs rendszert futtatnak (init rendszerrel, több szolgáltatással), ami lehetővé teszi a hagyományos szerveralkalmazások és szolgáltatások futtatását módosítás nélkül.

- Fejlett menedzsment funkciók: Az LXD egy teljes értékű hypervisor menedzsment réteget biztosít, olyan funkciókkal, mint a pillanatképek, klónozás, élő migráció, hálózatkezelés és profilok, amelyek a virtuális gépek világában megszokottak.

- Rugalmas tároláskezelés: Támogatja a ZFS, Btrfs, LVM és Ceph backends-eket, amelyek fejlett funkciókat (gyors pillanatképek, klónozás) és skálázhatóságot biztosítanak.

- Klaszterezési képesség: Az LXD démonok klaszterbe szervezhetők, lehetővé téve a konténerek elosztását és az élő migrációt a klasztertagok között, növelve a rendelkezésre állást és a rugalmasságot.

- Könnyű használat és API: A felhasználóbarát

lxcparancssori eszköz és a robusztus REST API leegyszerűsíti a konténerek kezelését és az automatizálást. - Nyílt forráskódú és aktív közösség: A Canonical által fejlesztett nyílt forráskódú projekt aktív közösséggel és folyamatos fejlesztéssel rendelkezik.

Az LXD hátrányai

- Linux-specifikus: Az LXD csak Linux gazdagépen tud futni, és csak Linux konténereket tud hosztolni, mivel a gazdagép kernelét használja. Más operációs rendszerek (Windows, macOS, BSD) virtualizációja nem lehetséges.

- Kernel megosztás kockázata: Bár az izoláció erős, a kernel megosztása elméleti kockázatot jelenthet. Egy kernel szintű sebezhetőség potenciálisan érintheti az összes konténert. A VM-ek teljes hardveremulációja ebben a tekintetben erősebb elkülönítést biztosít.

- Komplexebb, mint az alkalmazáskonténerek: Az LXD konténerek komplexebbek és „nehezebbek”, mint a Docker-féle alkalmazáskonténerek. Ha csak egyetlen alkalmazást kell futtatni egy izolált környezetben, a Docker vagy Podman lehet az egyszerűbb és még könnyebb választás.

- Tanulási görbe: Bár az

lxcparancsok egyszerűek, a mögöttes hálózatkezelési, tárolási és biztonsági koncepciók megértése (különösen a ZFS/Btrfs, AppArmor, cgroups) némi tanulást igényelhet. - Kevesebb az ipari elterjedtsége, mint a Docker/Kubernetes-nek: Bár az LXD egyre népszerűbb, az alkalmazáskonténerek (Docker) és az orchestrátorok (Kubernetes) szélesebb körben elterjedtek az iparban, ami több erőforrást, integrációt és szakértelmet jelenthet.

- Megosztott erőforrások: Bár a cgroups korlátozza az erőforrásokat, a gazdagép erőforrásainak (pl. kernel) megosztása néha teljesítménybeli anomáliákhoz vezethet, ha a konténerek túlterhelik a rendszert.

Összességében az LXD egy kiváló megoldás azok számára, akik a virtuális gépek robusztus funkcionalitását és a konténerek agilitását keresik, különösen Linux-alapú környezetekben. Az előnyei messze meghaladják a hátrányait, ha a megfelelő felhasználási esetekben alkalmazzák. Fontos azonban a gondos tervezés és a biztonsági szempontok figyelembe vétele a bevezetés előtt.

Az LXD jövője és a konténerizáció trendjei

Az LXD jövője szorosan összefonódik a konténerizáció és a virtualizáció szélesebb körű trendjeivel. Ahogy az IT infrastruktúrák egyre inkább a felhőalapú és elosztott modellek felé mozdulnak, az LXD pozíciója, mint egy könnyűsúlyú, rendszerszintű hypervisor, egyre relevánsabbá válik.

A konténerizáció folyamatos térnyerése:

A konténerizáció nem egy múló divat, hanem a szoftverfejlesztés és -üzemeltetés alapvető paradigmája lett. A Docker, Kubernetes és más konténereszközök népszerűsége továbbra is növekszik. Az LXD ezen a hullámon lovagol, de egyedi piaci rést tölt be a teljes operációs rendszerek konténerizálásával. Ez a megközelítés különösen vonzóvá teszi a hagyományos szerveralkalmazások modernizálására, ahol a teljes VM-ek túl nehézkesek, az alkalmazáskonténerek pedig nem elegendőek a komplexitás kezelésére.

Konvergencia a virtualizációval:

Egyre inkább megfigyelhető a konvergencia a virtuális gépek és a konténerek között. Az olyan projektek, mint a KubeVirt, amelyek lehetővé teszik a VM-ek futtatását Kubernetes-en, vagy az LXD, amely a VM-ek menedzsment modelljét hozza el a konténerek világába, jól mutatják ezt a trendet. Az LXD ebben a konvergáló térben egy erős szereplő, amely mindkét világból a legjobbat kínálja: a konténerek sebességét és a VM-ek elkülönítését.

Edge Computing és IoT:

Az Edge Computing és az IoT (Internet of Things) terjedésével az LXD egyre fontosabbá válhat. Ezeken a területeken gyakran korlátozott erőforrásokkal rendelkező eszközökön kell futtatni alkalmazásokat, amelyeknek izolált és könnyen menedzselhető környezetre van szükségük. Az LXD alacsony overhead-je és robusztus rendszerszintű virtualizációja ideális választássá teszi ezekre a célokra. A Canonical aktívan fejleszti az LXD-t az Edge környezetek támogatására, integrálva azt más termékeikkel, mint például az Ubuntu Core-ral.

Kiemelt biztonsági funkciók:

A biztonság továbbra is az IT egyik legfontosabb kihívása. Az LXD folyamatosan fejleszti a biztonsági funkcióit, mint például a felhasználói névterek, AppArmor és Seccomp profilok, hogy a konténerek a lehető legbiztonságosabban fussanak. A jövőben várhatóan még több kernel-szintű biztonsági fejlesztés integrálódik az LXD-be, tovább erősítve az izolációt.

Klaszterezés és magas rendelkezésre állás:

Az LXD klaszterezési képességei és az élő migráció folyamatosan fejlődnek. A jövőben még robusztusabb és automatizáltabb megoldások várhatók a magas rendelkezésre állás és a terheléselosztás terén, amelyek még vonzóbbá teszik az LXD-t a kritikus üzleti rendszerek futtatására.

Integrációk és ökoszisztéma:

Az LXD jövője szempontjából kulcsfontosságú lesz a szélesebb IT ökoszisztémával való integráció. Az OpenStack-kel, Kubernetes-szel, CI/CD eszközökkel és konfigurációmenedzsment rendszerekkel való szorosabb együttműködés tovább növeli az LXD értékét és elterjedtségét. A Canonical, mint az LXD fő fejlesztője, aktívan dolgozik ezen az integráción, biztosítva a kompatibilitást és a zökkenőmentes felhasználói élményt.

Az LXD tehát nem csupán egy technológiai megoldás, hanem egy stratégiai platform, amely a virtuális gépek és a konténerizáció előnyeit ötvözve kínál egy rugalmas, hatékony és biztonságos alapot a modern IT infrastruktúrák számára. A folyamatos fejlesztések és az aktív közösségi támogatás biztosítja, hogy az LXD továbbra is releváns és innovatív szereplő maradjon a virtualizáció és konténerizáció dinamikusan változó világában.