A modern internetes hálózatok alapvető pillére a hálózati címfordítás, angolul Network Address Translation, röviden NAT. Ez a technológia teszi lehetővé, hogy otthoni hálózatunk több eszköze is egyszerre kapcsolódhasson az internethez egyetlen publikus IP-címen keresztül, miközben jelentős biztonsági előnyökkel is jár. A NAT nem csupán egy technikai megoldás, hanem egy kritikus komponens, amely formálta az internet fejlődését és mindennapi használatát, különösen az IPv4-címek szűkössége miatt.

A digitális világunkban szinte minden interakció a hálózatokon keresztül zajlik, legyen szó e-mailezésről, videó streamelésről vagy online vásárlásról. Ezek a tevékenységek mind IP-címekre támaszkodnak, amelyek azonosítják az eszközöket a hálózaton. A NAT bevezetése forradalmasította azt, ahogyan ezeket a címeket kezeljük, hidat képezve a belső, privát hálózatok és a globális internet között.

Ennek a cikknek a célja, hogy részletesen bemutassa a hálózati címfordítás fogalmát, működését, típusait és a vele járó előnyöket és hátrányokat. Megvizsgáljuk, hogyan vált a NAT elengedhetetlenné az IPv4-címek kifogyásának kezelésében, milyen szerepet játszik a hálózati biztonságban, és hogyan alkalmazkodik az újabb technológiákhoz, mint például az IPv6-hoz való átmenet.

A hálózati címfordítás (NAT) alapjai: Miért van rá szükségünk?

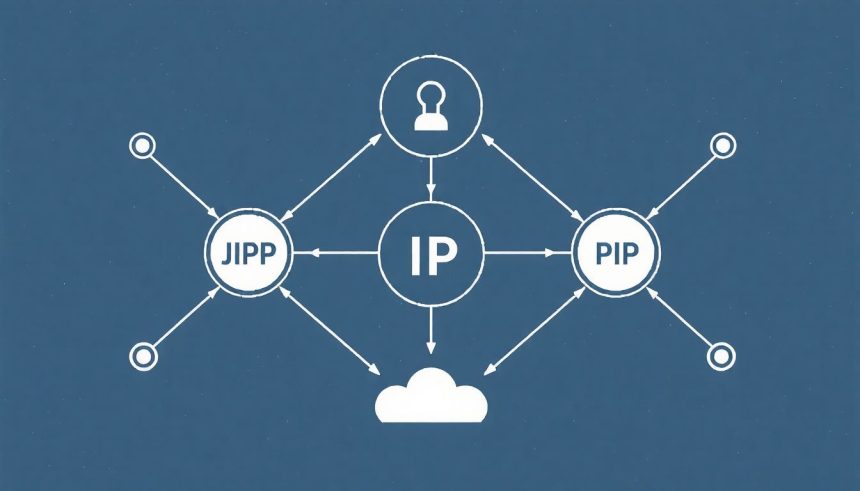

A hálózati címfordítás (NAT) egy olyan mechanizmus, amely lehetővé teszi, hogy egy privát hálózatban lévő több eszköz (például számítógépek, okostelefonok, okosotthoni eszközök) egyetlen, nyilvános IP-címmel kommunikáljon az internettel. A NAT alapvető szerepe az IP-címek hatékonyabb kihasználása, különösen az IPv4-címek korlátozott száma miatt.

Az IPv4 protokoll az internet kezdeti szakaszában jött létre, és nagyjából 4,3 milliárd egyedi IP-címet képes kezelni. Bár ez a szám óriásinak tűnt, az internet exponenciális növekedése, az okoseszközök elterjedése és a folyamatosan online lévő felhasználók száma gyorsan kimerítette ezeket az erőforrásokat. A NAT bevezetése nélkül az IP-címhiány sokkal hamarabb súlyos problémákat okozott volna.

A NAT másik kulcsfontosságú szerepe a hálózati biztonság növelése. Mivel a belső hálózat eszközeinek privát IP-címei kívülről nem közvetlenül elérhetők, egyfajta tűzfalként is funkcionál. Ez megnehezíti a rosszindulatú támadók számára, hogy közvetlenül célozzák meg a privát hálózaton belüli egyedi eszközöket, mivel csak a NAT eszköz (általában a router) publikus IP-címét látják.

„A NAT nem csupán egy technikai megoldás az IP-címhiányra, hanem egy de facto biztonsági réteget is biztosít, elrejtve a belső hálózat topológiáját a külvilág elől.”

Ez a rejtés hozzájárul a belső hálózatok integritásának és titkosságának megőrzéséhez. Egy otthoni router például elrejti az összes csatlakoztatott eszköz IP-címét, és csak a saját publikus IP-címét mutatja a külső internet felé, ami jelentősen csökkenti a közvetlen támadások kockázatát.

A privát és publikus IP-címek világa

A NAT működésének megértéséhez elengedhetetlen különbséget tenni a privát és publikus IP-címek között. Ezek a címek képezik az internetes kommunikáció alapját, és a NAT pontosan e két típus közötti fordítást végzi.

A publikus IP-címek (vagy globálisan routolható IP-címek) egyediek az egész interneten. Ezeket az internet szolgáltatók (ISP-k) osztják ki az előfizetőiknek, és ezek teszik lehetővé, hogy az eszközök közvetlenül kommunikáljanak egymással a globális hálózaton. Egy weboldal szerverének, vagy az otthoni routerünknek is van publikus IP-címe, amelyen keresztül elérhető az internetről.

Ezzel szemben a privát IP-címek olyan címek, amelyeket a hálózaton belül szabadon használhatunk, de nem routolhatók az interneten keresztül. Ezek a címek nem egyediek globálisan; több privát hálózat is használhatja ugyanazokat a privát IP-címtartományokat anélkül, hogy konfliktusba kerülnének. Az IETF (Internet Engineering Task Force) a következő címtartományokat jelölte ki privát használatra:

| Címtartomány | Osztály | Leírás |

|---|---|---|

10.0.0.0 – 10.255.255.255 |

A osztály | Nagyvállalati hálózatokhoz ideális, hatalmas címtér. |

172.16.0.0 – 172.31.255.255 |

B osztály | Közepes méretű hálózatokhoz, gyakran használt tartomány. |

192.168.0.0 – 192.168.255.255 |

C osztály | Otthoni és kisvállalati hálózatokban a legelterjedtebb. |

Amikor otthoni routerünk DHCP szervere IP-címet oszt ki a laptopunknak, az szinte mindig a 192.168.x.x tartományból származik. Ezek a címek csak a helyi hálózaton belül értelmezhetők, és ha egy csomag elhagyja a helyi hálózatot, a routernek le kell fordítania egy publikus címre ahhoz, hogy az interneten továbbítható legyen.

A NAT eszköz, amely általában a routerünkben található, pontosan ezt a fordítást végzi: a kimenő adatforgalom esetén a privát forrás IP-címet lecseréli a router publikus IP-címére, a bejövő adatforgalom esetén pedig fordítva, a cél publikus IP-címet a megfelelő privát IP-címre fordítja vissza. Ezen folyamat nélkül a privát hálózaton lévő eszközök nem tudnának kommunikálni a globális internettel.

Hogyan működik a NAT a gyakorlatban? A címfordítás mechanizmusa

A NAT működésének alapja egy fordítási tábla fenntartása, amelyben rögzíti a privát és publikus IP-címek közötti megfeleltetéseket. Amikor egy adatcsomag áthalad a NAT eszközön, a címfordítási folyamat két irányban történhet: a belső hálózatból kifelé (kimenő forgalom) és a külső hálózatból befelé (bejövő forgalom).

Kimenő forgalom (outgoing traffic)

Tegyük fel, hogy egy privát hálózaton lévő számítógép (privát IP: 192.168.1.10) megpróbál hozzáférni egy weboldalhoz az interneten (cél IP: 203.0.113.50). A csomag elindul a számítógépről, és eléri a NAT eszközt (routert), amelynek publikus IP-címe például 198.51.100.10.

- A számítógép elküld egy adatcsomagot, amelynek forrás IP-címe

192.168.1.10, cél IP-címe pedig203.0.113.50. - A NAT eszköz megkapja a csomagot, és felismeri, hogy az a privát hálózatról érkezett, és az internetre tart.

- A NAT eszköz megvizsgálja a csomag fejlécét, és lecseréli a forrás IP-címet (

192.168.1.10) a saját publikus IP-címére (198.51.100.10). - Ezenkívül a NAT eszköz hozzáad egy bejegyzést a fordítási táblázatába, rögzítve, hogy a

192.168.1.10-ről érkező forgalmat a198.51.100.10címre fordította. A bejegyzés tartalmazhatja a használt portszámokat is (lásd Portcímfordítás). - A módosított csomagot (forrás IP:

198.51.100.10, cél IP:203.0.113.50) ezután továbbítja az internet felé.

Ezzel a módszerrel a külső szerver számára úgy tűnik, mintha a kérés közvetlenül a 198.51.100.10 IP-címről érkezett volna, és nem tudja, hogy valójában egy privát hálózaton lévő eszköz indította azt.

Bejövő forgalom (incoming traffic)

Amikor a weboldal szervere válaszol a kérésre, a válaszcsomag cél IP-címe a NAT eszköz publikus IP-címe lesz (198.51.100.10). A NAT eszköz feladata, hogy ezt a csomagot a megfelelő privát IP-címre irányítsa a belső hálózaton belül.

- A weboldal szerverétől érkező válaszcsomag cél IP-címe

198.51.100.10(a NAT eszköz publikus IP-címe), forrás IP-címe pedig203.0.113.50. - A NAT eszköz megkapja a csomagot, és felismeri, hogy az a külső hálózatról érkezett, és a belső hálózatra tart.

- A NAT eszköz megvizsgálja a fordítási táblázatát, hogy megtalálja a bejegyzést, amely megfelel a bejövő csomag paramétereinek (cél port, forrás IP stb.).

- A táblázat alapján a NAT eszköz lecseréli a cél IP-címet (

198.51.100.10) a megfelelő privát IP-címre (192.168.1.10). - A módosított csomagot (forrás IP:

203.0.113.50, cél IP:192.168.1.10) ezután továbbítja a belső hálózaton a192.168.1.10IP-című számítógépnek.

Ez a kétirányú fordítás biztosítja a zökkenőmentes kommunikációt a privát és a publikus hálózatok között. A NAT eszköz kulcsfontosságú eleme a fordítási tábla, amely dinamikusan frissül, és bizonyos idő után lejáró bejegyzéseket tartalmaz, hogy ne terhelje túl a memóriát.

A NAT típusai és azok működési elvei

A NAT-nak több típusa létezik, amelyek különböző forgatókönyvekhez és igényekhez igazodnak. A leggyakoribb típusok a statikus NAT (SNAT), a dinamikus NAT (DNAT) és a portcímfordítás (PAT), más néven NAT Overload. Mindegyiknek megvan a maga specifikus felhasználási területe és működési logikája.

Statikus NAT (SNAT): Egy-az-egyben megfeleltetés

A statikus NAT (Static NAT vagy SNAT) a NAT legegyszerűbb formája. Ez egy egy-az-egyben megfeleltetést biztosít egy privát IP-cím és egy publikus IP-cím között. Ez azt jelenti, hogy minden egyes belső, privát IP-címhez egy dedikált, állandó publikus IP-címet rendelünk hozzá.

Működése: A hálózati rendszergazda manuálisan konfigurálja a NAT eszközt, hogy egy adott privát IP-cím (pl. 192.168.1.100) mindig egy adott publikus IP-címre (pl. 198.51.100.15) legyen fordítva. Ez a fordítás állandó, és a NAT táblázatban rögzítve marad mindaddig, amíg manuálisan nem módosítják.

Felhasználási területek:

- Szerverek hozzáférhetővé tétele: Ideális olyan szerverek (web szerverek, FTP szerverek, levelező szerverek) számára, amelyeknek állandóan elérhetőnek kell lenniük az internetről. Mivel a publikus IP-cím fix, a külső felhasználók mindig ugyanazon a címen érik el a szervert.

- VPN kapcsolatok: Bizonyos VPN konfigurációk statikus NAT-ot igényelnek a stabil kapcsolat fenntartásához.

- Külső hozzáférés egyszerűsítése: Ha egy adott belső eszköznek mindig ugyanazon a publikus IP-címen kell megjelennie a külvilág felé.

Előnyei:

- Egyszerű konfiguráció: Viszonylag könnyen beállítható.

- Kiszámítható: Az IP-címek megfeleltetése állandó, ami megkönnyíti a hálózatkezelést és a hibaelhárítást.

- Bejövő kapcsolatok: Lehetővé teszi a külső hálózatról érkező, kezdeményezett kapcsolatokat a belső szerverek felé.

Hátrányai:

- IP-cím pazarlás: Minden privát címhez egy publikus címet fogyaszt, ami az IPv4-címhiány idején jelentős korlát.

- Skálázhatóság hiánya: Nem alkalmas nagy hálózatokhoz, ahol sok privát eszköz van, de kevés publikus IP-cím áll rendelkezésre.

- Kisebb biztonság: Mivel a belső szerverek publikus IP-címmel rendelkeznek, közvetlenül láthatóak az interneten, ami potenciálisan növelheti a támadási felületet.

Dinamikus NAT (DNAT): Rugalmas IP-cím kiosztás

A dinamikus NAT (Dynamic NAT vagy DNAT) egy rugalmasabb megoldás, mint a statikus NAT. Ebben az esetben a NAT eszköz egy publikus IP-címkészletből oszt ki címeket a privát hálózaton lévő eszközöknek, ahogy azok igényelik az internet hozzáférést.

Működése: A hálózati rendszergazda konfigurál egy készletet (poolt) a rendelkezésre álló publikus IP-címekből. Amikor egy privát hálózatról érkező eszköz internet hozzáférést kér, a NAT eszköz kiválaszt egy szabad publikus IP-címet a készletből, és azt hozzárendeli a privát IP-címhez. Ez a hozzárendelés ideiglenes, és a kapcsolat befejeztével vagy egy bizonyos idő után felszabadul a publikus IP-cím, visszakerülve a készletbe.

Felhasználási területek:

- Nagyobb vállalatok: Olyan szervezetek, amelyeknek viszonylag sok privát eszközük van, de nem engedhetik meg maguknak, hogy minden eszköznek külön publikus IP-címe legyen.

- Internetszolgáltatók (ISP-k): Bár ma már inkább a PAT-ot használják, a dinamikus NAT történelmileg szerepet játszott az IP-címek kezelésében.

Előnyei:

- Hatékonyabb IP-cím kihasználás: Nem minden privát eszköznek van szüksége egy dedikált publikus IP-címre, csak azoknak, amelyek éppen kommunikálnak az internettel.

- Rugalmasság: A publikus IP-címek dinamikusan oszthatók ki és szabadíthatók fel.

Hátrányai:

- Még mindig IP-cím pazarlás: Bár hatékonyabb, mint az SNAT, még mindig minden aktív privát eszközhöz egy publikus IP-címet rendel hozzá, ami korlátozott publikus IP-készlet esetén problémát jelenthet.

- Bejövő kapcsolatok problémája: Mivel a publikus IP-címek dinamikusan változnak, nehéz külső hálózatról kezdeményezett kapcsolatokat létesíteni egy adott belső eszközzel.

- Komplexebb konfiguráció: A publikus IP-címkészlet kezelése és a dinamikus hozzárendelések követése bonyolultabb lehet.

Portcímfordítás (PAT) vagy NAT Overload: Az IP-címek hatékony kihasználása

A portcímfordítás (Port Address Translation vagy PAT), más néven NAT Overload, a legelterjedtebb NAT típus, különösen otthoni és kisvállalati hálózatokban. Ez a technológia teszi lehetővé, hogy több ezer privát eszköz is egyetlen publikus IP-címen keresztül kommunikáljon az internettel.

Működése: A PAT nem csupán az IP-címet fordítja le, hanem a TCP/UDP portszámokat is felhasználja az egyedi kapcsolatok azonosítására. Amikor egy privát eszközről (pl. 192.168.1.10:12345 – IP-cím és forrás portszám) egy csomag elhagyja a hálózatot, a NAT eszköz a forrás IP-címet a saját publikus IP-címére (pl. 198.51.100.10) cseréli, és egyidejűleg módosíthatja a forrás portszámot is egy egyedi, szabad portszámra (pl. 198.51.100.10:54321). Ezt a megfeleltetést rögzíti a fordítási táblázatában.

Amikor a válaszcsomag visszaérkezik a 198.51.100.10:54321 címre, a NAT eszköz a fordítási táblázat alapján visszaállítja az eredeti privát IP-címet és portszámot (192.168.1.10:12345), és továbbítja a csomagot a megfelelő belső eszköznek.

Felhasználási területek:

- Otthoni hálózatok: Minden modern otthoni router PAT-ot használ, lehetővé téve, hogy az összes csatlakoztatott eszköz egyetlen ISP által biztosított publikus IP-címen keresztül érje el az internetet.

- Kis- és középvállalkozások: Költséghatékony megoldás, amely minimalizálja a szükséges publikus IP-címek számát.

- Internet szolgáltatók (ISP-k): Gyakran alkalmazzák a Carrier-Grade NAT (CGN) formájában, hogy több előfizetőt szolgáljanak ki egyetlen publikus IP-címmel.

Előnyei:

- Maximális IP-cím kihasználás: Egyetlen publikus IP-címmel több tízezer belső eszköz is kiszolgálható. Ez volt a kulcs az IPv4-címhiány elodázásában.

- Beépített biztonság: Mivel a belső portszámok is el vannak rejtve, és a NAT eszköz csak a kimenő kapcsolatok válaszait engedi be, ez egy erős biztonsági réteget biztosít.

- Költséghatékony: Nincs szükség sok publikus IP-cím vásárlására.

Hátrányai:

- Bejövő kapcsolatok problémája: A külső hálózatról kezdeményezett kapcsolatok alapértelmezetten nem jutnak be a belső hálózatba, mivel a NAT eszköz nem tudja, melyik privát IP-címre kellene irányítania őket. Ezt a problémát a port forwarding (porttovábbítás) vagy a DMZ beállításával lehet orvosolni, de ez biztonsági kockázatokat hordozhat.

- P2P alkalmazások és VoIP: Bizonyos peer-to-peer (P2P) alkalmazások és valós idejű kommunikációs protokollok (pl. VoIP, online játékok) nehezen működhetnek PAT mögött, mivel gyakran igényelnek közvetlen bejövő kapcsolatokat. Erre a problémára fejlesztették ki a NAT Traversal (NAT-T) technikákat.

- Hibaelhárítás: Bonyolultabb lehet a hálózati problémák diagnosztizálása, mivel a külső IP-cím és portszám nem felel meg közvetlenül a belsőnek.

Kétirányú NAT (Bi-directional NAT)

Bár nem egy különálló NAT típus, érdemes megemlíteni a kétirányú NAT fogalmát. Ez a kifejezés arra utal, hogy a NAT eszköz képes fordítani a forrás IP-címeket (amikor a belső hálózatból kifelé megy a forgalom, ez a Source NAT, SNAT funkció) és a cél IP-címeket is (amikor a külső hálózatból befelé jön a forgalom, ez a Destination NAT, DNAT funkció). A legtöbb modern NAT eszköz, különösen a routerek, mindkét funkciót ellátják a PAT keretében.

A port forwarding például egyfajta statikus cél NAT (Destination NAT) alkalmazás: egy adott publikus IP-cím és portszám párost lefordít egy belső IP-cím és portszám párosra, lehetővé téve a bejövő kapcsolatok célzott irányítását.

A NAT fordítási táblázata: A kulcs a kapcsolat fenntartásához

Ahogy azt már említettük, a NAT működésének szíve a fordítási táblázat (vagy NAT tábla, NAT mapping table). Ez a táblázat egy dinamikusan frissülő adatstruktúra, amelyet a NAT eszköz tart fenn a memóriájában, és amelyben rögzíti az aktív hálózati kapcsolatokhoz tartozó címfordítási információkat.

A táblázat bejegyzései tartalmazzák azokat a kulcsfontosságú adatokat, amelyek alapján a NAT eszköz képes a privát és publikus címek, valamint portszámok közötti oda-vissza fordítást elvégezni. Egy tipikus bejegyzés a következő információkat tartalmazhatja:

- Belső IP-cím (Inside Local IP): A privát hálózaton lévő eszköz IP-címe.

- Belső portszám (Inside Local Port): A privát hálózaton lévő eszköz által használt forrás vagy cél portszám.

- Külső IP-cím (Inside Global IP): A NAT eszköz publikus IP-címe, amelyet a privát cím helyett használ a külső hálózat felé.

- Külső portszám (Inside Global Port): A NAT eszköz által hozzárendelt publikus portszám, ha PAT-ot alkalmaz.

- Cél IP-cím (Outside Global IP): A külső hálózaton lévő cél IP-címe (pl. egy weboldal szerverének címe).

- Cél portszám (Outside Global Port): A külső hálózaton lévő cél portszáma.

- Protokoll: TCP, UDP vagy ICMP, amely megkülönbözteti a különböző típusú kapcsolatokat.

- Időbélyeg / Lejárati idő: Egy időzítő, amely meghatározza, mennyi ideig marad aktív a bejegyzés. Ha nincs forgalom egy bizonyos idő után, a bejegyzés törlődik.

Amikor egy privát eszközről (pl. 192.168.1.10:10000) egy kérés érkezik egy külső szerverhez (pl. 203.0.113.1:80), a NAT eszköz létrehoz egy bejegyzést a táblázatban. Ha a router publikus IP-címe 198.51.100.1, és hozzárendel egy új portot, mondjuk 20000-et, a bejegyzés valahogy így néz ki:

Protokoll | Belső IP:Port | Külső IP:Port | Cél IP:Port | Lejárati idő

------------------------------------------------------------------------------------

TCP | 192.168.1.10:10000 | 198.51.100.1:20000 | 203.0.113.1:80 | 300 mp

Ez a bejegyzés mondja meg a NAT eszköznek, hogy ha egy válaszcsomag érkezik a 203.0.113.1:80-tól a 198.51.100.1:20000-re, akkor azt a 192.168.1.10:10000-re kell továbbítania. A lejárati idő biztosítja, hogy a táblázat ne teljen meg felesleges bejegyzésekkel, és csak az aktív kapcsolatokat kezelje.

A fordítási táblázat kritikus a PAT működéséhez, mivel ez teszi lehetővé, hogy a NAT eszköz megkülönböztesse a privát hálózaton belüli különböző eszközök kapcsolatait, még akkor is, ha ugyanazt a publikus IP-címet és akár ugyanazt a külső portszámot használják (bár a NAT eszköz igyekszik egyedi külső portot adni minden belső forrás portnak).

A NAT előnyei: Biztonság és erőforrás-hatékonyság

A hálózati címfordítás (NAT) bevezetése számos jelentős előnnyel járt, amelyek hozzájárultak az internet fejlődéséhez és a mai hálózati infrastruktúra kialakulásához.

1. IP-címek megőrzése

Ez a NAT leggyakrabban emlegetett előnye. Az IPv4-címek szűkössége valós probléma volt, és a NAT (különösen a PAT) lehetővé tette, hogy egyetlen publikus IP-címmel több száz, sőt ezer privát eszköz is hozzáférjen az internethez. Ez jelentősen lelassította az IPv4-címek kimerülését, és időt nyert az IPv6 bevezetésére.

Nélküle minden internetre csatlakozó eszköznek egyedi, publikus IPv4-címmel kellene rendelkeznie, ami már régóta lehetetlen lenne. A NAT lehetővé tette a hálózatok exponenciális növekedését anélkül, hogy az IP-címek azonnal elfogytak volna.

2. Hálózati biztonság növelése

A NAT egyfajta tűzfalként is funkcionál, növelve a belső hálózat biztonságát. Mivel a privát IP-címek nem láthatóak közvetlenül a külső hálózat számára, a támadók nem tudják közvetlenül célozni a belső eszközöket. Csak a NAT eszköz publikus IP-címét látják.

Ez a „rejtés” (hide-and-seek) megnehezíti a külső entitások számára, hogy információt szerezzenek a belső hálózat topológiájáról, vagy közvetlenül kezdeményezzenek kapcsolatot egy belső eszközzel, hacsak nincs explicit porttovábbítás konfigurálva. Ez egy alapvető védelmi réteget biztosít a nem kívánt behatolások ellen.

3. Hálózati rugalmasság és egyszerűsített hálózatkezelés

A NAT lehetővé teszi a belső hálózati címek megváltoztatását anélkül, hogy ez befolyásolná a külső internetes kommunikációt. Ha például egy vállalat úgy dönt, hogy átszervezi a belső IP-címtartományát, a NAT eszköz mögött ez a változás nem lesz látható a külvilág számára, mivel a külső kommunikáció továbbra is ugyanazon a publikus IP-címen keresztül zajlik.

Ez leegyszerűsíti a hálózatkezelést, mivel a belső hálózat függetlenül konfigurálható a külső hálózattól. Ugyanazokat a privát IP-címtartományokat (pl. 192.168.1.0/24) használhatja több ezer otthoni hálózat anélkül, hogy konfliktusba kerülnének egymással.

4. Költségmegtakarítás

Mivel a NAT drasztikusan csökkenti a szükséges publikus IP-címek számát, jelentős költségmegtakarítást eredményez. A publikus IP-címek erőforrásnak számítanak, és az ISP-k (internetszolgáltatók) díjat számíthatnak fel értük. Egyetlen publikus IP-cím használata több eszköz számára gazdaságosabb, mint minden eszköznek külön címet bérelni.

Ez különösen fontos a kis- és középvállalkozások, valamint az otthoni felhasználók számára, akik így megfizethető áron juthatnak internet-hozzáféréshez.

5. Terheléselosztás (load balancing)

Bár nem a NAT elsődleges funkciója, bizonyos fejlettebb NAT implementációk (gyakran tűzfalakkal vagy terheléselosztókkal kombinálva) képesek a bejövő forgalmat több belső szerver között elosztani. Ezt hívják terheléselosztó NAT-nak, ahol egyetlen publikus IP-címen keresztül több belső szerver is elérhető, és a NAT dönti el, melyik szerverre irányítsa a kérést a terhelés optimalizálása érdekében.

Ez növeli a szolgáltatások rendelkezésre állását és teljesítményét, mivel a szerverterhelés szétoszlik, és ha az egyik szerver meghibásodik, a forgalom átirányítható a többi, működő szerverre.

A NAT hátrányai és kihívásai

Bár a NAT számos előnnyel jár, nem hibátlan technológia, és bizonyos hátrányokkal és kihívásokkal is szembesülünk a használata során. Ezek a korlátozások gyakran a hálózati kommunikáció és protokollok alapvető feltételezéseivel ütköznek.

1. End-to-end kapcsolat megszakadása

A NAT megsérti az internet alapvető elvét, az end-to-end kapcsolatot. Ez azt jelenti, hogy a kommunikációban részt vevő két végpont (például két számítógép) nem látja egymás valódi IP-címét, hanem a NAT eszköz publikus címét látják. Ez problémákat okozhat olyan alkalmazásoknál, amelyek feltételezik a közvetlen végpontok közötti kommunikációt.

Ez a probléma különösen élesen jelentkezik a peer-to-peer (P2P) alkalmazásoknál (pl. torrentezés, fájlmegosztás), a Voice over IP (VoIP) telefonálásnál, az online játékoknál és a videókonferenciáknál, ahol a közvetlen kapcsolatfelvétel kulcsfontosságú. Gyakran szükség van speciális megoldásokra, mint a NAT Traversal (NAT-T), hogy ezek az alkalmazások működjenek NAT mögött.

2. Alkalmazásréteg-átjárók (ALG) szükségessége

Bizonyos protokollok, mint például az FTP, SIP (VoIP), vagy H.323 (videókonferencia), az IP-címeket és portszámokat az adatcsomagok hasznos terhében (payload) is továbbítják, nem csak a fejlécben. A NAT eszközöknek képesnek kell lenniük ezeket az információkat is lefordítani, amihez speciális alkalmazásréteg-átjárók (Application Layer Gateways, ALG) szükségesek.

Ha az ALG nem megfelelően működik, vagy egy protokollhoz nincs ALG támogatás, akkor a kommunikáció meghiúsulhat. Ez bonyolultabbá teszi a NAT eszközök fejlesztését és konfigurálását, és hibalehetőségeket rejt magában.

3. Hibaelhárítási nehézségek

A NAT rétegezése megnehezítheti a hálózati problémák diagnosztizálását. Amikor egy külső szerverrel való kommunikáció meghiúsul, nehéz eldönteni, hogy a probléma a belső hálózaton, a NAT eszközön (pl. hibás fordítási tábla bejegyzés), vagy a külső hálózaton van-e. A logfájlok elemzése és a forgalom figyelése is bonyolultabbá válik, mivel a külső IP-címek nem felelnek meg közvetlenül a belső eszközöknek.

A nyomon követés (trace) és a naplózás is kevésbé informatív lehet, mivel a külső IP-címek és portszámok elfedik a belső hálózati topológiát.

4. Teljesítménycsökkenés

A NAT eszköznek minden egyes adatcsomagot meg kell vizsgálnia és módosítania kell, ami feldolgozási időt és erőforrásokat igényel. Bár a modern routerek hardveres gyorsítással rendelkeznek, nagy forgalmú hálózatokban a NAT mégis okozhat némi késleltetést (latency) és teljesítménycsökkenést.

Ezenkívül a fordítási táblázat karbantartása, a bejegyzések keresése és a lejárati idők kezelése mind hozzájárul a router CPU-jának terheléséhez, ami extrém esetekben szűk keresztmetszetté válhat.

5. IPv6-tal való kompatibilitás

Az IPv6 protokoll bevezetésének egyik fő célja az IP-címhiány végleges felszámolása, mivel gyakorlatilag végtelen számú egyedi címet biztosít. Az IPv6 filozófiája az end-to-end kapcsolat visszaállítása, ami a NAT egyik fő hátrányát szüntetné meg.

Ennek ellenére az IPv4-ről IPv6-ra való átmenet lassú, és sok hálózat még hosszú ideig csak IPv4-et használ. Az átmeneti időszakban szükség van olyan megoldásokra, mint a NAT64 és DNS64, amelyek lehetővé teszik az IPv6 hálózatban lévő eszközök számára, hogy kommunikáljanak az IPv4 hálózatban lévő eszközökkel, de ez újabb fordítási réteget és komplexitást vezet be.

6. Carrier-Grade NAT (CGN) problémái

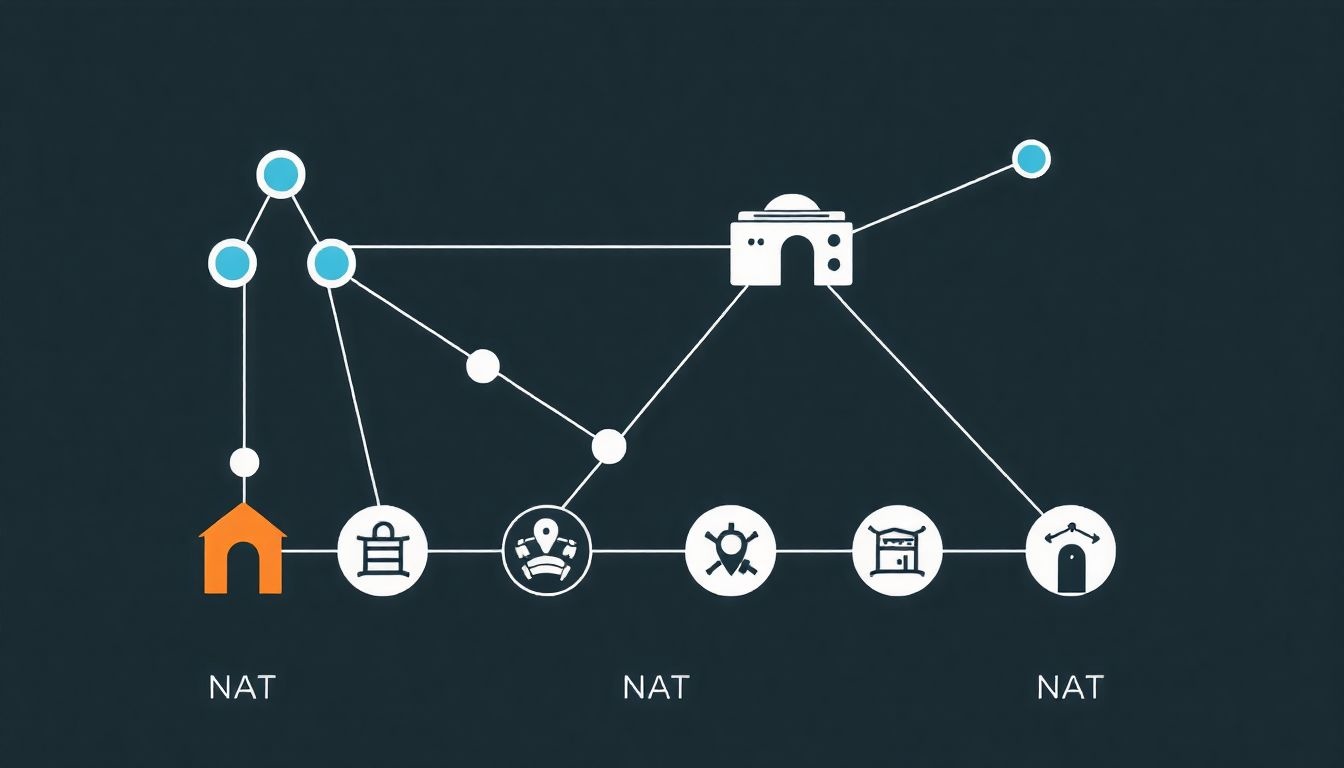

Az internetszolgáltatók (ISP-k) gyakran használnak Carrier-Grade NAT (CGN)-ot, ami azt jelenti, hogy több előfizetőt is egyetlen publikus IP-cím mögé rejtenek. Ez egy „dupla NAT” helyzetet eredményez, ahol az előfizető otthoni routere is NAT-ol, és az ISP hálózatában is van egy NAT réteg.

A CGN tovább bonyolítja a P2P alkalmazások és a bejövő kapcsolatok működését, és megnehezíti a felhasználók számára, hogy saját szervereket üzemeltessenek. Emellett a hibaelhárítás is rendkívül komplexszé válik, mivel az ISP hálózatában lévő NAT-hoz a felhasználónak nincs hozzáférése.

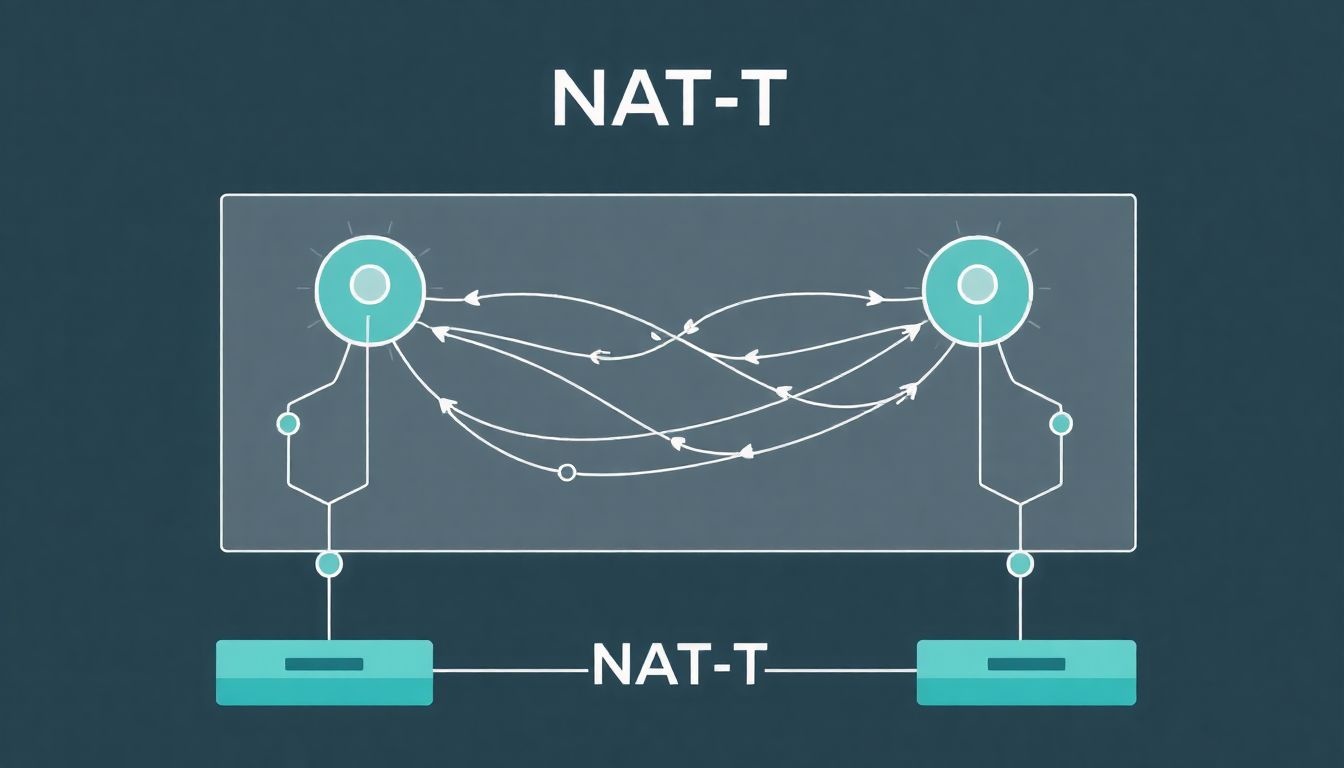

NAT Traversal (NAT-T): Amikor a NAT akadályt jelent

Ahogy a hátrányok között már említettük, a NAT egyik legnagyobb kihívása a bejövő kapcsolatok kezelése és az end-to-end kommunikáció megszakadása. Ez problémákat okoz olyan alkalmazásoknál, amelyek megpróbálnak közvetlen kapcsolatot létesíteni két végpont között, és mindkét végpont NAT mögött van. Erre a problémára fejlesztették ki a NAT Traversal (NAT-T) technikákat.

A NAT-T célja, hogy lehetővé tegye a kommunikációt olyan eszközök között, amelyek NAT eszközök mögött helyezkednek el, anélkül, hogy a felhasználónak manuálisan kellene porttovábbítást beállítania. Ezek a technikák általában a NAT viselkedésének kihasználásával és bizonyos protokollok segítségével „lyukakat ütnek” a NAT tűzfalán.

Hogyan működik a NAT Traversal?

A NAT-T technikák alapvetően megpróbálják kitalálni, hogy a NAT eszköz milyen portot és IP-címet fog hozzárendelni egy kimenő kapcsolathoz, majd ezt az információt megosztják a kommunikációs partnerrel. A leggyakoribb NAT-T protokollok a STUN, TURN és ICE.

1. STUN (Session Traversal Utilities for NAT)

A STUN protokoll segít egy NAT mögötti eszköznek felfedezni a saját publikus IP-címét és azt a portszámot, amelyet a NAT hozzárendelt a kimenő kapcsolatához.

- A NAT mögötti eszköz (A) küld egy kérést egy publikusan elérhető STUN szervernek.

- A STUN szerver megkapja a kérést, és látja A eszköz publikus IP-címét és portszámát, amelyet a NAT hozzárendelt.

- A STUN szerver visszaküldi ezt az információt A eszköznek.

- A eszköz most már tudja, hogy milyen publikus IP-címen és porton keresztül érhető el a külvilág számára. Ezt az információt megoszthatja a kommunikációs partnerével (B).

- Amikor B megpróbál kapcsolatot létesíteni A-val a kapott publikus címen és porton, a NAT eszköz felismeri a bejövő csomagot, és a fordítási táblázata alapján továbbítja A-nak, mivel A már kezdeményezett egy kimenő kapcsolatot a STUN szerver felé, így „nyitva hagyott” egy „lyukat” a tűzfalon.

A STUN jól működik az úgynevezett „full-cone” és „restricted-cone” NAT típusokkal, de problémái vannak a „symmetric” NAT-okkal, ahol a NAT minden egyes célhoz egy új portot rendel.

2. TURN (Traversal Using Relays around NAT)

A TURN protokoll egy relé szervert használ, amikor a STUN nem elegendő (például szimmetrikus NAT esetén, vagy ha mindkét végpont NAT mögött van, és nem sikerül közvetlen kapcsolatot létesíteni).

- A NAT mögötti eszköz (A) egy TURN szerverhez csatlakozik, és egy relé címet kér.

- A TURN szerver lefoglal egy publikus IP-címet és portot magán a TURN szerveren, és ezt az információt visszaküldi A-nak.

- A eszköz ezt a relé címet (a TURN szerver címét) megosztja a kommunikációs partnerével (B).

- Amikor B kommunikálni akar A-val, a csomagokat a TURN szerverhez küldi.

- A TURN szerver relézi (továbbítja) a csomagokat A-nak, és fordítva.

A TURN megoldja a legnehezebb NAT problémákat is, de hátránya, hogy a forgalomnak át kell haladnia egy harmadik fél szerverén, ami megnöveli a késleltetést és a sávszélesség-használatot, valamint további szerverinfrastruktúrát igényel.

3. ICE (Interactive Connectivity Establishment)

Az ICE nem egy önálló protokoll, hanem egy keretrendszer, amely összehangolja a különböző NAT-T technikákat (STUN, TURN, közvetlen kapcsolatok). Az ICE megpróbálja megtalálni a legjobb útvonalat a két végpont közötti kommunikációhoz.

Működése: Az ICE először megpróbál közvetlen kapcsolatot létesíteni a végpontok között. Ha ez nem sikerül, akkor a STUN-t használja a publikus címek felderítésére és a „lyukak” létrehozására a NAT-on. Ha még ez sem működik, akkor a TURN szervert használja reléként. Az ICE folyamatosan figyeli a kapcsolat minőségét, és ha jobb útvonalat talál, átvált arra.

Az ICE-t széles körben használják a valós idejű kommunikációs protokollok, mint például a WebRTC (amely a böngészőkben futó videóhívásokat és online játékokat támogatja), hogy biztosítsák a megbízható kapcsolatot NAT mögött lévő eszközök között is.

A NAT Traversal technikák elengedhetetlenek a modern internetes kommunikációhoz, mivel lehetővé teszik, hogy a felhasználók zökkenőmentesen használhassanak olyan alkalmazásokat, mint a Skype, Zoom, vagy online játékok, anélkül, hogy aggódniuk kellene a mögöttes hálózati komplexitás miatt.

A NAT és a biztonság kapcsolata: Tűzfal funkciók és rejtett veszélyek

A NAT-ot gyakran emlegetik, mint egyfajta tűzfalat, és valóban, alapvető biztonsági funkciókat lát el. Azonban fontos megérteni, hogy bár nyújt védelmet, nem egy teljes értékű biztonsági megoldás, és bizonyos helyzetekben akár veszélyeket is rejthet.

A NAT mint implicit tűzfal

A NAT alapvetően a stateful packet inspection (állapotfüggő csomagvizsgálat) elvén működik. Ez azt jelenti, hogy csak azokat a bejövő kapcsolatokat engedi át a belső hálózatra, amelyek egy korábban, a belső hálózatból kezdeményezett kimenő kapcsolatra érkező válaszok. Minden más, külső hálózatról érkező, kezdeményezett kapcsolatot alapértelmezetten blokkol.

Ez a viselkedés az alábbi biztonsági előnyöket nyújtja:

- Rejtett belső hálózat: A külső támadók nem látják közvetlenül a belső hálózat IP-címeit és topológiáját. Csak a NAT eszköz publikus IP-címét látják. Ez megnehezíti a célzott támadásokat és a hálózati felderítést.

- Külső kezdeményezések blokkolása: Alapértelmezés szerint a külső forrásból érkező, nem várt kapcsolatkérések nem jutnak be a belső hálózatba. Ez megvéd a legtöbb véletlenszerű szkenneléstől és automatizált támadástól, amelyek sebezhetőségeket keresnek.

- Egyszerűsített biztonság: Az otthoni felhasználók számára ez egy alapvető, de hatékony védelmi réteget jelent, amelyet nem kell külön konfigurálni.

A biztonsági korlátok és veszélyek

Bár a NAT nyújt bizonyos védelmet, nem helyettesíti a dedikált tűzfalat és más biztonsági intézkedéseket. Vannak korlátai és potenciális veszélyei:

- Nem véd a belső támadások ellen: A NAT csak a külső és belső hálózat közötti forgalmat kezeli. Nem nyújt védelmet a belső hálózaton belüli rosszindulatú tevékenységek (pl. malware terjedése, belső támadók) ellen.

- Nincs tartalomvizsgálat: A NAT csak a címeket és portszámokat fordítja. Nem vizsgálja a csomagok tartalmát rosszindulatú kódok vagy fenyegetések szempontjából. Ehhez egy fejlettebb tűzfalra vagy Intrusion Prevention System (IPS)-re van szükség.

- Porttovábbítás és DMZ: Ha a felhasználó porttovábbítást (port forwarding) vagy DMZ (Demilitarized Zone) funkciót konfigurál a NAT eszközön, azzal szándékosan „lyukakat” nyit a tűzfalon.

- A porttovábbítás egy adott külső portról érkező forgalmat egy meghatározott belső IP-címre és portra irányít. Ez lehetővé teszi a külső hozzáférést belső szerverekhez (pl. webkamera, játékszerver), de ha a belső szolgáltatás sebezhető, akkor a támadó közvetlenül elérheti azt.

- A DMZ (ezt néha „exponált hoszt”-nak is nevezik) egyetlen belső eszköznek biztosít teljes és korlátlan külső hozzáférést, azaz minden bejövő forgalmat erre az eszközre irányít. Ez rendkívül veszélyes, és csak akkor szabad használni, ha pontosan tudjuk, mit csinálunk, és az adott eszköz megfelelően védett.

- NAT Traversal protokollok kihasználása: Bár a NAT-T protokollok a kommunikációt hivatottak megkönnyíteni, rosszindulatú szereplők is felhasználhatják őket arra, hogy kapcsolatokat létesítsenek NAT mögötti rendszerekkel, ha azok nem megfelelően vannak konfigurálva vagy sebezhetőek.

- CGN biztonsági kihívásai: A Carrier-Grade NAT (CGN) használata esetén az ISP hálózatában lévő NAT megnehezíti a felhasználók számára a saját hálózatuk biztonságos konfigurálását, mivel a külső IP-címüket nem ők felügyelik. Ez potenciális konfliktusokat okozhat a biztonsági szabályok érvényesítésében.

Összességében a NAT egy hasznos elsődleges védelmi vonal, de nem egy teljes körű biztonsági megoldás. Mindig javasolt kiegészíteni dedikált tűzfallal, antivírus szoftverrel, rendszeres frissítésekkel és erős jelszavakkal a hálózat és az eszközök átfogó védelme érdekében.

NAT a mindennapokban: Otthoni routerektől a nagyvállalati hálózatokig

A NAT annyira beépült a modern hálózati infrastruktúrába, hogy a legtöbb felhasználó észre sem veszi a jelenlétét, mégis elengedhetetlen a mindennapi internetezéshez. Alkalmazási területei rendkívül szélesek, az egyszerű otthoni környezettől a komplex nagyvállalati rendszerekig terjednek.

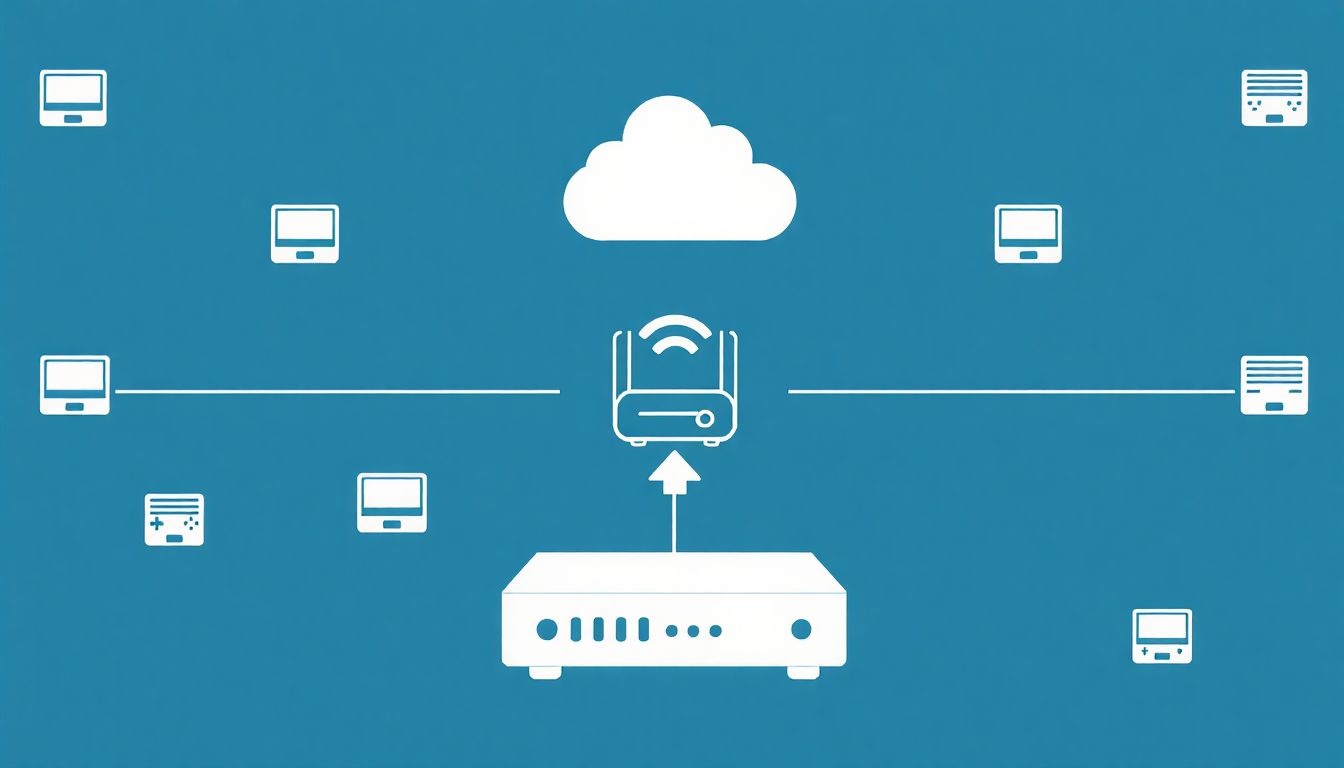

Otthoni és kisvállalati hálózatok

Ez a leggyakoribb és legismertebb alkalmazási terület. Minden modern otthoni router tartalmaz NAT funkciót, általában PAT (Port Address Translation) formájában.

- Egyetlen publikus IP-cím: Az internetszolgáltató (ISP) egyetlen publikus IP-címet ad az otthoni routernek. Ezen a címen keresztül kommunikál az egész háztartás az internettel.

- Több eszköz csatlakoztatása: A router mögött lévő összes eszköz (laptopok, okostelefonok, okostévék, játékkonzolok, okosotthoni eszközök) privát IP-címet kap (pl.

192.168.1.xtartományból), és a NAT segítségével éri el az internetet. - Beépített biztonság: A NAT alapértelmezett blokkoló funkciója védi a belső eszközöket a közvetlen külső támadásoktól.

- Porttovábbítás: Ha valaki játékszervert, webkamerát vagy más, külső hozzáférést igénylő szolgáltatást szeretne futtatni, manuálisan konfigurálnia kell a porttovábbítást a routeren.

Nagyvállalati hálózatok

A nagyobb szervezetek, egyetemek és adatközpontok is széles körben alkalmazzák a NAT-ot, de sokkal komplexebb konfigurációkban.

- Hálózati szegmentáció: Különböző hálózati szegmensek (pl. felhasználói hálózat, szerver hálózat, vendég hálózat) közötti forgalom kezelésére és elkülönítésére.

- Biztonsági zónák: A NAT-ot gyakran integrálják tűzfalakkal és IDS/IPS rendszerekkel, hogy szigorú biztonsági zónákat hozzanak létre (pl. DMZ a publikusan elérhető szerverek számára).

- Load Balancing: Bizonyos fejlett NAT-megoldások terheléselosztóként is funkcionálnak, elosztva a bejövő forgalmat több belső szerver között a rendelkezésre állás és a teljesítmény növelése érdekében.

- Merger és Acquisition: Két vállalat hálózatának összevonásakor a NAT segíthet az IP-címkonfliktusok feloldásában, ha mindkét vállalat ugyanazokat a privát IP-címtartományokat használja.

Internetszolgáltatók (ISP-k) és Carrier-Grade NAT (CGN)

Az internetszolgáltatók is a NAT nagy felhasználói, különösen a Carrier-Grade NAT (CGN) vagy Large-Scale NAT (LSN) formájában.

- IPv4-címhiány kezelése: A CGN lehetővé teszi az ISP-k számára, hogy több ezer előfizetőt szolgáljanak ki egyetlen publikus IPv4-címmel, tovább lassítva az IPv4-címek kimerülését.

- Két NAT réteg: Ez egy „NAT a NAT mögött” forgatókönyvet hoz létre, ahol az előfizető otthoni routere is NAT-ol, majd az ISP hálózatában is van egy NAT réteg. Ez bonyolulttá teheti a hálózati alkalmazások működését és a hibaelhárítást.

- Naplózás: A CGN rendszereknek részletes naplókat kell vezetniük a címfordításokról a jogi és szabályozási követelmények teljesítése érdekében, ami jelentős tárolási és feldolgozási igényeket támaszt.

Mobilhálózatok

A mobilhálózatok is intenzíven támaszkodnak a NAT-ra, különösen az okostelefonok és más mobil eszközök nagy száma miatt. A mobil szolgáltatók hálózataiban a NAT kulcsszerepet játszik az IP-címek kiosztásában és a mobil eszközök internet-hozzáférésének biztosításában.

A NAT jelenléte a mindennapi digitális életünk szinte minden szegletében érezhető. Bár vannak kihívásai, az általa nyújtott előnyök (IP-cím megtakarítás, biztonság) a mai napig nélkülözhetetlenné teszik az internetes ökoszisztémában.

NAT és az IPv6 átmenet: NAT64 és DNS64

Az IPv6 protokoll az IPv4-címhiány végleges megoldására született, és gyakorlatilag korlátlan számú IP-címet biztosít. Az IPv6 egyik alapvető filozófiája az end-to-end kapcsolat visszaállítása, ami elméletileg feleslegessé tenné a NAT-ot. Azonban az IPv6-ra való átállás egy lassú és fokozatos folyamat, és még hosszú ideig együtt kell élnünk az IPv4 és IPv6 hálózatokkal. Ebben az átmeneti időszakban a NAT-nak is van szerepe, méghozzá a NAT64 és DNS64 technológiák formájában.

Miért van szükség NAT64-re és DNS64-re?

Képzeljünk el egy olyan helyzetet, ahol egy új hálózat már teljes mértékben IPv6-ra épül, és az összes eszköz IPv6-os címmel rendelkezik. Azonban ez az IPv6-os hálózatban lévő eszköznek szüksége van arra, hogy elérjen egy olyan szervert az interneten, amely kizárólag IPv4-es címmel rendelkezik. Közvetlenül nem tudnak kommunikálni, mivel különböző protokollokat használnak.

Itt jön képbe a NAT64, amely lehetővé teszi az IPv6 hálózatban lévő kliensek számára, hogy kommunikáljanak az IPv4 hálózatban lévő szerverekkel, és fordítva. A DNS64 pedig kiegészíti a NAT64-et azáltal, hogy segít az IPv6 klienseknek „felfedezni” az IPv4 szervereket.

NAT64 működése

A NAT64 egy olyan fordító mechanizmus, amely az IPv6 csomagokat IPv4 csomagokká, és az IPv4 csomagokat IPv6 csomagokká alakítja.

- IPv6 kliensről IPv4 szerverre:

- Egy IPv6 kliens (pl.

2001:db8::1) megpróbál csatlakozni egy IPv4 szerverhez (pl.192.0.2.1). - A NAT64 eszköz egy speciális IPv6 prefixet használ (pl.

64:ff9b::/96), hogy „beágyazza” az IPv4 címet egy IPv6 címbe. Tehát az192.0.2.1IPv4 címből egy IPv6 cím lesz:64:ff9b::192.0.2.1. - Az IPv6 kliens ehhez a „szintetikus” IPv6 címhez küldi a csomagot.

- A NAT64 eszköz megkapja a csomagot, kibontja belőle az eredeti IPv4 címet (

192.0.2.1), majd lefordítja az IPv6 csomagot egy IPv4 csomaggá, lecserélve a forrás IPv6 címet a NAT64 eszköz saját IPv4 címére, és továbbítja az IPv4 szervernek.

- Egy IPv6 kliens (pl.

- IPv4 szerverről IPv6 kliensre (válasz):

- Az IPv4 szerver válaszol, a csomagot a NAT64 eszköz IPv4 címére küldi.

- A NAT64 eszköz megkapja a válaszcsomagot, és a fordítási táblázata alapján visszaalakítja IPv6 csomaggá, lecserélve a cél IPv4 címet az eredeti IPv6 kliens címére, és továbbítja az IPv6 kliensnek.

DNS64 működése

A DNS64 egy kiegészítő szolgáltatás, amely a DNS (Domain Name System) szintjén működik együtt a NAT64-gyel.

- Amikor egy IPv6 kliens megpróbál hozzáférni egy weboldalhoz (pl.

example.com), DNS lekérdezést indít. - Ha a DNS szerver (amely DNS64-képes) csak A rekordot (IPv4 cím) talál

example.com-hoz, de AAAA rekordot (IPv6 cím) nem, akkor dinamikusan szintetizál egy AAAA rekordot. - Ez a szintetizált AAAA rekord az IPv4 címből és a NAT64 által használt speciális IPv6 prefixből áll (pl.

64:ff9b::192.0.2.1). - Az IPv6 kliens megkapja ezt a szintetizált AAAA rekordot, és úgy hiszi, hogy egy IPv6 címmel rendelkező szerverhez csatlakozik.

- Ezután a kliens elküldi a csomagot a szintetizált IPv6 címre, amelyet a NAT64 eszköz fogad és a fent leírt módon lefordít IPv4-re.

A NAT64 és DNS64 előnyei

- Zökkenőmentes átmenet: Lehetővé teszi az IPv6-os hálózatoknak, hogy kommunikáljanak a még mindig IPv4-en futó szerverekkel és szolgáltatásokkal, áthidalva a protokollkülönbségeket.

- Nincs szükség dupla stackre: Az IPv6 klienseknek nem kell IPv4-et is futtatniuk (dual-stack), ami egyszerűsíti a konfigurációt és a menedzsmentet.

- IPv4-címek megőrzése: Hosszabb távon csökkenti az IPv4-címek iránti igényt, mivel az új hálózatok teljesen IPv6-ra épülhetnek.

Bár a NAT64 és DNS64 hasznos eszközök az átmeneti időszakban, ők maguk is egyfajta NAT-ot jelentenek, és magukban hordozzák a hagyományos NAT hátrányait (pl. end-to-end kapcsolat megszakadása, komplexitás). A végső cél az, hogy a teljes internet IPv6-ra álljon át, és a NAT-ra ne legyen szükség.

A NAT konfigurálása: Egy egyszerűsített példa

A NAT konfigurálása nagymértékben függ a használt hálózati eszköz típusától (router, tűzfal, szerver szoftver) és gyártójától. Azonban az alapelvek hasonlóak. A legtöbb otthoni felhasználó számára a NAT konfigurációja automatikusan megtörténik a router bekapcsolásakor, de bizonyos esetekben (pl. porttovábbítás) manuális beavatkozásra van szükség.

Vegyünk egy egyszerű példát egy Cisco router konfigurációjával, amely a dinamikus PAT-ot (NAT Overload) valósítja meg. Ez a forgatókönyv a leggyakoribb, ahol több belső eszköz egyetlen publikus IP-címen keresztül éri el az internetet.

Forgatókönyv:

- Belső hálózat (Inside Network):

192.168.1.0/24 - Külső hálózat (Outside Network / Internet): Publikus IP-címet használ

- Router külső interfésze:

GigabitEthernet0/1, IP-cím:198.51.100.10 - Router belső interfésze:

GigabitEthernet0/0, IP-cím:192.168.1.1

Konfigurációs lépések (Cisco IOS esetén):

- Határozza meg a belső és külső interfészeket:

A routernek tudnia kell, melyik interfész néz a belső (privát) hálózat felé, és melyik a külső (publikus) hálózat felé.

Router(config)# interface GigabitEthernet0/0 Router(config-if)# ip nat inside Router(config-if)# exit Router(config)# interface GigabitEthernet0/1 Router(config-if)# ip nat outside Router(config-if)# exit - Hozzon létre egy hozzáférési listát (Access Control List – ACL):

Ez az ACL határozza meg, hogy mely belső (privát) IP-címek jogosultak a NAT szolgáltatás használatára. Ebben az esetben az egész

192.168.1.0/24hálózat.Router(config)# access-list 1 permit 192.168.1.0 0.0.0.255 - Konfigurálja a NAT Overload-ot (PAT):

Ez a parancs mondja meg a routernek, hogy a belső hálózatból (amelyet az ACL 1 engedélyez) érkező forgalmat fordítsa le a külső interfész (

GigabitEthernet0/1) IP-címére, és használja a portszámok túlterhelését (overloadkulcsszó).Router(config)# ip nat inside source list 1 interface GigabitEthernet0/1 overload - Ellenőrizze a NAT működését:

Miután a konfiguráció elkészült, ellenőrizni lehet a NAT táblázatot és a statisztikákat.

Router# show ip nat translationsEz a parancs megmutatja az aktív címfordításokat (privát IP:port -> publikus IP:port).

Router# show ip nat statisticsEz a parancs összefoglaló statisztikákat mutat a NAT-ról, például a fordítások számát, a hibaüzeneteket stb.

Porttovábbítás (Port Forwarding) konfigurálása

Ha egy belső szervert (pl. egy web szervert a 192.168.1.200 címen, 80-as porton) elérhetővé szeretnénk tenni az internetről a router publikus IP-címén (198.51.100.10) keresztül, akkor statikus NAT-ot, vagy más néven porttovábbítást kell konfigurálni.

Router(config)# ip nat inside source static tcp 192.168.1.200 80 interface GigabitEthernet0/1 80

Ez a parancs azt jelenti, hogy minden TCP forgalmat, ami a GigabitEthernet0/1 interfész 80-as portjára érkezik (azaz a router publikus IP-címének 80-as portjára), továbbítsa a belső hálózatban lévő 192.168.1.200 IP-cím 80-as portjára.

Ez az egyszerűsített példa bemutatja, hogy a NAT konfigurálása alapvetően a belső és külső interfészek meghatározásából, a fordítandó címek kiválasztásából (ACL), és a fordítás típusának (PAT vagy statikus) beállításából áll. A valós hálózati környezetek ennél sokkal összetettebbek lehetnek, de az alapelvek változatlanok maradnak.

Gyakori NAT problémák és hibaelhárítási tippek

Bár a NAT egy rendkívül hasznos és bevált technológia, működése során előfordulhatnak problémák, amelyek megzavarhatják az internetkapcsolatot vagy bizonyos alkalmazások működését. A NAT hibaelhárítása alapvető készség a hálózati rendszergazdák és a haladó felhasználók számára.

Gyakori NAT problémák

- Alkalmazások nem működnek NAT mögött:

Ez a leggyakoribb probléma, különösen a P2P alkalmazásoknál, online játékoknál, VoIP-nál és videókonferenciáknál. Ezek az alkalmazások gyakran igénylik a közvetlen bejövő kapcsolatokat, amelyeket a NAT alapértelmezetten blokkol.

Okok: Nincs porttovábbítás beállítva, NAT-T protokollok (STUN/TURN/ICE) nem működnek megfelelően, vagy a NAT típus (pl. szimmetrikus NAT) akadályozza a közvetlen kapcsolatot.

- Kétirányú kommunikáció meghiúsulása:

Például egy távoli asztali kapcsolat (RDP) nem tud létrejönni, vagy egy VPN kapcsolat nem stabil.

Okok: Hibás porttovábbítás, tűzfal blokkolja a szükséges portokat, vagy a NAT eszköz nem tudja megfelelően kezelni a bejövő forgalmat.

- IP-cím konfliktusok:

Bár a privát IP-címek a helyi hálózaton belül nem okoznak konfliktust a külső hálózatokkal, előfordulhat, hogy két különböző belső hálózat ugyanazt a privát címtartományt használja, és a NAT nem tudja megfelelően megkülönböztetni őket (bár ez ritka).

Okok: Ritkán a NAT eszköz hibás konfigurációja, vagy összetett hálózati topológiákban. Gyakoribb, ha két router van NAT mögött (dupla NAT).

- Teljesítményproblémák:

Lassú internetkapcsolat, magas késleltetés (latency) nagy forgalom esetén.

Okok: A NAT eszköz processzora túlterhelt, a fordítási tábla túl nagy, vagy a hardver nem elég erős a nagy sebességű NAT-oláshoz.

- Dupla NAT:

Ez akkor fordul elő, ha két NAT eszköz van sorban egymás mögött (pl. az ISP által biztosított modem/router is NAT-ol, és a felhasználó saját routere is NAT-ol). Ez tovább bonyolítja a bejövő kapcsolatokat és a hibaelhárítást.

Okok: Az ISP eszköze router módban van, és a felhasználó is egy routert csatlakoztat ehhez.

Hibaelhárítási tippek

- Ellenőrizze a NAT táblázatot:

A NAT eszköz (router) admin felületén vagy parancssorában (ha támogatja, pl. Cisco) ellenőrizze a

show ip nat translationsvagy hasonló parancs kimenetét. Ez megmutatja, hogy a fordítások létrejönnek-e, és milyenek. Keresse azokat a bejegyzéseket, amelyek a problémás alkalmazáshoz kapcsolódnak. - Ellenőrizze a porttovábbítást:

Ha egy alkalmazás bejövő kapcsolatot igényel, győződjön meg róla, hogy a porttovábbítás helyesen van konfigurálva a routeren. Ellenőrizze a belső IP-címet, a portszámot és a protokollt (TCP/UDP).

Használjon online port checker eszközöket (pl.

canyouseeme.org), hogy ellenőrizze, a port valóban nyitva van-e kívülről. - Tűzfal szabályok ellenőrzése:

A NAT eszköz tűzfala (ha van beépített) is blokkolhatja a forgalmat. Ellenőrizze, hogy nincsenek-e olyan szabályok, amelyek blokkolják a szükséges portokat vagy IP-címeket.

- Frissítse a firmware-t:

A router firmware-ének frissítése megoldhatja a ismert NAT hibákat vagy javíthatja a kompatibilitást bizonyos protokollokkal (pl. ALG-k). Mindig a gyártó weboldaláról töltse le a legújabb firmware-t.

- Kapcsolja ki a UPnP-t (Universal Plug and Play), majd kapcsolja vissza:

Az UPnP lehetővé teszi az eszközök számára, hogy automatikusan konfigurálják a porttovábbítást. Bár kényelmes, biztonsági kockázatokat rejt, és néha hibásan működik. Próbálja meg kikapcsolni, majd újra bekapcsolni, vagy manuálisan beállítani a porttovábbítást helyette.

- Tesztelje a dupla NAT-ot:

Ha gyanítja, hogy dupla NAT van, próbálja meg az egyik routert „bridge” (híd) módba állítani, vagy az ISP modemjét „pass-through” (átengedő) módba. Ez megszünteti az egyik NAT réteget.

- Ellenőrizze az ALG-ket:

Bizonyos routereken lehetőség van az ALG-k (Application Layer Gateways) be- és kikapcsolására. Ha problémái vannak bizonyos protokollokkal (pl. SIP, FTP), próbálja meg kikapcsolni, majd visszakapcsolni a megfelelő ALG-t, vagy tesztelje anélkül.

- Használjon VPN-t:

Ha minden más kudarcot vall, egy VPN használata gyakran megoldja a NAT-T problémákat, mivel a VPN alagút „átfúrja” a NAT-ot, és közvetlen, titkosított kapcsolatot biztosít a VPN szerverig.

A NAT hibaelhárítása gyakran próbálkozások és hibák sorozata, de a fenti lépések segíthetnek a probléma gyökerének azonosításában és a megoldás megtalálásában.

A NAT jövője: Az IPv6 térhódítása mellett

A hálózati címfordítás (NAT) egy kritikus technológia volt az internet fejlődésében, amely lehetővé tette az IPv4-címek hatékony kihasználását és a hálózatok exponenciális növekedését. Azonban az IPv6 megjelenésével és fokozatos térhódításával a NAT szerepe és jövője is átalakul.

Az IPv6 és a NAT szükségtelensége

Az IPv6 protokoll hatalmas címtartományt kínál (2128 cím), ami gyakorlatilag végtelen számú egyedi IP-címet jelent. Ez azt jelenti, hogy minden egyes eszköz a bolygón kaphatna egy saját, globálisan egyedi IPv6-címet, így megszűnik az IP-címhiány, ami az IPv4 NAT egyik fő oka volt.

Az IPv6 tervezésénél az end-to-end kapcsolat elvének visszaállítása volt a cél. Ha minden eszköznek van egyedi, publikus címe, akkor a közvetlen kommunikáció könnyebbé válik, és nincs szükség a NAT-ra, hogy a privát és publikus címek között fordítson. Ez leegyszerűsíti a hálózati architektúrát, megkönnyíti a P2P alkalmazások működését és a hibaelhárítást.

Miért marad mégis velünk a NAT?

Bár az IPv6 hosszú távon feleslegessé teszi az IPv4 NAT-ot, a technológia valószínűleg még hosszú ideig velünk marad, több okból is:

- Lassú átmenet: Az IPv4-ről IPv6-ra való átállás rendkívül lassú. Óriási a meglévő IPv4 infrastruktúra, és a teljes átállás évtizedekig tarthat. Addig is szükség van a NAT-ra az IPv4 hálózatok működéséhez.

- IPv4-IPv6 koegzisztencia: Az átmeneti időszakban az IPv4 és IPv6 hálózatoknak együtt kell élniük. A NAT64 és DNS64 technológiák továbbra is kulcsszerepet játszanak abban, hogy az IPv6-only kliensek elérjék az IPv4-only szervereket. Ez egyfajta „protokoll-NAT”, amely a címtartományok közötti fordítást végzi.

- Biztonsági funkciók: Ahogy korábban is említettük, a NAT egyfajta alapvető tűzfalként is funkcionál, elrejtve a belső hálózatot a külvilág elől. Bár az IPv6-os tűzfalak is képesek erre, a NAT „rejtőzködő” tulajdonsága sokak számára vonzó biztonsági réteg marad. Sok hálózati rendszergazda továbbra is preferálja, hogy a belső hálózat topológiája ne legyen közvetlenül látható kívülről, még akkor is, ha technikai értelemben minden eszköznek van publikus IPv6-címe.

- Carrier-Grade NAT (CGN): Az internetszolgáltatók továbbra is küzdenek az IPv4-címek hiányával, és a CGN (amely dupla NAT-ot jelent) valószínűleg még sokáig része marad az infrastruktúrájuknak, amíg az IPv6 penetráció nem éri el a kritikus tömeget.

- Hálózati szegmentáció és menedzsment: Nagyvállalati környezetekben a NAT-ot továbbra is használhatják a hálózati szegmentáció és a belső IP-cím menedzsment egyszerűsítésére, még IPv6 környezetben is.

A NAT, mint technológia, nem fog egyik napról a másikra eltűnni. Valószínűleg fokozatosan veszíti el domináns szerepét az IP-címhiány kezelésében, de továbbra is alkalmazni fogják, mint egyfajta hálózati fordító vagy biztonsági mechanizmus, különösen az átmeneti időszakban és speciális hálózati konfigurációkban.

Az internet jövője az IPv6-ban van, de az IPv4 és a NAT által létrehozott örökség még hosszú ideig velünk marad, formálva a hálózatok működését és a digitális kommunikációt.