A modern szoftverfejlesztés és üzemeltetés világában a konténerizáció forradalmasította az alkalmazások csomagolását, terjesztését és futtatását. Ennek a paradigmaváltásnak a középpontjában áll a Docker, amely mára ipari szabvánnyá vált. A Docker ökoszisztémájában két alapvető fogalommal találkozunk a leggyakrabban: a Docker image-dzsel és a Docker konténerrel. Bár szorosan kapcsolódnak egymáshoz, funkciójukban és természetükben jelentős különbségek rejlenek. Ahhoz, hogy teljes mértékben kihasználhassuk a Docker nyújtotta előnyöket, elengedhetetlen a Docker image mélyreható megértése, hiszen ez az a statikus, változatlan építőelem, amelyből a futtatható konténerek létrejönnek. Ez a cikk részletesen feltárja a Docker image jelentését, felépítését, szerepét a konténerek futtatásában, valamint a legjobb gyakorlatokat a hatékony és biztonságos használatához.

A szoftverek fejlesztése során gyakran szembesülünk azzal a problémával, hogy egy alkalmazás, amely a fejlesztői gépen tökéletesen működik, a tesztkörnyezetben vagy az éles szerveren már hibásan viselkedik. Ennek oka általában a különböző környezeti függőségekben, operációs rendszerekben, könyvtárverziókban vagy konfigurációkban rejlik. A Docker és a konténerizáció pontosan ezt a problémát hivatott orvosolni, garantálva, hogy az alkalmazás minden környezetben azonos módon fusson. A megoldás kulcsa a Docker image, amely egy önálló, végrehajtható csomagot biztosít minden szükséges elemmel, amire az alkalmazásnak szüksége van a működéshez.

Mi az a Docker image? Az alapok megértése

A Docker image egy olyan sablon, egyfajta „recept” vagy „tervrajz”, amelyből a Docker konténerek jönnek létre. Képzeljük el úgy, mint egy statikus pillanatfelvételt, amely tartalmazza az alkalmazás futtatásához szükséges összes információt: a kódot, a futásidejű környezetet (runtime), a rendszereszközöket, a könyvtárakat és a beállításokat. Ez egy írható-olvasható fájlrendszer-rétegekből álló gyűjtemény, amely egy meghatározott sorrendben épül fel.

Amikor egy fejlesztő létrehoz egy Docker image-et, lényegében összeállít egy komplett, izolált környezetet az alkalmazása számára. Ez az image magában foglalja az operációs rendszer minimális részét (általában egy Linux disztribúciót, például Alpine vagy Ubuntu), az alkalmazás binárisait, a függőségeit, a konfigurációs fájljait és minden egyéb komponenst, ami ahhoz kell, hogy az alkalmazás elinduljon és megfelelően működjön. A lényeg, hogy az image változhatatlan (immutable) természetű: miután egyszer létrejött, tartalma nem módosítható. Ha változtatni szeretnénk rajta, egy új image-et kell építenünk.

A Docker image nem más, mint egy önálló, futtatható csomag, amely tartalmaz mindent, amire egy alkalmazásnak szüksége van a működéshez, a kódtól a futásidejű környezetig és a rendszereszközökig.

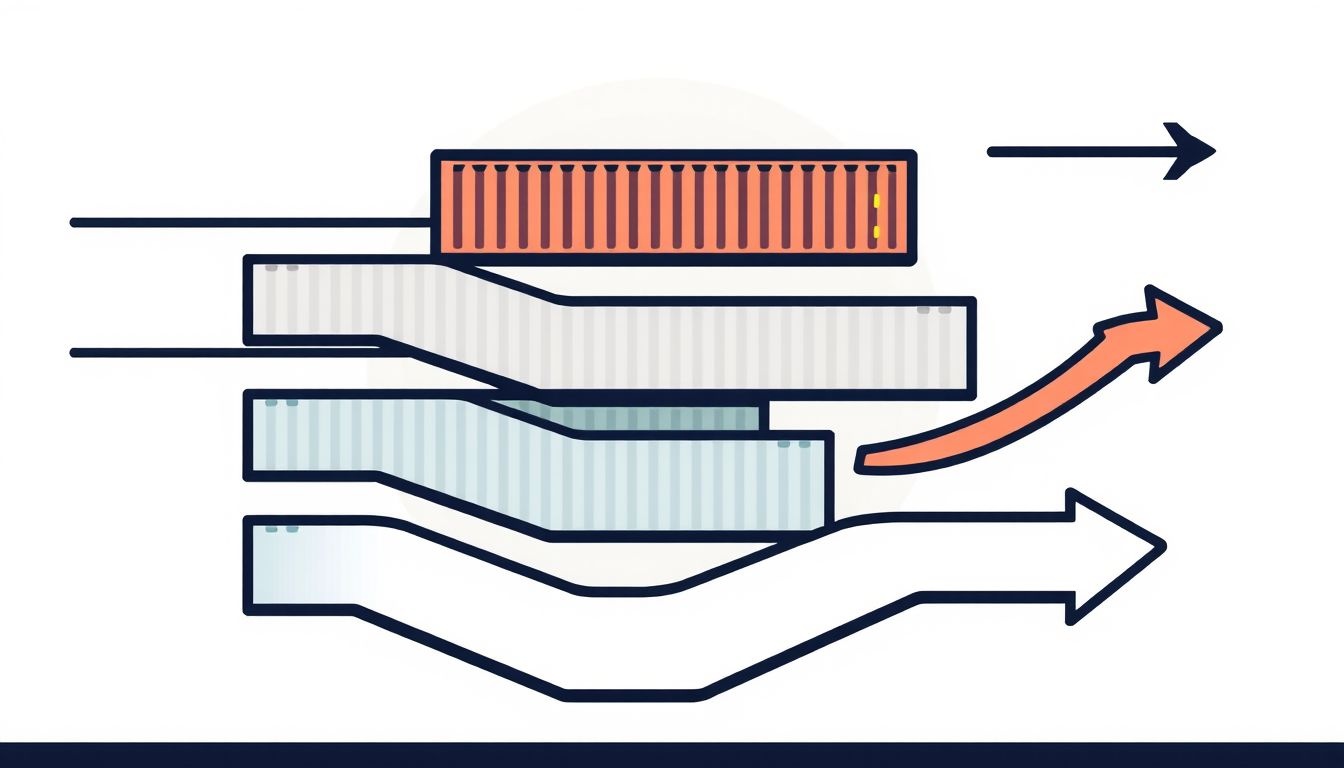

Az image-ek felépítése réteges (layered) szerkezetű, ami rendkívül hatékony tárolást és terjesztést tesz lehetővé. Minden egyes utasítás egy Dockerfile-ban (erről később részletesebben is szó lesz) egy új réteget hoz létre az image-ben. Ezek a rétegek egymásra épülnek, és csak a változások tárolódnak az új rétegekben, nem pedig az egész image. Ez a réteges felépítés teszi lehetővé, hogy az image-ek viszonylag kicsik legyenek, és hogy a változások gyorsan terjedjenek a hálózatban, hiszen csak a módosult rétegeket kell letölteni.

A Docker image-ek tehát az alkalmazások csomagolásának alapkövei. Előre elkészített szoftverkörnyezeteket biztosítanak, amelyek garantálják a konzisztenciát a különböző környezetek között, legyen szó fejlesztésről, tesztelésről vagy éles üzemről. Ez a konzisztencia kulcsfontosságú a modern DevOps gyakorlatokban és a CI/CD (Continuous Integration/Continuous Deployment) folyamatokban.

A Docker image és a konténer kapcsolata: Mi a különbség?

A Docker image és a Docker konténer fogalmak gyakran összekeverednek, de alapvető különbségek vannak közöttük. A legegyszerűbb analógia talán az, hogy az image a tervrajz, míg a konténer az ebből a tervrajzból felépített ház. Vagy gondolhatunk rá úgy is, mint egy osztályra és annak példányára az objektumorientált programozásban.

Egy Docker image tehát egy statikus, változatlan fájl, amely tartalmazza az alkalmazás futtatásához szükséges összes komponenst. Ez egy passzív entitás, amely önmagában nem fut. Ahhoz, hogy az alkalmazás életre keljen, el kell indítanunk egy konténert az image alapján. Amikor egy docker run parancsot adunk ki, a Docker motor (daemon) betölti az image-et, és létrehoz belőle egy futó példányt, ez lesz a Docker konténer.

A Docker konténer egy futtatható, izolált környezet, amely az image-ből jön létre. Ez egy aktív entitás, amely rendelkezik saját fájlrendszerrel, hálózati interfésszel, és képes folyamatokat futtatni. Fontos megjegyezni, hogy bár a konténer az image-ből indul, a konténer futása során végrehajtott változtatások (például fájlok létrehozása, adatok módosítása) alapértelmezés szerint csak a konténeren belül maradnak meg, és nem íródnak vissza az eredeti image-be. Ez a konténer írható rétege, amely az image rétegei fölé kerül, és lehetővé teszi az ideiglenes módosításokat anélkül, hogy az image integritása sérülne.

A konténerek rövid életűek (ephemeral) is lehetnek. Ez azt jelenti, hogy ha leállítunk és törlünk egy konténert, minden benne tárolt, nem perzisztens adat elveszik. Ez a tulajdonság ösztönzi a fejlesztőket arra, hogy az alkalmazás állapotát (például adatbázisokat) különálló, perzisztens tárolókban (pl. Docker volumes) kezeljék, elválasztva az alkalmazás logikáját az adataitól. Ez a megközelítés növeli a rugalmasságot és a skálázhatóságot.

Összefoglalva a főbb különbségeket:

- Docker Image: Statikus, változatlan, csak olvasható sablon. Az alkalmazás és környezetének tervrajza.

- Docker Konténer: Dinamikus, futtatható, írható példány az image-ből. Az alkalmazás futó, izolált környezete.

Egyetlen image-ből több konténer is indítható, és mindegyik konténer függetlenül fut egymástól, saját erőforrásokkal és izolált környezettel. Ez a modell teszi lehetővé a mikroszolgáltatások egyszerű telepítését és skálázását, ahol minden szolgáltatásnak saját, dedikált konténere van.

Hogyan épül fel egy Docker image? A rétegek anatómiája

A Docker image-ek réteges felépítése az egyik legfontosabb jellemzőjük, amely jelentősen hozzájárul a Docker hatékonyságához és rugalmasságához. Ahogy már említettük, egy image nem egyetlen monolitikus fájl, hanem egymásra épülő, csak olvasható rétegekből áll. Minden réteg a fájlrendszer egy módosítását jelenti, például egy fájl hozzáadását, módosítását vagy törlését.

Amikor egy Dockerfile (amely az image építésének utasításait tartalmazza) feldolgozásra kerül, minden egyes utasítás (például FROM, RUN, COPY, ADD) egy új réteget hoz létre. Ez a folyamat a következőképpen zajlik:

- Alap image (Base Image): Minden Docker image egy alap image-ből indul ki, amelyet a

FROMutasítás határoz meg. Ez az alap image általában egy minimális operációs rendszer (pl. Alpine, Ubuntu, Debian), vagy egy már előre konfigurált futásidejű környezet (pl. Node.js, Python, OpenJDK). Ez az alap image önmaga is rétegekből áll. - Köztes rétegek (Intermediate Layers): Az alap image fölé épülnek a további rétegek, amelyeket a Dockerfile további utasításai hoznak létre. Például a

RUN apt-get update && apt-get install -yegy új réteget ad hozzá, amely tartalmazza a telepített csomagokat. ACOPY . /appszintén egy réteget hoz létre, amely a helyi fájlokat másolja az image-be. - Csak olvasható rétegek: Minden réteg csak olvasható. Amikor egy konténer indul, ezek a rétegek összevonásra kerülnek egyetlen, egységes fájlrendszert alkotva.

- Írható réteg (Container Layer): Amikor egy konténer elindul az image-ből, a Docker egy vékony, írható réteget ad hozzá a csak olvasható image rétegek fölé. Ez az a réteg, ahol a futó konténer által végrehajtott összes módosítás tárolódik. Ez a réteg speciális, mert ha a konténer leáll és törlődik, ez a réteg is eltűnik, kivéve, ha perzisztens tárolást (volume-okat) használtunk.

A réteges fájlrendszer előnyei:

- Hatékony tárolás: Mivel a rétegek megoszthatók több image között, a Docker csak egyszer tárolja a közös rétegeket a lemezen. Ha például tíz különböző alkalmazás használja ugyanazt az Ubuntu alap image-et, az Ubuntu image rétegei csak egyszer foglalnak helyet.

- Gyorsabb építés: Amikor módosítunk egy Dockerfile-t, a Docker a cache-ből veszi elő azokat a rétegeket, amelyek nem változtak. Csak a módosított utasítástól kezdve építi újra a rétegeket. Ez jelentősen felgyorsítja az image építési folyamatokat.

- Gyorsabb terjesztés: Hasonlóan a tároláshoz, a hálózaton keresztül is csak azokat a rétegeket kell letölteni, amelyek még nincsenek meg a célgépen. Ez különösen előnyös a CI/CD pipeline-okban, ahol gyakori az image-ek frissítése.

- Verziókövetés: A rétegek lehetővé teszik az image-ek verziókövetését. Minden réteg egy egyedi hash azonosítóval rendelkezik, és a rétegek sorrendje határozza meg az image tartalmát.

A réteges architektúra megértése alapvető fontosságú a hatékony és optimalizált Docker image-ek építéséhez. Segít a fejlesztőknek abban, hogy minimalizálják az image méretét, felgyorsítsák az építési időt, és növeljék az alkalmazások biztonságát.

A Dockerfile: Az image építés receptje

A Dockerfile egy szöveges fájl, amely tartalmazza az összes utasítást, amire a Dockernek szüksége van egy image automatikus felépítéséhez. Ez lényegében az image „receptje” vagy „tervrajza”. A Dockerfile-ok használata alapvető a reprodukálható és automatizálható image-építési folyamatokhoz. Minden sor egy utasításból és annak argumentumaiból áll, és a Docker soronként hajtja végre ezeket az utasításokat, minden lépésnél egy új réteget építve.

Egy tipikus Dockerfile a következőképpen néz ki:

# Alap image megadása

FROM node:16-alpine

# Munkakönyvtár beállítása a konténerben

WORKDIR /app

# Függőségek másolása és telepítése

COPY package*.json ./

RUN npm install

# Alkalmazás kódjának másolása

COPY . .

# Port megnyitása

EXPOSE 3000

# Parancs, ami lefut a konténer indításakor

CMD ["npm", "start"]

Ez a példa egy Node.js alkalmazás image-ét építi fel. Lássuk a leggyakoribb utasításokat részletesebben:

Gyakori Dockerfile utasítások és példák

FROM: Ez az utasítás minden Dockerfile elején kötelező. Meghatározza az alap image-et, amelyre az új image épülni fog. Például:[: ] FROM ubuntu:20.04vagyFROM python:3.9-slim.RUN: Végrehajt egy parancsot az image építése során. Ez a parancs egy új réteget hoz létre az image-ben. Gyakran használják csomagok telepítésére, fájlok letöltésére vagy konfigurációk beállítására.RUN apt-get update && apt-get install -y nginx RUN mkdir -p /var/www/htmlCOPY: Fájlokat vagy könyvtárakat másol a host gépről az image-be. Az... COPY ./app /app COPY config.json /etc/app/ADD: Hasonló a... COPY-hoz, de két további funkciója van: képes URL-ről letölteni fájlokat, és automatikusan kibontja a tömörített fájlokat (pl..tar,.gz,.zip) a célhelyre.ADD https://example.com/latest.tar.gz /tmp/ ADD data.zip /app/data/WORKDIR: Beállítja a munkakönyvtárat az image-ben az ezt követőRUN,CMD,ENTRYPOINT,COPYésADDutasításokhoz.WORKDIR /app COPY . . # Ekkor a /app könyvtárba másolódnak a fájlokEXPOSE: Jelzi, hogy a konténer mely portokon hallgat. Ez nem nyitja meg ténylegesen a portot a host gépen, csak dokumentációs célokat szolgál, és segíti a hálózati konfigurációt. A portok valós megnyitásához a[ ...] docker run -pkapcsolóját kell használni.EXPOSE 80 EXPOSE 8080/tcp 443/udpENV: Környezeti változókat állít be. Ezek a változók elérhetők lesznek a konténerben futó alkalmazás számára.= ... ENV NODE_ENV=production ENV DB_HOST=database.example.comCMD ["executable", "param1", "param2"](exec form) vagyCMD command param1 param2(shell form): Meghatározza az alapértelmezett parancsot, amelyet a konténer indításakor végrehajt. Ha adocker runparancsnál megadunk egy parancsot, az felülírja a Dockerfile-ban lévőCMDutasítást. Csak egyCMDutasítás lehet egy Dockerfile-ban.CMD ["nginx", "-g", "daemon off;"] CMD python app.pyENTRYPOINT ["executable", "param1", "param2"]: Hasonló aCMD-hez, de aENTRYPOINTparancsot nem írja felül adocker runparancsnál megadott parancs. Ehelyett adocker runparancsnál megadott argumentumok aENTRYPOINTparancs argumentumaiként adódnak át. Ez hasznos, ha az image-et egy végrehajtható binárisként szeretnénk használni.ENTRYPOINT ["/usr/bin/superapp"] CMD ["--help"] # A superapp alapértelmezésben a --help argumentummal indulUSER: Beállítja azt a felhasználót és/vagy csoportot, amelynek nevében a következő[: ] RUN,CMDésENTRYPOINTutasítások futnak.RUN groupadd -r appuser && useradd -r -g appuser appuser USER appuserARG: Build-time argumentumokat definiál, amelyeket a[= ] docker buildparancsnál a--build-argopcióval lehet átadni. Ezek nem maradnak meg a kész image-ben környezeti változóként.ARG VERSION=1.0.0 RUN echo "Building version $VERSION"

Best practices a Dockerfile írásához

Egy jól megírt Dockerfile kulcsfontosságú a hatékony, biztonságos és karbantartható image-ek létrehozásához. Íme néhány bevált gyakorlat:

- Használj minimális alap image-et: Olyan alap image-et válassz, amely csak a feltétlenül szükséges komponenseket tartalmazza. Az Alpine Linux alapú image-ek például rendkívül kicsik. Ez csökkenti az image méretét és a támadási felületet.

- Kombináld a

RUNutasításokat: A Docker mindenRUNutasítás után új réteget hoz létre. Ha több parancsot fűzünk össze egyetlenRUNutasításba&&operátorral, kevesebb réteg keletkezik, ami kisebb image-t eredményez és felgyorsítja az építést.# Rossz példa: 3 réteg RUN apt-get update RUN apt-get install -y vim RUN apt-get clean # Jó példa: 1 réteg RUN apt-get update && \ apt-get install -y vim && \ rm -rf /var/lib/apt/lists/* - Használd a

.dockerignorefájlt: Ez a fájl hasonlóan működik, mint a.gitignore. Segítségével kizárhatjuk azokat a fájlokat és könyvtárakat a build kontextusból, amelyekre nincs szükség az image-ben (pl.node_modules,.git, log fájlok). Ez csökkenti a build időt és az image méretét. - Rendezd sorba a rétegeket a változékonyság szerint: Helyezd a kevésbé változó utasításokat (pl. alap image, csomagtelepítések) a Dockerfile elejére, a gyakrabban változókat (pl. alkalmazáskód másolása) pedig a végére. Így a Docker build cache hatékonyabban kihasználható.

- Ne futtass rootként: A biztonság növelése érdekében hozz létre egy nem root felhasználót az image-ben, és futtasd az alkalmazást ezen felhasználó nevében a

USERutasítással. - Használj multi-stage build-et: Ez a technika lehetővé teszi, hogy több

FROMutasítást használjunk egy Dockerfile-ban. Az első stage-ben felépítjük az alkalmazást, majd a második stage-be csak a futtatható binárist vagy a minimális szükséges fájlokat másoljuk át. Ez drasztikusan csökkenti a végső image méretét, mivel a build-függőségek nem kerülnek bele a végleges image-be. - Címkézd az image-eket: Használj értelmes címkéket (tag-eket) az image-ekhez (pl. verziószám, commit hash, latest), hogy könnyebb legyen azonosítani és kezelni őket.

- Kerüld az érzékeny adatok tárolását: Soha ne tárolj jelszavakat, API kulcsokat vagy más érzékeny információkat a Dockerfile-ban vagy az image-ben. Használj inkább környezeti változókat, Docker Secrets-et vagy külső konfigurációs szolgáltatásokat.

Ezen alapelvek betartásával jelentősen javítható a Docker image-ek minősége és a konténerizált alkalmazások teljesítménye és biztonsága.

Hol tárolódnak a Docker image-ek? A registry-k szerepe

Miután egy Docker image-et sikeresen felépítettünk, felmerül a kérdés, hogyan oszthatjuk meg másokkal, vagy hogyan tárolhatjuk biztonságosan, hogy később is hozzáférhessünk. Erre szolgálnak a Docker registry-k (más néven image repository-k), amelyek központi tárolóhelyként funkcionálnak a Docker image-ek számára. Képzeljük el őket úgy, mint egy Git repository-t a forráskódhoz, csak éppen compiled binárisok és futtatható környezetek számára.

A registry-k lehetővé teszik a fejlesztők számára, hogy feltöltsék (docker push) az általuk létrehozott image-eket, és letöltsék (docker pull) azokat, amelyekre szükségük van. Ez a mechanizmus kulcsfontosságú a csapatmunka, a CI/CD pipeline-ok és a disztribuált rendszerek működéséhez.

Docker Hub: A nyilvános tároló

A Docker Hub a Docker Inc. által üzemeltetett nyilvános Docker registry, és egyben a legnépszerűbb és legelterjedtebb is. Számos hivatalos image-et (pl. Ubuntu, Nginx, Node.js, Python) tartalmaz, amelyeket a szoftvergyártók tartanak karban, valamint rengeteg közösségi image-et is. A Docker Hub ingyenes fiókot biztosít a nyilvános repository-k számára, és fizetős csomagokat kínál a privát repository-k számára.

A Docker Hub használata:

- Image letöltése: A

docker pullparanccsal letölthetünk egy image-et a Docker Hub-ról. Például:: docker pull nginx:latest. - Image feltöltése: Miután felépítettünk egy image-et, azt címkézni kell a Docker Hub felhasználónevünkkel és a repository névvel, majd feltölteni:

docker build -t myusername/mywebapp:1.0 . docker push myusername/mywebapp:1.0

A Docker Hub rendkívül hasznos a nyílt forráskódú projektek, a tanulás és a gyors prototípus-készítés során. Azonban vállalati környezetben, ahol érzékeny adatokkal dolgozunk, vagy szigorú biztonsági előírásoknak kell megfelelni, gyakran privát registry-ket használnak.

Privát registry-k: Vállalati megoldások

A privát Docker registry-k lehetővé teszik a vállalatok számára, hogy saját infrastruktúrájukon belül tárolják és kezeljék a Docker image-eiket. Ez számos előnnyel jár:

- Biztonság: Az image-ek nem kerülnek ki a vállalati hálózatból, így csökkenthető az adatszivárgás kockázata. Hozzáférés-vezérlési mechanizmusok (pl. LDAP, Active Directory integráció) biztosítják, hogy csak az arra jogosult felhasználók férjenek hozzá az image-ekhez.

- Sebesség: A helyi hálózaton tárolt image-ek gyorsabban letölthetők, mint a nyilvános registry-kből, ami felgyorsítja a CI/CD pipeline-okat és a telepítési folyamatokat.

- Kontroll: Teljes kontrollt biztosít az image-ek felett, beleértve a verziózást, a tisztítást és a biztonsági szkennelést.

- Megfelelőség: Segít a szabályozási követelményeknek való megfelelésben, különösen azokban az iparágakban, ahol szigorú adatvédelmi előírások vannak érvényben.

Néhány népszerű privát registry megoldás:

- Docker Registry (nyílt forráskódú): A Docker Inc. által biztosított referencia implementáció, amelyet bárki telepíthet a saját szerverére. Ez egy egyszerű, de robusztus megoldás.

- Cloud Provider Registry-k: A nagy felhőszolgáltatók (AWS ECR, Google Container Registry/Artifact Registry, Azure Container Registry) saját, menedzselt registry szolgáltatásokat kínálnak, amelyek szorosan integrálódnak a felhős ökoszisztémával.

- Harmadik féltől származó megoldások: Vannak kereskedelmi termékek is, mint például a JFrog Artifactory vagy a GitLab Container Registry, amelyek fejlettebb funkciókat (pl. sebezhetőségi szkennelés, fejlett hozzáférés-vezérlés, artefact menedzsment) kínálnak.

A registry kiválasztása nagyban függ a projekt igényeitől, a vállalati infrastruktúrától és a biztonsági politikától. A lényeg, hogy egy megbízható és biztonságos helyen tároljuk az image-einket, ahonnan könnyedén elérhetők a fejlesztési és üzemeltetési folyamatok során.

Az image-ek életciklusa: Létrehozás, frissítés és verziózás

A Docker image-ek nem statikus entitások, amelyek egyszer jönnek létre és aztán örökké változatlanul maradnak. Valójában egy jól definiált életciklussal rendelkeznek, amely magában foglalja a létrehozást, a frissítést, a verziózást, a terjesztést és a karbantartást. Ennek az életciklusnak a megértése kulcsfontosságú a hatékony DevOps és CI/CD gyakorlatok alkalmazásához.

Létrehozás (Build)

Az image életciklusa a létrehozással, vagy angolul buildeléssel kezdődik. Ez a folyamat a Dockerfile és a docker build parancs segítségével történik. A Docker a Dockerfile utasításait követve rétegenként építi fel az image-et. Minden sikeres build egy új, egyedi image-et eredményez, még akkor is, ha a Docker cache-ből használ fel rétegeket.

docker build -t myapp:1.0 .

Ez a parancs létrehoz egy myapp nevű image-et, 1.0 tag-gel.

Frissítés (Update)

Az alkalmazások folyamatosan fejlődnek, hibajavításokat kapnak, új funkciókkal bővülnek, vagy a függőségeik frissülnek. Ezek a változások szükségessé teszik az image-ek frissítését. Egy image frissítése valójában egy új image építését jelenti, amely tartalmazza a módosításokat. Például, ha módosítjuk az alkalmazás kódját, vagy frissítjük az alap image-et a Dockerfile-ban, egy új build futtatásával létrehozzuk az image frissített verzióját.

# Módosítások a Dockerfile-ban vagy a forráskódban

docker build -t myapp:1.1 .

Ezzel egy új image-et hoztunk létre 1.1 tag-gel, amely tartalmazza a frissítéseket.

Verziózás (Versioning)

A verziózás elengedhetetlen a Docker image-ek kezelésében. Segít nyomon követni az image-ek változásait, és lehetővé teszi, hogy pontosan tudjuk, melyik alkalmazásverzió fut melyik konténerben. A verziózás általában a tag-ek (címkék) használatával történik.

- Szemantikus verziózás: A leggyakoribb megközelítés a szemantikus verziózás (Major.Minor.Patch), pl.

myapp:2.1.3. Ez egyértelműen jelzi a változások típusát. latesttag: Gyakran használják alatesttag-et a legfrissebb stabil verzió jelölésére. Azonban óvatosan kell bánni vele éles környezetben, mert alatestbármikor lecserélődhet egy újabb verzióra, ami váratlan viselkedést okozhat. Jobb konkrét verziószámokat használni az éles telepítésekhez.- Commit hash vagy build szám: CI/CD környezetben gyakori, hogy a Git commit hash-t vagy a build számot használják tag-ként, ami garantálja az image egyedi azonosíthatóságát a forráskóddal.

A megfelelő verziózási stratégia biztosítja a reprodukálhatóságot és megkönnyíti a hibakeresést, hiszen pontosan tudjuk, melyik image-hez milyen forráskód tartozik.

Terjesztés (Distribution)

A frissített és verziózott image-eket ezután feltöltik (docker push) egy Docker registry-be (pl. Docker Hub, privát registry), hogy más fejlesztők, tesztelők vagy az éles környezet számára elérhetővé váljanak. Ez a lépés integrálódik a CI/CD pipeline-ba, ahol automatikusan megtörténik az image buildelése, címkézése és feltöltése.

Karbantartás és életciklus-kezelés

Az image-ek életciklusának része a rendszeres karbantartás is. Ez magában foglalja:

- Elavult image-ek törlése: A registry-k idővel megtelhetnek régi, nem használt image-ekkel. Ezek törlése helyet takarít meg és tisztán tartja a registry-t.

- Sebezhetőségi szkennelés: Rendszeresen ellenőrizni kell az image-eket ismert sebezhetőségek (CVE-k) szempontjából, és frissíteni kell őket, ha biztonsági javításokra van szükség.

- Alap image-ek frissítése: Fontos, hogy az image-ek alapjául szolgáló operációs rendszereket és futásidejű környezeteket is rendszeresen frissítsük.

Egy jól átgondolt image életciklus-kezelési stratégia elengedhetetlen a modern szoftverfejlesztésben, ahol az alkalmazások gyorsan változnak, és a megbízhatóság, a biztonság és a hatékonyság kiemelt fontosságú.

A Docker image-ek előnyei a fejlesztésben és üzemeltetésben

A Docker image-ek használata alapjaiban változtatta meg a szoftverfejlesztés és az üzemeltetés módját, számos jelentős előnyt kínálva mindkét területen. Ezek az előnyök teszik a konténerizációt a modern szoftverarchitektúrák egyik pillérévé.

Hordozhatóság és konzisztencia

Ez talán a Docker image-ek legfőbb előnye. Az image-ek tartalmazzák az alkalmazás futtatásához szükséges összes függőséget, futásidejű környezetet és konfigurációt. Ez azt jelenti, hogy egy egyszer megépített image bárhol futtatható, ahol Docker motor van telepítve, és mindenhol ugyanúgy fog viselkedni.

- „Works on my machine” probléma megszűnése: A fejlesztők garantálhatják, hogy az alkalmazásuk ugyanúgy fog működni a tesztkörnyezetben és az éles szerveren, mint a saját gépükön.

- Egységes fejlesztői környezet: A csapat minden tagja ugyanazt az image-et használhatja, biztosítva a konzisztens fejlesztői környezetet és minimalizálva a „környezeti eltérések” okozta hibákat.

- Függetlenség az infrastruktúrától: Az alkalmazások nem kötődnek szorosan az alapul szolgáló operációs rendszerhez vagy hardverhez. Ez lehetővé teszi az egyszerű migrációt különböző felhőszolgáltatók vagy on-premise környezetek között.

Hatékony erőforrás-felhasználás

A konténerek, és így az image-ek is, sokkal hatékonyabban használják fel az erőforrásokat, mint a hagyományos virtuális gépek.

- Kisebb méret: A Docker image-ek általában sokkal kisebbek, mint a virtuális gépek image-ei, mivel csak az alkalmazáshoz szükséges minimális operációs rendszert és függőségeket tartalmazzák.

- Megosztott kernel: A konténerek megosztják a host operációs rendszer kernelét, így nincs szükség minden konténerhez külön operációs rendszer futtatására, mint a virtuális gépeknél. Ez jelentősen csökkenti a memóriafogyasztást és a CPU terhelést.

- Gyors indítás: A konténerek másodpercek alatt indulnak, szemben a virtuális gépek perceket igénylő indítási idejével. Ez kritikus a mikroszolgáltatások és a skálázható rendszerek esetében.

Gyorsabb fejlesztési ciklusok

A Docker image-ek felgyorsítják a fejlesztési folyamatot:

- Gyorsabb beállítás: Az új fejlesztők pillanatok alatt beállíthatják a fejlesztői környezetet, egyszerűen letöltve és futtatva a szükséges Docker image-eket.

- Izoláció: A konténerek izolált környezetet biztosítanak, így a fejlesztők anélkül kísérletezhetnek vagy futtathatnak különböző alkalmazásverziókat, hogy ez befolyásolná a host gépet vagy más projekteket.

- CI/CD integráció: A Docker image-ek tökéletesen illeszkednek a CI/CD pipeline-okba, lehetővé téve az automatizált buildelést, tesztelést és telepítést. Ez felgyorsítja a kiadási ciklusokat és csökkenti a hibák számát.

Egyszerűbb skálázhatóság

A Docker image-ek és konténerek ideális alapot biztosítanak a skálázható architektúrákhoz.

- Egyszerű horizontális skálázás: Mivel a konténerek gyorsan indulnak és könnyen reprodukálhatók, az alkalmazások skálázása egyszerűen megoldható több konténer indításával. Ez különösen hasznos a mikroszolgáltatások architektúrájában.

- Orchestration eszközök: Az olyan eszközök, mint a Kubernetes vagy a Docker Swarm, automatizálják a konténerek telepítését, skálázását és menedzselését, kihasználva az image-ek hordozhatóságát.

- Környezetfüggetlenség: A konténerek függetlenek a környezettől, így könnyen áttelepíthetők terheléselosztók mögé vagy különböző földrajzi régiókba a jobb teljesítmény és rendelkezésre állás érdekében.

A Docker image-ek forradalmasították a szoftverek terjesztését és futtatását, konzisztenciát, hatékonyságot és skálázhatóságot biztosítva a modern fejlesztési és üzemeltetési folyamatok számára.

Összességében a Docker image-ek nem csupán egy technikai megoldást jelentenek, hanem egy alapvető paradigmaváltást a szoftverfejlesztésben és üzemeltetésben, amely lehetővé teszi a gyorsabb, megbízhatóbb és rugalmasabb alkalmazások építését és futtatását.

Optimalizálási stratégiák a kisebb és gyorsabb image-ekért

A Docker image-ek mérete és az építési sebesség kritikus tényező a modern konténerizált környezetekben. A kisebb image-ek gyorsabban letölthetők, kevesebb tárhelyet foglalnak, és csökkentik a támadási felületet. A gyorsabb építési idő felgyorsítja a CI/CD pipeline-okat és a fejlesztési ciklusokat. Íme néhány bevált stratégia az image-ek optimalizálására:

Multi-stage build

Ez az egyik leghatékonyabb technika a Docker image-ek méretének drasztikus csökkentésére. A multi-stage build lehetővé teszi, hogy több FROM utasítást használjunk egyetlen Dockerfile-ban, és az egyes szakaszok (stage-ek) között másoljuk a szükséges fájlokat.

A lényeg az, hogy az első stage-ben (pl. „builder” stage) telepítjük az összes build-függőséget (fordítók, tesztelő eszközök stb.), felépítjük az alkalmazást, majd a második, „futtató” stage-be csak a végleges, futtatható binárisokat vagy fájlokat másoljuk át. Így a build-függőségek nem kerülnek bele a végső image-be.

# Stage 1: Build stage

FROM node:16-alpine as builder

WORKDIR /app

COPY package*.json ./

RUN npm install

COPY . .

RUN npm run build

# Stage 2: Runtime stage

FROM node:16-alpine

WORKDIR /app

COPY --from=builder /app/build ./build # Másoljuk a buildelt fájlokat az előző stage-ből

COPY package*.json ./

RUN npm install --only=production

EXPOSE 3000

CMD ["npm", "start"]

Ebben a példában a builder stage telepíti az összes devDependencies-t és lefordítja az alkalmazást. A második stage, a „runtime” stage, csak a végső, buildelt alkalmazásfájlokat és a futáshoz szükséges dependencies-t tartalmazza, így a végső image sokkal kisebb lesz.

A .dockerignore fájl használata

A .dockerignore fájl hasonlóan működik, mint a .gitignore. Meghatározza, hogy mely fájlokat és könyvtárakat kell figyelmen kívül hagyni a build kontextusból, amikor a Docker image-et építi. Ez azt jelenti, hogy ezek a fájlok nem kerülnek át a Docker démonhoz a buildelés során, ami csökkenti a build időt és megakadályozza a felesleges fájlok bekerülését az image-be.

# Példa .dockerignore fájlra

.git

.gitignore

node_modules

npm-debug.log

dist

tmp/

*.log

A .dockerignore használatával elkerülhető, hogy nagy méretű vagy érzékeny fájlok (pl. lokális függőségek, log fájlok, konfigurációs fájlok) bekerüljenek az image-be.

Alap image kiválasztása

Az alap image (FROM utasítás) választása jelentősen befolyásolja a végső image méretét. Mindig a lehető legkisebb, de mégis funkcionális alap image-et válasszuk:

- Alpine Linux: Rendkívül kicsi disztribúció, ideális, ha a függőségek minimálisak. Gyakran használják Go, Node.js vagy Python alkalmazásokhoz.

-slimvagy-alpinetag-ek: Sok hivatalos image rendelkezik „slim” vagy „alpine” tag-gel, amelyek a normál verzióknál kisebb méretűek, mivel kevesebb csomagot tartalmaznak. Például:python:3.9-slim,openjdk:11-jre-alpine.scratch: A legkisebb image, ami egy üres image. Csak akkor használható, ha az alkalmazás statikusan linkelt bináris, és nincs szüksége semmilyen alap operációs rendszerre vagy futásidejű környezetre (pl. Go alkalmazások).

Rétegek minimalizálása

Minden RUN, COPY, ADD utasítás egy új réteget hoz létre. A rétegek számának minimalizálása csökkenti az image méretét és gyorsítja a buildelést. A legfontosabb tippek:

- Kombináld a

RUNutasításokat: Ahogy korábban említettük, több parancsot fűzzünk össze egyetlenRUNutasításba&& \operátorokkal. - Tisztítsd meg a cache-t: A

RUNutasítások végén töröljük a felesleges fájlokat és a csomagkezelő cache-ét. Például:RUN apt-get update && \ apt-get install -y --no-install-recommends&& \ rm -rf /var/lib/apt/lists/* Vagy Node.js esetén:

RUN npm install --production && \ npm cache clean --force - Kerüld a felesleges

COPYutasításokat: Csak azokat a fájlokat másold be, amelyekre feltétlenül szüksége van az alkalmazásnak.

Ezen optimalizálási stratégiák alkalmazásával jelentősen csökkenthetjük a Docker image-ek méretét és felgyorsíthatjuk az építési folyamatokat, ami hozzájárul a hatékonyabb és költséghatékonyabb konténerizált infrastruktúrához.

Biztonságos Docker image-ek létrehozása

A Docker image-ek biztonsága kiemelt fontosságú, hiszen egy sebezhető image egyenes utat jelenthet a konténerizált alkalmazások, sőt akár a teljes host rendszer kompromittálásához. A biztonságos image-ek létrehozása nem egyszeri feladat, hanem egy folyamatos folyamat, amely a fejlesztési életciklus minden szakaszában figyelmet igényel.

Minimális alap image-ek használata

Ahogy az optimalizálásnál is említettük, a minimális alap image-ek (pl. Alpine, slim változatok, distroless image-ek) használata az egyik legfontosabb biztonsági intézkedés. Kevesebb szoftverkomponenst tartalmaznak, ami kevesebb potenciális sebezhetőségi pontot jelent. Ha nincs szükségünk egy teljes értékű operációs rendszerre, ne használjuk azt. A kevesebb kód kevesebb hibát és kevesebb biztonsági rést jelent.

Nem root felhasználó futtatása

Alapértelmezés szerint a Docker konténerekben futó folyamatok root felhasználóként indulnak. Ez azonban komoly biztonsági kockázatot jelent, mivel ha egy támadó kompromittálja a konténert, root jogosultságokkal rendelkezik a konténeren belül, és ezáltal potenciálisan a host rendszeren is. Mindig hozzunk létre egy dedikált, nem root felhasználót az image-ben, és futtassuk az alkalmazást ezen felhasználó nevében a USER utasítással.

FROM ubuntu:20.04

RUN groupadd -r appuser && useradd -r -g appuser appuser

# ... egyéb telepítések és konfigurációk ...

USER appuser

CMD ["./my-app"]

Ez egy alapvető biztonsági elv, a „least privilege” (legkisebb jogosultság elve) alkalmazása a konténerizált környezetben.

Sebezhetőségi szkennelés

A Docker image-ek sebezhetőségi szkennelése elengedhetetlen a build folyamat részeként. Számos eszköz létezik, amelyek képesek az image rétegeit elemezni ismert sebezhetőségek (CVE-k) szempontjából, és jelentést készíteni róluk. Ilyenek például:

- Trivy: Nyílt forráskódú, könnyen használható sebezhetőségi szkenner.

- Clair: Egy másik népszerű nyílt forráskódú szkenner.

- Docker Scan: A Docker Desktopbe és a Docker Hub-ba integrált szolgáltatás, amely a Snyk technológiáját használja.

- Felhőszolgáltatók beépített szkennerei: Az AWS ECR, GCR, ACR mind kínálnak beépített image szkennelési lehetőségeket.

A szkennelést automatizálni kell a CI/CD pipeline-ban, és a buildnek meg kell szakadnia, ha kritikus sebezhetőségeket találnak.

Jelszavak és érzékeny adatok kezelése

Szigorúan tilos jelszavakat, API kulcsokat, privát kulcsokat vagy más érzékeny információkat közvetlenül a Dockerfile-ban vagy az image-ben tárolni. Ezek az adatok beépülnek az image rétegeibe, és onnan nehezen távolíthatók el teljesen, ráadásul mindenki számára láthatóvá válnak, aki hozzáfér az image-hez.

Ehelyett használjunk biztonságosabb módszereket:

- Környezeti változók: A

docker run -e KEY=VALUEparaméterrel vagy Kubernetes Secrets-ekkel adhatók át. Bár jobb, mint az image-be ágyazás, a környezeti változók láthatók a konténeren belül. - Docker Secrets: A Docker Swarm és Kubernetes natív megoldásokat kínál az érzékeny adatok biztonságos tárolására és konténerekhez való eljuttatására.

- Volume-ok: Érzékeny fájlokat (pl. SSL tanúsítványok) csatolhatunk konténerhez read-only volume-ként.

- Külső kulcskezelő szolgáltatások: Olyan szolgáltatások, mint az AWS Secrets Manager, HashiCorp Vault vagy Azure Key Vault.

További biztonsági tippek:

- Frissítsd rendszeresen az image-eket: Az alap image-ek és a függőségek rendszeres frissítése kritikus a biztonsági javítások beépítéséhez.

- Ellenőrizd az alap image-ek forrását: Csak megbízható forrásból származó hivatalos image-eket használjunk alapként.

- Minimalizáld a portok számát: Csak azokat a portokat tegyük közzé (

EXPOSE), amelyekre feltétlenül szükség van. Adocker run -pparanccsal csak a szükséges portokat nyissuk meg a host gépen. - Futtass health check-eket: A konténerek „életben” tartása mellett a health check-ek (

HEALTHCHECKutasítás) segítenek abban, hogy a konténeren belül futó alkalmazás is egészséges legyen. - Használj content trust-ot: A Docker Content Trust lehetővé teszi a digitális aláírások ellenőrzését a Docker image-eken, biztosítva, hogy az image-ek hitelesek és sértetlenek legyenek.

A biztonságos Docker image-ek létrehozása proaktív hozzáállást igényel, de az ezen a területen befektetett idő és erőfeszítés megtérül a rendszer stabilitásának és védelmének növelésével.

A Docker image-ek szerepe a CI/CD pipeline-ban

A CI/CD (Continuous Integration/Continuous Deployment) pipeline-ok a modern szoftverfejlesztés gerincét képezik, automatizálva a kódváltozások integrálását, tesztelését és telepítését. A Docker image-ek kulcsfontosságú szerepet játszanak ebben a folyamatban, lehetővé téve a gyorsabb, megbízhatóbb és konzisztensebb szoftverkiadásokat.

A CI/CD pipeline-ban a Docker image-ek a következőképpen illeszkednek a folyamatba:

- Kódváltozás és build trigger: Amikor egy fejlesztő feltölt egy kódváltozást a verziókövető rendszerbe (pl. Git), az elindítja a CI/CD pipeline-t.

- Docker image építése (Build Stage):

- A CI/CD szerver (pl. Jenkins, GitLab CI, GitHub Actions) letölti a forráskódot.

- A Dockerfile alapján megépíti az alkalmazás Docker image-ét a

docker buildparanccsal. Ebben a fázisban a multi-stage build és a.dockerignorefájl használata kulcsfontosságú az optimalizált image-ek létrehozásához. - Az image-et egyedi tag-gel látja el (pl. Git commit hash, build szám, verziószám).

- Tesztelés (Test Stage):

- A frissen épített Docker image-ből elindítanak egy vagy több konténert egy izolált tesztkörnyezetben.

- Ezeken a konténereken futtatják az egységteszteket, integrációs teszteket és végponttól végpontig tartó teszteket.

- A Docker image biztosítja, hogy a tesztkörnyezet pontosan megegyezzen a fejlesztői és az éles környezettel, így elkerülhetők a „működik nálam” típusú hibák.

- Ha a tesztek sikertelenek, a pipeline leáll, és a fejlesztő értesítést kap.

- Image feltöltése a registry-be (Push to Registry Stage):

- Ha a tesztek sikeresen lefutottak, az image-et feltöltik egy Docker registry-be (pl. Docker Hub, AWS ECR, privát registry).

- Ez a lépés biztosítja, hogy az image elérhető legyen a későbbi telepítési fázisok számára.

- Telepítés (Deployment Stage):

- A CI/CD pipeline ezután automatikusan telepíti az image-et a célkörnyezetbe (pl. staging, éles környezet).

- A telepítést orchestrator eszközök (pl. Kubernetes, Docker Swarm) végzik, amelyek letöltik az image-et a registry-ből, és elindítják belőle a konténereket.

- A folyamat során figyelembe veszik a verziózást, hogy pontosan a kívánt image verzió kerüljön telepítésre.

- Monitorozás és visszacsatolás:

- A telepített konténerek működését folyamatosan monitorozzák.

- Bármilyen probléma esetén a pipeline visszajelzést ad, és szükség esetén visszagörgethető a korábbi, stabil image verzióra.

A Docker image-ek használata a CI/CD-ben számos előnnyel jár:

- Konzisztencia: Az image garantálja, hogy az alkalmazás ugyanabban a környezetben fut a buildtől a telepítésig.

- Reprodukálhatóság: Bármikor újraépíthető és telepíthető egy adott verziójú alkalmazás, pontosan ugyanazokkal a függőségekkel.

- Gyorsabb kiadások: Az automatizált folyamatok és a gyors konténerindítás felgyorsítja a kiadási ciklusokat.

- Izoláció: A teszt- és éles környezetek izoláltak egymástól, minimalizálva a mellékhatásokat.

- Egyszerűbb rollback: Hiba esetén könnyű visszatérni egy korábbi, stabil image-hez.

A Docker image-ek a CI/CD pipeline-ok alapvető építőköveivé váltak, lehetővé téve a vállalatok számára, hogy agilisabban, megbízhatóbban és hatékonyabban fejlesszenek és telepítsenek szoftvereket.

Gyakori hibák és buktatók az image-ek kezelése során

Bár a Docker image-ek rendkívül hasznosak, a helytelen használatuk számos problémához vezethet. Fontos, hogy tisztában legyünk a gyakori hibákkal és buktatókkal, hogy elkerüljük azokat.

- Túl nagy image-ek:

- Probléma: A felesleges függőségeket, build eszközöket vagy nagy méretű fájlokat tartalmazó image-ek lassabban tölthetők le, több tárhelyet foglalnak, és növelik a támadási felületet.

- Megoldás: Használj multi-stage build-et, minimális alap image-eket (pl. Alpine), és a

.dockerignorefájlt. Tisztítsd meg a cache-t és a felesleges fájlokat aRUNutasítások végén.

- Nem használt rétegek (layer caching problémák):

- Probléma: Ha a Dockerfile utasításainak sorrendje nem optimális, a Docker cache nem használható ki hatékonyan. Például, ha az alkalmazáskódot (ami gyakran változik) másoljuk be a függőségek telepítése elé, minden kódmódosítás után újra kell telepíteni a függőségeket is.

- Megoldás: Helyezd a ritkán változó utasításokat (pl. alap image, függőségek telepítése) a Dockerfile elejére, a gyakran változókat (pl. alkalmazáskód másolása) pedig a végére.

- Érzékeny adatok az image-ben:

- Probléma: Jelszavak, API kulcsok vagy más bizalmas információk beégetése az image-be komoly biztonsági kockázatot jelent, mivel az image rétegei nyilvánosak lehetnek.

- Megoldás: Soha ne tárolj érzékeny adatokat az image-ben. Használj környezeti változókat, Docker Secrets-et, volume-okat vagy külső kulcskezelő szolgáltatásokat.

- Root felhasználóként való futtatás:

- Probléma: Az alkalmazás rootként futtatása a konténerben növeli a biztonsági kockázatot, ha a konténer kompromittálódik.

- Megoldás: Hozz létre egy dedikált, nem root felhasználót az image-ben a

USERutasítással, és futtasd az alkalmazást ezen felhasználó nevében.

latesttag használata éles környezetben:- Probléma: A

latesttag bármikor felülírható egy újabb image-el, ami váratlan viselkedést, inkonzisztenciát és nehezen reprodukálható hibákat okozhat éles környezetben. - Megoldás: Éles környezetben mindig használj specifikus, verziózott tag-eket (pl.

myapp:1.2.3,myapp:20231027-abcd123), amelyek garantálják a reprodukálhatóságot.

- Probléma: A

- Nem optimális

COPY/ADDutasítások:- Probléma: Az egész build kontextus (

COPY . .) másolása felesleges fájlokat vihet be az image-be, növelve annak méretét. - Megoldás: Használd a

.dockerignorefájlt, és csak azokat a fájlokat másold be, amelyekre feltétlenül szüksége van az alkalmazásnak.

- Probléma: Az egész build kontextus (

- Nem használt portok megnyitása:

- Probléma: A feleslegesen megnyitott portok növelik a konténer támadási felületét.

- Megoldás: Csak azokat a portokat tegye közzé az

EXPOSEutasítással, amelyekre feltétlenül szükség van, és adocker run -pparanccsal is csak a szükséges portokat képezze le.

- A cache nem megfelelő kezelése:

- Probléma: Ha a Dockerfile-ban az utasítások sorrendje nem veszi figyelembe a cache működését, az image építése lassúvá válhat.

- Megoldás: Rendezze az utasításokat a legkevésbé változótól a legváltozóbbig. Például a

COPY package.jsonaRUN npm installelé kerüljön, majd aCOPY . .jöjjön utána.

Ezen buktatók elkerülése nemcsak biztonságosabbá teszi a Docker image-eket, hanem optimalizálja a buildelési időt, csökkenti az image méretét és növeli a konténerizált alkalmazások általános megbízhatóságát.

A Docker image-ek jövője és a konténerizáció trendjei

A Docker image-ek és a konténerizáció az elmúlt évtized egyik legjelentősebb technológiai innovációja volt a szoftverfejlesztésben. A jövőben is kulcsszerepet fognak játszani, miközben a technológia tovább fejlődik és új trendek jelennek meg.

Az egyik legfontosabb irány a konténer image szabványok további konszolidációja. A Open Container Initiative (OCI) már létrehozta az OCI Image Format Specification-t, amely szabványosítja a konténer image-ek formátumát és a futásidejű környezetet. Ez biztosítja, hogy a különböző konténer futásidejű környezetek (pl. containerd, CRI-O) ugyanazokat az image-eket képesek legyenek futtatni, növelve a hordozhatóságot és csökkentve a vendor lock-in kockázatát.

A biztonság továbbra is kiemelt prioritás marad. Várhatóan egyre fejlettebb sebezhetőségi szkennelő eszközök, automatizált biztonsági ellenőrzések és „shift-left security” megközelítések válnak általánossá. A supply chain security (ellátási lánc biztonsága) is egyre nagyobb hangsúlyt kap, ami azt jelenti, hogy az image-ek eredetének, integritásának és a bennük lévő komponensek nyomon követhetőségének biztosítása alapvető lesz. Az olyan kezdeményezések, mint a Software Bill of Materials (SBOM), amelyek részletesen leírják egy szoftverkomponens összetételét, várhatóan szélesebb körben elterjednek.

A serverless computing és a konténerek közötti konvergencia is egyre erősebb. A „serverless containers” vagy „container-as-a-service” platformok (pl. AWS Fargate, Google Cloud Run, Azure Container Apps) lehetővé teszik a fejlesztők számára, hogy a Docker image-eiket futtassák anélkül, hogy a mögöttes infrastruktúra menedzselésével kellene foglalkozniuk. Ez a megközelítés ötvözi a konténerek hordozhatóságát a serverless modellek egyszerűségével és skálázhatóságával.

A WebAssembly (Wasm) egy feltörekvő technológia, amely potenciálisan befolyásolhatja a konténerizáció jövőjét. Bár nem váltja ki teljesen a Docker-t, a Wasm képes lehet rendkívül kicsi, gyorsan induló és biztonságosan izolált futtatható egységeket biztosítani, különösen edge computing környezetekben. Hibrid megoldások, ahol a Docker és a Wasm együtt létezik, valószínűleg egyre gyakoribbak lesznek.

A fejlesztői élmény további javítása is fókuszban marad. Az olyan eszközök, mint a Docker Desktop, a fejlesztői konténerizációt egyre egyszerűbbé és hozzáférhetőbbé teszik. A fejlesztői környezetek konténerizálása (pl. Dev Containers) is egyre népszerűbb, biztosítva a konzisztens és gyors beállítást a csapatok számára.

Összességében a Docker image-ek továbbra is a modern, felhőalapú alkalmazások építésének és üzemeltetésének alapvető elemét képezik majd. A technológia folyamatosan fejlődik, új szabványok, biztonsági megközelítések és integrációk jelennek meg, amelyek tovább erősítik a konténerizáció pozícióját a szoftveriparban.