A Cisco IOS (Internetwork Operating System) alapvető szerepet tölt be a modern hálózatok működésében. Ez a hálózati operációs rendszer a Cisco által gyártott routerek, switchek és más hálózati eszközök szívét képezi. Az IOS felelős az eszközök konfigurálásáért, menedzsmentjéért és a hálózati forgalom irányításáért.

Gyakorlatilag az IOS biztosítja a kommunikációt a különböző hálózati eszközök között, lehetővé téve az adatok zavartalan áramlását. A hálózati adminisztrátorok az IOS parancssori felületén (CLI) keresztül konfigurálhatják az eszközöket, beállíthatják a biztonsági szabályokat, és monitorozhatják a hálózat teljesítményét.

Az IOS nélkül a Cisco eszközök csupán hardverdarabok lennének, képtelenek lennének a hálózati funkciók ellátására.

Az IOS moduláris felépítése lehetővé teszi a különböző funkciók hozzáadását és eltávolítását, így a hálózat igényeihez igazítható. Például, ha egy vállalatnak szüksége van fejlettebb biztonsági funkciókra, akkor egyszerűen telepíthet egy új IOS modult, amely támogatja azokat. A skálázhatóság és a rugalmasság az IOS legfontosabb előnyei közé tartoznak.

Az IOS folyamatosan fejlődik, a Cisco rendszeresen ad ki új verziókat, amelyek hibajavításokat, biztonsági frissítéseket és új funkciókat tartalmaznak. A naprakész IOS verzió használata elengedhetetlen a hálózat biztonságának és stabilitásának megőrzéséhez.

A Cisco IOS alapvető definíciója és története

A Cisco IOS (Internetwork Operating System) a Cisco Systems által fejlesztett és használt hálózati operációs rendszer. Alapvetően a Cisco routerek, switchek és más hálózati eszközök „lelke”, amely lehetővé teszi számukra, hogy kommunikáljanak egymással, és a hálózati forgalmat irányítsák.

Az IOS felelős a különböző hálózati protokollok implementálásáért, a routing táblák kezeléséért, a biztonsági beállítások konfigurálásáért, és a hálózati eszközök teljes körű menedzseléséért. Képzeljük el úgy, mint egy központi irányítórendszert, amely nélkül a hálózati eszközök nem tudnának hatékonyan működni.

Az IOS nem csupán egy operációs rendszer, hanem egy komplett hálózati platform, amely a Cisco hálózatok gerincét képezi.

Az IOS története a 80-as évek végére nyúlik vissza, amikor a Cisco még csak egy feltörekvő vállalat volt a hálózati piacon. Az első verziók még meglehetősen egyszerűek voltak, de az évek során folyamatosan fejlődtek és bővültek, hogy megfeleljenek a hálózatok egyre növekvő igényeinek. A kezdeti verziók főként a routing protokollok támogatására fókuszáltak, míg a későbbi kiadások már olyan funkciókat is tartalmaztak, mint a VPN-ek, a tűzfalak és a QoS (Quality of Service) mechanizmusok.

Az IOS architektúrája moduláris, ami azt jelenti, hogy különböző funkciók különálló modulok formájában implementálhatók. Ez lehetővé teszi a Cisco számára, hogy gyorsan reagáljon a piaci igényekre, és új funkciókat adjon hozzá az operációs rendszerhez anélkül, hogy a teljes rendszert át kellene írni. A moduláris felépítés emellett a hibajavítást és a karbantartást is egyszerűbbé teszi.

Az IOS különböző verziókban érhető el, amelyek különböző platformokra és eszközökre vannak optimalizálva. Például létezik IOS XE, amely a modernebb, nagy teljesítményű routerekre és switchekre van tervezve, és IOS XR, amelyet a szolgáltatói hálózatokban használnak. A Cisco folyamatosan fejleszti és frissíti az IOS-t, hogy biztosítsa a hálózatok biztonságát, stabilitását és teljesítményét. A rendszeres frissítések kritikus fontosságúak a biztonsági rések befoltozásához és az új funkciók bevezetéséhez.

Az IOS architektúrája és komponensei

A Cisco IOS, mint hálózati operációs rendszer, moduláris architektúrával rendelkezik, ami lehetővé teszi a rugalmasságot és a skálázhatóságot. Ez az architektúra több kulcsfontosságú komponensből áll, melyek együttesen biztosítják a hálózati eszközök hatékony működését.

A kernel az IOS szíve, felelős a rendszer alapvető funkcióinak kezeléséért, mint például a processzor időzítése, a memória kezelése és az eszközökkel való kommunikáció. A kernel közvetlenül a hardveren fut, és alacsonyszintű szolgáltatásokat nyújt a többi szoftverkomponens számára.

Az IOS Shell egy parancssori interfész (CLI), amelyen keresztül a felhasználók interakcióba léphetnek a rendszerrel. A CLI lehetővé teszi a hálózati eszköz konfigurálását, monitorozását és hibaelhárítását. A különböző parancsok és módok (pl. felhasználói mód, privilegizált mód) biztosítják a biztonságos és strukturált hozzáférést a rendszer funkcióihoz.

A protokoll stack az IOS egyik legfontosabb része, amely a különböző hálózati protokollok implementációját tartalmazza. Ide tartoznak olyan protokollok, mint az IP, TCP, UDP, BGP, OSPF és EIGRP. Ezek a protokollok lehetővé teszik a hálózati eszközök számára, hogy kommunikáljanak egymással és más rendszerekkel a hálózaton.

Az IOS moduláris felépítése lehetővé teszi, hogy új funkciók és protokollok könnyen hozzáadhatóak legyenek a rendszerhez, anélkül, hogy az egész rendszert újra kellene írni.

A feature setek különböző funkcionalitások csoportjai, amelyek az IOS képességeit bővítik. Ezek lehetnek például biztonsági funkciók (pl. tűzfal, VPN), QoS (Quality of Service) szolgáltatások vagy hálózati menedzsment eszközök. A feature setek lehetővé teszik a felhasználók számára, hogy az IOS-t az egyedi igényeikhez igazítsák.

A memóriakezelés kritikus fontosságú az IOS számára. Az IOS hatékonyan kezeli a rendelkezésre álló memóriát, hogy biztosítsa a rendszer stabil és megbízható működését. A memóriakezelés magában foglalja a dinamikus memóriafoglalást, a memóriaszivárgások elkerülését és a memóriaterületek védelmét.

A fájlrendszer az IOS-ben a konfigurációs fájlok, képek és egyéb fontos adatok tárolására szolgál. Az IOS támogatja a flash memóriát és más tárolóeszközöket a fájlok tárolására és kezelésére.

Az eszközmeghajtók (device drivers) lehetővé teszik az IOS számára, hogy kommunikáljon a különböző hardverkomponensekkel, mint például a hálózati interfészek, a konzolportok és a memóriachipek. Az eszközmeghajtók absztrakciós réteget biztosítanak a hardver és a szoftver között.

Végül, de nem utolsósorban, az IOS tartalmaz biztonsági mechanizmusokat, amelyek védelmet nyújtanak a jogosulatlan hozzáférés és a rosszindulatú támadások ellen. Ezek a mechanizmusok magukban foglalják a felhasználói hitelesítést, az access control listeket (ACL-ek), a titkosítást és a behatolásérzékelést.

Az IOS parancssori felülete (CLI) részletesen

A Cisco IOS parancssori felülete (CLI) a legfontosabb eszköz a Cisco hálózati eszközök, például routerek és switchek konfigurálásához és kezeléséhez. A CLI egy szöveges interfész, amely lehetővé teszi a rendszergazdák számára, hogy parancsokat adjanak ki az eszközöknek, ellenőrizzék azok állapotát, és hibaelhárítást végezzenek.

A CLI hierarchikus módon szervezett. Ez azt jelenti, hogy különböző módok léteznek, amelyek meghatározzák, hogy milyen parancsok adhatók ki. A leggyakoribb módok:

- Felhasználói mód: Ez a legkorlátozottabb mód, amely csak alapvető információk megtekintésére és egyszerű parancsok kiadására használható.

- Privilegizált mód: Ehhez a módhoz jelszó szükséges. Itt már lehetőség van konfigurációs fájlok megtekintésére, mentésére és a rendszer újraindítására.

- Globális konfigurációs mód: Ebben a módban lehetőség van a router vagy switch globális beállításainak módosítására, például a hostname beállítására.

- Interfész konfigurációs mód: Ezzel a móddal lehet konfigurálni az egyes hálózati interfészeket, például IP-címet beállítani vagy a sávszélességet korlátozni.

A módok közötti váltás speciális parancsokkal történik. A felhasználói módból a privilegizált módba az enable parancs segítségével juthatunk el, amihez általában jelszó szükséges. A privilegizált módból a globális konfigurációs módba a configure terminal parancs visz. Az interfészek konfigurálása az interface paranccsal történik, amelyet az interfész neve követ (pl. interface GigabitEthernet0/0).

A CLI parancsok szintaxisa általában a következő:

parancs [kulcsszó] [argumentum]

A parancs az a művelet, amelyet végre szeretnénk hajtani. A kulcsszó egy opcionális paraméter, amely módosítja a parancs működését. Az argumentum a parancshoz szükséges adat, például egy IP-cím vagy egy interfész neve.

A CLI nagyon érzékeny a helyesírásra. A parancsokat pontosan úgy kell beírni, ahogy a dokumentációban szerepelnek. Azonban a CLI rendelkezik parancs kiegészítéssel, ami nagyban megkönnyíti a parancsok beírását. Ha beírunk egy parancsot, és megnyomjuk a Tab billentyűt, a CLI megpróbálja kiegészíteni a parancsot. Ha több lehetséges kiegészítés is van, a CLI megjeleníti a lehetséges opciókat.

A show parancsok kulcsfontosságúak a hálózat állapotának ellenőrzéséhez. A show ip route parancs például a router routing tábláját jeleníti meg, míg a show interface parancs egy adott interfész részletes információit mutatja.

A CLI használatának elsajátítása elengedhetetlen a Cisco hálózati eszközök hatékony kezeléséhez. A CLI lehetővé teszi a rendszergazdák számára, hogy finomhangolják a hálózat működését, hibaelhárítást végezzenek, és biztonsági beállításokat konfiguráljanak.

IOS parancsok alapjai: navigáció, konfiguráció, monitorozás

A Cisco IOS, mint hálózati operációs rendszer, a Cisco routerek és switchek lelke. A vele való interakció parancsokon keresztül történik. A hatékony hálózatkezeléshez elengedhetetlen az IOS parancsok alapjainak ismerete. Nézzük meg, hogyan navigálhatunk, konfigurálhatunk és monitorozhatunk egy Cisco eszközt.

Navigáció az IOS-ben: A Cisco IOS-ben a navigáció különböző módokban történik. A leggyakoribbak a User EXEC mód (>), a Privileged EXEC mód (#) és a Global Configuration mód ((config)#). A módok közötti váltás parancsokkal történik.

- User EXEC mód: Korlátozott hozzáférésű, alapvető információk megtekintésére szolgál.

- Privileged EXEC mód: Teljes hozzáférésű, a konfiguráció megtekintésére és mentésére használható. Belépéshez a

enableparancs szükséges. - Global Configuration mód: Itt végezhetjük a router vagy switch globális konfigurációját. Belépéshez a

configure terminalparancsot használjuk.

A exit parancs segítségével kiléphetünk az aktuális módból, a end parancs pedig közvetlenül a Privileged EXEC módba visz vissza.

Konfiguráció: A hálózati eszközök konfigurálása a Global Configuration módban és annak al-módjaiban történik. Például egy interfész konfigurálásához először be kell lépnünk az Interface Configuration módba a interface [interfész neve] paranccsal (pl. interface GigabitEthernet0/0). Ezután konfigurálhatjuk az IP címet, a subnet mask-ot, stb.

Az alábbiakban néhány alapvető konfigurációs parancsot mutatunk be:

hostname [eszköznév]: Beállítja az eszköz nevét.ip address [IP cím] [subnet mask]: Beállítja az interfész IP címét és subnet mask-ját.no shutdown: Engedélyezi az interfészt.enable secret [jelszó]: Beállítja a Privileged EXEC mód jelszavát (titkosított formában).line console 0, majdpassword [jelszó]éslogin: Beállítja a konzol port jelszavát.

A konfiguráció mentése elengedhetetlen! A copy running-config startup-config paranccsal menthetjük el a futó konfigurációt az NVRAM-ba, így az eszköz újraindítás után is megőrzi a beállításokat.

Monitorozás: Az IOS számos parancsot kínál a hálózat és az eszköz állapotának monitorozására. Ezek a parancsok általában a Privileged EXEC módban érhetők el.

Néhány hasznos monitorozó parancs:

show ip interface brief: Megmutatja az interfészek állapotát és IP címét.show running-config: Megmutatja a futó konfigurációt.show startup-config: Megmutatja az NVRAM-ban tárolt konfigurációt.show version: Megmutatja az IOS verzióját és az eszköz hardver információit.ping [IP cím vagy domain név]: Ellenőrzi a hálózati kapcsolatot.traceroute [IP cím vagy domain név]: Megmutatja a csomagok útvonalát a célállomásig.

A debug parancsok segítségével részletes hibakeresési információkat kaphatunk, azonban ezeket óvatosan kell használni, mert jelentősen terhelhetik az eszközt. A no debug all paranccsal kapcsolhatjuk ki a debug módot.

A Cisco IOS parancsok elsajátítása időigényes, de a fent említett alapok biztos alapot nyújtanak a hálózati eszközök kezeléséhez és a hálózat működésének megértéséhez. A gyakorlás és a kísérletezés elengedhetetlen a készségek fejlesztéséhez.

Konfigurációs fájlok kezelése: mentés, visszaállítás, biztonsági mentés

A Cisco IOS-ben a konfigurációs fájlok kezelése kritikus fontosságú a hálózati eszközök működésének biztosításához. A konfigurációk mentése, visszaállítása és biztonsági mentése elengedhetetlen a hálózat stabilitásának megőrzéséhez és a hibaelhárítás megkönnyítéséhez.

A futó konfiguráció (running-config) az eszköz aktuális állapotát tükrözi, ami a memóriában tárolódik. Ezzel szemben az indító konfiguráció (startup-config) az NVRAM-ban (Non-Volatile RAM) tárolódik, és ez a konfiguráció töltődik be az eszköz újraindításakor. A kettő közötti különbség megértése kulcsfontosságú.

A futó konfiguráció mentéséhez az indító konfigurációba a következő parancsot használjuk:

copy running-config startup-config

Ez a parancs felülírja az NVRAM-ban tárolt indító konfigurációt az aktuális futó konfigurációval. Mindig mentsük a konfigurációt, mielőtt újraindítjuk az eszközt, vagy mielőtt jelentős változtatásokat hajtunk végre.

A konfigurációk visszaállítása többféleképpen történhet. Ha az eszköz nem megfelelően működik egy módosítás után, visszaállíthatjuk a korábbi indító konfigurációt az eszköz újraindításával. Ha ez nem lehetséges, használhatjuk a konfigurációs fájlokat egy TFTP szerverről.

A konfigurációk TFTP szerverre történő mentéséhez a következő lépéseket kell követni:

- Győződjünk meg róla, hogy van egy elérhető TFTP szerver a hálózaton.

- Használjuk a

copy running-config tftpparancsot. - Adjuk meg a TFTP szerver IP címét.

- Adjuk meg a konfigurációs fájl nevét.

A konfigurációs fájl visszaállításához a TFTP szerverről a copy tftp running-config parancsot használjuk. Ez felülírja a futó konfigurációt a TFTP szerveren tárolt konfigurációval. Figyeljünk arra, hogy ez a parancs azonnal érvénybe lép, ami a hálózat működését befolyásolhatja.

A biztonsági mentések rendszeres készítése elengedhetetlen. Készíthetünk manuális biztonsági mentéseket a fenti módszerekkel, vagy használhatunk hálózatmenedzsment szoftvereket, amelyek automatizálják a biztonsági mentési folyamatot. A rendszeres biztonsági mentések lehetővé teszik a hálózat gyors helyreállítását katasztrófa esetén.

A jelszavak védelme is fontos része a konfigurációkezelésnek. A service password-encryption parancs használatával titkosíthatjuk a konfigurációs fájlban tárolt jelszavakat. Bár ez nem nyújt tökéletes védelmet, megnehezíti a jelszavak illetéktelen hozzáférők általi megszerzését.

IOS felhasználói felügyelet és hozzáférés-vezérlés

A Cisco IOS felhasználói felügyelete és hozzáférés-vezérlése kritikus fontosságú a hálózat biztonságának és integritásának megőrzéséhez. Az IOS lehetővé teszi a rendszergazdák számára, hogy szigorú szabályokat állítsanak be arra vonatkozóan, hogy ki férhet hozzá a hálózati eszközökhöz és milyen jogosultságokkal.

Az IOS-ben a felhasználók hitelesítése többféleképpen történhet: helyi felhasználói adatbázisban tárolt felhasználónév/jelszó párokkal, vagy külső hitelesítési szerverekkel, mint például RADIUS vagy TACACS+. A RADIUS (Remote Authentication Dial-In User Service) és a TACACS+ (Terminal Access Controller Access-Control System Plus) központosított hitelesítést, engedélyezést és elszámolást (AAA) biztosítanak, ami jelentősen megkönnyíti a felhasználók kezelését nagyobb hálózatokban.

A hozzáférés-vezérlés az IOS-ben szintekre épül. A legalacsonyabb szint a felhasználói mód, ahonnan csak korlátozott számú parancs érhető el. A magasabb szint a privilegizált mód (enable mód), amely teljes hozzáférést biztosít a router vagy switch konfigurációjához. A privilegizált mód eléréséhez jelszó szükséges, amely szintén konfigurálható az IOS-ben.

A helyes jelszókezelés elengedhetetlen. Erős, egyedi jelszavakat kell használni, és rendszeresen változtatni kell őket.

Az IOS lehetővé teszi az Access Control List (ACL) használatát is, amely a hálózati forgalom szűrésére szolgál. Az ACL-ek segítségével meghatározhatjuk, hogy mely IP-címek vagy hálózati tartományok férhetnek hozzá bizonyos erőforrásokhoz, így tovább növelve a hálózat biztonságát.

A felhasználói felügyelet és hozzáférés-vezérlés konfigurálásához az IOS parancssori felületét (CLI) használjuk. A CLI lehetővé teszi a rendszergazdák számára, hogy részletesen beállítsák a felhasználói fiókokat, a jelszavakat, a hozzáférési szinteket és az ACL-eket. A username parancs segítségével hozhatunk létre új felhasználókat, a enable secret parancs segítségével pedig jelszót állíthatunk be a privilegizált módhoz.

A következő lépéseket követhetjük a felhasználói felügyelet és hozzáférés-vezérlés alapvető beállításához:

- Hozzon létre felhasználói fiókokat erős jelszavakkal.

- Állítson be jelszót a privilegizált módhoz.

- Konfigurálja a RADIUS vagy TACACS+ szervert, ha központosított hitelesítést szeretne használni.

- Implementáljon ACL-eket a hálózati forgalom szűréséhez.

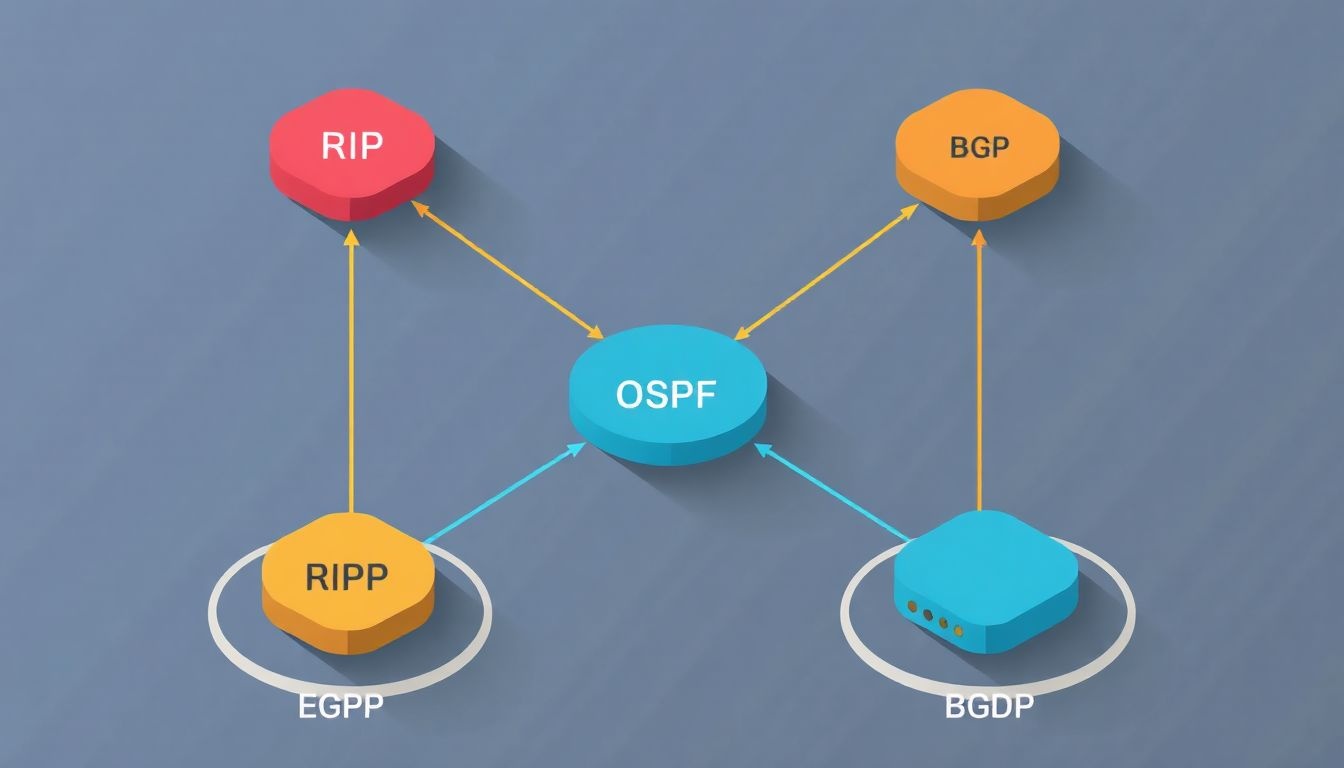

Routing protokollok támogatása az IOS-ben (RIP, OSPF, EIGRP, BGP)

A Cisco IOS (Internetwork Operating System) alapvető szerepet játszik a Cisco hálózati eszközök, például routerek és switchek működésében. Az IOS egyik legfontosabb funkciója a routing protokollok támogatása, melyek lehetővé teszik a hálózatok közötti adatcsomagok hatékony továbbítását.

Az IOS számos routing protokollt támogat, melyek mindegyike különböző tulajdonságokkal és alkalmazási területekkel rendelkezik. Néhány a leggyakrabban használt protokollok közül:

- RIP (Routing Information Protocol): Az egyik legrégebbi routing protokoll, mely távolságvektor algoritmust használ a legjobb útvonal meghatározására. Korlátozott méretű hálózatokban alkalmazható, mivel a hop count (ugrásszám) alapján dönti el az útvonalat, és a maximális hop count 15.

- OSPF (Open Shortest Path First): Egy link-state routing protokoll, amely a Dijkstra algoritmust használja a legrövidebb útvonal kiszámításához. Az OSPF nagyobb és összetettebb hálózatokhoz ideális, mivel hatékonyabban kezeli a hálózati változásokat és támogatja a hierarchikus hálózati tervezést.

- EIGRP (Enhanced Interior Gateway Routing Protocol): A Cisco által fejlesztett, távolságvektor és link-state protokollok előnyeit ötvöző hibrid protokoll. Gyors konvergenciát és hatékony sávszélesség-használatot biztosít. Bár eredetileg Cisco saját protokoll volt, mára nyílt szabvány lett.

- BGP (Border Gateway Protocol): Az internet gerincét képező protokoll, mely autonóm rendszerek (AS) közötti routingra szolgál. A BGP nem a legrövidebb útvonalat keresi, hanem az autonóm rendszerek közötti szabályozott útvonalakat határozza meg, figyelembe véve a különböző irányelveket és szabályzatokat.

Az IOS lehetővé teszi a hálózati adminisztrátorok számára, hogy konfigurálják és finomhangolják ezeket a routing protokollokat a hálózat egyedi igényeihez igazodva. Például, beállíthatják a routing protokollok által használt metrikákat, a frissítési időket és a szomszédsági kapcsolatokat.

A routing protokollok megfelelő konfigurálása kritikus fontosságú a hálózat stabilitása és hatékonysága szempontjából.

Az IOS emellett támogatja a routing protokollok közötti átjárást (redistribution), ami lehetővé teszi, hogy a különböző routing protokollok által tanult útvonalakat megosszák egymással. Ez különösen hasznos heterogén hálózatokban, ahol több különböző routing protokoll fut egyszerre.

A passzív interfészek konfigurálása is fontos szerepet játszik. Ezek az interfészek nem küldenek routing frissítéseket, de fogadják azokat. Ez a funkció biztonsági okokból használható, hogy megakadályozzuk a routing információk kiszivárgását a nem megbízható hálózatok felé.

A routing táblázat az IOS központi eleme, amely az összes ismert útvonalat tartalmazza. A router ezt a táblázatot használja az adatcsomagok továbbításához a célállomás felé. A routing protokollok folyamatosan frissítik ezt a táblázatot, ahogy a hálózati topológia változik.

Switching funkciók és VLAN konfiguráció IOS-ben

A Cisco IOS (Internetwork Operating System) a Cisco hálózati eszközeinek, például switch-eknek és routereknek a lelke. A switch-ek esetében az IOS felel a csomagok megfelelő portokra történő továbbításáért, azaz a switching funkciók ellátásáért. Ezek a funkciók alapvetően a MAC címek alapján történő döntéshozatalra épülnek.

A VLAN-ok (Virtual Local Area Networks) a switching technológia egyik alapkövét jelentik, lehetővé téve a hálózat logikai szegmentálását. Ez azt jelenti, hogy egy fizikai hálózaton belül több, egymástól elkülönített broadcast tartományt hozhatunk létre. Az IOS-ben a VLAN-ok konfigurálása kulcsfontosságú a hálózat biztonságának és teljesítményének javításához.

A VLAN-ok segítségével a hálózatunkat logikailag csoportosíthatjuk, függetlenül a fizikai elhelyezkedéstől.

Az IOS-ben a VLAN-ok konfigurálása a globális konfigurációs módban történik. Először létre kell hozni a VLAN-t a vlan [vlan-id] paranccsal, ahol a [vlan-id] egy 1 és 4094 közötti szám lehet. Ezután a VLAN-hoz nevet is rendelhetünk a name [vlan-név] paranccsal. Például:

configure terminalvlan 10name Salesexit

Miután létrehoztunk egy VLAN-t, a switch portokat hozzá kell rendelnünk ehhez a VLAN-hoz. Ezt az interfész konfigurációs módban tehetjük meg a switchport mode access és a switchport access vlan [vlan-id] parancsokkal. Például:

interface GigabitEthernet0/1switchport mode accessswitchport access vlan 10

A switch-ek közötti kommunikációhoz trunk portokat kell használnunk. A trunk portok több VLAN forgalmát is képesek továbbítani. A trunk portok konfigurálása az interfész konfigurációs módban történik a switchport mode trunk és a switchport trunk encapsulation dot1q (vagy ISL, de a dot1q az elterjedtebb) parancsokkal. Továbbá, megadhatjuk, hogy mely VLAN-ok forgalmát továbbítsa a trunk port a switchport trunk allowed vlan [vlan-lista] paranccsal. Például:

interface GigabitEthernet0/24switchport mode trunkswitchport trunk encapsulation dot1qswitchport trunk allowed vlan 10,20,30

Az IOS lehetővé teszi a VLAN Trunking Protocol (VTP) használatát is, amely segít a VLAN információk automatikus terjesztésében a hálózaton belül. A VTP használata azonban körültekintést igényel, mivel helytelen konfiguráció esetén a teljes hálózat VLAN konfigurációját felülírhatja.

A VLAN konfiguráció ellenőrzésére számos parancs áll rendelkezésünkre, például a show vlan brief, amely áttekintést nyújt a létrehozott VLAN-okról és a hozzájuk rendelt portokról. A show interface trunk parancs pedig a trunk portok konfigurációját mutatja meg.

Biztonsági funkciók az IOS-ben: tűzfal, VPN, ACL-ek

A Cisco IOS (Internetwork Operating System) a Cisco hálózati eszközeinek, például routereknek és switcheknek az operációs rendszere. Az IOS számos biztonsági funkciót kínál, amelyek elengedhetetlenek a hálózatok védelméhez a külső és belső támadásokkal szemben. Ezek közé tartozik a tűzfal, a VPN (Virtual Private Network) támogatás és az ACL-ek (Access Control Lists).

A tűzfal az IOS-ben a hálózati forgalom ellenőrzésének és szűrésének kritikus eszköze. A tűzfal szabályok segítségével meghatározhatjuk, hogy mely forgalom léphet be a hálózatba, és melyik nem. Ez lehetővé teszi a nem kívánt vagy potenciálisan káros forgalom blokkolását, például a rosszindulatú szoftverek terjedését vagy a jogosulatlan hozzáférési kísérleteket. Az IOS tűzfalak képesek állapotkövetésre (stateful inspection), ami azt jelenti, hogy nem csak az egyes csomagokat vizsgálják, hanem a teljes kapcsolatot is figyelembe veszik, növelve ezzel a biztonság hatékonyságát.

A VPN technológia biztonságos, titkosított kapcsolatot hoz létre két hálózat vagy egy felhasználó és egy hálózat között a nyilvános interneten keresztül. Az IOS eszközök VPN szerverként és kliensként is működhetnek, lehetővé téve a távoli felhasználók számára a biztonságos hozzáférést a vállalati hálózathoz, vagy a különböző telephelyek közötti biztonságos kommunikációt. Az IOS támogatja a legelterjedtebb VPN protokollokat, mint például az IPsec, a SSL VPN és a DMVPN. A VPN használata elengedhetetlen a bizalmas adatok védelméhez, különösen akkor, ha azok nyilvános hálózaton keresztül kerülnek továbbításra.

Az ACL-ek a hálózati forgalom szűrésének alapvető eszközei az IOS-ben.

Az ACL-ek (Access Control Lists) szabályok listái, amelyek meghatározzák, hogy mely hálózati forgalom engedélyezett vagy tiltott. Az ACL-ek a routerek interfészein alkalmazhatók, bejövő (inbound) vagy kimenő (outbound) forgalomra. Az ACL-ek szűrési feltételei lehetnek például a forrás- és cél IP címek, portszámok, protokollok. Az ACL-ek használatával finomhangolható a hálózati forgalom szabályozása, és megakadályozható a jogosulatlan hozzáférés a hálózat erőforrásaihoz. Például, egy ACL segítségével blokkolhatjuk a forgalmat egy adott IP címről, vagy engedélyezhetjük csak a webes forgalmat (80-as port) egy adott alhálózat számára.

Az IOS biztonsági funkcióinak helyes konfigurálása és karbantartása kritikus fontosságú a hálózat védelme szempontjából. A biztonsági szabályok rendszeres felülvizsgálata és frissítése elengedhetetlen a változó fenyegetésekkel szembeni védelemhez. Ezenkívül a naplózási és figyelési funkciók használata segít a biztonsági incidensek korai felismerésében és a gyors reagálásban.

Network Address Translation (NAT) és Port Address Translation (PAT) konfigurálása

A Cisco IOS rendszerekben a Network Address Translation (NAT) és a Port Address Translation (PAT) kulcsfontosságú funkciók a hálózati címek fordítására. Ezek a technikák lehetővé teszik, hogy a belső hálózatok, amelyek privát IP-címeket használnak, kommunikáljanak a nyilvános internettel, amely nyilvános IP-címeket igényel.

A NAT alapvetően egy-az-egyhez címtartomány fordítást végez. Egy belső, privát IP-cím egy külső, publikus IP-címmel kerül helyettesítésre. Ezzel elrejthető a belső hálózat struktúrája a külvilág elől, növelve a biztonságot.

A PAT (más néven NAT Overload) egy sokkal hatékonyabb megoldás, amely lehetővé teszi, hogy több belső eszköz is ugyanazt a publikus IP-címet használja a kimenő forgalomhoz. Ezt a portszámok segítségével éri el. Minden belső kapcsolathoz egyedi portszámot rendel, így a bejövő válaszokat helyesen tudja továbbítani a megfelelő belső eszköznek.

A PAT a leggyakrabban használt NAT típus, mivel lehetővé teszi, hogy egyetlen publikus IP-címmel rengeteg belső eszköz csatlakozzon az internethez.

A NAT és PAT konfigurálása a Cisco IOS-ben általában a következő lépésekből áll:

- A belső (inside) és külső (outside) interfészek definiálása: Meg kell adni, hogy mely interfészek tartoznak a belső, privát hálózathoz, és melyek a külső, nyilvános internethez.

- Access-list létrehozása: Egy access-list segítségével definiáljuk, hogy mely belső IP-címekre alkalmazzuk a NAT-ot vagy PAT-ot.

- NAT szabályok konfigurálása: A

ip nat inside source list [access-list név] interface [külső interfész] overloadparanccsal konfigurálhatjuk a PAT-ot, ahol a belső címek a külső interfész IP-címére lesznek lefordítva, a portszámok felhasználásával.

A NAT és PAT működésének ellenőrzésére a show ip nat translations parancs használható, amely megmutatja az aktív címfordításokat.

A helytelenül konfigurált NAT/PAT komoly problémákat okozhat a hálózati kommunikációban. Győződjünk meg róla, hogy a konfiguráció helyes, és a tűzfal szabályok megfelelően engedélyezik a forgalmat.

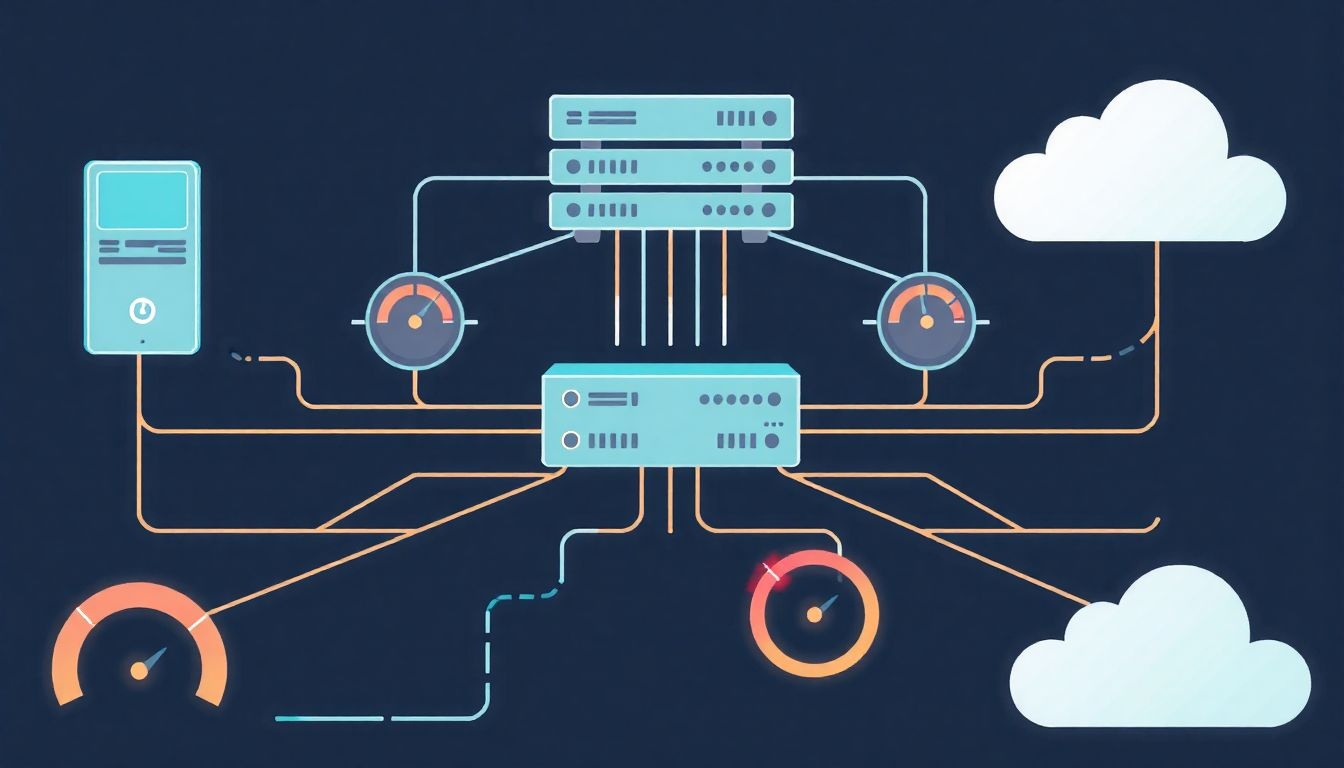

Quality of Service (QoS) implementálása IOS-ben

A Cisco IOS-ben a Quality of Service (QoS) implementálása elengedhetetlen a hálózati forgalom prioritizálásához és hatékony kezeléséhez. A QoS lehetővé teszi, hogy a kritikus alkalmazások, mint például a VoIP vagy a videokonferencia, megfelelő sávszélességet és alacsony késleltetést élvezzenek, míg a kevésbé fontos forgalom háttérbe szorul.

Az IOS számos eszközt kínál a QoS implementálásához. Ezek közé tartozik a forgalom osztályozás, amely lehetővé teszi a különböző típusú forgalom azonosítását és megkülönböztetését. Ezután a forgalom jelölése következik, ahol a forgalmi osztályokhoz prioritási értékeket rendelünk (például DSCP értékek).

A forgalomszabályozás és a forgalomalakítás segítségével a sávszélesség felhasználást szabályozhatjuk. A forgalomszabályozás (traffic policing) korlátozza a forgalom sebességét, és a túllépő csomagokat eldobja vagy alacsonyabb prioritással továbbítja. A forgalomalakítás (traffic shaping) puffereli a forgalmat, hogy simább legyen a sávszélesség felhasználás.

A QoS implementációja az IOS-ben kulcsfontosságú a hálózat optimális teljesítményének biztosításához és a felhasználói élmény javításához.

A sorbanállási mechanizmusok, mint például a Weighted Fair Queueing (WFQ) és a Low Latency Queueing (LLQ), biztosítják, hogy a magas prioritású forgalom elsőbbséget élvezzen a sorban, minimalizálva a késleltetést és a jittert.

A QoS konfigurációja általában a Modular QoS CLI (MQC) segítségével történik, amely egy egységes felületet biztosít a különböző QoS funkciók konfigurálásához. Az MQC három fő elemből áll: class-map (forgalom osztályozás), policy-map (QoS szabályok definiálása) és service-policy (QoS szabályok alkalmazása interfészeken).

A QoS implementálásának sikere a megfelelő tervezéstől és a hálózati igények alapos felmérésétől függ. A helytelenül konfigurált QoS akár a hálózat teljesítményének romlásához is vezethet.

IOS frissítések és karbantartás: verziókezelés, hibaelhárítás

A Cisco IOS eszközök stabilitásának és biztonságának megőrzése érdekében elengedhetetlen az IOS frissítések rendszeres végrehajtása. Ezek a frissítések nem csupán új funkciókat hoznak, hanem kritikus biztonsági réseket is befoltoznak, és hibajavításokat tartalmaznak.

A verziókezelés kulcsfontosságú a frissítések során. Minden egyes IOS verziónak saját életciklusa van, és a Cisco meghatározott ideig nyújt támogatást hozzá. Érdemes figyelemmel kísérni a Cisco által közzétett End-of-Life (EOL) és End-of-Support (EOS) közleményeket, hogy időben átállhassunk egy támogatott verzióra.

A frissítések előtt mindenképp készítsünk biztonsági mentést a konfigurációról! Ez lehetővé teszi, hogy hiba esetén visszaállítsuk a rendszert a korábbi állapotába. A frissítés során figyeljünk arra, hogy a kiválasztott IOS verzió kompatibilis legyen a hardverrel és a többi hálózati eszközzel.

A nem megfelelő verzióválasztás vagy a hibás frissítési eljárás komoly problémákhoz vezethet, akár a teljes hálózat leállását is okozhatja.

A hibaelhárítás során gyakran előfordulhat, hogy a frissítés után bizonyos funkciók nem működnek megfelelően. Ilyenkor érdemes ellenőrizni a konfigurációt, a naplókat, és a hibakeresési parancsokat (debug parancsok) használni a probléma forrásának azonosításához. A Cisco honlapján rengeteg dokumentáció és fórum áll rendelkezésre a különböző hibák megoldásához.

A következő lépéseket érdemes követni egy sikeres frissítéshez:

- Tervezd meg a frissítést előre, figyelembe véve a hálózat igényeit és a karbantartási időszakot.

- Töltsd le a megfelelő IOS verziót a Cisco weboldaláról.

- Ellenőrizd a letöltött fájl integritását.

- Másold fel az új IOS fájlt az eszközre (pl. TFTP vagy SCP segítségével).

- Állítsd be a rendszerindítási változót az új IOS fájlra.

- Indítsd újra az eszközt.

- Ellenőrizd a rendszer működését a frissítés után.

Gyakori problémák és hibaelhárítási technikák IOS-ben

A Cisco IOS-ben (Internetwork Operating System) tapasztalható problémák sokfélék lehetnek, a hibás konfigurációktól a hardveres meghibásodásokig. Néhány gyakori probléma a következő:

- Kapcsolódási problémák: Ez magában foglalhatja a pingelés sikertelenségét, a távoli elérés (pl. SSH, Telnet) problémáit, vagy a hálózati szegmensek közötti kommunikáció hiányát.

- Routing problémák: Hibás routing táblák, helytelenül konfigurált routing protokollok (pl. OSPF, EIGRP, BGP) vagy access list-ek okozhatják a forgalom helytelen irányítását.

- Teljesítményproblémák: Magas CPU-használat, memóriahiány, vagy interface telítettség lassíthatja a hálózatot.

- Biztonsági problémák: Gyenge jelszavak, elavult szoftverek, vagy helytelenül konfigurált tűzfalak sebezhetővé tehetik a hálózatot.

A hibaelhárítási technikák a problémától függenek, de néhány általános módszer a következő:

- Ellenőrizd a konfigurációt: A

show running-configparancs segítségével ellenőrizheted a router vagy switch konfigurációját. Keresd a helytelen beállításokat, elírásokat vagy hiányzó konfigurációs sorokat. - Használd a

pingéstracerouteparancsokat: Ezekkel a parancsokkal ellenőrizheted a hálózati kapcsolatot és az útvonalat a célállomásig. - Vizsgáld meg a logokat: A

show loggingparancs megmutatja a rendszerüzeneteket, amelyek hasznos információkat tartalmazhatnak a problémák okáról. - Ellenőrizd az interface állapotát: A

show interfaceparancs megmutatja az interface állapotát, a forgalmat, a hibákat és az esetleges problémákat. - Frissítsd az IOS-t: Az elavult IOS verziók biztonsági réseket tartalmazhatnak, és teljesítményproblémákat okozhatnak. A frissítés megoldhatja ezeket a problémákat.

A legfontosabb a szisztematikus megközelítés. Kezd a legegyszerűbb dolgokkal, és haladj a bonyolultabbak felé. Dokumentáld a lépéseket, és jegyezd fel az eredményeket.

A debug parancsok használata is segíthet a hibaelhárításban, de óvatosan kell használni, mert nagy terhelést okozhatnak a routernek.

IOS eszközök távoli menedzsmentje (SNMP, Telnet, SSH)

A Cisco IOS alapú eszközök távoli menedzsmentje kritikus fontosságú a hálózatok hatékony működtetéséhez. Több protokoll is rendelkezésre áll erre a célra, melyek különböző biztonsági szinteket és funkcionalitást kínálnak.

Az SNMP (Simple Network Management Protocol) egy széles körben elterjedt protokoll a hálózati eszközök állapotának monitorozására és konfigurálására. Az SNMP segítségével lekérdezhetők az eszközök teljesítményére vonatkozó információk, például a processzor terhelése, a memória kihasználtsága vagy a hálózati forgalom. Bár az SNMPv1 és v2c kevésbé biztonságosak, az SNMPv3 már titkosítást és hitelesítést is kínál, jelentősen növelve a biztonságot.

A Telnet egy egyszerű, szöveges alapú protokoll, amely távoli hozzáférést biztosít az eszköz parancssorához. Azonban a Telnet nem titkosítja a kommunikációt, ezért a felhasználónév és jelszó is titkosítatlanul kerül átvitelre a hálózaton. Emiatt a Telnet használata erősen nem ajánlott éles környezetben, ahol a biztonság kiemelt fontosságú.

A SSH (Secure Shell) a Telnet biztonságos alternatívája. Az SSH titkosítja a teljes kommunikációt, beleértve a felhasználónevet, jelszót és a parancsokat is.

Az SSH használata elengedhetetlen a Cisco IOS eszközök biztonságos távoli menedzsmentjéhez. Az SSH lehetővé teszi a felhasználók számára, hogy biztonságosan bejelentkezzenek az eszközre, konfigurációs változtatásokat hajtsanak végre, és diagnosztikai teszteket futtassanak. Az SSH kulcs alapú hitelesítést is támogat, ami tovább növeli a biztonságot a jelszavas hitelesítéshez képest. A Cisco javasolja az SSH használatát minden olyan esetben, amikor távoli menedzsmentre van szükség.

A megfelelő protokoll kiválasztása a hálózat biztonsági követelményeitől és a menedzsment feladatok jellegétől függ. Fontos, hogy a hálózati adminisztrátorok tisztában legyenek az egyes protokollok előnyeivel és hátrányaival, és a legbiztonságosabb megoldást válasszák.