A modern informatikai infrastruktúrák gerincét számos esetben a Microsoft Active Directory (AD) képezi. Ez a hierarchikus címtárszolgáltatás nem csupán felhasználói fiókokat és számítógépeket kezel, hanem a hálózati erőforrások, biztonsági házirendek és alkalmazásbeállítások központosított tárolásáért is felel. Az Active Directory komplexitása azonban gyakran rejtett mélységeket takar, és ezen mélységek legfelsőbb szintjén található az Active Directory-erdő (Active Directory forest). Az erdő nem csupán egy technikai kifejezés, hanem egy alapvető szervezeti egység, amely meghatározza az identitás- és hozzáférés-kezelés határait, és kulcsfontosságú a nagyobb, elosztott hálózati környezetek hatékony működéséhez.

Az Active Directory-erdő az AD architektúra csúcsa, amely magában foglalja az összes tartományt, tartományfát és azok adatait. Ez az entitás biztosítja a legszélesebb körű bizalmat és a közös séma, konfigurációs és globális katalógus adatok megosztását a benne lévő összes tartomány között. Megértése elengedhetetlen minden rendszergazda, hálózati mérnök és IT-szakember számára, aki hatékonyan kívánja tervezni, telepíteni és felügyelni a Windows alapú hálózatokat.

Az Active Directory alapjai és evolúciója

Mielőtt mélyebben belemerülnénk az erdő fogalmába, érdemes röviden áttekinteni az Active Directory létrejöttét és alapvető funkcióit. Az AD-t a Microsoft a Windows 2000 Server operációs rendszerrel vezette be, leváltva ezzel az NT 4.0 tartományi modelljét, amely számos korlátba ütközött nagyobb, dinamikusabb környezetekben. Az NT tartományok laposabb szerkezete, a skálázhatóság és a központosított adminisztráció hiánya sürgette egy robusztusabb, rugalmasabb megoldás kidolgozását.

Az Active Directory a X.500 szabványon alapuló címtárszolgáltatás, amely LDAP (Lightweight Directory Access Protocol) protokollon keresztül kommunikál. Fő célja az volt, hogy egy egységes, skálázható és biztonságos adatbázist biztosítson a hálózati objektumok (felhasználók, csoportok, számítógépek, nyomtatók, megosztások) tárolására és kezelésére. Ez a központosított megközelítés lehetővé tette a felhasználók számára, hogy egyetlen bejelentkezéssel hozzáférjenek a különböző erőforrásokhoz (Single Sign-On), miközben az adminisztrátorok számára egyszerűsítette a felügyeletet és a biztonsági házirendek alkalmazását.

Az AD bevezetése forradalmasította a Windows-alapú hálózatok kezelését. A DNS alapú névtér, a többszörös tartományvezérlők (Domain Controllers) közötti replikáció, a csoportházirendek (Group Policy Objects – GPO) és a delegált adminisztráció lehetőségei mind hozzájárultak ahhoz, hogy az Active Directory a vállalati környezetek alapvető építőelemévé váljon. Az évek során számos fejlesztésen esett át, új funkcionális szintekkel és képességekkel bővülve, de az alapvető hierarchikus felépítése – tartományok, tartományfák és erdők – változatlan maradt.

Mi az Active Directory erdő? Definíció és kontextus

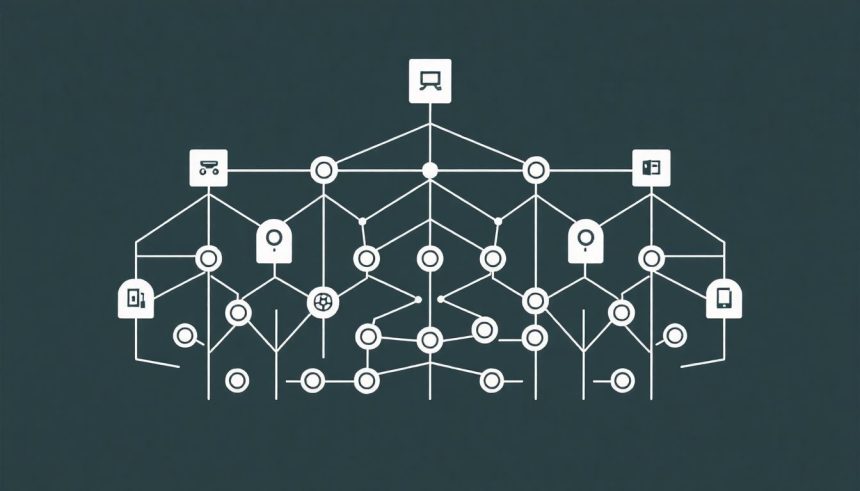

Az Active Directory-erdő az Active Directory legmagasabb szintű logikai struktúrája. Egy erdő egy vagy több Active Directory tartományfát foglal magában, amelyek mindegyike egy közös, gyökér tartományon osztozik. Az erdő lényegében egy biztonsági határ, egy adminisztrációs egység és egy közös tudásbázis a benne lévő összes tartomány számára. Minden erdőnek van egy egyedi neve, amely a gyökér tartományának DNS nevéből származik.

Egy erdőn belül az összes tartomány megosztja a következő alapvető elemeket:

- Közös séma (Schema): Az erdőben tárolt összes objektumtípus és attribútum definíciója. Ez határozza meg, hogy milyen típusú információk tárolhatók az AD-ben.

- Közös konfigurációs partíció (Configuration Partition): Ez tartalmazza az erdőre vonatkozó topológiai információkat, például a tartományok listáját, az oldalak (sites) és alhálózatok definícióit, valamint az erdőn belüli tartományvezérlők szerepét.

- Közös globális katalógus (Global Catalog): Egy speciális adatgyűjtemény, amely az erdő összes objektumának részleges, írható másolatát tartalmazza, gyors keresést biztosítva az erdő egészében.

- Kétirányú, tranzitív megbízhatósági kapcsolatok: Az erdőn belül minden tartomány automatikusan megbízik a többi tartományban, ami lehetővé teszi a felhasználók számára, hogy bármely tartományból hozzáférjenek az erőforrásokhoz az erdőn belül.

Az erdő biztosítja a globális címtárszolgáltatás alapját. A felhasználók és erőforrások az erdőn belül bárhol elhelyezkedhetnek, és a megfelelő jogosultságokkal hozzáférhetnek egymáshoz. Ez a rugalmasság különösen előnyös nagyvállalati környezetekben, ahol több tartományra van szükség a szervezeti, földrajzi vagy adminisztratív okokból.

Az Active Directory-erdő nem csupán egy logikai határ, hanem a bizalom, a séma és a konfiguráció közös alapja, amely egybefogja az összes tartományt egy koherens, biztonságos identitás-kezelési egységbe.

Miért van szükség egy ilyen legfelsőbb szintű entitásra?

Az erdő létezésének több kulcsfontosságú oka is van. Először is, biztonsági határt képez. Az erdőn kívüli entitások alapértelmezés szerint nem férnek hozzá az erdőn belüli erőforrásokhoz, és az erdőn belüli adminisztrátorok rendelkeznek a legmagasabb szintű jogosultságokkal az erdő összes tartományában. Ez lehetővé teszi a szervezetek számára, hogy szigorúan szabályozzák, ki férhet hozzá a legérzékenyebb adatokhoz és konfigurációs beállításokhoz.

Másodszor, az erdő biztosítja a közös adminisztrációs keretet. Bár az egyes tartományoknak lehetnek saját adminisztrátorai, az erdő szintjén definiált csoportok (például Enterprise Admins, Schema Admins) jogosultságai az egész erdőre kiterjednek. Ez elengedhetetlen a séma módosításához vagy az erdőre vonatkozó konfigurációs adatok kezeléséhez. Egy erdőben egyetlen séma és egyetlen konfigurációs partíció létezik, ami garantálja az egységes működést és a konzisztenciát.

Harmadszor, az erdő skálázhatóságot és rugalmasságot biztosít. Egyetlen tartomány mérete korlátozott lehet, de egy erdő több tartományt is képes befogadni, lehetővé téve a szervezetek számára, hogy igényeik szerint bővítsék az infrastruktúrájukat anélkül, hogy a címtárszolgáltatás alapjait újra kellene gondolniuk. Ez különösen hasznos nagyvállalatok, fúziók vagy felvásárlások esetén, ahol különböző szervezeti egységeknek, vagy akár jogi entitásoknak külön tartományokra lehet szükségük, de mégis egyetlen, átfogó identitás-kezelési rendszerbe kell integrálódniuk.

Az erdő kulcsfontosságú összetevői és logikai felépítése

Az Active Directory-erdő nem csupán egy gyűjtőfogalom, hanem egy gondosan felépített logikai egység, amely számos kulcsfontosságú összetevőből áll. Ezek az összetevők együttműködve biztosítják az erdő funkcionalitását, integritását és skálázhatóságát.

Séma (Schema)

Az Active Directory séma az erdő legfundamentálisabb része. Ez egyfajta „tervrajz” vagy „meta-adatbázis”, amely meghatározza az Active Directoryban tárolható összes objektum (pl. felhasználó, csoport, számítógép) típusát, azok attribútumait (pl. név, email cím, jelszó), és az attribútumok szintaxisát. A séma tehát az AD adatbázisának szerkezetét írja le.

Minden erdőnek pontosan egy sémája van, amelyet az erdő összes tartománya megoszt. Amikor egy új Active Directory-t telepítenek, a séma alapértelmezés szerint feltöltődik a Windows Server operációs rendszerhez tartozó előre definiált objektumokkal és attribútumokkal. Azonban a séma bővíthető, ami azt jelenti, hogy új objektumtípusok és attribútumok adhatók hozzá, hogy támogassák a specifikus alkalmazásokat vagy üzleti igényeket (pl. egy HR alkalmazás további felhasználói attribútumokat igényelhet).

A séma módosítása rendkívül érzékeny művelet, mivel az az egész erdőre kihat. A séma módosítását csak az Schema Admins csoport tagjai végezhetik el, és ez a módosítás visszafordíthatatlan. Egy rosszul megtervezett séma kiterjesztés stabilitási problémákat okozhat az egész Active Directory környezetben, ezért alapos tervezést és tesztelést igényel.

Konfigurációs partíció (Configuration Partition)

A konfigurációs partíció egy másik kulcsfontosságú, erdőspecifikus adatokat tároló rész az Active Directoryban. Ez a partíció tartalmazza az erdőre vonatkozó fizikai topológiai információkat, például:

- Tartományok listája: Az erdőben lévő összes tartomány neve és hierarchikus elrendezése.

- Oldalak (Sites) és alhálózatok: Az Active Directory oldalak definíciói, amelyek a fizikai hálózati topológiát tükrözik, és a replikációs forgalom optimalizálására szolgálnak.

- Tartományvezérlők (Domain Controllers): Az erdőben lévő összes tartományvezérlő listája és szerepei.

- Alkalmazásspecifikus adatok: Bizonyos alkalmazások (pl. Exchange Server) saját konfigurációs adataikat is tárolhatják itt.

- FSMO szerepek: A rugalmas egyedi master műveletek (Flexible Single Master Operations) szerepkörök elhelyezkedése az erdőben.

A konfigurációs partíció adatai replikálódnak az erdő összes tartományvezérlője között, biztosítva ezzel a konzisztenciát és a rendelkezésre állást. Ez a partíció alapvető fontosságú a tartományvezérlők közötti kommunikációhoz és a replikációs topológia felépítéséhez. A hibás konfiguráció súlyos problémákat okozhat a hálózati forgalom irányításában és az AD szolgáltatások elérhetőségében.

Globális katalógus (Global Catalog)

A globális katalógus (GC) egy speciális adatgyűjtemény, amely az erdő összes tartományában található objektumokról tartalmaz információkat. A GC nem tárolja az összes attribútumot az összes objektumról, hanem csak azokat, amelyek a leggyakrabban használt keresésekhez szükségesek (például felhasználónév, e-mail cím, csoporttagság). Ez az attribútumok részleges másolata lehetővé teszi a felhasználók és alkalmazások számára, hogy gyorsan keressenek objektumokat az egész erdőben anélkül, hogy minden egyes tartományvezérlőt meg kellene kérdezniük.

A globális katalógus szerverek kulcsfontosságúak számos Active Directory funkcióhoz, többek között:

- Felhasználói bejelentkezés: A felhasználók bejelentkezhetnek az erdő bármely tartományába, függetlenül attól, hogy melyik tartományvezérlő hitelesíti őket. A GC biztosítja a szükséges információkat a felhasználó univerzális csoporttagságairól.

- Objektumok keresése: Gyors keresést tesz lehetővé az erdő egészében.

- Exchange Server: Az Exchange Server a globális katalógust használja a címzettinformációk keresésére.

Minden tartományvezérlő lehet globális katalógus szerver, de nem kötelező minden tartományvezérlőnek annak lennie. Az optimális teljesítmény és rendelkezésre állás érdekében ajánlott a GC szerepet stratégiailag elhelyezni az oldalakban, különösen azokon a helyeken, ahol sok felhasználó vagy alkalmazás igényli az erdőre kiterjedő keresési funkciókat. A GC hiánya vagy elérhetetlensége súlyosan befolyásolhatja a bejelentkezési időket és az alkalmazások működését.

Tartományok (Domains)

Az Active Directory erdőn belül a legalapvetőbb szervezeti egység a tartomány (domain). A tartomány egy logikai csoportja a felhasználóknak, számítógépeknek és más erőforrásoknak, amelyek egy közös adatbázist és biztonsági házirendeket osztanak meg. Minden tartománynak van egy egyedi DNS neve (pl. contoso.com), és legalább egy tartományvezérlő (Domain Controller – DC) felelős a tartomány adatbázisának tárolásáért és a hitelesítési kérelmek kezeléséért.

A tartományok a következők miatt fontosak:

- Adminisztrációs határ: A tartományok lehetővé teszik a feladatok delegálását. Egy tartomány adminisztrátora csak a saját tartományán belül rendelkezik teljes jogosultsággal.

- Biztonsági határ: A tartományok saját biztonsági házirendekkel rendelkeznek, amelyek csak a tartományon belüli objektumokra vonatkoznak.

- Skálázhatóság: A tartományok segítenek a nagy felhasználói bázisok és erőforrások kezelésében azáltal, hogy logikai egységekre osztják őket.

Egy erdőben lehet egyetlen tartomány is, de lehet több is, amelyek hierarchikus kapcsolatban állnak egymással, tartományfákat alkotva.

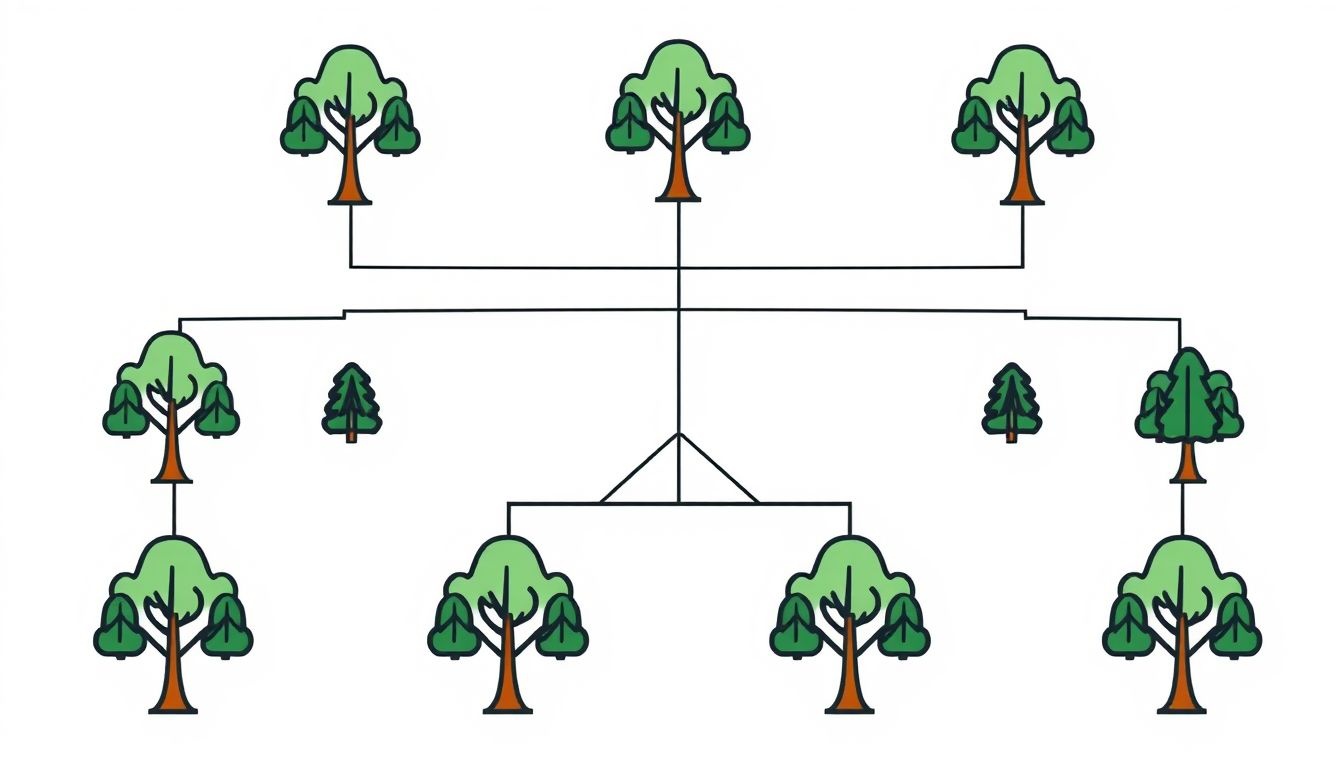

Tartományfák (Domain Trees)

A tartományfa (domain tree) egy vagy több Active Directory tartomány hierarchikus elrendezése, amelyek egy közös DNS névtérben osztoznak, és folytonos DNS névtérrel rendelkeznek. Ez azt jelenti, hogy a tartományfában lévő összes tartomány neve összefügg egymással. Például, ha a gyökér tartomány neve contoso.com, akkor a hozzá tartozó altartományok lehetnek sales.contoso.com és hr.contoso.com.

Minden tartományfa a saját gyökér tartományából indul ki. Az altartományok automatikusan kétirányú, tranzitív megbízhatósági kapcsolatot létesítenek szülő tartományukkal, ami lehetővé teszi a felhasználók számára, hogy zökkenőmentesen hozzáférjenek az erőforrásokhoz a tartományfán belül.

Egy Active Directory erdő tartalmazhat egy vagy több tartományfát. Ha egy erdő több tartományfát tartalmaz, ezek a fák nem osztoznak közös DNS névtérben, de mégis részei ugyanannak az erdőnek, és kétirányú, tranzitív megbízhatósági kapcsolatok kötik össze őket az erdő gyökér tartományán keresztül. Ez az elrendezés biztosítja a kommunikációt és az erőforrás-hozzáférést az egész erdőn belül, függetlenül a tartományfák közötti különbségektől.

Megbízhatósági kapcsolatok (Trust Relationships) az erdőben

A megbízhatósági kapcsolatok az Active Directory alapvető építőkövei, amelyek lehetővé teszik a felhasználók és szolgáltatások számára, hogy biztonságosan hozzáférjenek az erőforrásokhoz más tartományokban vagy akár más erdőkben. Az erdőn belül ezek a kapcsolatok automatikusan létrejönnek, és kulcsfontosságúak a zökkenőmentes működéshez.

Mi az a megbízhatósági kapcsolat?

Egy megbízhatósági kapcsolat egy logikai kapcsolat két tartomány között, amely lehetővé teszi, hogy az egyik tartomány hitelesítési rendszere megbízzon a másik tartomány hitelesítési rendszerében. Ez azt jelenti, hogy ha egy felhasználó hitelesítése megtörtént az egyik megbízható tartományban, akkor a felhasználó hozzáférhet az erőforrásokhoz a megbízó tartományban anélkül, hogy újra be kellene jelentkeznie.

A megbízhatósági kapcsolatoknak különböző típusai vannak, amelyeket a következő szempontok szerint lehet jellemezni:

- Irány: Egyirányú (pl. tartomány A megbízik B-ben, de B nem bízik A-ban) vagy kétirányú (mindkét tartomány megbízik a másikban).

- Tranzitivitás: Tranzitív (ha A megbízik B-ben, és B megbízik C-ben, akkor A megbízik C-ben is) vagy nem tranzitív.

- Fajtája: Erdő megbízhatóság, külső megbízhatóság, tartomány rövidítés megbízhatóság, stb.

Az erdőn belüli alapértelmezett, kétirányú, tranzitív megbízhatóság

Az Active Directory erdő egyik legfontosabb jellemzője, hogy az erdőben lévő összes tartomány között automatikus, kétirányú, tranzitív megbízhatósági kapcsolatok jönnek létre. Ez azt jelenti, hogy:

- Kétirányú: Minden tartomány megbízik az összes többi tartományban az erdőn belül.

- Tranzitív: Ha van egy tartományfa A -> B -> C, és A megbízik B-ben, B pedig C-ben, akkor A automatikusan megbízik C-ben is. Ugyanez igaz fordítva is.

Ez a mechanizmus biztosítja a zökkenőmentes hozzáférést az erőforrásokhoz az erdő egészében. Egy felhasználó, aki bejelentkezik a sales.contoso.com tartományba, hozzáférhet egy nyomtatóhoz, amely a hr.contoso.com tartományban található, feltéve, hogy a megfelelő jogosultságokkal rendelkezik. Ez a beépített bizalmi modell egyszerűsíti az adminisztrációt és javítja a felhasználói élményt a nagy, elosztott környezetekben.

Erdők közötti megbízhatósági kapcsolatok (külső, erdő megbízhatóság)

Bár az erdőn belüli megbízhatóságok automatikusak, előfordulhatnak olyan forgatókönyvek, amikor két különálló Active Directory erdőnek kell kommunikálnia egymással. Ilyen esetekben manuálisan kell létrehozni a megbízhatósági kapcsolatokat:

- Külső megbízhatóság (External Trust): Ez egy egyirányú vagy kétirányú, nem tranzitív megbízhatósági kapcsolat két tartomány között, amelyek különböző erdőkben találhatók. Gyakran használják, ha egy tartománynak csak egy másik tartományhoz kell hozzáférnie egy másik erdőben, és nincs szükség az egész erdőre kiterjedő bizalomra. Nem támogatja az univerzális csoporttagságok átvitelét.

- Erdő megbízhatóság (Forest Trust): Ez egy kétirányú, tranzitív megbízhatósági kapcsolat két Active Directory erdő között. Amikor két erdő között erdő megbízhatóságot hoznak létre, az egyik erdőben lévő összes tartomány megbízik a másik erdőben lévő összes tartományban, és fordítva. Ez a típusú megbízhatóság biztosítja a legszélesebb körű integrációt két erdő között, lehetővé téve a felhasználók számára, hogy hozzáférjenek az erőforrásokhoz az összes tartományban mindkét erdőben. Támogatja az univerzális csoporttagságokat és a globális katalógus kereséseket.

Az erdők közötti megbízhatóságok konfigurálása összetettebb feladat, mint az erdőn belüli kapcsolatok, és alapos tervezést igényel, különösen a biztonsági implikációk miatt. Fontos figyelembe venni a DNS feloldást, a hálózati kapcsolatokat és a biztonsági házirendeket.

Jelentősége a felhasználóazonosításban és erőforrás-hozzáférésben

A megbízhatósági kapcsolatok kulcsfontosságúak az Active Directory működésében, mivel lehetővé teszik a felhasználók számára, hogy egyszeri bejelentkezéssel (Single Sign-On – SSO) hozzáférjenek a hálózati erőforrásokhoz, függetlenül attól, hogy melyik tartományban található az adott erőforrás. Amikor egy felhasználó megpróbál hozzáférni egy erőforráshoz egy másik tartományban, a tartományvezérlők a megbízhatósági kapcsolatokat használják a felhasználó hitelesítő adatainak továbbítására és a jogosultságok ellenőrzésére. Ez a mechanizmus biztosítja a zökkenőmentes felhasználói élményt és az adminisztráció egyszerűsítését a komplex Active Directory környezetekben.

Az erdő megbízhatósági kapcsolatok különösen fontosak a globális katalógus szempontjából is. Egy erdő megbízhatóság beállítása után a globális katalógus szerverek képesek lesznek indexelni a másik erdőben lévő objektumok egy részét, ami tovább gyorsítja az erdők közötti kereséseket és javítja az alkalmazások teljesítményét.

Az erdő funkcionális szintjei (Forest Functional Levels)

Az Active Directory erdő funkcionális szintje (Forest Functional Level – FFL) egy olyan beállítás, amely meghatározza az erdőben elérhető Active Directory funkciókat. Ez a szint a legalacsonyabb Windows Server operációs rendszer verziójához igazodik, amely az erdő bármely tartományvezérlőjén fut. Az FFL emelése új funkciókat tesz elérhetővé, de általában visszafordíthatatlan, és megköveteli, hogy az összes tartományvezérlő elérje vagy meghaladja az adott operációs rendszer verzióját.

Miért fontosak az erdő funkcionális szintek?

A funkcionális szintek azért fontosak, mert lehetővé teszik a Microsoft számára, hogy új Active Directory funkciókat vezessen be anélkül, hogy az összes korábbi verziójú tartományvezérlőt azonnal el kellene távolítani a hálózatból. Amikor egy új funkcionális szintet vezetnek be, az új funkciók csak akkor válnak elérhetővé, ha az erdő és az összes tartományvezérlő eléri az adott szintet. Ez biztosítja a kompatibilitást és a fokozatos átállást.

Az FFL emelése előtt alaposan meg kell fontolni a következményeket, mivel az visszafordíthatatlan. Ha egyszer emelték az FFL-t, nem lehet visszaváltani egy alacsonyabb szintre. Ezért fontos biztosítani, hogy az összes tartományvezérlő támogassa az új szintet, és hogy minden alkalmazás és szolgáltatás kompatibilis legyen az új funkciókkal.

A különböző szintek áttekintése és funkciói

Az évek során számos erdő funkcionális szintet vezettek be, amelyek mindegyike új képességeket hozott az Active Directoryba:

| Erdő Funkcionális Szint (FFL) | Minimális Tartományvezérlő OS | Főbb Jellemzők és Előnyök |

|---|---|---|

| Windows 2000 | Windows 2000 Server | Az alapvető Active Directory funkciók, nincs speciális erdő szintű funkció. Ez az alapértelmezett szint az első Windows 2000 DC telepítésekor. |

| Windows Server 2003 | Windows Server 2003 |

|

| Windows Server 2008 | Windows Server 2008 |

|

| Windows Server 2008 R2 | Windows Server 2008 R2 |

|

| Windows Server 2012 | Windows Server 2012 |

|

| Windows Server 2012 R2 | Windows Server 2012 R2 |

|

| Windows Server 2016 | Windows Server 2016 |

|

| Windows Server 2019 | Windows Server 2019 |

|

| Windows Server 2022 | Windows Server 2022 |

|

A szint emelése mindig egy előre megfontolt döntés kell, hogy legyen, amelyet alapos tesztelés előz meg egy nem-éles környezetben. A legújabb szintre való emelés biztosítja a legújabb biztonsági és funkcionális fejlesztéseket, de megköveteli a régebbi operációs rendszerekkel futó tartományvezérlők eltávolítását vagy frissítését.

Az Active Directory erdő tervezése: Alapelvek és legjobb gyakorlatok

Az Active Directory erdő tervezése az egyik legkritikusabb feladat egy nagyvállalati infrastruktúra kiépítése során. A rosszul megtervezett erdő hosszú távon komoly problémákat okozhat a biztonság, a teljesítmény és az adminisztráció terén. A kezdeti tervezésnek átfogónak kell lennie, figyelembe véve a jelenlegi és jövőbeli üzleti igényeket.

Egy-erdő vs. több-erdő stratégia

Az első és legfontosabb döntés, hogy egyetlen erdőt hozzunk létre, vagy több erdőt. A legtöbb szervezet számára az egy-erdő stratégia a javasolt, mivel ez a legegyszerűbb, legköltséghatékonyabb és legkönnyebben kezelhető megoldás. Egyetlen erdő biztosítja a legszélesebb körű bizalmat és a legegyszerűbb erőforrás-hozzáférést az összes felhasználó és erőforrás között.

A több-erdő stratégia csak specifikus esetekben indokolt, például:

- Jogi vagy szabályozási követelmények: Bizonyos iparágakban vagy országokban előírhatják az adatok szigorú szeparációját, ami több erdő létrehozását teheti szükségessé.

- Fúziók és felvásárlások (M&A): Amikor két vállalat összeolvad, és kezdetben nem lehetséges vagy nem kívánatos az AD erdők konszolidálása.

- Szigorú biztonsági elkülönítés: Nagyon magas biztonsági igényű környezetekben, ahol az adminisztrációs jogosultságokat és a séma módosítási jogokat szigorúan el kell különíteni.

- Különálló üzleti egységek: Olyan szervezetek, ahol az egyes üzleti egységek teljesen függetlenek, és nincs szükségük közös adminisztrációra vagy erőforrás-hozzáférésre.

A több-erdő környezet jelentősen növeli az adminisztrációs terheket és a komplexitást, mivel az erdők közötti megbízhatóságokat manuálisan kell kezelni, és az identitás-kezelés is bonyolultabbá válik.

Tervezési szempontok: biztonság, adminisztráció, replikáció, hálózat

Az erdő tervezésekor számos tényezőt figyelembe kell venni:

- Biztonság: A legfontosabb szempont. Gondosan tervezze meg az adminisztrációs modelleket (pl. Tier modellek), a delegálást, a jelszóházirendeket és a séma módosítási jogokat. Az erdő gyökér tartományának adminisztrátorai a legmagasabb jogosultságokkal rendelkeznek, ezért ezeket a fiókokat rendkívül szigorúan kell védeni.

- Adminisztráció: Hogyan fogják kezelni az erdőt? Centralizáltan vagy delegáltan? Milyen csoportoknak lesznek jogosultságaik az erdő különböző részein? A jól megtervezett OU (Organizational Unit) struktúra és a delegálás csökkenti az adminisztrációs terheket.

- Replikáció: Az Active Directory replikációja kritikus fontosságú a konzisztencia és a rendelkezésre állás szempontjából. Tervezze meg az oldalakat (sites) és az oldalközi kapcsolatokat (site links) a hálózati topológia figyelembevételével, hogy minimalizálja a replikációs forgalmat és a késleltetéseket.

- Hálózat: Az AD erősen függ a megbízható DNS-től és a megfelelő hálózati sávszélességtől. Győződjön meg arról, hogy a DNS infrastruktúra robusztus és redundáns, és hogy a tartományvezérlők közötti hálózati kapcsolatok stabilak és megfelelő kapacitásúak.

Névtér tervezése (DNS)

Az Active Directory DNS-alapú névtérrel rendelkezik, ami azt jelenti, hogy a tartományok nevei a DNS-ben vannak regisztrálva. A DNS tervezése kritikus az erdő működéséhez:

- Válasszon egyedi és megfelelő DNS nevet az erdő gyökér tartományának (pl. contoso.com). Kerülje a belső, nem regisztrált DNS nevek használatát, amelyek ütközhetnek nyilvános domainekkel.

- Tervezze meg a tartományfák és altartományok névtérét úgy, hogy az logikusan tükrözze a szervezet struktúráját, és könnyen skálázható legyen.

- Győződjön meg arról, hogy a DNS szerverek megfelelően vannak konfigurálva (Active Directory Integrated DNS zones), és hogy a DNS feloldás megbízhatóan működik az egész erdőben.

Oldalak és alhálózatok tervezése

Az oldalak (sites) az Active Directoryban a fizikai hálózati topológiát reprezentálják. Egy oldal egy vagy több IP alhálózatot foglal magában, amelyek jól összekapcsoltak (pl. egyetlen LAN-on belül). Az oldalak tervezésének célja a replikációs forgalom optimalizálása és a hitelesítési folyamatok felgyorsítása.

- Hozzon létre oldalakat minden olyan fizikai helyszínhez, ahol tartományvezérlők találhatók és jó hálózati kapcsolat van közöttük.

- Rendeljen alhálózatokat az oldalakhoz. Ez segít az AD-nek abban, hogy a felhasználók a legközelebbi tartományvezérlőhöz csatlakozzanak.

- Tervezze meg az oldalközi kapcsolatokat (site links), amelyek meghatározzák, hogyan és mikor replikálódnak az adatok a különböző oldalak között. Állítsa be a megfelelő költségeket (costs) és replikációs intervallumokat.

Globális katalógus szerverek elhelyezése

A globális katalógus szerverek elhelyezése kulcsfontosságú a teljesítmény és a rendelkezésre állás szempontjából. Ajánlott legalább egy GC szervert elhelyezni minden oldalon, ahol felhasználók jelentkeznek be vagy alkalmazások igénylik az erdőre kiterjedő keresési funkciókat. Nagyobb oldalakon érdemes lehet több GC szervert is telepíteni a redundancia és a terheléselosztás érdekében.

Adminisztrációs modell (delegálás)

Az adminisztrációs modell határozza meg, ki mit tehet az Active Directoryban. A delegálás (delegation) lehetővé teszi, hogy bizonyos adminisztratív feladatokat (pl. felhasználók létrehozása, jelszavak visszaállítása) alacsonyabb szintű adminisztrátorokra ruházzanak át anélkül, hogy teljes tartományi adminisztrátori jogosultságokat kellene adni nekik. Ez javítja a biztonságot és csökkenti a fő adminisztrátorok terhelését.

- Tervezze meg a szervezeti egységek (Organizational Units – OU) struktúráját a delegálási igények alapján.

- Használja a „Delegation of Control Wizard”-ot a specifikus jogosultságok delegálására az OU-khoz vagy objektumokhoz.

- Alkalmazza a „least privilege” elvét: csak a szükséges jogosultságokat adja meg, és csak addig, amíg azokra szükség van.

Több Active Directory erdő (Multi-Forest) környezetek kezelése

Ahogy korábban említettük, a legtöbb szervezet számára egyetlen erdő az ideális. Azonban vannak olyan helyzetek, amikor a több Active Directory erdőből álló környezet elkerülhetetlen vagy előnyös lehet. Ezek a forgatókönyvek jellemzően nagyobb komplexitással és adminisztrációs terhekkel járnak.

Mikor van rá szükség?

A multi-forest környezetek létrejöttét gyakran a következő tényezők indokolják:

- Felvásárlások, fúziók és eladások (M&A): Amikor két vagy több vállalat összeolvad, mindegyiknek lehet saját, már meglévő Active Directory erdője. Az azonnali konszolidáció gyakran nem lehetséges vagy túl kockázatos, ezért ideiglenesen vagy akár hosszú távon is fenntartják a különálló erdőket, megbízhatósági kapcsolatokkal összekötve.

- Biztonsági szeparáció: Egyes szervezetek rendkívül szigorú biztonsági követelményekkel rendelkeznek, és el akarják különíteni a kritikus rendszereket vagy adatokat egy teljesen különálló adminisztrációs és biztonsági határral rendelkező erdőbe. Például egy „Red Forest” vagy „Enhanced Security Administrative Environment (ESAE)” kialakítása.

- Jogi vagy szabályozási követelmények: Bizonyos iparágakban vagy országokban (pl. pénzügyi szektor, kormányzati intézmények) jogi vagy szabályozási okokból előírhatják az adatok és az adminisztráció szigorú elkülönítését, ami több erdő létrehozását teszi szükségessé.

- Tesztelés és fejlesztés: Néha különálló erdőket hoznak létre tesztelési vagy fejlesztési célokra, hogy elkerüljék az éles környezet befolyásolását.

- ISP-k vagy felhőszolgáltatók: Szolgáltatók, amelyek több ügyfél számára nyújtanak AD szolgáltatásokat, gyakran minden ügyfélnek külön erdőt biztosítanak a szeparáció érdekében.

Kihívások és megoldások

A több erdőből álló környezetek számos kihívást jelentenek:

- Adminisztrációs komplexitás: Több erdő kezelése több adminisztrációs felületet, több biztonsági csoportot és összetettebb delegálási modelleket jelent.

- Identitás-kezelés: A felhasználók és csoportok szinkronizálása vagy a közös identitás-kezelés biztosítása kihívás lehet.

- Erőforrás-hozzáférés: Az erdők közötti erőforrásokhoz való hozzáférés konfigurálása és karbantartása bonyolultabb.

- Replikáció és topológia: Az erdők közötti replikáció és topológia menedzselése fokozott figyelmet igényel.

- Költségek: Több erdő fenntartása több tartományvezérlőt és több adminisztrációs erőforrást igényelhet.

A megoldások gyakran a következőket foglalják magukban:

- Erdők közötti megbízhatóságok: Az erdők közötti megbízhatósági kapcsolatok létrehozása alapvető a felhasználók és erőforrások közötti kommunikációhoz.

- Identitás-kezelési rendszerek: Olyan megoldások, mint a Microsoft Identity Manager (MIM) vagy az Azure AD Connect (Microsoft Entra Connect) segíthetnek a felhasználói fiókok és attribútumok szinkronizálásában az erdők között.

- Központosított adminisztrációs eszközök: Harmadik féltől származó eszközök vagy szkriptek használata az adminisztráció egyszerűsítésére.

- DNS integráció: Gondos DNS tervezés és konfiguráció az erdők közötti névfeloldás biztosításához.

Erdők közötti megbízhatóságok konfigurálása

Az erdők közötti megbízhatóságok (Forest Trusts) konfigurálása kulcsfontosságú a több erdőből álló környezetekben. Ezek a kétirányú, tranzitív kapcsolatok lehetővé teszik a felhasználók számára, hogy mindkét erdőben hozzáférjenek az erőforrásokhoz. A konfigurálás során figyelembe kell venni a DNS feltételeket, a hálózati kapcsolatokat és a szükséges biztonsági beállításokat.

Egy erdő megbízhatóság beállítása során az alábbiakat kell megtenni:

- DNS névfeloldás: Győződjön meg arról, hogy az egyik erdő tartományvezérlői képesek feloldani a másik erdő DNS neveit, és fordítva. Ez általában a DNS továbbítók (forwarders) vagy feltételes továbbítók (conditional forwarders) konfigurálásával történik.

- Hálózati kapcsolat: Biztosítsa a hálózati kapcsolatot az erdők közötti tartományvezérlők között, beleértve a tűzfal szabályokat is.

- Megbízhatóság létrehozása: Használja az Active Directory Domains and Trusts konzolt a megbízhatósági kapcsolat létrehozására. Meg kell adni a másik erdő nevét, a megbízhatóság típusát (Forest Trust), az irányt (kétirányú) és a hitelesítési módot (pl. erdő szintű hitelesítés).

- Szelektív hitelesítés (opcionális): Erdő megbízhatóságok esetén lehetőség van szelektív hitelesítés beállítására, ami azt jelenti, hogy csak bizonyos felhasználók vagy csoportok férhetnek hozzá a távoli erdő erőforrásaihoz. Ez növeli a biztonságot, de bonyolítja az adminisztrációt.

Identitás-kezelés multi-erdő környezetben

A multi-erdő környezetekben az identitás-kezelés az egyik legnagyobb kihívás. A felhasználók és csoportok konzisztens kezelése, a jelszavak szinkronizálása és az erőforrásokhoz való hozzáférés biztosítása gyakran speciális eszközöket igényel:

- Microsoft Identity Manager (MIM): Egy átfogó identitás-kezelési megoldás, amely képes szinkronizálni a felhasználói fiókokat, csoportokat és attribútumokat több Active Directory erdő vagy más címtárszolgáltatás között.

- Azure AD Connect (Microsoft Entra Connect): Ha a szervezet hibrid felhő környezetet használ, az Azure AD Connect szinkronizálhatja a felhasználói fiókokat több helyszíni AD erdőből az Azure Active Directoryba (Microsoft Entra ID), lehetővé téve a felhőalapú szolgáltatásokhoz való hozzáférést.

- Universal Security Groups (USG): Az univerzális biztonsági csoportok használhatók erőforrásokhoz való hozzáférés delegálására több tartományban az erdőn belül, sőt erdők között is, ha erdő megbízhatóság van beállítva.

Az identitás-kezelés megfelelő megtervezése elengedhetetlen a biztonságos, hatékony és felhasználóbarát multi-erdő környezet fenntartásához.

Az erdő biztonsága: Védelmi rétegek és stratégiák

Az Active Directory erdő biztonsága kiemelten fontos, hiszen az erdő a szervezet összes identitásának és erőforrásának központi adattára. Egy kompromittált erdő katasztrofális következményekkel járhat, ezért alapos védelmi stratégiákat kell alkalmazni minden szinten.

Adminisztrátori fiókok védelme (Tier modellek)

Az adminisztrátori fiókok védelme az erdő biztonságának alapja. Az Enterprise Admins és a Schema Admins csoportok tagjai a legmagasabb jogosultságokkal rendelkeznek az egész erdőben, ezért ezeket a fiókokat rendkívül szigorúan kell védeni.

A Microsoft által javasolt Tier modell (Privileged Access Strategy) egy hierarchikus biztonsági megközelítés, amely három rétegre osztja az erőforrásokat és az adminisztrációt:

- Tier 0: Active Directory, tartományvezérlők, identitás-kezelési eszközök, tanúsítványkiadó szerverek – minden, ami az identitás infrastruktúra alapját képezi. Ezeket a rendszereket csak dedikált, magas biztonságú munkaállomásokról és dedikált fiókokkal szabad adminisztrálni.

- Tier 1: Szerverek (alkalmazásszerverek, adatbázisszerverek). Ezeket a rendszereket dedikált adminisztrációs fiókokkal és munkaállomásokról kell kezelni, amelyek nem férnek hozzá a Tier 0 erőforrásaihoz.

- Tier 2: Munkaállomások, felhasználói fiókok. A felhasználók és munkaállomások adminisztrációja.

Ez a modell segít megelőzni a jogosultságok eszkalációját és a „Pass-the-Hash” támadásokat. További fontos intézkedések:

- Dedikált adminisztrátori munkaállomások (PAW – Privileged Access Workstations): Magas biztonságú, dedikált gépek, amelyeket kizárólag adminisztratív feladatokra használnak.

- Just-in-Time (JIT) és Just-Enough-Administration (JEA): Ideiglenes, időkorlátos adminisztrátori jogosultságok biztosítása a szükséges feladatok elvégzéséhez.

- Többfaktoros hitelesítés (MFA): Az adminisztrátori fiókokhoz való hozzáférés védelme MFA-val.

- Erős, egyedi jelszavak: Az adminisztrátori fiókokhoz rendelt jelszavaknak hosszúnak és komplexnek kell lenniük.

Séma kiterjesztésének ellenőrzése

A séma módosítása az erdő legmagasabb szintű művelete. Csak a Schema Admins csoport tagjai végezhetik el, és a változtatások visszafordíthatatlanok. Fontos, hogy a séma kiterjesztéseit szigorúan ellenőrizzék, és csak akkor hajtsák végre, ha az feltétlenül szükséges, és alapos tesztelés előzte meg.

- Korlátozza a Schema Admins csoport tagságát a minimálisra.

- Dokumentáljon minden séma módosítást.

- Ne telepítsen olyan alkalmazásokat, amelyek indokolatlanul kiterjesztik a sémát.

Globális katalógus biztonsága

A globális katalógus szerverek kritikusak az erdő működéséhez, és érzékeny adatok másolatát tartalmazzák. Védelmük elengedhetetlen:

- Biztosítsa a GC szerverek fizikai és hálózati biztonságát.

- Rendszeresen ellenőrizze a GC replikációját és konzisztenciáját.

- Korlátozza a GC szerverekre vonatkozó adminisztratív hozzáférést.

DNS biztonság

Az Active Directory erősen függ a DNS-től. Egy kompromittált DNS infrastruktúra az egész erdő biztonságát veszélyeztetheti. Fontos:

- Használjon Active Directory Integrated DNS zónákat a biztonságos frissítésekhez és a replikációhoz.

- Biztosítsa a DNS szerverek fizikai és logikai biztonságát.

- Alkalmazza a DNSSEC-et (DNS Security Extensions), ha lehetséges, a DNS adatok integritásának és hitelességének biztosítására.

Fizikai biztonság

A tartományvezérlők és a szervertermek fizikai biztonsága alapvető. Ha egy támadó fizikai hozzáférést szerez egy tartományvezérlőhöz, az az egész erdő kompromittálásához vezethet.

- Korlátozza a fizikai hozzáférést a szervertermekhez és a tartományvezérlőkhöz.

- Használjon felügyeleti rendszereket a hozzáférés ellenőrzésére.

- Biztosítsa a megfelelő környezeti feltételeket (hűtés, áramellátás).

Auditálás és monitorozás

Az Active Directory tevékenységek folyamatos auditálása és monitorozása elengedhetetlen a biztonsági incidensek észleléséhez és megelőzéséhez.

- Konfigurálja az Active Directory auditálási házirendjeit a kulcsfontosságú események (pl. bejelentkezési kísérletek, csoporttagság változások, séma módosítások) naplózására.

- Használjon központi naplókezelő rendszert (SIEM – Security Information and Event Management) a naplók gyűjtésére, elemzésére és riasztások generálására.

- Rendszeresen tekintse át az audit naplókat a gyanús tevékenységek azonosítása érdekében.

Az Active Directory erdő karbantartása és hibaelhárítása

Az Active Directory erdő folyamatos karbantartást és éber monitorozást igényel a stabil és biztonságos működés érdekében. A proaktív karbantartás segíthet megelőzni a problémákat, míg a hatékony hibaelhárítás gyorsan visszaállíthatja a szolgáltatásokat egy incidens esetén.

Rendszeres ellenőrzések

A rendszeres ellenőrzések kulcsfontosságúak az Active Directory egészségének fenntartásához. Ezek az ellenőrzések magukban foglalják:

- Replikációs állapot: Használja a

repadmin /showreplés adcdiag /test:replicationsparancsokat a replikációs topológia és az állapot ellenőrzésére. Győződjön meg arról, hogy minden tartományvezérlő megfelelően replikálja az adatokat. - DNS integritás: Ellenőrizze a DNS zónák állapotát, a szolgáltatásrekordokat (SRV records) és a DNS feloldást. A

dcdiag /test:dnsparancs hasznos lehet. - Globális katalógus konzisztencia: Győződjön meg arról, hogy a GC szerverek megfelelően működnek és a replikációjuk naprakész.

- FSMO szerepek: Ellenőrizze, hogy az FSMO szerepek (Schema Master, Domain Naming Master, RID Master, PDC Emulator, Infrastructure Master) a megfelelő tartományvezérlőkön futnak-e, és elérhetők-e. A

netdom query fsmoparancs segít ebben. - Eseménynaplók: Rendszeresen ellenőrizze a tartományvezérlők eseménynaplóit (Directory Service, DNS Server, System, Application) a hibák, figyelmeztetések és gyanús tevékenységek szempontjából.

- Rendszeres biztonsági mentések: Győződjön meg arról, hogy az összes tartományvezérlőről rendszeres és sikeres biztonsági mentések készülnek, és ezeket rendszeresen tesztelik.

Replikációs problémák

A replikációs problémák az Active Directory egyik leggyakoribb hibatípusai. Ha a replikáció megszakad, az inkonzisztenciákhoz és szolgáltatáskimaradásokhoz vezethet. Gyakori okok:

- Hálózati kapcsolat: Tűzfalak, routerek vagy hálózati hibák megakadályozhatják a replikációt.

- DNS feloldás: Hibás DNS beállítások megakadályozhatják, hogy a tartományvezérlők megtalálják egymást.

- Időszinkronizáció: A tartományvezérlők közötti jelentős időeltérés (5 percnél több) Kerberos hitelesítési hibákat és replikációs problémákat okozhat.

- Replikációs partnerek elérhetetlensége: Egy tartományvezérlő leállása vagy hibás működése.

A repadmin és dcdiag eszközök a legfontosabbak a replikációs problémák diagnosztizálásában. A probléma azonosítása után a hálózati, DNS vagy időszinkronizációs beállítások ellenőrzésével lehet megoldani.

DNS feloldási problémák

Az Active Directory szinte minden funkciója a DNS-re támaszkodik. A DNS feloldási problémák súlyos következményekkel járhatnak, például:

- Felhasználók nem tudnak bejelentkezni.

- Tartományvezérlők nem találják egymást.

- Alkalmazások nem tudják feloldani a tartományszolgáltatásokat.

A hibaelhárítás során ellenőrizze:

- A tartományvezérlők DNS beállításait (elsősorban saját magukat vagy más DC-ket kell megadniuk DNS-ként).

- A DNS szolgáltatás állapotát a tartományvezérlőkön.

- A DNS zónák delegálását és a SRV rekordok meglétét.

- A

nslookup,dnslintésdcdiag /test:dnsparancsokat.

Globális katalógus konzisztencia

A globális katalógus szervereknek konzisztens adatokat kell szolgáltatniuk az erdő egészéről. Inkonzisztenciák esetén a felhasználók nem tudnak bejelentkezni, vagy nem találnak erőforrásokat. A problémák gyakran a replikációs hibákra vezethetők vissza.

- Ellenőrizze a GC replikációs állapotát a

repadminparanccsal. - Győződjön meg arról, hogy a GC szerverek rendelkeznek a megfelelő FSMO szerepkörökkel és replikációs partnerekkel.

- Szükség esetén kényszerítse a GC replikációt, vagy indítsa újra a GC szolgáltatást.

FSMO szerepek

Az FSMO szerepek (Flexible Single Master Operations) kritikusak az erdő és a tartományok működéséhez. Ha egy FSMO szerepkör tulajdonosa meghibásodik vagy elérhetetlenné válik, az komoly problémákat okozhat. Fontos tudni, hogyan kell:

- Ellenőrizni:

netdom query fsmo. - Átvinni (transfer): Ha a jelenlegi tulajdonos elérhető, de egy másik DC-re akarjuk áthelyezni a szerepkört (pl. karbantartás előtt).

- Elfoglalni (seize): Ha a jelenlegi tulajdonos tartományvezérlő véglegesen meghibásodott és nem állítható vissza. Ez egy drasztikus lépés, amelyet csak akkor szabad végrehajtani, ha a régi DC végleg offline van.

Helyreállítási tervek (katasztrófa utáni helyreállítás)

A katasztrófa utáni helyreállítási terv (Disaster Recovery Plan) elengedhetetlen az Active Directory erdő számára. Ennek tartalmaznia kell:

- Rendszeres biztonsági mentések: Teljes rendszerállapot mentések minden tartományvezérlőről.

- Helyreállítási eljárások: Részletes lépések a tartományvezérlők visszaállítására egy meghibásodás után (pl. autoritatív és nem autoritatív visszaállítás).

- Tesztelés: Rendszeresen tesztelje a helyreállítási eljárásokat egy tesztkörnyezetben.

- Dokumentáció: Teljes körű dokumentáció az erdő felépítéséről, a tartományvezérlőkről, az FSMO szerepekről és a helyreállítási lépésekről.

Az erdő jövője: Hibrid és felhő alapú identitás-kezelés

Az IT világ folyamatosan fejlődik, és az Active Directory is alkalmazkodik az új kihívásokhoz. A felhőalapú szolgáltatások és a hibrid környezetek térnyerésével az Active Directory erdők szerepe is változik, de alapvető fontosságuk megmarad az identitás-kezelés terén.

Active Directory és Azure Active Directory (Microsoft Entra ID) kapcsolata

A Microsoft felhőalapú identitás-kezelési szolgáltatása az Azure Active Directory (Azure AD), ma már Microsoft Entra ID néven ismert. Bár a neve hasonló, az Azure AD egy teljesen különálló, felhőalapú címtárszolgáltatás, amely a hagyományos Active Directorytól eltérően nem X.500 alapú, és elsősorban a felhőalapú alkalmazásokhoz és szolgáltatásokhoz (Microsoft 365, Azure, SaaS alkalmazások) való hozzáférést kezeli.

A hibrid környezetekben, ahol a szervezetek helyszíni AD-t és felhőalapú Azure AD-t is használnak, a két címtárszolgáltatás közötti integráció kulcsfontosságú. Itt lép be a képbe az Active Directory erdő.

Hogyan illeszkedik az erdő a modern identitás-kezelési stratégiákba

Az Active Directory erdő továbbra is a helyszíni identitások forrása marad a legtöbb szervezet számára. Az Azure AD Connect (Microsoft Entra Connect) eszközzel a helyszíni AD erdőben lévő felhasználói fiókok és csoportok szinkronizálhatók az Azure AD-be. Ez lehetővé teszi a felhasználók számára, hogy ugyanazokkal a hitelesítő adatokkal jelentkezzenek be a helyszíni és a felhőalapú erőforrásokba (Single Sign-On). Az erdő biztosítja a helyszíni identitás-kezelés alapját, míg az Azure AD a felhőalapú identitás-kezelést terjeszti ki.

Az erdő továbbra is felelős a helyszíni erőforrások (fájlszerverek, helyszíni alkalmazások) hitelesítéséért és engedélyezéséért, míg az Azure AD a felhőalapú alkalmazásokhoz való hozzáférést kezeli. A hibrid modellben az erdő továbbra is a „master” identitásforrás marad a helyszíni környezetben, és az onnan szinkronizált adatok képezik az Azure AD alapját.

A szinkronizáció szerepe

A szinkronizáció az Active Directory erdő és az Azure AD közötti híd. Az Azure AD Connect (Microsoft Entra Connect) egy kritikus komponens, amely felelős a következőkért:

- Felhasználói fiókok szinkronizálása: A helyszíni AD felhasználók fiókjait szinkronizálja az Azure AD-be.

- Jelszó hash szinkronizáció (PHS): A felhasználói jelszavak hash-eit szinkronizálja, lehetővé téve a felhőalapú hitelesítést.

- Jelszó visszaírás (Password Writeback): Lehetővé teszi a felhasználók számára, hogy az Azure AD-ben állítsák vissza a jelszavukat, ami visszaszinkronizálódik a helyszíni AD-be.

- Csoportok és attribútumok szinkronizálása: A csoporttagságokat és más releváns attribútumokat is szinkronizálja.

Ez a szinkronizáció biztosítja a konzisztenciát és a zökkenőmentes felhasználói élményt a hibrid környezetekben, ahol az Active Directory erdő továbbra is kulcsszerepet játszik az identitásinfrastruktúra alapjaként.

Gyakori félreértések és tévhitek az Active Directory erdővel kapcsolatban

Az Active Directory erdő fogalma, bár alapvető, gyakran okoz félreértéseket, különösen a kevésbé tapasztalt IT szakemberek körében. Fontos tisztázni ezeket a tévhiteket a hatékony tervezés és üzemeltetés érdekében.

„Egy cég = egy erdő” – nem mindig igaz

Ez az egyik leggyakoribb tévhit. Bár a legtöbb vállalat számára az egyetlen Active Directory erdő az ideális és legegyszerűbb megoldás, vannak helyzetek, amikor több erdőre van szükség. Ahogy korábban említettük, a jogi követelmények, a szigorú biztonsági elkülönítés vagy a fúziók és felvásárlások indokolhatják a több erdő fenntartását. Fontos felismerni, hogy az üzleti igények felülírhatják az egyszerűsítésre való törekvést, és ilyenkor a multi-forest megközelítés a helyes.

„Az erdő csak egy nagy tartomány” – tévedés

Bár az erdő tartalmaz tartományokat, és a tartományok alkotják az alapvető adminisztratív egységeket, az erdő sokkal több, mint egy „nagy tartomány”. Az erdő a bizalom legfelsőbb szintjét, a közös sémát és konfigurációs partíciót, valamint a globális katalógust biztosítja az összes tartomány számára. Egy tartományon belüli adminisztrátor nem rendelkezik jogosultsággal a séma módosítására, vagy az erdőre vonatkozó konfigurációs beállítások megváltoztatására. Ezek az erdő szintű jogosultságok a legmagasabb szinten vannak, és az egész erdőre kiterjednek, ami egy tartományi adminisztrátornak nem áll rendelkezésére.

„A globális katalógus minden adatot tartalmaz” – nem teljesen

A globális katalógus valóban kritikus az erdőre kiterjedő keresésekhez és a bejelentkezéshez, de nem tartalmaz *minden* attribútumot az összes objektumról. A GC egy részleges másolatot tárol az erdő összes objektumáról, csak a leggyakrabban használt attribútumokkal. Ez csökkenti a GC méretét és felgyorsítja a kereséseket. A teljes attribútumlistáért egy adott objektumról a felhasználó tartományának tartományvezérlőjét kell megkeresni.

Ez a félreértés gyakran vezet ahhoz, hogy a rendszergazdák azt hiszik, minden információ elérhető a GC-n keresztül, ami hibás alkalmazástervezéshez vagy hibaelhárítási problémákhoz vezethet, ha az alkalmazások olyan attribútumokat keresnek, amelyek nincsenek indexelve a GC-ben.

Esettanulmányok/Példák: Erdőtervezési forgatókönyvek

Az elméleti tudás mellett hasznos lehet néhány gyakorlati példa, amelyek bemutatják, hogyan alkalmazzák az erdőtervezési alapelveket különböző szervezeti igények esetén.

Kisvállalkozás: Egyetlen erdő, egyetlen tartomány

Egy tipikus kis- és középvállalkozás (KKV) számára a legegyszerűbb és legköltséghatékonyabb megoldás egyetlen Active Directory erdő, amely egyetlen tartományt tartalmaz. Ebben a forgatókönyvben az erdő gyökér tartománya (pl. kiskft.local vagy kiskft.com) tartalmazza az összes felhasználót, számítógépet és erőforrást.

- Előnyök: Minimális adminisztrációs terhelés, egyszerűsített biztonsági modell, könnyű telepítés és karbantartás. Nincs szükség bonyolult megbízhatósági kapcsolatokra vagy replikációs topológiára.

- Hátrányok: Korlátozott skálázhatóság, ha a cég jelentősen növekedne vagy speciális biztonsági igényei lennének.

- Alkalmazás: Ideális 50-500 felhasználós cégeknek, ahol nincs szükség földrajzi elkülönítésre vagy szigorú adminisztratív delegálásra.

Nagyvállalat: Egyetlen erdő, több tartományfa és tartomány

Egy nagyvállalat, amely több részleggel, földrajzi helyszínnel vagy üzleti egységgel rendelkezik, valószínűleg egyetlen Active Directory erdőt fog használni, de több tartományt vagy tartományfát hoz létre a szervezeten belül. Például:

- Erdő gyökér tartomány: nagyvallalat.com

- Tartományfa 1: sales.nagyvallalat.com, hr.nagyvallalat.com (altartományok)

- Tartományfa 2: eu.nagyvallalat.com (különálló tartományfa, amely megbízhatósági kapcsolattal csatlakozik az erdő gyökér tartományához)

Ez az elrendezés lehetővé teszi a feladatok delegálását a különböző részlegekhez vagy földrajzi egységekhez, miközben fenntartja az erdőn belüli közös sémát, konfigurációt és bizalmi kapcsolatokat. A felhasználók továbbra is zökkenőmentesen hozzáférhetnek az erőforrásokhoz az erdő egészében.

- Előnyök: Jó skálázhatóság, adminisztrációs delegálás, egységes identitás-kezelés az egész szervezeten belül.

- Hátrányok: Bonyolultabb tervezés és karbantartás, mint egyetlen tartomány esetén.

- Alkalmazás: Globális vállalatok, nagy szervezetek, ahol a részlegeknek bizonyos fokú autonómiára van szükségük, de az egész céget egységesen kell kezelni.

Felvásárlás: Erdők közötti megbízhatóságok

Képzeljünk el egy forgatókönyvet, ahol a Nagyvállalat.com felvásárolja a Kisvállalat.hu-t. Mindkét cégnek van saját Active Directory erdője. A kezdeti integráció során nem mindig lehetséges vagy kívánatos az azonnali erdő konszolidáció.

- Megoldás: Hozzon létre egy kétirányú, tranzitív erdő megbízhatósági kapcsolatot a Nagyvállalat.com erdő és a Kisvállalat.hu erdő között.

- Előnyök: A felhasználók mindkét erdőben hozzáférhetnek az erőforrásokhoz anélkül, hogy át kellene telepíteni őket. Lehetővé teszi a fokozatos integrációt és a szolgáltatások áttelepítését.

- Hátrányok: Növeli az adminisztrációs komplexitást, mivel két különálló erdőt kell fenntartani. Az identitás-kezelés és a házirendek kezelése bonyolultabbá válhat.

- Jövőbeni lépések: Hosszú távon a cél általában az erdők konszolidálása egyetlen Active Directory erdőbe, ha az üzleti és biztonsági követelmények ezt lehetővé teszik.

Ezek az esettanulmányok rávilágítanak arra, hogy az Active Directory erdő tervezése mindig az adott szervezet egyedi igényeinek és korlátainak figyelembevételével történik. A megfelelő tervezés kulcsfontosságú a stabil, biztonságos és hatékony identitás-kezelési infrastruktúra megteremtéséhez.

Az Active Directory erdő tehát nem csupán egy technikai fogalom, hanem az identitás- és hozzáférés-kezelés legmagasabb szintű szervezeti egysége, amely meghatározza a bizalom, a séma és a konfiguráció határait. Értése és helyes tervezése nélkülözhetetlen a modern, Windows-alapú hálózatok sikeres működéséhez.