Az Active Directory Domain Services (AD DS) a Microsoft által fejlesztett és a Windows Server operációs rendszerekkel integrált címtárszolgáltatás. Lényegében egy központi adatbázis, amely a hálózat erőforrásait, felhasználóit, számítógépeit és csoportjait tárolja és kezeli.

Az AD DS elsődleges célja a hálózati erőforrások központosított kezelése és a biztonság növelése.

A szerepe abban rejlik, hogy lehetővé teszi a rendszergazdáknak a felhasználók és számítógépek hitelesítését és felhatalmazását a hálózati erőforrásokhoz való hozzáféréshez. Ez azt jelenti, hogy a felhasználóknak csak egy felhasználónévvel és jelszóval kell bejelentkezniük a domainbe, és onnantól kezdve hozzáférhetnek azokhoz az erőforrásokhoz, amelyekhez jogosultságuk van. Az AD DS használatával a rendszergazdák központilag kezelhetik a felhasználói fiókokat, jelszóházirendeket, szoftvertelepítéseket és egyéb beállításokat.

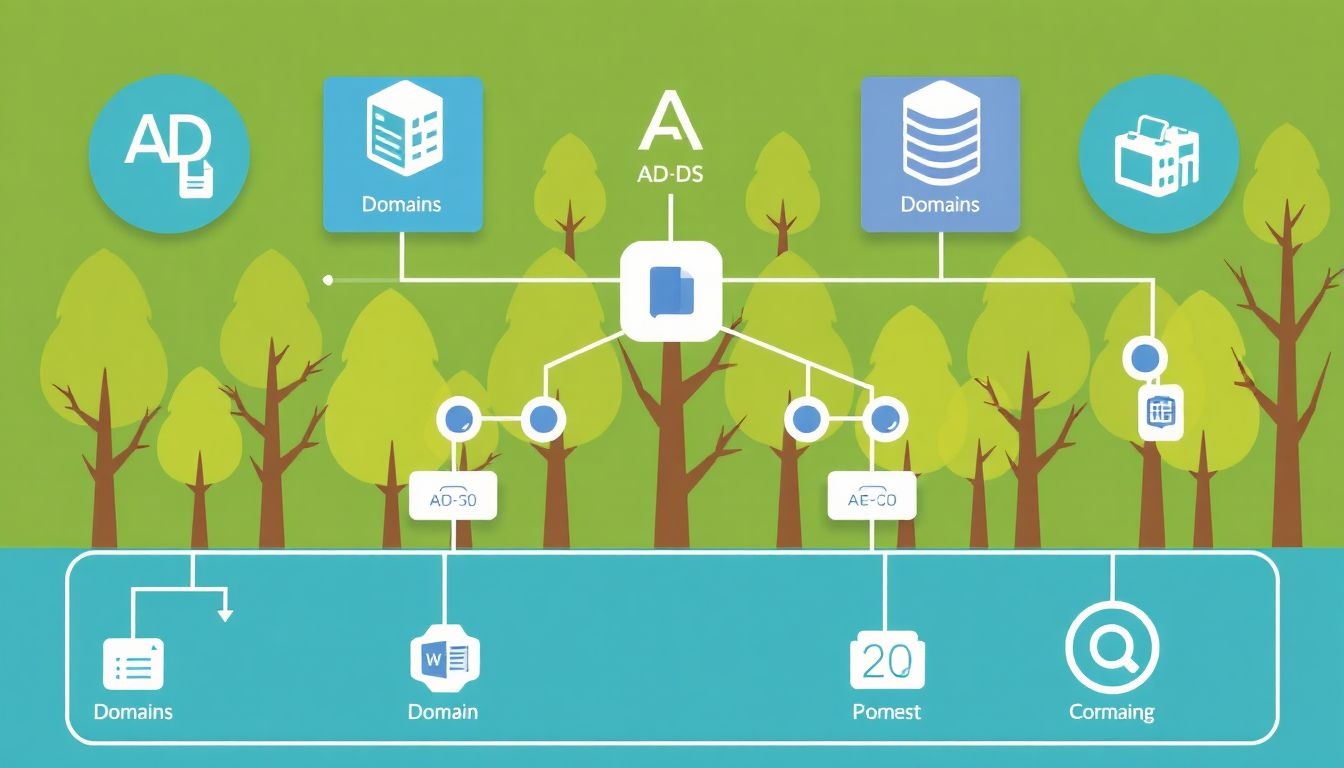

Az AD DS hierarchikus struktúrát használ, amely domainekből, fákból és erdőkből áll. A domain a legalapvetőbb egység, amely egyetlen biztonsági határt képvisel. A fa egy vagy több domain együttese, amelyek egy közös névtérrel rendelkeznek. Az erdő pedig egy vagy több fa együttese, amelyek megbíznak egymásban.

Az AD DS működése a kerberos protokollon alapul a hitelesítéshez, és az LDAP (Lightweight Directory Access Protocol) protokollt használja a címtáradatok eléréséhez és módosításához. A domain kontrollerek, amelyek a domainhez tartozó szerverek, tárolják az AD DS adatbázisának másolatát, és felelősek a felhasználók hitelesítéséért és a hozzáférési jogosultságok ellenőrzéséért. Az AD DS replikációs mechanizmus biztosítja, hogy az adatbázis-változások a domain kontrollerek között szinkronban maradjanak.

A hatékony működés érdekében az AD DS kritikus fontosságú a megfelelő tervezés és konfiguráció. A helytelen konfiguráció biztonsági réseket okozhat és a hálózat működését is akadályozhatja.

Az Active Directory története és evolúciója

Az Active Directory Domain Services (AD DS) története szorosan összefonódik a Microsoft vállalati környezetben betöltött szerepének alakulásával. Az AD DS nem egy pillanat alatt jött létre, hanem egy folyamatos fejlődés eredménye, amely a hálózati adminisztráció kihívásaira adott válaszokat.

A kezdetek a Windows NT 4.0 domain modelljéhez nyúlnak vissza. Ez a modell egy egyszerű, de korlátozott módszert kínált a felhasználók és számítógépek központi kezelésére. Azonban a növekvő hálózatok és a komplexebb igények hamar rávilágítottak a skálázhatóság és a központosított irányítás hiányosságaira.

A Windows 2000 hozta el az igazi áttörést az Active Directory bevezetésével. Az Active Directory egy hierarchikus, objektumalapú adatbázis, amely a Lightweight Directory Access Protocol (LDAP) szabványra épül. Ez lehetővé tette a felhasználók, számítógépek, csoportok és egyéb hálózati erőforrások szervezett tárolását és kezelését.

Az Active Directory bevezetése forradalmasította a hálózati adminisztrációt, központosítva az identitáskezelést és egyszerűsítve a hozzáférés-szabályozást.

Az évek során az Active Directory folyamatosan fejlődött a Windows Server különböző verzióival. A Windows Server 2003 bevezette a funkcionális szinteket, amelyek lehetővé tették a régebbi Windows kliensekkel való kompatibilitást, miközben új funkciókat is kínáltak. A Windows Server 2008 és a későbbi verziók (2012, 2016, 2019, 2022) továbbfejlesztették a biztonságot, a virtualizáció támogatását és a felhőintegrációt.

A modern Active Directory már nem csak egy helyszíni megoldás. A hibrid felhő környezetekben is fontos szerepet játszik, integrálva a Microsoft Azure Active Directory-val (Azure AD). Ez lehetővé teszi a felhasználók számára, hogy ugyanazt az identitást használják a helyszíni és a felhőalapú erőforrásokhoz való hozzáféréshez.

Az Active Directory evolúciója tehát egy folyamatos alkalmazkodás a változó informatikai környezethez, miközben megőrzi a központi identitáskezelés és a biztonság alapelveit.

Domain fogalma az AD DS környezetben

Az Active Directory Domain Services (AD DS) környezetben a domain a hálózati erőforrások központi, logikai csoportosítását jelenti. Ez a csoportosítás lehetővé teszi a központosított felügyeletet és biztonsági szabályok alkalmazását a domainhez tartozó felhasználókra, számítógépekre és egyéb erőforrásokra.

Gyakorlatilag egy domain olyan, mint egy biztonsági határ. A domainen belül a rendszergazdák könnyebben kezelhetik a felhasználói jogosultságokat, a csoportszabályzatokat (GPO-kat) és az erőforrásokhoz való hozzáférést. A domainen kívüli erőforrásokhoz való hozzáféréshez általában külön hitelesítés szükséges.

A domain az AD DS alapköve, mely biztosítja a hálózat egységes és biztonságos működését.

A domain működése a domain controllerekre épül. Ezek a szerverek tárolják a domain teljes adatbázisát, amely tartalmazza a felhasználói fiókokat, csoportokat, számítógépeket és egyéb objektumokat. A domain controllerek végzik a felhasználók hitelesítését és engedélyezését is.

Egy domainen belül hierarchikus struktúrát is létre lehet hozni szervezeti egységekkel (OU-kkal). Ezek az OU-k lehetővé teszik a domainen belüli további felosztást és a szabályzatok finomhangolását. Például létrehozhatunk egy OU-t a pénzügyi részleg számára, és egy másikat a marketing részleg számára, és mindkettőre különböző szabályzatokat alkalmazhatunk.

AD DS logikai struktúrája: Erdők, fák, tartományok és szervezeti egységek (Organizational Units – OU)

Az Active Directory Domain Services (AD DS) alapvető logikai struktúrája rétegzett, és a erdők, fák, tartományok és szervezeti egységek (OU) alkotják. Ezek az elemek együttműködve biztosítják a központosított identitáskezelést és erőforrás-szervezést.

Az erdő az AD DS hierarchia legfelső szintje. Egy vagy több tartomány gyűjteménye, amelyek közös sémával, konfigurációval és globális katalógussal rendelkeznek. Az erdő megbízhatósági kapcsolatokat alakít ki a tartományok között, lehetővé téve a felhasználók számára, hogy az erdő bármely tartományában lévő erőforrásokhoz hozzáférjenek (a megfelelő engedélyekkel).

Az erdő a biztonsági határ, ami azt jelenti, hogy az erdőadminisztrátorok teljes kontrollal rendelkeznek az erdő összes tartománya felett.

A fa egy vagy több tartomány hierarchikus elrendezése, amelyek közös névteret használnak. Például, ha egy erdő tartalmazza a „cegbirodalom.hu” tartományt, akkor egy másik tartomány a „leanyvallalat.cegbirodalom.hu” lehet, ezzel egy fát alkotva. A fán belüli tartományok automatikusan kétirányú, tranzitív megbízhatósági kapcsolatokat örökölnek, ami leegyszerűsíti az erőforrások elérését a fa különböző ágaiban.

A tartomány az AD DS alapvető egysége. Ez egy biztonsági határ, amely felhasználói fiókokat, számítógép-fiókokat és egyéb erőforrásokat tartalmaz. Minden tartománynak van egy saját biztonsági szabályzata és adminisztrációs hatóköre. A tartományokon belül a csoportszabályzatok (Group Policies) segítségével központilag konfigurálhatók a felhasználói és számítógép-beállítások.

A szervezeti egységek (OU) a tartományokon belüli logikai konténerek. Lehetővé teszik a rendszergazdák számára, hogy a felhasználókat, csoportokat és számítógépeket hierarchikus módon szervezzék. Az OU-k elsődleges célja az adminisztrációs delegáció és a csoportszabályzatok célzott alkalmazása. Például, létrehozhatók OU-k a különböző szervezeti egységek (pl. HR, IT, Pénzügy) számára, és ezekre külön-külön csoportszabályzatok alkalmazhatók.

A logikai struktúra megértése kulcsfontosságú az AD DS hatékony tervezéséhez és kezeléséhez. A megfelelő struktúra kialakítása lehetővé teszi a hatékony erőforrás-kezelést, a biztonsági szabályzatok központosított alkalmazását és az adminisztráció egyszerűsítését.

AD DS fizikai struktúrája: Tartományvezérlők (Domain Controllers – DC) és helyek (Sites)

Az AD DS fizikai struktúrájának alapját a tartományvezérlők (Domain Controllers – DC) és a helyek (Sites) képezik. A tartományvezérlők olyan szerverek, amelyek az Active Directory adatbázis egy példányát tárolják és hitelesítik a felhasználókat, valamint érvényesítik a házirendeket. Minden tartományban legalább egy tartományvezérlőnek lennie kell, de a redundancia és a terheléselosztás miatt általában több is található belőlük.

A helyek (Sites) az Active Directory fizikai hálózati topológiáját tükrözik. Egy hely egy vagy több, nagy sebességű hálózati kapcsolattal összekötött IP alhálózatot reprezentál. A helyek célja, hogy optimalizálják a hálózati forgalmat azzal, hogy a felhasználók a legközelebbi tartományvezérlőhöz kapcsolódjanak hitelesítés céljából.

A helyek közötti forgalom replikációval valósul meg. Az Active Directory replikációs mechanizmusa biztosítja, hogy az összes tartományvezérlő adatbázisa szinkronban maradjon. A replikáció automatikusan történik, de konfigurálható a helyek közötti kapcsolatok sebessége és megbízhatósága alapján.

A helyek használata lehetővé teszi az adminisztrátorok számára, hogy optimalizálják az AD DS teljesítményét és hatékonyságát a hálózati infrastruktúrához igazítva.

A helyek konfigurálásánál figyelembe kell venni a kapcsolatok sebességét és költségét. Például, ha két hely között lassú vagy költséges WAN kapcsolat van, a replikációs forgalmat ütemezhetjük a kevésbé forgalmas időszakokra. A helyek közötti kapcsolatokat helykapcsolatok (Site Links) definiálják, amelyek meghatározzák a replikációs útvonalakat és gyakoriságot.

Egy felhasználó bejelentkezésekor az AD DS megkeresi a legközelebbi tartományvezérlőt az ő helyén. Ezt a folyamatot hely-érzékenységnek (Site Awareness) nevezzük. A hely-érzékenység biztosítja, hogy a felhasználók a leggyorsabban elérhető tartományvezérlőhöz kapcsolódjanak, csökkentve a hálózati késleltetést és javítva a felhasználói élményt.

Tartományvezérlők szerepe és működése

Az Active Directory Domain Services (AD DS) alapvető elemei a tartományvezérlők. Ezek a szerverek felelősek a tartomány felhasználói fiókjainak, számítógépeinek és egyéb erőforrásainak központi kezeléséért. Minden tartományvezérlő egy másolata a tartomány Active Directory adatbázisának, ami biztosítja a redundanciát és a hibatűrést.

Amikor egy felhasználó bejelentkezik a tartományba, a tartományvezérlő hitelesíti a felhasználó hitelesítő adatait (felhasználónév és jelszó) az Active Directory adatbázisban tárolt információk alapján. Sikeres hitelesítés esetén a felhasználó hozzáférést kap a tartomány erőforrásaihoz, a hozzárendelt jogosultságoknak megfelelően.

A tartományvezérlők tehát a tartomány biztonságának és adminisztrációjának központi elemei.

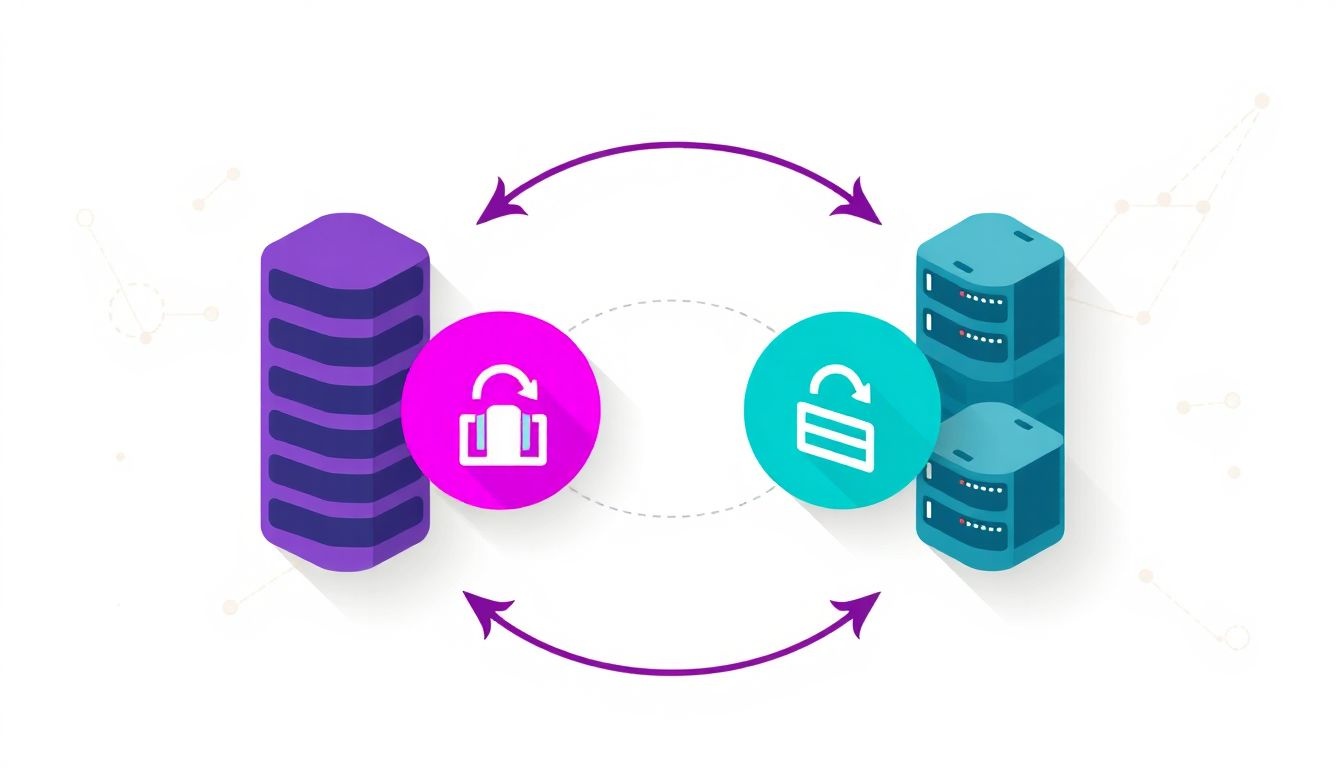

A tartományvezérlők közötti replikáció biztosítja, hogy a változások (pl. új felhasználó létrehozása, jelszóváltoztatás) automatikusan átkerüljenek a többi tartományvezérlőre is. Ez garantálja az adatok konzisztenciáját a teljes tartományban. A replikáció különböző protokollok használatával történik, és optimalizálva van a hálózati forgalom minimalizálására.

Egy tartományban több tartományvezérlő is működhet, ami növeli a rendelkezésre állást. Ha egy tartományvezérlő leáll, a felhasználók továbbra is be tudnak jelentkezni a többi tartományvezérlőn keresztül. Emellett a tartományvezérlők DNS-szolgáltatásokat is nyújtanak a tartományban lévő gépek számára, ami elengedhetetlen a hálózati erőforrások feloldásához.

Global Catalog szerepe és működése

A Global Catalog (GC) kulcsfontosságú szerepet tölt be az Active Directory környezetben. Lényegében egy olvasható másolata az Active Directory tartomány összes objektumának és attribútumának, nem csak a saját tartományának.

A Global Catalog lehetővé teszi a felhasználók számára, hogy bármely tartományban keresgéljenek az erdőben anélkül, hogy minden egyes tartományvezérlőt külön-külön le kellene kérdezniük.

A GC tárolja az objektumok leggyakrabban használt attribútumait, ami gyorsítja a keresési folyamatokat. Amikor egy felhasználó például egy e-mail címet keres, a GC-t kérdezi le, ami hatékonyabban adja vissza az eredményeket, mintha a teljes Active Directory-t kellene átvizsgálni.

Minden Active Directory erdőben legalább egy Global Catalog szervernek lennie kell. A GC szerverek tartományvezérlők, amelyekre a Global Catalog szerepkör van telepítve. A GC automatikusan replikálja a tartományok közötti információkat, biztosítva az adatok konzisztenciáját.

Az AD DS replikációs mechanizmusa

Az Active Directory Domain Services (AD DS) replikációja kritikus a konzisztencia és a rendelkezésre állás szempontjából. Mivel egy AD DS környezet általában több tartományvezérlőt (Domain Controller – DC) tartalmaz, a változásokat szinkronizálni kell közöttük.

A replikáció biztosítja, hogy a felhasználói fiókok, csoportok, házirendek és egyéb objektumok adatai minden DC-n naprakészek legyenek.

A replikáció két fő típusa létezik: tranzitív és intrasite replikáció. Az intrasite replikáció egy adott telephelyen (site) belüli DC-k közötti replikációt jelenti, ami gyors és hatékony, mivel a DC-k általában jól összekapcsoltak. Ezt a Knowledge Consistency Checker (KCC) automatikusan kezeli.

Az intersite replikáció a különböző telephelyeken lévő DC-k közötti replikációt jelenti. Mivel ezek a kapcsolatok általában lassabbak és kevésbé megbízhatóak, a replikáció ütemezett és tömörített formában történik. Az intersite replikáció topológiáját is a KCC generálja, figyelembe véve a telephelyek közötti kapcsolatok költségét és sávszélességét.

A replikáció változás-alapú, ami azt jelenti, hogy csak a megváltozott attribútumok kerülnek replikálásra, nem a teljes adatbázis. Ez jelentősen csökkenti a hálózati forgalmat. Emellett a replikáció többmesteres, ami azt jelenti, hogy bármelyik DC-n végrehajtott módosítás replikálásra kerül a többi DC-re.

FSMO szerepkörök (Flexible Single Master Operation) és fontosságuk

Az Active Directory Domain Services (AD DS) működésének kritikus elemei az FSMO (Flexible Single Master Operation) szerepkörök. Ezek a szerepkörök biztosítják, hogy bizonyos műveletek, melyek a teljes AD DS integritását és konzisztenciáját fenntartják, csak egyetlen tartományvezérlőn (Domain Controller, DC) futhatnak.

Mivel az AD DS egy elosztott adatbázis, a frissítések replikálódnak a tartományvezérlők között. Bizonyos műveletek azonban konfliktusokhoz vezethetnek, ha több DC próbálja egyszerre végrehajtani őket. Az FSMO szerepkörök ezt a problémát oldják meg azáltal, hogy központosított felügyeletet biztosítanak a kritikus funkciókhoz.

Például:

- Schema Master: A teljes Active Directory séma módosításáért felelős.

- Domain Naming Master: Tartományok hozzáadását vagy eltávolítását kezeli az erdőből.

- PDC Emulator: Emulálja a Windows NT 4.0 PDC-t a kompatibilitás érdekében, kezeli a jelszóváltozásokat és a fiókok zárolását.

- RID Master: RID (Relative ID) készleteket oszt ki a tartományvezérlőknek, melyek az új biztonsági azonosítók (SID) létrehozásához szükségesek.

- Infrastructure Master: Objektumreferencia frissítéseket kezeli a tartományok közötti kapcsolatoknál.

Az FSMO szerepkörök megléte és helyes működése elengedhetetlen az AD DS stabilitásához és megbízhatóságához.

Ha egy FSMO szerepkörrel rendelkező tartományvezérlő meghibásodik, és nem áll helyre rövid időn belül, a szerepkört át kell ruházni (seize) egy másik tartományvezérlőre. Ennek elmulasztása súlyos problémákhoz vezethet az AD DS működésében, például új felhasználók vagy csoportok létrehozásának képtelenségéhez, vagy a tartománykezelési funkciók meghibásodásához. A szerepkörök áthelyezése (transfer) a tervezett karbantartás során ajánlott eljárás, a szerepkörök erőszakos átvétele (seize) pedig csak végső esetben alkalmazandó.

Felhasználói fiókok és csoportok kezelése az AD DS-ben

Az Active Directory Domain Services (AD DS) egyik kulcsfontosságú feladata a felhasználói fiókok és csoportok központi kezelése. Ezek az elemek a hálózati erőforrásokhoz való hozzáférés szabályozásának alapját képezik.

A felhasználói fiókok egyedi azonosítót biztosítanak a felhasználók számára, lehetővé téve a bejelentkezést a domainbe és a hozzájuk rendelt erőforrások elérését. Minden felhasználói fiókhoz hozzárendelhetők különböző tulajdonságok, például a felhasználó neve, e-mail címe, telefonszáma és a szervezeti egysége.

A csoportok lehetővé teszik a felhasználók logikai egységekbe szervezését. Ezzel egyszerűsíthető a jogosultságok kezelése, mivel egy csoportnak adhatók meg jogosultságok, és a csoportba tartozó összes felhasználó automatikusan örökli ezeket a jogosultságokat. Két fő csoporttípus létezik:

- Biztonsági csoportok: Ezek a csoportok erőforrásokhoz való hozzáférés szabályozására használhatók.

- Terjesztési csoportok: Ezek a csoportok elsősorban e-mail terjesztésre szolgálnak.

A csoportokba felhasználókat és más csoportokat is hozzá lehet adni, ami lehetővé teszi a hierarchikus jogosultságkezelést. Például létrehozhatunk egy „Pénzügy” biztonsági csoportot, amelynek tagjai hozzáférhetnek a pénzügyi adatokhoz. Ebbe a csoportba felvehetjük a pénzügyi osztály összes felhasználóját, valamint egy „Pénzügyi vezetők” alcsoportot, amelynek tagjai további jogosultságokkal rendelkeznek.

Az AD DS-ben a felhasználók és csoportok kezelése központi helyről történik, ami jelentősen leegyszerűsíti az adminisztrációt és javítja a biztonságot.

A felhasználói fiókok és csoportok létrehozása, módosítása és törlése az Active Directory felhasználók és számítógépek (ADUC) nevű eszközzel, vagy PowerShell parancssor segítségével végezhető el. Az ADUC grafikus felületet biztosít a felhasználók és csoportok kezeléséhez, míg a PowerShell lehetővé teszi a szkriptekkel történő automatizálást.

A jelszókezelés is az AD DS központi feladata. A rendszergazdák jelszószabályzatokat állíthatnak be, amelyek meghatározzák a jelszavak minimális hosszát, komplexitását és érvényességi idejét, ezzel növelve a biztonságot.

Csoportházirendek (Group Policies) működése és alkalmazása

A Csoportházirendek (Group Policies) az Active Directory Domain Services (AD DS) központi konfigurációs menedzsment eszközét képezik. Lehetővé teszik a rendszergazdák számára, hogy központilag kezeljék és kényszerítsék ki a felhasználók és számítógépek beállításait a tartományban.

A Csoportházirendek objektumok (GPO-k) beállítások gyűjteményei, amelyek meghatározzák a felhasználói és számítógépes környezetek viselkedését. Ezek a beállítások sokféle dolgot szabályozhatnak, például:

- Biztonsági beállítások (jelszavak, fiókkorlátozások)

- Szoftvertelepítés

- Hálózati beállítások

- Parancsfájlok (bejelentkezés, kijelentkezés, indítás, leállítás)

- Asztal testreszabása

A GPO-k hierarchikus módon alkalmazhatók az AD DS-ben. Ez azt jelenti, hogy a házirendek a következő szinteken rendelhetők hozzá:

- Helyi (Local): A helyi házirendek csak az adott számítógépre vonatkoznak.

- Tartomány (Domain): A tartományi házirendek a teljes tartományra vonatkoznak.

- Szervezeti egység (Organizational Unit – OU): A szervezeti egységek a tartományon belüli logikai csoportosítások, amelyekre speciális házirendek alkalmazhatók.

A házirendek alkalmazásának sorrendje fontos, mivel a későbbi házirendek felülírhatják a korábbiakat. A házirendek alkalmazásának sorrendje a következő:

- Helyi házirend

- Helyszíni házirend

- Tartományi házirend

- Szervezeti egységi házirend

A szervezeti egységi házirendek (OU) lehetővé teszik a finomhangolást, hogy különböző házirendeket alkalmazzunk a tartományon belüli különböző felhasználói és számítógépes csoportokra. A házirendek alkalmazása során figyelembe kell venni az öröklődést és a letiltást. Az öröklődés azt jelenti, hogy a házirendek az OU-k hierarchiájában lefelé öröklődnek. A letiltás lehetővé teszi, hogy egy OU-ban megakadályozzuk egy házirend öröklődését.

A Csoportházirendek a hatékony rendszeradminisztráció alapkövét jelentik az Active Directory környezetben, lehetővé téve a központi irányítást és a szabványosítás kikényszerítését.

A Csoportházirendek frissítése rendszeresen történik, de a felhasználók vagy a számítógépek újraindításával vagy a gpupdate /force parancs futtatásával is kényszeríthető.

A Csoportházirendek hibaelhárítása is fontos. A Group Policy Results és a Resultant Set of Policy (RSoP) eszközök segítenek meghatározni, hogy mely házirendek lettek alkalmazva egy adott felhasználóra vagy számítógépre, és hogy milyen beállítások érvényesülnek.

AD DS biztonsági modell: Hitelesítés és jogosultságok

Az Active Directory Domain Services (AD DS) biztonsági modelljének alapja a hitelesítés és a jogosultságok kezelése. A hitelesítés az a folyamat, amellyel az AD DS ellenőrzi a felhasználó vagy eszköz identitását. Ez általában felhasználónév és jelszó kombinációjával történik, de használhatók más módszerek is, például okoskártyák vagy biometrikus adatok.

Sikeres hitelesítés után a rendszer eldönti, hogy a felhasználó milyen jogosultságokkal rendelkezik. A jogosultságok határozzák meg, hogy a felhasználó mit tehet az AD DS által kezelt erőforrásokkal. Ezek az erőforrások lehetnek fájlok, mappák, nyomtatók, alkalmazások vagy akár más felhasználói fiókok.

A legfontosabb az, hogy az AD DS biztonsági modellje a legkisebb jogosultság elvére épül. Ez azt jelenti, hogy a felhasználók csak a munkájuk elvégzéséhez feltétlenül szükséges jogosultságokkal rendelkeznek.

A jogosultságok kezelése az AD DS-ben csoportokon keresztül történik. A felhasználókat csoportokba lehet szervezni, és a csoportokhoz lehet hozzárendelni a szükséges jogosultságokat. Ez jelentősen leegyszerűsíti az adminisztrációt, mivel nem kell minden egyes felhasználóhoz külön-külön jogosultságokat rendelni.

Az AD DS a Kerberos protokollt használja a hitelesítéshez. A Kerberos egy hálózati hitelesítési protokoll, amely titkos kulcsokkal biztosítja a biztonságos kommunikációt a kliens és a szerver között. A Kerberos jegyeket használ a felhasználók hitelesítéséhez, így a felhasználóknak nem kell minden egyes erőforráshoz újra bejelentkezniük.

Az AD DS biztonsági modellje folyamatosan fejlődik, hogy lépést tartson a legújabb biztonsági fenyegetésekkel. A Microsoft rendszeresen ad ki biztonsági frissítéseket, amelyek javítják az AD DS biztonságát és védelmet nyújtanak a támadások ellen.

Kerberos protokoll az AD DS-ben

A Kerberos protokoll az Active Directory Domain Services (AD DS) alapvető hitelesítési mechanizmusa. Feladata, hogy biztonságos módon igazolja a felhasználók és szolgáltatások identitását a hálózaton belül, anélkül, hogy a jelszavakat nyíltan kellene továbbítani.

A Kerberos titkos kulcsú kriptográfián alapul, ahol a titkos kulcsot a felhasználó jelszavából származtatják.

A protokoll három fő résztvevővel dolgozik: a klienssel (a felhasználó vagy szolgáltatás), a Kerberos Key Distribution Centerrel (KDC), és a szolgáltatással, amelyet a kliens el szeretne érni.

A hitelesítés folyamata a következő lépésekből áll:

- A kliens hitelesítési kérelmet küld a KDC-nek.

- A KDC ellenőrzi a kliens identitását az AD DS adatbázisában.

- Sikeres hitelesítés esetén a KDC kiad egy Ticket-Granting Ticketet (TGT) a kliensnek. A TGT egy ideiglenes hitelesítő okmány, amely bizonyítja a kliens identitását.

- A kliens a TGT-vel egy szolgáltatásjegyet (Service Ticket) kér a KDC-től ahhoz a szolgáltatáshoz, amelyet el szeretne érni.

- A KDC, a TGT alapján, kiad egy szolgáltatásjegyet a kliensnek, amely tartalmazza a szükséges hitelesítési információkat.

- A kliens a szolgáltatásjegyet bemutatja a szolgáltatásnak.

- A szolgáltatás ellenőrzi a szolgáltatásjegyet, és engedélyezi a kliens hozzáférését.

A Kerberos biztonságos és hatékony hitelesítést tesz lehetővé az AD DS környezetben, minimalizálva a jelszavak kitettségét és a hálózati forgalmat.

Az AD DS integrációja más Microsoft technológiákkal (Exchange, SQL Server, SharePoint)

Az Active Directory Domain Services (AD DS) központi szerepet játszik a Microsoft ökoszisztémájában, szorosan integrálódva olyan kulcsfontosságú technológiákkal, mint az Exchange Server, az SQL Server és a SharePoint. Ez az integráció leegyszerűsíti az adminisztrációt, javítja a biztonságot és egységes felhasználói élményt biztosít.

Az Exchange Server esetében az AD DS biztosítja a felhasználói fiókok és e-mail címek tárolását és kezelését. Az Exchange az AD DS-t használja a felhasználók hitelesítésére, az engedélyek kezelésére és a terjesztési csoportok létrehozására. Ez azt jelenti, hogy a felhasználók ugyanazokkal a hitelesítő adatokkal férhetnek hozzá a levelezésükhöz, mint amelyekkel a domainhez csatlakoznak. A globális címlista (GAL) automatikusan generálódik az AD DS-ben tárolt információk alapján.

Az SQL Server esetében az AD DS lehetővé teszi a Windows-hitelesítést az adatbázisokhoz való hozzáféréshez. Ez azt jelenti, hogy a felhasználók az AD DS-ben tárolt domain fiókjaikkal jelentkezhetnek be az SQL Serverre, anélkül, hogy külön hitelesítő adatokra lenne szükségük. Ez jelentősen növeli a biztonságot és leegyszerűsíti a felhasználókezelést. Az SQL Server engedélyezési modellje is integrálódik az AD DS-hez, lehetővé téve az adminisztrátorok számára, hogy az AD DS csoportokhoz rendeljenek adatbázis-hozzáférési jogosultságokat.

A SharePoint szintén szorosan integrálódik az AD DS-hez. A SharePoint az AD DS-t használja a felhasználók hitelesítésére, a jogosultságok kezelésére és a felhasználói profilok tárolására. A felhasználók az AD DS-ben tárolt domain fiókjaikkal jelentkezhetnek be a SharePointra. A SharePoint csoportok szinkronizálhatók az AD DS csoportokkal, ami leegyszerűsíti a jogosultságok kezelését a SharePoint webhelyeken és listákon. A személykeresés funkció a SharePointban az AD DS-ben tárolt információkat használja a felhasználók megtalálásához.

Az AD DS központi hitelesítési és jogosultságkezelési szolgáltatásként működik, lehetővé téve a Microsoft alkalmazások számára, hogy egységes módon kezeljék a felhasználókat és az erőforrásokat.

Ezen felül, a Group Policy (csoportházirend) segítségével az AD DS központilag konfigurálhatja az Exchange, SQL Server és SharePoint beállításait, biztosítva a konzisztenciát és a megfelelőséget az egész szervezetben. Például a Group Policy használható a jelszóházirendek beállítására, a biztonsági beállítások konfigurálására és a szoftverek telepítésére.

AD DS monitorozása és hibaelhárítása

Az AD DS monitorozása és hibaelhárítása kritikus fontosságú a hálózat zavartalan működéséhez. A proaktív monitorozás segít azonosítani a potenciális problémákat, mielőtt azok komolyabb fennakadást okoznának.

A leggyakrabban monitorozott területek közé tartoznak a domain controllerek rendelkezésre állása, a replikációs állapot, a hitelesítési hibák és a teljesítmény. Használhatunk beépített eszközöket, mint a Performance Monitor vagy az Event Viewer, de léteznek speciális, harmadik féltől származó megoldások is, amelyek átfogóbb képet nyújtanak.

A hibaelhárítás során a naplófájlok elemzése elengedhetetlen. Az Event Viewerben található Security log, System log és Directory Service log rengeteg információt tartalmazhat a felmerülő problémák okairól.

A replikációs hibák különösen kritikusak, mivel azok a domain integritását veszélyeztetik.

A replikációs problémák elhárítására a repadmin parancssori eszközt használhatjuk. Ezzel ellenőrizhetjük a replikációs állapotot, kényszeríthetjük a replikációt, és javíthatjuk a sérült adatbázisokat.

A DNS problémák is gyakran okoznak gondot az AD DS környezetben. Ellenőrizzük a DNS szerverek elérhetőségét, a zónák helyes konfigurációját és a névfeloldás működését. A nslookup és ping parancsok hasznosak lehetnek a diagnosztikában.

Végül, a domain controllerek hardveres erőforrásainak monitorozása is fontos. A túlterhelt processzor, a kevés memória vagy a lassú lemez hozzáférés mind befolyásolhatja az AD DS teljesítményét.

AD DS migráció és frissítés

Az AD DS migráció és frissítés kritikus fontosságú a szervezetek számára, hogy biztosítsák a folyamatos működést, kihasználják az új funkciókat és javítsák a biztonságot. A migráció jellemzően egy régebbi AD DS környezet áttelepítését jelenti egy újabb hardverre vagy operációs rendszerre. A frissítés pedig az AD DS séma és funkcionális szintjének emelését foglalja magában.

A migrációs folyamat során alaposan meg kell tervezni a lépéseket, beleértve a doménvezérlők telepítését, a szerepek átvitelét és a replikáció konfigurálását. A tesztkörnyezetben történő előzetes tesztelés elengedhetetlen a potenciális problémák azonosításához és elkerüléséhez.

A migráció során kritikus a kompatibilitás ellenőrzése a meglévő alkalmazásokkal és szolgáltatásokkal.

A frissítés során figyelembe kell venni a funkcionális szintet, mivel ez befolyásolja a doménvezérlők által támogatott funkciókat. A funkcionális szint emelése előtt győződjünk meg arról, hogy minden doménvezérlő támogatja az új szintet. A séma frissítése új attribútumokat és objektumosztályokat ad hozzá az Active Directory-hoz, ami lehetővé teszi az új funkciók használatát.

A migráció és frissítés során elengedhetetlen a megfelelő dokumentáció készítése, beleértve a végrehajtott lépéseket, a konfigurációs beállításokat és a felmerült problémákat. Ez segít a hibaelhárításban és a jövőbeni frissítések tervezésében.

A biztonsági szempontok kiemelt figyelmet érdemelnek. A migráció és frissítés során gondoskodni kell a jogosultságok megfelelő átviteléről és a biztonsági beállítások helyes konfigurálásáról. A naprakész biztonsági javítások telepítése szintén alapvető fontosságú.

AD DS a felhőben: Azure Active Directory Domain Services

Az Azure Active Directory Domain Services (Azure AD DS) egy teljesen menedzselt domain szolgáltatás, amely lehetővé teszi a virtuális gépek és az alkalmazások csatlakoztatását egy domainhez anélkül, hogy domain vezérlőket kellene telepíteni, kezelni és javítani a felhőben. Lényegében az AD DS felhőbeli megfelelője, leegyszerűsítve a hagyományos Active Directory infrastruktúra menedzsmentjét.

Az Azure AD DS használatával kihasználhatja a meglévő on-premise Active Directory-t azáltal, hogy szinkronizálja a felhasználókat, csoportokat és jelszavakat az Azure AD-be. Ezáltal a felhasználók ugyanazokat a hitelesítő adatokat használhatják a felhőben és a helyszínen is. Ez a hibrid identitáskezelési megközelítés jelentősen leegyszerűsíti a felhasználói élményt és a rendszergazdai feladatokat.

Az Azure AD DS lehetővé teszi, hogy a felhőben futó alkalmazások és szolgáltatások kihasználhassák a hagyományos Active Directory funkciókat, mint például a csoportházirendek, a Kerberos és az LDAP, anélkül, hogy bonyolult infrastruktúrát kellene fenntartani.

Néhány példa az Azure AD DS használatára:

- Régi alkalmazások migrálása a felhőbe: Ha a helyszíni alkalmazások Active Directory hitelesítést igényelnek, az Azure AD DS lehetővé teszi ezek zökkenőmentes migrálását.

- Fejlesztői és tesztkörnyezetek: Az Azure AD DS gyorsan és egyszerűen beállítható fejlesztési és tesztelési célokra, elkerülve a teljes értékű Active Directory infrastruktúra kiépítését.

- Virtual Desktop Infrastructure (VDI): Az Azure AD DS integrálható VDI megoldásokkal, biztosítva a felhasználók számára az Active Directory alapú hitelesítést és a csoportházirendek alkalmazását.

Az Azure AD DS magas rendelkezésre állást biztosít. A szolgáltatás automatikusan kezeli a domain vezérlők frissítéseit, javításait és biztonsági mentéseit, tehermentesítve ezzel az informatikai csapatot. A költséghatékonyság is fontos szempont, mivel csak a ténylegesen használt erőforrásokért kell fizetni.

Bár az Azure AD DS sok előnyt kínál, fontos megjegyezni, hogy nem helyettesíti teljesen a hagyományos Active Directory-t. Bizonyos speciális funkciók, mint például az Active Directory Sites és Services, nem támogatottak. Az Azure AD DS elsősorban a felhőben futó alkalmazások és szolgáltatások hitelesítésére és engedélyezésére összpontosít.

AD DS tervezési szempontjai: Méretezés, redundancia és biztonság

Az Active Directory Domain Services (AD DS) tervezésekor a méretezés, redundancia és biztonság kulcsfontosságú szempontok. A méretezés során figyelembe kell venni a felhasználók, számítógépek és egyéb objektumok számát, valamint a hálózat várható növekedését. A megfelelő hardveres erőforrások (processzor, memória, tárhely) biztosítása elengedhetetlen a jó teljesítmény érdekében.

A redundancia biztosítja, hogy az AD DS szolgáltatásai akkor is elérhetőek legyenek, ha egy tartományvezérlő meghibásodik. Ezt több tartományvezérlő telepítésével érhetjük el, amelyek automatikusan replikálják az AD DS adatbázisát. Ajánlott legalább két tartományvezérlőt telepíteni minden tartományba, és ezeket fizikailag elkülönített helyeken elhelyezni.

A biztonság az AD DS tervezésének kritikus eleme.

A biztonsági szempontok közé tartozik a jelszóházirendek szigorítása, a hozzáférési jogosultságok korlátozása, a frissítések rendszeres telepítése, és a biztonsági naplók folyamatos monitorozása. A legkisebb jogosultság elve (Principle of Least Privilege) alkalmazása elengedhetetlen, ami azt jelenti, hogy a felhasználók csak ahhoz férhetnek hozzá, ami a munkájukhoz feltétlenül szükséges.

A csoportszabályzatok (Group Policies) segítségével központilag konfigurálhatók a felhasználók és számítógépek beállításai, ami jelentősen megkönnyíti a rendszergazdák munkáját és növeli a biztonságot. A csoportszabályzatok segítségével például beállítható a jelszóházirend, a képernyővédő, a szoftvertelepítés és még sok más.

A tartományok és erdők közötti bizalmi kapcsolatok (trust relationships) gondos kezelése szintén fontos a biztonság szempontjából. A bizalmi kapcsolatok lehetővé teszik a felhasználók számára, hogy más tartományokban vagy erdőkben lévő erőforrásokat is elérjenek, de helytelen konfigurálás esetén biztonsági kockázatot jelenthetnek.

A jövőbeli trendek az AD DS területén

Az Active Directory Domain Services (AD DS) jövője szorosan összefonódik a felhő alapú identitáskezelési megoldásokkal és a hibrid környezetek növekvő elterjedésével. A vállalatok egyre inkább a felhőbe költöztetik szolgáltatásaikat, ami átalakítja az AD DS szerepét és működését.

Az egyik legfontosabb trend a Azure Active Directory (Azure AD) integrációjának mélyülése. Az Azure AD Connect használatával az AD DS és az Azure AD között szinkronizálhatók a felhasználók és csoportok, ami egységes identitáskezelést tesz lehetővé a helyi és a felhő alapú erőforrásokhoz.

A jövőben várható, hogy az AD DS egyre inkább a helyi identitások kezelésére fog koncentrálni, míg az Azure AD a felhő alapú identitások és alkalmazások központi platformjává válik.

Egy másik fontos terület a biztonság. A zsarolóvírusok és más kibertámadások növekvő száma miatt az AD DS biztonságának megerősítése kiemelt prioritást élvez. Ez magában foglalja a többfaktoros hitelesítés (MFA) szélesebb körű alkalmazását, a privilegizált hozzáférés kezelésének (PAM) fejlesztését és a folyamatos biztonsági monitorozást.

A DevOps gyakorlatok terjedése is hatással van az AD DS-re. Az infrastruktúra kódként (Infrastructure as Code – IaC) megközelítés lehetővé teszi az AD DS infrastruktúra automatizált telepítését és konfigurálását, ami gyorsabb és hatékonyabb üzemeltetést eredményez.

Végül, a jelszó nélküli hitelesítési módszerek (pl. Windows Hello for Business, FIDO2 kulcsok) egyre népszerűbbek, ami csökkenti a jelszóval kapcsolatos kockázatokat és javítja a felhasználói élményt. Ezek a módszerek egyre jobban integrálódnak az AD DS-be, biztosítva a biztonságosabb és kényelmesebb hozzáférést az erőforrásokhoz.