A modern hálózatok tervezése és üzemeltetése során az egyik legnagyobb kihívást a különböző hálózati szegmensek izolációja, a biztonság növelése és a skálázhatóság biztosítása jelenti. Különösen igaz ez a szolgáltatói környezetekre, ahol több ügyfél hálózata futhat egyetlen fizikai infrastruktúrán, vagy a nagyvállalati környezetekre, ahol a különböző részlegeknek vagy alkalmazásoknak különálló, de mégis összefüggő hálózati környezetre van szükségük. Ebben a komplex és dinamikus világban a VRF, azaz a Virtual Routing and Forwarding technológia kulcsfontosságú szerepet játszik.

A VRF egy olyan hálózati funkció, amely lehetővé teszi, hogy egyetlen fizikai routeren vagy Layer 3 switch-en több, egymástól teljesen független routing tábla létezzen. Ez a „virtuális router” koncepció alapvetően forradalmasítja a hálózatok szegmentálását és menedzselését, anélkül, hogy ehhez külön fizikai eszközökre lenne szükség. A VRF révén a hálózati erőforrások hatékonyabban oszthatók meg, miközben a biztonság és az adatforgalom elkülönítése maximálisan garantált.

A hálózati szegmentáció szükségessége és kihívásai

A hálózati szegmentáció alapvető fontosságú a biztonság, a teljesítmény és a menedzselhetőség szempontjából. Egyetlen, nagy, lapos hálózatban a problémák gyorsan terjedhetnek, és a biztonsági incidensek hatása is sokkal súlyosabb lehet. A különböző funkciójú vagy biztonsági szintű hálózatrészek elkülönítése segít megakadályozni az illetéktelen hozzáférést, kontrollálni a broadcast tartományokat és optimalizálni a hálózati forgalmat.

Hagyományosan a szegmentációt VLAN-okkal (Virtual Local Area Network) vagy különálló fizikai eszközökkel oldották meg. A VLAN-ok a Layer 2 szinten biztosítanak elkülönítést, de a Layer 3 (routing) szinten továbbra is egyetlen routing táblát használnak, hacsak nem alkalmazunk több Layer 3 switch-et vagy routert. Ez korlátozott skálázhatóságot és megnövekedett hardverköltségeket eredményezhet, különösen bonyolultabb, több bérlős környezetekben.

A Layer 3 szintű elkülönítés, ahol minden szegmensnek saját routing táblája van, sokkal robusztusabb megoldást kínál. Azonban a fizikai routerek számának növelése nem mindig praktikus, sem költséghatékony. Itt jön képbe a VRF, amely virtuálisan hozza létre ezt a Layer 3 elkülönítést, jelentős rugalmasságot és hatékonyságot biztosítva.

„A VRF nem csupán egy technológia, hanem egy stratégiai eszköz, amely a hálózati architektúrák alapvető átalakítását teszi lehetővé, optimalizálva a biztonságot és a skálázhatóságot a modern üzleti igényeknek megfelelően.”

Mi az a VRF (Virtual Routing and Forwarding)?

A Virtual Routing and Forwarding (VRF) egy olyan technológia, amely lehetővé teszi, hogy egyetlen routeren több, egymástól független routing instanciát (vagy routing táblát) hozzunk létre. Minden VRF példány saját routing táblával, forwarding táblával (FIB – Forwarding Information Base) és egyedi interfész-készlettel rendelkezik. Ez azt jelenti, hogy az egy adott VRF-hez rendelt interfészeken keresztül érkező forgalom csak az adott VRF routing tábláját használja, és teljesen el van különítve a többi VRF forgalmától.

Gondoljunk úgy a VRF-re, mint egy fizikai router felosztására több virtuális routerre, amelyek mindegyike a saját hálózati szegmensét szolgálja ki. Ezek a virtuális routerek egymástól teljesen függetlenül működnek, még akkor is, ha ugyanazon a hardveren futnak. Ez a függetlenség kulcsfontosságú, mivel lehetővé teszi az átfedő IP-címek használatát is különböző VRF-ekben, ami különösen hasznos a szolgáltatói környezetekben.

A VRF működésének alapjai

A VRF alapvető működése a következő elemekre épül:

- VRF instanciák: Minden VRF egy különálló routing környezetet képvisel, saját neve van (pl. VRF_UgyfelA, VRF_DMZ).

- Routing táblák: Minden VRF-hez tartozik egy saját IP routing tábla. Ez tárolja az adott VRF-hez tartozó hálózatokról szóló információkat és az útválasztási döntéseket.

- Forwarding táblák (FIB): A routing táblák alapján generált, optimalizált forwarding táblák, amelyeket a router a csomagok továbbítására használ.

- Interfész hozzárendelés: A fizikai vagy logikai interfészek (pl. alinterfészek, VLAN interfészek) egy adott VRF-hez rendelhetők. Egy interfész egyszerre csak egy VRF-hez tartozhat.

- Útválasztási protokollok: Minden VRF-ben futtathatók saját útválasztási protokollok (pl. OSPF, EIGRP, BGP), amelyek csak az adott VRF hálózatait hirdetik és tanulják meg.

Amikor egy IP-csomag beérkezik egy router interfészére, amely egy adott VRF-hez van rendelve, a router kizárólag az adott VRF routing és forwarding tábláit használja a csomag célállomásának meghatározásához és továbbításához. Ez biztosítja, hogy a forgalom szigorúan az adott szegmensen belül maradjon, és ne keveredjen más VRF-ek forgalmával.

VRF-Lite és MPLS L3VPN VRF-ek

Fontos megkülönböztetni a VRF két fő típusát vagy alkalmazási módját:

- VRF-Lite (vagy Global VRF): Ez az egyszerűbb, helyi VRF implementáció, amelyet egyetlen routeren vagy Layer 3 switch-en belül használnak a hálózati szegmentációra. Nincs szükség MPLS-re (Multiprotocol Label Switching) a működéséhez. Tipikusan vállalati hálózatokban, adatközpontokban alkalmazzák a különböző részlegek vagy biztonsági zónák elkülönítésére.

- MPLS L3VPN VRF-ek: Ez egy sokkal komplexebb, szolgáltatói szintű megoldás, amely MPLS technológiára épül a különböző ügyfélhálózatok VPN-en keresztüli összekapcsolására. Itt a VRF-ek a szolgáltatói routereken (Provider Edge – PE routereken) találhatók, és az ügyfélhálózatokat (Customer Edge – CE routereket) kapcsolják össze egy MPLS maghálózaton keresztül. Ez a megoldás teszi lehetővé több ezer ügyfél hálózatának biztonságos és elkülönített kezelését egyetlen szolgáltatói infrastruktúrán.

Bár a VRF-Lite és az MPLS L3VPN VRF-ek eltérő skálán és környezetben működnek, az alapkoncepciójuk – a független routing táblák használata – azonos. Az MPLS L3VPN-ek esetében a VRF-ek kiegészülnek olyan mechanizmusokkal, mint a Route Distinguisher (RD) és a Route Target (RT), amelyek kulcsfontosságúak a globális útválasztási információk egyedi azonosításához és cseréjéhez.

Route Distinguisher (RD) és Route Target (RT): A VRF azonosítói

Az MPLS L3VPN környezetben a VRF-ek megfelelő működéséhez két kulcsfontosságú azonosítóra van szükség: a Route Distinguisherre (RD) és a Route Targetre (RT). Ezek teszik lehetővé, hogy a szolgáltatói hálózatban azonos IP-címekkel rendelkező hálózatok különböző ügyfelektől származó útvonalai megkülönböztethetők legyenek, és a megfelelő VRF-be irányuljanak.

Route Distinguisher (RD)

A Route Distinguisher (RD) egy 64 bites érték, amelyet egy VRF-hez rendelnek. Fő célja, hogy az útvonalakat egyedivé tegye a globális útválasztási táblában (a BGP VPNv4/VPNv6 táblájában). Mivel különböző VRF-ekben lehetnek átfedő IP-címek (pl. mindkét ügyfélnek van egy 192.168.1.0/24 hálózata), az RD előtagként szolgál az IP-cím előtt, létrehozva egy egyedi VPNv4 útvonalat.

Például, ha az Ügyfél A VRF-jében van egy 192.168.1.0/24 hálózat, és az Ügyfél B VRF-jében is van egy ilyen hálózat, akkor az RD segítségével a szolgáltatói router meg tudja különböztetni őket:

- Ügyfél A: RD_A:192.168.1.0/24

- Ügyfél B: RD_B:192.168.1.0/24

Ez az egyediség elengedhetetlen ahhoz, hogy a BGP (Border Gateway Protocol) helyesen tudja kezelni az útvonalakat a szolgáltatói maghálózaton keresztül, anélkül, hogy ütközések lennének az átfedő IP-címek miatt.

Route Target (RT)

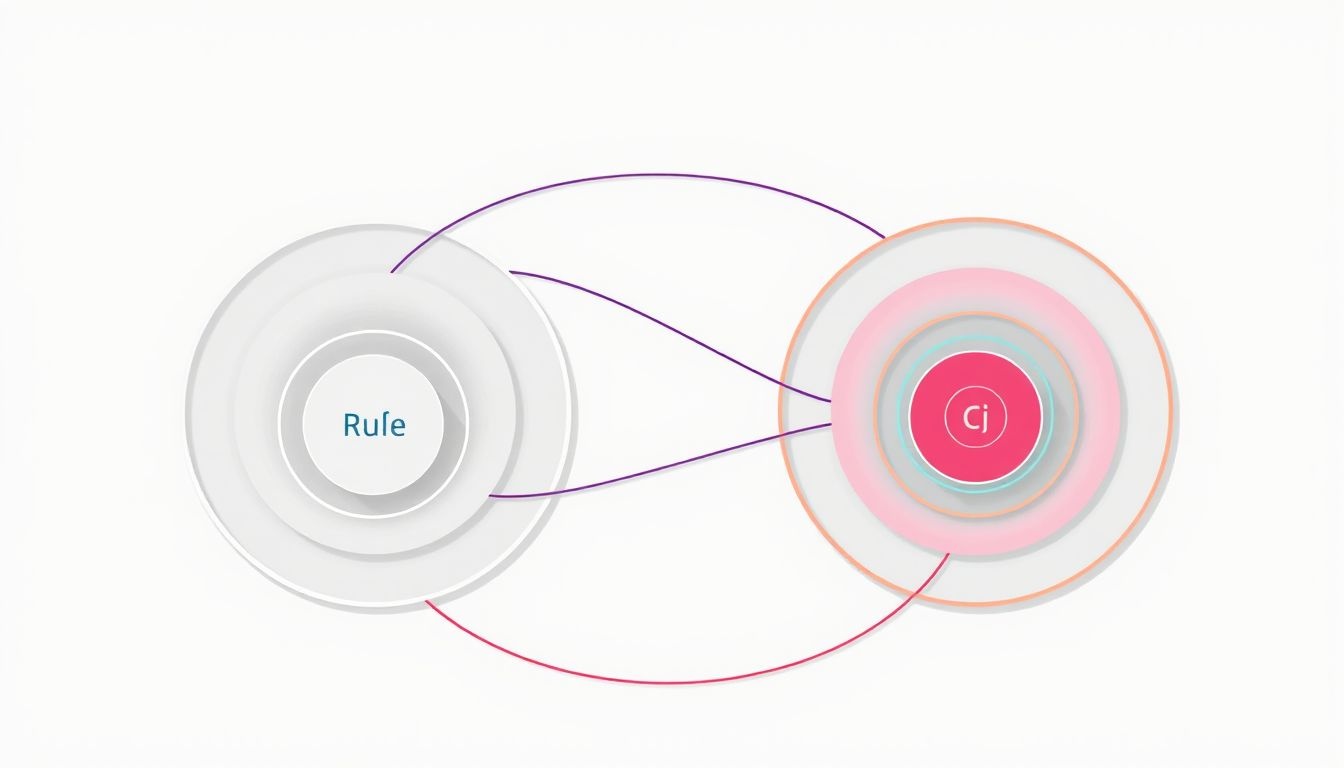

A Route Target (RT) szintén egy 64 bites érték, de a célja eltér az RD-étől. Az RT határozza meg, hogy mely útvonalak kerüljenek importálásra vagy exportálásra egy adott VRF-be. Ez egyfajta „címke”, amely jelzi, hogy egy útvonal mely VRF-ekkel osztható meg.

- Export RT: Amikor egy útvonalat exportálnak egy VRF-ből a globális BGP VPNv4 táblába, az export RT-t hozzárendelik az útvonalhoz. Ez jelzi, hogy az útvonal mely VRF-ek számára releváns.

- Import RT: Amikor a BGP VPNv4 táblából útvonalakat importálnak egy VRF-be, a router csak azokat az útvonalakat veszi figyelembe, amelyeknek az export RT-je megegyezik az adott VRF import RT-jével.

Ez a mechanizmus biztosítja, hogy az útvonalak csak a megfelelő VRF-ekbe kerüljenek, és elengedhetetlen a VPN-ek logikai elkülönítéséhez és a forgalom megfelelő irányításához. Egy VRF-hez több import és export RT is tartozhat, ami lehetővé teszi a komplex útvonalmegosztási politikákat, például egy központi szolgáltatás (pl. internet hozzáférés) megosztását több ügyfél VRF-je között.

„Az RD és RT kettőse biztosítja, hogy a szolgáltatói hálózatban az átfedő IP-címekkel rendelkező ügyfélhálózatok is biztonságosan és elkülönítetten működhessenek, egy robusztus és skálázható VPN infrastruktúrát teremtve.”

VRF a hálózati architektúrában: Használati esetek és előnyök

A VRF technológia rendkívül sokoldalú, és számos hálózati környezetben alkalmazható, jelentős előnyöket kínálva a hagyományos megoldásokhoz képest. Nézzük meg a legfontosabb használati eseteket és az ebből fakadó előnyöket.

Több bérlős környezetek (Multi-tenancy)

Ez az egyik leggyakoribb és legfontosabb VRF alkalmazás. A szolgáltatók (ISP-k, felhőszolgáltatók) egyetlen fizikai infrastruktúrán több ügyfél hálózatát üzemeltetik. Minden ügyfélnek saját VRF-je van, amely teljesen elszigeteli a hálózatát a többi ügyfélétől. Ez lehetővé teszi az átfedő IP-címek használatát is, mivel minden VRF-nek saját IP-címtere van, amely független a többiekétől.

Előnyök:

- Elkülönítés és biztonság: Az ügyfélforgalom és az útválasztási információk teljesen elszigeteltek.

- Skálázhatóság: Új ügyfelek hozzáadása egyszerűbb, anélkül, hogy a meglévő hálózatokat érintené.

- Költséghatékonyság: Kevesebb fizikai hardverre van szükség, mivel egy router több virtuális hálózatot is képes kezelni.

- Rugalmasság: Az ügyfelek saját IP-címterüket használhatják, anélkül, hogy ütköznének másokkal.

Hálózati szegmentáció biztonsági célokra

Vállalati környezetekben a VRF kiválóan alkalmas a hálózat belső szegmentálására biztonsági okokból. Például létrehozható egy külön VRF a DMZ (Demilitarized Zone) szervereknek, egy másik a belső felhasználói hálózatnak, és egy harmadik a kritikus alkalmazásoknak. Ez megakadályozza a jogosulatlan hozzáférést az egyik szegmensből a másikba, és korlátozza a biztonsági incidensek terjedését.

Előnyök:

- Fokozott biztonság: Az egyes szegmensek közötti forgalom szigorúan szabályozható.

- Compliance: Segít megfelelni a különböző iparági szabványoknak és előírásoknak (pl. PCI DSS).

- Hibaelhárítás: A problémák lokalizálása könnyebb, mivel a hálózat kisebb, kezelhetőbb részekre van osztva.

Átfedő IP-címek kezelése

Ahogy már említettük, a VRF lehetővé teszi az átfedő IP-címek használatát különböző VRF-ekben. Ez kritikus fontosságú lehet egyes hálózati tervekben, például amikor két felvásárolt vállalat hálózatát kell integrálni, amelyek azonos IP-címtartományokat használnak. Ahelyett, hogy az egyik hálózatot át kellene számozni, egyszerűen külön VRF-be helyezhetők.

Előnyök:

- Egyszerűsített hálózatintegráció: Nincs szükség komplex IP-átszámozási projektekre.

- Rugalmas IP-címtervezés: A meglévő IP-címterek megőrizhetők.

Központi szolgáltatások megosztása

A VRF-ek közötti útvonal-szivárogtatás (route leaking) mechanizmusával meg lehet osztani bizonyos központi szolgáltatásokat (pl. internet hozzáférés, DNS szerverek, adatbázis szerverek) több VRF között. Ez lehetővé teszi, hogy az egyes VRF-ek továbbra is elszigeteltek maradjanak egymástól, de hozzáférjenek a szükséges közös erőforrásokhoz.

Előnyök:

- Erőforrás-hatékonyság: Közös szolgáltatások használhatók, elkerülve a redundanciát.

- Menedzselhetőség: A központi szolgáltatások egy helyen kezelhetők.

Hibrid felhő megoldások

A VRF segíthet a hibrid felhő architektúrákban is, ahol a helyszíni (on-premise) és a felhőalapú erőforrások közötti kapcsolatot kell biztosítani. A felhőhöz vezető dedikált kapcsolatok (pl. Direct Connect, ExpressRoute) külön VRF-ben futhatnak, biztosítva az elkülönítést és a biztonságot.

Előnyök:

- Biztonságos felhőkapcsolat: Az on-premise hálózat szegmensei elkülönítve kapcsolódhatnak a felhőhöz.

- Egyszerűbb integráció: A felhő erőforrásai könnyebben integrálhatók a meglévő hálózatba.

Összességében a VRF technológia jelentős mértékben növeli a hálózatok rugalmasságát, biztonságát és skálázhatóságát, lehetővé téve a komplex hálózati igények hatékony kielégítését.

VRF implementáció és konfiguráció alapjai

A VRF implementációja alapvetően két fő lépésből áll: a VRF példány létrehozása és az interfészek hozzárendelése az adott VRF-hez. Ezen túlmenően, ha útválasztási protokollokat is szeretnénk futtatni az adott VRF-ben, azt is konfigurálni kell.

VRF példány létrehozása

A legtöbb hálózati eszközön (Cisco, Juniper, Huawei stb.) a VRF példány létrehozása egy egyszerű parancssori művelet. A routernek vagy Layer 3 switch-nek támogatnia kell a VRF funkciót.

Például egy Cisco eszközön a következőképpen történik:

router# configure terminal

router(config)# ip vrf UgyfelA

router(config-vrf)# description "Ugyfel A hálózata"

router(config-vrf)# rd 65000:100

router(config-vrf)# route-target export 65000:100

router(config-vrf)# route-target import 65000:100

router(config-vrf)# exit

Ez a konfiguráció létrehozza az „UgyfelA” nevű VRF-et, hozzárendel egy leírást, egy Route Distinguisher-t (RD) és Route Target-eket (RT) az exportáláshoz és importáláshoz. Az RD és RT értékek kiválasztása kritikus, különösen MPLS L3VPN környezetben, ahol globálisan egyedinek kell lenniük, vagy legalábbis gondosan kell tervezni az átfedéseket az útvonalmegosztási politikákhoz.

Interfészek hozzárendelése a VRF-hez

Miután létrehoztuk a VRF példányt, hozzá kell rendelni hozzá a megfelelő interfészeket. Ez lehet fizikai interfész, alinterfész (pl. GigabitEthernet0/1.100), vagy egy Layer 3 VLAN interfész (SVI).

router(config)# interface GigabitEthernet0/1.100

router(config-subif)# encapsulation dot1Q 100

router(config-subif)# ip vrf forwarding UgyfelA

router(config-subif)# ip address 192.168.1.1 255.255.255.0

router(config-subif)# exit

A ip vrf forwarding UgyfelA parancs rendeli hozzá az interfészt az „UgyfelA” VRF-hez. Fontos megjegyezni, hogy miután egy interfészt VRF-hez rendeltek, az azon már konfigurált IP-címek elvesznek, és újra kell konfigurálni őket az interfészen a VRF kontextusában. Ez azért van, mert az IP-címek is a VRF routing táblájához tartoznak.

Útválasztási protokollok konfigurálása VRF-ben

Minden VRF-ben futtathatók saját útválasztási protokollok, amelyek csak az adott VRF-hez tartozó útvonalakat hirdetik és tanulják meg. Például OSPF vagy BGP konfigurálható egy specifikus VRF-hez.

OSPF VRF-ben:

router(config)# router ospf 1 vrf UgyfelA

router(config-router)# network 192.168.1.0 0.0.0.255 area 0

router(config-router)# exit

BGP VRF-ben (MPLS L3VPN esetén):

router(config)# router bgp 65000

router(config-router)# address-family ipv4 vrf UgyfelA

router(config-router-af)# redistribute connected

router(config-router-af)# exit-address-family

A BGP konfiguráció bonyolultabb lehet MPLS L3VPN környezetben, ahol a PE routerek VPNv4/VPNv6 címcsaládot használnak az útvonalak cseréjére a szolgáltatói maghálózaton keresztül. Itt a redistribute connected vagy network parancsokkal hirdetjük a VRF-hez tartozó hálózatokat a BGP-n keresztül, amelyek aztán VPNv4 útvonallá konvertálódnak az RD és RT hozzáadásával.

VRF ellenőrzése

A VRF konfiguráció ellenőrzéséhez számos parancs áll rendelkezésre. Például:

show ip vrf: Megmutatja az összes konfigurált VRF-et és azok paramétereit.show ip route vrf UgyfelA: Megmutatja az „UgyfelA” VRF routing tábláját.show ip interface vrf UgyfelA: Megmutatja az „UgyfelA” VRF-hez rendelt interfészeket.ping vrf UgyfelA 192.168.1.10: Pingel egy IP-címet az „UgyfelA” VRF kontextusában.

Ezek az ellenőrző parancsok kulcsfontosságúak a hibaelhárítás és a konfiguráció validálása során, biztosítva, hogy a VRF-ek megfelelően működjenek és a forgalom a várt módon haladjon.

Inter-VRF routing (útvonal-szivárogtatás)

Bár a VRF-ek célja az elkülönítés, gyakran előfordul, hogy bizonyos forgalomnak át kell haladnia az egyik VRF-ből a másikba. Ezt nevezzük inter-VRF routingnak vagy útvonal-szivárogtatásnak (route leaking). Ez a funkció lehetővé teszi a közös szolgáltatások megosztását, miközben fenntartja az általános szegmentációt.

Az útvonal-szivárogtatás többféleképpen valósítható meg:

- Közös interfész használata: Létrehozhatunk egy fizikai vagy logikai interfészt, amely mindkét VRF-hez csatlakozik, és ezen keresztül irányítjuk a forgalmat. Ez azonban nem ideális, mivel megsérti a szegmentációt, és a router CPU-ját is terhelheti.

- Statikus útvonalak: Statikus útvonalakat konfigurálhatunk az egyik VRF-ben, amelyek a másik VRF-hez tartozó hálózatok felé mutatnak, a következő ugrásként megadva a másik VRF-hez tartozó interfész IP-címét. Ez egyszerűbb esetekben működhet, de nem skálázható jól.

- Útválasztási protokollok újraosztása (redistribution): A leggyakoribb és legrugalmasabb módszer az útválasztási protokollok újraosztása. Létrehozhatunk egy közös VRF-et (pl. egy „Shared Services” VRF-et), amelyben a közös szolgáltatások (pl. internet hozzáférés, DNS) találhatók. Ezután az egyes ügyfél VRF-ekből útvonalakat szivárogtathatunk ebbe a közös VRF-be, és fordítva.

MPLS L3VPN környezetben az útvonal-szivárogtatás az RT-k manipulálásával történik. Egy útvonalat exportálhatunk egy VRF-ből egy bizonyos RT-vel, majd egy másik VRF-be importálhatjuk ugyanazzal az RT-vel. Ez lehetővé teszi a szelektív útvonalmegosztást, anélkül, hogy az összes útvonalat megosztanánk.

Példa útvonal-szivárogtatásra (konceptuális)

Tegyük fel, hogy van egy „UgyfelA” VRF és egy „Internet_VRF” VRF. Szeretnénk, ha az „UgyfelA” VRF hozzáférne az internethez az „Internet_VRF” -en keresztül.

router(config)# ip vrf UgyfelA

router(config-vrf)# route-target import 65000:200 // Importálja az Internet_VRF exportált útvonalait

router(config-vrf)# route-target export 65000:100

router(config-vrf)# exit

router(config)# ip vrf Internet_VRF

router(config-vrf)# route-target import 65000:200

router(config-vrf)# route-target export 65000:200 // Exportálja az internet útvonalát

router(config-vrf)# exit

Ebben a példában az „Internet_VRF” exportálja az útvonalait a 65000:200 RT-vel. Az „UgyfelA” VRF pedig importálja a 65000:200 RT-vel megjelölt útvonalakat, így látja az internet útvonalait. Ez a mechanizmus rendkívül rugalmas és finomhangolható.

„Az inter-VRF routing a hálózati tervezés mestersége, amely lehetővé teszi a szegmentáció megtartását, miközben biztosítja a szükséges kommunikációt a különböző hálózati entitások között, optimalizálva a rugalmasságot és az erőforrás-kihasználást.”

VRF és a hálózati szolgáltatások

A VRF nem csak az útválasztási táblák elkülönítésére korlátozódik. Számos hálózati szolgáltatás is képes VRF-tudatosan működni, ami tovább növeli a technológia hasznosságát és rugalmasságát.

VRF-tudatos tűzfalak

A modern tűzfalak gyakran támogatják a VRF-tudatos működést. Ez azt jelenti, hogy egyetlen fizikai tűzfal több virtuális tűzfalként is funkcionálhat, mindegyik egy adott VRF forgalmát felügyelve. Így minden VRF-hez saját biztonsági házirendek, szabályok és logolás tartozhat, növelve a biztonságot és a menedzselhetőséget.

VRF-tudatos NAT (Network Address Translation)

A NAT szolgáltatás is konfigurálható VRF-enként. Ez lehetővé teszi, hogy az egyes VRF-ek saját NAT-poolokkal és szabályokkal rendelkezzenek, ami különösen hasznos átfedő IP-címek esetén vagy ha az egyes VRF-eknek eltérő internet-hozzáférési követelményeik vannak.

VRF-tudatos DHCP és DNS

A DHCP (Dynamic Host Configuration Protocol) és a DNS (Domain Name System) szerverek is konfigurálhatók úgy, hogy figyelembe vegyék a VRF-eket. Egy DHCP szerver például különböző IP-cím tartományokat oszthat ki az egyes VRF-ekhez tartozó eszközöknek. Hasonlóképpen, a DNS szerverek is szolgáltathatnak VRF-specifikus névfeloldást, elkerülve az ütközéseket és biztosítva a megfelelő névfeloldást az egyes hálózati szegmensekben.

VRF és a Multicast

A Multicast forgalom is kezelhető VRF-tudatosan. Minden VRF-nek lehet saját Multicast routing táblája (MFIB – Multicast Forwarding Information Base), és a Multicast routing protokollok (pl. PIM – Protocol Independent Multicast) is futtathatók VRF-enként. Ez lehetővé teszi az elkülönített Multicast tartományok létrehozását, ami hasznos lehet például IPTV vagy videokonferencia szolgáltatásoknál.

A VRF-tudatos szolgáltatások integrálása jelentősen leegyszerűsíti a hálózati architektúrát és a menedzselést, mivel kevesebb fizikai eszközre van szükség, és a konfigurációk logikusan elkülönülnek.

VRF a modern adatközpontokban és a felhőben

Az adatközpontok és a felhőinfrastruktúrák robbanásszerű fejlődése új kihívásokat és lehetőségeket teremtett a hálózati szegmentáció terén. A VRF kulcsszerepet játszik ebben a modern környezetben is.

VRF és a VXLAN/EVPN

A nagy adatközpontokban, különösen azokban, amelyek VXLAN (Virtual Extensible LAN) technológiát használnak a Layer 2 hálózatok kiterjesztésére, az EVPN (Ethernet VPN) vezérlősík a VRF-ekkel kombinálva rendkívül hatékony megoldást kínál. Az EVPN lehetővé teszi a Layer 2 és Layer 3 útvonalak disztribúcióját a VXLAN hálózaton keresztül. Ebben a kontextusban minden bérlőhöz vagy hálózati szegmenshez egy külön VRF tartozik, amely a Layer 3 útválasztást kezeli.

Az EVPN-VRF integrációval a bérlők Layer 2 és Layer 3 hálózatai is teljesen elszigetelhetők, miközben dinamikus és skálázható útválasztási megoldást biztosítanak. Ez kulcsfontosságú a több bérlős felhőkörnyezetekben, ahol a hálózati virtualizáció és az automatizálás elengedhetetlen.

VRF a felhőszolgáltatóknál

A nagy felhőszolgáltatók (AWS, Azure, Google Cloud) belsőleg is kiterjedten használják a VRF-hez hasonló koncepciókat a virtuális hálózatok (VPC – Virtual Private Cloud) elkülönítésére. Bár a belső implementációk eltérhetnek, az alapelv ugyanaz: minden ügyfélnek, vagy akár egy ügyfél különböző projektjeinek is, saját logikailag elkülönített hálózati környezetet biztosítanak, saját routing táblákkal és biztonsági szabályokkal. Ez garantálja az adatok elkülönítését és a hálózati teljesítmény konzisztenciáját.

VRF és az SD-WAN

Az SD-WAN (Software-Defined Wide Area Network) megoldások is gyakran támaszkodnak a VRF-re a hálózati szegmentáció megvalósításához. Egy SD-WAN edge eszközön több VRF is konfigurálható, amelyek különböző forgalomtípusokhoz (pl. vállalati alkalmazások, vendégforgalom, IoT eszközök) tartozhatnak. Ez lehetővé teszi az alkalmazás-specifikus útválasztási és biztonsági házirendek alkalmazását, optimalizálva a forgalom útját és a biztonságot a WAN-on keresztül.

Az SD-WAN és VRF kombinációja különösen előnyös a elosztott vállalatok számára, ahol a telephelyek közötti forgalmat hatékonyan kell kezelni, és a különböző üzleti igényeknek megfelelően kell szegmentálni.

Összehasonlítás: VRF vs. VLAN vs. VPN

Fontos tisztában lenni a VRF és más hálózati elkülönítési technológiák közötti különbségekkel. Bár mindegyik a szegmentációt szolgálja, különböző szinteken és eltérő célokra használatosak.

| Jellemző | VLAN (Virtual Local Area Network) | VPN (Virtual Private Network) | VRF (Virtual Routing and Forwarding) |

|---|---|---|---|

| OSI réteg | Layer 2 (adatkapcsolati réteg) | Layer 3 (hálózati réteg) vagy Layer 2 | Layer 3 (hálózati réteg) |

| Célja | Helyi hálózatok logikai felosztása, broadcast tartományok csökkentése. | Biztonságos kapcsolat létrehozása nyilvános hálózaton keresztül, titkosítás. | Routerek logikai felosztása, független routing táblák. |

| Elkülönítés szintje | Layer 2 forgalom. Egy routeren egyetlen routing tábla. | Titkosított alagút, adatintegritás. | Teljes Layer 3 routing és forwarding elkülönítés. |

| Átfedő IP-címek | Nem támogatja közvetlenül egy routeren belül. | Lehetséges, de tipikusan NAT-tal vagy külön címtérrel oldják meg. | Nativan támogatja, a routing táblák függetlensége miatt. |

| Működési környezet | LAN, switchek. | WAN, internet, távoli hozzáférés. | Routerek, Layer 3 switchek, szolgáltatói hálózatok, adatközpontok. |

| Komplexitás | Egyszerű. | Közepes-magas (protokolltól függően). | Közepes-magas (különösen MPLS L3VPN esetén). |

Rövid összefoglalás:

- A VLAN a Layer 2-es szegmentáció alapja, de önmagában nem biztosít Layer 3-as elkülönítést.

- A VPN a biztonságos, titkosított kommunikációra fókuszál, általában távoli hálózatok összekapcsolására.

- A VRF a Layer 3-as szegmentációt biztosítja egyetlen eszközön, független routing táblákkal, elsősorban az erőforrás-megosztás és az átfedő IP-címek kezelése céljából, gyakran VPN-ek részeként (MPLS L3VPN).

Gyakran előfordul, hogy ezeket a technológiákat kombinálva alkalmazzák. Például egy MPLS L3VPN (amely VRF-eket használ) biztonságos alagutat biztosít az ügyfelek számára, miközben az ügyfélhálózatokon belül VLAN-okat használnak további szegmentációra.

A VRF előnyei és kihívásai

Mint minden technológia, a VRF is számos előnnyel és néhány kihívással jár, amelyeket figyelembe kell venni a tervezés és implementáció során.

Előnyök

- Fokozott biztonság: Az elkülönített routing táblák megakadályozzák az útvonalak és a forgalom véletlen vagy szándékos keveredését a különböző hálózati szegmensek között.

- Skálázhatóság: Lehetővé teszi több ezer virtuális hálózat üzemeltetését egyetlen fizikai infrastruktúrán, ami kritikus a szolgáltatók és a nagyvállalatok számára.

- Rugalmasság és egyszerűsített hálózattervezés: Az átfedő IP-címek használatának lehetősége jelentősen leegyszerűsíti a hálózatintegrációt és az IP-címtervezést.

- Költséghatékonyság: Csökkenti a szükséges fizikai routerek számát, ezáltal megtakarítást eredményez a hardver, az energiafogyasztás és a helyszín tekintetében.

- Menedzselhetőség: Logikailag elkülöníti a hálózati forgalmat és a konfigurációt, ami megkönnyíti a hibaelhárítást és a karbantartást.

- Erőforrás-optimalizálás: Lehetővé teszi a közös erőforrások (pl. internet hozzáférés) megosztását, miközben fenntartja az elkülönítést.

Kihívások

- Komplexitás: Különösen az MPLS L3VPN környezetben a VRF konfigurációja és menedzselése bonyolultabb lehet, mint az egyszerű routing. Az RD-k és RT-k helyes tervezése és alkalmazása kritikus.

- Hibaelhárítás: A több routing tábla és a VRF kontextusok miatt a hibaelhárítás összetettebbé válhat. Fontos a VRF-specifikus ellenőrző parancsok ismerete.

- Erőforrás-felhasználás: Bár csökkenti a fizikai eszközök számát, minden egyes VRF fogyaszt némi memóriát és CPU erőforrást a routeren. Nagyszámú VRF esetén ez hatással lehet a router teljesítményére.

- Inter-VRF kommunikáció: Az útvonal-szivárogtatás konfigurálása gondos tervezést igényel, hogy elkerüljük a biztonsági réseket vagy a nem kívánt útvonalak terjedését.

- Kompatibilitás: Nem minden hálózati eszköz vagy szoftver támogatja a VRF-et, vagy nem azonos módon. Fontos ellenőrizni a kompatibilitást a választott eszközökkel.

A VRF bevezetése előtt alapos tervezésre és a hálózati mérnökök képzésére van szükség, hogy a technológia minden előnyét kiaknázzák, miközben minimalizálják a lehetséges hátrányokat.

A VRF jövője és az evolúciója

A VRF technológia folyamatosan fejlődik, és egyre szorosabban integrálódik a modern hálózati paradigmákkal, mint az SDN (Software-Defined Networking) és az automatizálás. A jövőben várhatóan még nagyobb szerepet fog játszani a hálózati szegmentációban és virtualizációban.

SDN és VRF

Az SDN vezérlők képesek lehetnek a VRF-ek dinamikus létrehozására, módosítására és menedzselésére a hálózatban. Ez lehetővé teszi a hálózati szolgáltatások gyorsabb telepítését és a hálózati erőforrások rugalmasabb allokálását az alkalmazások igényei szerint. Az SDN és VRF kombinációja kulcsfontosságú lehet a hálózati slicing (hálózati szeletelés) megvalósításában, ahol egy fizikai hálózatot több logikai szeletre osztanak, mindegyiket specifikus szolgáltatásokhoz optimalizálva.

Automatizálás és programozhatóság

A hálózati automatizálási eszközök, mint az Ansible, Puppet vagy a Python szkriptek, lehetővé teszik a VRF konfigurációk automatizálását nagy hálózatokban. Ez csökkenti az emberi hibák kockázatát, felgyorsítja a telepítést és növeli az üzemeltetés hatékonyságát. A VRF API-k (Application Programming Interface) révén a programozók közvetlenül interakcióba léphetnek a VRF funkcionalitással, ami új lehetőségeket nyit meg az egyedi hálózati megoldások fejlesztésében.

Biztonság fókuszú fejlesztések

A hálózati biztonság növekvő jelentősége miatt a VRF-tudatos biztonsági szolgáltatások (pl. mikroszegmentáció, behatolásérzékelő rendszerek) továbbfejlesztése várható. A VRF-ek még finomabb granulációjú elkülönítést biztosíthatnak, lehetővé téve a „zero trust” (zéró bizalom) architektúrák hatékonyabb megvalósítását.

Edge computing és 5G

Az edge computing és az 5G hálózatok térnyerésével a VRF még inkább előtérbe kerülhet. Az edge infrastruktúrákban, ahol a számítási és hálózati erőforrások közelebb kerülnek a felhasználókhoz és az adatforrásokhoz, a VRF segíthet az alkalmazások és szolgáltatások elkülönítésében, biztosítva a magas rendelkezésre állást és a minimális késleltetést.

Az 5G hálózatok hálózati szeletelési képessége (network slicing) nagymértékben támaszkodik a VRF-hez hasonló technológiákra, amelyek lehetővé teszik a különböző szolgáltatások (pl. IoT, mobil szélessáv, kritikus kommunikáció) számára dedikált hálózati szeletek létrehozását ugyanazon fizikai infrastruktúrán.

A VRF tehát nem csupán egy meglévő technológia, hanem egy dinamikusan fejlődő, adaptív megoldás, amely a jövő hálózati kihívásaira is válaszokat kínál, segítve a rugalmas, biztonságos és hatékony infrastruktúrák kiépítését.