A digitális korban a vállalatok és magánszemélyek egyaránt egyre inkább függenek az online szolgáltatásoktól és infrastruktúrától. Ezzel párhuzamosan a kibertámadások kifinomultsága és gyakorisága is növekszik, komoly kihívás elé állítva a hálózati biztonság szakembereit. A elosztott szolgáltatásmegtagadási (DDoS) támadások az egyik legpusztítóbb fenyegetést jelentik, amelyek célja a célpont online erőforrásainak elérhetetlenné tétele a túlterhelés révén. Ezen támadásoknak számos formája létezik, és az egyik leginkább aggasztó és hatékony típus a DNS amplification attack, vagy magyarul DNS amplifikációs támadás.

Ez a különösen alattomos módszer kihasználja a Domain Name System (DNS) protokoll sebezhetőségeit, hogy a támadó szándékánál sokkal nagyobb adatmennyiséget generáljon, és azt a célpontra irányítsa. A DNS amplification támadás lényege az aszimmetria: a támadó kis erőfeszítéssel hatalmas pusztítást végezhet. Megértése elengedhetetlen a modern kibervédelemben, hiszen a sikeres védekezés alapja a támadási mechanizmusok részletes ismerete.

A DDoS támadások evolúciója és a DNS szerepe

A DDoS támadások nem új keletű jelenségek; már az internet korai szakaszában is megjelentek, kezdetben viszonylag egyszerű hálózati protokollok túlterhelésével. Az idők során azonban a támadók módszerei kifinomultabbá váltak, és egyre inkább a hálózati infrastruktúra alapvető elemeit célozzák meg. A DNS, mint az internet „telefonkönyve”, kulcsfontosságú szerepet játszik minden online tevékenységben. Amikor egy felhasználó beír egy webcímet a böngészőjébe, a DNS rendszer fordítja le ezt az emberi számára olvasható nevet IP-címmé, amelyre a számítógépeknek szükségük van a kommunikációhoz.

Ez a kritikus infrastruktúra azonban sebezhetővé válhat, különösen, ha hibásan konfigurált vagy elavult szerverek üzemelnek a hálózatban. A DNS rendszerek fundamentális működése, miszerint kis méretű lekérdezésekre sokkal nagyobb méretű válaszok érkezhetnek, teremtette meg az alapot az amplifikációs támadások számára. A támadók felismerték, hogy a DNS protokoll beépített „erősítő” képességét kiaknázva hatékonyan túlterhelhetik a célpontokat, anélkül, hogy maguknak jelentős erőforrásokat kellene mozgósítaniuk.

Mi az a DNS amplifikációs támadás?

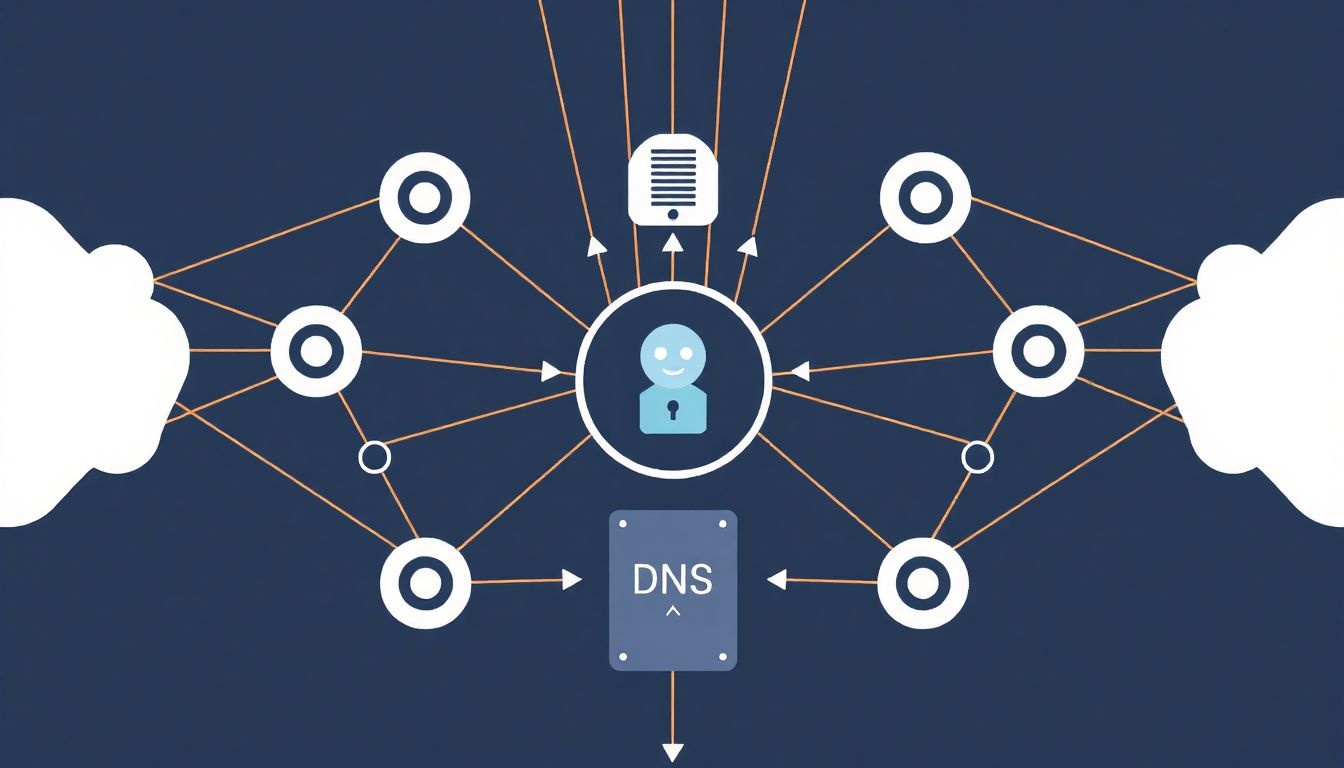

A DNS amplifikációs támadás egy olyan típusú DDoS támadás, amely kihasználja a Domain Name System (DNS) szerverek nyílt rekurzív funkcióját. A támadó meghamisítja a célpont IP-címét, és ezzel a meghamisított címmel küld kis méretű DNS lekérdezéseket nyitott, rekurzív DNS szerverek ezreinek vagy tízezreinek. Ezek a szerverek, anélkül, hogy tudnák, hogy a lekérdezés hamisított forrásból származik, nagyméretű válaszokat küldenek a (hamisított) célpont IP-címére. Az eredmény egy hatalmas, torlódást okozó adatfolyam, amely megbénítja a célpont hálózati infrastruktúráját.

A támadás lényege a volumetrikus túlterhelés, ahol a cél a célpont sávszélességének teljes telítése. Az amplifikáció faktor, ami azt jelenti, hogy egy kis lekérdezésből sokkal nagyobb válasz generálódik, teszi ezt a támadást rendkívül hatékonnyá. Például, egy 60 bájtos lekérdezésre akár több ezer bájtos válasz is érkezhet, ami jelentős, akár 70-szeres, 100-szoros vagy még nagyobb erősítést jelent. Ez a fajta aszimmetria teszi a támadást különösen nehezen kivédhetővé a célpont számára, mivel a támadók minimális erőforrással maximális kárt okozhatnak.

A DNS amplifikációs támadás működési mechanizmusa lépésről lépésre

A DNS amplifikációs támadás megértéséhez boncoljuk fel a folyamatot lépésről lépésre, bemutatva a kulcsfontosságú elemeket és a támadás dinamikáját. Ez segít rávilágítani a sebezhetőségekre és a védekezési stratégiákra is.

1. Nyílt rekurzív DNS szerverek azonosítása

A támadás első lépése a nyílt rekurzív DNS szerverek felkutatása az interneten. Ezek olyan DNS szerverek, amelyek bárki számára elérhetőek és hajlandóak rekurzív lekérdezéseket feldolgozni, azaz nem csak a saját zónájukban található rekordokra válaszolnak, hanem más szerverektől is lekérdeznek információt a felhasználó nevében. Ideális esetben egy DNS szerver csak azoknak az ügyfeleknek szolgáltat rekurziót, akik a hálózaton belülről érkeznek, vagy akiket explicit módon engedélyeztek. A hibásan konfigurált szerverek azonban nyitva állnak a világ előtt, és potenciális „erősítőkké” válnak.

2. Célpont IP-címének meghamisítása (IP spoofing)

A támadó ezután megszerzi a célba vett áldozat IP-címét. Ezután a támadó a saját IP-címe helyett a célpont IP-címét használja a DNS lekérdezések forrás IP-címeként. Ezt a technikát IP spoofingnak nevezik. Ez kulcsfontosságú a támadás aszimmetrikus jellegéhez, mivel a DNS szerverek a válaszokat a hamisított forrás IP-címre, azaz a valódi célpontra küldik.

Az IP spoofing teszi lehetővé, hogy a támadó anonim maradjon, és a DNS szerverek a célpontot bombázzák a válaszokkal, nem pedig a támadó saját hálózatát.

3. Kis méretű DNS lekérdezések küldése

A támadó apró, gondosan megválasztott DNS lekérdezéseket küld a korábban azonosított nyílt rekurzív DNS szervereknek. Ezek a lekérdezések általában olyan DNS rekordokat (pl. ANY, A, MX, NS, PTR) kérdeznek le, amelyekről ismert, hogy nagy méretű válaszokat generálnak. Gyakran egy nem létező vagy ritka tartományra vonatkozó lekérdezést küldenek, ami arra k készteti a rekurzív szervert, hogy több másik szervertől is megpróbálja lekérdezni az információt, növelve ezzel a válasz méretét.

4. A DNS szerverek válaszai és az amplifikáció

Minden egyes rekurzív DNS szerver, amely megkapja a hamisított forrás IP-című lekérdezést, megpróbálja feloldani azt. Amikor megkapja a választ (vagy generál egy hibajelzést, ami szintén lehet nagy méretű), azt elküldi a lekérdezés forrás IP-címére, azaz a valódi célpontra. Mivel a lekérdezések gondosan kiválasztottak, a válaszok mérete sokszorosan meghaladja az eredeti lekérdezések méretét. Ez a multiplikációs hatás a támadás szíve.

5. A célpont túlterhelése

A sok ezer vagy százezer, akár több millió nyílt rekurzív DNS szervertől érkező hatalmas adatmennyiség elárasztja a célpont hálózati infrastruktúráját. A bejövő forgalom meghaladja a szerverek vagy a hálózat kapacitását, ami szolgáltatásmegtagadáshoz vezet. A weboldalak, online alkalmazások, e-mail szolgáltatások és egyéb online erőforrások elérhetetlenné válnak, gyakorlatilag leállítva a célpont digitális működését.

Miért olyan hatékonyak a DNS amplifikációs támadások?

A DNS amplifikációs támadások különösen hatékonyak számos tényező miatt, amelyek együttesen súlyos fenyegetést jelentenek a mai digitális környezetben.

Aszimmetria és amplifikációs faktor

Ahogy már említettük, a legfőbb ok az aszimmetria. A támadó minimális sávszélességet és erőforrást használ fel, miközben hatalmas mennyiségű adatot generál a célpont felé. Az amplifikációs faktor, amely a válasz méretének és a lekérdezés méretének arányát jelöli, rendkívül magas lehet. Ez azt jelenti, hogy egyetlen támadó viszonylag kevés hálózati kapacitással képes óriási adatmennyiséget a célpontra zúdítani, ami jelentősen megnehezíti a védekezést.

Nehéz nyomon követhetőség

Az IP spoofing miatt a támadó valódi IP-címe rejtve marad. A DNS szerverek naplóiban a támadó IP-címe helyett a célpont IP-címe szerepel a kimenő forgalom forrásaként. Ez rendkívül megnehezíti a támadó forrásának azonosítását és a támadás visszakövetését, ami büntethetetlenséget biztosít a kiberbűnözők számára.

A DNS protokoll UDP alapú természete

A DNS lekérdezések túlnyomó többsége a User Datagram Protocol (UDP) protokollon keresztül zajlik. Az UDP egy „kapcsolat nélküli” protokoll, ami azt jelenti, hogy nem igényel kézfogást (three-way handshake) a kommunikáció megkezdése előtt, mint a TCP. Ez a tulajdonság teszi lehetővé az IP spoofingot, mivel a szerver nem ellenőrzi, hogy a bejövő csomag forrás IP-címe valóban ahhoz a félhez tartozik-e, aki a csomagot küldte. Ez a sebesség és hatékonyság érdekében van így, de egyben súlyos sebezhetőséget is jelent.

A nyílt rekurzív DNS szerverek elterjedtsége

Sajnos még mindig rengeteg nyílt rekurzív DNS szerver található az interneten, amelyek hibás konfiguráció vagy elhanyagolt biztonsági beállítások miatt sebezhetők. Bár a hálózati szakemberek és biztonsági szervezetek folyamatosan hívják fel a figyelmet a veszélyre, sok szerver üzemeltető nem teszi meg a szükséges lépéseket a szerverek lezárására vagy megfelelő konfigurálására. Ez a hatalmas „botnet” potenciál ingyenesen áll a támadók rendelkezésére.

Alacsony támadási költség

A DNS amplification támadások viszonylag alacsony költséggel indíthatók. A támadóknak nem kell saját hatalmas botnetet építeniük vagy drága infrastruktúrát fenntartaniuk. Elegendő, ha hozzáférnek néhány gyengén védett szerverhez, vagy bérelnek egy kis botnetet, hogy a lekérdezéseket elküldjék. Ez a költséghatékonyság vonzóvá teszi ezt a támadási típust a kiberbűnözők számára.

Történelmi kontextus és jelentős támadások

A DNS amplifikációs támadások nem elméleti fenyegetések; számos nagyszabású incidens bizonyította pusztító erejüket az elmúlt években. Ezek a támadások rávilágítottak a hálózati biztonság hiányosságaira és felgyorsították a védekezési stratégiák fejlesztését.

Az egyik legkorábbi és legjelentősebb incidens 2013-ban történt, amikor a Spamhaus nevű spamellenes szervezet ellen indítottak egy hatalmas, 300 Gbps-nál is nagyobb csúcsforgalmú DNS amplifikációs támadást. Ez a támadás nem csak a Spamhaus szolgáltatásait bénította meg, hanem az internet jelentős részét is lelassította Európában, komoly aggodalmakat keltve a globális internetinfrastruktúra sebezhetőségével kapcsolatban. Az incidens után a hálózati szolgáltatók és a biztonsági cégek egyre komolyabban kezdték venni ezt a fenyegetést.

A Spamhaus elleni támadás fordulópontot jelentett a DNS amplifikációs támadások elleni védekezés fejlesztésében, rávilágítva a nyílt rekurzív szerverek jelentette veszélyre.

2014-ben egy másik, még nagyobb támadás érte a CloudFlare szolgáltatót, amelynek során a forgalom elérte a 400 Gbps-t. Ezek az események egyértelműen megmutatták, hogy a DNS amplifikáció képes kolosszális méretű adatforgalmat generálni, amely messze meghaladja a legtöbb szervezet sávszélességét és védelmi képességeit.

Az elmúlt években a támadások mérete tovább nőtt, ahogy az internetre csatlakozó eszközök száma (IoT) és a rendelkezésre álló nyílt rekurzív szerverek száma is gyarapodott. Bár a tudatosság növekedett, és sok nyílt resolvert bezártak, továbbra is elegendő számú sebezhető szerver létezik ahhoz, hogy nagyszabású támadásokat indítsanak. A támadások ma már gyakran kombinálódnak más DDoS módszerekkel, hogy még nehezebben lehessen azokat kivédeni, és még pusztítóbb hatást érjenek el.

Hatás a vállalkozásokra és magánszemélyekre

A DNS amplifikációs támadások súlyos következményekkel járhatnak mind a vállalkozások, mind a magánszemélyek számára, messze túlmutatva a puszta szolgáltatásmegtagadáson.

Pénzügyi veszteségek

A legkézenfekvőbb hatás a pénzügyi veszteség. Egy DDoS támadás leállíthatja az e-kereskedelmi webhelyeket, online banki szolgáltatásokat, szoftver mint szolgáltatás (SaaS) platformokat és bármilyen más online bevételi forrást. Az állásidő (downtime) órái vagy napjai jelentős bevételkiesést jelentenek, nem beszélve a helyreállítási költségekről, a biztonsági szakemberek bevonásáról és az extra sávszélesség díjairól, amelyeket a támadás alatt vagy után kell fizetni.

Emellett a támadás elhárítása és a hálózati infrastruktúra megerősítése további kiadásokat von maga után. A vállalatok kénytelenek beruházni drága DDoS védelmi megoldásokba, amelyek hosszú távon jelentős költséget jelentenek.

Hírnév és ügyfélbizalom elvesztése

Egy sikeres DNS amplifikációs támadás súlyosan károsíthatja egy vállalat hírnevét és az ügyfelek bizalmát. Amikor egy szolgáltatás elérhetetlenné válik, az ügyfelek frusztráltak lesznek, és elveszíthetik a bizalmukat a szolgáltató iránt. Ez különösen igaz a kritikus szolgáltatásokat nyújtó vállalatokra, mint például a bankok vagy az egészségügyi szolgáltatók. A hírnév helyreállítása sok időt és erőfeszítést igényelhet, és nem mindig garantált a siker.

Üzleti folytonosság megszakadása

A támadás nem csak a nyilvános szolgáltatásokat érintheti, hanem a belső rendszereket is, ha azok ugyanazon a hálózaton futnak. Ez üzleti folytonossági problémákat okozhat, leállíthatja a belső kommunikációt, az adatfeldolgozást és más kritikus üzleti folyamatokat. A termelékenység csökken, a határidők csúsznak, ami további anyagi és operatív károkat okoz.

Adatvesztés és további támadások

Bár a DNS amplifikációs támadás elsődleges célja a szolgáltatásmegtagadás, a káosz és a hálózati leállás lehetőséget teremthet más típusú támadásoknak is, például adatlopásnak. Amíg a biztonsági csapat a DDoS támadással küzd, kevésbé figyelhet fel más, célzottabb behatolási kísérletekre. Ezért a DDoS támadások gyakran „függönyként” szolgálnak komplexebb kiberbűncselekmények elfedésére.

Magánszemélyekre gyakorolt hatás

A magánszemélyek is szenvedhetnek a DDoS támadásoktól. Ha az általuk használt szolgáltatót éri támadás (például internetszolgáltató, online játékplatform, streaming szolgáltatás), akkor ők is hozzáférési nehézségekkel szembesülhetnek. Ez frusztráló lehet, és megakadályozhatja őket a munkában, tanulásban vagy szórakozásban. Bár közvetlenül ritkán válnak célponttá, a közvetett hatások jelentősek lehetnek.

A DNS technikai alapjai és a sebezhetőség

A DNS amplifikációs támadások megértéséhez elengedhetetlen a Domain Name System (DNS) protokoll néhány alapvető technikai aspektusának áttekintése, különös tekintettel azokra a tulajdonságokra, amelyek kihasználhatóvá teszik a rendszert.

A DNS protokoll és az UDP

A DNS rendszer túlnyomórészt az User Datagram Protocol (UDP) protokollon keresztül működik, az 53-as porton. Ahogy már említettük, az UDP egy kapcsolat nélküli protokoll, ami azt jelenti, hogy a kommunikáció előtt nincs „kézfogás” (handshake) a kliens és a szerver között. Ez a sebesség és az alacsony overhead szempontjából előnyös, de lehetővé teszi a forrás IP-cím meghamisítását (IP spoofing). Mivel nincs autentikáció vagy forrásellenőrzés, egy támadó könnyedén elküldhet egy UDP csomagot úgy, hogy a forrás IP-cím mezőbe a célpont címét írja a sajátja helyett. A DNS szerver pedig, anélkül, hogy tudná a hamisítást, a választ a megadott (hamisított) forrás IP-címre küldi.

Bár a TCP-t is használják a DNS-ben (elsősorban zónaátviteleknél és nagy méretű válaszok esetén), az amplifikációs támadások szempontjából az UDP a kritikus protokoll.

Rekurzív és autoritatív DNS szerverek

Két fő típusa van a DNS szervereknek, amelyek eltérő szerepet játszanak a névfeloldási folyamatban:

- Rekurzív DNS szerverek (resolverek): Ezek a szerverek fogadják a kliensek (pl. webböngészők) lekérdezéseit. Ha a szerver nem rendelkezik a kért információval a gyorsítótárában, akkor más DNS szerverektől (autoritatív szerverektől) kérdezi le azt, amíg meg nem találja a választ. Miután megkapta a választ, azt elküldi a kliensnek, és általában el is tárolja a gyorsítótárában a későbbi gyorsabb feloldás érdekében. A DNS amplifikációs támadások ezeket a szervereket használják ki.

- Autoritatív DNS szerverek: Ezek a szerverek felelősek egy adott tartomány (pl. example.com) DNS rekordjainak tárolásáért. Ők adják meg a végleges választ egy tartománynévhez tartozó IP-címre vagy más információkra vonatkozó lekérdezésekre. A rekurzív szerverek tőlük kérnek információt.

A probléma akkor merül fel, amikor egy rekurzív DNS szerver nyílt rekurziót engedélyez. Ez azt jelenti, hogy hajlandó rekurzív lekérdezéseket feldolgozni bárki számára az internetről, nem csak a saját hálózatán belüli vagy engedélyezett klienseknek. Ezek a nyílt rekurzív szerverek válnak az amplifikációs támadások fegyverévé.

DNSSEC – A DNS biztonsági kiterjesztése

A DNSSEC (Domain Name System Security Extensions) a DNS biztonsági kiterjesztése, amely a DNS adatok digitális aláírásával biztosítja azok hitelességét és integritását. Célja a DNS gyorsítótár-mérgezés (cache poisoning) és más DNS-alapú támadások elleni védelem. Fontos megjegyezni, hogy bár a DNSSEC növeli a DNS rendszer általános biztonságát, önmagában nem akadályozza meg közvetlenül a DNS amplifikációs támadásokat. A DNSSEC bevezetése a DNS szerverekre azonban segíthet a teljes ökoszisztéma biztonságának erősítésében, és bizonyos esetekben hozzájárulhat a támadások nehezítéséhez, de nem a forrás IP-cím hamisítását vagy az amplifikációs hatást eliminálja.

A DNS amplifikációs támadások detektálása

A hatékony védekezés első lépése a támadások korai észlelés. A DNS amplifikációs támadások detektálása kihívást jelenthet, mivel a bejövő forgalom legitimnek tűnhet a DNS protokoll szempontjából, csupán a mennyisége az, ami gyanús. Az alábbi módszerek segíthetnek a fenyegetés azonosításában.

1. Hálózati forgalom monitorozása és anomáliadetektálás

A legfontosabb eszköz a folyamatos hálózati forgalom monitorozása. A hálózati eszközök (routerek, tűzfalak, IDS/IPS rendszerek) által gyűjtött adatok elemzésével azonosíthatók a normálistól eltérő mintázatok. A kulcsfontosságú mutatók a következők:

- Bejövő sávszélesség hirtelen növekedése: Ez az egyik legnyilvánvalóbb jele egy volumetrikus DDoS támadásnak.

- DNS forgalom aránytalan növekedése: Különösen az 53-as UDP porton érkező forgalom ugrásszerű növekedése utalhat DNS alapú támadásra.

- Csomagok méretének és típusának elemzése: A DNS amplifikációs támadásokra jellemzőek a viszonylag kis lekérdezésekre adott nagy válaszcsomagok. Az abnormálisan nagy DNS válaszcsomagok dominanciája gyanús.

- Forrás IP-címek sokfélesége: Mivel a támadás sok nyílt resolveren keresztül történik, a bejövő forgalom rendkívül sok különböző forrás IP-címről érkezik, ami egy botnetre vagy amplifikációs támadásra utal.

Az anomáliadetektáló rendszerek automatikusan képesek azonosítani ezeket az eltéréseket a normál forgalomtól, és riasztást küldeni a biztonsági csapatnak.

2. DNS szerver naplók elemzése

Bár a támadás a célpont felé irányul, a saját DNS szerverek naplói is értékes információkat szolgáltathatnak. Ha a saját autoritatív DNS szerverünket célozzák, akkor a naplókban rendellenesen magas lekérdezési számot, különösen ritka vagy nem létező tartományokra vonatkozó kéréseket találhatunk. A naplózás és a naplóelemzés segíthet azonosítani a mintázatokat és a támadás forrását (legalábbis a felhasznált rekurzív szervereket).

3. Külső fenyegetésfelderítési adatok

A fenyegetésfelderítési (threat intelligence) szolgáltatások és adatbázisok hasznosak lehetnek. Ezek az információk gyakran tartalmaznak listákat az ismert nyílt rekurzív DNS szerverekről, vagy olyan IP-címekről, amelyekről korábban már indítottak támadásokat. Ezeket az adatokat felhasználva proaktívan blokkolhatók a potenciális támadók.

4. Alkalmazás-szintű teljesítményfigyelés

A hálózati réteg mellett az alkalmazás-szintű teljesítményfigyelés is jelezheti a problémát. Ha a weboldalak lassúvá válnak, vagy a szolgáltatások elérhetetlenné válnak, az egyértelmű jele lehet egy támadásnak. Bár ez nem specifikusan DNS amplifikációs támadásra utal, de a szolgáltatásmegtagadás általános tünete.

A detektálás kulcsa a proaktivitás és az integrált megközelítés. A valós idejű monitorozás, az automatizált riasztások és a fenyegetésfelderítés kombinációja biztosítja a legjobb esélyt a DNS amplifikációs támadások időbeni észlelésére.

Mitigation stratégiák: A támadás kivédése

A DNS amplifikációs támadások elleni védekezés komplex feladat, amely több rétegű megközelítést igényel, mind a hálózati szolgáltatók, mind a célpontok részéről. A sikeres védekezéshez proaktív intézkedésekre és gyors reagálásra van szükség.

1. Hálózati szolgáltatók (ISP-k) és DNS szerver üzemeltetők feladatai

A probléma gyökerénél a nyílt rekurzív DNS szerverek állnak. Ezért a hálózati szolgáltatóknak és a DNS szerver üzemeltetőknek kulcsfontosságú szerepük van a támadások megelőzésében.

a) Nyílt rekurzív DNS resolverek bezárása

Ez az egyik legfontosabb lépés. A DNS szervereket úgy kell konfigurálni, hogy csak a saját hálózatukon belüli vagy explicit módon engedélyezett kliensek számára biztosítsanak rekurziót. Minden más lekérdezést el kell utasítani, vagy csak autoritatív válaszokat szabad adni. Ennek elmulasztása teszi a szervert amplifikációs forrássá. Rendszeres ellenőrzéseket kell végezni a szerverek konfigurációjának felülvizsgálatára.

b) Forrás IP validáció (BCP38 / RFC 2827)

A BCP38 (Best Current Practice 38) ajánlás, amelyet az RFC 2827 és RFC 3704 is részletez, a forrás IP-cím ellenőrzését írja elő. Ez azt jelenti, hogy a hálózati szolgáltatóknak meg kell akadályozniuk, hogy az ügyfeleik hálózatából olyan IP-című csomagok hagyják el a hálózatukat, amelyek nem tartoznak hozzájuk. Ha ezt az ajánlást széles körben bevezetnék, az jelentősen korlátozná az IP spoofing lehetőségét, ami alapvető eleme a DNS amplifikációs támadásoknak. Sajnos a BCP38 bevezetése nem univerzális, ami továbbra is sebezhetővé teszi az internetet.

c) Sebességkorlátozás (Rate Limiting)

A DNS szervereken és a hálózati eszközökön bevezetett sebességkorlátozás segíthet a túlterhelés elkerülésében. Ez azt jelenti, hogy korlátozzák, hány lekérdezést fogad el egy szerver egy adott forrás IP-címről, vagy mennyi DNS válaszcsomagot küld ki egy adott cél IP-címre egy időegység alatt. Ez megakadályozhatja, hogy egyetlen szerver túl nagy amplifikációs forrássá váljon.

d) Anycast DNS

Az Anycast DNS használata segíthet a DNS szolgáltatások ellenállóbbá tételében a DDoS támadásokkal szemben. Az Anycast technológia lehetővé teszi, hogy ugyanazt az IP-címet több földrajzilag elosztott szerver is hirdesse. Amikor egy lekérdezés érkezik, a hálózat a földrajzilag legközelebbi szerverre irányítja azt. Ez a forgalom elosztásával csökkenti a terhelést egyetlen ponton, és megnehezíti a támadók dolgát, mivel több szervert kellene túlterhelniük egyszerre.

2. Célpontként védekező szervezetek feladatai

Még akkor is, ha a hálózati szolgáltatók megteszik a szükséges lépéseket, a célpontoknak is fel kell készülniük a támadásokra.

a) DDoS védelmi szolgáltatások (DDoS scrubbing center, CDN)

A leggyakoribb és leghatékonyabb védekezési mód a DDoS védelmi szolgáltatások igénybevétele. Ezek a szolgáltatók (pl. Cloudflare, Akamai, Imperva) hatalmas hálózati kapacitással rendelkeznek, és úgynevezett „scrubbing center”-eket üzemeltetnek. A támadás idején a bejövő forgalmat átirányítják ezekre a központokra, ahol a rosszindulatú forgalmat kiszűrik, és csak a tiszta, legitim forgalmat továbbítják a célpont szervereire. Ez magában foglalja a DNS amplifikációs támadások szűrését is. A Content Delivery Network (CDN) szolgáltatók is gyakran kínálnak DDoS védelmet, mivel eleve elosztott infrastruktúrával rendelkeznek.

b) Tűzfal és IDS/IPS rendszerek konfigurációja

A tűzfalak és behatolásérzékelő/megelőző rendszerek (IDS/IPS) megfelelő konfigurációja elengedhetetlen. Bár önmagukban nem képesek kivédeni egy masszív volumetrikus támadást, segíthetnek a kisebb támadások blokkolásában, vagy a támadások mintázatainak azonosításában. Szabályokat lehet beállítani a gyanús DNS forgalom (pl. abnormálisan nagy DNS válaszok vagy ritka DNS rekordtípusok) blokkolására vagy sebességkorlátozására.

c) Kapacitástervezés és skálázhatóság

A hálózati infrastruktúra és a szerverek megfelelő kapacitással és skálázhatósággal kell, hogy rendelkezzenek. Bár a DNS amplifikációs támadások hatalmasak lehetnek, egy jól méretezett infrastruktúra képes lehet elnyelni egy bizonyos szintű támadást anélkül, hogy teljesen leállna. A felhőalapú infrastruktúrák rugalmasan skálázhatók, ami előnyt jelenthet egy támadás esetén.

d) Terheléselosztók (Load Balancerek)

A terheléselosztók elosztják a bejövő forgalmat több szerver között, ezzel növelve a rendszer ellenállását a túlterheléssel szemben. Bár nem oldják meg az amplifikációs támadás alapvető problémáját, segíthetnek a szolgáltatások elérhetőségének fenntartásában, ha a támadás nem éri el a teljes sávszélesség telítettségét.

e) Incidensreagálási terv

Minden szervezetnek rendelkeznie kell egy részletes incidensreagálási tervvel, amely tartalmazza a DDoS támadások kezelésére vonatkozó lépéseket. Ez magában foglalja a támadás azonosítását, a biztonsági csapat értesítését, a védelmi intézkedések aktiválását (pl. a DDoS védelmi szolgáltató bekapcsolását), a kommunikációt az ügyfelekkel és a helyreállítási folyamatokat. A gyors és szervezett reagálás minimalizálhatja a károkat.

f) Managed DNS szolgáltatások

A saját DNS szerverek üzemeltetése helyett érdemes lehet managed DNS szolgáltatásokat igénybe venni. Ezek a szolgáltatók általában robusztus infrastruktúrával és beépített DDoS védelemmel rendelkeznek, ami megkönnyíti a szervezet dolgát a DNS-alapú támadások kivédésében.

3. Legjobb gyakorlatok a DNS szerver konfigurálásához (ha sajátot üzemeltetünk)

Ha egy szervezet saját DNS szervereket üzemeltet, akkor a következő legjobb gyakorlatokat kell alkalmazni:

- Rekurzió korlátozása: Ahogy korábban említettük, csak a megbízható kliensek számára engedélyezzük a rekurziót.

- Tiszta és naprakész szoftver: Rendszeresen frissíteni kell a DNS szerver szoftverét (pl. BIND, PowerDNS), hogy bezárjuk az ismert sebezhetőségeket.

- Naplózás és monitorozás: Alapos naplózást kell beállítani, és folyamatosan monitorozni kell a DNS forgalmat az anomáliák észlelésére.

- DNSSEC implementáció: Az autoritatív szervereken a DNSSEC bevezetése növeli a DNS adatok integritását és hitelességét, bár nem közvetlenül védi az amplifikációtól.

- Split-horizon DNS: A belső és külső DNS lekérdezések elkülönítése külön szervereken vagy különböző nézetekkel segíthet a támadási felület csökkentésében.

A DDoS támadások szélesebb spektruma

A DNS amplifikációs támadás csupán egy a sokféle DDoS támadás közül, de megértése segít abban, hogy a szélesebb DDoS tájat is kontextusba helyezzük. A DDoS támadások három fő kategóriába sorolhatók:

1. Volumetrikus támadások

Ezek a támadások a célpont sávszélességét akarják telíteni hatalmas adatforgalom generálásával. A DNS amplifikációs támadás ide tartozik, de más típusok is léteznek:

- UDP Flood: A támadó nagy mennyiségű UDP csomagot küld a célpontra, gyakran véletlenszerű portokra. A célpont rendszere megpróbálja feldolgozni ezeket a csomagokat, válaszolni rájuk egy „Destination Unreachable” ICMP csomaggal, ami felemészti a rendszer erőforrásait és a sávszélességet.

- ICMP Flood: Hasonlóan az UDP floodhoz, az ICMP (Internet Control Message Protocol) csomagok (pl. echo request, azaz ping) tömeges küldésével próbálják túlterhelni a célpontot.

2. Protokoll alapú támadások

Ezek a támadások a hálózati protokollok (pl. TCP, IP) sebezhetőségeit használják ki a szerver erőforrásainak kimerítésére. Nem feltétlenül a sávszélesség a cél, hanem a szerver processzorának, memóriájának vagy kapcsolatkezelő képességének túlterhelése.

- SYN Flood: Ez a klasszikus DDoS támadás kihasználja a TCP kapcsolatfelvétel (three-way handshake) folyamatát. A támadó SYN (synchronize) csomagokat küld, de soha nem küldi el a harmadik ACK (acknowledgment) csomagot. A szerver félkész kapcsolatokat tart nyitva, amíg a kapcsolatok száma el nem éri a maximális értéket, és nem tud új legitim kapcsolatokat fogadni.

- Fragmented Packet Attacks: A támadó töredékekre bontott IP csomagokat küld, amelyek hibásak vagy hiányosak, kényszerítve a célpontot azok újraösszeállítására, ami erőforrásokat emészt fel.

3. Alkalmazás-szintű támadások

Ezek a támadások a webalkalmazások vagy szerverek szoftveres sebezhetőségeit célozzák meg, és gyakran a legnehezebben észlelhetőek, mivel legitim HTTP/HTTPS forgalomnak tűnnek. Céljuk a szerver alkalmazási rétegének erőforrásainak kimerítése.

- HTTP Flood: A támadó nagy mennyiségű HTTP GET vagy POST kérést küld a célpont webalkalmazására. Ezek a kérések látszólag legitimnek tűnnek, de a hatalmas mennyiség túlterheli a szervert, az adatbázist vagy az alkalmazáslogikát.

- Slowloris Attack: Ez a támadás nagyon kevés erőforrással, de hosszú ideig tartó, lassan felépülő HTTP kérésekkel köti le a szerver kapcsolatokat, amíg az összes elérhető kapcsolat el nem fogy.

A DNS amplifikációs támadások gyakran kombinálódnak más típusú támadásokkal, hogy „függönyt” képezzenek, elterelve a figyelmet egy másik, célzottabb támadásról, vagy egyszerűen csak növeljék a pusztító erőt és a védekezés komplexitását.

Jövőbeli trendek és kihívások a DDoS elleni védekezésben

A kiberbiztonság folyamatosan fejlődő terület, ahol a támadók és a védők egy állandó „fegyverkezési versenyben” vannak. A DNS amplifikációs támadások és más DDoS fenyegetések elleni védekezésben is számos jövőbeli trend és kihívás azonosítható.

1. Az IoT botnetek növekedése

Az Internet of Things (IoT) eszközök (okosotthoni eszközök, kamerák, szenzorok stb.) exponenciális növekedése új lehetőségeket teremt a támadók számára. Sok ilyen eszköz gyenge alapértelmezett jelszavakkal és elhanyagolt biztonsági beállításokkal rendelkezik, könnyen beépíthetők hatalmas botnetekbe. Az IoT botnetek, mint például a Mirai, képesek masszív volumetrikus támadások indítására, beleértve a DNS amplifikációt is, ami még nagyobb kihívás elé állítja a védelmet.

2. A támadások kifinomultsága és hibrid jellege

A támadók módszerei egyre kifinomultabbak lesznek. A jövőben várhatóan még több hibrid DDoS támadás lesz, amelyek több típusú támadást kombinálnak (pl. DNS amplifikációt HTTP flooddal), hogy maximalizálják a pusztítást és megnehezítsék a védekezést. Ez megköveteli a védelmi rendszerektől, hogy képesek legyenek azonosítani és kezelni a különböző rétegeken zajló támadásokat egyidejűleg.

3. Mesterséges intelligencia és gépi tanulás

A mesterséges intelligencia (MI) és a gépi tanulás (ML) egyre nagyobb szerepet kap mind a támadások, mind a védekezés terén. A támadók felhasználhatják az MI-t a támadások automatizálására, optimalizálására és a védelmi rendszerek kijátszására. Ugyanakkor az MI és az ML alapú védelmi rendszerek képesek lehetnek a normál forgalomtól való apróbb eltérések észlelésére, a támadási mintázatok azonosítására és a gyors reagálásra, még azelőtt, hogy a támadás teljes mértékben kifejlődne.

4. Edge computing és a decentralizált védelem

Az edge computing és a decentralizált hálózati architektúrák terjedésével a védelemnek is közelebb kell kerülnie az adatforrásokhoz és a felhasználókhoz. Ez magában foglalhatja az elosztott DDoS védelem kiépítését, ahol a támadási forgalmat már a hálózat peremén szűrik, mielőtt az elérné a központi infrastruktúrát. Az Anycast DNS is ebbe az irányba mutat.

5. Szerver nélküli (serverless) architektúrák és konténerek

A szerver nélküli architektúrák és konténertechnológiák (pl. Docker, Kubernetes) új kihívásokat és lehetőségeket is teremtenek. Bár ezek a technológiák nagyfokú skálázhatóságot biztosítanak, ami segíthet a támadások elnyelésében, új támadási felületeket is teremthetnek, amelyeket a hagyományos DDoS védelem nem mindig fed le hatékonyan.

6. Nemzetközi együttműködés és jogi keretek

A DDoS támadások gyakran országhatárokon átnyúló jelenségek, ami megköveteli a nemzetközi együttműködést a hatóságok és a kiberbiztonsági közösség között. A támadók felelősségre vonása és az infrastruktúra sebezhetőségeinek globális szintű kezelése létfontosságú a fenyegetés visszaszorításához. A jogi keretek és a szabályozások fejlesztése is kulcsfontosságú lesz.

A jövőben a DNS amplifikációs támadások és a DDoS fenyegetések elleni védekezés a technológiai fejlődés, a proaktív biztonsági stratégiák, a folyamatos monitorozás és az iparági együttműködés kombinációját igényli. Az alkalmazkodóképesség és a rugalmasság lesz a kulcs a digitális infrastruktúra ellenálló képességének fenntartásához.