A digitális kor szívverése, a modern társadalom és gazdaság éltető eleme a hálózati forgalom. Ez a láthatatlan, mégis mindent átható jelenség alapja annak, ahogyan ma kommunikálunk, dolgozunk, szórakozunk és tanulunk. De mi is pontosan a hálózati forgalom, és miért olyan kritikus a megértése a mindennapjainkban és a technológiai fejlődés szempontjából?

A legegyszerűbb megfogalmazásban a hálózati forgalom az adatok mozgását jelenti egy számítógépes hálózaton belül. Legyen szó internetről, helyi hálózatról (LAN) vagy egy felhőalapú rendszerről, minden adatcsere, minden információáramlás hálózati forgalmat generál. Ez a forgalom nem más, mint bitek és bájtok folyamatos áramlása, amelyek képeket, szövegeket, hangokat, videókat és egyéb digitális információkat szállítanak egyik pontból a másikba. Ahhoz, hogy valóban megértsük a digitális infrastruktúra működését és optimalizálhassuk annak teljesítményét, elengedhetetlen a hálózati forgalom mélyreható ismerete.

A hálózati forgalom alapvető definíciója és szerepe

A hálózati forgalom lényegében az összes adat, amely áthalad egy adott hálózaton egy bizonyos időtartam alatt. Ez az adat lehet egy egyszerű e-mail, egy komplex videókonferencia, egy online játék, egy felhőbe feltöltött fájl vagy akár egy IoT (Internet of Things) eszköz szenzoradata. Minden egyes interakció, amely digitális adatok cseréjével jár, hozzájárul a hálózati forgalomhoz.

A hálózatok, legyenek azok vezetékesek vagy vezeték nélküliek, úgy vannak kialakítva, hogy ezeket az adatokat hatékonyan továbbítsák. A forgalom jellege és volumene folyamatosan változik, függően a felhasználók számától, az alkalmazott technológiáktól és az aktuális tevékenységektől. A hálózati forgalom megértése alapvető ahhoz, hogy egy hálózatot megfelelően tervezzünk, üzemeltessünk és hibaelhárítsunk.

A hálózati forgalom a digitális világ lélegzete, amely nélkül a modern kommunikáció és adatáramlás elképzelhetetlen lenne.

A hálózati forgalom nem csupán az adatok mennyiségét jelenti, hanem azok jellegét, irányát és prioritását is. Egy hálózati mérnök vagy rendszergazda számára a forgalom elemzése kulcsfontosságú ahhoz, hogy azonosítsa a szűk keresztmetszeteket, optimalizálja a sávszélesség-kihasználtságot és biztosítsa a szolgáltatások minőségét. A forgalom mintázatai betekintést engednek a hálózati viselkedésbe és segítenek előre jelezni a jövőbeli igényeket.

Miért kritikus a hálózati forgalom megértése?

A hálózati forgalom mélyreható ismerete számos okból létfontosságú, mind az egyéni felhasználók, mind a vállalatok, mind pedig a hálózati szolgáltatók számára. A megfelelő forgalomkezelés és -elemzés nélkül a digitális infrastruktúra nem tudná ellátni a feladatait, ami komoly következményekkel járna.

Először is, a teljesítmény optimalizálása szempontjából elengedhetetlen. Ha egy hálózaton túl sok forgalom halad át, vagy ha a forgalom nem megfelelően van priorizálva, az lassuláshoz, késleltetéshez és akár szolgáltatáskimaradásokhoz is vezethet. Egy vállalat számára ez bevételkiesést, ügyfél-elégedetlenséget és reputációs károkat okozhat. Az otthoni felhasználók pedig frusztrációt élhetnek át a lassú internetkapcsolat miatt.

Másodszor, a hálózati biztonság kulcseleme a forgalom monitorozása. A rosszindulatú támadások, mint például a DDoS (Distributed Denial of Service) támadások, a vírusok és a zsarolóprogramok mind a hálózati forgalom anomáliáiként jelennek meg. A forgalom folyamatos elemzésével és a rendellenességek azonosításával a biztonsági csapatok gyorsan reagálhatnak a fenyegetésekre és megakadályozhatják a károkat.

Harmadszor, a költséghatékonyság szempontjából sem elhanyagolható. A felhőalapú szolgáltatások és az internet-szolgáltatók gyakran a forgalom mennyisége alapján számláznak. A forgalom pontos ismerete lehetővé teszi a vállalatok számára, hogy optimalizálják a sávszélesség-felhasználást, elkerüljék a felesleges kiadásokat és hatékonyabban tervezzék meg a költségvetésüket.

Végül, a kapacitástervezés és jövőbeli fejlesztések alapja a forgalmi adatok elemzése. A növekvő adatáramlás és az új technológiák (pl. 5G, IoT) folyamatosan új kihívásokat támasztanak. A forgalmi trendek ismerete segít a hálózati infrastruktúra méretezésében, a szükséges beruházások előrejelzésében és a jövőbeli igények kielégítésében.

A hálózati forgalom alkotóelemei: csomagok és protokollok

A hálózati forgalom nem egy homogén adatfolyam, hanem gondosan strukturált egységekből áll. Amikor adatokat küldünk egy hálózaton keresztül, azokat kisebb, kezelhető részekre bontják, amelyeket csomagoknak (packet) vagy kereteknek (frame) nevezünk, a hálózati rétegtől függően. Ezek a csomagok tartalmazzák magát az adatot, valamint a fejlécet (header) és a láblécet (trailer), amelyek fontos információkat hordoznak a sikeres továbbításhoz.

A csomagok fejlécei tartalmazzák a forrás- és célcímeket (például IP-címeket), a csomag sorszámát, az adat típusát és egyéb vezérlőinformációkat. Ezek az adatok teszik lehetővé, hogy a hálózati eszközök, mint a routerek és switchek, tudják, hová továbbítsák az adott csomagot, és hogy a célállomás a megfelelő sorrendben tudja újra összeállítani az eredeti adatot. A láblécek gyakran ellenőrző összegeket (checksum) tartalmaznak, amelyek segítenek a hibák észlelésében az átvitel során.

A protokollok azok a szabályrendszerek és szabványok, amelyek meghatározzák, hogyan kommunikálnak az eszközök egymással a hálózaton. Ezek nélkül a csomagok értelmezhetetlenek lennének, és a hálózati kommunikáció kaotikussá válna. A protokollok biztosítják a hálózat egységes működését, lehetővé téve, hogy különböző gyártók eszközei is képesek legyenek együttműködni.

Néhány alapvető hálózati protokoll:

- TCP (Transmission Control Protocol): Megbízható, kapcsolatorientált protokoll, amely garantálja az adatok célba érkezését és a helyes sorrendet. Ideális olyan alkalmazásokhoz, ahol a pontosság kritikus, például webböngészés (HTTP/HTTPS), fájlátvitel (FTP) és e-mail (SMTP, POP3, IMAP).

- UDP (User Datagram Protocol): Kapcsolat nélküli, gyors, de nem garantált kézbesítésű protokoll. Akkor használják, amikor a sebesség fontosabb, mint az adatok mindenáron való garantált kézbesítése, például videó- és hangstreaming (VoIP), online játékok vagy DNS-lekérdezések.

- IP (Internet Protocol): A hálózati réteg alapja, felelős az adatok címzéséért és útválasztásáért a hálózatok között. Az IP-címek segítségével azonosítja az eszközöket.

- HTTP/HTTPS (Hypertext Transfer Protocol / Secure HTTP): A webböngészés alapja. A HTTPS a HTTP titkosított változata, amely SSL/TLS protokollokat használ a biztonságos kommunikációhoz.

- FTP (File Transfer Protocol): Fájlok átvitelére szolgáló protokoll.

- DNS (Domain Name System): A tartományneveket (pl. google.com) IP-címekre fordítja le, lehetővé téve, hogy emberi nyelven megjegyezhető címeket használjunk a hálózaton.

Ezek a protokollok hierarchikusan működnek együtt, az OSI-modell vagy a TCP/IP-modell rétegeinek megfelelően, biztosítva az adatok zökkenőmentes és megbízható áramlását a hálózaton.

A hálózati rétegek szerepe a forgalomban

A hálózati forgalom megértéséhez elengedhetetlen a hálózati architektúra, különösen a réteges modell ismerete. A leggyakrabban használt modell az OSI (Open Systems Interconnection) modell, amely hét rétegre osztja a hálózati kommunikációt. Bár a gyakorlatban gyakrabban használják a TCP/IP modellt (ami négy vagy öt réteget különböztet meg), az OSI modell részletesebb betekintést nyújt a forgalom kezelésébe minden egyes lépésnél. Minden rétegnek specifikus feladata van, és az adatok áthaladnak ezeken a rétegeken, miközben csomagokká alakulnak, címet kapnak és továbbítódnak.

Tekintsük át röviden az OSI modell rétegeit és azok szerepét a hálózati forgalomban:

- Fizikai réteg (Physical Layer): Ez a legalacsonyabb réteg, amely a bitek fizikai átviteléért felelős a hálózati közegen (pl. rézkábel, optikai szál, rádióhullámok) keresztül. Meghatározza az elektromos, mechanikai, funkcionális és eljárási jellemzőket. Itt történik a digitális jelek elektromos, optikai vagy rádiós impulzusokká alakítása.

- Adatkapcsolati réteg (Data Link Layer): Ez a réteg felelős a fizikai réteg hibamentes adatátviteléért, és biztosítja a keretek (frame) továbbítását a hálózati eszközök (pl. switchek) között. Itt történik a MAC-címek kezelése és a hibajavítás. Ez a réteg két alrétegre osztható: a Logikai Link Vezérlés (LLC) és a Média Hozzáférés Vezérlés (MAC) alrétegre.

- Hálózati réteg (Network Layer): Ez a réteg kezeli a logikai címzést (IP-címek) és az útválasztást (routing) a különböző hálózatok között. A routerek ezen a rétegen működnek, és döntenek arról, hogy melyik útvonalon továbbítsák a csomagokat a célállomás felé. Itt történik az IP-csomagok (datagramok) kezelése.

- Szállítási réteg (Transport Layer): Ez a réteg biztosítja a végpontok közötti megbízható adatátvitelt. Feladata a szegmentálás (az adatok felosztása kisebb részekre), a hibakezelés és az áramlásvezérlés. Itt működnek a TCP és UDP protokollok, amelyek meghatározzák, hogy az adatok hogyan jutnak el a forrásalkalmazástól a célalkalmazásig.

- Viszonyréteg (Session Layer): Ez a réteg felelős a kommunikációs munkamenetek (session) létrehozásáért, kezeléséért és lezárásáért az alkalmazások között. Például egy online vásárlás során a viszonyréteg biztosítja, hogy a tranzakció egységes egészként kezelődjön.

- Megjelenítési réteg (Presentation Layer): Ez a réteg foglalkozik az adatok formátumával és megjelenítésével, biztosítva, hogy az adatok értelmezhetők legyenek a fogadó alkalmazás számára. Ide tartozik az adattitkosítás, a tömörítés és a formátumkonverzió (pl. ASCII-ből EBCDIC-be).

- Alkalmazási réteg (Application Layer): Ez a legfelső réteg, amely közvetlenül érintkezik a felhasználóval és az alkalmazásokkal. Olyan protokollokat tartalmaz, mint a HTTP, FTP, SMTP, DNS, amelyek lehetővé teszik a felhasználók számára, hogy hálózati szolgáltatásokat vegyenek igénybe (pl. webböngészés, e-mail küldés).

Amikor adatot küldünk, az az alkalmazási rétegtől lefelé haladva minden rétegen áthalad, ahol az adott réteg hozzáadja a saját fejlécét (ez a folyamat az enkapszuláció). Amikor az adat megérkezik a célállomásra, fordított sorrendben halad felfelé a rétegeken, és minden réteg eltávolítja a saját fejlécét (ez a dekapszuláció), amíg az eredeti adat el nem jut a célalkalmazáshoz. Ez a réteges megközelítés teszi lehetővé a komplex hálózati kommunikáció modularitását, rugalmasságát és hibatűrését.

A hálózati forgalom típusai és jellemzői

A hálózati forgalom nem egységes, hanem számos különböző típusra osztható, amelyek mindegyike eltérő jellemzőkkel és prioritásokkal bír. A forgalomtípusok azonosítása és megértése alapvető fontosságú a hatékony hálózati tervezéshez, optimalizáláshoz és hibaelhárításhoz.

Nézzük meg a leggyakoribb forgalomtípusokat:

- Valós idejű (Real-time) forgalom:

- Jellemzők: Rendkívül érzékeny a késleltetésre (latency) és a késleltetés-ingadozásra (jitter). Kis csomagvesztés is jelentős minőségromláshoz vezethet. Magas sávszélesség-igényű lehet.

- Példák: VoIP (hangátvitel IP-n keresztül), videókonferenciák, élő streaming, online játékok.

- Prioritás: Általában a legmagasabb prioritást igényli a hálózaton, hogy biztosítsa a zökkenőmentes felhasználói élményt.

- Tranzakciós (Transactional) forgalom:

- Jellemzők: Rövid, interaktív kommunikáció, ahol a gyors válaszidő (alacsony késleltetés) kulcsfontosságú. A csomagvesztés itt is problémás lehet.

- Példák: Weboldalak böngészése, online banki tranzakciók, adatbázis-lekérdezések, POS (Point of Sale) rendszerek.

- Prioritás: Közepesen magas priorítást igényel, mivel a felhasználók elvárják a gyors visszajelzést.

- Tömeges (Bulk) forgalom:

- Jellemzők: Nagy mennyiségű adat átvitele, ahol a sávszélesség a legfontosabb tényező, a késleltetés kevésbé kritikus. A csomagvesztés újrapróbálkozásokkal orvosolható, de az átviteli időt növeli.

- Példák: Fájlátvitel (FTP), szoftverfrissítések letöltése, biztonsági mentések, nagy adathalmazok szinkronizálása.

- Prioritás: Általában alacsonyabb prioritást kap, mivel a felhasználói élményt kevésbé befolyásolja az azonnali kézbesítés.

- Menedzsment (Management) forgalom:

- Jellemzők: A hálózati eszközök (routerek, switchek, szerverek) felügyeletéhez, konfigurálásához és karbantartásához szükséges forgalom. Általában kis mennyiségű, de kritikus fontosságú.

- Példák: SNMP (Simple Network Management Protocol), SSH (Secure Shell), Telnet (bár ez utóbbi nem biztonságos), távoli asztali elérés.

- Prioritás: Közepes vagy magas, mivel a hálózat működéséhez elengedhetetlen.

- Hálózati infrastruktúra forgalom:

- Jellemzők: A hálózat alapvető működéséhez szükséges protokollok által generált forgalom.

- Példák: DNS-lekérdezések, DHCP (Dynamic Host Configuration Protocol), ARP (Address Resolution Protocol), routing protokollok (pl. OSPF, BGP).

- Prioritás: Magas, mivel a hálózat alapvető funkcióit biztosítja.

A különböző forgalomtípusok egyidejű jelenléte a hálózaton komoly kihívást jelent. A hálózati eszközöknek és protokolloknak képesnek kell lenniük a forgalom osztályozására és a megfelelő kezelésére, például a Minőségi Szolgáltatás (Quality of Service – QoS) mechanizmusok segítségével. A QoS lehetővé teszi, hogy bizonyos forgalomtípusok (pl. valós idejű forgalom) előnyt élvezzenek másokhoz képest, biztosítva ezzel a kritikus szolgáltatások megfelelő működését még terhelt hálózat esetén is.

A sávszélesség, késleltetés és átbocsátóképesség kapcsolata

A hálózati forgalom elemzése során három kulcsfontosságú mutatót kell megértenünk: a sávszélességet, a késleltetést (latency) és az átbocsátóképességet (throughput). Ezek a fogalmak szorosan összefüggenek, és együttesen határozzák meg egy hálózat teljesítményét és a felhasználói élményt.

Sávszélesség (Bandwidth)

A sávszélesség a hálózat maximális kapacitását jelenti, vagyis azt a legnagyobb adatmennyiséget, amelyet egy adott időegység alatt képes továbbítani. Gyakran megabit/másodpercben (Mbps) vagy gigabit/másodpercben (Gbps) mérik. Gondoljunk rá úgy, mint egy cső átmérőjére: minél nagyobb az átmérő, annál több vizet (adatot) képes átengedni egy adott idő alatt. A sávszélesség önmagában nem garantálja a gyors adatátvitelt, de korlátot szab annak. Egy nagyobb sávszélességű kapcsolat több forgalmat képes kezelni egyidejűleg, ami különösen fontos nagy adatmennyiségű alkalmazások (pl. 4K streaming, felhőalapú mentések) esetén.

Késleltetés (Latency)

A késleltetés az az idő, amely alatt egy adatcsomag eljut a forrástól a célállomásig és vissza (ezt nevezik round-trip time, RTT-nek). Milliszekundumban (ms) mérik. Ez a „válaszidő” jelzi, hogy milyen gyorsan reagál a hálózat. A késleltetést számos tényező befolyásolja, többek között a fizikai távolság (a fénysebesség korlátai), a hálózati eszközök (routerek, switchek) feldolgozási ideje, a hálózati torlódás és a protokollok overheadje. Alacsony késleltetés kritikus a valós idejű alkalmazások (online játékok, VoIP, videókonferencia) számára, ahol még a kisebb késések is rontják a felhasználói élményt.

Átbocsátóképesség (Throughput)

Az átbocsátóképesség az a tényleges adatmennyiség, amelyet egy hálózat vagy egy hálózati kapcsolat egy adott idő alatt sikeresen továbbít. Ez a sávszélesség és a késleltetés együttes eredménye, és mindig egyenlő vagy kisebb, mint a rendelkezésre álló sávszélesség. Az átbocsátóképességet befolyásolja a hálózati forgalom mennyisége, a torlódás, a csomagvesztés és a hálózati eszközök teljesítménye. Például, ha van egy 100 Mbps-os sávszélességű internetkapcsolatunk, de a hálózat nagyon torlódott, az átbocsátóképességünk valószínűleg sokkal alacsonyabb lesz, mondjuk 50 Mbps. Ez az a mutató, amit a felhasználók valójában érzékelnek a „sebesség” alatt.

A kapcsolatuk összefoglalva:

- A sávszélesség a potenciális maximális sebesség.

- A késleltetés az adatok „utazási idejét” méri.

- Az átbocsátóképesség pedig a tényleges, realizált sebesség, figyelembe véve a sávszélesség és a késleltetés korlátait, valamint a hálózati körülményeket.

Egy magas sávszélességű, alacsony késleltetésű hálózat képes a legnagyobb átbocsátóképességet biztosítani, ami a legjobb felhasználói élményt eredményezi. A hálózati forgalom elemzése során e három tényező folyamatos monitorozása elengedhetetlen a hálózati teljesítmény optimalizálásához.

A hálózati forgalom mérése és monitorozása

A hálózati forgalom hatékony kezeléséhez és optimalizálásához elengedhetetlen a folyamatos mérés és monitorozás. A forgalmi adatok gyűjtése és elemzése lehetővé teszi a hálózati problémák azonosítását, a teljesítmény szűk keresztmetszeteinek felderítését, a biztonsági fenyegetések észlelését és a kapacitástervezés megalapozását. A monitorozás során számos különböző metrika gyűjthető, amelyek mindegyike értékes betekintést nyújt a hálózat működésébe.

Főbb mérési metrikák és adatok:

- Sávszélesség-kihasználtság: Azt mutatja meg, hogy a rendelkezésre álló sávszélesség hány százalékát használja a hálózat egy adott időszakban. A túl magas kihasználtság torlódásra utalhat, míg a túl alacsony kihasználtság azt jelezheti, hogy a sávszélesség túlméretezett.

- Átbocsátóképesség: A ténylegesen átvitt adatmennyiség bit/másodpercben. Ez a legközvetlenebb mérőszáma a hálózat „sebességének”.

- Késleltetés (Latency): Az adatok utazási ideje a hálózaton. Fontos a valós idejű alkalmazásokhoz.

- Késleltetés-ingadozás (Jitter): A késleltetés változékonysága. Magas jitter rontja a hang- és videóminőséget.

- Csomagvesztés (Packet Loss): Azon adatcsomagok aránya, amelyek nem érkeznek meg a célállomásra. Magas csomagvesztés jelentősen rontja a hálózati teljesítményt.

- Top Talkers/Listeners: Azok az IP-címek vagy alkalmazások, amelyek a legtöbb forgalmat generálják vagy fogadják. Segít azonosítani a hálózati erőforrások legnagyobb fogyasztóit.

- Protokollok és alkalmazások szerinti bontás: Mely protokollok (HTTP, FTP, DNS stb.) és alkalmazások (webböngésző, streaming szolgáltatás) generálják a legtöbb forgalmat.

- Forrás- és cél IP-címek: Honnan jön és hová megy a forgalom, ami segíthet a földrajzi mintázatok vagy a gyanús aktivitás észlelésében.

A forgalom monitorozása történhet passzív és aktív módszerekkel. A passzív monitorozás során a hálózati eszközök (routerek, switchek, tűzfalak) által generált statisztikákat és logokat gyűjtik össze. Az aktív monitorozás speciális szoftverekkel vagy hardvereszközökkel (pl. hálózati szondák) történik, amelyek aktívan tesztelik a hálózatot, adatcsomagokat küldenek és mérik a válaszidőket.

A monitorozási adatok vizualizálása grafikonok és irányítópultok (dashboardok) segítségével történik, amelyek lehetővé teszik a hálózati állapot gyors áttekintését és a trendek felismerését. A riasztási rendszerek konfigurálhatók úgy, hogy értesítést küldjenek, ha bizonyos metrikák (pl. sávszélesség-kihasználtság, csomagvesztés) túllépnek egy előre meghatározott küszöböt, így azonnali beavatkozásra nyílik lehetőség.

A hálózati forgalom folyamatos mérése és elemzése nem csupán a problémák elhárításában segít, hanem proaktív módon is hozzájárul a hálózat stabilitásához, biztonságához és a felhasználói élmény javításához.

Eszközök és módszerek a forgalom elemzésére

A hálózati forgalom mélyreható elemzéséhez speciális eszközökre és módszerekre van szükség, amelyek képesek az adatáramlás rögzítésére, feldolgozására és értelmezésére. Ezek az eszközök a hálózati mérnökök és rendszergazdák alapvető segítői a teljesítményproblémák, biztonsági fenyegetések és hálózati anomáliák felderítésében.

Néhány kulcsfontosságú eszköz és technológia:

- Csomagelfogók (Packet Sniffers / Protocol Analyzers):

- Működés: Ezek az eszközök rögzítik a hálózaton áthaladó összes adatcsomagot, és részletesen elemzik azok tartalmát (fejléc, adat). Képesek a protokollok dekódolására és a forgalmi mintázatok vizualizálására.

- Példák: Wireshark (ingyenes és nyílt forráskódú, rendkívül népszerű), tcpdump.

- Alkalmazás: Hibaelhárítás (miért lassú egy alkalmazás?), biztonsági elemzés (gyanús forgalom azonosítása), protokollfejlesztés.

- Áramlásalapú monitorozási rendszerek (Flow-based Monitoring Systems):

- Működés: Nem az egyes csomagokat rögzítik, hanem az „áramlásokat” (flow). Egy áramlás azonosítója a forrás- és cél IP-cím, portszám, protokoll. Az eszközök csak az áramlások metaadatait gyűjtik, nem az adat tartalmát, így kevésbé terhelik a hálózatot és kevesebb tárhelyet igényelnek.

- Példák: NetFlow (Cisco technológia, de számos gyártó implementálta), IPFIX, sFlow, jFlow. Ezeket az adatokat gyűjtik és elemzik a NetFlow kollektorok és elemző szoftverek (pl. PRTG, SolarWinds NetFlow Traffic Analyzer).

- Alkalmazás: Sávszélesség-kihasználtság monitorozása, top talkers azonosítása, kapacitástervezés, DDoS támadások észlelése.

- SNMP (Simple Network Management Protocol):

- Működés: Lehetővé teszi a hálózati eszközök (routerek, switchek, szerverek) távoli felügyeletét és kezelését. Az SNMP ügynökök adatokat gyűjtenek az eszköz állapotáról (pl. interfész forgalom, CPU kihasználtság) és elküldik azokat egy SNMP menedzsernek.

- Példák: Nagios, Zabbix, PRTG, Cacti.

- Alkalmazás: Hálózati eszközök állapotának monitorozása, teljesítmény-metrikák gyűjtése, riasztások generálása.

- Szoftveresen definiált hálózatok (SDN) és Hálózati Virtualizáció (NFV) eszközök:

- Működés: Ezek az újabb technológiák programozhatóbbá és rugalmasabbá teszik a hálózatokat, lehetővé téve a forgalom dinamikusabb kezelését és elemzését. Az SDN kontrollerek központilag kezelik a hálózati forgalmat és részletes betekintést nyújtanak.

- Alkalmazás: Dinamikus forgalomformálás, automatizált hálózati válaszok, felhőalapú környezetek optimalizálása.

- Felhőalapú hálózati monitorozási szolgáltatások:

- Működés: A felhőszolgáltatók (AWS, Azure, Google Cloud) saját monitorozási és loggyűjtő eszközeikkel (pl. AWS CloudWatch, Azure Monitor) részletes forgalmi adatokat biztosítanak a virtuális hálózataikról.

- Alkalmazás: Felhőalapú infrastruktúra forgalmának elemzése, költségoptimalizálás.

A megfelelő eszközök kiválasztása a hálózat méretétől, komplexitásától és a monitorozási igényektől függ. Egy átfogó hálózati monitorozási stratégia általában több technológia kombinációját alkalmazza, hogy teljes képet kapjon a hálózati forgalomról és annak viselkedéséről.

A hálózati forgalom optimalizálása és kezelése

A hálózati forgalom hatékony kezelése és optimalizálása kulcsfontosságú a stabil, gyors és biztonságos hálózati működéshez. A cél, hogy a rendelkezésre álló erőforrásokat a lehető legjobban kihasználjuk, biztosítva a kritikus szolgáltatások megfelelő teljesítményét, miközben minimalizáljuk a késleltetést és a csomagvesztést. Számos technika és stratégia létezik ennek elérésére.

Főbb optimalizálási és kezelési módszerek:

- Sávszélesség-kezelés (Bandwidth Management):

- Leírás: A sávszélesség elosztása a különböző felhasználók, alkalmazások vagy forgalomtípusok között. Célja, hogy elkerülje a hálózati túlterhelést és biztosítsa a kritikus forgalom számára a szükséges kapacitást.

- Technikák: Forgalomformálás (Traffic Shaping) és torlódáskezelés (Congestion Management). A forgalomformálás korlátozhatja a kevésbé fontos forgalom sávszélességét, míg a torlódáskezelés algoritmusai segítenek elkerülni a hálózati dugókat.

- Minőségi szolgáltatás (Quality of Service – QoS):

- Leírás: A QoS mechanizmusok lehetővé teszik a forgalom osztályozását és priorizálását a hálózaton belül. Ezáltal a kritikus alkalmazások (pl. VoIP, videókonferencia) előnyt élvezhetnek a kevésbé érzékeny forgalommal szemben.

- Technikák: DSCP (Differentiated Services Code Point) jelölések, FIFO (First-In, First-Out) sorok, prioritásos sorok, súlyozott sorok.

- Terheléselosztás (Load Balancing):

- Leírás: A bejövő hálózati forgalom elosztása több szerver, hálózati kapcsolat vagy egyéb erőforrás között. Célja a túlterhelés elkerülése, a rendelkezésre állás növelése és a teljesítmény javítása.

- Technikák: DNS alapú terheléselosztás, hardveres vagy szoftveres terheléselosztók (load balancers).

- Gyorsítótárazás (Caching):

- Leírás: Gyakran kért adatok (pl. weboldalak, képek) ideiglenes tárolása a felhasználóhoz közelebb eső helyeken (pl. proxy szervereken, CDN-eken – Content Delivery Networks). Ez csökkenti a hálózati forgalmat a távoli szerverek felé és gyorsítja az adatokhoz való hozzáférést.

- Alkalmazás: Weboldalak, streaming tartalmak, szoftverfrissítések.

- Adattömörítés (Data Compression):

- Leírás: Az átvitt adatok méretének csökkentése tömörítési algoritmusokkal. Ezáltal kevesebb sávszélességre van szükség az adatok továbbításához, ami gyorsabb átvitelt eredményezhet.

- Alkalmazás: Fájlátvitel, VPN kapcsolatok, webes tartalom.

- Hálózati szegmentálás (Network Segmentation):

- Leírás: A hálózat felosztása kisebb, izolált szegmensekre (pl. VLAN-ok segítségével). Ez korlátozza a forgalmat a szegmensek között, javítja a biztonságot és megakadályozza, hogy egy probléma az egész hálózatot érintse.

- Alkalmazás: Különálló hálózatok létrehozása vendégeknek, IoT eszközöknek, kritikus szervereknek.

- Optimalizált útválasztás (Optimized Routing):

- Leírás: Az útválasztó protokollok (pl. OSPF, BGP) konfigurálása úgy, hogy az adatok a leghatékonyabb, leggyorsabb vagy legkevésbé terhelt útvonalon haladjanak.

- Alkalmazás: Nagyvállalati hálózatok, internetes gerinchálózatok.

Ezen stratégiák kombinált alkalmazása lehetővé teszi a hálózati forgalom proaktív kezelését és a hálózati infrastruktúra maximális teljesítményének kiaknázását. A folyamatos monitorozás és a forgalmi mintázatok elemzése elengedhetetlen a megfelelő optimalizálási döntések meghozatalához.

Minőségi szolgáltatás (QoS) és forgalomformálás

A Minőségi Szolgáltatás (Quality of Service – QoS) és a forgalomformálás (Traffic Shaping) két alapvető technika, amelyek lehetővé teszik a hálózati forgalom intelligens kezelését és priorizálását. Céljuk, hogy a hálózat még terhelt állapotban is képes legyen biztosítani a kritikus alkalmazások és szolgáltatások számára a megfelelő teljesítményt.

Minőségi szolgáltatás (QoS)

A QoS a hálózati képességek egy gyűjteménye, amelyek biztosítják, hogy a hálózat bizonyos típusú forgalmat előnyben részesítsen másokkal szemben, garantálva ezzel a meghatározott szintű teljesítményt. Ez különösen fontos a késleltetésre és jitterre érzékeny alkalmazások (pl. VoIP, videókonferencia, online játékok) esetében, ahol a rossz minőség súlyosan rontja a felhasználói élményt.

A QoS alapvető működése a következő lépésekből áll:

- Osztályozás (Classification): A bejövő forgalom azonosítása és kategóriákba sorolása (pl. VoIP, streaming, e-mail, fájlátvitel) a forrás/cél IP-cím, portszám, protokoll vagy egyéb hálózati paraméterek alapján.

- Jelölés (Marking): Az osztályozott forgalom megjelölése speciális értékekkel a csomag fejléceiben (pl. DSCP – Differentiated Services Code Point az IP fejlécben vagy CoS – Class of Service az Ethernet keretben). Ezek a jelölések tájékoztatják a hálózati eszközöket arról, hogyan kezeljék az adott csomagot.

- Sorbaállítás (Queuing): A hálózati eszközök (routerek, switchek) bejövő és kimenő interfészeinél sorokat hoznak létre a különböző prioritású forgalom számára. A magasabb prioritású sorok előbb kapnak hozzáférést a sávszélességhez.

- Ütemezés (Scheduling): Az ütemezési algoritmusok határozzák meg, hogy melyik sorból származó csomagokat továbbítják először. Példák:

- Prioritásos sorbaállítás (Priority Queuing – PQ): A legmagasabb prioritású forgalom mindig előbb kerül továbbításra.

- Súlyozott méltányos sorbaállítás (Weighted Fair Queuing – WFQ): Sávszélességet allokál a különböző forgalomtípusoknak súlyozott alapon.

- Alacsony késleltetésű sorbaállítás (Low Latency Queuing – LLQ): Kombinálja a PQ-t a WFQ-val, biztosítva a kritikus forgalom alacsony késleltetését, miközben a többi forgalom is méltányosan részesül a sávszélességből.

- Torlódás elkerülése (Congestion Avoidance): Mechanizmusok (pl. WRED – Weighted Random Early Detection) a hálózati torlódás megelőzésére, mielőtt az teljesen megbénítaná a hálózatot, szelektíven eldobva a kevésbé fontos csomagokat.

Forgalomformálás (Traffic Shaping)

A forgalomformálás egy olyan technika, amely a kimenő forgalom sebességét és mintázatát szabályozza, hogy az megfeleljen egy előre meghatározott profilnak. Gyakran használják a sávszélesség-kihasználtság optimalizálására és a hálózati torlódás csökkentésére.

A forgalomformálás célja:

- Sebességkorlátozás: Egy adott alkalmazás vagy felhasználó által használható maximális sávszélesség korlátozása.

- Adatfolyam simítása: A hirtelen forgalmi csúcsok elsimítása, hogy egyenletesebb adatáramlást biztosítson, elkerülve a hálózati eszközök túlterhelését.

- Szerződéses sávszélesség biztosítása: Szolgáltatói oldalon garantált sávszélesség biztosítása az ügyfelek számára, a szolgáltatási szerződések (SLA) betartása érdekében.

A forgalomformálás általában puffereléssel működik: a hálózati eszköz ideiglenesen tárolja a túl gyorsan érkező csomagokat, majd a beállított sebességgel küldi tovább azokat. Ez a pufferelés azonban növelheti a késleltetést, ezért gondosan kell konfigurálni.

A QoS és a forgalomformálás együttes alkalmazása rendkívül hatékony a komplex, heterogén hálózati forgalom környezetekben. Lehetővé teszik a hálózati erőforrások intelligens elosztását, biztosítva a kritikus szolgáltatások zavartalan működését és optimalizálva a felhasználói élményt.

A hálózati forgalom biztonsági vonatkozásai

A hálózati forgalom nem csupán az adatok áramlását jelenti, hanem a digitális biztonság egyik legfontosabb területét is. Minden adatcsomag, amely áthalad egy hálózaton, potenciális támadási felületet jelent, és a forgalom elemzése kulcsfontosságú a fenyegetések azonosításában és elhárításában. A hálózati forgalom biztonsági vonatkozásai rendkívül szerteágazóak, a rosszindulatú szoftverektől a célzott támadásokig.

Főbb biztonsági kihívások és megoldások a hálózati forgalommal kapcsolatban:

- Rosszindulatú szoftverek (Malware):

- Kihívás: Vírusok, férgek, trójai programok és zsarolóprogramok terjedhetnek a hálózati forgalommal, fertőzve a rendszereket és adatokat.

- Megoldás: Antivírus/antimalware szoftverek, behatolásérzékelő és -megelőző rendszerek (IDS/IPS), tűzfalak, amelyek monitorozzák a forgalmat a ismert rosszindulatú mintázatok (signature-based detection) vagy anomáliák (behavioral analysis) alapján.

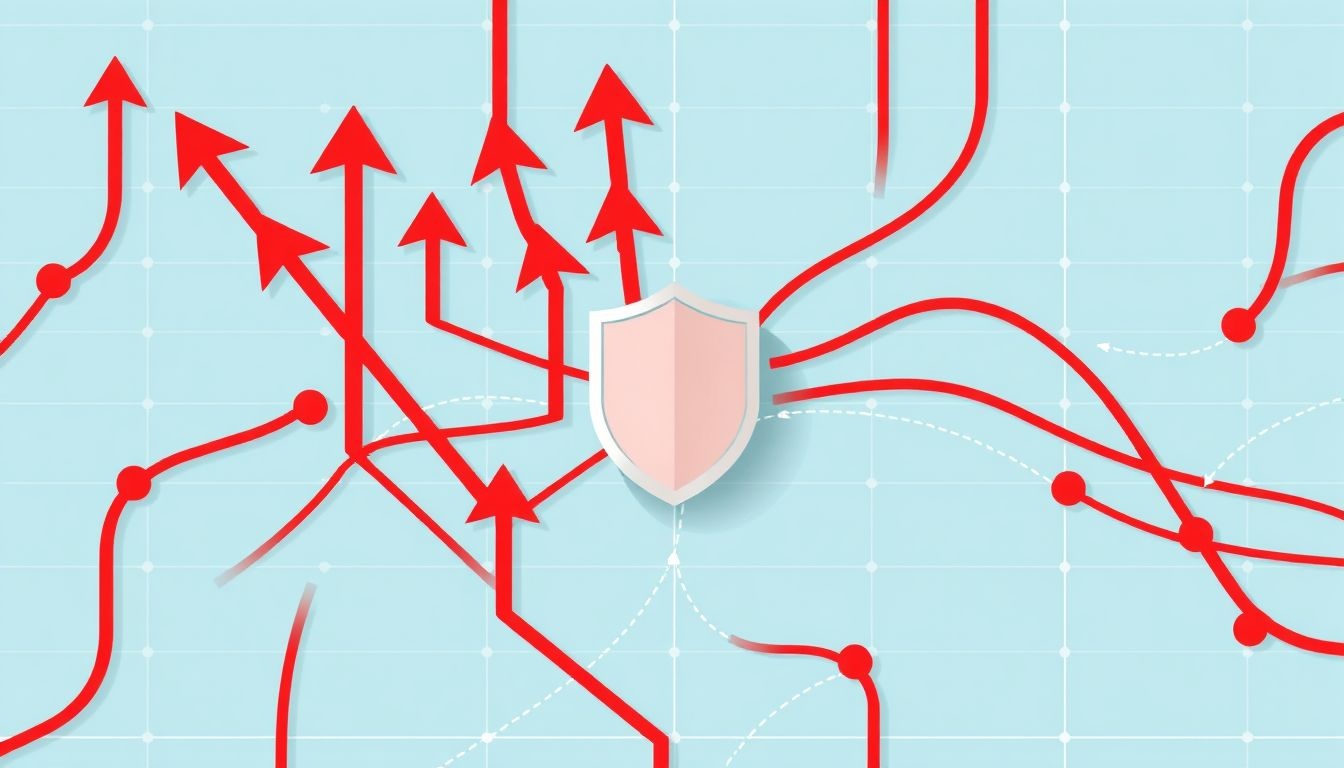

- DDoS (Distributed Denial of Service) támadások:

- Kihívás: Hatalmas mennyiségű forgalom generálása a célrendszer túlterhelésére, ami szolgáltatáskimaradást okoz.

- Megoldás: DDoS-védelmi szolgáltatások (felhőalapú vagy on-premise), amelyek képesek a támadó forgalom azonosítására és elterelésére (scrubbing).

- Adatlopás és lehallgatás (Data Exfiltration / Eavesdropping):

- Kihívás: Érzékeny adatok jogosulatlan kiszivárogtatása a hálózatról, vagy a kommunikáció lehallgatása.

- Megoldás: Adat titkosítása (Encryption) (pl. SSL/TLS, VPN), hálózati szegmentálás, tűzfalak, amelyek szabályozzák a kimenő forgalmat.

- Behatolás és jogosulatlan hozzáférés (Intrusion / Unauthorized Access):

- Kihívás: Külső vagy belső támadók megpróbálnak jogosulatlanul hozzáférni a hálózati erőforrásokhoz.

- Megoldás: Tűzfalak (stateful inspection, application-aware firewalls), IDS/IPS, hozzáférés-vezérlési listák (ACL), biztonsági eseménykezelő rendszerek (SIEM), amelyek korrelálják a forgalmi és log adatokat.

- Belső fenyegetések (Insider Threats):

- Kihívás: Alkalmazottak vagy belső szereplők szándékosan vagy véletlenül veszélyeztetik a hálózatot adatlopással, rossz konfigurációval vagy szabályszegéssel.

- Megoldás: Hálózati szegmentálás, felhasználói viselkedés elemzés (UEBA), szigorú hozzáférés-vezérlés, forgalom monitorozása a belső hálózaton.

- Sérülékenységek kihasználása (Exploitation of Vulnerabilities):

- Kihívás: Szoftveres vagy hardveres sebezhetőségek kihasználása a hálózaton keresztül.

- Megoldás: Rendszeres biztonsági frissítések, sebezhetőségi vizsgálatok, patch management, IDS/IPS rendszerek.

A hálózati forgalom elemzése (Network Traffic Analysis – NTA) egy proaktív biztonsági stratégia, amely a forgalmi mintázatok, protokollok és viselkedések elemzésével próbálja azonosítani a rendellenességeket és a fenyegetéseket. A mesterséges intelligencia és a gépi tanulás egyre nagyobb szerepet kap a hatalmas forgalmi adatok elemzésében, lehetővé téve a komplex és korábban ismeretlen támadások észlelését.

Egy robusztus hálózati biztonsági stratégia magában foglalja a rétegzett védelmet, a folyamatos monitorozást, a proaktív elemzést és a gyors reagálási képességet a hálózati forgalom által hordozott fenyegetésekkel szemben.

DDoS támadások és a forgalom elterelése

A DDoS (Distributed Denial of Service) támadások a hálózati forgalom egyik legpusztítóbb és leggyakoribb biztonsági fenyegetését jelentik. Lényegük, hogy hatalmas mennyiségű, gyakran látszólag legitim forgalmat generálnak egy célrendszer vagy hálózati szolgáltatás ellen, azzal a céllal, hogy azt túlterheljék és elérhetetlenné tegyék a jogos felhasználók számára. Ezek a támadások nem az adatok ellopására, hanem a szolgáltatás megbénítására irányulnak, ami jelentős üzleti károkat, bevételkiesést és reputációs veszteséget okozhat.

A DDoS támadások típusai:

- Volumetrikus támadások: Ezek a támadások a hálózati sávszélesség telítésére összpontosítanak. Óriási mennyiségű „szemét” forgalmat küldenek a célhoz, elárasztva a hálózati infrastruktúrát. Példák: UDP flood, ICMP flood, DNS amplification.

- Protokoll támadások: Ezek a támadások a hálózati eszközök (routerek, tűzfalak, terheléselosztók) erőforrásait (pl. CPU, memória) merítik ki, kihasználva a protokollok (pl. TCP/IP) sebezhetőségeit. Példák: SYN flood, Smurf attack.

- Alkalmazási rétegű támadások: Ezek a legösszetettebb támadások, amelyek a webalkalmazások (pl. HTTP, HTTPS) sebezhetőségeit célozzák. Kevesebb forgalommal is hatékonyak lehetnek, mivel a szerver erőforrás-igényes műveleteit (pl. adatbázis-lekérdezések, komplex számítások) terhelik túl. Példák: HTTP flood, SQL injection, Slowloris.

A forgalom elterelése (Traffic Scrubbing / Mitigation):

A DDoS támadások elleni védekezés egyik legfontosabb módszere a forgalom elterelése (más néven „scrubbing” vagy „mitigation”). Ennek lényege, hogy a támadó forgalmat egy speciális védelmi rendszeren keresztül irányítják, amely képes azonosítani és eltávolítani a rosszindulatú csomagokat, miközben a legitim forgalmat továbbengedi a célhoz.

A forgalom elterelése általában a következő lépésekből áll:

- Észlelés (Detection): A hálózati forgalom folyamatos monitorozása anomáliák (pl. szokatlanul nagy forgalomnövekedés, furcsa protokollmintázatok) szempontjából. Ez történhet on-premise szenzorokkal vagy felhőalapú szolgáltatásokkal.

- Elterelés (Redirection / Diversion): Amikor DDoS támadást észlelnek, a cél IP-címhez érkező forgalmat átirányítják a DDoS-védelmi szolgáltató „scrubbing centerébe”. Ez történhet BGP (Border Gateway Protocol) útválasztási változtatásokkal, DNS átirányítással vagy más hálózati technikákkal.

- Tisztítás (Scrubbing): A scrubbing centerben fejlett elemző és szűrő rendszerek vizsgálják a bejövő forgalmat. Ezek a rendszerek képesek azonosítani a támadó forgalom mintázatait (pl. hamisított IP-címek, ismert botnet aláírások, protokoll anomáliák) és eldobni azokat. Gépi tanulási algoritmusokat is használnak a komplex támadások felismerésére.

- Visszaállítás (Re-routing): Miután a rosszindulatú forgalmat kiszűrték, a tiszta, legitim forgalmat visszaállítják az eredeti célállomáshoz.

A felhőalapú DDoS-védelem különösen hatékony, mivel a szolgáltatók hatalmas sávszélességgel és elosztott scrubbing centerekkel rendelkeznek, amelyek képesek elnyelni még a legnagyobb volumetrikus támadásokat is, mielőtt azok elérnék az ügyfél hálózatát. A hálózati forgalom folyamatos elemzése és a megfelelő DDoS-védelmi stratégia kulcsfontosságú a modern digitális környezetben a szolgáltatások folyamatos rendelkezésre állásának biztosításához.

A felhőalapú és IoT forgalom kihívásai

A digitális átalakulás két meghatározó trendje, a felhőalapú számítástechnika és a Dolgok Internete (IoT) alapjaiban változtatta meg a hálózati forgalom jellegét és a hálózatkezeléssel szembeni elvárásokat. Ezek a technológiák új kihívásokat és komplexitást vezetnek be a forgalom monitorozásába, optimalizálásába és biztonságába.

Felhőalapú forgalom kihívásai:

- Láthatóság hiánya (Lack of Visibility): A hagyományos hálózati monitorozási eszközök gyakran nem képesek teljes betekintést nyújtani a felhőalapú infrastruktúra belső forgalmába (east-west traffic). A virtuális hálózatok és a konténerek dinamikus természete megnehezíti a forgalom nyomon követését és elemzését.

- Kontrollvesztés (Loss of Control): Bár a felhőszolgáltatók (AWS, Azure, GCP) biztosítanak monitorozási eszközöket, a hálózati réteg fölötti kontroll korlátozott lehet, ami megnehezíti a finomhangolt forgalomkezelést vagy a speciális biztonsági szabályok alkalmazását.

- Költségek (Costs): A felhőszolgáltatók gyakran a kimenő forgalom (egress traffic) mennyisége alapján számláznak, ami jelentős költségeket generálhat, ha a forgalom nincs optimalizálva. A felhőből származó adatok on-premise rendszerekbe történő továbbítása különösen drága lehet.

- Biztonsági aggályok (Security Concerns): A felhőalapú forgalom eltérő biztonsági kockázatokat hordoz. A rossz konfiguráció, az API-k sebezhetőségei vagy a felhőbe migrált adatok védelme speciális megközelítést igényel.

- Hibrid hálózatok komplexitása (Hybrid Network Complexity): Sok vállalat hibrid környezetben működik, ahol az on-premise és a felhőalapú hálózatok összekapcsolódnak. Ez bonyolult útválasztást, forgalomkezelést és hibaelhárítást eredményez.

IoT forgalom kihívásai:

- Hatalmas mennyiségű eszköz (Massive Device Count): Az IoT eszközök száma exponenciálisan növekszik, ami hatalmas mennyiségű, gyakran kis méretű, de folyamatos adatforgalmat generál. Ez a skálázhatóságot és a hálózati kapacitást teszi próbára.

- Heterogén protokollok (Heterogeneous Protocols): Az IoT eszközök széles skálája sokféle kommunikációs protokollt használ (pl. MQTT, CoAP, Zigbee, LoRaWAN), ami megnehezíti a forgalom egységes monitorozását és kezelését.

- Korlátozott erőforrások (Resource Constraints): Sok IoT eszköz korlátozott számítási teljesítménnyel, memóriával és akkumulátor-élettartammal rendelkezik, ami megakadályozza a komplex biztonsági szoftverek vagy titkosítási mechanizmusok alkalmazását.

- Biztonsági sebezhetőségek (Security Vulnerabilities): Az IoT eszközök gyakran gyenge biztonsági intézkedésekkel rendelkeznek, ami könnyű célponttá teszi őket a támadók számára. Ezek az eszközök botnetek részévé válhatnak, és DDoS támadások indítására használhatók.

- Adatvédelem és adatkezelés (Privacy and Data Management): Az IoT eszközök által gyűjtött személyes vagy érzékeny adatok hatalmas mennyisége komoly adatvédelmi és megfelelőségi aggályokat vet fel.

- Edge computing igénye (Need for Edge Computing): A hatalmas adatmennyiség miatt nem minden adatot lehet a felhőbe küldeni. Az „edge computing” (él-számítástechnika) – ahol az adatok feldolgozása a forráshoz közelebb történik – egyre fontosabbá válik, ami új forgalmi mintázatokat és hálózati architektúrákat eredményez.

Ezen kihívások kezelése érdekében a hálózati mérnököknek és biztonsági szakembereknek új stratégiákat és eszközöket kell alkalmazniuk. Ilyenek például a felhőnatív monitorozási megoldások, az automatizált hálózati szabályozás, a fejlett AI-alapú forgalomelemzés és az IoT eszközök életciklusának biztonságos kezelése, amelyek mind a hálózati forgalom új paradigmáját hivatottak kezelni.

A hálózati forgalom jövőbeli trendjei

A hálózati forgalom világa folyamatosan változik és fejlődik, ahogyan az új technológiák és felhasználói igények alakítják a digitális tájat. A jövőbeli trendek előrejelzése kulcsfontosságú a hálózati infrastruktúra tervezéséhez és a digitális szolgáltatások innovációjához. Számos technológiai áttörés várható, amelyek alapjaiban befolyásolják, hogyan generálódik, továbbítódik és kezelődik a forgalom.

Főbb jövőbeli trendek a hálózati forgalom területén:

- Az 5G hálózatok elterjedése és hatása:

- Leírás: Az 5G nem csupán gyorsabb mobil internetet jelent, hanem rendkívül alacsony késleltetést, hatalmas kapacitást és a hálózati szeletelés (network slicing) képességét is. Ez lehetővé teszi a valós idejű alkalmazások, az AR/VR, az autonóm járművek és az ipari IoT robbanásszerű növekedését.

- Hálózati forgalomra gyakorolt hatás: Exponenciális forgalomnövekedés, különösen az él-számítástechnika felé tolódó adatáramlás, valamint a rendkívül diverzifikált forgalomtípusok (ultramegbízható, alacsony késleltetésű kommunikáció vs. tömeges IoT adatgyűjtés).

- Edge Computing és a forgalom decentralizációja:

- Leírás: Az adatok feldolgozása egyre inkább a hálózat „szélére”, azaz a felhasználóhoz vagy az adatforráshoz közelebb eső eszközökre (edge devices) tevődik át. Ez csökkenti a felhő felé irányuló forgalmat és a késleltetést.

- Hálózati forgalomra gyakorolt hatás: A forgalom mintázatai megváltoznak, kevesebb adat utazik a központi adatközpontokba, több adat marad lokálisan vagy regionálisan. Új hálózati architektúrák és protokollok válnak szükségessé az edge és a felhő közötti hatékony kommunikációhoz.

- Mesterséges intelligencia (AI) és Gépi Tanulás (ML) a hálózatkezelésben:

- Leírás: Az AI/ML algoritmusok képesek hatalmas mennyiségű hálózati forgalmi adat elemzésére, mintázatok felismerésére, anomáliák észlelésére és a hálózati teljesítmény prediktív optimalizálására.

- Hálózati forgalomra gyakorolt hatás: Intelligensebb forgalomformálás, automatizált hibaelhárítás, proaktív biztonsági védelem, dinamikus sávszélesség-elosztás és önoptimalizáló hálózatok (self-healing networks).

- Kvantumhálózatok és a kvantum-internethez vezető út:

- Leírás: Bár még gyerekcipőben jár, a kvantumhálózatok a kvantummechanika elveit használják az adatok továbbítására, ami alapjaiban változtathatja meg a biztonságos kommunikációt (pl. kvantum-kulcsosztás).

- Hálózati forgalomra gyakorolt hatás: Teljesen új típusú forgalom, amely kvantum biteket (qubiteket) továbbít. Ez forradalmasíthatja a titkosítást és a biztonságos kommunikációt, de új kihívásokat is támaszt a hálózati architektúra és a protokollok terén.

- Szoftveresen definiált hálózatok (SDN) és hálózati virtualizáció (NFV) fejlődése:

- Leírás: Ezek a technológiák továbbra is fejlődnek, rugalmasabbá és programozhatóbbá téve a hálózatokat, lehetővé téve a gyorsabb szolgáltatásbevezetést és a dinamikus erőforrás-allokációt.

- Hálózati forgalomra gyakorolt hatás: A forgalom útválasztása és kezelése sokkal dinamikusabbá válik, a hálózati funkciók virtualizálása (pl. virtuális tűzfalak) pedig új forgalmi mintázatokat eredményez.

A jövő hálózati forgalma tehát egyre komplexebbé, változatosabbá és dinamikusabbá válik. Azok a szervezetek és szakemberek, akik képesek alkalmazkodni ezekhez a trendekhez és kihasználni az új technológiákban rejlő lehetőségeket, versenyelőnyre tehetnek szert a digitális gazdaságban.

A mesterséges intelligencia szerepe a forgalomkezelésben

A mesterséges intelligencia (AI) és a gépi tanulás (ML) forradalmasítja a hálózati forgalom kezelését, monitorozását és optimalizálását. A hagyományos, szabályalapú hálózatkezelési módszerek egyre kevésbé képesek kezelni a modern hálózatok exponenciálisan növekvő komplexitását, dinamizmusát és az adatmennyiséget. Az AI/ML algoritmusok azonban képesek hatalmas adatmennyiség feldolgozására, mintázatok felismerésére és intelligens döntések meghozatalára, amelyek jelentősen javítják a hálózati teljesítményt és biztonságot.

Az AI/ML kulcsszerepe a forgalomkezelésben:

- Prediktív elemzés és kapacitástervezés:

- Hagyományos megközelítés: A kapacitástervezés gyakran statikus, történelmi adatokra és manuális becslésekre épül.

- AI/ML megközelítés: Az AI képes elemezni a történelmi forgalmi adatokat, felismerni a trendeket (napi, heti, szezonális ingadozások), és előre jelezni a jövőbeli forgalmi igényeket. Ez lehetővé teszi a proaktív kapacitásbővítést, a szűk keresztmetszetek azonosítását, mielőtt azok problémát okoznának, és az erőforrások optimalizált allokációját.

- Anomáliaészlelés és biztonság:

- Hagyományos megközelítés: A biztonsági rendszerek gyakran ismert fenyegetések (signature-based) alapján működnek, és nehezen észlelnek új vagy ismeretlen támadásokat.

- AI/ML megközelítés: Az ML algoritmusok képesek tanulni a normál hálózati forgalom mintázatairól és azonnal észlelni a normálistól való eltéréseket (anomáliákat), amelyek támadásokra (pl. DDoS, malware terjedés, adatlopás) utalhatnak. Ez lehetővé teszi a gyorsabb reagálást a fenyegetésekre és az ismeretlen támadások elleni védelmet.

- Dinamikus forgalomoptimalizálás és QoS:

- Hagyományos megközelítés: A QoS szabályok és a forgalomformálás konfigurálása gyakran manuális és statikus, nehezen alkalmazkodik a változó hálózati körülményekhez.

- AI/ML megközelítés: Az AI képes valós időben elemezni a forgalmat, és dinamikusan beállítani a QoS prioritásokat, útválasztási döntéseket és sávszélesség-elosztást. Például, ha egy videókonferencia minősége romlik, az AI automatikusan növelheti annak prioritását, vagy átirányíthatja egy kevésbé terhelt útvonalra.

- Önoptimalizáló és önjavító hálózatok (Self-optimizing and Self-healing Networks):

- Hagyományos megközelítés: A hálózati problémák elhárítása és az optimalizálás gyakran emberi beavatkozást igényel.

- AI/ML megközelítés: Az AI segítségével a hálózatok képesek önállóan tanulni, alkalmazkodni és optimalizálni magukat. Probléma esetén az AI képes diagnosztizálni a hibát és automatikusan elhárítani azt (pl. konfigurációs változtatásokkal, forgalom átirányításával), minimalizálva az emberi beavatkozást és a szolgáltatáskimaradást.

- A hálózati szeletelés (Network Slicing) optimalizálása 5G-ben:

- Leírás: Az 5G hálózatok lehetővé teszik a virtuális hálózati szeletek létrehozását, amelyek dedikált erőforrásokkal és szolgáltatási szintekkel rendelkeznek.

- AI/ML megközelítés: Az AI képes optimalizálni a szeletek elosztását és kezelését, biztosítva, hogy minden alkalmazás a számára szükséges erőforrásokat és QoS-t kapja.

Az AI és az ML integrálása a hálózati forgalom kezelésébe egyre inkább elengedhetetlenné válik a jövő digitális infrastruktúrájának hatékony és biztonságos működéséhez. Ez a technológia teszi lehetővé a hálózatok számára, hogy intelligensebbé, rugalmasabbá és ellenállóbbá váljanak a folyamatosan változó kihívásokkal szemben.