A modern digitális világban a hálózatok, az internet és az ezeken keresztül történő kommunikáció mindennapjaink szerves részét képezi. Akár otthoni Wi-Fi hálózatunkat használjuk, akár egy nagyvállalat komplex infrastruktúrájában navigálunk, a háttérben folyamatosan IP-címek biztosítják az eszközök közötti azonosítást és adatforgalmat. Az IP-címek két nagy kategóriába sorolhatók: publikus és privát címek. Bár a publikus IP-címek felelnek az interneten keresztüli egyedi azonosításért, a privát IP-címek a belső hálózatok gerincét képezik, lehetővé téve a zökkenőmentes és biztonságos kommunikációt a helyi környezetben.

A privát IP-címek alapvető szerepet játszanak abban, hogy a hálózatok hatékonyan és biztonságosan működhessenek anélkül, hogy minden egyes eszköznek egyedi, globálisan irányítható címmel kellene rendelkeznie. Ez a koncepció kulcsfontosságú az IP-címek véges számának kezelésében, a hálózati biztonság növelésében, és a belső hálózatok egyszerűbb adminisztrációjában. Ebben a cikkben mélyrehatóan megvizsgáljuk, mit is jelent pontosan a privát IP-cím, miért van rájuk szükség, hogyan használják őket, és milyen előnyökkel járnak a modern hálózati környezetekben.

Mi az a privát IP-cím?

A privát IP-címek olyan speciális IP-címek, amelyeket a helyi hálózatokon (LAN – Local Area Network) belül használnak az eszközök azonosítására. Ezek a címek nem irányíthatók közvetlenül az interneten keresztül, ami azt jelenti, hogy egy privát IP-címmel rendelkező eszköz nem érhető el közvetlenül a külső világból. Ezzel szemben a publikus IP-címek globálisan egyediek, és az interneten keresztül történő kommunikációhoz elengedhetetlenek. Minden internetre csatlakozó eszköznek, legyen az egy otthoni router vagy egy nagyméretű szerver, rendelkeznie kell egy publikus IP-címmel, hogy az interneten azonosítható és elérhető legyen.

A privát IP-címek koncepcióját az Internet Engineering Task Force (IETF) vezette be az RFC 1918 szabványban, hogy megoldást nyújtson az IPv4 címek kimerülésének problémájára, valamint a hálózati biztonság növelésére. Ez a szabvány három specifikus IP-címtartományt jelölt ki privát használatra. Ezek a tartományok garantáltan nem kerülnek ki az internetre, így biztosítva, hogy a belső hálózatok címei ne ütközzenek a globálisan egyedi publikus címekkel.

A privát IP-címek a belső hálózatok láthatatlan gerincét képezik, lehetővé téve a zökkenőmentes kommunikációt a helyi eszközök között, anélkül, hogy az interneten keresztül közvetlenül elérhetővé válnának.

A privát és publikus IP-címek közötti alapvető különbség a hatókörükben rejlik. A publikus IP-címek globális hatókörűek, azaz az interneten bárhonnan elérhetők és egyediek. A privát IP-címek viszont csak a helyi hálózaton belül érvényesek és egyediek. Két különböző, egymástól független helyi hálózat is használhatja ugyanazokat a privát IP-címeket anélkül, hogy ütközés lépne fel, mivel ezek a címek sosem kerülnek ki a saját hatókörükből az internetre.

Például, otthoni hálózatunkban a routerünk valószínűleg egy publikus IP-címmel rendelkezik, amit az internetszolgáltatótól kapott. Ezen a routeren belül azonban minden eszközünk (számítógép, telefon, okostévé) privát IP-címet kap, például a 192.168.1.x tartományból. Amikor telefonunkkal internetezünk, a routerünk végzi el a hálózati címfordítást (NAT), lefordítva a telefon privát IP-címét a router publikus IP-címére, mielőtt az adatcsomagok elhagynák a helyi hálózatot.

Miért van szükség privát IP-címekre?

A privát IP-címek bevezetése és széles körű használata több kulcsfontosságú problémára is megoldást kínált, és alapvetően alakította át a modern hálózatok felépítését és működését. Három fő okot emelhetünk ki, amelyek szükségessé teszik a privát IP-címek alkalmazását:

Az IPv4 címkészlet kimerülése

Az IPv4 protokoll 32 bites címeket használ, ami elméletileg 232, azaz körülbelül 4,3 milliárd egyedi IP-címet tesz lehetővé. Bár ez a szám óriásinak tűnhetett a protokoll bevezetésekor, az internet robbanásszerű növekedésével, valamint az egyre több eszköz (számítógépek, okostelefonok, IoT eszközök) hálózatra csatlakozásával nyilvánvalóvá vált, hogy ez a címkészlet véges, és gyorsan kimerül. Ha minden egyes eszköznek egyedi, publikus IP-címmel kellene rendelkeznie, az IPv4 címek már réges-rég elfogytak volna.

A privát IP-címek és a hozzájuk kapcsolódó hálózati címfordítás (NAT) lehetővé teszi, hogy több ezer, sőt millió eszköz osztozzon egyetlen publikus IP-címen. Egy otthoni hálózatban, ahol több eszköz is csatlakozik az internetre, mindegyik eszköznek van egy privát IP-címe, de a külvilág felé mindössze a router egyetlen publikus IP-címével jelennek meg. Ez a megközelítés drámaian lassította az IPv4 címkimerülés ütemét, és időt nyert az IPv6 protokoll széles körű bevezetésére.

Fokozott hálózati biztonság

A privát IP-címek használata jelentősen növeli a belső hálózatok biztonságát. Mivel a privát IP-címekkel rendelkező eszközök nem érhetők el közvetlenül az internetről, ez egyfajta alapértelmezett védelmi réteget biztosít. Egy külső támadó nem tud közvetlenül kapcsolódni egy privát IP-című eszközhöz, mivel az egyszerűen nem látható a globális hálózaton. Az internetről érkező forgalomnak először a router publikus IP-címéhez kell megérkeznie, és csak azután tudja a router, speciális konfiguráció (például port-forwarding) esetén, továbbítani a belső hálózatba.

Ez a „rejtett” természet csökkenti a támadási felületet és megnehezíti a rosszindulatú behatolók dolgát. A belső hálózatban lévő eszközök közötti kommunikáció is védettebbé válik, mivel az adatok nem hagyják el a helyi hálózatot anélkül, hogy a routeren keresztül mennének, amely tűzfalként is funkcionálhat. Ez a réteg védelem különösen fontos otthoni, kisvállalati és nagyvállalati környezetben egyaránt, ahol érzékeny adatok és rendszerek működnek.

Egyszerűsített hálózati adminisztráció és rugalmasság

A privát IP-címek használata nagymértékben leegyszerűsíti a hálózati adminisztrációt és növeli a hálózatok rugalmasságát. A rendszergazdáknak nem kell koordinálniuk a publikus IP-címek kiosztását más szervezetekkel, és szabadon választhatnak a dedikált privát tartományokból anélkül, hogy aggódniuk kellene a globális címütközések miatt. Ez lehetővé teszi a hálózatok gyors és egyszerű tervezését, bővítését és újrakonfigurálását.

Ezenkívül a privát IP-címek lehetővé teszik a hálózati szegmentációt. Egy nagyvállalat például könnyedén feloszthatja a hálózatát különböző alhálózatokra (pl. HR, pénzügy, fejlesztés), mindegyiknek saját privát IP-címtartományt rendelve. Ez növeli a biztonságot (a különböző részlegek hálózatai el vannak szigetelve egymástól) és javítja a hálózati teljesítményt azáltal, hogy csökkenti a hálózati forgalmat az egyes szegmenseken belül. A DHCP (Dynamic Host Configuration Protocol) protokollal párosítva a privát IP-címek dinamikus kiosztása automatizálja az eszközök hálózatra csatlakozását, minimalizálva a manuális konfigurációt és a hibalehetőségeket.

Az RFC 1918 szabvány és a dedikált tartományok

Ahogy már említettük, a privát IP-címek koncepcióját az RFC 1918 szabvány rögzíti, amelyet az IETF (Internet Engineering Task Force) adott ki. Ez a dokumentum specifikusan három IP-címtartományt jelöl ki, amelyeket kizárólag privát hálózatokon belül lehet használni. Ezek a tartományok garantáltan nem kerülnek ki az internetre, és az internetszolgáltatók (ISP-k) routerei úgy vannak konfigurálva, hogy eldobnak minden olyan adatcsomagot, amely ilyen címekkel érkezik a publikus internet felől, vagy megpróbálna kijutni rá.

Az RFC 1918 által definiált privát IP-címtartományok a következők:

| Osztály | Címblokk | Hálózati maszk | Lehetséges IP-címek száma |

|---|---|---|---|

| A osztály | 10.0.0.0 - 10.255.255.255 |

255.0.0.0 (/8) |

16 777 216 |

| B osztály | 172.16.0.0 - 172.31.255.255 |

255.240.0.0 (/12) |

1 048 576 |

| C osztály | 192.168.0.0 - 192.168.255.255 |

255.255.0.0 (/16) |

65 536 |

Ezen tartományok mindegyike különböző méretű hálózatok számára ideális:

- A

10.0.0.0/8tartomány hatalmas, több mint 16 millió lehetséges IP-címet kínál. Ezt a tartományt jellemzően nagyvállalatok, egyetemek és adatközpontok használják, ahol rendkívül sok eszköz és alhálózat található. Nagy rugalmasságot biztosít a hálózati tervezésben és a szegmentációban. - A

172.16.0.0/12tartomány közepes méretű hálózatok számára ideális, több mint 1 millió címmel. Gyakran használják közepes méretű vállalatok, telephelyek közötti VPN kapcsolatok vagy bonyolultabb hálózati struktúrák esetén. - A

192.168.0.0/16tartomány a leggyakrabban használt privát címtartomány, különösen otthoni hálózatokban és kisvállalati környezetekben. Ez a tartomány 65 536 címet biztosít, ami több mint elegendő a legtöbb otthoni vagy kis irodai igényhez. A legtöbb otthoni router alapértelmezetten a192.168.1.0/24vagy192.168.0.0/24alhálózatot használja.

Bármely szervezet vagy egyén szabadon használhatja ezeket a privát IP-címtartományokat a belső hálózatában anélkül, hogy regisztrálnia kellene őket, vagy aggódnia kellene a globális címütközések miatt. Ez a rugalmasság alapvető a modern hálózati infrastruktúra kialakításában és menedzselésében.

A hálózati címfordítás (NAT) szerepe

A privát IP-címek hatékony használatához elengedhetetlen a Hálózati Címfordítás (NAT – Network Address Translation) mechanizmusának megértése. A NAT az a folyamat, amely lehetővé teszi, hogy a privát IP-címmel rendelkező eszközök kommunikálhassanak az internettel, amely publikus IP-címeket használ. A NAT jellemzően a routeren vagy tűzfalon fut, amely a belső, privát hálózat és a külső, publikus internet között helyezkedik el.

Amikor egy belső hálózatban lévő eszköz (privát IP-címmel) adatot küld az internetre, a router elfogja ezt a csomagot. A router ekkor lecseréli a csomag forrás IP-címét (ami az eszköz privát IP-címe) a router publikus IP-címére. Ezenkívül a router általában egy portszámot is hozzárendel a kimenő forgalomhoz, hogy egyedileg azonosítani tudja, melyik belső eszközhöz tartozik a forgalom. Ez a folyamat a Port Address Translation (PAT), más néven NAT Overload, a NAT leggyakoribb formája.

Amikor a válasz megérkezik az internetről a router publikus IP-címére és a hozzárendelt portra, a router megvizsgálja a saját NAT tábláját. Ez a tábla nyilvántartja, hogy melyik belső privát IP-címhez és porthoz melyik külső portszámot rendelte hozzá. A router ez alapján lecseréli a cél IP-címet (ami a router publikus IP-címe) a megfelelő belső privát IP-címre és portra, majd továbbítja a csomagot a belső hálózaton lévő eredeti eszköznek.

A NAT a modern hálózatok csendes hőse: lehetővé teszi, hogy milliónyi privát IP-című eszköz kommunikáljon a publikus internettel, miközben megőrzi a belső hálózat biztonságát és az IP-címek takarékos felhasználását.

A NAT-nak több típusa létezik:

- Statikus NAT (Static NAT): Egy privát IP-címet egy fix, publikus IP-címhez rendel. Ez azt jelenti, hogy a belső hálózat egy adott eszközét (pl. egy szervert) mindig ugyanazzal a publikus IP-címmel lehet elérni az internetről. Gyakran használják belső szerverek publikussá tételére.

- Dinamikus NAT (Dynamic NAT): Egy privát IP-címet egy publikus IP-címek pooljából származó, dinamikusan kiosztott címhez rendel. Ha az eszköz lekapcsolódik, a publikus cím felszabadul.

- Port Address Translation (PAT) / NAT Overload: Ez a leggyakoribb típus, különösen otthoni és kisvállalati hálózatokban. Több privát IP-címet egyetlen publikus IP-címhez rendel, különböző portszámok használatával. Ez teszi lehetővé, hogy több száz vagy ezer eszköz osztozzon egyetlen publikus IP-címen.

A NAT kulcsfontosságú a privát IP-címek koncepciójának működéséhez, mivel áthidalja a szakadékot a belső, nem irányítható privát hálózat és a külső, globálisan irányítható internet között. Ezenkívül további biztonsági réteget biztosít, mivel a belső hálózati topológia rejtve marad a külvilág elől.

A privát IP-címek kiosztása: DHCP protokoll

A privát IP-címek belső hálózaton belüli kiosztása nagyrészt a DHCP (Dynamic Host Configuration Protocol) protokoll segítségével történik. A DHCP egy hálózati protokoll, amely automatikusan kioszt IP-címeket és egyéb hálózati konfigurációs paramétereket (például alhálózati maszk, alapértelmezett átjáró, DNS szerverek) az eszközöknek, amikor azok csatlakoznak egy hálózathoz.

A DHCP használata jelentősen leegyszerűsíti a hálózati adminisztrációt, különösen nagy hálózatokban, ahol sok eszköz csatlakozik és kapcsolódik le. Kézi IP-cím konfiguráció nélkül az eszközök azonnal képesek kommunikálni a hálózaton belül és az internettel (a NAT segítségével).

Hogyan működik a DHCP?

- DHCP Discover: Amikor egy új eszköz (pl. egy laptop) csatlakozik a hálózathoz, és IP-címet igényel, egy DHCP Discover üzenetet küld a hálózaton. Ez egy broadcast üzenet, ami azt jelenti, hogy minden eszköz megkapja a hálózaton.

- DHCP Offer: A hálózaton lévő DHCP szerver (gyakran a routerünk) megkapja a Discover üzenetet, és felajánl egy elérhető IP-címet a saját IP-címtartományából (pl. a

192.168.1.xtartományból). Az ajánlat tartalmazza az IP-címet, az alhálózati maszkot, az alapértelmezett átjárót (a router IP-címét) és a DNS szerver címét, valamint egy „lehetőségi időt” (lease time), ami azt jelzi, meddig érvényes az ajánlott IP-cím. - DHCP Request: Az eszköz megkapja az Offer üzenetet, és egy DHCP Request üzenettel nyugtázza, hogy elfogadja az ajánlott IP-címet. Ez az üzenet is broadcast formában történhet, hogy más DHCP szerverek tudomást szerezzenek arról, hogy az eszköz már megkapta a címét, és visszavonhatják saját ajánlataikat.

- DHCP ACK (Acknowledgement): A DHCP szerver megkapja a Request üzenetet, és egy DHCP ACK üzenettel véglegesíti az IP-cím kiosztását. Ekkor az eszköz hivatalosan is megkapja a konfigurációs paramétereket, és képes lesz kommunikálni a hálózaton.

A DHCP szerverek gyakran beépített funkcióként megtalálhatók az otthoni routerekben, de nagyobb hálózatokban dedikált szerverek is futtathatják ezt a szolgáltatást. A „lehetőségi idő” (lease time) biztosítja, hogy az IP-címek ne legyenek örökre foglaltak, és felszabaduljanak, ha egy eszköz lekapcsolódik a hálózatról, így újra felhasználhatók más eszközök számára. Ez a dinamikus kezelés rendkívül hatékony az IP-címek kihasználásában a privát hálózatokon belül.

Címfeloldás a belső hálózatban: ARP protokoll

Bár a DHCP felelős az IP-címek kiosztásáért, a belső hálózaton belüli eszközök közötti tényleges kommunikációhoz szükség van egy másik protokollra is, az ARP-re (Address Resolution Protocol). Az IP-címek logikai azonosítók, amelyek a hálózati rétegben (OSI modell 3. rétege) működnek. Azonban az adatok tényleges továbbítása a fizikai hálózaton (pl. Ethernet vagy Wi-Fi) a MAC-címek (Media Access Control address) alapján történik, amelyek a fizikai rétegben (OSI modell 2. rétege) működő, hardveresen beégetett, egyedi azonosítók.

Amikor egy eszköz (A) adatot szeretne küldeni egy másik eszköznek (B) ugyanazon a helyi hálózaton belül, ismeri B IP-címét, de szüksége van B MAC-címére ahhoz, hogy a fizikai hálózaton keresztül elküldje az adatcsomagot. Itt lép be az ARP.

Hogyan működik az ARP?

- ARP Request: Eszköz A egy ARP Request broadcast üzenetet küld a hálózaton, megkérdezve: „Kié a

[B_IP_címe]IP-cím? Kérlek, küldd el a MAC-címedet.” - ARP Reply: Minden eszköz megkapja ezt a kérést. Az az eszköz, amelynek IP-címe megegyezik a kérésben szereplő IP-címmel (azaz Eszköz B), egy ARP Reply üzenettel válaszol, amely tartalmazza a saját MAC-címét. Ez az üzenet unicast formában történik, azaz közvetlenül Eszköz A-nak küldi.

- ARP Cache: Eszköz A megkapja az ARP Reply-t, és eltárolja Eszköz B IP-címének és MAC-címének párosítását a saját ARP gyorsítótárában (ARP cache). Ez a gyorsítótár ideiglenesen tárolja a gyakran használt IP-MAC cím párosításokat, így a jövőbeni kommunikációhoz nem szükséges újra ARP kérést küldeni. A gyorsítótár bejegyzései általában egy bizonyos idő után lejárnak, vagy ha az eszköz újraindul.

Az ARP protokoll tehát alapvető a privát hálózatokon belüli kommunikációhoz, mivel lehetővé teszi a logikai IP-címek fizikai MAC-címekre történő fordítását, ami elengedhetetlen az adatcsomagok tényleges továbbításához a helyi hálózaton. Nélküle a privát IP-címek csak elméleti azonosítók lennének, gyakorlati hasznuk nem lenne a fizikai kommunikációban.

DNS a privát hálózatokban

A Domain Name System (DNS) az internet telefonkönyveként funkcionál, fordítva le az ember által olvasható tartományneveket (pl. google.com) gépek által olvasható IP-címekre. Bár a DNS-t elsősorban a publikus interneten használjuk, fontos szerepe van a privát hálózatokon belül is, különösen nagyobb vállalati környezetekben.

Otthoni hálózatokban általában a routerünk DNS-proxyként működik, és továbbítja a DNS-kéréseket az internetszolgáltató DNS-szervereinek, vagy nyilvános DNS-szervereknek (pl. Google DNS: 8.8.8.8). Azonban nagyobb szervezeteknél, ahol belső szerverek, alkalmazások és szolgáltatások futnak privát IP-címeken, szükség van egy helyi (vagy belső) DNS-szerverre.

A belső DNS-szerverek feladata, hogy feloldják a belső tartományneveket privát IP-címekre. Például, ha egy vállalat rendelkezik egy belső intranettel a intranet.vallalat.local címen, a belső DNS-szerver fordítja le ezt a nevet a megfelelő privát IP-címre (pl. 192.168.10.50). Ez lehetővé teszi a felhasználók számára, hogy könnyen hozzáférjenek a belső erőforrásokhoz anélkül, hogy emlékezniük kellene az IP-címekre.

A belső DNS-szerverek emellett a külső DNS-kéréseket is továbbítják a publikus DNS-szerverek felé (ez az ún. „forwarding”). Így egyetlen DNS-szerver képes kezelni mind a belső, mind a külső nézeteresztést. Ez a megközelítés növeli a hálózat hatékonyságát és biztonságát, mivel a belső DNS-kérések nem hagyják el a helyi hálózatot, és a külső kérések is centralizáltan kezelhetők.

Biztonsági vonatkozások és a privát hálózatok védelme

A privát IP-címek használata alapvető biztonsági előnyt jelent, mivel a belső hálózatot elrejti a közvetlen internetes hozzáférés elől. Ez az „elrejtés” önmagában nem teljes körű védelem, de egy jelentős első lépcső a hálózati biztonság felé. Nézzük meg részletesebben a biztonsági vonatkozásokat:

Alapértelmezett védelem a közvetlen támadások ellen

Mivel a privát IP-címek nem irányíthatók közvetlenül az internetről, egy külső támadó nem tud közvetlenül csatlakozni egy privát IP-címmel rendelkező eszközhöz. Az összes bejövő internetes forgalomnak először a router publikus IP-címéhez kell megérkeznie. Ez azt jelenti, hogy a router egyfajta tűzfalként is funkcionál, alapértelmezetten blokkolva a legtöbb nem kért bejövő kapcsolatot. Ez jelentősen csökkenti a hálózaton belüli eszközök sebezhetőségét a közvetlen internetes támadásokkal szemben.

A hálózati topológia elrejtése

A NAT használatával a belső hálózat privát IP-címei és a hálózati topológia rejtve marad a külvilág elől. Egy külső entitás csak a router publikus IP-címét látja, de nem tudja megállapítani, hány eszköz van a belső hálózaton, milyen IP-címekkel rendelkeznek, vagy milyen a belső hálózat felépítése. Ez az információhiány megnehezíti a támadók számára a célzott támadások tervezését és végrehajtását.

Szegmentáció és hozzáférés-szabályozás

Nagyobb hálózatokban a privát IP-címek lehetővé teszik a hálózat szegmentálását alhálózatokra. Például egy vállalat elkülönítheti a szervereket, a fejlesztőket, az irodai felhasználókat és a vendég Wi-Fi-t különböző privát IP-tartományokba és VLAN-okba. Ez a szegmentáció lehetővé teszi a finomhangolt hozzáférés-szabályozást a különböző szegmensek között, például tűzfal szabályokkal. Ha egy szegmens kompromittálódik, a kár nem terjed át azonnal az egész hálózatra, hanem lokalizálható a szegmensre.

Fontos megjegyzések a biztonságról

Bár a privát IP-címek növelik a biztonságot, fontos megérteni, hogy nem nyújtanak teljes védelmet. A belső hálózat továbbra is sebezhető lehet:

- Malware és belső fenyegetések: Egy malware, amely bejut a hálózatba (pl. egy felhasználó letölt egy fertőzött fájlt), szabadon terjedhet a privát IP-címekkel rendelkező eszközök között.

- Port-forwarding és DMZ: Ha port-forwarding van beállítva, vagy egy eszköz a DMZ-ben (Demilitarized Zone) van, az közvetlenül elérhetővé válik az internetről, és elveszíti a privát IP-címek nyújtotta alapértelmezett védelmet.

- Hibás konfiguráció: A rosszul konfigurált tűzfalak vagy routerek biztonsági réseket nyithatnak.

Ezért a privát IP-címek használata csak egy része a teljes hálózati biztonsági stratégiának. Kiegészíteni kell tűzfalakkal, behatolás-észlelő rendszerekkel (IDS/IPS), biztonságos jelszavakkal, rendszeres szoftverfrissítésekkel és felhasználói oktatással a teljes körű védelem érdekében.

A privát IP-címek előnyei részletesen

A privát IP-címek rendkívül sokoldalúak és számos előnnyel járnak, amelyek hozzájárulnak a modern hálózatok hatékonyságához, biztonságához és rugalmasságához. Ezek az előnyök túlmutatnak az IPv4 címkészlet kimerülésének lassításán.

1. Az IP-címek takarékos felhasználása

Ez az elsődleges és legnyilvánvalóbb előny. A NAT-tal kombinálva a privát IP-címek lehetővé teszik, hogy több millió eszköz osztozzon viszonylag kevés publikus IP-címen. Egyetlen otthoni vagy kisvállalati publikus IP-cím mögött akár több tíz vagy száz privát IP-című eszköz is működhet. Ez kritikus fontosságú volt az IPv4 élettartamának meghosszabbításában, és elengedhetetlen a jelenlegi internetes infrastruktúra fenntartásához, miközben az IPv6 bevezetése folyamatosan zajlik.

2. Fokozott biztonság

Ahogy már részleteztük, a privát IP-címekkel rendelkező eszközök alapértelmezetten „rejtve” vannak az internet elől. Ez egy natív tűzfalat biztosít, amely megakadályozza a közvetlen, nem kért bejövő kapcsolatokat a belső hálózatra. Ez csökkenti a támadási felületet, és megnehezíti a külső támadók számára a hálózaton belüli eszközök felderítését és célzását. Ez a réteg védelem különösen értékes az otthoni és kisvállalati környezetekben, ahol a felhasználók gyakran nincsenek tisztában a hálózati biztonsági kockázatokkal.

3. Egyszerűsített hálózati adminisztráció

A privát IP-címek használata jelentősen leegyszerűsíti a hálózati tervezést és kezelést. A rendszergazdáknak nem kell globálisan egyedi IP-címeket beszerezniük minden egyes belső eszközhöz. Szabadon kioszthatnak címeket a privát tartományokból, anélkül, hogy aggódniuk kellene a globális ütközések miatt. A DHCP protokollal párosítva az IP-címek automatikus kiosztása minimalizálja a kézi konfigurációt és a hibalehetőségeket, így a hálózati bővítések és változtatások sokkal gyorsabban és könnyebben elvégezhetők.

4. Hálózati szegmentáció és rugalmasság

A privát IP-címek lehetővé teszik a nagy hálózatok logikai felosztását kisebb, jobban kezelhető alhálózatokra (szegmensekre) VLAN-ok és alhálózati maszkok segítségével. Ez a szegmentáció több célt is szolgál:

- Biztonság: Elszigeteli a különböző osztályokat vagy funkciókat (pl. HR, pénzügy, vendég Wi-Fi), így egy esetleges biztonsági incidens lokalizálható marad.

- Teljesítmény: Csökkenti a broadcast forgalmat azáltal, hogy kisebb broadcast tartományokat hoz létre, ami javítja a hálózati teljesítményt.

- Rugalmasság: Lehetővé teszi a hálózat specifikus igényekhez való igazítását, például dedikált alhálózatok létrehozását szerverek, VoIP rendszerek vagy IoT eszközök számára.

5. Költséghatékonyság

Mivel nincs szükség publikus IP-címek vásárlására minden egyes belső eszközhöz, a privát IP-címek használata jelentős költségmegtakarítást eredményezhet, különösen nagy hálózatok esetén. A publikus IP-címek korlátozott erőforrások, és gyakran díj ellenében biztosítják őket az internetszolgáltatók.

Ezen előnyök kombinációja teszi a privát IP-címeket a modern hálózati infrastruktúra alapkövévé, lehetővé téve a hatékony, biztonságos és skálázható hálózatok kiépítését és fenntartását.

Kihívások és korlátok a privát IP-címek használatában

Bár a privát IP-címek számos előnnyel járnak, használatuk bizonyos kihívásokat és korlátokat is magával vonhat. Fontos megérteni ezeket, hogy elkerüljük a lehetséges problémákat és megfelelően tervezzük meg a hálózatot.

1. Közvetlen külső hozzáférés hiánya

Ez a privát IP-címek alapvető tulajdonsága, amely egyben előny (biztonság) és hátrány is. Egy privát IP-címmel rendelkező eszköz nem érhető el közvetlenül az internetről. Ez problémát jelenthet, ha valaki külső hálózatról (pl. az irodán kívülről vagy az internetről) szeretne hozzáférni egy belső szerverhez, IP-kamerához vagy hálózati tárolóhoz (NAS).

Ennek áthidalására olyan mechanizmusok szükségesek, mint a port-forwarding (port továbbítás) vagy a DMZ (Demilitarized Zone). A port-forwarding lehetővé teszi, hogy a router egy bizonyos külső portra érkező forgalmat egy belső privát IP-cím és port felé irányítson. A DMZ egy olyan hálózati szegmens, amely kevésbé védett, mint a belső hálózat, és ide helyezhetők el a nyilvánosan elérhető szerverek.

Ezek a megoldások azonban biztonsági kockázatot jelentenek, mivel megnyitnak egy „ajtót” a belső hálózat felé. A helytelenül konfigurált port-forwarding vagy DMZ sebezhetővé teheti a belső hálózatot a külső támadásokkal szemben.

2. VPN-ek és távoli hozzáférés komplexitása

Amikor valaki távolról szeretne hozzáférni egy privát hálózathoz (pl. otthoni irodából a vállalati hálózathoz), VPN-re (Virtual Private Network) van szükség. A VPN egy titkosított „alagutat” hoz létre a felhasználó eszköze és a távoli hálózat között, így a felhasználó eszköze úgy viselkedik, mintha a távoli hálózaton belül lenne, és privát IP-címet kaphat onnan. Bár a VPN megoldja a távoli hozzáférés problémáját, beállítása és kezelése bonyolultabb lehet, különösen a NAT mögötti hálózatok esetében.

3. IP-cím konfliktusok

Bár a privát IP-címek nem ütköznek a publikus címekkel, két vagy több eszköz ugyanazon a privát hálózaton belül nem rendelkezhet ugyanazzal az IP-címmel. Ha ez megtörténik (pl. egy eszköz manuálisan van konfigurálva egy már kiosztott IP-címre, vagy két DHCP szerver van a hálózaton), IP-cím konfliktus lép fel. Ez kommunikációs problémákhoz vezet, és az érintett eszközök nem tudnak megfelelően működni a hálózaton. A DHCP szerverek és a hálózati eszközök általában képesek észlelni az ilyen konfliktusokat, de a hibaelhárításra szükség lehet.

4. Nehézségek a hálózati hibaelhárításban

A NAT használata megnehezítheti a hálózati hibaelhárítást, különösen a külső forgalommal kapcsolatos problémák azonosítását. Mivel a külső IP-cím a router publikus címe, nehezebb nyomon követni, hogy melyik belső eszköz generálja a problémás forgalmat, vagy melyik eszközhöz tartozik egy adott bejövő kérés. Mélyrehatóbb naplóelemzésre és hálózati forgalom monitorozásra lehet szükség a probléma forrásának azonosításához.

5. Korlátozott méretezhetőség bizonyos esetekben

Bár a privát IP-címek nagy hálózatok esetén is skálázhatók, a NAT használata bevezethet bizonyos korlátokat. A NAT táblák mérete véges, és nagy számú egyidejű kapcsolat esetén a router erőforrásai (CPU, memória) korlátot szabhatnak a teljesítménynek. Ez különösen igaz a nagyon nagyvállalati vagy szolgáltatói szintű hálózatokra, ahol az IPv6 natív megoldásokat kínál a címkimerülés és a NAT-tal kapcsolatos problémák elkerülésére.

Ezen kihívások ellenére a privát IP-címek továbbra is nélkülözhetetlenek a modern hálózatokban, és a legtöbb esetben az előnyök messze felülmúlják a hátrányokat, feltéve, hogy a hálózatot megfelelően tervezik és kezelik.

Gyakori felhasználási forgatókönyvek

A privát IP-címek szinte minden hálózati környezetben megtalálhatók, az egyszerű otthoni beállításoktól a komplex vállalati infrastruktúrákig. Nézzünk meg néhány gyakori felhasználási forgatókönyvet:

1. Otthoni hálózatok

Ez a leggyakoribb példa. Minden otthoni router alapértelmezetten privát IP-címtartományt használ (leggyakrabban 192.168.1.0/24 vagy 192.168.0.0/24). Amikor egy számítógép, okostelefon, tablet, okostévé vagy bármilyen IoT eszköz csatlakozik a Wi-Fi-hez vagy Ethernet kábelen keresztül, a router DHCP szervere kioszt neki egy privát IP-címet ebből a tartományból. A router ezután NAT-ot használ, hogy az összes belső eszköz kommunikálhasson az internettel a router egyetlen publikus IP-címén keresztül.

2. Kis- és középvállalati (KKV) hálózatok

A KKV-k hálózatai hasonlóan működnek az otthoni hálózatokhoz, de nagyobb méretekben. Több munkaállomás, szerver, hálózati nyomtató és Wi-Fi hozzáférési pont található. A 192.168.x.x vagy 172.16.x.x tartományokból származó privát IP-címeket használnak. Gyakori a hálózati szegmentáció is, például külön VLAN-ok és alhálózatok a vendég Wi-Fi, az irodai eszközök és a szerverek számára, mindegyik saját privát IP-címtartománnyal.

3. Nagyvállalati és egyetemi hálózatok

Ezek a hálózatok rendkívül komplexek és több ezer vagy tízezer eszközt is tartalmazhatnak. Itt a 10.0.0.0/8 tartomány a leggyakoribb, mivel elegendő címet biztosít a nagyszabású szegmentációhoz. Külön alhálózatok és VLAN-ok léteznek a különböző részlegek (pl. HR, pénzügy, mérnöki), campus épületek, adatközpontok, szerverfarmok és vezeték nélküli hálózatok számára. A belső DNS-szerverek kulcsfontosságúak a belső erőforrások kezelésében.

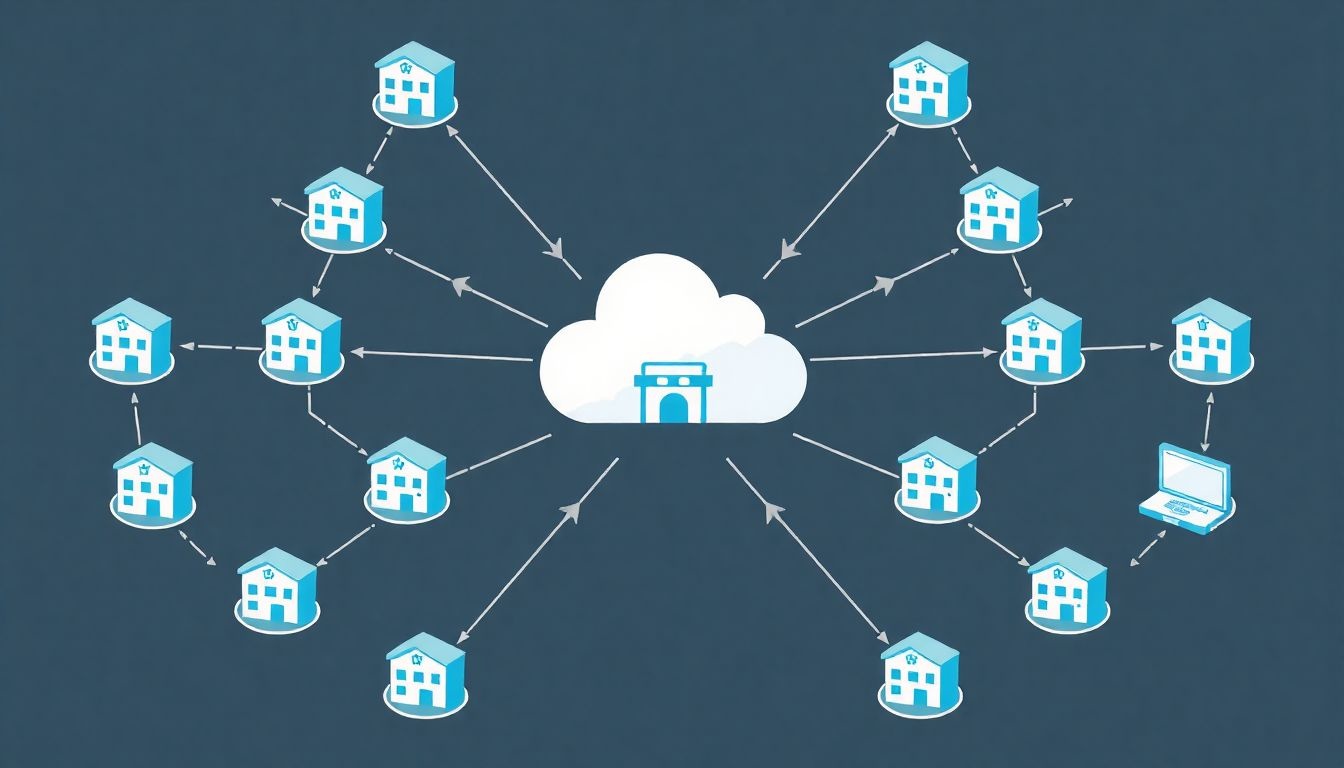

4. Adatközpontok és felhőszolgáltatások

Az adatközpontokban és a felhőszolgáltatásokban (pl. AWS, Azure, Google Cloud) a privát IP-címek alapvetőek. A virtuális gépek, konténerek és egyéb szolgáltatások szinte kizárólag privát IP-címeket használnak a belső hálózataikon belül. A felhőszolgáltatók hatalmas privát IP-címtartományokat osztanak ki a felhasználóknak virtuális magánhálózatok (VPC – Virtual Private Cloud) formájában. Ez biztosítja a szegregációt az ügyfelek között, és lehetővé teszi a belső kommunikációt anélkül, hogy minden virtuális gépnek publikus IP-címmel kellene rendelkeznie.

5. Virtualizált környezetek

Akár helyi szervereken futó virtualizációról (pl. VMware, Hyper-V), akár konténeres technológiákról (Docker, Kubernetes) van szó, a privát IP-címek használata elengedhetetlen. Minden virtuális gép vagy konténer saját privát IP-címet kap a gazdagépen belüli virtuális hálózaton. Ez lehetővé teszi a virtuális gépek közötti kommunikációt és a gazdagép hálózati adapterén keresztül történő internet-hozzáférést, anélkül, hogy publikus IP-címre lenne szükségük.

6. IoT (Internet of Things) hálózatok

Az IoT eszközök (okosotthon eszközök, szenzorok, ipari vezérlők) száma exponenciálisan növekszik. Ezek az eszközök gyakran privát IP-címeket használnak a helyi hálózaton belül, és egy központi átjárón vagy routeren keresztül kommunikálnak az internettel. Ez a megközelítés skálázható és biztonságos módon teszi lehetővé a hatalmas számú eszköz csatlakoztatását anélkül, hogy elfogynának a publikus IP-címek.

Ezek a példák jól illusztrálják, hogy a privát IP-címek mennyire integrálódtak a modern hálózati infrastruktúrába, és milyen sokféle környezetben biztosítják a kommunikáció alapját.

Gyakori problémák és hibaelhárítás

Bár a privát IP-címek használata alapvetően egyszerűsíti a hálózatokat, bizonyos problémák mégis felmerülhetnek. Fontos tudni, hogyan azonosíthatjuk és háríthatjuk el ezeket a gyakori hibákat.

1. IP-cím konfliktus

Tünetek: Egy eszköz nem tud csatlakozni a hálózathoz vagy az internethez, hibajelentést ad ki „IP-cím konfliktus” vagy „duplikált IP-cím észlelve” üzenettel. Más eszközök is lelassulhatnak vagy megszakadhat a kapcsolatuk.

Okok:

- Két eszköz manuálisan van konfigurálva ugyanazzal a statikus IP-címmel.

- Egy eszköz statikus IP-címet kapott, amely a DHCP szerver kiosztási tartományában van, és a DHCP szerver kiosztotta azt egy másik eszköznek is.

- Két DHCP szerver fut ugyanazon a hálózaton, és mindkettő ugyanazt az IP-címet próbálja kiosztani.

Hibaelhárítás:

- Indítsa újra az eszközt: Ez gyakran arra kényszeríti az eszközt, hogy új IP-címet kérjen a DHCP szervertől.

- Ellenőrizze a DHCP szervert: Győződjön meg arról, hogy csak egy DHCP szerver fut a hálózaton (általában a router).

- Ellenőrizze a statikus IP-címeket: Ha vannak statikusan konfigurált eszközök, győződjön meg róla, hogy ezek az IP-címek kívül esnek a DHCP kiosztási tartományán.

- Használjon

ipconfig /releaseésipconfig /renewparancsokat (Windows) vagysudo dhclient -réssudo dhclient(Linux): Ezek a parancsok felszabadítják, majd újra kérik az IP-címet.

2. Nincs IP-cím / Érvénytelen IP-cím (APIPA)

Tünetek: Az eszköz nem kap IP-címet, vagy egy 169.254.x.x tartományból származó címet kap (ez az Automatic Private IP Addressing – APIPA tartomány, amit az eszköz akkor használ, ha nem talál DHCP szervert). Az eszköz nem tud kommunikálni a hálózaton és az interneten.

Okok:

- A DHCP szerver (router) nem működik, vagy ki van kapcsolva.

- Az eszköz nem tudja elérni a DHCP szervert (pl. rossz kábelezés, Wi-Fi probléma).

- Nincs szabad IP-cím a DHCP tartományban.

Hibaelhárítás:

- Indítsa újra a routert: Ez gyakran megoldja a DHCP szerver problémáit.

- Ellenőrizze a fizikai kapcsolatot: Győződjön meg arról, hogy a kábelek megfelelően csatlakoznak, vagy a Wi-Fi jel erős.

- Ellenőrizze a router DHCP beállításait: Győződjön meg róla, hogy a DHCP engedélyezve van, és van elegendő szabad IP-cím a kiosztási tartományban.

3. NAT problémák / Nincs internet-hozzáférés

Tünetek: Az eszközök privát IP-címet kapnak, tudnak kommunikálni a helyi hálózaton belül (pl. látják egymást, hálózati nyomtatót), de nem tudnak csatlakozni az internethez.

Okok:

- A router NAT funkciója hibásan működik, vagy ki van kapcsolva.

- A router nem kapott publikus IP-címet az internetszolgáltatótól.

- DNS problémák (a router vagy az eszköz rossz DNS szervert használ).

Hibaelhárítás:

- Indítsa újra a routert és a modemet: Ez gyakran megoldja az internetkapcsolati problémákat.

- Ellenőrizze a router publikus IP-címét: Lépjen be a router adminisztrációs felületére, és ellenőrizze, hogy kapott-e publikus IP-címet az internetszolgáltatótól. Ha nem, vegye fel a kapcsolatot az internetszolgáltatóval.

- Ellenőrizze a DNS beállításokat: Győződjön meg róla, hogy a router DNS beállításai helyesek (pl. az internetszolgáltató DNS-szerverei vagy nyilvános DNS-szerverek, mint a

8.8.8.8). - Pingelje a routert és egy külső címet: Próbálja meg pingelni a router privát IP-címét (pl.

ping 192.168.1.1), majd egy külső címet (pl.ping google.comvagyping 8.8.8.8) a probléma forrásának azonosításához.

4. Port-forwarding problémák

Tünetek: Egy külső felhasználó nem tud hozzáférni egy belső szerverhez vagy szolgáltatáshoz (pl. webkamera, játékszerver), annak ellenére, hogy a port-forwarding be van állítva.

Okok:

- Helytelen port-forwarding beállítások a routeren (rossz IP-cím, portszám).

- A belső eszköz tűzfala blokkolja a bejövő kapcsolatot.

- Az internetszolgáltató blokkolja a portot, vagy CGNAT-ot (Carrier-Grade NAT) használ.

- A belső eszköz, amire a port-forwarding mutat, nem fut vagy nem hallgat a megadott porton.

Hibaelhárítás:

- Ellenőrizze a port-forwarding beállításait: Győződjön meg róla, hogy a belső IP-cím és a portszám helyes.

- Ellenőrizze a belső eszköz tűzfalát: Ideiglenesen kapcsolja ki a belső eszköz tűzfalát tesztelés céljából.

- Ellenőrizze az internetszolgáltatót: Érdeklődjön, hogy blokkolnak-e portokat, vagy használnak-e CGNAT-ot, ami megakadályozza a közvetlen bejövő kapcsolatokat.

- Ellenőrizze a szolgáltatás futását: Győződjön meg róla, hogy a belső szerver vagy szolgáltatás fut, és hallgat a megfelelő porton.

A privát IP-címekkel kapcsolatos problémák legtöbbje a DHCP, NAT vagy DNS helytelen konfigurációjából adódik. A rendszeres ellenőrzés és a logikus hibaelhárítási lépések segítenek a legtöbb probléma gyors megoldásában.

IPv6 és a privát címzés: a Unique Local Address (ULA)

Az IPv4 címkészlet kimerülése, amely a privát IP-címek és a NAT bevezetésének fő mozgatórugója volt, egy új protokoll, az IPv6 kifejlesztéséhez vezetett. Az IPv6 128 bites címeket használ, ami elméletileg 2128, azaz körülbelül 3,4 x 1038 (340 undecillió) egyedi címet tesz lehetővé. Ez a gyakorlatban végtelennek tekinthető címkészlet megszünteti az IPv4 címkimerülés problémáját, és ezáltal a NAT szükségességét is a publikus címek terén.

Az IPv6 tervezésekor figyelembe vették a privát címzés koncepcióját is, bár más néven és kissé eltérő megközelítéssel. Az IPv6-ban a privát IP-címek analógiáját a Unique Local Addresses (ULA) testesíti meg.

Mi az a Unique Local Address (ULA)?

Az ULA címek az RFC 4193 szabványban vannak definiálva, és a fc00::/7 tartományba esnek. Ezek a címek a következő tulajdonságokkal rendelkeznek:

- Globálisan egyediek (valószínűleg): Bár privát használatra szánták őket, az ULA címek tartalmaznak egy véletlenszerűen generált 40 bites azonosítót, ami rendkívül alacsony valószínűséggel teszi lehetővé, hogy két különböző szervezet véletlenül ugyanazt az ULA előtagot generálja. Ez a „valószínűleg egyedi” tulajdonság segít elkerülni a címütközéseket, ha két privát IPv6 hálózatot valaha is össze kell kapcsolni (pl. VPN-en keresztül).

- Lokálisan irányíthatók: Csak a helyi hálózaton (vagy az összefüggő privát hálózatokon) belül irányíthatók.

- Nem irányíthatók az interneten: Az internetes routerek eldobnak minden olyan csomagot, amely ULA forrás- vagy célcímmel rendelkezik.

- Nincs szükség NAT-ra: Az ULA címekkel rendelkező eszközök közvetlenül tudnak kommunikálni egymással a privát hálózaton belül, anélkül, hogy NAT-ra lenne szükség. Ha internet-hozzáférésre van szükség, az eszközök kaphatnak egy globálisan egyedi IPv6 címet is (GUA – Global Unicast Address), és közvetlenül kommunikálhatnak az internettel.

Az ULA címek nem helyettesítik a Link-Local Addresses (LLA) címeket (fe80::/10), amelyeket automatikusan generál minden IPv6-képes interfész a helyi hálózaton belüli szomszédos eszközökkel való kommunikációhoz, még router nélkül is. Az ULA célja az IPv4 privát címekhez hasonlóan egy stabil, lokálisan egyedi címzési séma biztosítása a belső hálózatok számára.

IPv4 privát címek vs. IPv6 ULA címek

A fő különbség az, hogy az IPv6-ban az ULA címek mellett az eszközök gyakran kapnak egy globálisan egyedi IPv6 címet is az internetszolgáltatótól vagy a routertől (SLAAC – Stateless Address Autoconfiguration vagy DHCPv6 segítségével). Ez azt jelenti, hogy egyetlen eszköznek egyszerre több IPv6 címe is lehet: egy Link-Local, egy ULA és egy GUA. A GUA lehetővé teszi a közvetlen internet-hozzáférést NAT nélkül, míg az ULA a belső, stabil címzést biztosítja.

Bár az IPv6-ban nincs szükség NAT-ra a címkimerülés miatt, a privát címzés koncepciója (ULA formájában) továbbra is hasznos a hálózati szegmentáció, a biztonság és a belső címtér stabilitásának fenntartása érdekében. Az ULA címek használata lehetővé teszi, hogy a belső hálózat topológiája stabil maradjon, még akkor is, ha az internetszolgáltató megváltoztatja a publikus IPv6 előtagot.

Hálózati szegmentáció privát IP-címekkel

A hálózati szegmentáció a hálózat logikai vagy fizikai felosztása kisebb, elszigetelt alhálózatokra. Ez a gyakorlat kritikus fontosságú a modern hálózatokban a biztonság, a teljesítmény és a kezelhetőség szempontjából. A privát IP-címek és az alhálózatok használata alapvető a hatékony hálózati szegmentációhoz.

Miért fontos a szegmentáció?

- Fokozott biztonság: Ha egy hálózati szegmens kompromittálódik, a támadó nehezebben tud átjutni más szegmensekbe. Például, ha a vendég Wi-Fi szegmensben lévő egyik eszköz fertőzötté válik, a rosszindulatú szoftver nem tud közvetlenül átterjedni a belső vállalati szerverekre. A tűzfalak és hozzáférés-szabályozási listák (ACL-ek) az egyes szegmensek között szabályozhatják a forgalmat.

- Teljesítmény javítása: A szegmentáció csökkenti a broadcast tartományok méretét. Egy kisebb broadcast tartomány kevesebb felesleges forgalmat jelent, ami javítja a hálózati teljesítményt.

- Egyszerűsített hibaelhárítás: Ha egy probléma felmerül a hálózaton, a szegmentáció segít a hiba forrásának lokalizálásában egy adott alhálózatra, ami gyorsabb hibaelhárítást tesz lehetővé.

- Jobb szabályozhatóság: Lehetővé teszi a hálózati erőforrások (pl. sávszélesség) finomabb kezelését és a házirendek (policy) alkalmazását az egyes szegmensekre.

Hogyan valósul meg a szegmentáció privát IP-címekkel?

A szegmentáció fő eszközei a alhálózatok (subnets) és a VLAN-ok (Virtual Local Area Networks). Mindkettő a privát IP-címtartományok felosztására épül.

- Alhálózatok (Subnets): Egy nagyobb privát IP-címtartományt (pl.

192.168.0.0/16) fel lehet osztani kisebb alhálózatokra (pl.192.168.1.0/24,192.168.2.0/24stb.) az alhálózati maszk módosításával. Minden alhálózat egy különálló logikai hálózatként működik, és a köztük lévő forgalmat egy routernek vagy réteg 3-as switchnek kell irányítania. Ez a leggyakoribb módja a privát IP-címekkel való szegmentációnak. - VLAN-ok (Virtual Local Area Networks): A VLAN-ok lehetővé teszik, hogy egyetlen fizikai hálózati infrastruktúrát (switch-eket, kábelezést) logikailag több különálló hálózatra osszunk fel. Minden VLAN egy külön broadcast tartományt alkot, és saját privát IP-címtartománnyal rendelkezhet. Például egy irodai switch portjai konfigurálhatók úgy, hogy az egyik VLAN-hoz (pl. irodai hálózat) tartozzanak, a másik (pl. vendég hálózat) pedig egy másikhoz, annak ellenére, hogy ugyanazon a fizikai switch-en vannak. A VLAN-ok közötti kommunikációhoz egy routerre (inter-VLAN routing) van szükség.

Például egy vállalat a következő alhálózatokat hozhatja létre a 10.0.0.0/8 tartományból:

10.0.1.0/24: HR osztály10.0.2.0/24: Pénzügyi osztály10.0.3.0/24: Fejlesztési osztály10.0.10.0/24: Szerverek10.0.20.0/24: Vendég Wi-Fi

Ezek az alhálózatok fizikailag összekapcsolódhatnak, de a routeren lévő tűzfal szabályok szabályozzák, hogy melyik alhálózatból melyikbe lehet forgalmat küldeni. Ez a granularitás rendkívül fontos a biztonságos és jól szervezett hálózatok kialakításában.

A jövőbeli trendek és a privát címek evolúciója

A hálózati technológia folyamatosan fejlődik, és ezzel együtt a privát IP-címek szerepe és felhasználása is változik. Néhány kulcsfontosságú trend, amely befolyásolja a privát címek jövőjét:

1. Az IPv6 bevezetése

Bár az IPv6 bevezetése lassabb a vártnál, a folyamat megállíthatatlan. Ahogy az IPv6 egyre elterjedtebbé válik, a publikus IP-címek hiánya miatti NAT-ra való támaszkodás csökken. Azonban, ahogy fentebb említettük, az IPv6 továbbra is kínál privát címzési mechanizmust (ULA), ami a belső hálózatok szegmentációjához és stabilitásához továbbra is hasznos marad. A jövőben valószínűleg egyre több hálózat fog dual-stack (IPv4 és IPv6 egyszerre) módban működni, majd fokozatosan áttérni az IPv6-ra, ahol az ULA-k továbbra is szerepet játszanak a belső címzésben.

2. Felhő alapú infrastruktúrák és virtuális hálózatok

A felhő (public és private cloud) egyre dominánsabbá válik a vállalati IT-ban. A felhőszolgáltatók, mint az AWS, Azure, Google Cloud, széles körben használnak privát IP-címeket a virtuális magánhálózataik (VPC-k) és a belső szolgáltatások közötti kommunikációhoz. A felhasználók maguk is létrehozhatnak és kezelhetnek privát IP-címtartományokat a felhőben, és összekapcsolhatják azokat a helyi (on-premise) hálózataikkal VPN-en vagy dedikált kapcsolatokon keresztül. Ez a trend a privát IP-címek használatának növekedését eredményezi, bár a fizikai hálózat helyett a virtuális környezetben.

3. IoT (Internet of Things) és peremhálózatok (Edge Computing)

Az IoT eszközök robbanásszerű növekedése új kihívásokat és lehetőségeket teremt a hálózati címzés terén. Hatalmas számú, gyakran erőforrás-szegény eszköz csatlakozik a hálózatokhoz. Sok IoT eszköz privát IP-címet kap egy helyi átjárótól vagy routertől, és csak az átjáró kommunikál az internettel. A peremhálózatok (edge computing), ahol az adatok feldolgozása közelebb történik az adatok forrásához, szintén nagymértékben támaszkodnak a privát címzésre a helyi hálózatokon belül, mielőtt az adatok a központi felhőbe kerülnének.

4. Szoftveresen definiált hálózatok (SDN) és hálózati funkciók virtualizációja (NFV)

Az SDN és NFV technológiák lehetővé teszik a hálózati infrastruktúra programozhatóbb és rugalmasabb kezelését. Ezek a technológiák megváltoztatják a hálózati eszközök (routerek, tűzfalak) működését, virtualizálva a hálózati funkciókat. Ez még finomabb szemcséjű szegmentációt és automatizált IP-cím kezelést tesz lehetővé a privát hálózatokon belül, optimalizálva a forgalmat és a biztonságot.

Összességében elmondható, hogy bár az IPv6 hosszú távon csökkentheti a NAT szükségességét a publikus címtérben, a privát IP-címek és az ULA-k továbbra is alapvető fontosságúak maradnak a belső hálózatok felépítésében, a szegmentációban, a biztonságban és a hálózati adminisztráció egyszerűsítésében. A digitális világ folyamatos bővülésével és az új technológiák megjelenésével a privát címzés koncepciója alkalmazkodni fog, és továbbra is kulcsszerepet játszik a hálózati kommunikáció alapjaiban.