A modern számítógépes rendszerek komplexitása lenyűgöző, ám a felszín alatt egy rendkívül szervezett és hierarchikus működés rejlik. Ennek a hierarchiának az egyik legkritikusabb eleme a rendszerhívás, amely alapvető hidat képez a felhasználói programok és az operációs rendszer belső, privilegizált magja, a kernel között. Nélküle a felhasználói alkalmazások képtelenek lennének hozzáférni a hardver erőforrásaihoz, fájlokat kezelni, hálózati kommunikációt folytatni, vagy akár új folyamatokat indítani. A rendszerhívás tehát nem csupán egy technikai részlet; ez a mechanizmus biztosítja a rendszer stabilitását, biztonságát és a különböző programok közötti erőforrás-elosztást.

Amikor egy program fut, az általában felhasználói módban (user mode) teszi ezt, ami korlátozott jogosultságokkal jár. Ez a korlátozás létfontosságú: megakadályozza, hogy egy rosszul megírt vagy rosszindulatú alkalmazás közvetlenül hozzáférjen a rendszerkritikus memóriaterületekhez, vagy károsítsa a hardvert. Azonban ahhoz, hogy a programok valóban hasznosak legyenek, szükségük van bizonyos műveletekre, amelyekhez magasabb jogosultság szükséges, mint például adatok írása a merevlemezre, hálózati csomagok küldése, vagy a rendszeridő lekérdezése. Ezen műveletek végrehajtásához a programnak „engedélyt” kell kérnie az operációs rendszertől, és ezt az engedélykérést valósítja meg a rendszerhívás.

A rendszerhívás (system call) lényegében egy programozási interfész, amelyen keresztül egy felhasználói program szolgáltatásokat kérhet az operációs rendszer kerneljétől. Tekinthetjük úgy, mint egy ajtót, amelyen keresztül a felhasználói módú alkalmazások beléphetnek a kernel módú, privilegizált környezetbe, ahol az operációs rendszer a kritikus feladatokat végzi. Ezen ajtó azonban nem nyílik szabadon; szigorú protokollok és ellenőrzések biztosítják, hogy csak érvényes kérések kerüljenek feldolgozásra, és a rendszer integritása megmaradjon.

A rendszerhívás definíciója és célja

A rendszerhívás, angolul system call, egy olyan programozott funkció, amely lehetővé teszi a felhasználói módú programok számára, hogy kommunikáljanak az operációs rendszer kerneljével, és annak szolgáltatásait igénybe vegyék. Ez a mechanizmus a modern operációs rendszerek alapköve, mivel elválasztja a felhasználói alkalmazásokat a hardver közvetlen kezelésétől, így növelve a rendszer stabilitását és biztonságát.

Az operációs rendszer két fő üzemmódban működik: felhasználói mód (user mode) és kernel mód (kernel mode). A felhasználói módban futó programok korlátozott jogosultságokkal rendelkeznek, és nem férhetnek hozzá közvetlenül a hardverhez vagy a memóriaterületekhez, amelyeket az operációs rendszer használ. Ez a korlátozás elengedhetetlen a rendszer integritásának megőrzéséhez. Ha egy alkalmazás hibát követ el, vagy rosszindulatúan viselkedik, a károk korlátozottak maradnak a saját memóriaterületére, és nem veszélyeztetik az egész rendszert.

Azonban a programoknak gyakran szükségük van olyan műveletekre, amelyek a kernel jogosultságait igénylik. Ilyen műveletek például a fájlok olvasása és írása, új folyamatok létrehozása, hálózati kapcsolatok létesítése, vagy a rendszeridő lekérdezése. Ezeket a műveleteket a kernel végzi el, és a rendszerhívás biztosítja a szabványosított interfészt ezen szolgáltatások igénylésére. A rendszerhívás tehát egyfajta „szolgáltatáskérés” a kernel felé.

A rendszerhívások fő céljai a következők:

- Erőforrás-kezelés: Az operációs rendszer felelős a CPU, memória, I/O eszközök és egyéb erőforrások hatékony elosztásáért a futó programok között. A rendszerhívásokon keresztül a programok kérhetnek és szabadíthatnak fel erőforrásokat.

- Biztonság: A rendszerhívások biztosítják a kontrollált hozzáférést a privilegizált műveletekhez. Mielőtt a kernel végrehajt egy kért műveletet, ellenőrzi a hívó program jogosultságait és a kérés érvényességét, megakadályozva ezzel a jogosulatlan hozzáférést és a rendszer integritásának megsértését.

- Absztrakció: A rendszerhívások elvonatkoztatják a programozót a hardver specifikus részleteitől. A programozónak nem kell tudnia, hogyan működik pontosan egy merevlemez vagy egy hálózati kártya alacsony szinten; elegendő a megfelelő rendszerhívást használnia az adatok olvasásához vagy írásához.

- Hordozhatóság: A szabványosított rendszerhívás interfészek (például a POSIX szabvány) lehetővé teszik, hogy a programok különböző operációs rendszereken is futtathatók legyenek, amennyiben azok támogatják az adott szabványt. Ez növeli a szoftverek újrafelhasználhatóságát és a fejlesztés hatékonyságát.

A rendszerhívás a modern operációs rendszerek gerince, amely a felhasználói programok és a kernel közötti biztonságos és kontrollált interakciót teszi lehetővé, biztosítva a rendszer stabilitását és a hardver erőforrások hatékony kihasználását.

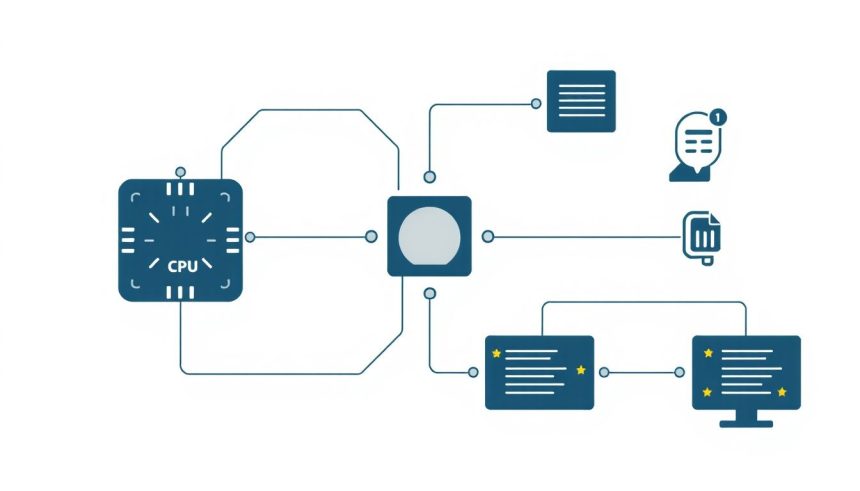

A rendszerhívás működési elve lépésről lépésre

A rendszerhívás folyamata egy gondosan koreografált tánc a felhasználói mód és a kernel mód között, amely magában foglalja a processzor üzemmódváltását és a memóriavédelem mechanizmusait. A cél az, hogy a felhasználói program biztonságosan kérhessen szolgáltatásokat a kerneltől anélkül, hogy közvetlenül hozzáférne a privilegizált erőforrásokhoz.

1. A felhasználói program kérése

Minden rendszerhívás az alkalmazás oldaláról indul. Amikor egy programnak szüksége van egy kernel-szolgáltatásra (például fájl megnyitására, adatok írására, vagy egy új folyamat indítására), nem hívhatja meg közvetlenül a kernel függvényeit. Ehelyett a program egy speciális függvényt hív meg, amely valójában egy burkoló (wrapper) függvény a standard könyvtárakban (például a C programozási nyelvben a glibc).

Például, amikor egy C programban az open() függvényt hívjuk meg egy fájl megnyitására, az valójában nem a kernel open rutinját hívja közvetlenül. Ehelyett a glibc open() burkoló függvénye előkészíti a szükséges paramétereket, majd egy alacsony szintű mechanizmust használ a tényleges rendszerhívás kiváltására.

2. A rendszerhívás azonosító és paraméterek előkészítése

Minden rendszerhívásnak van egy egyedi azonosítója (system call number). A burkoló függvény felelős azért, hogy ezt az azonosítót, valamint a rendszerhívás által igényelt paramétereket (például a fájlnév, megnyitási mód) a processzor regisztereibe helyezze. Ez a szabványos módszer biztosítja, hogy a kernel tudja, melyik szolgáltatást kéri a program, és milyen adatokkal.

3. Trap vagy szoftveres megszakítás kiváltása

Ez a kulcsfontosságú lépés. A felhasználói módú program egy speciális utasítást hajt végre (például int 0x80 x86 architektúrán Linux alatt, vagy syscall az újabb architektúrákon), amely egy szoftveres megszakítást (software interrupt) vagy egy trap-et vált ki. Ez a megszakítás arra utasítja a processzort, hogy váltson át kernel módba, és a vezérlést adja át az operációs rendszer megszakításkezelőjének.

Ez a mechanizmus kritikus a biztonság szempontjából, mert a felhasználói program nem döntheti el önkényesen, hogy mikor lép be kernel módba. Csak a processzor által felügyelt megszakítási mechanizmuson keresztül lehetséges az üzemmódváltás, és csak a kernel által előre definiált belépési pontokon keresztül.

4. Kontextusváltás és kernel módba lépés

Amikor a trap bekövetkezik, a processzor automatikusan végrehajtja a következőket:

- Üzemmódváltás: A processzor üzemmódja felhasználói módról kernel módra vált. Ebben az üzemmódban a CPU teljes hozzáféréssel rendelkezik minden hardver erőforráshoz és memóriaterülethez.

- Kontextus mentése: A processzor elmenti a felhasználói program aktuális állapotát (például a regiszterek tartalmát, a program számlálóját) a kernel stack-re. Ez biztosítja, hogy a rendszerhívás befejezése után a program ott folytathassa, ahol abbahagyta.

- Vezérlés átadása a kernelnek: A processzor a megszakítási vektor tábla (Interrupt Vector Table) segítségével megkeresi a megfelelő megszakításkezelő rutin címét a kernelben, és átadja oda a vezérlést.

5. A rendszerhívás azonosítása és feldolgozása a kernelben

A kernel megszakításkezelője megvizsgálja a processzor regisztereit, és kiolvassa belőlük a rendszerhívás azonosítóját és a paramétereket. Ezután a kernel egy belső rendszerhívás tábla (system call table) segítségével megkeresi azt a kernel függvényt, amelyik a kért szolgáltatásért felelős. Ez a tábla egyfajta „menü”, ahol az azonosítókhoz a megfelelő kernel rutinok címei tartoznak.

Mielőtt végrehajtaná a kért műveletet, a kernel alapos ellenőrzéseket végez. Megvizsgálja a paraméterek érvényességét (például létezik-e a megadott fájl, érvényes-e a memória cím), és ellenőrzi a hívó program jogosultságait (például van-e joga írni az adott fájlba). Ez a biztonsági ellenőrzés létfontosságú a rendszer integritásának megőrzéséhez.

6. A kernel függvény végrehajtása

Miután az ellenőrzések sikeresen lezajlottak, a kernel végrehajtja a kért műveletet a saját, privilegizált környezetében. Például, ha a kérés egy fájl megnyitására vonatkozott, a kernel elvégzi a szükséges fájlrendszer-műveleteket, lefoglalja a fájlleírót (file descriptor), és visszatérési értéket generál.

7. Visszatérés a felhasználói módba

Amikor a kernel függvény befejezi a feladatát, a vezérlést visszaadja a megszakításkezelőnek. A megszakításkezelő ekkor előkészíti a visszatérést a felhasználói módba:

- Visszatérési érték: A kernel a rendszerhívás eredményét (például egy fájlleírót, a beolvasott bájtok számát, vagy egy hibaüzenetet) egy regiszterbe helyezi, ahonnan a felhasználói program majd kiolvashatja.

- Kontextus visszaállítása: Visszaállítja a felhasználói program elmentett kontextusát (regiszterek, program számláló).

- Üzemmódváltás: A processzor üzemmódja kernel módról felhasználói módra vált.

- Vezérlés visszaadása: A vezérlést visszaadja a felhasználói programnak, amely ott folytatja a végrehajtást, ahol a rendszerhívás előtt abbahagyta.

Ez a gondos folyamat biztosítja, hogy a kernel mindig kontroll alatt tartsa a rendszerhívásokat, és megakadályozza a jogosulatlan vagy hibás műveleteket, miközben hatékonyan szolgálja ki a felhasználói programok igényeit.

A rendszerhívás egy gondosan megtervezett, kétirányú kommunikációs csatorna, ahol a felhasználói módú program kérést küld a kernelnek, amely azt feldolgozza, majd az eredményt visszaküldi, mindezt szigorú biztonsági protokollok mellett.

Rendszerhívások típusai és kategóriái

Az operációs rendszerek által kínált szolgáltatások rendkívül sokrétűek, és ennek megfelelően a rendszerhívások is számos kategóriába sorolhatók. Bár az egyes operációs rendszerek eltérő elnevezéseket és specifikus implementációkat használnak, a funkcionális kategóriák általában hasonlóak. Az alábbiakban a leggyakoribb típusokat mutatjuk be, példákkal illusztrálva a Linux/Unix rendszerekből, mivel ezek a legszélesebb körben elterjedtek és jól dokumentáltak.

1. Folyamatkezelés (Process Control)

Ezek a rendszerhívások a futó programok, vagyis a folyamatok létrehozásával, kezelésével és megszüntetésével kapcsolatosak. A folyamatok az operációs rendszer által kezelt végrehajtási egységek, és a rendszerhívások segítségével irányíthatók.

fork(): Új folyamatot hoz létre, amely a hívó folyamat pontos másolata. Az új folyamatot gyermekfolyamatnak, az eredetit szülőfolyamatnak nevezzük. Ez a mechanizmus a Unix-szerű rendszerekben alapvető fontosságú az új programok indításához.exec()(és variánsai, pl.execve()): Betölt egy új programot a hívó folyamat memóriaterületére, és elindítja annak végrehajtását. A folyamat azonosítója (PID) nem változik, de a memóriatartalom és a programkód lecserélődik. Gyakran afork()után használják egy új, teljesen más program indítására.wait()/waitpid(): A szülőfolyamat felfüggeszti a végrehajtását, amíg egy vagy több gyermekfolyamata be nem fejeződik. Ez lehetővé teszi a szülő számára, hogy összegyűjtse a gyermekfolyamat státuszát és erőforrásait.exit(): A hívó folyamat befejezi a végrehajtását, és visszatérési kódot ad vissza a szülőfolyamatnak vagy az operációs rendszernek.getpid()/getppid(): Lekérdezi a hívó folyamat azonosítóját (Process ID) és a szülőfolyamat azonosítóját (Parent Process ID).nice(): Módosítja egy folyamat prioritását, befolyásolva ezzel a CPU ütemezését.

2. Fájlkezelés (File Management)

A fájlrendszer az operációs rendszerek egyik legfontosabb szolgáltatása, amely lehetővé teszi az adatok tartós tárolását és elérését. A fájlkezelő rendszerhívások biztosítják a programok számára a fájlokkal való interakciót.

open(): Fájlt nyit meg a megadott útvonallal és hozzáférési móddal (pl. olvasás, írás, létrehozás). Visszatérési értékként egy fájlleírót (file descriptor) ad vissza, amely egy egész szám, és a további fájlműveletekhez használandó.read(): Adatokat olvas be egy megnyitott fájlból a megadott fájlleíró segítségével egy pufferbe.write(): Adatokat ír ki egy pufferből egy megnyitott fájlba a megadott fájlleíró segítségével.close(): Bezár egy megnyitott fájlt, felszabadítva a hozzá tartozó erőforrásokat és a fájlleírót.lseek(): Beállítja a fájl olvasási/írási pozícióját (offset) egy adott fájlleírón belül.unlink(): Töröl egy fájlt a fájlrendszerből.stat()/fstat(): Információkat kér le egy fájlról (pl. méret, tulajdonos, utolsó módosítás dátuma).

3. Eszközkezelés (Device Management)

Az operációs rendszer felelős a különböző hardvereszközök (például nyomtatók, hálózati kártyák, USB-eszközök) kezeléséért. Bár sok eszköz a fájlkezelő rendszerhívásokon keresztül is elérhető (Unix-szerű rendszerekben „mindent fájlként kezelünk”), vannak specifikus eszközkezelő rendszerhívások is.

ioctl()(Input/Output Control): Ez egy általános célú rendszerhívás, amelyet az eszközmeghajtók használnak, hogy speciális vezérlőparancsokat fogadjanak el a felhasználói programoktól. Lehetővé teszi az eszközspecifikus műveletek végrehajtását, amelyek nem illeszkednek a standardread()/write()modellbe.

4. Információkezelés (Information Maintenance)

Ezek a rendszerhívások a rendszerrel kapcsolatos információk lekérdezésére vagy beállítására szolgálnak, amelyek nem közvetlenül kapcsolódnak fájlokhoz vagy folyamatokhoz.

time()/gettimeofday(): Lekérdezi a rendszer aktuális idejét.sleep(): Felfüggeszti a hívó folyamat végrehajtását egy meghatározott időtartamra.uname(): Információkat kér le a rendszerről (pl. operációs rendszer neve, verziója, hardver architektúra).getuid()/geteuid(): Lekérdezi a hívó folyamat felhasználói azonosítóját (User ID) és effektív felhasználói azonosítóját (Effective User ID).

5. Kommunikáció (Communication)

A kommunikációs rendszerhívások lehetővé teszik a folyamatok közötti kommunikációt (IPC – Inter-Process Communication) és a hálózati kommunikációt.

pipe(): Csővezeték (pipe) létrehozása, amely egyirányú kommunikációs csatornát biztosít két folyamat között.shmget()/shmat()/shmdt(): Megosztott memória (shared memory) szegmensek létrehozása, csatolása és leválasztása. Ez egy hatékony IPC módszer, mivel a folyamatok közvetlenül hozzáférhetnek ugyanahhoz a memóriaterülethez.msgget()/msgsnd()/msgrcv(): Üzenetsorok (message queues) létrehozása és kezelése, amely lehetővé teszi a folyamatok számára, hogy üzeneteket küldjenek és fogadjanak egymástól.socket(): Hálózati socket létrehozása, amely a hálózati kommunikáció végpontja.bind(): Egy socketet egy adott hálózati címhez és porthoz köt.listen(): Egy socketet passzív módba helyez, hogy bejövő kapcsolatokat fogadhasson.connect(): Kapcsolatot létesít egy távoli sockethez.send()/recv(): Adatok küldése és fogadása hálózati socketeken keresztül.

6. Védelem (Protection)

Ezek a rendszerhívások a fájlok és folyamatok hozzáférési jogosultságainak kezelésével kapcsolatosak, biztosítva a rendszer biztonságát.

chmod(): Módosítja egy fájl vagy könyvtár hozzáférési jogosultságait.chown(): Módosítja egy fájl vagy könyvtár tulajdonosát és csoportját.umask(): Beállítja a fájl létrehozási maszkkódot, amely befolyásolja az újonnan létrehozott fájlok alapértelmezett jogosultságait.

Ez a kategorizálás nem kőbe vésett, és egyes rendszerhívások több kategóriába is besorolhatók lehetnek. A lényeg az, hogy az operációs rendszer egy gazdag és strukturált interfészt biztosít a felhasználói programok számára, hogy hatékonyan és biztonságosan használhassák a rendszer erőforrásait.

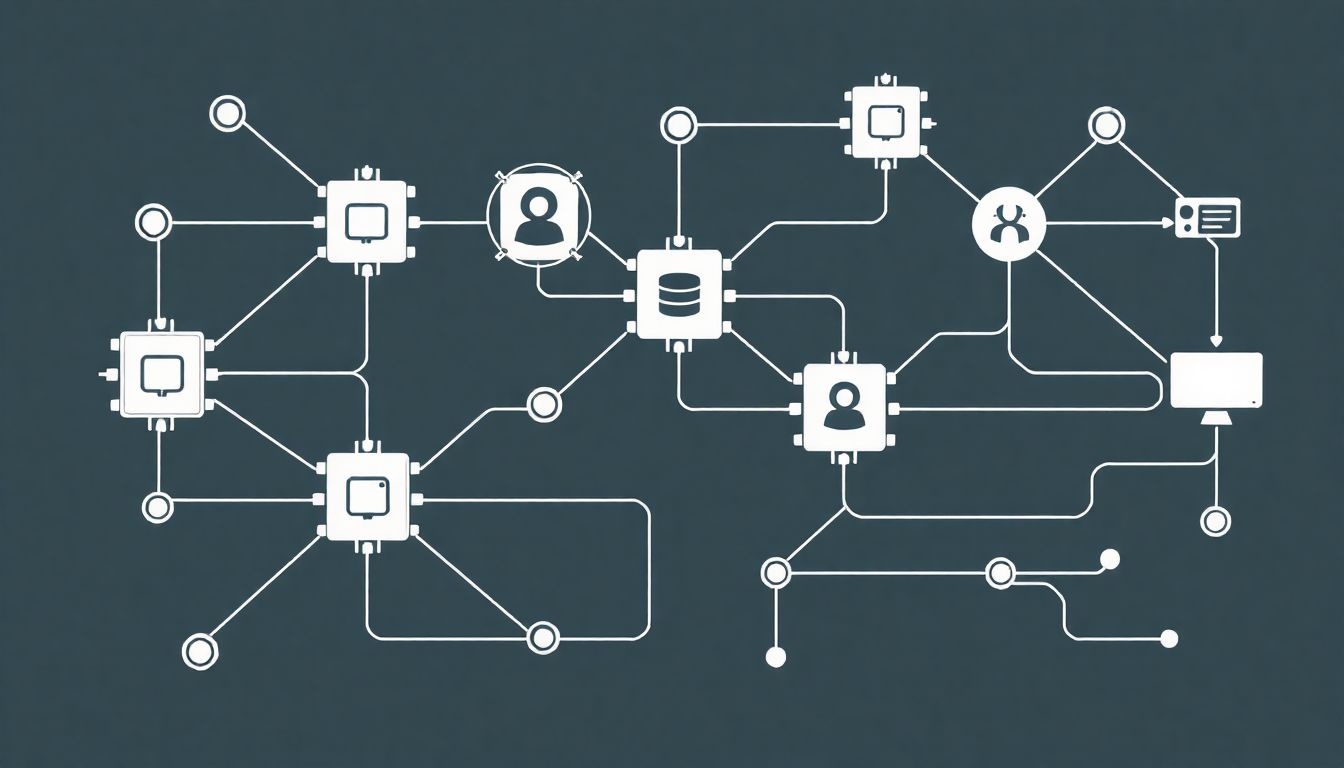

A rendszerhívások és az operációs rendszerek

Bár a rendszerhívások alapvető koncepciója minden modern operációs rendszerben jelen van, az implementáció és a felkínált interfészek jelentősen eltérhetnek a különböző rendszerek között. A legfontosabb különbségek az API-k (Application Programming Interface) és a kernel architektúrák közötti eltérésekből fakadnak.

Linux/Unix rendszerhívások (POSIX szabvány)

A Unix-szerű operációs rendszerek, mint a Linux, a FreeBSD vagy a macOS, nagyban támaszkodnak a POSIX (Portable Operating System Interface) szabványra. A POSIX egy IEEE szabványcsalád, amely a Unix-szerű operációs rendszerek API-jait definiálja, elősegítve a szoftverek hordozhatóságát. Ez azt jelenti, hogy egy POSIX-kompatibilis rendszeren írt program minimális módosítással vagy anélkül is futhat egy másik POSIX-kompatibilis rendszeren.

A Linux kernel közvetlenül implementálja a POSIX által definiált rendszerhívásokat, valamint számos Linux-specifikus kiterjesztést. A felhasználói programok általában a GNU C Library (glibc)-en keresztül érik el ezeket a rendszerhívásokat. A glibc tartalmazza azokat a burkoló (wrapper) függvényeket, amelyek előkészítik a paramétereket és kiváltják a tényleges kernel hívást.

Példák a POSIX-kompatibilis rendszerhívásokra Linuxon, amelyeket már említettünk: fork(), execve(), open(), read(), write(), close(), socket(), getpid(), chmod(). Ezek a függvények a glibc részeként érhetők el a C programozók számára.

Windows API (Win32 API)

A Microsoft Windows operációs rendszerek más megközelítést alkalmaznak. Itt a fő programozási interfész a Win32 API (Application Programming Interface). Fontos megjegyezni, hogy a Win32 API nem közvetlenül rendszerhívások gyűjteménye a Unix-szerű rendszerek értelmében. Ehelyett a Win32 API egy magasabb szintű absztrakciót biztosít, amely számos függvényt tartalmaz a különböző rendszerfunkciókhoz.

A Win32 API függvények gyakran több alacsony szintű, belső Windows kernel rutinra (ún. Native API vagy Nt* functions) épülnek. A fejlesztők általában a Win32 API-t használják, és ritkán hívják meg közvetlenül a Native API függvényeket, mivel azok nem garantáltan stabilak és dokumentáltak a nyilvános használatra.

Példák Win32 API függvényekre, amelyek funkcionalitásukban rendszerhívásoknak felelnek meg:

- Fájlkezelés:

CreateFile(),ReadFile(),WriteFile(),CloseHandle(). - Folyamatkezelés:

CreateProcess(),TerminateProcess(),WaitForSingleObject(). - Memóriakezelés:

VirtualAlloc(),VirtualFree(). - Hálózat: A Winsock API (pl.

socket(),bind(),connect()) a hálózati kommunikációhoz.

A Windows belsőleg a ntdll.dll könyvtárban található Nt* függvényeken keresztül valósítja meg a kernel kommunikációt. Amikor egy Win32 API függvényt hívnak, az végül egy vagy több Nt* függvényt hív meg, amely aztán egy szoftveres megszakítást (int 2Eh régebben, ma már syscall utasítást) indít a kernel (ntoskrnl.exe) felé.

Más operációs rendszerek megközelítései

macOS: A macOS egy Unix-alapú operációs rendszer, amely a Darwin kernelt használja. Ennek megfelelően nagyrészt POSIX-kompatibilis rendszerhívásokat kínál, hasonlóan a Linuxhoz. Emellett azonban rendelkezik egy saját, specifikus API-val (Cocoa, Carbon régebben), amely magasabb szintű keretrendszereket biztosít az alkalmazásfejlesztéshez.

Android és iOS: Ezek a mobil operációs rendszerek is Unix-szerű kernelekre épülnek (Android a Linux kernel módosított változatára, iOS a Darwin kernelre). Ezért az alapvető rendszerhívások szintjén hasonló mechanizmusokat használnak, mint a desktop Unix rendszerek. Azonban a fejlesztők számára elérhető API-k (Java/Kotlin az Androidon, Objective-C/Swift az iOS-en) sokkal magasabb szintű absztrakciókat kínálnak, elrejtve a közvetlen rendszerhívásokat.

Mikrokernelek: A mikrokernel architektúrájú operációs rendszerek (pl. MINIX, Mach, QNX) eltérő módon kezelik a rendszerhívásokat. Mivel a mikrokernel csak a legszükségesebb funkciókat (folyamatkezelés, memóriakezelés, IPC) tartalmazza, a legtöbb szolgáltatás (fájlrendszer, hálózat, eszközmeghajtók) külön felhasználói módú szerverekben fut. Ebben az esetben a „rendszerhívás” gyakran interprocessz kommunikációt (IPC) jelent a mikrokernelen keresztül a megfelelő szerverfolyamathoz, amely aztán elvégzi a kért műveletet.

Összességében elmondható, hogy az operációs rendszerek közötti különbségek ellenére a rendszerhívás alapvető szerepe változatlan marad: kontrollált és biztonságos interfészt biztosítani a felhasználói programok számára a privilegizált kernel szolgáltatásaihoz való hozzáféréshez.

Rendszerhívások implementálása és programozása

A legtöbb szoftverfejlesztő soha nem hív meg közvetlenül rendszerhívásokat. Ennek oka, hogy a modern programozási nyelvek és futtatókörnyezetek magasabb szintű absztrakciókat biztosítanak, amelyek burkolják az alacsony szintű kernel interfészeket. Mindazonáltal a rendszerhívások megértése elengedhetetlen a hatékony és biztonságos szoftverek fejlesztéséhez, különösen a rendszerprogramozás és a beágyazott rendszerek területén.

Magas szintű nyelvek és a rendszerhívások

Amikor egy C, C++, Java, Python, vagy bármely más magas szintű nyelven írt program végrehajt egy I/O műveletet, például fájlt olvas vagy ír, az általában nem közvetlenül a kernel rendszerhívását hívja meg. Ehelyett a program a nyelv standard könyvtárának függvényeit használja.

Nézzünk egy példát C nyelven:

#include <stdio.h>

int main() {

FILE *fp;

char buffer[100];

// Ez a fopen() függvény valójában a glibc open() rendszerhívását hívja meg

fp = fopen("pelda.txt", "r");

if (fp == NULL) {

perror("Fájl megnyitása sikertelen");

return 1;

}

// Ez a fread() függvény a glibc read() rendszerhívását használja

fread(buffer, 1, 100, fp);

// Ez a fclose() függvény a glibc close() rendszerhívását használja

fclose(fp);

return 0;

}

Ebben a példában az fopen(), fread() és fclose() függvények a C standard I/O könyvtárának (stdio.h) részei. Linuxon ezek a függvények valójában a glibc (GNU C Library) által biztosított burkoló (wrapper) függvények, amelyek a megfelelő Linux rendszerhívásokat (open(), read(), close()) hívják meg a háttérben. A glibc kezeli a rendszerhívás azonosítóinak beállítását, a paraméterek átadását a regiszterekben, és a szoftveres megszakítás kiváltását.

Burkoló függvények (Wrapper Functions)

A burkoló függvények kritikus szerepet játszanak a rendszerhívások programozásában. Ezek a függvények:

- Absztrakciót biztosítanak: Elrejtik a programozó elől a rendszerhívások alacsony szintű részleteit (regiszterek kezelése, megszakítás kiváltása).

- Hibakezelést végeznek: Gyakran ellenőrzik a rendszerhívás visszatérési értékét, és értelmes hibakódot vagy üzenetet generálnak (pl.

errnováltozó beállítása Unix-szerű rendszerekben,GetLastError()Windows-on). - Kényelmi funkciókat nyújtanak: Például a

printf()függvény számos rendszerhívást használhat a kimenet formázásához és írásához, miközben a programozó számára csak egyetlen függvényhívásként jelenik meg.

A legtöbb modern programozási nyelv futtatókörnyezete tartalmaz ilyen burkoló könyvtárakat, amelyek a platformspecifikus rendszerhívásokat a nyelv szabványos API-jává fordítják le.

Közvetlen rendszerhívás (Direct System Call)

Bár a legtöbb alkalmazás nem használja, bizonyos esetekben (például kernel modulok fejlesztése, speciális biztonsági szoftverek, vagy extrém teljesítményre optimalizált programok) szükség lehet a közvetlen rendszerhívásokra. Ez általában assembly nyelven, vagy speciális C függvényeken keresztül történik, amelyek beágyazott assembly kódot tartalmaznak.

Linuxon például a syscall() függvény (amely a sys/syscall.h-ban található) lehetővé teszi a közvetlen rendszerhívások kiváltását a C kódból. Ez a függvény a rendszerhívás számát és a paramétereket veszi át, és elvégzi a szükséges alacsony szintű műveleteket.

#include <stdio.h>

#include <unistd.h> // A syscall függvényhez

#include <sys/syscall.h> // A rendszerhívás számokhoz

int main() {

// Közvetlen write() rendszerhívás használata

// SYS_write (1) a write rendszerhívás száma Linuxon

// 1 a standard output fájlleírója

// "Hello, World!\n" a kiírandó string

// 14 a string hossza

syscall(SYS_write, 1, "Hello, World!\n", 14);

return 0;

}

Ez a módszer sokkal kevésbé hordozható és biztonságos, mint a standard könyvtári függvények használata, mivel közvetlenül függ a kernel specifikus implementációjától és a rendszerhívás számoktól, amelyek operációs rendszer és architektúra között eltérhetnek.

Könyvtárak szerepe

A programozási nyelvekhez tartozó standard könyvtárak (pl. glibc C-hez, JVM Java-hoz, Python standard könyvtár) kulcsfontosságúak a rendszerhívások elérésében. Ezek a könyvtárak szolgáltatnak egy stabil és hordozható API-t a fejlesztők számára, elrejtve az operációs rendszer alacsony szintű interfészének bonyolultságát. Ők felelnek a:

- Memóriakezelésért: A

malloc()/free()például a kernelbrk()vagymmap()rendszerhívásait használhatja a memória lefoglalásához. - I/O pufferezésért: A

stdio.hfüggvények belső puffereket használnak, hogy minimalizálják a ténylegesread()/write()rendszerhívások számát, javítva ezzel a teljesítményt. - Szálkezelésért: A POSIX Threads (pthreads) könyvtár a kernel szálkezelő rendszerhívásait (pl.

clone()Linuxon) használja a szálak létrehozásához és kezeléséhez.

A könyvtárak tehát egy réteget képeznek a felhasználói alkalmazás és a kernel között, optimalizálva a kommunikációt és növelve a szoftverfejlesztés hatékonyságát.

Biztonság és a rendszerhívások

A rendszerhívások a felhasználói programok és a kernel közötti interakció alapját képezik, így kritikus szerepet játszanak a rendszer biztonságában. A hibásan vagy rosszindulatúan használt rendszerhívások súlyos biztonsági résekhez vezethetnek, amelyek veszélyeztethetik a rendszer integritását, bizalmasságát és rendelkezésre állását. Ezért az operációs rendszerek szigorú mechanizmusokat alkalmaznak a rendszerhívások biztonságos kezelésére.

A rendszerhívások sebezhetőségei

Mivel a rendszerhívások a kernel privilegizált környezetébe vezetnek, a sebezhetőségek kihasználása rendkívül veszélyes lehet. Néhány gyakori támadási vektor:

- Puffer túlcsordulás (Buffer Overflow): Ha egy rendszerhívás túl nagy bemenetet kap egy pufferbe, az felülírhatja a szomszédos memóriaterületeket, beleértve a visszatérési címeket is. Ez lehetővé teheti a támadó számára, hogy tetszőleges kódot futtasson kernel módban. Például, ha egy

read()rendszerhívás nem ellenőrzi megfelelően a beolvasandó adatok méretét a célpufferrel szemben. - Formátum string sebezhetőségek: Bizonyos rendszerhívások vagy a hozzájuk kapcsolódó kernel rutinok, amelyek formátum stringeket használnak (pl.

printf-szerű funkciók), sebezhetők lehetnek, ha a felhasználói bemenetként kapott stringeket nem megfelelően kezelik. Ez információfelfedéshez vagy tetszőleges kódvégrehajtáshoz vezethet. - Részleges írás (Partial Write) és versenyhelyzetek (Race Conditions): Ha egy több szálat vagy folyamatot használó alkalmazás nem megfelelően szinkronizálja a rendszerhívásokat, az versenyhelyzetekhez vezethet. Például, ha egy fájl jogosultságait ellenőrzik, majd egy másik folyamat közben megváltoztatja azokat, mielőtt az írási művelet megkezdődne.

- Jogosultságok megkerülése: Egy sebezhetőség lehetővé teheti, hogy egy alacsony jogosultságú felhasználó olyan rendszerhívást hajtson végre, amelyhez normális esetben magasabb jogosultság szükséges.

Az operációs rendszer fejlesztői folyamatosan dolgoznak ezeknek a sebezhetőségeknek a felderítésén és javításán, de a komplexitás miatt mindig fennáll a kockázat.

Homokozó (Sandbox) környezetek és a rendszerhívások korlátozása

A modern biztonsági gyakorlatok egyik sarokköve a homokozó. A homokozó (sandbox) egy szigorúan ellenőrzött környezet, amelyben egy program futhat, korlátozva a hozzáférését a rendszer erőforrásaihoz. Ez a korlátozás gyakran a rendszerhívások szintjén történik.

A homokozó mechanizmusok általában egy rendszerhívás szűrőt alkalmaznak, amely megvizsgálja az összes kimenő rendszerhívást, mielőtt azok elérnék a kernelt. Ha egy program olyan rendszerhívást próbál végrehajtani, amely nem szerepel a homokozó által engedélyezettek listáján, a hívás blokkolásra kerül, és a program leállhat vagy hibaüzenetet kaphat.

Példák homokozó technológiákra:

- Seccomp (Secure Computing) a Linuxon: A Seccomp egy Linux kernel funkció, amely lehetővé teszi a folyamatok számára, hogy korlátozzák a saját maguk által indítható rendszerhívások körét. Ez egy „csak olvasás” módot biztosít, ahol a folyamat csak a

read(),write(),_exit()éssigreturn()rendszerhívásokat használhatja. A seccomp-bpf kiterjesztés (Berkeley Packet Filter-rel kombinálva) lehetővé teszi a sokkal finomabb szemcséjű szabályok definiálását, amelyek alapján engedélyezhetők vagy megtagadhatók a rendszerhívások, akár a paramétereik alapján is. Ezt széles körben használják konténer futtatókörnyezetekben (pl. Docker) a konténerek biztonságának növelésére. - Chromium Sandbox: A Google Chrome böngésző egy kifinomult homokozó rendszert használ, amely elszigeteli a böngésző lapjait és beépülő moduljait egymástól és a rendszertől. Ez a homokozó szigorúan korlátozza a folyamatok által indítható rendszerhívásokat, minimalizálva a webes tartalmakból eredő potenciális fenyegetéseket.

- AppArmor és SELinux: Ezek a Linux kernel biztonsági modulok (LSM – Linux Security Modules) hozzáférés-vezérlési politikákat kényszerítenek ki a rendszerhívások szintjén. Meghatározzák, hogy mely programok férhetnek hozzá mely fájlokhoz, hálózati portokhoz és egyéb erőforrásokhoz, még akkor is, ha a program magasabb jogosultságokkal fut.

Virtuális gépek és a rendszerhívások

A virtuális gépek (VM) egy másik réteget adnak a rendszerhívások biztonsági modelljéhez. Egy hypervisor (virtuális gép monitor) fut a fizikai hardveren, és elszigeteli egymástól a vendég operációs rendszereket. Amikor egy vendég operációs rendszer rendszerhívást indít, az nem közvetlenül éri el a fizikai hardvert, hanem a hypervisor elfogja (interceptálja) azt.

A hypervisor ezután emulálja a kért hardveres műveletet, vagy továbbítja azt a fizikai hardvernek, ha biztonságos. Ez a virtualizációs réteg további védelmet nyújt, mivel egy vendég operációs rendszerben futó rosszindulatú szoftver nem tud közvetlenül hozzáférni a fizikai hardverhez vagy más vendég operációs rendszerekhez.

A rendszerhívások biztonságos kezelése tehát egy összetett és folyamatosan fejlődő terület, amely magában foglalja a kernel robusztus implementációját, a homokozó technológiákat és a virtualizációs megoldásokat.

Teljesítmény és a rendszerhívások

Bár a rendszerhívások elengedhetetlenek a modern operációs rendszerek működéséhez, jelentős járulékos költséggel (overhead) járnak a teljesítmény szempontjából. Ennek oka a felhasználói mód és a kernel mód közötti átmenet, valamint a kernelben végzett további ellenőrzések és műveletek.

A kontextusváltás járulékos költsége

Amikor egy rendszerhívás történik, a processzornak számos lépést kell végrehajtania:

- Üzemmódváltás: Felhasználói módról kernel módra, majd vissza. Ez nem csupán egy bit átállítását jelenti, hanem a processzor belső állapotának megváltoztatását is.

- Regiszterek mentése és visszaállítása: A processzor regisztereinek tartalmát el kell menteni a kernel stack-re, majd vissza kell állítani a visszatéréskor. Ez memóriahozzáférést és CPU ciklusokat igényel.

- Memória-leképezések frissítése (TLB invalidáció): A felhasználói és kernel mód eltérő memóriaterületeket használ, és az átváltás során a Translation Lookaside Buffer (TLB) gyorsítótárban lévő bejegyzések érvénytelenné válhatnak, ami a következő memóriahozzáféréseknél TLB miss-eket és lassulást okozhat.

- Jogosultságellenőrzések: A kernelnek minden rendszerhívásnál ellenőriznie kell a hívó program jogosultságait és a paraméterek érvényességét.

Ezek a lépések, bár egyenként rendkívül gyorsak, nagy számban végrehajtva jelentősen befolyásolhatják az alkalmazás teljesítményét. Egy tipikus rendszerhívás nagyságrendileg több száz vagy ezer CPU ciklust igényelhet, szemben egy egyszerű függvényhívással, amely csak néhány ciklus.

Rendszerhívások minimalizálása a teljesítmény érdekében

A nagy teljesítményű alkalmazások fejlesztésekor kulcsfontosságú a rendszerhívások számának minimalizálása. Néhány stratégia:

- Pufferezés (Buffering): Az I/O műveleteknél a standard könyvtárak (pl.

stdio.hC-ben) belső puffereket használnak. Amikor adatot írunk egy fájlba afprintf()segítségével, az adatok először egy memóriapufferbe kerülnek, és csak akkor íródnak ki a fájlba egyetlenwrite()rendszerhívással, amikor a puffer megtelik, vagy amikor expliciten kényszerítjük a kiürítést (fflush()). Ez drasztikusan csökkenti a rendszerhívások számát. - Kötegelés (Batching): Hasonlóan a pufferezéshez, a kötegelés azt jelenti, hogy több kisebb műveletet gyűjtenek össze, és egyetlen, nagyobb rendszerhívással hajtják végre. Például, ahelyett, hogy minden egyes hálózati üzenetet külön

send()hívással küldenénk el, több üzenetet összefűzhetünk egy nagyobb csomagba, és egyetlensend()hívással küldhetjük el. sendfile()rendszerhívás: Ez a Linux-specifikus rendszerhívás egy kiváló példa a teljesítményoptimalizálásra. Lehetővé teszi adatok közvetlen átvitelét egy fájlleíróból egy socket fájlleíróba anélkül, hogy az adatok a kernel és a felhasználói mód között másolódnának. Ez a zero-copy technika drasztikusan csökkenti a CPU terhelését és a memóriahasználatot a fájlszerverek és proxyk esetében.- Aszinkron I/O (Asynchronous I/O): A szinkron rendszerhívások blokkolják a hívó folyamatot, amíg a művelet be nem fejeződik. Az aszinkron I/O (pl. Linuxon

io_uring, Windowson Overlapped I/O) lehetővé teszi a program számára, hogy elindítson egy I/O műveletet, majd azonnal folytassa a munkát, miközben a kernel a háttérben végzi a feladatot. Amikor a művelet befejeződik, a kernel értesíti a programot (pl. megszakítással vagy eseménnyel). Ez javítja az alkalmazások válaszkészségét és átviteli sebességét. - Memória-leképezés (Memory-mapped I/O): Fájlok memóriába történő leképezése (pl.

mmap()Linuxon,MapViewOfFile()Windowson) lehetővé teszi a fájl tartalmának elérését közvetlenül a memóriából, mint egy tömb. Ez gyakran csökkenti aread()/write()rendszerhívások szükségességét, mivel a lapozási mechanizmus kezeli az adatok betöltését és kiírását.

Rendszerhívások a modern computingban

A modern szoftverarchitektúrák, mint a konténerek és a szerver nélküli (serverless) funkciók, szintén figyelembe veszik a rendszerhívások teljesítményét.

- Konténerek (Docker, Kubernetes): Bár a konténerek egy gazdagép kerneljét használják, a futtatókörnyezetek (pl. containerd, runc) gyakran használnak seccomp szabályokat a rendszerhívások korlátozására, ami nem csak biztonsági, hanem néha teljesítménybeli előnyökkel is járhat, mivel a kernelnek kevesebb útvonalat kell ellenőriznie.

- Serverless architektúrák: Itt a teljesítménykritikus, hogy a funkciók gyorsan induljanak és futhassanak. A rendszerhívások overhead-je hozzájárul a „hidegindítási” időhöz. Ezért a fejlesztők igyekeznek minimalizálni az I/O műveleteket és a kernel interakciókat a funkciók kódjában.

A rendszerhívások optimalizálása tehát nem csupán a kernel fejlesztőinek feladata, hanem a magas szintű alkalmazások tervezésénél is fontos szempont, különösen a teljesítménykritikus rendszerek esetében.

Rendszerhívások a modern computingban

A számítástechnika rohamos fejlődése új architektúrákat és paradigmákat hozott létre, amelyek mindegyike sajátos módon kezeli vagy befolyásolja a rendszerhívásokat. A konténerektől a mikrokerneleken át az eBPF-ig, a rendszerhívások továbbra is alapvető építőkövei maradnak, de a velük való interakció módja és a rajtuk keresztül elérhető lehetőségek folyamatosan bővülnek.

Konténerek (Docker, Kubernetes) és a rendszerhívások

A konténerek, mint a Docker vagy a Kubernetes által menedzselt egységek, forradalmasították a szoftverek csomagolását és telepítését. Egy konténer egy elszigetelt felhasználói környezetet biztosít egy alkalmazás számára, de ugyanazt a gazdagép kernelt használja, mint a többi konténer és a gazda operációs rendszer. Ez a legfontosabb különbség a virtuális gépekhez képest, amelyek saját kernelt futtatnak.

Mivel a konténerek osztoznak a gazdagép kerneljén, a rendszerhívások továbbra is a gazdagép kernelébe irányulnak. Azonban a konténeres technológiák kihasználják a Linux kernel olyan funkcióit, mint a névterek (namespaces) és a cgroupok (control groups), hogy erőforrás-elszigetelést és -korlátozást biztosítsanak. A névterek elszigetelik a folyamatokat, hálózatot, fájlrendszert és egyéb erőforrásokat, így a konténerben futó program úgy látja a rendszert, mintha az egy önálló operációs rendszer lenne.

A biztonság szempontjából kulcsfontosságú a már említett Seccomp (Secure Computing). A konténer futtatókörnyezetek (pl. runc) általában alapértelmezett Seccomp profilokat alkalmaznak, amelyek letiltják a potenciálisan veszélyes rendszerhívásokat (pl. mount, reboot, add_key), ezzel csökkentve a konténer kitörésének (container escape) kockázatát. Ez a mechanizmus a rendszerhívások szintjén érvényesíti a biztonsági házirendeket, megakadályozva, hogy egy kompromittált konténer hozzáférjen a gazdagép rendszerkritikus funkcióihoz.

Serverless architektúrák

A szerver nélküli (serverless) számítási modellek, mint az AWS Lambda, Google Cloud Functions vagy Azure Functions, teljesen elvonatkoztatnak az alapul szolgáló infrastruktúrától. A fejlesztők egyszerűen feltöltenek kódrészleteket („függvényeket”), amelyeket azután igény szerint futtatnak. Bár a háttérben továbbra is virtuális gépek vagy konténerek futnak, a fejlesztőnek nem kell ezekkel foglalkoznia.

A serverless környezetekben a rendszerhívások hatékonysága és biztonsága kiemelt fontosságú. A „hidegindítási” idő (amikor egy függvényt először hívnak meg, és a környezetet inicializálni kell) jelentős részét képezheti a kernel indítása és a szükséges rendszerhívások végrehajtása. A szolgáltatók optimalizálják ezeket a környezeteket, hogy minimalizálják a rendszerhívások overhead-jét és a futási időt. A biztonság itt is a rendszerhívások szűrésén és a szigorú izoláción alapul, hogy egy függvény ne befolyásolhassa a többi függvényt vagy a mögöttes infrastruktúrát.

Mikrokernelek vs. monolitikus kernelek és a rendszerhívások

Az operációs rendszerek kernel architektúrája alapvetően befolyásolja a rendszerhívások kezelését:

- Monolitikus kernelek (pl. Linux, Windows): Ezekben a kernelekben a legtöbb operációs rendszer szolgáltatás (fájlrendszerek, eszközmeghajtók, hálózati stack) ugyanabban a privilegizált címtérben fut, mint a kernel maga. Ez azt jelenti, hogy a legtöbb rendszerhívás egy egyszerű üzemmódváltással és egy közvetlen függvényhívással jár a kernelen belül. Ez általában gyorsabb, de egy hiba az egyik modulban (pl. egy eszközmeghajtóban) az egész rendszert összeomolhatja.

- Mikrokernelek (pl. MINIX, QNX, Mach): A mikrokernel csak a legszükségesebb funkciókat tartalmazza (memóriakezelés, folyamatkezelés, IPC). Minden más szolgáltatás (fájlrendszer, hálózati protokollok, eszközmeghajtók) különálló, felhasználói módú szerverfolyamatokban fut. Ebben az esetben egy „rendszerhívás” gyakran valójában egy interprocessz kommunikáció (IPC) a mikrokernelen keresztül a megfelelő szerverfolyamathoz. Ez extra overhead-del járhat a sok üzemmódváltás és üzenetküldés miatt, de növeli a rendszer megbízhatóságát és modularitását, mivel egy szerverhiba nem feltétlenül okozza az egész rendszer összeomlását.

A mikrokernelek esetében a rendszerhívások „láncolódhatnak”: egy felhasználói program kérése eljut a mikrokernelhez, amely továbbítja azt egy fájlrendszer-szervernek, amely aztán egy blokkeszköz-szervernek küldhet egy kérést, és így tovább. Ez a modularitás a rendszerhívások teljesítményének új kihívásait veti fel.

eBPF (Extended Berkeley Packet Filter) és a rendszerhívások monitorozása

Az eBPF egy forradalmi technológia a Linux kernelben, amely lehetővé teszi a felhasználói programok számára, hogy biztonságosan és hatékonyan futtassanak speciális, eseményvezérelt programokat a kernelben. Az eBPF programok számos eseményhez csatolhatók, beleértve a rendszerhívásokat is.

Ez azt jelenti, hogy egy eBPF program végrehajtható:

- Mielőtt egy rendszerhívás belépne a kernelbe: Lehetővé téve a kérés módosítását, blokkolását vagy naplózását.

- Miután egy rendszerhívás befejeződött: Lehetővé téve a visszatérési érték és az eredmények elemzését.

Az eBPF rendkívül erőteljes eszköz a rendszerhívások megfigyelésére, elemzésére és akár módosítására is, anélkül, hogy a kernel forráskódját módosítani kellene. Ezt használják a hálózati teljesítményoptimalizálásban, a biztonsági monitorozásban (pl. gyanús rendszerhívások észlelésére), a nyomkövetésben és a hibakeresésben. Az eBPF programok szigorúan ellenőrzöttek a kernelbe való betöltés előtt, hogy ne okozzanak biztonsági vagy stabilitási problémákat.

Az eBPF a rendszerhívásokkal való interakció egy új szintjét nyitja meg, lehetővé téve a dinamikus és rugalmas kernel-szintű programozást, miközben fenntartja a rendszer integritását.

Gyakori hibák és problémák a rendszerhívásokkal kapcsolatban

A rendszerhívások, mint az operációs rendszerrel való interakció alapvető módja, számos hibalehetőséget rejtenek magukban. A fejlesztőknek tisztában kell lenniük ezekkel a potenciális problémákkal, hogy robusztus és megbízható alkalmazásokat írjanak. A helytelen használat nemcsak az alkalmazás összeomlásához vezethet, hanem súlyos biztonsági kockázatokat is jelenthet.

1. Helytelen paraméterek átadása

A rendszerhívások pontosan meghatározott paramétereket várnak. Ha egy program helytelen típusú, érvénytelen tartományú vagy rosszul formázott paramétert ad át, a rendszerhívás hibával tér vissza, vagy ami rosszabb, váratlan viselkedést okozhat a kernelben.

- Null pointer vagy érvénytelen memória cím: Ha egy rendszerhívásnak (pl.

read(),write()) egy memóriaterület címét kell megadni, és ez a cím érvénytelen (pl. nulla, vagy egy olyan területre mutat, amihez a programnak nincs hozzáférése), a kernel szegmentálási hibát (segmentation fault) jelezhet, vagy más módon hibásan térhet vissza. - Helytelen jogosultságok: Egy fájl megnyitásakor a

open()rendszerhívásnak meg kell adni a hozzáférési módot (pl. olvasás, írás). Ha a program megpróbál egy írásvédett fájlba írni, vagy egy olyan fájlt megnyitni, amihez nincs joga, a rendszerhívás hibával tér vissza (pl. „Permission denied”). - Érvénytelen fájlleíró: A fájlműveletekhez (

read(),write(),close()) egy érvényes fájlleíróra van szükség, amelyet azopen()függvény ad vissza. Ha egy már bezárt vagy soha meg nem nyitott fájlleírót használnak, az hibát okoz.

2. Hibakezelés hiánya vagy nem megfelelő kezelése

A rendszerhívások szinte mindig visszaadnak egy értéket, amely jelzi a művelet sikerességét vagy kudarcát. Ezen értékek ellenőrzésének hiánya vagy nem megfelelő kezelése az egyik leggyakoribb és legveszélyesebb hiba.

- Visszatérési érték ellenőrzésének hiánya: Ha egy program nem ellenőrzi a rendszerhívás visszatérési értékét, nem fogja észrevenni, ha egy művelet sikertelen volt. Például, ha a

write()hívás részlegesen vagy egyáltalán nem írt ki adatot, a program feltételezheti, hogy minden rendben van, és rossz adatokkal dolgozhat tovább. - Hibaüzenetek ignorálása: Unix-szerű rendszerekben a rendszerhívások hibái gyakran az

errnoglobális változóban vannak tárolva. Aperror()vagystrerror()függvények segítségével lehet értelmezni ezt a hibakódot. Ha ezeket nem használják, a program nem tudja megfelelően diagnosztizálni a problémát.

#include <stdio.h>

#include <fcntl.h> // For open()

#include <errno.h> // For errno

int main() {

int fd = open("nemletezo.txt", O_RDONLY);

if (fd == -1) { // Hibaellenőrzés

perror("Hiba a fájl megnyitásakor"); // Kiírja a hibaüzenetet (pl. "No such file or directory")

// Itt megfelelő hibakezelés következne

return 1;

}

// ... további műveletek ...

close(fd);

return 0;

}

3. Holtpontok (Deadlocks) és versenyhelyzetek (Race Conditions)

Többszálú vagy többfolyamatú környezetben a rendszerhívások használata holtpontokhoz és versenyhelyzetekhez vezethet, ha a szinkronizáció nem megfelelő.

- Holtpont: Két vagy több folyamat kölcsönösen blokkolja egymást, várva egy olyan erőforrásra, amelyet a másik folyamat tart. Például, ha két folyamat megpróbálja zárolni ugyanazt a két erőforrást, de ellentétes sorrendben. A

lockf()vagyflock()rendszerhívások helytelen használata holtpontokhoz vezethet. - Versenyhelyzet: A program kimenetele függ a szálak vagy folyamatok relatív végrehajtási sorrendjétől. Például, ha egy fájlt ellenőriznek (

stat()), majd egy másik folyamat közben törli azt (unlink()), mielőtt az eredeti folyamat megpróbálná megnyitni (open()). Ilyen esetekben speciális atomi rendszerhívásokra (pl.linkat(),openat()a „TOCTOU” – Time Of Check To Time Of Use – problémák elkerülésére) vagy zárolási mechanizmusokra van szükség.

4. Erőforrásszivárgás (Resource Leaks)

Ha a programok nem szabadítják fel megfelelően a rendszerhívásokkal lefoglalt erőforrásokat, az erőforrásszivárgáshoz vezethet, ami idővel kimerítheti a rendszer erőforrásait.

- Fájlleíró szivárgás: Ha egy

open()hívással megnyitott fájlt nem zárnak be aclose()hívással, a hozzá tartozó fájlleíró nyitva marad. Ez idővel kimerítheti a rendelkezésre álló fájlleírók számát, és megakadályozhatja más programok fájlműveleteit. - Memóriaszivárgás: Bár a

malloc()/free()függvények a felhasználói térben kezelik a memóriát, mögöttük a kernelmmap()vagybrk()rendszerhívásai állnak. Ha a lefoglalt memóriát nem szabadítják fel, az a rendszer memóriakimerüléséhez vezethet. - Folyamat szivárgás (Zombie processes): Ha egy gyermekfolyamat befejezi a végrehajtását, de a szülőfolyamat nem hívja meg a

wait()vagywaitpid()függvényt a státuszának begyűjtésére, a gyermekfolyamat „zombi” állapotba kerül, és továbbra is fogyasztja a folyamattábla bejegyzését.

5. Teljesítményproblémák a túl sok rendszerhívás miatt

Ahogy korábban említettük, a rendszerhívások járulékos költséggel járnak. Ha egy program túl sok, felesleges rendszerhívást hajt végre (például karakterenként olvas egy fájlból read(fd, &c, 1) ahelyett, hogy nagyobb blokkokat olvasna be), az jelentősen lassíthatja a teljesítményt.

A fenti problémák elkerülése érdekében elengedhetetlen a gondos tervezés, a szigorú hibakezelés, a megfelelő szinkronizációs mechanizmusok használata, valamint a rendszerhívások teljesítményre gyakorolt hatásának tudatos figyelembe vétele.

A rendszerhívások jövője

A számítástechnika folyamatosan fejlődik, és ezzel együtt a rendszerhívások szerepe és implementációja is változik. Az új hardverarchitektúrák, a növekvő biztonsági igények és a szoftverfejlesztési paradigmák mind formálják a rendszerhívások jövőjét. Bár a koncepció alapvető marad, a mögöttes mechanizmusok és a velük való interakciók finomodnak.

Újabb architektúrák hatása

A processzorarchitektúrák fejlődése közvetlenül befolyásolja a rendszerhívások mechanizmusát. Az x86-64 architektúrákon például a régebbi int 0x80 megszakítás helyett a modernebb és hatékonyabb syscall utasítás vált dominánssá a Linuxon. Ez az utasítás kevesebb CPU ciklust igényel a kernel módba való átmenethez, csökkentve ezzel a rendszerhívások járulékos költségét.

A jövőbeli architektúrák, mint például a RISC-V, lehetőséget teremtenek a rendszerhívások még finomabb vezérlésére és hardveres gyorsítására. A specializált utasítások vagy hardveres mechanizmusok tovább csökkenthetik az üzemmódváltás overhead-jét, ami még hatékonyabb kernel-felhasználói interakciót eredményezhet.

A multi-core és many-core processzorok térnyerése rávilágított a skálázható kernelarchitektúrák és a párhuzamos rendszerhívás-feldolgozás fontosságára. A jövőbeli kerneleknek még jobban optimalizálniuk kell a zárolási mechanizmusokat és a megosztott adatszerkezetek elérését, hogy elkerüljék a szűk keresztmetszeteket a nagyszámú egyidejű rendszerhívás esetén.

Hardveres támogatás a biztonsághoz és a teljesítményhez

A hardvergyártók egyre inkább beépítenek olyan funkciókat a CPU-kba, amelyek támogatják az operációs rendszerek biztonsági és teljesítménybeli igényeit. Ezek közé tartoznak:

- Memória virtualizációs bővítmények (pl. Intel VT-x, AMD-V): Ezek a technológiák javítják a virtualizált környezetek teljesítményét és biztonságát azáltal, hogy hardveres támogatást nyújtanak a vendég operációs rendszerek üzemmódváltásaihoz és memóriakezeléséhez. Ez közvetve a rendszerhívások hatékonyságát is növeli a virtualizált környezetekben.

- Memóriavédelem és izoláció (pl. Intel SGX, ARM TrustZone): Ezek a technológiák lehetővé teszik a kód és az adatok elszigetelt, biztonságos „enklávékban” való futtatását a processzoron belül. Az ilyen enklávékban futó kódnak speciális, korlátozott rendszerhívás-felülete lehet, ami tovább növeli a bizalmas adatok és műveletek biztonságát.

- Hardveres megszakításkezelés optimalizálása: A processzorok folyamatosan fejlődnek a megszakítások gyorsabb és hatékonyabb kezelésében, ami közvetlenül javítja a rendszerhívások válaszidejét.

Ezek a hardveres fejlesztések lehetővé teszik a kernelek számára, hogy még robusztusabb biztonsági modelleket implementáljanak, miközben minimalizálják a teljesítménybeli kompromisszumokat.

Fejlődő biztonsági modellek

A biztonsági fenyegetések folyamatosan változnak, és ezzel együtt a rendszerhívásokhoz kapcsolódó biztonsági modellek is fejlődnek. A jövőben valószínűleg még kifinomultabb rendszerhívás-szűrési mechanizmusokat látunk majd, amelyek dinamikusan alkalmazkodnak a futó alkalmazás viselkedéséhez.

- Fejlett Seccomp profilok: Az eBPF-fel kombinálva a Seccomp profilok még specifikusabbá válhatnak, lehetővé téve a rendszerhívások paramétereinek valós idejű elemzését és a gyanús hívások blokkolását.

- Rendszerhívás-auditálás és anomália detektálás: A gépi tanulás és a mesterséges intelligencia segítségével a rendszerek képesek lesznek valós időben elemezni a rendszerhívási mintázatokat, és észlelni a normálistól eltérő, potenciálisan rosszindulatú viselkedést.

- Kernel szintű integritás-ellenőrzés: A hardveres és szoftveres mechanizmusok egyre szorosabban együttműködnek majd a kernel integritásának folyamatos ellenőrzésében, védelmet nyújtva a kernel rootkitek és más kernel szintű támadások ellen, amelyek megpróbálhatják manipulálni a rendszerhívás táblákat vagy a rendszerhívás rutinokat.

Ezek a fejlesztések hozzájárulnak egy biztonságosabb és ellenállóbb számítástechnikai környezet kialakításához, ahol a rendszerhívások továbbra is a biztonsági modell kritikus belépési pontjai maradnak, de sokkal szigorúbb ellenőrzés alatt állnak.

A rendszerhívások tehát nem csupán egy technikai részlet az operációs rendszerek mélyén, hanem a modern számítástechnika alapvető, dinamikusan fejlődő pillérei. Ahogy a hardver és a szoftver architektúrák változnak, úgy finomodnak és adaptálódnak a rendszerhívások körüli mechanizmusok is, biztosítva a rendszerek stabilitását, biztonságát és hatékonyságát a jövőben is.