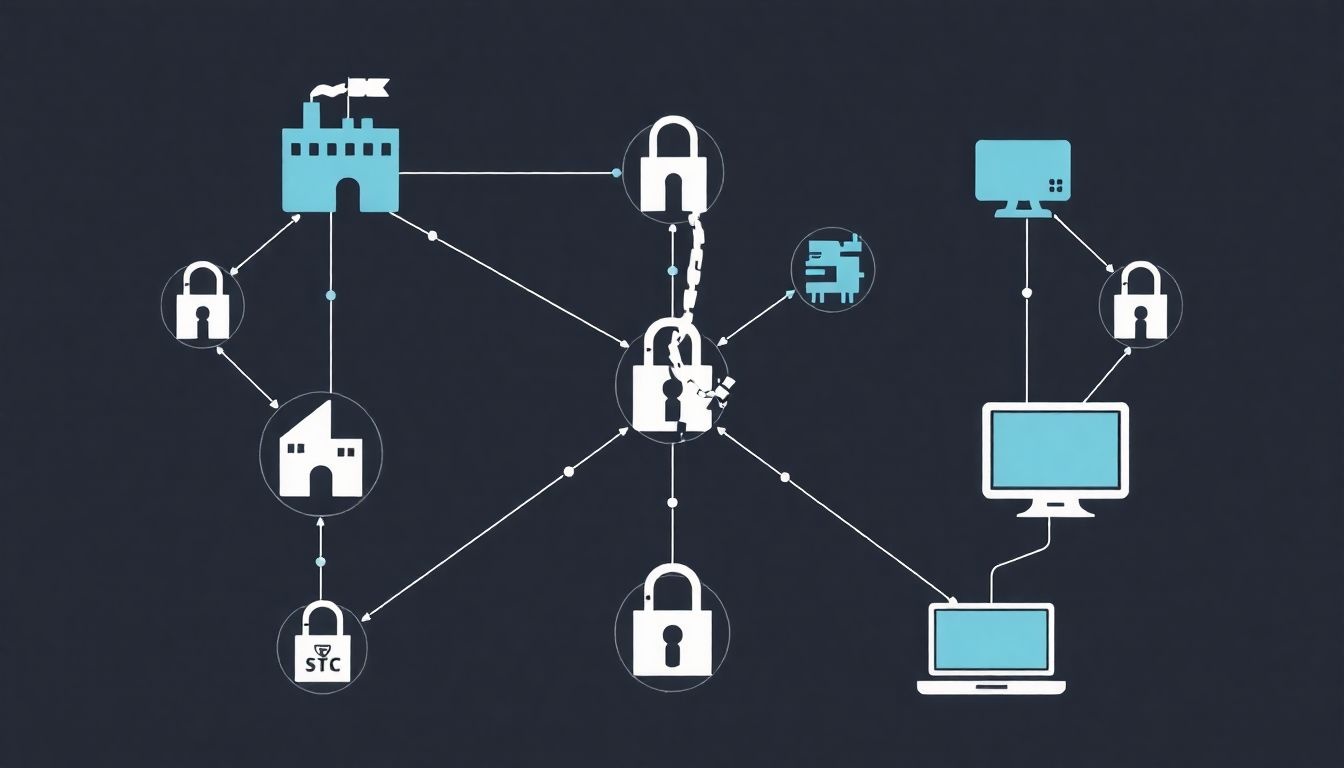

A modern digitális ökoszisztéma bonyolult, összefonódó hálózat, ahol a szervezetek működésük során számtalan külső szolgáltatóra, szoftverre és hardverkomponensre támaszkodnak. Ez a kiterjedt függőségi lánc, az úgynevezett ellátási lánc, bár hatékonyságot és specializációt biztosít, egyben óriási biztonsági rést is jelent. Az ellátásilánc-támadás (angolul: supply chain attack) pontosan ezt a sebezhetőséget használja ki: nem közvetlenül a célszervezetet támadja meg, hanem annak egy megbízható harmadik féltől származó beszállítóját, partnerét, vagy a felhasznált szoftverek, hardverek fejlesztési, gyártási vagy disztribúciós folyamatát kompromittálja. A cél az, hogy a rosszindulatú kód vagy manipulált komponens a legitim, megbízható csatornákon keresztül jusson el a végső célponthoz, gyakran észrevétlenül, elkerülve a hagyományos védelmi rendszereket.

Ez a kibertámadás típus az elmúlt években vált különösen veszélyessé és elterjedtté, mivel a támadók rájöttek, hogy sokkal könnyebb egy kisebb, kevésbé védett beszállítót feltörni, mint közvetlenül egy nagyvállalat vagy kormányzati szerv robusztus védelmét áttörni. Az ilyen típusú támadások gyakran széleskörű, kaszkádhatású károkat okoznak, mivel egyetlen kompromittált elem több ezer vagy akár több millió felhasználóra, szervezetre terjedhet át. Gondoljunk csak egy széles körben használt szoftverfrissítésbe csempészett rosszindulatú kódra, amely automatikusan települ az áldozatok rendszereire, vagy egy chipgyártósorba beépített manipulációra, amely kompromittált hardvereket eredményez. Az ellátási lánc összetettsége és a bizalomra épülő kapcsolatok miatt ezek a támadások rendkívül nehezen észlelhetők és még nehezebben háríthatók el, komoly kihívás elé állítva a modern kiberbiztonsági szakembereket.

Mi az ellátásilánc-támadás lényege?

Az ellátásilánc-támadás alapvetően a bizalom megcsapolására épül. A legtöbb szervezet bízik azokban a szoftverekben, hardverekben és szolgáltatásokban, amelyeket megbízható beszállítóktól szerez be. Ez a bizalom azonban kétélű fegyver lehet. Egy ellátásilánc-támadás során a támadó nem a végfelhasználó vagy a célvállalat közvetlen védelmi vonalait próbálja áttörni, hanem azokat a pontokat célozza meg, ahol ez a bizalom a legmagasabb, és a biztonsági ellenőrzések esetleg lazábbak. Ez lehet egy szoftverfejlesztő cég, egy hardvergyártó, egy IT szolgáltató, vagy akár egy nyílt forráskódú projekt, amelynek kódját széles körben használják.

A támadás lényege, hogy a rosszindulatú elemet – legyen az kód, backdoor, manipulált chip vagy egy hamisított digitális tanúsítvány – bejuttatják a legitim termékbe vagy szolgáltatásba, még mielőtt az eljutna a végfelhasználóhoz. Amikor a termék eléri a célpontot, a benne lévő kártékony rész aktiválódik, kihasználva a felhasználó vagy a rendszer feltételezett bizalmát. Ez a módszer rendkívül hatékony, mivel a behatolás egy már eleve engedélyezett, hitelesített csatornán keresztül történik, így gyakran elkerüli a hagyományos hálózati és végponti védelmi mechanizmusokat, amelyek a külső fenyegetésekre fókuszálnak.

Az ellátási lánc kibertámadások evolúciója és növekvő jelentősége

Az ellátási lánc kibertámadások nem teljesen új jelenségek, de jelentőségük az elmúlt évtizedben drámaian megnőtt. Korábban a támadások jellemzően adathalászatra, zsarolóvírusokra vagy közvetlen rendszerek feltörésére fókuszáltak. Azonban ahogy a szervezetek egyre inkább digitalizálódtak és egyre több külső szolgáltatóra támaszkodnak, úgy nőtt az összekapcsolt rendszerek száma és bonyolultsága. Ez a fokozott integráció és a globális szoftverfejlesztési gyakorlatok – mint például a nyílt forráskódú komponensek széleskörű használata vagy a felhőalapú szolgáltatásokra való átállás – új támadási felületeket nyitottak meg.

A támadók felismerték, hogy a hagyományos, közvetlen támadásokkal szembeni védelem egyre erősebbé vált, ezért új, innovatív módszerekre van szükségük a célba juttatáshoz. Az ellátási lánc kompromittálása ideális megoldást kínált: egyetlen sikeres behatolás a lánc egy gyengébb láncszeménél exponenciális hatást gyakorolhat, potenciálisan több ezer vagy millió downstream áldozatot érintve. A SolarWinds támadás és a NotPetya incidens ékes példái annak, hogy egy jól megtervezett ellátásilánc-támadás milyen pusztító következményekkel járhat globális szinten, rávilágítva a probléma sürgető voltára és arra, hogy a kiberbiztonsági stratégia nem korlátozódhat csupán a belső rendszerek védelmére, hanem ki kell terjednie a teljes beszállítói ökoszisztémára is.

Az ellátásilánc-támadások típusai: szoftver, hardver és folyamat alapú megközelítések

Az ellátásilánc-támadások rendkívül sokfélék lehetnek, és a támadók a lánc bármely pontját megcélozhatják. Alapvetően három fő kategóriába sorolhatók: szoftver alapú, hardver alapú és folyamat/emberi alapú támadások. Mindegyik típusnak megvannak a maga sajátosságai és kihívásai a védekezés szempontjából.

Szoftver alapú ellátásilánc-támadások

A szoftver alapú ellátásilánc-támadások a leggyakoribbak és leglátványosabbak. Ezek során a támadók rosszindulatú kódot juttatnak be egy szoftverbe vagy annak frissítésébe, amelyet aztán a felhasználók legitim módon telepítenek. Ez a kód általában hátsó ajtót (backdoor) nyit, adatokat lop, vagy további kártékony programokat tölt le. Néhány kulcsfontosságú altípus:

- Kompromittált szoftverfrissítések: Ez az egyik legpusztítóbb forma, mivel a felhasználók és szervezetek automatikusan megbíznak a szoftvergyártó hivatalos frissítéseiben. A támadók feltörik a gyártó rendszereit, és a legitim frissítések közé csempészik a kártékony kódot. A SolarWinds Orion támadás tökéletes példája ennek, ahol a támadók a hálózati menedzsment szoftver frissítési mechanizmusát használták fel több ezer kormányzati szerv és vállalat megfertőzésére.

- Kompromittált nyílt forráskódú könyvtárak és függőségek: A modern szoftverfejlesztés nagymértékben támaszkodik nyílt forráskódú komponensekre. A támadók rosszindulatú kódot juttathatnak be népszerű nyílt forráskódú könyvtárakba, vagy hamis, kártékony verziókat tehetnek közzé, amelyek a fejlesztői folyamat során beépülnek az alkalmazásokba. A Log4Shell sebezhetőség, bár nem közvetlen támadás volt, rávilágított arra, hogy egyetlen, széles körben használt komponens hibája milyen lavinaszerű hatást válthat ki az egész szoftveres ökoszisztémában.

- Digitális tanúsítványok kompromittálása: A szoftverek hitelességét digitális tanúsítványok garantálják. Ha a támadó megszerez egy érvényes kódaláíró tanúsítványt, akkor bármilyen kártékony szoftvert aláírhat „legitimként”, ezzel elkerülve a biztonsági szoftverek figyelmét.

- Fejlesztői környezetek feltörése (CI/CD pipelines): A Continuous Integration/Continuous Delivery (CI/CD) folyamatok automatizálják a szoftverfejlesztést, tesztelést és telepítést. Ha a támadók hozzáférnek ezekhez a rendszerekhez, rosszindulatú kódot injektálhatnak a szoftverbe már a fordítási fázisban, mielőtt az a végleges termékbe kerülne.

Hardver alapú ellátásilánc-támadások

A hardver alapú ellátásilánc-támadások sokkal nehezebben észlelhetők, és gyakran még súlyosabb következményekkel járnak, mivel a behatolás a fizikai rétegben történik. Ide tartoznak:

- Manipulált komponensek: A támadók rosszindulatú chipeket, szenzorokat vagy egyéb alkatrészeket építhetnek be a hardverekbe a gyártás során. Ezek a komponensek hátsó ajtókat tartalmazhatnak, adatokat szivárogtathatnak ki, vagy akár a rendszer feletti irányítást is átvehetik.

- Hamisított vagy klónozott hardverek: A nem ellenőrzött forrásból származó hardverek tartalmazhatnak előre telepített rosszindulatú szoftvereket vagy manipulált firmware-t.

- Firmware backdoorok: A hardverek működését szabályozó firmware-be épített hátsó ajtók rendkívül veszélyesek, mivel a operációs rendszer alatti szinten működnek, és gyakran észrevétlenek maradnak a hagyományos biztonsági eszközök számára.

Folyamat és emberi alapú ellátásilánc-támadások

Ezek a támadások a beszállítói láncban részt vevő szervezetek folyamatait és az emberi tényezőt célozzák. Gyakran social engineering technikákat vagy belső fenyegetéseket használnak:

- Belső fenyegetések a beszállítóknál: Egy elégedetlen alkalmazott, vagy egy beszervezett belső ember szándékosan juttathat be rosszindulatú kódot vagy adatot egy termékbe, vagy segítheti a támadókat a hozzáférés megszerzésében.

- Gyenge biztonsági gyakorlatok a harmadik feleknél: Sok kis- és középvállalkozás, amelyek nagyvállalatok beszállítói láncában vesznek részt, nem rendelkezik megfelelő kiberbiztonsági infrastruktúrával vagy szakértelemmel. A támadók ezeket a gyengébb láncszemeket célozzák meg, hogy onnan jussanak be a nagyobb célpont rendszereibe.

- Adathalászat és social engineering a beszállítói láncban: A támadók adathalász e-mailekkel vagy egyéb social engineering taktikákkal próbálhatnak hozzáférést szerezni a beszállítók rendszereihez, hogy onnan indítsanak támadást a végcél felé.

Az ellátásilánc-támadások komplexitása és sokszínűsége miatt a védekezés átfogó megközelítést igényel, amely nem csupán a technológiai, hanem a szervezeti és emberi tényezőkre is kiterjed.

Az ellátási lánc sebezhetősége nem csupán technológiai, hanem bizalmi kérdés is. A támadók a megbízható kapcsolatokat használják ki a kártékony kód disztribúciójára, ami rendkívül nehézzé teszi a detektálást és a védekezést.

Miért olyan veszélyesek és hatékonyak az ellátásilánc-támadások?

Az ellátásilánc-támadások rendkívüli veszélyt jelentenek a modern digitális világban, és számos okból kifolyólag rendkívül hatékonyak a támadók számára. Ezek az okok a támadások jellegéből, a detektálás nehézségéből és a lehetséges károk nagyságából fakadnak.

Bizalom kihasználása és a „nulla bizalom” hiánya

A legfőbb ok, amiért az ellátásilánc-támadások működnek, az a bizalom kihasználása. A szervezetek alapvetően megbíznak a szoftverekben és hardverekben, amelyeket elismert beszállítóktól szereznek be. Ez a bizalom azt jelenti, hogy a bejövő komponensek gyakran kevesebb ellenőrzésen esnek át, mint a külső, ismeretlen forrásból származó elemek. Amikor egy kártékony kód egy legitim frissítésbe ágyazódik, a védelmi rendszerek hajlamosak „átengedni”, mivel az aláírása és forrása megbízhatónak tűnik. A „nulla bizalom” (Zero Trust) elv hiánya a gyakorlatban nyitja meg az ajtót ezeknek a támadásoknak.

Széleskörű, kaszkádhatású terjedés

Egy sikeres ellátásilánc-támadás nem csupán egyetlen célpontot érint, hanem gyakran széleskörű, kaszkádhatású terjedést eredményez. Ha egy széles körben használt szoftver vagy komponens kompromittálódik, az összes felhasználó, aki ezt az elemet beépíti a rendszerébe, potenciális áldozattá válik. Ez a hálózati effektus exponenciálisan növeli a támadás hatókörét és a károk mértékét. Egyetlen behatolás egy beszállítónál több ezer vagy millió downstream szervezetet és felhasználót érinthet, mint ahogy azt a SolarWinds és NotPetya esetében is láthattuk.

Nehéz detektálás és rejtőzködés

Az ellátásilánc-támadások rendkívül nehezen detektálhatók. Mivel a kártékony elem a legitim termék részeként érkezik, gyakran elkerüli a hagyományos behatolásérzékelő rendszereket (IDS/IPS), tűzfalakat és antivírus szoftvereket, amelyek a külső fenyegetésekre fókuszálnak. A rosszindulatú kód gyakran rejtve marad, amíg aktiválódik, vagy hosszú ideig szunnyad a rendszerben, csendben adatokat gyűjtve vagy további hozzáféréseket építve ki. A perzisztencia, azaz a rendszerben való tartós jelenlét fenntartása is könnyebb, ha a támadó egy megbízható csatornán keresztül jutott be.

Azonosítási és elhárítási kihívások

Ha egy ellátásilánc-támadásra fény derül, az azonosítás és az elhárítás rendkívül komplex feladat. A károsodás mértékének felmérése, az érintett rendszerek és felhasználók azonosítása, valamint a kártékony kód teljes eltávolítása óriási erőforrásokat igényel. A probléma gyökere gyakran egy külső beszállítónál van, ami megnehezíti a teljes ellenőrzést és a gyors reagálást. A koordináció hiánya a beszállítói láncban tovább bonyolítja az incidensreagálást, és növeli a helyreállítási időt.

Hosszú távú következmények és bizalomvesztés

Az anyagi károkon és az operatív fennakadásokon túl az ellátásilánc-támadások súlyos reputációs károkat és bizalomvesztést okozhatnak. Egy vállalat, amelynek terméke vagy szolgáltatása kompromittálódott, elveszítheti ügyfelei és partnerei bizalmát, ami hosszú távon befolyásolhatja üzleti kilátásait. A beszállítói láncban kialakuló bizalmatlanság dominóeffektust indíthat el, ami az egész iparágra kihatással lehet.

Az ellátásilánc-támadások a modern kiberháború legfinomabb és legpusztítóbb fegyverei, amelyek a megbízhatóság illúzióját használják fel a legmélyebb behatoláshoz.

Hírhedt ellátásilánc-támadások esettanulmányai

Az elmúlt években számos nagyszabású ellátásilánc-támadás rázta meg a digitális világot, bizonyítva ezen fenyegetés valós és pusztító erejét. Ezek az esetek nem csupán technikai részleteik miatt tanulságosak, hanem azért is, mert rávilágítanak a modern, globális digitális ökoszisztéma sebezhetőségére.

SolarWinds Orion támadás (2020)

A SolarWinds Orion támadás az egyik leginkább figyelemre méltó és széles körben tanulmányozott ellátásilánc-támadás. 2020 végén derült fény rá, hogy a SolarWinds, egy széles körben használt IT menedzsment szoftver, az Orion platform, egy kifinomult kibertámadás áldozata lett. A támadók, feltehetően az orosz állami támogatású APT29 (más néven Cozy Bear) csoport, hosszú hónapokon keresztül hozzáfértek a SolarWinds rendszereihez. Ennek során rosszindulatú kódot (becenevén SUNBURST) csempésztek a SolarWinds Orion szoftver legitim frissítéseibe. Amikor a SolarWinds ügyfelei letöltötték és telepítették ezeket a frissítéseket, a kártékony kód is bekerült a rendszereikbe.

A SUNBURST hátsó ajtót nyitott a kompromittált rendszereken, lehetővé téve a támadóknak, hogy távoli hozzáférést szerezzenek, adatokat lopjanak, és további kártékony tevékenységeket végezzenek. Az áldozatok között számos amerikai kormányzati ügynökség, Fortune 500 vállalat és más globális szervezet volt. A támadás rendkívül nehezen volt észlelhető, mivel a rosszindulatú kód a SolarWinds digitálisan aláírt frissítéseivel érkezett, amelyek megbízható forrásból származónak tűntek. Ez az eset rávilágított arra, hogy a szoftverfrissítési mechanizmusok mennyire kritikus sebezhetőségi pontot jelentenek az ellátási láncban.

NotPetya (2017)

A NotPetya egy másik pusztító példa az ellátásilánc-támadásra, bár az elsődleges célja nem az adatok ellopása, hanem a széleskörű pusztítás volt. A támadás 2017 júniusában kezdődött, és globális káoszt okozott, elsősorban Ukrajnát célozva, de gyorsan elterjedt a világ számos országában. A NotPetya egy zsarolóvírusnak álcázott wiper volt, ami azt jelenti, hogy célja az adatok helyreállíthatatlan törlése volt, nem pedig azok titkosítása váltságdíjért cserébe.

A támadók a MeDoc nevű ukrán adóbevallási szoftver frissítési mechanizmusát kompromittálták. Mivel a MeDoc-ot szinte az összes ukrán vállalat használta, a kártékony frissítés gyorsan elterjedt az országban. Miután bejutott egy rendszerbe, a NotPetya kihasználta az EternalBlue és EternalRomance sebezhetőségeket (amelyeket eredetileg az NSA fedezett fel és szivárogtatott ki), hogy a hálózaton belül terjedjen, és megfertőzzön minden elérhető gépet. Ez az eset megmutatta, hogy egyetlen, széles körben használt, de kevéssé védett szoftver milyen mértékű globális károkat képes okozni, és mennyire alábecsülték a harmadik fél beszállítók biztonsági kockázatát.

Kaseya VSA támadás (2021)

A Kaseya VSA támadás egy viszonylag újabb példa, amely a Managed Service Provider (MSP) ökoszisztéma sebezhetőségére hívta fel a figyelmet. 2021 júliusában a REvil zsarolóvírus csoport kihasználta a Kaseya VSA távmenedzsment szoftverben lévő sebezhetőségeket. A Kaseya VSA-t MSP-k (Managed Service Provider) használták ügyfeleik IT infrastruktúrájának távoli kezelésére. A támadók ezen sebezhetőségeket felhasználva juttatták be a zsarolóvírust az MSP-k rendszereibe, ahonnan az továbbterjedt az MSP-k ügyfeleinek rendszereire.

Ez a támadás a „supply chain through MSP” modellre mutatott rá, ahol a támadó egy szolgáltatót kompromittál, hogy azon keresztül több száz vagy ezer végfelhasználóhoz jusson el. A Kaseya VSA támadás ismételten aláhúzta a harmadik fél kockázatkezelés fontosságát, és azt, hogy egyetlen ponton elkövetett hiba milyen széleskörű és gyors károkat okozhat a teljes láncban.

Log4Shell (2021)

Bár a Log4Shell (CVE-2021-44228) nem egy hagyományos értelemben vett ellátásilánc-támadás volt, hanem egy kritikus sebezhetőség a széles körben használt Apache Log4j Java naplózó könyvtárban, a hatása és terjedése miatt gyakran emlegetik a témával kapcsolatban. A Log4j szinte minden Java alapú alkalmazásban megtalálható, a kis weboldalaktól a nagyvállalati rendszerekig. A sebezhetőség lehetővé tette a támadóknak, hogy távoli kódfuttatást (RCE) hajtsanak végre az érintett rendszereken.

A Log4Shell megmutatta, hogy egyetlen, mélyen beágyazott és széles körben használt nyílt forráskódú komponens hibája milyen globális biztonsági krízist okozhat. Bár a támadók nem manipulálták a Log4j kódot, a sebezhetőség létezése önmagában is egy ellátási lánc kockázatot jelentett, mivel a felhasználóknak fogalmuk sem volt arról, milyen mértékben függenek ettől a könyvtártól, és mennyire sebezhetőek általa. Ez az eset felgyorsította a Software Bill of Materials (SBOM) koncepciójának elterjedését, amely segít feltérképezni egy szoftver összes függőségét.

Ezek az esettanulmányok egyértelműen demonstrálják, hogy az ellátásilánc-támadások a legkomolyabb kiberbiztonsági fenyegetések közé tartoznak, és a védekezéshez alapvető szemléletváltásra van szükség a szervezetek és a kiberbiztonsági szakemberek részéről.

Az ellátásilánc-támadások támadási vektorai és technikái

Az ellátásilánc-támadások sokféle módon valósulhatnak meg, és a támadók folyamatosan új, kifinomultabb technikákat fejlesztenek ki. A siker kulcsa gyakran abban rejlik, hogy megtalálják a legkevésbé védett pontot a láncban, és azon keresztül juttassák be a kártékony kódot vagy komponenst. Íme néhány kulcsfontosságú támadási vektor és technika:

Kódbeszúrás és manipuláció

Ez a leggyakoribb technika, különösen a szoftver alapú támadásoknál. A támadók bejutnak egy fejlesztői vagy disztribúciós rendszerbe, és ott rosszindulatú kódot injektálnak a legitim szoftver forráskódjába, fordítási folyamatába, vagy a kész bináris fájlokba. Ez lehet egy egyszerű hátsó ajtó, egy adatlopó modul, vagy egy zsarolóvírus-komponens. A kód manipulációja történhet a fejlesztői környezetben, a verziókezelő rendszerekben, vagy a build szervereken (CI/CD pipeline).

Trójai szoftverek és frissítések

A támadók egy látszólag ártalmatlan, de valójában kártékony szoftvert vagy frissítést hoznak létre, amelyet aztán eljuttatnak a célpontokhoz. Ez gyakran a legitim szoftverfrissítési mechanizmusok kihasználásával történik, mint ahogy a SolarWinds és a NotPetya esetében is láthattuk. A felhasználók azt hiszik, hogy egy biztonsági vagy funkcionális frissítést telepítenek, miközben valójában egy trójai lovat engednek be a rendszerükbe.

Digitális tanúsítványok kompromittálása

A digitális tanúsítványok kulcsszerepet játszanak a szoftverek és webhelyek hitelességének ellenőrzésében. Ha egy támadó hozzáférést szerez egy kódaláíró tanúsítványhoz, akkor bármilyen rosszindulatú szoftvert aláírhat „legitimként”. Ezáltal a szoftver megbízhatónak tűnik a felhasználóknak és a biztonsági szoftvereknek, megkerülve a védelmi mechanizmusokat. Ezt a technikát gyakran használják fejlett perzisztencia elérésére.

Hardveres manipuláció és hamisítás

A hardveres ellátásilánc-támadások során a támadók a gyártási folyamatba avatkoznak be. Ez magában foglalhatja manipulált chipek, szenzorok vagy egyéb komponensek beépítését a hardverbe. Előfordulhat, hogy hamisított vagy klónozott hardvereket juttatnak be a piacra, amelyek előre telepített backdoorokat vagy firmware-t tartalmaznak. Ez a fajta támadás rendkívül nehezen észlelhető, mivel a manipuláció a fizikai rétegben történik, és a kompromittált eszköz kívülről teljesen legitimnek tűnik.

DNS-mérgezés (DNS Poisoning) és BGP-eltérítés (BGP Hijacking)

Bár nem kizárólag ellátásilánc-támadási vektorok, ezek a technikák is felhasználhatók a lánc kompromittálására. A DNS-mérgezés során a támadók hamis DNS-rekordokat juttatnak be a DNS-gyorsítótárba, így a felhasználók rosszindulatú szerverekre irányulnak át, amikor egy legitim webhelyet vagy frissítési szervert próbálnak elérni. A BGP-eltérítés hasonlóan működik a routing protokoll szintjén, átirányítva a hálózati forgalmat a támadók szervereire, ami lehetővé teszi a szoftverfrissítések vagy egyéb adatok manipulálását.

Felhőalapú szolgáltatások sebezhetőségeinek kihasználása

Sok szervezet támaszkodik felhőalapú szolgáltatókra (IaaS, PaaS, SaaS). Ha egy támadó kompromittál egy felhőszolgáltatót, vagy kihasználja annak konfigurációs hibáit, hozzáférést szerezhet az ott tárolt adatokhoz és alkalmazásokhoz, amelyek több ügyfél számára is elérhetők. Ez egyfajta ellátásilánc-támadás a felhő infrastruktúrán keresztül.

Social engineering a beszállítók ellen

Az emberi tényező továbbra is a leggyengébb láncszem. A támadók social engineering technikákat (pl. célzott adathalászat, vishing) alkalmazhatnak a beszállítóknál dolgozók ellen, hogy megszerezzék a hozzáférési adataikat, vagy rávegyék őket kártékony szoftverek telepítésére. Ez gyakran egy ugródeszka a beszállító rendszerének kompromittálásához, ahonnan aztán a végcél felé terjeszkedhetnek.

Az ellátásilánc-támadások elleni védekezéshez elengedhetetlen a támadási vektorok mélyreható ismerete, és egy réteges, proaktív biztonsági stratégia kialakítása, amely kiterjed az egész beszállítói ökoszisztémára.

Az ellátásilánc-támadások következményei

Az ellátásilánc-támadások hatása rendkívül súlyos és messzemenő lehet, nem csupán az azonnali áldozatokra, hanem az egész digitális ökoszisztémára is. A következmények sokrétűek, és pénzügyi, operatív, reputációs, sőt akár nemzetbiztonsági szinteken is megnyilvánulhatnak.

Pénzügyi veszteségek

A legkézzelfoghatóbb következmény a pénzügyi veszteség. Ez magában foglalja a közvetlen károkat, mint például az incidensreagálás és helyreállítás költségeit (szakértők bevonása, rendszerek újratelepítése, adatok visszaállítása), a kieső bevételeket az operatív leállások miatt, és a potenciális bírságokat a szabályozói megfelelések megsértése esetén (pl. GDPR, HIPAA). A zsarolóvírus-támadások esetén a váltságdíj kifizetése is jelentős terhet jelenthet, bár ez nem garantálja az adatok visszaállítását.

Adatlopás és adatvesztés

Az ellátásilánc-támadások gyakran adatlopásra irányulnak. Ez magában foglalhatja az ügyféladatokat, személyes adatokat (PII), szellemi tulajdont, üzleti titkokat, vagy akár kormányzati titkosított információkat. Az adatok elvesztése vagy illetéktelen kezekbe kerülése súlyos jogi és reputációs következményekkel járhat, és hosszú távú versenyhátrányt okozhat.

Operatív fennakadások és üzletmenet-folytonosság megszakadása

Egy sikeres támadás béníthatja egy szervezet működését. A rendszerek leállása, az adatok titkosítása vagy törlése, a hálózati infrastruktúra kompromittálása mind komoly operatív fennakadásokat okozhat. Ez vezethet termelési leálláshoz, szolgáltatáskieséshez, és az üzletmenet-folytonosság súlyos megszakadásához, ami azonnali pénzügyi veszteséget és az ügyfelek elégedetlenségét vonja maga után.

Reputációs károk és bizalomvesztés

Talán a legnehezebben helyreállítható kár a reputációs veszteség és a bizalomvesztés. Ha egy vállalat terméke vagy szolgáltatása kompromittálódik, az ügyfelek, partnerek és részvényesek bizalma megrendülhet. Ez hosszú távon befolyásolhatja az eladásokat, a partnerkapcsolatokat és a piaci értékét. Különösen igaz ez a beszállítókra, akiknek a fő értékük a megbízhatóság. Egy kompromittált beszállító elveszítheti az ügyfeleit, és akár csődbe is mehet.

Jogi és szabályozási következmények

Az adatvédelmi szabályozások (pl. GDPR, CCPA) egyre szigorúbbak, és a biztonsági incidensek esetén jelentős bírságokat írhatnak elő. Az ellátásilánc-támadások gyakran érintenek személyes adatokat, ami bejelentési kötelezettséget von maga után a hatóságok és az érintettek felé. A jogi eljárások, kártérítési perek és a szabályozói vizsgálatok további terheket rónak az áldozatokra.

Nemzetbiztonsági és kritikus infrastruktúra veszélyeztetése

Különösen aggasztó, ha az ellátásilánc-támadások kritikus infrastruktúrákat (pl. energiaellátás, vízellátás, közlekedés, egészségügy) vagy kormányzati rendszereket céloznak. Az ilyen támadások nem csupán gazdasági károkat okozhatnak, hanem közvetlen veszélyt jelenthetnek a közbiztonságra, a nemzetvédelemre és a társadalmi stabilitásra. A SolarWinds támadás rámutatott arra, hogy a kiberbiztonság ma már nemzetbiztonsági kérdés.

Az ellátásilánc-támadások következményei tehát nem csupán technikai problémák, hanem komplex, többszintű kihívások, amelyek alapvetően befolyásolhatják egy szervezet, sőt egy ország jövőjét. Ezért a megelőzés és a hatékony incidensreagálás kulcsfontosságú.

Detektálás és mitigáció: hogyan védekezhetünk az ellátásilánc-támadások ellen?

Az ellátásilánc-támadások elleni védekezés komplex és folyamatos kihívás, amely megköveteli a proaktív megközelítést, a technológiai megoldásokat, a szervezeti folyamatok átgondolását és a szoros együttműködést a beszállítókkal. Mivel a támadók a bizalmi kapcsolatokat használják ki, a hagyományos védelmi mechanizmusok gyakran elégtelennek bizonyulnak. A hatékony védekezéshez réteges biztonsági stratégiára van szükség.

Proaktív megelőző intézkedések

A megelőzés a legfontosabb lépés az ellátásilánc-támadásokkal szemben. Ennek érdekében több területen is fejlesztéseket kell bevezetni:

1. Beszállítói kockázatkezelés és due diligence

Mielőtt egy szervezet együttműködne egy harmadik fél beszállítóval, alapos kockázatfelmérést és due diligence-t kell végeznie. Ez magában foglalja a beszállító kiberbiztonsági gyakorlatainak, politikáinak és tanúsítványainak (pl. ISO 27001) értékelését. Fontos, hogy a szerződésekben egyértelműen rögzítsék a biztonsági követelményeket, az incidensbejelentési kötelezettségeket és a felelősségeket. Rendszeres auditokat és felméréseket kell végezni a beszállítóknál a folyamatos megfelelés biztosítása érdekében.

2. Ellátási lánc feltérképezése és láthatóság biztosítása

A szervezeteknek pontosan tudniuk kell, kik a beszállítóik, milyen szoftvereket és hardvereket használnak, és milyen mértékben függenek tőlük. Az ellátási lánc feltérképezése segít azonosítani a kritikus pontokat és a potenciális sebezhetőségeket. A Software Bill of Materials (SBOM) használata kulcsfontosságúvá válik, mivel ez egy részletes lista az összes szoftverkomponensről és függőségről, amelyek egy alkalmazást alkotnak. Ez növeli az átláthatóságot és segíti a sebezhetőségek gyors azonosítását.

3. Biztonságos fejlesztési életciklus (SDLC) a beszállítóknál

A beszállítóknak is be kell tartaniuk a biztonságos fejlesztési életciklus (SDLC) elveit. Ez magában foglalja a biztonsági szempontok integrálását a szoftverfejlesztés minden szakaszába, a tervezéstől a tesztelésig és a telepítésig. A kódátvizsgálás (statikus és dinamikus elemzés), a függőségi elemzés és a penetrációs tesztelés mind elengedhetetlen.

4. Kódaláírás és integritásellenőrzések

A szoftverek és frissítések digitális aláírása segít ellenőrizni azok hitelességét és integritását. A szervezeteknek ellenőrizniük kell az aláírások érvényességét minden telepítés előtt. Emellett az integritásellenőrzések, például a hash-összehasonlítások, segítenek észlelni, ha egy fájlt manipuláltak a disztribúciós folyamat során.

5. Zero Trust architektúra bevezetése

A Zero Trust (nulla bizalom) elv alapvetően változtatja meg a biztonsági megközelítést. Ahelyett, hogy feltételezné a belső hálózatban lévő entitások megbízhatóságát, a Zero Trust minden hozzáférési kérést alaposan ellenőriz, függetlenül attól, hogy az a hálózaton belülről vagy kívülről érkezik. Ez magában foglalja a szigorú hozzáférés-szabályozást, a mikro-szegmentálást és a folyamatos hitelesítést. Ez az elv különösen hatékony az ellátási lánc támadásaival szemben, mivel nem feltételezi a beszállítók termékeinek feltétlen megbízhatóságát.

6. Hálózati szegmentálás és mikroszegmentálás

A hálózatok logikai elkülönítése (szegmentálás) és a még finomabb mikroszegmentálás korlátozza a támadók mozgásterét egy esetleges behatolás esetén. Ha egy beszállítói szoftver kompromittálódik, a szegmentálás megakadályozhatja a kártékony kód gyors terjedését a teljes hálózaton belül.

7. Rendszeres biztonsági auditok és penetrációs tesztek

A saját rendszerek és a kritikus beszállítók rendszereinek rendszeres biztonsági auditálása és penetrációs tesztelése segíthet azonosítani a sebezhetőségeket, mielőtt a támadók kihasználnák azokat. Különös figyelmet kell fordítani a szoftverfrissítési mechanizmusokra és a külső kapcsolatokra.

Reaktív detektálási és incidensreagálási intézkedések

Mivel a teljes megelőzés szinte lehetetlen, a hatékony detektálás és reagálás kulcsfontosságú:

1. Fejlett fenyegetésészlelés és viselkedéselemzés

A hagyományos antivírus szoftverek nem feltétlenül elegendőek. Az Endpoint Detection and Response (EDR) és Extended Detection and Response (XDR) megoldások, valamint a Security Information and Event Management (SIEM) rendszerek segítenek a rendellenes viselkedések és mintázatok azonosításában, amelyek egy ellátásilánc-támadásra utalhatnak. A viselkedésalapú elemzés (User and Entity Behavior Analytics – UEBA) képes észrevenni a szokatlan tevékenységeket, még akkor is, ha a kártékony kód legitimnek tűnik.

2. Fenyegetésfelderítés (Threat Hunting)

A proaktív fenyegetésfelderítés azt jelenti, hogy a biztonsági csapatok aktívan keresik a rejtett fenyegetéseket a hálózaton belül, nem csupán a riasztásokra reagálnak. Ez magában foglalja a logok elemzését, a hálózati forgalom monitorozását és a gyanús aktivitások felkutatását, amelyek egy ellátásilánc-támadás jelei lehetnek.

3. Incidensreagálási terv és gyakorlatok

Minden szervezetnek rendelkeznie kell egy részletes incidensreagálási tervvel, amely specifikus lépéseket tartalmaz az ellátásilánc-támadások kezelésére. Ez a terv magában foglalja a kommunikációs stratégiát (beszállítókkal, ügyfelekkel, hatóságokkal), a kármentesítési és helyreállítási folyamatokat, valamint a tanulságok levonását. A tervet rendszeresen gyakorolni és frissíteni kell.

4. Fenyegetés-intelligencia megosztása

Az iparági partnerekkel és a kiberbiztonsági közösséggel való fenyegetés-intelligencia megosztása felgyorsíthatja a detektálást és a védekezést. Ha egy szervezet értesül egy új támadási vektorról vagy kompromittált szoftverről, azonnal tájékoztathatja partnereit, hogy ők is megtehessék a szükséges lépéseket.

5. Rendszeres patch menedzsment

Bár nem közvetlenül az ellátásilánc-támadások elleni védekezés, a rendszeres patch menedzsment kulcsfontosságú a belső rendszerek sebezhetőségeinek minimalizálásában, amelyeket a bejutott rosszindulatú kód kihasználhat. A szoftverek és operációs rendszerek naprakészen tartása csökkenti a támadási felületet.

Az ellátásilánc-támadások elleni védekezés sosem ér véget, és folyamatos alkalmazkodást igényel az új fenyegetésekhez. A kulcs a proaktivitás, az átláthatóság, a szigorú ellenőrzés és a beszállítókkal való szoros együttműködés.

Szabályozási környezet és legjobb gyakorlatok

Az ellátásilánc-támadások növekvő fenyegetése a szabályozó hatóságokat és az iparági szervezeteket is cselekvésre ösztönözte. Egyre több keretrendszer, szabvány és jogszabály születik, amelyek célja a digitális ellátási lánc biztonságának megerősítése és a szervezetek felelősségre vonása. A legjobb gyakorlatok alkalmazása elengedhetetlen a megfeleléshez és a hatékony védekezéshez.

Nemzetközi keretrendszerek és szabványok

1. NIST Cybersecurity Framework (CSF)

A National Institute of Standards and Technology (NIST) által kiadott Cybersecurity Framework (CSF) egy önkéntes keretrendszer, amely segíti a szervezeteket a kiberbiztonsági kockázatok kezelésében. Bár nem specifikusan az ellátási láncra fókuszál, számos pontja releváns. Különösen a „Protect” (Védelmezés) és „Respond” (Reagálás) funkciók, valamint a „Supply Chain Risk Management” (Ellátási lánc kockázatkezelés) kategória nyújt útmutatást a beszállítói kockázatok azonosításához, értékeléséhez és kezeléséhez.

2. ISO/IEC 27001 és ISO/IEC 27036

Az ISO/IEC 27001 egy nemzetközi szabvány az információbiztonsági irányítási rendszerek (ISMS) számára. Bár általános, a 6.2.2. pontja a beszállítói kapcsolatok biztonságát is érinti. Az ISO/IEC 27036 kifejezetten az „Information security for supplier relationships” (Információbiztonság a beszállítói kapcsolatokhoz) témakörrel foglalkozik, részletes útmutatást adva a beszállítói lánc biztonsági kockázatainak kezelésére, a szerződéskötéstől a felmondásig.

3. CISA (Cybersecurity and Infrastructure Security Agency) iránymutatások

Az Egyesült Államok CISA ügynöksége számos iránymutatást és eszközt biztosít az ellátási lánc biztonságának megerősítésére. Ezek magukban foglalják a kockázatkezelési modelleket, a legjobb gyakorlatokat, és a fenyegetés-intelligencia megosztására vonatkozó ajánlásokat, különösen a kritikus infrastruktúrák védelmében.

Jogszabályi megfelelés

Az adatvédelmi szabályozások, mint a GDPR (Általános Adatvédelmi Rendelet) az Európai Unióban, közvetve hatással vannak az ellátási lánc biztonságára is. A GDPR előírja, hogy az adatkezelőknek és adatfeldolgozóknak (ideértve a beszállítókat is) megfelelő technikai és szervezeti intézkedéseket kell tenniük a személyes adatok védelme érdekében. Egy ellátásilánc-támadás, amely személyes adatok kiszivárgásához vezet, súlyos GDPR-bírságokat vonhat maga után.

Az Egyesült Államokban az olyan jogszabályok, mint a HIPAA (egészségügyi adatok védelme) és a CCPA (kaliforniai fogyasztói adatvédelem) szintén felelősséget rónak a szervezetekre a beszállítóik adatvédelmi gyakorlataiért.

Emellett számos országban vezettek be specifikus jogszabályokat a kritikus infrastruktúra és az ellátási lánc biztonságára vonatkozóan, amelyek előírják a kockázatértékeléseket, a biztonsági intézkedéseket és az incidensbejelentési kötelezettségeket.

Legjobb gyakorlatok összefoglalása

A szabályozási megfelelésen túlmenően az alábbi legjobb gyakorlatok alkalmazása elengedhetetlen az ellátási lánc biztonságának megerősítéséhez:

| Kategória | Legjobb Gyakorlatok |

|---|---|

| Kockázatkezelés |

|

| Láthatóság és Átláthatóság |

|

| Technikai Védelem |

|

| Operatív Biztonság |

|

A szabályozási környezet és a legjobb gyakorlatok betartása nem csupán a bírságok elkerülését szolgálja, hanem alapvető fontosságú a szervezetek ellenálló képességének növelésében az egyre kifinomultabb ellátásilánc-támadásokkal szemben.

Az ellátásilánc-biztonság jövője és a kihívások

Az ellátásilánc-támadások továbbra is a kiberbiztonsági tájkép egyik legmeghatározóbb fenyegetései maradnak, és a jövőben várhatóan csak bonyolódik a helyzet. A digitális átalakulás, a felhőalapú rendszerek terjedése, a mesterséges intelligencia és a gépi tanulás mind új lehetőségeket teremtenek a támadók számára, de egyben új védelmi mechanizmusokat is kínálnak. Az ellátásilánc-biztonság jövője a proaktivitás, az innováció és az együttműködés jegyében zajlik.

A jövőbeli trendek és technológiák

1. Mesterséges intelligencia és gépi tanulás a detektálásban

Az MI és a gépi tanulás (ML) egyre nagyobb szerepet kap a kiberbiztonságban, különösen a fenyegetések észlelésében. Képesek hatalmas adathalmazokat elemezni, mintázatokat felismerni, és rendellenes viselkedéseket azonosítani, amelyek emberi szemmel észrevétlenek maradnának. Ez különösen hasznos az ellátásilánc-támadásoknál, ahol a rosszindulatú kód gyakran rejtőzködik a legitim forgalomban. Az MI képes lehet a szoftverkomponensek viselkedésének monitorozására és az eltérések jelzésére.

2. Blockchain technológia az integritás és a nyomon követhetőség érdekében

A blockchain decentralizált és elosztott főkönyvi technológiája potenciálisan forradalmasíthatja az ellátási lánc biztonságát. A tranzakciók, beleértve a szoftverkomponensek állapotváltozásait vagy a hardverek származását, időbélyeggel és kriptográfiailag védve rögzíthetők a blokkláncon. Ez biztosítja a megmásíthatatlanságot és a teljes nyomon követhetőséget, nehezebbé téve a manipulációt és könnyebbé téve az eredetiség ellenőrzését.

3. A „Shift Left” biztonsági megközelítés

A „shift left” elv szerint a biztonsági ellenőrzéseket a fejlesztési életciklus (SDLC) minél korábbi szakaszába kell beilleszteni. Ahelyett, hogy a kész terméket tesztelnék a sebezhetőségekre, a biztonsági szempontokat már a tervezés, a kódolás és a tesztelés korai fázisaiban figyelembe veszik. Ez segít azonosítani és orvosolni a hibákat, mielőtt azok bekerülnének a szoftverellátási láncba, csökkentve a későbbi javítások költségeit és kockázatait.

4. Automatikus Software Bill of Materials (SBOM) generálás és elemzés

Az SBOM-ek már most is fontosak, de a jövőben várhatóan automatizáltabbá és szélesebb körben elterjedtebbé válik a generálásuk és elemzésük. Az eszközök képesek lesznek valós időben követni a szoftverkomponensek változásait, és azonnal riasztani, ha egy ismert sebezhetőség vagy rosszindulatú komponens kerül felfedezésre egy függőségben.

Kihívások az ellátásilánc-biztonságban

Bár a technológia fejlődik, számos kihívás áll még a kiberbiztonsági szakemberek előtt:

1. Komplexitás és láthatóság hiánya

A modern ellátási láncok rendkívül bonyolultak, több rétegből állnak, és gyakran több ezer beszállítót foglalnak magukban. Ez a komplexitás rendkívül megnehezíti a teljes lánc láthatóságának biztosítását és a kockázatok átfogó kezelését. Sokan nem is tudják, hányadik szintű beszállítóik vannak, és milyen szoftvereket használnak azok.

2. Erőforrás-korlátok a kisebb beszállítóknál

Sok kis- és középvállalkozás (KKV), amelyek a nagyvállalatok ellátási láncának kritikus részei, nem rendelkeznek elegendő pénzügyi vagy emberi erőforrással a megfelelő kiberbiztonsági intézkedések bevezetéséhez és fenntartásához. Ez gyenge láncszemeket hoz létre, amelyeket a támadók kihasználhatnak.

3. A bizalom és ellenőrzés egyensúlya

Az ellátási lánc a bizalmon alapul, de a kiberbiztonság megköveteli az alapos ellenőrzést. Ennek a bizalom és ellenőrzés közötti egyensúlynak a megtalálása kulcsfontosságú. Túl sok ellenőrzés lelassíthatja az üzleti folyamatokat, míg túl kevés növeli a kockázatot. A megoldás a kockázatalapú megközelítésben rejlik, ahol a kritikus beszállítókat és komponenseket szigorúbban ellenőrzik.

4. Szabályozási fragmentáció és harmonizáció hiánya

A különböző országok és régiók eltérő kiberbiztonsági szabályozásai fragmentációt okozhatnak, ami megnehezíti a globálisan működő vállalatok számára a megfelelés biztosítását. A nemzetközi harmonizáció hiánya további terhet ró a szervezetekre.

5. A fenyegetés tájkép folyamatos fejlődése

A támadók folyamatosan fejlesztik technikáikat, és új sebezhetőségeket keresnek. Ez egy állandó versenyt jelent a védekezők számára, akiknek folyamatosan frissíteniük kell tudásukat és rendszereiket, hogy lépést tartsanak a fenyegetésekkel.

Az ellátásilánc-támadások elleni védekezés a jövőben még inkább stratégiai prioritássá válik. Az innovatív technológiák, a szigorúbb szabályozások és a fokozott együttműködés mind hozzájárulnak majd egy ellenállóbb és biztonságosabb digitális ellátási lánc kialakításához, de a folyamatos éberség és alkalmazkodás elengedhetetlen marad.