Az internet, ahogyan ma ismerjük, egy hatalmas, komplex hálózat, amely lehetővé teszi számunkra, hogy pillanatok alatt hozzáférjünk információkhoz, kommunikáljunk szerte a világon, és végtelen mennyiségű szolgáltatást vegyünk igénybe. Ennek a látszólag zökkenőmentes működésnek a hátterében azonban számos réteg és protokoll húzódik meg, amelyek gondoskodnak arról, hogy minden a helyén legyen. Az egyik legfontosabb, mégis gyakran láthatatlan komponens a tartománynévrendszer, vagy angolul Domain Name System (DNS). Képzeljük el az internetet egy hatalmas városként, ahol minden ház egyedi címmel rendelkezik. A DNS az a telefonkönyv vagy GPS rendszer, amely segít nekünk megtalálni a kívánt házat anélkül, hogy a bonyolult, numerikus címeket kellene megjegyeznünk.

A DNS alapvető feladata, hogy az emberi nyelven könnyen megjegyezhető tartományneveket (például google.com vagy wikipedia.org) lefordítsa a gépek által értelmezhető IP-címekre (például 172.217.16.14 vagy 2607:f8b0:4004:80c::200e). Ez a fordítás létfontosságú, hiszen a számítógépek és más hálózati eszközök kizárólag IP-címek segítségével tudnak kommunikálni egymással. A felhasználók számára azonban sokkal egyszerűbb egy emlékezetes nevet beírni a böngészőbe, mintsem egy hosszú számsort. A DNS rendszere biztosítja, hogy ez a folyamat észrevétlenül és hatékonyan menjen végbe minden alkalommal, amikor egy weboldalt meglátogatunk, e-mailt küldünk, vagy online szolgáltatást veszünk igénybe.

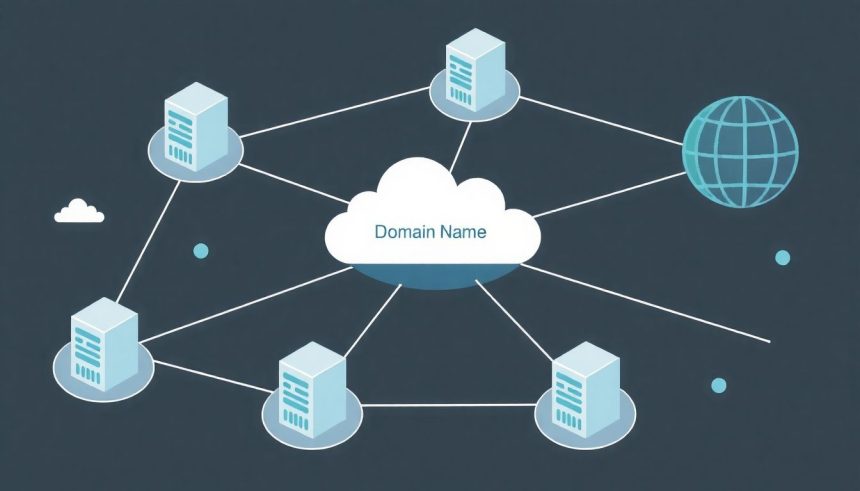

A DNS működése sokkal összetettebb, mint egy egyszerű címtár. Egy elosztott, hierarchikus adatbázisról van szó, amelyet szerte a világon több millió szerver alkot. Ez a decentralizált felépítés garantálja a rendszer robusztusságát, hibatűrését és skálázhatóságát. Ha egy szerver meghibásodik, vagy egy útvonal elérhetetlenné válik, a rendszer képes alternatív útvonalakon keresztül is eljuttatni a kéréseket és válaszokat. Ez a rugalmasság alapvető ahhoz, hogy az internet folyamatosan és megbízhatóan működjön a globális felhasználók számára.

Miért van szükség a DNS-re? Az IP-címek és a tartománynevek kapcsolata

Az interneten minden eszköznek, legyen az egy webkiszolgáló, egy okostelefon vagy egy okostévé, van egy egyedi azonosítója, az úgynevezett IP-cím (Internet Protocol address). Ez az IP-cím egy numerikus cím, amely lehetővé teszi az adatok megfelelő célállomásra történő irányítását a hálózaton belül. Az IPv4-es címek négy, ponttal elválasztott számcsoportból állnak (pl. 192.168.1.1), míg az újabb IPv6-os címek hosszabbak és hexadecimális számokat tartalmaznak (pl. 2001:0db8:85a3:0000:0000:8a2e:0370:7334). Kétségtelen, hogy ezek a számsorok nem felhasználóbarátak.

Képzeljük el, hogy minden weboldal eléréséhez egy ilyen hosszú számsort kellene beírnunk a böngészőnkbe. Ez nemcsak rendkívül kényelmetlen lenne, de gyakorlatilag lehetetlenné tenné az internet hatékony használatát. Az emberek agya sokkal jobban képes felismerni és megjegyezni a szavakat és neveket, mint a számsorokat. Itt jön képbe a tartománynévrendszer. A tartománynevek (például facebook.com, index.hu) olyan könnyen megjegyezhető, emberi nyelven értelmezhető nevek, amelyek egy vagy több IP-címhez vannak társítva. A DNS feladata, hogy ezt az összekapcsolást valós időben elvégezze.

Amikor beírjuk a valami.hu címet a böngészőnkbe, a DNS rendszer azonnal munkába lép. Megkeresi a valami.hu-hoz tartozó IP-címet, és miután megtalálta, a böngészőnk már ezen az IP-címen keresztül tudja felvenni a kapcsolatot a webkiszolgálóval, és letölteni a weboldal tartalmát. Ez a folyamat másodpercek töredéke alatt lezajlik, teljesen észrevétlenül a felhasználó számára. A DNS tehát nem csupán egy technikai protokoll, hanem egy alapvető felhasználói élményt biztosító infrastruktúra, amely nélkül az internet használhatatlanná válna a nagyközönség számára.

„A DNS a telefonkönyv az internethez. Anélkül, hogy megértenénk a mögötte lévő bonyolultságot, egyszerűen lehetővé teszi számunkra, hogy a nevünkön hívjuk fel a weboldalakat, ahelyett, hogy a nehezen megjegyezhető számaikat kellene tárcsáznunk.”

A DNS rövid története és fejlődése

A DNS rendszere nem az internettel együtt született meg, hanem a hálózat fejlődésével párhuzamosan alakult ki, mint egyre növekvő szükségletre adott válasz. Az internet elődjénél, az ARPANET-nél kezdetben egy egyszerűbb módszert alkalmaztak a hálózati címek kezelésére. Minden hálózaton lévő gép egy HOSTS.TXT nevű fájlt használt, amely tartalmazta a hálózat összes gépének nevét és IP-címét. Ez a fájl manuálisan frissült egy központi szerveren, és a hálózati gépek rendszeresen letöltötték a legújabb verziót.

Amíg az ARPANET viszonylag kicsi volt, és csak néhány tucat vagy száz gépből állt, ez a módszer elegendőnek bizonyult. Azonban az 1980-as évek elején, az internet robbanásszerű növekedésével a HOSTS.TXT fájl kezelhetetlenné vált. Túl naggyá nőtte ki magát, a frissítések lassúak és hibalehetőséggel teliek voltak, és a decentralizált hálózat jellege miatt egyre nehezebbé vált a konzisztencia fenntartása. Világossá vált, hogy egy sokkal skálázhatóbb, elosztott rendszerre van szükség.

Ekkor lépett színre Paul Mockapetris, aki 1983-ban kidolgozta a DNS alapvető specifikációit (RFC 882 és RFC 883). Mockapetris javaslata egy hierarchikus, elosztott adatbázis-rendszer volt, amely decentralizált módon képes kezelni a tartományneveket és az IP-címeket. Ez a rendszer lehetővé tette, hogy a névfeloldás ne egyetlen központi fájlból történjen, hanem a világ különböző pontjain elhelyezkedő szerverek együttműködésével. Ez a forradalmi lépés tette lehetővé az internet mai léptékű működését és folyamatos bővülését.

Az azóta eltelt évtizedekben a DNS számos fejlesztésen esett át, hogy megfeleljen az internet egyre növekvő igényeinek és kihívásainak. Megjelentek új rekordtípusok, bevezették a biztonsági kiterjesztéseket (DNSSEC), és folyamatosan optimalizálták a lekérdezési és gyorsítótárazási mechanizmusokat. A DNS ma is az internet egyik legstabilabb és legkritikusabb infrastruktúrája, amely folyamatosan fejlődik a modern igényekhez igazodva.

A DNS hierarchikus felépítése: a gyökértől a tartománynévig

A DNS rendszer egy fa struktúrához hasonlóan épül fel, ahol a hierarchia tetején a „gyökér” található, és lefelé haladva egyre specifikusabb tartományokhoz jutunk. Ez a hierarchikus felépítés teszi lehetővé a rendszer skálázhatóságát és a decentralizált adminisztrációt. Nézzük meg részletesebben a rétegeket:

A gyökérzóna és a gyökérszerverek

A DNS hierarchia legtetején a gyökérzóna (root zone) található. Ezt a zónát egy üres sztring, vagy egy pont (`.`) jelöli. A gyökérzóna tartalmazza az összes legfelső szintű tartomány (TLD) címét. Ahhoz, hogy a DNS rendszer működni tudjon, minden DNS lekérdezés a gyökérzónától indul, ha a kért információ nincs helyben gyorsítótárazva. A gyökérzóna adatait a gyökérszerverek (root servers) tárolják és szolgáltatják.

Jelenleg 13 logikai gyökérszerver létezik a világon, amelyeket betűkkel (A-tól M-ig) azonosítanak. Fontos megjegyezni, hogy bár 13 logikai szerverről beszélünk, fizikailag több száz, sőt, ezer szerverpéldány létezik szerte a világon, amelyek anycast technológiával működnek. Ez azt jelenti, hogy ugyanaz az IP-cím több fizikai szerverhez is tartozik, és a hálózati forgalom mindig a földrajzilag legközelebbi vagy hálózati szempontból legoptimálisabb szerverhez irányítódik. Ez a redundancia és elosztás biztosítja a gyökérszerverek rendkívüli megbízhatóságát és ellenállását a támadásokkal szemben.

Legfelső szintű tartományok (TLD-k)

A gyökérzóna alatt helyezkednek el a legfelső szintű tartományok (Top-Level Domains, TLD-k). Ezek a tartománynevek utolsó szegmensei, például a .com, .org, .net, .hu, .de stb. Két fő kategóriájuk van:

- Általános legfelső szintű tartományok (gTLD-k): Ezek nem földrajzi alapúak, és eredetileg specifikus célokra hozták létre őket, bár ma már gyakran szabadon regisztrálhatók. Ilyenek például a

.com(kereskedelmi),.org(szervezetek),.net(hálózati szolgáltatók),.info(információs oldalak),.biz(üzleti), vagy az újabb gTLD-k, mint a.app,.shop,.blogstb. - Országkódos legfelső szintű tartományok (ccTLD-k): Ezek kétbetűs tartományok, amelyek egy adott országhoz vagy földrajzi területhez kapcsolódnak, például

.hu(Magyarország),.de(Németország),.uk(Egyesült Királyság),.jp(Japán). Ezeket az adott ország nemzeti regisztrációs hatóságai kezelik.

Minden TLD-hez tartozik egy vagy több TLD névszerver, amelyek tárolják az adott TLD alá tartozó összes másodszintű tartomány (pl. google.com esetén a google rész) adatait, és képesek irányítani a lekérdezéseket a megfelelő autentikus névszerverekhez.

Másodszintű tartományok és autentikus névszerverek

A TLD-k alatt találhatók a másodszintű tartományok (Second-Level Domains, SLD-k). Ezek azok a nevek, amelyeket a felhasználók vagy vállalatok regisztrálnak, például a google a google.com-ban, vagy az index az index.hu-ban. Ezek a tartományok alkotják a weboldalak, e-mail címek és egyéb online szolgáltatások alapját. Egy másodszintű tartomány regisztrációjával az adott személy vagy szervezet jogot szerez arra, hogy az adott tartománynév alatt további aldomaineket hozzon létre (pl. mail.google.com, docs.google.com).

Minden másodszintű tartománynévhez tartozik egy vagy több autentikus névszerver (authoritative name server). Ezek a szerverek a felelősek az adott tartománynévhez és annak aldomainjeihez tartozó összes DNS rekord tárolásáért és szolgáltatásáért. Amikor egy DNS lekérdezés eljut az autentikus névszerverhez, az adja meg a végleges választ, például egy weboldal IP-címét. Ezek a szerverek „autentikusak”, mert ők birtokolják a legfrissebb és legpontosabb információkat az adott tartományról.

Például, ha valaki a www.pelda.hu címet írja be, a DNS feloldási folyamat során a gyökérszerverek a .hu TLD névszerveréhez irányítják a kérést, majd a .hu TLD névszerver a pelda.hu autentikus névszerveréhez. Ez az autentikus névszerver fogja végül megmondani, hogy a www.pelda.hu milyen IP-címen érhető el.

A DNS feloldási folyamat: hogyan találja meg a böngésző a weboldalt?

A DNS feloldási folyamat egy bonyolult, mégis rendkívül gyors és hatékony mechanizmus, amely lehetővé teszi, hogy a tartományneveket IP-címekre fordítsuk. Nézzük meg lépésről lépésre, mi történik, amikor beírjuk egy weboldal címét a böngészőnkbe:

- A böngésző gyorsítótára (Browser Cache): Amikor beírunk egy URL-t a böngészőnkbe, az első dolog, amit a böngésző tesz, az, hogy ellenőrzi a saját gyorsítótárát. Ha már korábban meglátogattuk ezt az oldalt, és az IP-cím még érvényes (nem járt le a TTL), akkor a böngésző azonnal megkapja az IP-címet, és kihagyja a további lépéseket. Ez a leggyorsabb feloldási módszer.

- Az operációs rendszer gyorsítótára (OS Cache / Hosts File): Ha a böngésző gyorsítótára üres, vagy az információ lejárt, a böngésző átadja a kérést az operációs rendszernek. Az OS is rendelkezik egy DNS gyorsítótárral, és ellenőrzi a

hostsfájlt (Windows-onC:\Windows\System32\drivers\etc\hosts, Linux/macOS-en/etc/hosts). Ha az IP-cím itt megtalálható, az OS visszaadja azt a böngészőnek. - A helyi DNS feloldó (Recursive Resolver): Ha az OS gyorsítótára sem tartalmazza az információt, a kérés továbbítódik a helyi DNS feloldóhoz (local DNS resolver vagy recursive DNS server). Ez általában az internetszolgáltatónk (ISP) DNS szervere, vagy egy nyilvános DNS szolgáltató (pl. Google DNS

8.8.8.8, Cloudflare DNS1.1.1.1). Ez a feloldó felelős a teljes feloldási folyamat levezényléséért, ha szükséges. - A gyökérszerver lekérdezése (Root Server Query): A helyi DNS feloldó először a gyökérszervereknek küld egy lekérdezést. A gyökérszerverek nem tudják a

www.pelda.huIP-címét, de tudják, melyik TLD szerver felelős a.hutartományért. Ezért a gyökérszerverek válaszul visszaadják a.huTLD névszervereinek címét. - A TLD szerver lekérdezése (TLD Server Query): A helyi DNS feloldó ezután lekérdezi a

.huTLD névszerverét. A TLD szerver sem tudja awww.pelda.huIP-címét, de tudja, melyik autentikus névszerver felelős apelda.hutartományért. Válaszul visszaadja apelda.huautentikus névszerverének címét. - Az autentikus névszerver lekérdezése (Authoritative Name Server Query): Végül a helyi DNS feloldó lekérdezi a

pelda.huautentikus névszerverét. Ez a szerver tárolja awww.pelda.hukonkrét IP-címét. Az autentikus névszerver ekkor visszaadja awww.pelda.huIP-címét (pl.192.0.2.42) a helyi DNS feloldónak. - Gyorsítótárazás és válasz (Caching and Response): A helyi DNS feloldó most már rendelkezik a

www.pelda.huIP-címével. Ezt az információt elmenti a saját gyorsítótárába egy meghatározott időre (TTL érték), majd továbbítja az IP-címet az eredeti kérést küldő operációs rendszernek, az pedig a böngészőnek. - Kapcsolatfelvétel a webkiszolgálóval (Connecting to Web Server): A böngésző megkapja az IP-címet, és ezen az IP-címen keresztül felveszi a kapcsolatot a webkiszolgálóval (általában a 80-as vagy 443-as porton). A webkiszolgáló ekkor elküldi a kért weboldal tartalmát, amelyet a böngésző megjelenít.

Ez a folyamat, bár sok lépésből áll, általában mindössze milliszekundumokat vesz igénybe, köszönhetően a hatékony gyorsítótárazásnak és a DNS szerverek elosztott, optimalizált hálózatának. A legtöbb esetben a kérés már a helyi DNS feloldó gyorsítótárából megválaszolásra kerül, így a gyökér- és TLD szerverekhez csak ritkábban, új tartományok lekérdezésekor vagy gyorsítótár-lejárat után van szükség.

„A DNS feloldás egy elegánsan megtervezett tánc a szerverek között, amely biztosítja, hogy a digitális címek pillanatok alatt megtalálják a fizikai célpontjukat.”

DNS rekordtípusok: a tartománynévrendszer építőkövei

A DNS rendszerben az információkat úgynevezett erőforrás rekordok (Resource Records, RR) formájában tárolják. Ezek a rekordok különböző típusú információkat kapcsolnak egy tartománynévhez. Minden rekordnak van egy TTL (Time To Live) értéke, amely meghatározza, mennyi ideig tárolható az információ a gyorsítótárakban, mielőtt újra le kellene kérdezni. Íme a leggyakoribb és legfontosabb DNS rekordtípusok:

A rekord (Address Record)

Az A rekord (Address Record) a DNS leggyakrabban használt rekordtípusa. Ez a rekord egy tartománynevet vagy aldomain nevet egy IPv4-es IP-címhez kapcsol. Például, ha a www.pelda.hu A rekordja 192.0.2.42, akkor a böngésző erre az IP-címre fog csatlakozni, amikor a www.pelda.hu-t látogatja. Egy tartománynévhez több A rekord is tartozhat, ami lehetővé teszi a terheléselosztást vagy a hibatűrést.

AAAA rekord (IPv6 Address Record)

Az AAAA rekord (Quad-A record) az A rekord IPv6-os megfelelője. Ez a rekord egy tartománynevet vagy aldomain nevet egy IPv6-os IP-címhez kapcsol. Az IPv6 bevezetése miatt az AAAA rekordok egyre fontosabbá válnak, mivel az IPv4 címek készlete kimerülőben van. Az IPv6 hosszabb, hexadecimális formátumú címeket használ, amelyek sokkal nagyobb címtartományt biztosítanak.

CNAME rekord (Canonical Name Record)

A CNAME rekord (Canonical Name Record) egy alias (álnév) rekord. Ez a rekord egy tartománynevet nem egy IP-címhez, hanem egy másik tartománynévhez kapcsol. Például, ha a www.pelda.hu egy CNAME rekord, amely a pelda.hu-ra mutat, az azt jelenti, hogy a www.pelda.hu ugyanazt az IP-címet használja, mint a pelda.hu. Ez hasznos lehet, ha több aldomainnek kell ugyanarra a szerverre mutatnia, vagy ha egy CDN (Content Delivery Network) szolgáltatást használunk.

MX rekord (Mail Exchange Record)

Az MX rekord (Mail Exchange Record) határozza meg, hogy mely levelezőszerverek felelősek egy adott tartománynévhez tartozó e-mailek fogadásáért. Minden MX rekordhoz tartozik egy prioritás (preference) érték is. Az alacsonyabb számú prioritású szervereket próbálják először elérni az e-mail küldő szerverek. Ha az elsődleges szerver nem elérhető, a következő prioritású szerverhez próbálnak csatlakozni. Ez biztosítja az e-mail szolgáltatás megbízhatóságát.

TXT rekord (Text Record)

A TXT rekord (Text Record) egy szabad szöveges rekord, amely tetszőleges szöveges információt tárolhat egy tartománynévhez kapcsolódóan. Eredetileg emberi olvasható megjegyzések tárolására szánták, de ma már széles körben használják különböző protokollok és szolgáltatások ellenőrzésére és konfigurálására. Néhány fontos felhasználási módja:

- SPF (Sender Policy Framework): Megakadályozza az e-mail hamisítást azáltal, hogy meghatározza, mely szerverek jogosultak e-maileket küldeni az adott tartománynév nevében.

- DKIM (DomainKeys Identified Mail): Digitális aláírást ad az e-mailekhez, ellenőrizve azok integritását és eredetiségét.

- DMARC (Domain-based Message Authentication, Reporting & Conformance): Egy e-mail hitelesítési protokoll, amely az SPF és DKIM alapján segít megvédeni a tartományokat a hamisítástól és az adathalászattól.

- Domain tulajdonjog ellenőrzése: Számos szolgáltatás (pl. Google Search Console, SSL tanúsítványok) megköveteli egy speciális TXT rekord hozzáadását a domain tulajdonjogának igazolásához.

NS rekord (Name Server Record)

Az NS rekord (Name Server Record) határozza meg, hogy mely névszerverek az autentikusak egy adott tartományhoz. Ezek a rekordok delegálják a tartomány feletti irányítást a TLD szerverektől a domain tulajdonosának névszervereihez. Például, a .hu TLD szerverek NS rekordjai mutatnak a pelda.hu autentikus névszervereire. Fontos, hogy a domain regisztrátorunknál is beállítsuk a helyes NS rekordokat, hogy a DNS rendszer tudja, hol keresse a domainünk rekordjait.

PTR rekord (Pointer Record)

A PTR rekord (Pointer Record) az A rekord fordítottja. Ez egy IP-címet kapcsol egy tartománynévhez, és a fordított DNS feloldásra (reverse DNS lookup) használják. Míg az A rekord egy tartománynévből IP-címet ad, a PTR rekord egy IP-címből ad tartománynevet. Ezt gyakran használják spam ellenőrzésre (sok levelezőszerver ellenőrzi a PTR rekordot, hogy megbizonyosodjon a küldő szerver legitimációjáról), naplózásra és hálózati hibakeresésre.

SRV rekord (Service Record)

Az SRV rekord (Service Record) egy olyan DNS rekord, amely meghatározza egy adott szolgáltatás (pl. SIP, XMPP, LDAP) elérhetőségét egy tartományon belül. Tartalmazza a szolgáltatás portszámát, prioritását, súlyozását és a célállomás gazdagép nevét. Ez lehetővé teszi a kliensek számára, hogy automatikusan megtalálják a megfelelő szolgáltatást, anélkül, hogy a felhasználónak kellene megadnia a portszámot. Például, a VoIP telefonok SRV rekordok segítségével találják meg a SIP szervereket.

SOA rekord (Start of Authority Record)

Az SOA rekord (Start of Authority Record) minden DNS zóna elején található, és alapvető adminisztratív információkat tartalmaz a zónáról. Ez a rekord jelzi, hogy az adott névszerver az autentikus forrása a zóna adatainak. Az SOA rekord tartalmazza többek között a következőket:

- MNAME (Primary Master Name Server): A zóna elsődleges névszerverének neve.

- RNAME (Responsible Person’s Email): A zónáért felelős személy e-mail címe (a @ jelet ponttal helyettesítve).

- SERIAL (Serial Number): A zóna adatainak verziószáma. Ezt minden alkalommal növelni kell, amikor a zónafájl megváltozik, hogy a másodlagos névszerverek tudják, mikor kell frissíteniük az adataikat.

- REFRESH (Refresh Interval): Az az időintervallum (másodpercben), ameddig a másodlagos szervereknek várniuk kell, mielőtt lekérdezik az SOA rekordot a frissítésekért.

- RETRY (Retry Interval): Az az időintervallum (másodpercben), ameddig a másodlagos szervereknek várniuk kell, ha a frissítési kísérlet sikertelen volt.

- EXPIRE (Expire Limit): Az az idő (másodpercben), ami után a másodlagos szervereknek le kell állítaniuk a zóna szolgáltatását, ha nem tudtak kapcsolatba lépni az elsődleges szerverrel.

- MINIMUM (Minimum TTL): Az alapértelmezett TTL érték a zóna rekordjaira, ha azoknak nincs saját TTL-jük.

Ezek a rekordtípusok alkotják a DNS rendszer gerincét, lehetővé téve a tartománynevek és a hozzájuk tartozó szolgáltatások precíz kezelését és feloldását.

A DNS gyorsítótárazás (Caching) fontossága és a TTL

A DNS feloldási folyamat hihetetlenül gyors, de ha minden egyes lekérdezésnél végig kellene menni a teljes hierarchián (böngésző → OS → helyi DNS feloldó → gyökér → TLD → autentikus szerver), az jelentősen lassítaná az internetet. Éppen ezért a gyorsítótárazás (caching) kulcsfontosságú szerepet játszik a DNS hatékonyságában és teljesítményében.

A gyorsítótárazás lényege, hogy a DNS feloldók, az operációs rendszerek és a böngészők ideiglenesen tárolják a már feloldott tartománynevek IP-címeit. Amikor egy újabb lekérdezés érkezik ugyanarra a tartománynévre, a tárolt információ azonnal felhasználható, anélkül, hogy a teljes feloldási folyamatot újra végig kellene járni. Ez drámaian csökkenti a válaszidőt és a hálózati forgalmat.

Minden DNS rekordhoz tartozik egy TTL (Time To Live) érték, amely másodpercekben van megadva. A TTL határozza meg, hogy egy adott DNS rekord mennyi ideig tárolható a gyorsítótárakban, mielőtt lejártnak minősülne, és újra le kellene kérdezni az autentikus forrásból. A TTL értéke befolyásolja a DNS változások propagálódásának sebességét is:

- Rövid TTL (pl. 300 másodperc / 5 perc): Gyorsabb propagációt eredményez, ami azt jelenti, hogy a DNS rekordok változásai hamarabb érvénybe lépnek az interneten. Ez hasznos lehet terheléselosztáshoz, CDN-ek konfigurálásához vagy IP-cím változások gyors kezeléséhez. Azonban több lekérdezést generál a DNS szerverek felé.

- Hosszú TTL (pl. 86400 másodperc / 24 óra): Kevesebb lekérdezést generál a DNS szerverek felé, csökkentve azok terhelését és a feloldási időt a gyakran látogatott oldalak esetében. Hátránya, hogy a DNS rekordok változásai lassabban terjednek el a hálózaton. Ha például megváltoztatjuk egy weboldal IP-címét egy hosszú TTL értékkel rendelkező A rekordnál, akár 24 órába is telhet, mire mindenki a frissített IP-címet látja.

A TTL érték beállítása kompromisszumot jelent a gyorsítótárazás hatékonysága és a változások propagálásának sebessége között. A legtöbb weboldal számára a 3600 másodperc (1 óra) vagy 86400 másodperc (24 óra) közötti TTL érték megfelelő. Fontos azonban, hogy ha DNS változást tervezünk (pl. webhosting költöztetés), érdemes lehet előzetesen lecsökkenteni a TTL értékeket, hogy a változás gyorsabban érvénybe léphessen, majd a változás után visszaállítani az eredeti, hosszabb értéket.

A gyorsítótárazás több szinten is megtörténik:

- Böngésző gyorsítótár: A böngészők saját DNS gyorsítótárral rendelkeznek.

- Operációs rendszer gyorsítótár: Az OS is tárolja a gyakran feloldott címeket.

- Helyi DNS feloldó gyorsítótár: Az ISP vagy nyilvános DNS szolgáltató szerverei hatalmas gyorsítótárakkal rendelkeznek, amelyek a legtöbb lekérdezést képesek azonnal megválaszolni.

Ez a többszintű gyorsítótárazás biztosítja a DNS rendszer rendkívüli sebességét és megbízhatóságát, minimalizálva a gyökér- és TLD szerverek terhelését, és optimalizálva a felhasználói élményt.

DNS biztonsági kihívások és a DNSSEC

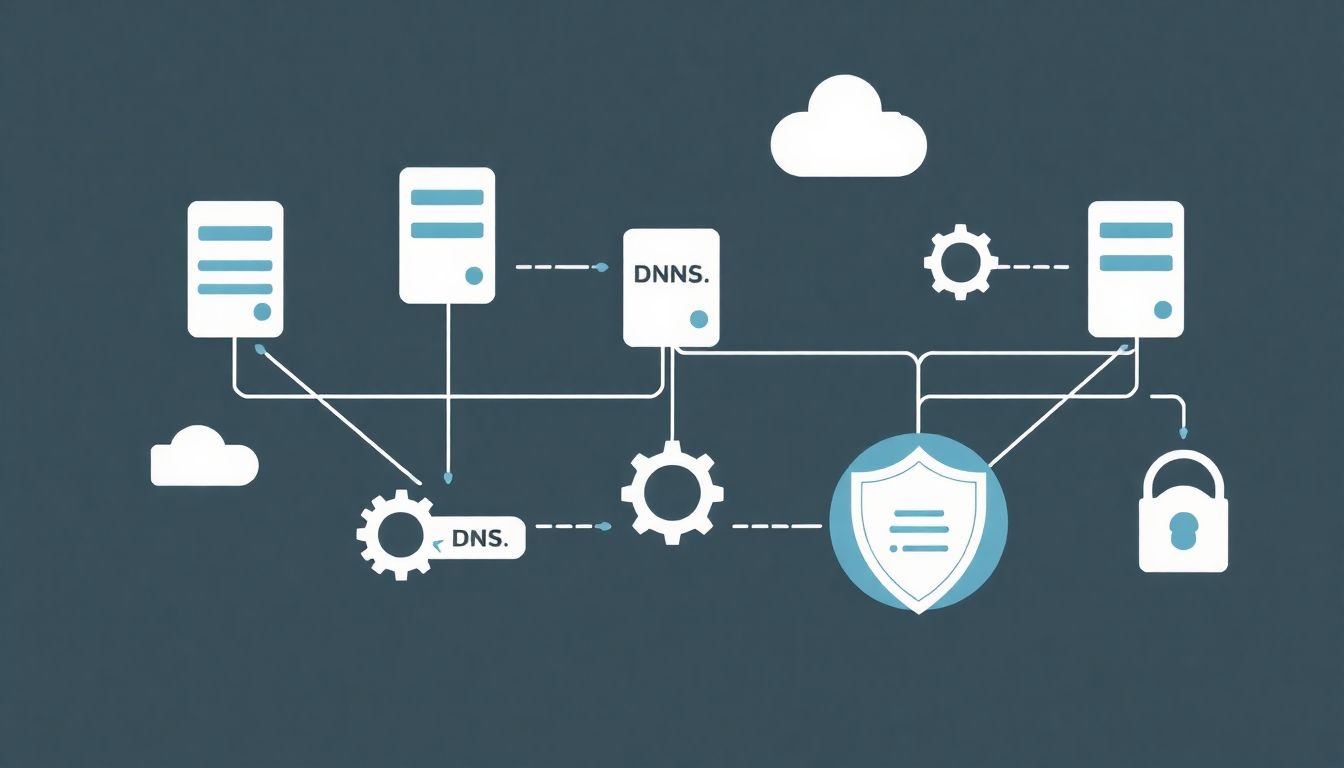

Bár a DNS rendszer rendkívül megbízható és robusztus, mint minden kritikus infrastruktúra, számos biztonsági kihívással néz szembe. Mivel a DNS az internet „telefonkönyve”, a rendszer integritásának vagy elérhetőségének bármilyen kompromittálása súlyos következményekkel járhat. A leggyakoribb fenyegetések a következők:

- DNS Spoofing (DNS hamisítás) / Cache Poisoning (Gyorsítótár mérgezés): Ez a támadás lényege, hogy a támadó hamis DNS információkat juttat be egy DNS gyorsítótárba. Ha egy felhasználó egy megmérgezett gyorsítótárból kap választ, akkor a hamisított IP-címre irányítódik, ami lehet egy rosszindulatú weboldal (pl. adathalász oldal), vagy egy olyan szerver, amely malware-t terjeszt.

- DDoS (Distributed Denial of Service) támadások: A támadók hatalmas mennyiségű forgalmat generálnak a DNS szerverek felé, túlterhelve azokat, és elérhetetlenné téve a szolgáltatást. Ez megbéníthatja egy adott weboldal vagy akár egy teljes szolgáltató internet-hozzáférését.

- DNS Rebinding: Egy támadási technika, amely lehetővé teszi a támadók számára, hogy a böngésző biztonsági korlátait megkerülve hozzáférjenek a belső hálózati erőforrásokhoz.

- Man-in-the-Middle (MITM) támadások: A támadó a kommunikációba ékelődik, és módosítja a DNS válaszokat, átirányítva a felhasználót a saját rosszindulatú szerverére.

Ezekre a kihívásokra válaszul fejlesztették ki a DNSSEC (Domain Name System Security Extensions) kiterjesztést. A DNSSEC a DNS rendszer egy kiterjesztése, amely digitális aláírásokat használ a DNS válaszok hitelességének és integritásának biztosítására. Célja, hogy megakadályozza a DNS adathamisítást és a gyorsítótár mérgezést, garantálva, hogy a felhasználó által kapott IP-cím valóban az autentikus szervertől származik, és nem manipulálták.

Hogyan működik a DNSSEC?

A DNSSEC a nyilvános kulcsú infrastruktúra (PKI) elvén alapul. Minden DNS zóna rendelkezik egy kulcspárral: egy privát kulccsal és egy nyilvános kulccsal. A zóna tulajdonosa a privát kulcsával digitálisan aláírja a DNS rekordjait. Amikor egy DNS lekérdezés történik, a DNSSEC-kompatibilis feloldók a nyilvános kulcs segítségével ellenőrzik az aláírást. Ha az aláírás érvényes, az azt jelenti, hogy az adatokat nem manipulálták, és azok az autentikus forrásból származnak.

A DNSSEC egy „bizalmi láncot” (chain of trust) hoz létre a gyökérzónától egészen a másodszintű tartományig. A gyökérzóna nyilvános kulcsa aláírja a TLD-k nyilvános kulcsait, a TLD-k nyilvános kulcsai aláírják a másodszintű tartományok nyilvános kulcsait, és így tovább. Ez a lánc biztosítja, hogy minden szinten ellenőrizhető legyen az adatok hitelessége.

A DNSSEC bevezetése egy fokozatos folyamat, és bár egyre több tartomány és szolgáltató támogatja, még nem általánosan elterjedt. Fontos megjegyezni, hogy a DNSSEC önmagában nem véd meg minden típusú DNS támadástól (pl. DDoS), de alapvető védelmet nyújt a DNS adatmanipuláció ellen, növelve az internetes kommunikáció biztonságát.

DNS over HTTPS (DoH) és DNS over TLS (DoT)

A hagyományos DNS lekérdezések titkosítatlanul történnek az UDP protokollon keresztül, ami azt jelenti, hogy egy harmadik fél könnyedén lehallgathatja azokat, és megtudhatja, milyen weboldalakat látogatunk. Ez adatvédelmi aggályokat vet fel. Erre a problémára adnak megoldást a DNS over HTTPS (DoH) és a DNS over TLS (DoT) protokollok.

- DNS over TLS (DoT): Ez a protokoll a DNS lekérdezéseket a TLS (Transport Layer Security) titkosítási rétegen keresztül továbbítja, ugyanazon a protokollon, amelyet a HTTPS is használ. Ez titkosítja a DNS forgalmat, megakadályozva a lehallgatást és a manipulációt. A DoT általában a 853-as portot használja.

- DNS over HTTPS (DoH): A DoH a DNS lekérdezéseket HTTPS kérésekként küldi el a 443-as porton keresztül. Mivel a HTTPS forgalom a leggyakoribb az interneten, a DoH-t nehezebb azonosítani és blokkolni, mint a hagyományos DNS vagy DoT forgalmat. Ez tovább növeli az adatvédelmet és a cenzúra ellenállását.

Mind a DoH, mind a DoT célja a DNS adatvédelem és biztonság javítása, megakadályozva, hogy az internetszolgáltatók vagy más harmadik felek figyelemmel kísérjék DNS lekérdezéseinket. Egyre több böngésző és operációs rendszer támogatja ezeket a protokollokat, hozzájárulva egy biztonságosabb és privátabb internetes élményhez.

A DNS kezelése és konfigurálása

Bár a DNS a háttérben működik, a weboldal tulajdonosok és rendszergazdák számára elengedhetetlen a DNS alapjainak ismerete, különösen, ha saját tartományneveket kezelnek. A tartománynévrendszer konfigurálása számos lépésből és döntésből áll.

Tartománynév regisztráció

Az első lépés egy tartománynév megszerzéséhez a tartománynév regisztrációja. Ezt egy akkreditált domain regisztrátornál tehetjük meg. A regisztrátorok felelősek a tartománynevek nyilvántartásáért és az ICANN (Internet Corporation for Assigned Names and Numbers) vagy a helyi TLD nyilvántartó szabályainak betartásáért. Amikor regisztrálunk egy domaint, megadjuk a kívánt tartománynevet, és ha az még szabad, mi leszünk annak tulajdonosai egy meghatározott időre (általában 1-10 évre).

A regisztrációs folyamat során meg kell adnunk a névszervereket (NS rekordokat), amelyek a domain DNS beállításait kezelik. Ezek lehetnek a regisztrátor saját névszerverei, a tárhelyszolgáltató névszerverei, vagy egy harmadik fél (pl. Cloudflare, Google Cloud DNS) által biztosított névszerverek. Fontos, hogy ezek a névszerverek legyenek beállítva a regisztrátornál, mert a DNS hierarchia ezen keresztül tudja „delegálni” a domainünk feletti irányítást a kiválasztott szervereknek.

DNS zónafájlok és rekordok kezelése

A tartománynévhez tartozó összes DNS rekordot egy zónafájlban tárolják az autentikus névszerverek. Ezt a zónafájlt szerkeszthetjük a domain regisztrátorunk vagy a tárhelyszolgáltatónk által biztosított DNS kezelő felületen keresztül. A legtöbb hosting panel (pl. cPanel, Plesk) vagy dedikált DNS szolgáltató kényelmes grafikus felületet biztosít a DNS rekordok hozzáadására, módosítására és törlésére.

A zónafájlban adjuk meg az A, AAAA, CNAME, MX, TXT, SRV és egyéb rekordokat, amelyek meghatározzák, hogy a domainünk hova mutat (weboldal), hova érkezzenek az e-mailek, milyen aldomainek léteznek, és milyen egyéb szolgáltatások kapcsolódnak a domainhez. Például, ha egy weboldalt költöztetünk egyik szerverről a másikra, az A rekord IP-címét kell módosítanunk. Ha Google Workspace (korábbi G Suite) szolgáltatást használunk e-mailhez, akkor a Google által megadott MX rekordokat kell beállítanunk.

A DNS rekordok módosítása után fontos megvárni a propagációt, azaz azt az időt, amíg a változások elterjednek az interneten. Ez a TTL értékektől függ, de általában percek, órák, ritkább esetben akár 24-48 óra is lehet. A legtöbb DNS kezelő felületen van lehetőség a TTL értékek beállítására is, ami befolyásolja a propagáció sebességét.

DNS delegálás és aldomainek

A DNS delegálás azt jelenti, hogy egy nagyobb tartomány egy részének (pl. egy aldomainnek) a kezelését átadjuk egy másik névszervernek. Például, ha a pelda.hu domainünk van, és azt szeretnénk, hogy a dev.pelda.hu aldomain DNS rekordjait egy másik névszerver kezelje (például egy fejlesztői környezet vagy egy speciális szolgáltatás miatt), akkor a pelda.hu zónafájljában létrehoznánk egy NS rekordot a dev.pelda.hu-hoz, amely az új névszerverre mutat. Ez lehetővé teszi a decentralizált adminisztrációt és a rugalmasabb infrastruktúra kialakítását.

Az aldomainek létrehozása egyszerűen történik a DNS kezelő felületen, általában egy A vagy CNAME rekord hozzáadásával, amely az aldomainre vonatkozik (pl. blog.pelda.hu A rekordja a blog szerverének IP-címére mutat, vagy CNAME rekordként a blog platform címére).

Fejlett DNS koncepciók és a jövő

A DNS rendszer folyamatosan fejlődik, hogy megfeleljen az internet egyre növekvő és változó igényeinek. Számos fejlett koncepció és technológia létezik, amelyek tovább bővítik a DNS képességeit és alkalmazási területeit.

Anycast DNS

Az Anycast DNS egy olyan hálózati technológia, amely lehetővé teszi, hogy ugyanaz az IP-cím több fizikai szerverhez is tartozzon, amelyek a világ különböző pontjain helyezkednek el. Amikor egy DNS lekérdezés érkezik az adott IP-címre, a hálózati útválasztók (routerek) automatikusan a földrajzilag legközelebbi vagy hálózati szempontból legoptimálisabb szerverhez irányítják a forgalmat. Ez a technológia kulcsfontosságú a gyökérszerverek és a nagy DNS szolgáltatók (pl. Cloudflare, Google DNS) működésében.

Az Anycast DNS előnyei:

- Alacsonyabb késleltetés: A felhasználók mindig a legközelebbi szervert érik el, ami gyorsabb DNS feloldást eredményez.

- Magasabb rendelkezésre állás: Ha egy szerver meghibásodik, a forgalom automatikusan átirányítódik egy másik, működő szerverre, biztosítva a folyamatos szolgáltatást.

- DDoS védelem: A támadások forgalma eloszlik több szerver között, csökkentve az egyes szerverekre nehezedő terhelést és növelve a rendszer ellenállását.

Globális terheléselosztás DNS-sel

A DNS-t gyakran használják globális terheléselosztásra (Global Server Load Balancing, GSLB). Ez a technológia lehetővé teszi, hogy egyetlen tartománynév mögött több, földrajzilag elosztott szerverfarm vagy adatközpont álljon. A DNS szerverek a felhasználó földrajzi helyzete, a szerverek terhelése vagy más metrikák alapján dinamikusan dönthetnek arról, hogy melyik IP-címet adják vissza egy adott lekérdezésre.

Például, ha egy európai felhasználó látogatja a pelda.com oldalt, a DNS a párizsi adatközpont IP-címét adja vissza, míg egy amerikai felhasználó a New York-i adatközpont IP-címét kapja. Ez optimalizálja a teljesítményt, csökkenti a késleltetést, és növeli a szolgáltatás rendelkezésre állását, mivel egy régió kiesése esetén a forgalom automatikusan átirányítható egy másikra.

Dinamikus DNS (DDNS)

A Dinamikus DNS (DDNS) szolgáltatás lehetővé teszi, hogy egy tartománynév vagy aldomain név dinamikusan változó IP-címekhez kapcsolódjon. Ez különösen hasznos otthoni felhasználók vagy kisvállalkozások számára, akiknek nincs statikus IP-címük az internetszolgáltatójuktól. A DDNS kliens szoftver fut a helyi hálózaton, és amikor az IP-cím megváltozik, automatikusan frissíti a DNS rekordot a DDNS szolgáltató szerverein.

Ez lehetővé teszi, hogy távolról hozzáférjünk otthoni eszközökhöz (pl. biztonsági kamera, NAS szerver) egy könnyen megjegyezhető tartománynévvel, még akkor is, ha az IP-címünk rendszeresen változik.

EDNS (Extension Mechanisms for DNS)

Az EDNS (Extension Mechanisms for DNS), más néven EDNS0, egy mechanizmus, amely lehetővé teszi a DNS protokoll kiterjesztését anélkül, hogy annak alapvető szerkezetét meg kellene változtatni. Az eredeti DNS protokoll számos korláttal rendelkezett, például a csomagméretben, ami megakadályozta az új funkciók (pl. DNSSEC) hatékony bevezetését. Az EDNS feloldja ezeket a korlátokat, lehetővé téve nagyobb DNS üzenetek küldését és további opciók hozzáadását a lekérdezésekhez és válaszokhoz.

Az EDNS elengedhetetlen a modern DNS szolgáltatások, különösen a DNSSEC működéséhez, mivel ez teszi lehetővé a digitális aláírások és a nagyobb kulcsok továbbítását.

DNS és CDN-ek (Content Delivery Networks)

A Content Delivery Networks (CDN) hálózatok a DNS-t használják fel arra, hogy a felhasználókat a földrajzilag legközelebbi tartalomtároló szerverhez irányítsák. Amikor egy felhasználó egy CDN-t használó weboldalt látogat meg, a DNS feloldás során a CDN szolgáltatója megvizsgálja a felhasználó IP-címét, és a legközelebbi CDN szerver IP-címét adja vissza. Ez jelentősen csökkenti a késleltetést és javítja a weboldal betöltési sebességét, különösen a globálisan elosztott felhasználói bázissal rendelkező oldalak esetében.

A DNS kulcsszerepet játszik az IoT (Internet of Things) eszközök, a felhőalapú szolgáltatások és a konténerizált alkalmazások működésében is. Ahogy az internet tovább fejlődik, úgy a DNS is alkalmazkodik az új technológiákhoz és kihívásokhoz, továbbra is alapvető pillére maradva a globális digitális infrastruktúrának.

Gyakori DNS problémák és hibaelhárítás

Bár a DNS rendkívül megbízható, időnként előfordulhatnak problémák, amelyek megakadályozzák a weboldalak vagy online szolgáltatások elérését. A DNS hibaelhárítás alapvető képesség a rendszergazdák és a weboldal tulajdonosok számára. Íme néhány gyakori probléma és a hibaelhárítási lépések:

A weboldal nem elérhető vagy hibás IP-címre mutat

Ez a leggyakoribb DNS-sel kapcsolatos probléma. Ha egy weboldal nem töltődik be, vagy egy rossz, régi tartalom jelenik meg, az gyakran DNS problémára utal.

- Ellenőrizze a DNS gyorsítótárat: Az első lépés mindig a helyi DNS gyorsítótár ürítése.

- Windows: Nyisson meg egy parancssort (CMD) rendszergazdaként, és írja be:

ipconfig /flushdns - macOS: Nyisson meg egy terminált, és írja be:

sudo killall -HUP mDNSResponder(vagysudo dscacheutil -flushcacherégebbi verziókon) - Linux: A Linux rendszerek konfigurációtól függően különböző DNS gyorsítótárakat használnak. Próbálja újraindítani a

nscdvagysystemd-resolvedszolgáltatást, vagy egyszerűen indítsa újra a gépet.

- Windows: Nyisson meg egy parancssort (CMD) rendszergazdaként, és írja be:

- Ellenőrizze a hosts fájlt: Győződjön meg róla, hogy a hosts fájlban nincs olyan bejegyzés, ami felülírja a DNS feloldást a kérdéses domainre.

- Ellenőrizze a DNS beállításokat a regisztrátornál/tárhelyszolgáltatónál: Győződjön meg arról, hogy az A rekord (vagy AAAA, CNAME) a helyes IP-címre mutat. Ellenőrizze az NS rekordokat is, hogy azok a megfelelő névszerverekre mutassanak.

- Használjon online DNS ellenőrző eszközöket: Olyan eszközök, mint a

whatsmydns.netvagy adnschecker.orgsegíthetnek ellenőrizni, hogy a DNS propagáció befejeződött-e, és a domain IP-címe globálisan helyesen feloldódik-e.

E-mail kézbesítési problémák

Ha az e-mailek nem érkeznek meg, vagy spamként jelölik meg őket, az gyakran MX vagy TXT (SPF, DKIM, DMARC) rekordokkal kapcsolatos DNS problémára utal.

- Ellenőrizze az MX rekordokat: Győződjön meg róla, hogy az MX rekordok helyesen vannak beállítva, és a levelezőszerverre mutatnak. Ellenőrizze a prioritásokat is.

- Ellenőrizze az SPF, DKIM és DMARC TXT rekordokat: Ezek a rekordok kritikusak az e-mail hitelesítés szempontjából. Egy hibás SPF rekord például azt okozhatja, hogy az e-maileket spamként kezelik. Használjon online SPF/DKIM/DMARC ellenőrző eszközöket a helyes konfiguráció ellenőrzésére.

A DNS lekérdezések lassúak

Ha a weboldalak betöltése lassúnak tűnik, vagy a DNS feloldás sokáig tart, az DNS szerver problémára vagy hálózati késleltetésre utalhat.

- Próbáljon meg más DNS szervert használni: Ideiglenesen váltson át egy nyilvános DNS szolgáltatóra (pl. Google DNS:

8.8.8.8,8.8.4.4vagy Cloudflare DNS:1.1.1.1,1.0.0.1) a számítógépén vagy routerén, és nézze meg, javul-e a sebesség. Ha igen, valószínűleg az ISP DNS szervere lassú vagy túlterhelt. - Ellenőrizze a hálózati kapcsolatot: Győződjön meg róla, hogy a saját internetkapcsolata stabil és gyors.

Hibaelhárító parancssori eszközök

Számos hasznos parancssori eszköz létezik a DNS problémák diagnosztizálására:

ping: Egyszerűen teszteli a hálózati kapcsolatot egy IP-címmel vagy tartománynévvel. Ha apingnem tudja feloldani a tartománynevet, az DNS problémára utal.ping pelda.hunslookup: Ez egy alapvető eszköz a DNS lekérdezésekhez. Segítségével lekérdezhetők az A, MX, NS és más rekordok, valamint ellenőrizhető, hogy egy adott DNS szerver hogyan oldja fel a neveket.nslookup pelda.hu nslookup -type=mx pelda.hu nslookup pelda.hu 8.8.8.8dig(Domain Information Groper): Adigegy rugalmasabb és részletesebb DNS lekérdező eszköz, mint aznslookup, különösen hasznos a DNSSEC és egyéb fejlett opciók ellenőrzésére. Linux és macOS rendszereken alapértelmezetten elérhető, Windows-ra telepíteni kell.dig pelda.hu dig pelda.hu A dig pelda.hu MX dig @8.8.8.8 pelda.huwhois: Bár nem direkt DNS eszköz, awhoissegítségével lekérdezhetők a domain regisztrációs adatai, beleértve a névszervereket is, ami hasznos lehet a delegálási problémák azonosításában.whois pelda.hu

A DNS problémák gyakran frusztrálóak lehetnek, mivel nem mindig egyértelmű, hol van a hiba. A szisztematikus hibaelhárítási lépések és a megfelelő eszközök használata azonban segíthet a probléma gyors azonosításában és megoldásában.