A számítógépes hálózatok világában számos alapvető fogalommal találkozhatunk, amelyek nélkülözhetetlenek a digitális infrastruktúra működésének megértéséhez. Ezek közül az egyik legfontosabb és leggyakrabban használt kifejezés a „hoszt”, vagy angolul „host”. Bár a laikusok számára talán ismeretlenül csenghet, valójában mindenki nap mint nap kapcsolatba kerül vele, legyen szó internetezésről, mobiltelefonálásról vagy akár egy egyszerű fájlmegosztásról otthoni hálózaton.

A „hoszt” szó szerinti fordításban „gazdát” jelent, ami kiválóan érzékelteti a fogalom lényegét a hálózati kontextusban. Egy hoszt alapvetően egy olyan eszköz, amely részt vesz egy számítógépes hálózatban, és képes kommunikálni más hálózati eszközökkel. Ez a kommunikáció történhet adatok küldésével, fogadásával vagy feldolgozásával. A hosztok tehát a hálózat „lakói”, azok az entitások, amelyek valamilyen funkciót látnak el, és interakcióba lépnek egymással a hálózati protokollok által meghatározott szabályok szerint.

A hoszt fogalmának története egészen a korai számítógépes hálózatok, például az ARPANET vagy a mai internet elődjének idejéig nyúlik vissza. Kezdetben a hosztok nagyszámítógépek voltak, amelyekhez terminálok csatlakoztak, és ezeken keresztül fértek hozzá a felhasználók az erőforrásokhoz. Ahogy a technológia fejlődött, és a személyi számítógépek elterjedtek, a hoszt fogalma is kiszélesedett, magában foglalva szinte bármilyen, hálózathoz csatlakozó digitális eszközt. Ma már nem csupán asztali számítógépekről, szerverekről vagy laptopokról beszélünk hosztként, hanem okostelefonokról, tabletekről, okosotthoni eszközökről (IoT), sőt, akár hálózati nyomtatókról vagy IP kamerákról is.

A hoszt kifejezés tehát rendkívül sokrétű, de egy dologban megegyeznek: mindegyikük rendelkezik egy egyedi azonosítóval a hálózaton belül, és képes adatokat küldeni vagy fogadni. Ez az alapvető képesség teszi lehetővé számukra, hogy részt vegyenek a globális vagy lokális adatcserében, szolgáltatásokat nyújtsanak, vagy éppen szolgáltatásokat vegyenek igénybe. A hosztok alkotják a hálózat gerincét, nélkülük a digitális kommunikáció és az internet, ahogy ma ismerjük, nem létezne.

A Hosztok Alapvető Szerepe a Hálózatokban

A hosztok a számítógépes hálózatok esszenciális építőkövei, működésük nélkül elképzelhetetlen lenne a modern digitális világ. Szerepük messze túlmutat a puszta adatküldésen és -fogadáson; ők biztosítják az erőforrások megosztását, a szolgáltatások nyújtását és a felhasználói interakciók alapját. A hálózatok célja éppen az, hogy a hosztok közötti hatékony és megbízható kommunikációt lehetővé tegye.

Egy hálózatban a hosztok közötti kommunikáció alapja az adatcsomagok cseréje. Amikor egy hoszt adatot küld, az adatot kisebb egységekre, úgynevezett csomagokra bontja. Ezek a csomagok tartalmazzák a cél hoszt azonosítóját (például IP-címét) és a feladó azonosítóját is. A hálózati infrastruktúra, mint például a routerek és switchek, feladata, hogy ezeket a csomagokat a megfelelő útvonalon eljuttassák a célhoz. Amikor a csomagok megérkeznek a cél hoszthoz, az újra összeállítja őket az eredeti adattá.

A hosztok szerepe kiemelkedő az erőforrás-megosztásban. Gondoljunk csak egy hálózati nyomtatóra, amelyhez több számítógép is csatlakozik egy irodában. Ez a nyomtató egy hoszt a hálózaton, és lehetővé teszi, hogy minden felhasználó hozzáférjen a nyomtatási szolgáltatáshoz, anélkül, hogy mindenkinek saját nyomtatója lenne. Hasonlóképpen, egy fájlszerver is egy hoszt, amely tárolja a dokumentumokat, képeket vagy videókat, és hozzáférést biztosít ezekhez az erőforrásokhoz a hálózat többi hosztja számára. Ez a központosított tárolás és megosztás drámaian növeli a hatékonyságot és csökkenti a költségeket.

A szolgáltatásnyújtás szempontjából a hosztok a legfontosabbak. Egy weboldal megtekintésekor a böngészőnk (kliens hoszt) kapcsolatba lép egy webszerverrel (szerver hoszt), amely a weboldal tartalmát tárolja és elküldi nekünk. Amikor e-mailt küldünk, az e-mail kliensünk egy levelező szerverrel (szintén egy hoszt) kommunikál. Ezek a szerver hosztok folyamatosan készenlétben állnak, hogy kiszolgálják a kliens hosztok kéréseit, ezzel biztosítva a digitális szolgáltatások széles skáláját.

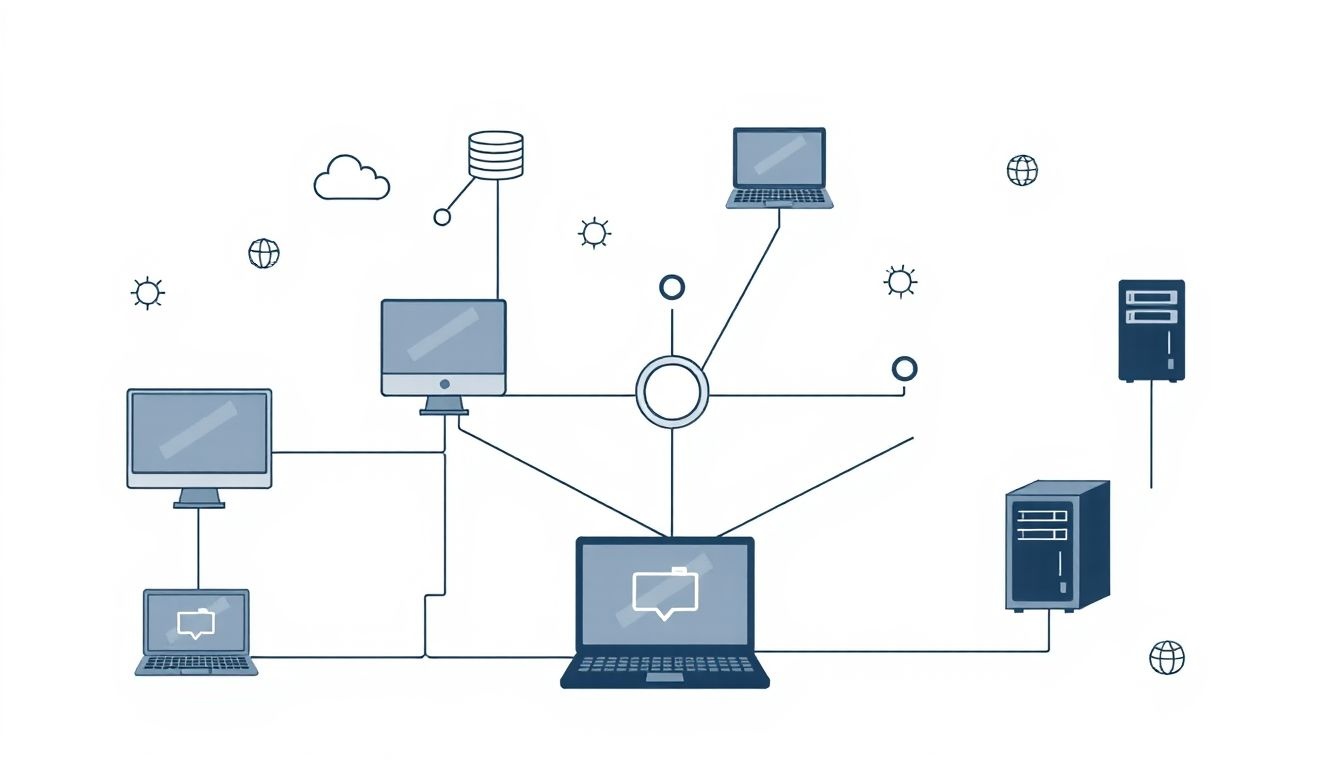

A hálózati topológiák, mint például a csillag, gyűrű vagy busz topológia, mind a hosztok elrendezését és egymáshoz való kapcsolódását írják le. Bármilyen topológiáról is legyen szó, a hosztok a végpontok, ahol az adatok keletkeznek, vagy ahová megérkeznek. A hálózati eszközök, mint a routerek és switchek, a hosztok közötti adatforgalom irányítását és optimalizálását végzik, de maguk is speciális hosztoknak tekinthetők, amelyek hálózati funkciókat látnak el.

A hosztok tehát nem csupán passzív résztvevői a hálózatnak; ők az aktív szereplők, akik feldolgozzák, tárolják és továbbítják az információt, lehetővé téve a modern kommunikációt és az adatalapú szolgáltatásokat, amelyek a mindennapjaink részévé váltak. Nélkülük a „hálózat” fogalma üres lenne, hiszen ők töltik meg tartalommal és funkcionalitással a digitális infrastruktúrát.

A Hosztok Azonosítása a Hálózaton

Ahhoz, hogy a hosztok hatékonyan kommunikálhassanak egy hálózaton belül, elengedhetetlen, hogy egyedi módon azonosíthatóak legyenek. Képzeljük el, mintha postai leveleket küldenénk címzetteknek: minden levélnek pontos címre van szüksége, hogy eljusson a megfelelő személyhez. A számítógépes hálózatokban is hasonló elven működik az azonosítás, de többféle azonosítóval is találkozunk, amelyek eltérő rétegeken működnek.

IP-cím (Internet Protocol Address)

Az IP-cím a hálózati kommunikáció egyik legfontosabb azonosítója. Ez egy numerikus cím, amely egyedileg azonosít minden hálózathoz csatlakozó eszközt (hosztot) az interneten vagy egy helyi hálózaton. Két fő típusa van:

- IPv4 (Internet Protocol version 4): Ez a régebbi és még mindig elterjedt formátum, amely négy, pontokkal elválasztott számból áll (pl.

192.168.1.100). Minden szám 0 és 255 között van. Az IPv4 címek száma véges (kb. 4,3 milliárd), ami a csatlakoztatott eszközök exponenciális növekedése miatt problémákat okoz a címek kimerülésével kapcsolatban. - IPv6 (Internet Protocol version 6): Az IPv4 címek kimerülésének problémájára válaszul fejlesztették ki. Sokkal nagyobb címtartományt biztosít, mivel 128 bites címeket használ, hexadecimális számokkal és kettőspontokkal elválasztva (pl.

2001:0db8:85a3:0000:0000:8a2e:0370:7334). Ez gyakorlatilag végtelen számú egyedi IP-címet tesz lehetővé.

Az IP-címek lehetnek:

- Statikus IP-címek: Ezeket manuálisan rendelik hozzá egy eszközhöz, és nem változnak. Gyakran használják szervereknél vagy olyan eszközöknél, amelyeknek állandóan elérhetőnek kell lenniük egy meghatározott címen.

- Dinamikus IP-címek: Ezeket a DHCP (Dynamic Host Configuration Protocol) szerverek osztják ki automatikusan, amikor egy eszköz csatlakozik a hálózathoz. A legtöbb otthoni és mobil eszköz dinamikus IP-címet kap, ami időről időre változhat.

Az IP-címek kulcsfontosságúak a hálózati forgalom irányításában, mivel a routerek ezek alapján döntenek, melyik útvonalon küldjék tovább az adatcsomagokat.

MAC-cím (Media Access Control Address)

A MAC-cím egy fizikai, hardveres azonosító, amelyet a hálózati interfész kártya (NIC) gyártója éget bele az eszközbe a gyártás során. Ez egy 48 bites (néha 64 bites) hexadecimális szám, amelyet kettőspontok vagy kötőjelek választanak el (pl. 00:1A:2B:3C:4D:5E). A MAC-címek globálisan egyediek, ami azt jelenti, hogy elméletileg nincs két azonos MAC-címmel rendelkező hálózati kártya a világon.

Míg az IP-cím a hálózati rétegben (réteg 3 az OSI modellben) működik és a logikai címzést biztosítja, addig a MAC-cím az adatkapcsolati rétegben (réteg 2) működik, és a helyi hálózaton belüli kommunikációért felelős. Amikor egy adatcsomagot egy adott IP-címre küldenek, a hálózati protokollok (pl. ARP – Address Resolution Protocol) segítségével feloldják az IP-címet a megfelelő MAC-címre, hogy a csomag fizikailag eljuthasson a cél eszközhöz a helyi hálózaton belül.

Hosztnév (Hostname)

A hosztnév egy ember számára olvasható név, amelyet egy eszköznek adnak a hálózaton. Sokkal könnyebben megjegyezhető és kezelhető, mint egy numerikus IP-cím. Például, a www.google.com egy hosztnév, amely egy IP-címre mutat. Otthoni hálózatunkban a számítógépünk neve is lehet egy hosztnév, például „AsztaliPC” vagy „Laptom”.

A hosztnevek és az IP-címek közötti megfeleltetést a DNS (Domain Name System) biztosítja. Amikor beírjuk egy weboldal hosztnevét a böngészőnkbe, a DNS-szerverek feloldják ezt a nevet a hozzá tartozó IP-címre, így a számítógépünk tudja, hova küldje a kérést. A DNS-rendszer az internet telefonkönyveként is felfogható, amely lefordítja a könnyen megjegyezhető neveket a gépek által értelmezhető számokra.

Portok és szolgáltatások

Bár nem közvetlenül a hoszt azonosítására szolgálnak, a portok is kulcsfontosságúak a hálózati kommunikációban, és a hosztok szolgáltatásait azonosítják. Egy IP-cím egy adott hosztot azonosít, de egy hoszt sokféle szolgáltatást futtathat egyszerre (pl. webserver, e-mail szerver, FTP szerver). A portok azok a logikai „ajtók”, amelyeken keresztül ezek a szolgáltatások elérhetők. Például, a webforgalom általában a 80-as porton (HTTP) vagy a 443-as porton (HTTPS) zajlik, míg az e-mail forgalom a 25-ös (SMTP), 110-es (POP3) vagy 143-as (IMAP) portokon.

A fenti azonosítók együttesen biztosítják, hogy az adatok a megfelelő hoszthoz, és azon belül a megfelelő alkalmazáshoz jussanak el, garantálva a hálózati kommunikáció pontosságát és megbízhatóságát.

A Hosztok Típusai és Funkciói

A digitális hálózatok rendkívül sokszínűek, és ennek megfelelően a bennük működő hosztok is számos formát ölthetnek, különböző funkciókat ellátva. Bár mindannyian képesek valamilyen formában kommunikálni a hálózaton, specifikus szerepük és képességeik alapján több kategóriába sorolhatók.

Szerverek

A szerverek (servers) a hálózatok „szolgáltatói”. Fő feladatuk, hogy erőforrásokat és szolgáltatásokat biztosítsanak más hosztok (kliensek) számára. Jellemzően nagy teljesítményű, megbízható számítógépek, amelyek 24/7 üzemben működnek. Számos típusuk létezik, mindegyik speciális feladatot lát el:

- Webszerverek: Ezek tárolják a weboldalak tartalmát (HTML fájlok, képek, videók, CSS, JavaScript) és szolgáltatják azokat a webböngészők számára HTTP vagy HTTPS protokollon keresztül. Például az Apache, Nginx vagy Microsoft IIS népszerű webszerver szoftverek.

- Adatbázis-szerverek: Adatbázisokat (pl. MySQL, PostgreSQL, Microsoft SQL Server, Oracle) kezelnek és tárolnak. Alkalmazások és weboldalak kapcsolódnak hozzájuk, hogy adatokat írjanak, olvassanak vagy módosítsanak.

- Fájlszerverek: Központi helyen tárolják a fájlokat és mappákat, lehetővé téve a hálózaton lévő felhasználók számára azok megosztását és hozzáférését. Gyakran használnak SMB/CIFS (Windows) vagy NFS (Linux/Unix) protokollokat.

- Levelező szerverek (Mail Servers): Kezelik az e-mail forgalmat. Küldik (SMTP), fogadják (POP3, IMAP) és tárolják az e-maileket a felhasználók számára.

- DNS-szerverek (Domain Name System Servers): Ahogy már említettük, ezek fordítják le a hosztneveket (pl.

www.pelda.hu) IP-címekre, alapvető fontosságúak az internet működéséhez. - Alkalmazásszerverek: Különböző üzleti logikát és alkalmazásokat futtatnak, amelyeket a kliens oldali alkalmazások használnak. Például egy banki alkalmazás szervere vagy egy CRM rendszer szervere.

- Játékszerverek: Online játékokhoz biztosítanak központi platformot, szinkronizálva a játékosok akcióit és a játék világának állapotát.

Kliensek

A kliensek (clients) azok a hosztok, amelyek szolgáltatásokat vesznek igénybe a szerverektől. Ezek jellemzően a felhasználók által közvetlenül használt eszközök. Bár ők is küldhetnek adatokat (pl. egy űrlap kitöltésekor), elsődleges szerepük a szerverek által nyújtott erőforrások fogyasztása.

- Asztali számítógépek (Desktop PCs): Hagyományos munkaállomások, amelyeket irodai munkára, játékra, tartalomfogyasztásra használnak.

- Laptopok: Hordozható számítógépek, amelyek hasonló funkciókat látnak el, mint az asztali gépek, de mobilitást biztosítanak.

- Okostelefonok és tabletek: Mobil eszközök, amelyek alkalmazásokon és webböngészőn keresztül csatlakoznak az internethez és különböző felhőalapú szolgáltatásokhoz.

- IoT (Internet of Things) eszközök: Ide tartoznak az okosotthoni eszközök (pl. okoslámpák, termosztátok), viselhető technológiák, ipari szenzorok, okosautók. Ezek az eszközök gyakran kis erőforrásúak, de képesek adatokat gyűjteni és küldeni a hálózatra, vagy fogadni utasításokat.

- Játékkonzolok: Hálózatra csatlakozva online játékokat játszanak, frissítéseket töltenek le, vagy multimédiás tartalmakat streamelnek.

Hálózati eszközök (mint speciális hosztok)

Bár nem mindig gondolunk rájuk a hagyományos értelemben vett hosztként, számos hálózati eszköz is rendelkezik IP-címmel és képes hálózati kommunikációra, így speciális hosztoknak tekinthetők. Ezeknek az eszközöknek a fő feladata a hálózati forgalom irányítása és kezelése.

- Routerek (Útválasztók): Összekötnek különböző hálózatokat (pl. a helyi hálózatot az internettel). Feladatuk az adatcsomagok továbbítása a forrásból a célba, a legoptimálisabb útvonal meghatározásával az IP-címek alapján.

- Switchek (Kapcsolók): Helyi hálózaton belül kötik össze az eszközöket. A MAC-címek alapján irányítják az adatforgalmat a hálózaton belül, biztosítva, hogy az adatok csak a cél eszközhöz jussanak el, nem pedig az összes hálózati porthoz.

- Tűzfalak (Firewalls): Hálózati biztonsági eszközök, amelyek monitorozzák és szűrik a bejövő és kimenő hálózati forgalmat, előre meghatározott biztonsági szabályok alapján. Megakadályozzák a jogosulatlan hozzáférést és a rosszindulatú támadásokat.

- Load Balancer (Terheléselosztó): Több szerver között osztja el a bejövő hálózati forgalmat, ezzel javítva a teljesítményt és a rendelkezésre állást.

Virtuális Hosztok

A virtualizáció elterjedésével megjelent a virtuális hoszt fogalma is. Ez egy szoftveresen létrehozott „gép”, amely egy fizikai hoszton (gazdagépen) fut. Ezek a virtuális gépek (VM-ek) saját operációs rendszerrel és erőforrásokkal rendelkeznek, és a hálózat számára úgy viselkednek, mintha önálló fizikai hosztok lennének. A virtuális hosztokról bővebben a virtualizáció fejezetben lesz szó.

Az egyes hoszt típusok közötti átfedések és a hibrid megoldások egyre gyakoribbak. Egyetlen fizikai szerver például lehet egyidejűleg webszerver, adatbázis-szerver és fájlszerver is, vagy futtathat számos virtuális hosztot, amelyek mindegyike más-más szerepet tölt be. Ez a rugalmasság és specializáció teszi lehetővé a komplex és hatékony hálózati infrastruktúrák kiépítését.

Operációs Rendszerek és a Hosztok

Egy hoszt önmagában csak egy hardvereszköz. Ahhoz, hogy képes legyen hálózati kommunikációra, alkalmazásokat futtatni, vagy bármilyen értelmes feladatot elvégezni, szüksége van egy operációs rendszerre (OS). Az operációs rendszer az a szoftverréteg, amely hidat képez a hardver és a felhasználó, illetve az alkalmazások között. Ez kezeli az eszköz erőforrásait (CPU, memória, tárhely, hálózati interfész), és biztosítja a szükséges funkcionalitást a hálózati műveletekhez.

Az operációs rendszer felelős többek között a hálózati protokollok (TCP/IP, UDP stb.) implementálásáért, a hálózati kártya (NIC) illesztőprogramjainak kezeléséért, az IP-címek és portok kezeléséért, valamint a hálózati kapcsolatok felépítéséért és fenntartásáért. Nélküle egy hoszt nem tudna csatlakozni semmilyen hálózathoz, és nem lenne képes kommunikálni más eszközökkel.

Szerver Operációs Rendszerek

A szerverekre telepített operációs rendszereket kifejezetten nagy terhelésre, stabilitásra, biztonságra és hálózati szolgáltatások nyújtására optimalizálták. Jellemzően grafikus felület nélkül, parancssorból is jól kezelhetők, ami csökkenti az erőforrásigényt és a sebezhetőségi felületet.

- Linux disztribúciók: A Linux a szerverpiac domináns szereplője. Olyan disztribúciók, mint az Ubuntu Server, CentOS/Red Hat Enterprise Linux (RHEL), Debian vagy Fedora Server, rendkívül népszerűek. Nyílt forráskódúak, rugalmasak, biztonságosak és hatalmas közösségi támogatással rendelkeznek. Kiemelkedőek web-, adatbázis-, alkalmazás- és felhőszerverekként.

- Microsoft Windows Server: A Microsoft szerver operációs rendszere, amely a Windows család része. Erős integrációt nyújt a Microsoft ökoszisztémájával (Active Directory, .NET framework, SQL Server). Különösen népszerű vállalati környezetben, ahol Microsoft alapú alkalmazásokat használnak. Egyszerűbb grafikus felületet kínál, ami könnyebbé teheti a kezelést azok számára, akik kevésbé jártasak a parancssorban.

- Unix-alapú rendszerek (pl. FreeBSD, Solaris): Bár részesedésük kisebb, mint a Linuxé vagy a Windows Serveré, továbbra is használnak bizonyos speciális, nagy teljesítményű környezetekben, különösen hálózati infrastruktúrákban és nagyszámítógépeken.

Kliens Operációs Rendszerek

A kliensekre szánt operációs rendszereket a felhasználói élményre, a könnyű kezelhetőségre, az alkalmazások széles körű támogatására és a multimédiás képességekre optimalizálták. Jellemzően gazdag grafikus felülettel rendelkeznek.

- Microsoft Windows: Messze a legelterjedtebb operációs rendszer az asztali és laptop számítógépeken (Windows 10, Windows 11). Széles szoftver- és hardvertámogatással rendelkezik.

- macOS: Az Apple számítógépein (MacBook, iMac) futó operációs rendszer. Elegáns felhasználói felület, kiváló multimédiás képességek és erős integráció az Apple ökoszisztémájával jellemzi.

- Linux disztribúciók (asztali verziók): Számos Linux disztribúció, mint az Ubuntu Desktop, Fedora Workstation, Linux Mint, kiváló alternatívát kínál asztali környezetben. Nyílt forráskódúak, testreszabhatók és biztonságosak.

- Android: A Google által fejlesztett, Linux alapú operációs rendszer, amely a mobiltelefonok és tabletek piacán domináns. Széles alkalmazásboltot és integrációt kínál a Google szolgáltatásaival.

- iOS: Az Apple mobil operációs rendszere, amely az iPhone és iPad eszközökön fut. Zárt ökoszisztéma, erős biztonság és egyszerű használat jellemzi.

- Chrome OS: A Google felhő alapú operációs rendszere, amely elsősorban webes alkalmazásokra és felhőalapú szolgáltatásokra épül. Könnyű, gyors és biztonságos.

Az operációs rendszer kiválasztása alapvetően befolyásolja a hoszt képességeit, teljesítményét, biztonságát és a rendelkezésre álló szoftvereket. A hálózati környezetben a különböző operációs rendszereknek zökkenőmentesen együtt kell működniük, ami a szabványosított hálózati protokolloknak köszönhetően általában megvalósul. Az OS tehát nem csupán egy szoftver, hanem a hoszt „lelke”, amely lehetővé teszi annak aktív részvételét a digitális ökoszisztémában.

Virtualizáció és a Hoszt Fogalmának Kiterjesztése

A virtualizáció az elmúlt két évtized egyik legjelentősebb technológiai innovációja a számítástechnikában. Lényege, hogy egy fizikai hardver erőforrásait (CPU, memória, tárhely, hálózati kártya) szoftveresen több, egymástól független virtuális környezet között osztja meg. Ez a technológia gyökeresen átalakította a hoszt fogalmát és a szerverinfrastruktúrák építését.

Fizikai Hoszt vs. Virtuális Hoszt (VM)

Korábban minden hoszt egy fizikai gépet jelentett. Ha egy vállalatnak öt különböző szerverre volt szüksége (pl. webszerver, adatbázis-szerver, levelező szerver), akkor öt különálló fizikai szervert kellett megvásárolnia és üzemeltetnie. Ez magas hardver- és energiafelhasználással, valamint komplex karbantartással járt.

A virtualizációval egyetlen, nagy teljesítményű fizikai hoszt (gyakran nevezik gazdagépnek vagy fizikai szervernek) képes több virtuális hosztot vagy virtuális gépet (VM) futtatni. Minden VM egy teljesen elszigetelt, önálló számítógépként viselkedik a hálózat számára, saját operációs rendszerrel és dedikált virtuális erőforrásokkal. Ez azt jelenti, hogy egy fizikai szerveren futtathatunk egy Linux alapú webszervert, egy Windows alapú adatbázis-szervert és egy másik Linux alapú alkalmazásszervert is, mindegyiket külön VM-ként.

A virtualizáció előnyei:

- Erőforrás-kihasználtság: A fizikai szerverek gyakran alulhasználtak. A virtualizációval az erőforrások jobban eloszthatók, maximalizálva a hardver kihasználtságát.

- Költséghatékonyság: Kevesebb fizikai hardverre van szükség, ami csökkenti a beszerzési, energia- és hűtési költségeket.

- Rugalmasság és skálázhatóság: Új virtuális gépek gyorsan létrehozhatók, klónozhatók vagy áttelepíthetők különböző fizikai hosztok között.

- Magas rendelkezésre állás és katasztrófa-helyreállítás: A VM-ek könnyen átvihetők meghibásodott fizikai hardverről másikra, vagy menthetők és visszaállíthatók.

- Elszigetelés: Az egyes VM-ek egymástól elszigetelten futnak, így egy VM problémája nem befolyásolja a többit.

Hypervisorok

A virtualizáció alapját a hypervisor (más néven virtuálisgép-monitor, VMM) képezi. Ez egy szoftverréteg, amely közvetlenül a hardveren fut, vagy egy operációs rendszeren belül, és felelős a virtuális gépek létrehozásáért, futtatásáért és erőforrásainak kezeléséért. Két fő típusa van:

- Type 1 Hypervisor (Bare-metal): Közvetlenül a fizikai hardveren fut, anélkül, hogy egy gazda operációs rendszerre lenne szüksége. Példák: VMware ESXi, Microsoft Hyper-V, Citrix XenServer, KVM (Kernel-based Virtual Machine, Linux kernelbe integrálva). Ezeket elsősorban szerver környezetekben használják a maximális teljesítmény és biztonság érdekében.

- Type 2 Hypervisor (Hosted): Egy hagyományos operációs rendszeren (pl. Windows, macOS, Linux) belül futó alkalmazásként működik. Példák: VMware Workstation, Oracle VirtualBox. Ezeket gyakrabban használják fejlesztési, tesztelési célokra vagy asztali gépeken, ahol a felhasználó több operációs rendszert szeretne futtatni egyidejűleg.

Konténerizáció

A virtualizáció egy újabb evolúciós lépése a konténerizáció, amely még könnyebb súlyú és gyorsabb alternatívát kínál a VM-ekhez képest. A legismertebb konténerizációs technológia a Docker, a konténerek orchestrálására pedig a Kubernetes.

Míg a VM-ek saját operációs rendszert futtatnak, a konténerek megosztják a gazda operációs rendszer kerneljét. Egy konténer csak az alkalmazáshoz és annak függőségeihez szükséges könyvtárakat és bináris fájlokat tartalmazza, elszigetelt környezetben. Ezáltal sokkal kisebbek, gyorsabban indulnak és kevesebb erőforrást fogyasztanak, mint a VM-ek.

A konténerizációval a „hoszt” fogalma még absztraktabbá válik: egy fizikai hoszt (vagy akár egy virtuális hoszt) több tucat, vagy akár több száz konténert futtathat, amelyek mindegyike egy-egy elszigetelt alkalmazás-környezetet biztosít. A konténerek rendkívül népszerűek a modern szoftverfejlesztésben (microservices architektúra) és a felhőalapú környezetekben.

A virtualizáció és a konténerizáció forradalmasította a hoszt fogalmát, lehetővé téve a hardver erőforrások hatékonyabb kihasználását, a rendszerek rugalmasabb telepítését és skálázását, valamint jelentős mértékben hozzájárulva a modern felhőalapú infrastruktúrák kialakulásához.

Ez a fejlődés azt mutatja, hogy a „hoszt” nem csupán egy fizikai eszköz, hanem egyre inkább egy logikai entitás, amely egy hálózaton belül valamilyen funkciót lát el, függetlenül attól, hogy fizikai, virtuális vagy konténeres környezetben valósul meg.

Felhő Alapú Hosztolás: A Hoszt Mint Szolgáltatás

A felhő alapú számítástechnika (cloud computing) az elmúlt évtizedek egyik legmeghatározóbb trendje, amely alapjaiban alakította át azt, ahogyan a vállalatok és magánszemélyek számítástechnikai erőforrásokat és szolgáltatásokat használnak. Ebben a modellben a „hoszt” fogalma egy még magasabb absztrakciós szintre emelkedik, és gyakran „szolgáltatásként” (as a Service) jelenik meg.

A felhőalapú hosztolás lényege, hogy a számítástechnikai erőforrásokat (szerverek, tárhely, hálózati komponensek, szoftverek) nem helyben, saját adatközpontokban üzemeltetjük, hanem egy külső szolgáltató (pl. Amazon Web Services (AWS), Microsoft Azure, Google Cloud Platform (GCP)) nagy adatközpontjaiból, az interneten keresztül béreljük. Ez a modell jelentős előnyökkel jár a rugalmasság, skálázhatóság és költséghatékonyság szempontjából.

Felhő Szolgáltatási Modellek és a Hoszt Szerepe

A felhő alapú hosztolás három fő szolgáltatási modelljét különböztetjük meg, amelyek mindegyike eltérő szintű kontrollt és felelősséget biztosít a felhasználó számára a mögöttes hosztinfrastruktúra felett:

- IaaS (Infrastructure as a Service – Infrastruktúra mint szolgáltatás):

Ebben a modellben a felhasználó virtuális gépeket (virtuális hosztokat), tárhelyet, hálózatot és operációs rendszereket bérel a felhőszolgáltatótól. A szolgáltató felelős a fizikai hardver, a virtualizációs réteg és az adatközpont infrastruktúrájának karbantartásáért. A felhasználó teljes kontrollal rendelkezik a virtuális hoszt operációs rendszere, az alkalmazások és a konfiguráció felett. Ez a modell a legközelebb áll a hagyományos hosztoláshoz, de a fizikai infrastruktúra kezelésének terhe lekerül a felhasználó válláról. Példák: AWS EC2, Azure Virtual Machines, Google Compute Engine.

- PaaS (Platform as a Service – Platform mint szolgáltatás):

A PaaS modell egy lépéssel tovább megy az absztrakcióban. A szolgáltató nemcsak az infrastruktúrát biztosítja, hanem egy teljes fejlesztési és futtatási környezetet is, beleértve az operációs rendszert, a futtatókörnyezetet (pl. Java, Python), adatbázisokat és webszervereket. A felhasználó csak az alkalmazáskódjára és az adatokra koncentrálhat, a mögöttes infrastruktúra (beleértve a hosztok operációs rendszerét és a futtatókörnyezetet) kezelésével a szolgáltató foglalkozik. Példák: AWS Elastic Beanstalk, Azure App Service, Google App Engine.

- SaaS (Software as a Service – Szoftver mint szolgáltatás):

Ez a legmagasabb absztrakciós szint, ahol a felhasználó egyszerűen egy kész szoftveralkalmazást használ az interneten keresztül, anélkül, hogy bármit is tudnia kellene a mögöttes infrastruktúráról vagy a hosztokról. A szolgáltató felelős mindenért: a fizikai hardvertől a szoftver karbantartásáig és frissítéséig. A felhasználó számára a „hoszt” fogalma teljesen eltűnik, csak a szolgáltatás létezik. Példák: Gmail, Office 365, Salesforce.

Virtuális Gépek a Felhőben

Az IaaS modellben a felhőalapú szolgáltatók által biztosított virtuális gépek (VM-ek) a hagyományos fizikai hosztok felhőbeli megfelelői. Ezek a VM-ek percek alatt indíthatók, konfigurálhatók és leállíthatók, igény szerint skálázhatók (erőforrásaik növelhetők vagy csökkenthetők). Ez a rugalmasság lehetővé teszi a vállalatok számára, hogy gyorsan reagáljanak a változó igényekre anélkül, hogy előre hatalmas hardver befektetéseket kellene eszközölniük.

Szerver Nélküli Architektúrák (Serverless) – A Hoszt Absztrakciója

A felhőalapú számítástechnika legújabb trendjei közé tartozik a „szerver nélküli” (serverless) architektúra. Bár a név megtévesztő lehet, hiszen továbbra is vannak fizikai szerverek (hosztok) a háttérben, a lényeg az, hogy a fejlesztőknek egyáltalán nem kell foglalkozniuk a szerverek (hosztok) provisionálásával, skálázásával vagy karbantartásával. A kód egyszerűen futtatható függvények formájában, és a felhőszolgáltató automatikusan kezeli a mögöttes infrastruktúrát, beleértve a skálázást is a terhelés függvényében. A felhasználó csak a tényleges kódfuttatás idejéért fizet.

Ez a modell még távolabb viszi a hoszt fogalmát a fizikai valóságától, és teljesen szolgáltatásként kezeli. A fejlesztő csak az üzleti logikára koncentrálhat, a futtatókörnyezet és az infrastruktúra (a hosztok) kezelésének bonyolultsága teljesen elrejtőzik előle. Példák: AWS Lambda, Azure Functions, Google Cloud Functions.

Előnyök és Kihívások

A felhő alapú hosztolás számos előnnyel jár:

- Skálázhatóság: Az erőforrások gyorsan növelhetők vagy csökkenthetők az igényeknek megfelelően.

- Költséghatékonyság: Csak a felhasznált erőforrásokért kell fizetni (pay-as-you-go modell), nincs szükség nagy előzetes befektetésekre.

- Rugalmasság: Gyorsabb telepítés és fejlesztés, globális elérhetőség.

- Megbízhatóság és rendelkezésre állás: A felhőszolgáltatók robusztus infrastruktúrát és magas rendelkezésre állást biztosítanak.

Ugyanakkor kihívások is vannak:

- Biztonság: Bár a felhőszolgáltatók nagy hangsúlyt fektetnek a biztonságra, a felelősség megosztott modellje (shared responsibility model) miatt a felhasználóknak is gondoskodniuk kell a saját adataik és alkalmazásaik biztonságáról.

- Adatvédelem és megfelelőség: Az adatok tárolási helye és a szabályozások betartása különös figyelmet igényelhet.

- Vendor lock-in: Nehéz lehet egyik felhőszolgáltatótól a másikhoz migrálni.

- Költségkontroll: A „pay-as-you-go” modell megfelelő felügyelet nélkül könnyen ellenőrizhetetlenné válhat.

Összességében a felhőalapú hosztolás a hoszt fogalmát egy rugalmas, igény szerint skálázható és költséghatékony szolgáltatássá alakította át, amely lehetővé teszi a vállalatok számára, hogy a technológiai infrastruktúra üzemeltetésének bonyolultsága helyett a fő üzleti tevékenységükre koncentrálhassanak.

A Hosztok Biztonsága a Hálózatokban

A digitális világban a hálózati biztonság kiemelt fontosságú, és ennek alapvető pillére a hosztok biztonságának garantálása. Mivel a hosztok a hálózat végpontjai, ahol az adatok keletkeznek, feldolgozódnak és tárolódnak, ők képezik a támadások elsődleges célpontját. Egy kompromittált hoszt súlyos következményekkel járhat, beleértve az adatvesztést, adatlopást, szolgáltatásmegtagadást (DoS) vagy a hálózat egészének veszélyeztetését.

Sebezhetőségek és fenyegetések

A hosztok számos sebezhetőségnek vannak kitéve, amelyek a szoftverek, a hardver vagy a konfiguráció hiányosságaiból eredhetnek. A leggyakoribb fenyegetések a következők:

- Malware (rosszindulatú szoftverek): Vírusok, férgek, trójai programok, zsarolóvírusok (ransomware), kémprogramok, amelyek célja az adatok károsítása, lopása vagy az eszköz feletti irányítás átvétele.

- Adathalászat (Phishing): Hamis weboldalak vagy e-mailek segítségével próbálnak érzékeny adatokat (felhasználónevek, jelszavak) megszerezni.

- Brute-force támadások: Jelszavak vagy belépési adatok kitalálása próbálkozások sorozatával.

- Exploitok és zero-day sebezhetőségek: Szoftverekben vagy operációs rendszerekben rejlő hibák kihasználása jogosulatlan hozzáféréshez.

- Szolgáltatásmegtagadási támadások (DoS/DDoS): A hoszt vagy a hálózat túlterhelése, hogy ne tudja kiszolgálni a legitim kéréseket.

- Belső fenyegetések: Rosszindulatú vagy gondatlan alkalmazottak, akik hozzáférhetnek érzékeny adatokhoz vagy rendszerekhez.

- Konfigurációs hibák: Gyenge jelszavak, alapértelmezett beállítások, nyitott portok, amelyek kihasználhatók.

Védelmi mechanizmusok

A hosztok biztonságának garantálásához rétegelt védelmi stratégia szükséges, amely több különböző mechanizmust alkalmaz:

- Tűzfal (Firewall):

A tűzfalak a hálózati forgalom kapuőrei. Monitorozzák és szűrik a bejövő és kimenő adatforgalmat, előre meghatározott szabályok alapján. Blokkolhatják a jogosulatlan hozzáférési kísérleteket, a rosszindulatú forgalmat és a nem kívánt portok használatát. Léteznek hálózati tűzfalak (hardvereszközök) és szoftveres tűzfalak, amelyek közvetlenül a hoszton futnak (pl. Windows Defender Firewall, iptables Linuxon).

- Antivírus és Anti-Malware szoftverek:

Ezek a programok folyamatosan ellenőrzik a hosztot rosszindulatú szoftverek (vírusok, trójaiak, férgek, zsarolóvírusok) után kutatva. Az adatbázisok alapján azonosítják és eltávolítják a fenyegetéseket, vagy megakadályozzák azok futtatását.

- IDS/IPS rendszerek (Intrusion Detection/Prevention System):

Az IDS rendszerek figyelik a hálózati forgalmat és a hosztok aktivitását a gyanús mintázatok és anomáliák azonosítására, amelyek támadásra utalhatnak. Az IPS rendszerek ennél tovább mennek: nemcsak észlelik, hanem automatikusan meg is próbálják megakadályozni a támadásokat, például blokkolva a forgalmat a támadó IP-címéről.

- Patch Management (Foltozási / Frissítési Menedzsment):

A szoftverekben és operációs rendszerekben felfedezett sebezhetőségeket a fejlesztők rendszeresen javítják (patchekkel). A patch management folyamata biztosítja, hogy minden hoszton időben telepítésre kerüljenek ezek a biztonsági frissítések, ezzel bezárva a támadók által kihasználható réseket.

- Hozzáférési kontroll és hitelesítés:

Erős jelszavak használata, többfaktoros hitelesítés (MFA), szerepalapú hozzáférés-szabályozás (RBAC) és a legkisebb jogosultság elvének alkalmazása minimalizálja a jogosulatlan hozzáférés kockázatát. Csak azok a felhasználók férhetnek hozzá bizonyos erőforrásokhoz vagy funkciókhoz, akiknek arra ténylegesen szükségük van.

- Adatvédelem és titkosítás:

Az érzékeny adatok titkosítása tárolás közben (at rest) és továbbítás közben (in transit) elengedhetetlen. Az SSL/TLS protokollok (weboldalaknál HTTPS), VPN-ek és fájltitkosítási megoldások biztosítják, hogy az adatok illetéktelen kezekbe kerülve is olvashatatlanok maradjanak.

- Rendszeres biztonsági auditok és sebezhetőségi vizsgálatok:

A hosztok és a hálózati infrastruktúra rendszeres ellenőrzése, sebezhetőségi vizsgálatok (vulnerability scans) és penetrációs tesztek (penetration tests) segítenek azonosítani a gyenge pontokat, mielőtt a támadók kihasználnák azokat.

- Felhasználói tudatosság és képzés:

A felhasználók gyakran a leggyengébb láncszemek a biztonsági láncban. A rendszeres oktatás a phishingről, a biztonságos jelszavakról és a gyanús tevékenységek felismeréséről kulcsfontosságú a hosztok biztonságának növelésében.

A hosztok biztonsága nem egyszeri feladat, hanem egy folyamatosan fejlődő kihívás. A fenyegetések folyamatosan változnak és újulnak, ezért a védelmi stratégiáknak is alkalmazkodniuk kell. Az átfogó megközelítés, amely magában foglalja a technológiai megoldásokat, a folyamatokat és az emberi tényezőt is, elengedhetetlen a hosztok és az általuk tárolt adatok védelméhez.

A Hosztok Felügyelete és Menedzsmentje

A hosztok hatékony és megbízható működésének biztosítása érdekében elengedhetetlen a folyamatos felügyelet (monitoring) és a proaktív menedzsment. Egy nagyméretű hálózatban, ahol több száz vagy ezer hoszt is működhet, manuális felügyelet egyszerűen kivitelezhetetlen. Ezért van szükség automatizált eszközökre és folyamatokra, amelyek segítenek fenntartani a hosztok stabilitását, teljesítményét és biztonságát.

Monitoring (Felügyelet)

A monitoring rendszerek folyamatosan gyűjtik az adatokat a hosztokról, és riasztásokat küldenek, ha valamilyen probléma merül fel. Ez lehetővé teszi a problémák korai felismerését és elhárítását, mielőtt azok súlyosabb fennakadást okoznának.

- CPU kihasználtság: Figyelik a processzor terhelését. A túl magas CPU kihasználtság lassulást jelezhet, vagy azt, hogy egy alkalmazás túl sok erőforrást fogyaszt.

- Memória használat: Ellenőrzik a RAM (Random Access Memory) kihasználtságát. A memóriahiány szintén teljesítményproblémákhoz vezethet, vagy arra utalhat, hogy egy alkalmazás memóriaszivárgással küzd.

- Hálózati forgalom: Monitorozzák a bejövő és kimenő hálózati adatforgalmat. Hirtelen ugrások vagy szokatlan mintázatok DDoS támadásra, vagy egy rosszindulatú szoftver aktivitására utalhatnak.

- Lemezterület és I/O: Követik a háttértár (HDD/SSD) szabad kapacitását és az írási/olvasási műveletek számát (I/O). A telítődő lemezterület vagy a lassú I/O sebesség súlyos problémákat okozhat.

- Folyamatok és szolgáltatások: Ellenőrzik, hogy a kritikus szolgáltatások (pl. webszerver, adatbázis) futnak-e, és megfelelően válaszolnak-e a kérésekre.

- Log fájlok: A hosztok által generált naplófájlok (logs) gyűjtése és elemzése kulcsfontosságú a biztonsági események, hibák vagy szokatlan tevékenységek felderítésében.

- Uptime (üzemidő): Azt mutatja, mennyi ideje fut folyamatosan a hoszt. A gyakori újraindulások instabilitásra utalhatnak.

Népszerű monitoring eszközök: Nagios, Zabbix, Prometheus, Grafana, ELK Stack (Elasticsearch, Logstash, Kibana).

Naplózás (Logging)

A naplózás alapvető fontosságú a hosztok felügyeletében és a biztonsági incidensek kivizsgálásában. Minden operációs rendszer és alkalmazás generál naplófájlokat, amelyek rögzítik a rendszereseményeket, felhasználói bejelentkezéseket, hibákat, biztonsági riasztásokat és egyéb releváns információkat. A naplókat központilag gyűjteni és elemezni kell (pl. SIEM – Security Information and Event Management rendszerek segítségével), hogy gyorsan észlelhetők legyenek a rendellenességek, és nyomon követhetők legyenek a támadások.

Konfigurációmenedzsment

A hosztok konfigurációjának egységes és automatizált kezelése elengedhetetlen a nagyméretű infrastruktúrákban. A konfigurációmenedzsment eszközök biztosítják, hogy a hosztok mindig a kívánt állapotban legyenek, a biztonsági szabályok és a teljesítménykövetelmények szerint konfigurálva.

- Konzisztencia: Elkerülhetők a manuális hibák, és biztosítható az egységes konfiguráció a hasonló szerepkörű hosztok között.

- Automatizálás: A szoftverek telepítése, frissítése, a felhasználói fiókok kezelése és a biztonsági beállítások alkalmazása automatizálható.

- Verziókövetés: A konfigurációk változásai nyomon követhetők, és szükség esetén visszaállíthatók korábbi állapotra.

Népszerű eszközök: Ansible, Puppet, Chef, SaltStack.

Automatizálás

A modern hoszt menedzsmentben az automatizálás kulcsfontosságú. A rutin feladatok (pl. szoftverfrissítések, biztonsági ellenőrzések, erőforrások kiosztása) automatizálásával csökkenthető az emberi beavatkozás szükségessége, minimalizálhatók a hibák, és növelhető a hatékonyság. Az automatizálás révén a rendszergazdák a komplexebb problémákra és az innovációra koncentrálhatnak.

A felhőalapú környezetekben az automatizálás még nagyobb szerepet kap. Az infrastruktúra mint kód (Infrastructure as Code, IaC) elve szerint az infrastruktúra (beleértve a virtuális hosztokat is) konfigurációját kódként tárolják és kezelik, lehetővé téve a gyors és reprodukálható telepítést és módosítást. Eszközök: Terraform, CloudFormation.

Kapacitástervezés

A hosztok felügyeletének szerves része a kapacitástervezés. A monitoring adatok elemzésével előre jelezhetők a jövőbeli erőforrásigények (pl. mikor lesz szükség több CPU-ra, memóriára vagy tárhelyre), így időben lehet lépéseket tenni a bővítésre, elkerülve a teljesítményromlást vagy a szolgáltatáskimaradást.

A hosztok felügyelete és menedzsmentje tehát egy komplex, de elengedhetetlen feladat, amely biztosítja a hálózati infrastruktúra zavartalan és biztonságos működését, támogatva a felhasználói igényeket és az üzleti célokat.