A Konténer Regisztrációs Adatbázis Alapjai és Helye a Modern Szoftverfejlesztésben

A digitális világban a szoftverfejlesztés és az alkalmazások üzemeltetése folyamatosan fejlődik, újabb és újabb paradigmákat teremtve a hatékonyság és a skálázhatóság jegyében. Ezen evolúció egyik kulcsmomentuma a konténerizáció megjelenése, amely gyökeresen átalakította az alkalmazások csomagolásának, terjesztésének és futtatásának módját. A konténerek, mint önálló, hordozható és konzisztens egységek, forradalmasították a DevOps gyakorlatokat és a mikroszolgáltatás-alapú architektúrákat. Azonban a konténerek elterjedésével együtt felmerült az igény egy megbízható és központosított mechanizmusra, amely a konténerképek tárolását, kezelését és terjesztését szolgálja. Ezt a feladatot látja el a konténer regisztrációs adatbázis, vagy angolul container registry.

A konténer regisztrációs adatbázis lényegében egy repository-k gyűjteménye, amely specifikusan konténerképek tárolására készült. Gondoljunk rá úgy, mint egy digitális könyvtárra, ahol minden „könyv” (konténerkép) gondosan rendszerezett, verziózott és könnyen hozzáférhető. Ez a központi tároló teszi lehetővé, hogy a fejlesztők és az üzemeltetők (Ops) csapatok hatékonyan együttműködjenek, biztosítva, hogy mindenki a megfelelő, hitelesített és naprakész konténerképekkel dolgozzon. A konténerképek tárolása ezen a platformon keresztül nem csupán egy egyszerű fájlmegosztás, hanem egy komplex ökoszisztéma része, amely magában foglalja a biztonságot, a verziókövetést és az automatizált folyamatok integrációját.

Miért Nélkülözhetetlen a Konténer Regisztrációs Adatbázis?

A konténerizáció ígérete a „build once, run anywhere” (építsd meg egyszer, futtasd bárhol) elv megvalósítása volt. Ahhoz, hogy ez az ígéret valósággá váljon, szükség van egy olyan infrastruktúrára, amely biztosítja, hogy a „bárhol” valóban konzisztens és megbízható legyen. Itt jön képbe a konténer regisztrációs adatbázis. Ennek hiányában a konténerképek terjesztése kaotikussá válna, manuális folyamatokra szorulna, ami hibákhoz, biztonsági résekhez és inkonzisztenciákhoz vezetne.

A konténer regisztrációs adatbázis célja messze túlmutat a puszta tároláson. Egy modern szoftverfejlesztési életciklusban (SDLC) a registry alapvető pillére a CI/CD (Continuous Integration/Continuous Delivery) folyamatoknak. A fejlesztők által létrehozott konténerképek automatikusan feltöltésre kerülnek a registrybe, ahonnan aztán a tesztelési, staging és éles környezetekbe telepíthetők. Ez a zökkenőmentes áramlás biztosítja a gyorsabb kiadásokat, a magasabb minőséget és a jelentősen csökkentett hibalehetőségeket.

A konténer repository tehát nem csupán egy tárhely; ez a konténerizált alkalmazások életciklusának központi idegpályája, amely összeköti a fejlesztést az üzemeltetéssel, és lehetővé teszi a modern, agilis szoftverfejlesztési metodológiák teljes körű kihasználását. Nélküle a konténerizáció előnyei – mint a hordozhatóság, skálázhatóság és konzisztencia – nem tudnának teljes mértékben érvényesülni.

A Konténerizáció Fejlődése és a Registry Központi Szerepe

A szoftverfejlesztésben az elmúlt évtized egyik legjelentősebb áttörése a konténerizáció volt. A virtuális gépek (VM-ek) nehézkességével és erőforrás-igényével szemben a konténerek egy sokkal könnyedebb és hatékonyabb megközelítést kínálnak az alkalmazások izolálására és futtatására. A Docker bevezetése 2013-ban robbanásszerűen népszerűsítette a konténer technológiát, és mára ipari szabvánnyá vált.

A Docker és a Konténerizáció Robbanása

A Docker lehetővé tette a fejlesztők számára, hogy az alkalmazásaikat és annak összes függőségét (könyvtárak, futtatókörnyezetek, konfigurációs fájlok) egyetlen, önálló egységbe, a konténerképbe csomagolják. Ez a kép aztán bármilyen Docker-kompatibilis környezetben, konzisztensen futtatható. Ez a képesség oldotta meg a „működik az én gépemen” problémáját, amely korábban oly sok fejfájást okozott a fejlesztői és üzemeltetői csapatoknak.

Ahogy a konténerek elterjedtek, és egyre több alkalmazást konténerizáltak, egyre nyilvánvalóbbá vált az igény egy központi helyre, ahol ezeket a képeket tárolni lehet. A Docker Hub volt az egyik első és legnépszerűbb konténer regisztrációs adatbázis, amely nyilvános és privát repository-kat egyaránt kínált. Ez lehetővé tette a Docker képek megosztását a közösséggel, vagy privát tárolását a csapatok számára.

Kubernetes és az Orchestráció

A konténerek elterjedésével együtt felmerült a kihívás, hogy hogyan lehet ezeket a konténereket nagy skálán, elosztott rendszerekben hatékonyan kezelni, telepíteni és skálázni. Erre a problémára adott választ a Kubernetes, egy nyílt forráskódú konténer orchestrációs platform. A Kubernetes automatizálja a konténerek telepítését, skálázását és kezelését.

A Kubernetes ökoszisztémában a konténer regisztrációs adatbázis szerepe még kritikusabbá vált. Amikor a Kubernetes egy podot (a legkisebb üzembe helyezhető egység a Kubernetesben) indít, akkor a megadott konténerképet a registryből húzza le (pull). Ez azt jelenti, hogy a registrynek rendkívül megbízhatónak és elérhetőnek kell lennie, mivel az egész alkalmazásinfrastruktúra ezen múlik. A konténer registry a Kubernetes ökoszisztéma alapvető építőköve.

A registry biztosítja, hogy a Kubernetes mindig a megfelelő verziójú és állapotú képet kapja meg, függetlenül attól, hogy melyik node-on fut a pod, vagy hány replika szükséges. Ez a szoros integráció teszi lehetővé a modern, rugalmas, felhőalapú alkalmazásfejlesztést és üzemeltetést. A registry nem csak a képek tárolója, hanem a konténerizált alkalmazások életciklusának központja, amely összeköti a fejlesztést, a buildelést, a tesztelést és az üzembe helyezést.

A Konténer Regisztrációs Adatbázis Fő Céljai és Előnyei

A konténer regisztrációs adatbázisok létrejöttét és széles körű elterjedését számos alapvető cél és abból fakadó előny indokolja. Ezek a célok a modern szoftverfejlesztési és üzemeltetési gyakorlatok sarokköveit képezik.

Központosított és Megbízható Tárolás

Az egyik legfőbb cél a konténerképek központosított tárolása. Ez azt jelenti, hogy az összes fejlesztő, tesztelő és üzemeltető ugyanabból a forrásból éri el a konténerképeket. Ez kiküszöböli a „működik az én gépemen” problémáját, mivel mindenki garantáltan ugyanazzal a verzióval és konfigurációval dolgozik. A központosítás emellett megkönnyíti a képek kezelését, frissítését és archiválását. Egy jól szervezett registryben a képek könnyen megtalálhatók, címkézhetők és osztályozhatók.

Verziókezelés és Visszagörgethetőség

A registryk alapvető funkciója a verziókezelés. Minden feltöltött konténerkép egyedi azonosítóval és opcionálisan címkékkel (pl. `latest`, `v1.0`, `dev`) rendelkezik. Ez lehetővé teszi a fejlesztők számára, hogy pontosan nyomon kövessék a képek változásait az idő múlásával. A verziózás kritikus fontosságú a hibakeresés és a visszagörgetés (rollback) szempontjából. Ha egy új képverzió problémát okoz, könnyedén vissza lehet állni egy korábbi, stabil verzióra. A konténerképek immutábilisek, ami azt jelenti, hogy miután létrejöttek és feltöltésre kerültek a registrybe, nem módosíthatók. Ez garantálja a konzisztenciát és a megbízhatóságot.

Fokozott Biztonság

A biztonság az egyik legfontosabb szempont a konténer regisztrációs adatbázisok esetében. A registryk számos biztonsági funkciót kínálnak a képek sebezhetőségének szkennelésére, a hozzáférés-vezérlésre és a képek hitelességének biztosítására.

- Sebezhetőségi Szkennelés: Sok registry integráltan vagy harmadik féltől származó eszközökkel képes automatikusan átvizsgálni a feltöltött képeket ismert sebezhetőségek (CVE-k) után. Ez proaktívan segít azonosítani és orvosolni a biztonsági kockázatokat, mielőtt az alkalmazások éles környezetbe kerülnének.

- Hozzáférési Vezérlés: A registryk robusztus hozzáférési vezérlési mechanizmusokat (pl. RBAC – Role-Based Access Control) biztosítanak, amelyekkel pontosan meghatározható, hogy ki tölthet fel, húzhat le vagy törölhet képeket. Ez megakadályozza az illetéktelen hozzáférést és a rosszindulatú módosításokat.

- Kép Aláírás: Bizonyos registryk támogatják a képek digitális aláírását, ami garantálja, hogy a kép a megadott forrásból származik, és nem módosították a feltöltés óta. Ez növeli a bizalmat a képek integritásával kapcsolatban.

CI/CD Integráció és Automatizálás

A konténer regisztrációs adatbázisok szerves részét képezik a modern CI/CD pipeline-oknak. A build folyamatok (pl. Jenkins, GitLab CI, GitHub Actions) automatikusan feltöltik az újonnan létrehozott konténerképeket a registrybe. Ezt követően a deployment eszközök (pl. Kubernetes, Helm) automatikusan lekérik a képeket a registryből, és telepítik azokat a célkörnyezetbe. Ez az automatizálás drámaian felgyorsítja a szoftverkiadási ciklust, csökkenti a manuális hibákat és lehetővé teszi a folyamatos integrációt és szállítási képességet.

Skálázhatóság és Megbízhatóság

A nagyvállalati környezetekben a konténerképek száma és a lekérések volumene rendkívül nagy lehet. A professzionális registry megoldások magas skálázhatóságot és megbízhatóságot kínálnak, biztosítva, hogy a képek mindig elérhetők legyenek, még nagy terhelés mellett is. Ez kritikus fontosságú az elosztott rendszerek és a mikroszolgáltatás-architektúrák stabil működéséhez. A felhőalapú registryk (pl. Amazon ECR, Google Container Registry, Azure Container Registry) különösen jól skálázhatók, és magas rendelkezésre állást garantálnak.

Költséghatékonyság és Erőforrás-Optimalizálás

Bár a registryk üzemeltetése vagy használata költségekkel jár, hosszú távon költséghatékonyabbá tehetik a szoftverfejlesztést. Az automatizálás, a hibák csökkentése és a gyorsabb kiadások mind hozzájárulnak a működési költségek csökkentéséhez. Emellett a registryk gyakran támogatják a képrétegek deduplikációját, ami csökkenti a tárolási igényt és a hálózati forgalmat, ezáltal optimalizálva az erőforrás-felhasználást.

A konténer regisztrációs adatbázis alapvető célja, hogy központosított, biztonságos és verziózott tárolóként szolgáljon a konténerképek számára, lehetővé téve a zökkenőmentes CI/CD integrációt és biztosítva az alkalmazások konzisztens és megbízható telepítését bármilyen környezetben.

A Konténer Regisztrációs Adatbázis Működése

A konténer regisztrációs adatbázis működése alapvetően egyszerű elveken nyugszik, de a háttérben komplex mechanizmusok biztosítják a hatékonyságot és a megbízhatóságot. A legfontosabb műveletek a képfeltöltés, a képlekérés és a címkézés.

Képfeltöltés (Push)

Amikor egy fejlesztő vagy egy CI/CD pipeline létrehoz egy konténerképet (pl. egy `docker build` paranccsal), azt fel kell tölteni a registrybe. Ezt a műveletet nevezzük push-nak. A `docker push` parancs segítségével a helyi képet elküldik a megadott registrybe.

- Azonosítás és Autentikáció: Mielőtt egy képet feltölthetne, a felhasználónak vagy a szolgáltatásnak hitelesítenie kell magát a registrynél (pl. felhasználónévvel és jelszóval, tokenekkel vagy API kulcsokkal). Ez biztosítja, hogy csak az arra jogosult entitások tölthetnek fel képeket.

- Rétegek Feltöltése: Egy konténerkép több, egymásra épülő rétegből áll. Amikor egy képet feltöltenek, a registry ellenőrzi, hogy a rétegek közül melyek már léteznek a tárolójában. Csak az új vagy módosított rétegeket tölti fel, ami jelentősen csökkenti a hálózati forgalmat és a tárolási igényt. Ez a deduplikációs mechanizmus az egyik fő oka a konténerek hatékonyságának.

- Manifest Feltöltése: A rétegek feltöltése után a kép manifestje kerül feltöltésre. A manifest egy JSON fájl, amely leírja a kép felépítését, az összes réteg azonosítóját, a kép architektúráját (pl. `amd64`, `arm64`), és egyéb metadata információkat. A manifest egyedi azonosítóval, egy digest-tel is rendelkezik (általában SHA256 hash), amely garantálja a kép integritását.

- Címkézés (Tagging): A feltöltés során a képhez egy vagy több címkét (tag) is hozzárendelnek (pl. `my-app:1.0`, `my-app:latest`). A címkék emberi olvasásra alkalmas neveket adnak a képeknek, megkönnyítve azok azonosítását és lekérését.

Képlekérés (Pull)

Amikor egy alkalmazásnak vagy egy orchestrációs rendszernek (pl. Kubernetes) szüksége van egy konténerképre, azt a registryből kéri le. Ezt a műveletet nevezzük pull-nak. A `docker pull` parancs segítségével a kép letöltődik a helyi gépre.

- Azonosítás és Autentikáció: Hasonlóan a push művelethez, a pullhoz is szükség lehet autentikációra, különösen privát repository-k esetén.

- Manifest Lekérése: A kliens először lekéri a kép manifestjét a megadott címke vagy digest alapján.

- Rétegek Lekérése: A manifest alapján a kliens azonosítja a képhez tartozó összes réteget. Ezután letölti azokat a rétegeket, amelyek még nem találhatók meg a helyi cache-ben. Ismét, a deduplikáció itt is érvényesül: ha egy réteg már létezik a helyi gépen (pl. egy másik kép részeként), azt nem tölti le újra.

- Kép Összeállítása: Miután az összes réteg letöltésre került, a Docker motor összeállítja a konténerképet a helyi tárhelyen, és készen áll a futtatásra.

Címkézés (Tagging)

A címkézés létfontosságú a konténerképek kezelésében. Egy képnek több címkéje is lehet, és egy címke több képre is mutathat (bár ez utóbbi nem ajánlott a konzisztencia miatt, és a `latest` tag gyakran problémás lehet, ha nem megfelelően kezelik).

- Verziók Jelölése: A leggyakoribb felhasználás a szoftververziók jelölése, pl. `my-app:1.0.0`, `my-app:1.0.1`.

- Környezetek Jelölése: Használható környezetek megjelölésére is, pl. `my-app:dev`, `my-app:staging`, `my-app:prod`.

- `latest` Címke: A `latest` címke automatikusan a legutoljára feltöltött képre mutat. Bár kényelmes, éles környezetben gyakran kerülik, mert nem garantálja a konzisztenciát, és nehézkesebb a visszagörgetés. Jobb explicit verziószámokat használni.

Rétegek (Layers) és a Deduplikáció

A konténerképek rétegekből épülnek fel, amelyek egymásra épülő fájlrendszer-változásokat reprezentálnak. Minden `Dockerfile` utasítás (pl. `FROM`, `RUN`, `COPY`) egy új réteget hoz létre. Ez a réteges felépítés teszi lehetővé a deduplikációt. Ha több kép ugyanazt az alapképet vagy ugyanazokat a közös könyvtárakat használja, akkor ezek a közös rétegek csak egyszer tárolódnak a registryben és a kliens gépen is. Ez jelentősen csökkenti a tárolási igényt és a hálózati forgalmat.

API-k és Programozhatóság

A modern konténer regisztrációs adatbázisok gazdag API-kat (Application Programming Interfaces) kínálnak. Ezek az API-k lehetővé teszik a programozott interakciót a registryvel, például:

- Képek listázása, keresése

- Címkék kezelése

- Képek törlése (cleanup)

- Webhookok konfigurálása (eseményekre való reagálás, pl. képfeltöltés utáni szkennelés indítása)

- Biztonsági beállítások konfigurálása

Ezek az API-k kulcsfontosságúak az automatizált CI/CD folyamatok és az egyedi integrációk megvalósításához.

Típusai: Nyilvános, Privát és Hibrid Registry-k

A konténer regisztrációs adatbázisok többféle formában léteznek, attól függően, hogy milyen igényeket és környezeteket kell kiszolgálniuk. Megkülönböztethetünk nyilvános, privát (helyi) és felhő alapú privát registry-ket, valamint hibrid megoldásokat.

Nyilvános Registry-k

A nyilvános registry-k olyan platformok, amelyek bárki számára elérhetővé teszik a konténerképek tárolását és megosztását. Ezek gyakran tartalmaznak egy hatalmas gyűjteményt nyílt forráskódú alkalmazásokról, operációs rendszerekről és egyéb alapképekről.

- Példák:

- Docker Hub: A legismertebb és legelterjedtebb nyilvános registry, amelyet a Docker Inc. üzemeltet. Hatalmas mennyiségű hivatalos és közösségi képet tartalmaz.

- Quay.io: A Red Hat tulajdonában lévő registry, amely fejlett biztonsági funkciókat, például automatikus sebezhetőségi szkennelést és részletes auditnaplókat kínál.

- Előnyök:

- Könnyű hozzáférés: Bárki számára elérhető, gyorsan lehet alapképeket és nyilvános alkalmazásokat találni.

- Nagy ökoszisztéma: Hatalmas képválaszték, amely felgyorsítja a fejlesztést.

- Ingyenes rétegek: Gyakran kínálnak ingyenes csomagokat a nyilvános repository-khoz.

- Hátrányok:

- Biztonsági aggályok: A nyilvános képek minősége és biztonsága változó lehet. Mindig ellenőrizni kell a forrást és a sebezhetőségeket.

- Adatvédelem: Nem alkalmas érzékeny, saját fejlesztésű alkalmazások tárolására.

- Sebesség és megbízhatóság: Bár általában megbízhatóak, a nyilvános hálózat függősége lassabb lekéréseket eredményezhet, és az internetkapcsolat hiánya esetén nem használhatók.

- Használati esetek: Nyílt forráskódú projektek, alapképek (pl. Ubuntu, Nginx), fejlesztői környezetek.

Privát (Helyi / On-Premise) Registry-k

A privát registry-k olyan megoldások, amelyeket egy szervezet saját infrastruktúráján belül telepít és üzemeltet. Ezek teljes ellenőrzést biztosítanak a képek felett, és ideálisak érzékeny, belső alkalmazások tárolására.

- Példák:

- Harbor: Egy nyílt forráskódú, felhőnatív registry, amely sebezhetőségi szkennelést, kép aláírást és robusztus hozzáférés-vezérlést kínál. Nagyon népszerű a Kubernetes környezetekben.

- Nexus Repository Manager: Egy univerzális repository menedzser, amely nem csak konténerképeket, hanem Maven, npm, NuGet és egyéb csomagokat is képes tárolni.

- Artifactory: Hasonlóan a Nexushoz, az Artifactory is egy univerzális artifact menedzser, amely széles körű formátumokat támogat, és fejlett CI/CD integrációt kínál.

- Docker Registry (önálló): A Docker Hub alapjául szolgáló nyílt forráskódú Docker Registry szoftver, amelyet bárki telepíthet a saját szerverére.

- Előnyök:

- Teljes ellenőrzés: A szervezet teljes mértékben ellenőrzi az adatokat, a biztonsági beállításokat és az infrastruktúrát.

- Fokozott biztonság: Az adatok a saját hálózaton belül maradnak, csökkentve a külső támadások kockázatát. Testre szabható biztonsági szabályzatok.

- Hálózati teljesítmény: A képek gyorsabban tölthetők le, mivel a registry a belső hálózaton belül található.

- Offline környezetek: Ideális olyan környezetekben, ahol korlátozott vagy nincs internetkapcsolat.

- Hátrányok:

- Üzemeltetési terhek: A szervezetnek kell gondoskodnia a telepítésről, karbantartásról, skálázásról, biztonsági mentésekről és frissítésekről.

- Kezdeti költségek: Hardver, szoftverlicencek és üzemeltető személyzet költségei.

- Skálázhatóság: A manuális skálázás bonyolultabb lehet, mint a felhőalapú megoldások esetében.

- Használati esetek: Nagyvállalatok, kormányzati intézmények, szigorú biztonsági és szabályozási követelményekkel rendelkező iparágak.

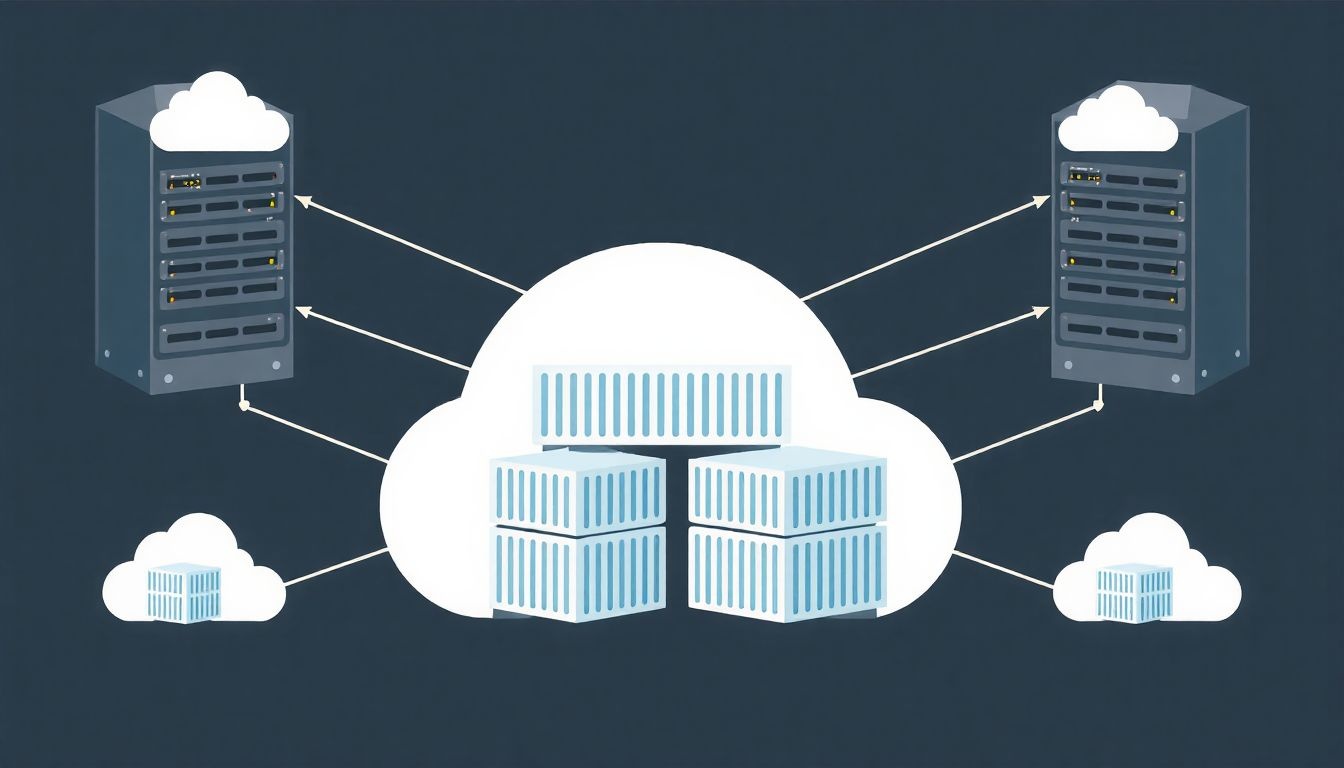

Felhő Alapú Privát Registry-k

A felhő alapú privát registry-k a nyilvános registry-k kényelmét ötvözik a privát registry-k biztonságával és ellenőrzésével. Ezeket a nagy felhőszolgáltatók (AWS, Google Cloud, Azure) kínálják menedzselt szolgáltatásként.

- Példák:

- Amazon Elastic Container Registry (ECR): Az AWS konténer registry szolgáltatása, szorosan integrálva az AWS ökoszisztémával (ECS, EKS, Lambda).

- Google Container Registry (GCR) / Google Artifact Registry: A Google Cloud szolgáltatása, amely mélyen integrálódik a Google Kubernetes Engine-nel (GKE) és más GCP szolgáltatásokkal. Az Artifact Registry egy újabb, átfogóbb megoldás, amely nem csak konténerképeket, hanem más artifact-eket is tárol.

- Azure Container Registry (ACR): A Microsoft Azure konténer registry szolgáltatása, amely integrálódik az Azure Kubernetes Service-szel (AKS) és más Azure szolgáltatásokkal.

- Előnyök:

- Menedzselt szolgáltatás: A felhőszolgáltató gondoskodik az infrastruktúráról, skálázásról, magas rendelkezésre állásról, biztonsági mentésekről és frissítésekről. Ez jelentősen csökkenti az üzemeltetési terheket.

- Natív integráció: Zökkenőmentesen integrálódnak a felhőszolgáltató egyéb szolgáltatásaival (pl. IAM, Kubernetes szolgáltatások, CI/CD eszközök).

- Magas skálázhatóság és rendelkezésre állás: A felhőinfrastruktúra inherent módon skálázható és rendkívül magas rendelkezésre állást kínál.

- Globalizált elosztás: A képek több régióban is tárolhatók, csökkentve a késleltetést a globálisan elosztott alkalmazások számára.

- Költséghatékony: Pay-as-you-go modell, csak a felhasznált erőforrásokért kell fizetni.

- Hátrányok:

- Vendor lock-in: Erős függőség a kiválasztott felhőszolgáltatótól.

- Adatátviteli költségek: Nagyobb adatforgalom esetén jelentős költségek merülhetnek fel.

- Kontroll: Kevesebb közvetlen kontroll az alapul szolgáló infrastruktúra felett, mint egy on-premise megoldásnál.

- Használati esetek: Felhőnatív alkalmazások, mikroszolgáltatás-architektúrák, CI/CD pipeline-ok felhőalapú környezetben.

Hibrid Megközelítések

Egyes szervezetek hibrid megközelítést alkalmaznak, kombinálva a helyi és a felhő alapú registry-k előnyeit. Például, a fejlesztés és a belső tesztelés során helyi registry-t használnak a gyorsabb visszajelzési ciklusok érdekében, míg az éles környezetbe telepítendő, véglegesített képeket egy felhő alapú registrybe töltik fel a globális elérhetőség és skálázhatóság biztosítására. Ez a megközelítés különösen hasznos lehet edge computing környezetekben vagy olyan esetekben, ahol szigorú hálózati korlátozások vannak érvényben.

A választás a szervezet specifikus igényeitől, költségvetésétől, biztonsági követelményeitől és üzemeltetési kapacitásától függ. A modern szoftverfejlesztésben a konténer regisztrációs adatbázis elengedhetetlen, függetlenül attól, hogy melyik típust választjuk.

Biztonság a Konténer Regisztrációs Adatbázisban

A konténerképek a szoftveres ellátási lánc kritikus pontjait képezik. Egy kompromittált konténerkép súlyos biztonsági kockázatot jelenthet az egész rendszer számára. Ezért a konténer regisztrációs adatbázis biztonsága kiemelt fontosságú. Számos mechanizmus létezik, amelyek segítenek megvédeni a képeket és a hozzáférést a registryhez.

Hozzáférési Vezérlés (RBAC, IAM)

A registryk robusztus hozzáférési vezérlési mechanizmusokat kínálnak, amelyekkel pontosan meghatározható, hogy ki és milyen műveleteket végezhet a képekkel.

- Szerep alapú hozzáférés-vezérlés (RBAC – Role-Based Access Control): Ez a leggyakoribb modell. A felhasználókhoz vagy csoportokhoz szerepeket (pl. „admin”, „fejlesztő”, „auditor”) rendelnek, és minden szerephez előre definiált jogosultságok tartoznak (pl. push, pull, delete). Ez minimalizálja a jogosultságok túlterjesztését (principle of least privilege).

- Identitás- és hozzáférés-kezelés (IAM – Identity and Access Management): A felhő alapú registryk szorosan integrálódnak a felhőszolgáltatók IAM rendszereivel (pl. AWS IAM, Azure AD, Google Cloud IAM). Ez lehetővé teszi a központosított felhasználókezelést és a finomhangolt jogosultságok beállítását, akár egyedi erőforrásokra is (pl. egy adott repositoryhoz való hozzáférés).

- Kétfaktoros hitelesítés (MFA): Erősen ajánlott az MFA használata a registry adminisztrációs felületeihez és a CI/CD rendszerekhez való hozzáféréshez.

Sebezhetőségi Szkennelés (Vulnerability Scanning)

Az egyik legfontosabb biztonsági funkció a konténerképek sebezhetőségének szkennelése.

- Automatikus szkennelés: Sok modern registry (pl. Harbor, Quay.io, felhő alapú registryk) képes automatikusan átvizsgálni a feltöltött képeket ismert sebezhetőségek (CVE-k – Common Vulnerabilities and Exposures) adatbázisai alapján.

- Eszközök: Népszerű szkennelő eszközök közé tartozik a Clair (Harborban integrálva), Trivy, Snyk, Aqua Security.

- Jelentések és értesítések: A szkennelési eredményekről részletes jelentések készülnek, és beállíthatók értesítések (pl. email, webhook), ha kritikus sebezhetőségeket találnak. Ez lehetővé teszi a fejlesztők számára, hogy gyorsan orvosolják a problémákat.

- Politikák: Lehetőség van olyan biztonsági politikák beállítására, amelyek megtiltják a magas vagy kritikus sebezhetőségeket tartalmazó képek telepítését éles környezetbe.

Kép Aláírás (Image Signing) és Bizalmi Lánc

A kép aláírás egy kriptográfiai mechanizmus, amely biztosítja a kép integritását és eredetét.

- Digitális aláírás: Egy kép digitális aláírásával garantálható, hogy a kép a megadott forrásból származik, és nem módosították a létrehozása óta.

- Notary és Docker Content Trust: A Docker Content Trust (DCP) a Notary nevű eszközre épül, amely lehetővé teszi a fejlesztők számára, hogy digitálisan aláírják a képeiket. A kliensek konfigurálhatók úgy, hogy csak aláírt képeket fogadjanak el.

- Bizalmi lánc (Chain of Trust): Az aláírások révén egy bizalmi lánc építhető fel, amely a teljes szoftveres ellátási láncon keresztül követhetővé teszi a képek eredetét és módosításait.

Auditálás és Naplózás

A biztonság szempontjából elengedhetetlen a műveletek naplózása és auditálása.

- Naplózott események: Minden fontos eseményt (kép feltöltése, lekérése, törlése, hozzáférés-vezérlési változtatások, sikertelen autentikációs kísérletek) naplózni kell.

- Audit trail: A naplók biztosítják az audit trail-t, amely lehetővé teszi a biztonsági incidensek kivizsgálását, a szabályozási megfelelőség ellenőrzését és a felelősségre vonhatóságot.

- Integráció SIEM rendszerekkel: A registry naplókat gyakran integrálják SIEM (Security Information and Event Management) rendszerekkel a centralizált logelemzés és a valós idejű fenyegetésészlelés érdekében.

Hálózati Biztonság

A registryk hálózati hozzáférésének megfelelő védelme is kritikus.

- Privát végpontok: A felhő alapú registryk gyakran támogatják a privát végpontokat, amelyek lehetővé teszik a registry elérését a szervezet privát hálózatáról az interneten keresztüli forgalom nélkül.

- Tűzfalak és hálózati biztonsági csoportok: A hozzáférés korlátozható IP-címek vagy hálózati tartományok alapján tűzfalak vagy hálózati biztonsági csoportok segítségével.

- TLS/SSL titkosítás: Minden kommunikációnak a kliens és a registry között TLS/SSL titkosításon keresztül kell történnie, hogy megakadályozzák az adatok lehallgatását.

Titkosítás (At Rest, In Transit)

Az adatok védelme két fázisban is fontos:

- Titkosítás nyugalmi állapotban (Encryption At Rest): A tárolt konténerképeket titkosítani kell a registry tárolóin belül. A felhő alapú szolgáltatók ezt általában alapértelmezetten biztosítják, de on-premise megoldásoknál is konfigurálható.

- Titkosítás átvitel közben (Encryption In Transit): Ahogy már említettük, az összes hálózati kommunikációnak TLS/SSL titkosítással kell történnie.

A biztonság a konténer regisztrációs adatbázisban nem egy egyszeri beállítás, hanem egy folyamatos folyamat, amely magában foglalja a rendszeres frissítéseket, a biztonsági politikák felülvizsgálatát és a fenyegetések proaktív monitorozását. A DevSecOps megközelítés integrálja a biztonságot a fejlesztési életciklus minden szakaszába, beleértve a registry használatát is.

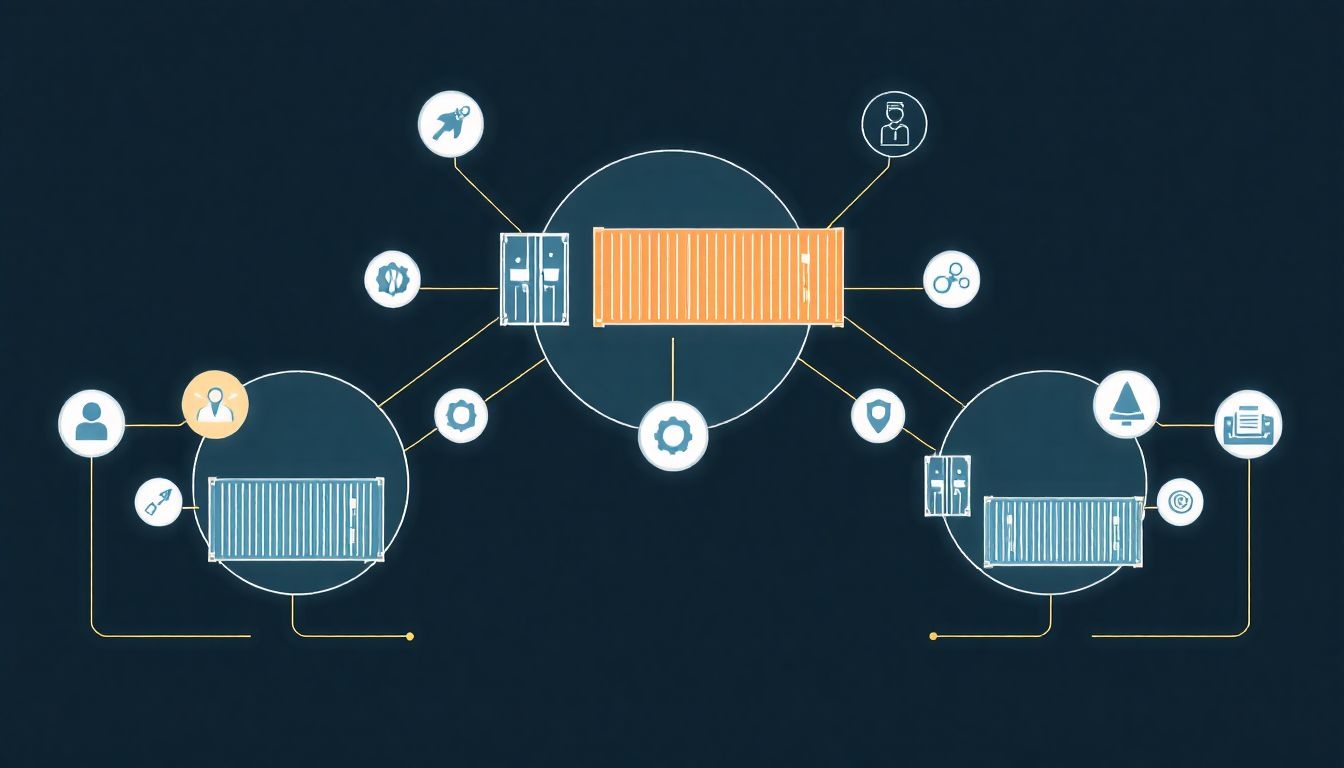

Integráció a DevOps és CI/CD Folyamatokba

A konténer regisztrációs adatbázis a DevOps kultúra és a CI/CD (Continuous Integration/Continuous Delivery) pipeline-ok szívében helyezkedik el. Anélkül, hogy a konténerképek tárolása és kezelése automatizált és megbízható lenne, a modern szoftverfejlesztési folyamatok nem lennének hatékonyak. A registry kulcsfontosságú szerepet játszik az alkalmazások gyors és megbízható szállításában a fejlesztéstől az éles környezetig.

Build Folyamatok és Képfeltöltés

A CI/CD pipeline első fázisa a build folyamat, ahol a forráskódból futtatható artefaktok, jelen esetben konténerképek jönnek létre.

- Automatikus képépítés: A CI rendszerek (pl. Jenkins, GitLab CI, GitHub Actions, Azure DevOps Pipelines) automatikusan futtatják a `docker build` parancsot a forráskód változásakor (pl. Git push eseményre).

- Verziózás és címkézés: A build folyamat során a kép automatikusan verziószámmal és/vagy Git commit hash-sel címkéződik. Egy `latest` címke is hozzáadható, bár éles környezetben inkább explicit verziók használata javasolt.

- Feltöltés a Registrybe (Push): Miután a kép sikeresen elkészült, a CI/CD pipeline automatikusan feltölti (push) azt a konfigurált konténer regisztrációs adatbázisba. Ez biztosítja, hogy a legújabb, tesztelt kép azonnal elérhető legyen a következő lépésekhez.

- Példák:

- Jenkins: Docker plugin vagy shell scriptek használatával.

- GitLab CI/CD: Beépített `docker build` és `docker push` parancsok támogatása.

- GitHub Actions: Docker Login és Docker Push akciók.

- Azure DevOps Pipelines: Docker taskok a build és push műveletekhez.

- Példák:

Ez a lépés biztosítja, hogy a registry mindig a legfrissebb, sikeresen buildelt képeket tartalmazza, amelyek készen állnak a további tesztelésre és telepítésre.

Deployment Folyamatok és Képlekérés

A CI/CD pipeline következő fázisa a deployment, ahol az alkalmazás telepítésre kerül a célkörnyezetbe.

- Automatikus telepítés: A CD rendszerek (pl. Kubernetes, Helm, Argo CD, Spinnaker) automatikusan lekérik (pull) a szükséges konténerképeket a registryből.

- Orchestrációs rendszerek: A Kubernetes, mint a legelterjedtebb konténer orchestrátor, alapértelmezetten a registryből húzza le a képeket a podok indításához. A Kubernetes deployment konfigurációjában egyszerűen meg kell adni a kép nevét és címkéjét (pl. `image: myregistry.com/my-app:1.0.0`).

- Helm Charts: A Helm, a Kubernetes csomagkezelője, lehetővé teszi az alkalmazások és a hozzájuk tartozó erőforrások definiálását Helm Chart-ok formájában. Ezek a Chart-ok hivatkoznak a registryben tárolt képekre, és lehetővé teszik a komplex alkalmazások egyszerű telepítését és frissítését.

- Rollback: Ha egy deployment sikertelen, vagy problémák merülnek fel az új verzióval, a registryben tárolt korábbi verziók könnyen visszaállíthatók, biztosítva a gyors rollback képességet.

Automatikus Frissítések és Webhookok

A registryk gyakran támogatják a webhookokat, amelyek eseményvezérelt automatizálást tesznek lehetővé.

- Eseményindítók: Egy webhook beállítható úgy, hogy egy adott eseményre (pl. új kép feltöltése egy repositoryba) reagáljon.

- Automatikus szkennelés: Egy új kép pusholása után a webhook indíthat egy sebezhetőségi szkennelést.

- Automatikus deployment: Egy webhook értesítheti a CD rendszert, hogy új kép érhető el, és elindíthat egy automatikus deploymentet a staging vagy éles környezetbe. Ez a „GitOps” megközelítés alapját képezi, ahol a Git repository a „single source of truth”, és a változások automatikusan szinkronizálódnak a célkörnyezetekkel a registryn keresztül.

GitOps és a Registry Szerepe

A GitOps egy operációs modell, amely a Git-et használja a deklaratív infrastruktúra és az alkalmazások központi „igazságforrásaként”. A registry ebben a modellben a Git repository által hivatkozott konténerképeket tárolja.

- A fejlesztők a kódot Git-be pusholják.

- A CI pipeline ebből a kódból épít képet, és feltölti a registrybe.

- A GitOps operátor (pl. Argo CD, Flux) figyeli a Git repositoryban lévő konfigurációs fájlokat (pl. Kubernetes YAML), amelyek a registryben tárolt képekre hivatkoznak.

- Amikor egy új képverzió érhető el a registryben, és a Git repositoryban frissül a hivatkozás, az operátor automatikusan szinkronizálja a célkörnyezetet, lehúzva az új képet a registryből.

Ez a folyamat biztosítja a teljes automatizálást, a nyomon követhetőséget és a visszaváltoztathatóságot, ami elengedhetetlen a modern, nagy skálájú, elosztott rendszerek üzemeltetéséhez. A konténer regisztrációs adatbázis tehát nem csupán egy tároló, hanem a DevOps és CI/CD folyamatok alapvető, integrált eleme, amely lehetővé teszi a szoftverek gyors, biztonságos és megbízható szállítását.

Fejlett Funkciók és Jövőbeli Trendek a Konténer Regisztrációs Adatbázisokban

A konténer regisztrációs adatbázisok folyamatosan fejlődnek, hogy megfeleljenek a modern szoftverfejlesztés változó igényeinek. Az alapvető tárolási és verziókezelési funkciókon túl számos fejlett képesség és jövőbeli trend formálja a registryk szerepét az ökoszisztémában.

OCI (Open Container Initiative) Szabványok

Az Open Container Initiative (OCI) egy iparági csoport, amelyet a Linux Foundation alapított, és célja a konténer technológia nyílt iparági szabványainak létrehozása. Két fő specifikációt adtak ki:

- OCI Image Format Specification: Meghatározza a konténerkép formátumát, beleértve a rétegeket és a manifestet. Ez biztosítja, hogy a képek kompatibilisek legyenek a különböző konténer futtatókörnyezetekkel és registrykkel.

- OCI Distribution Specification: Meghatározza a konténerképek elosztásának API-ját, vagyis azt, hogy a registryk hogyan tárolják és szolgálják ki a képeket. Ez a specifikáció biztosítja az interoperabilitást a különböző registry implementációk között.

Az OCI szabványok elfogadása garantálja, hogy a konténer regisztrációs adatbázisok a jövőben is kompatibilisek és nyíltak maradnak, elkerülve a vendor lock-int és elősegítve az innovációt.

Artifact Registry (Nem Csak Konténerképek)

Egyre inkább elmosódik a határ a konténer registryk és az általános artefakt (artifact) repositoryk között. A modern „artifact registryk” már nem csak konténerképeket, hanem más típusú szoftveres artefaktokat is képesek tárolni és kezelni:

- Maven, npm, NuGet csomagok: Szoftverkönyvtárak és függőségek.

- Helm Charts: Kubernetes alkalmazáscsomagok.

- Wasm (WebAssembly) modulok: Egyre népszerűbbek a serverless és edge computing környezetekben.

- AI/ML modellek: Gépi tanulási modellek verziózott tárolása és terjesztése.

- Terraform modulok, OPA (Open Policy Agent) szabályzatok: Infrastruktúra mint kód és biztonsági szabályzatok.

Ez az egységesített megközelítés leegyszerűsíti a szoftveres ellátási láncot, mivel minden szoftveres komponens egyetlen, központosított helyen tárolható és kezelhető. A Google Artifact Registry jó példa erre a trendre.

Webhooks és Eseményvezérelt Architektúra

A webhookok már említésre kerültek a CI/CD integráció kapcsán, de szerepük még inkább felértékelődik az eseményvezérelt architektúrákban.

- Automatikus folyamatok indítása: Egy új kép feltöltése eseményt válthat ki, amely automatikusan futtat biztonsági szkennelést, indít egy értesítést a Slack-en, vagy elindít egy automatizált tesztelési pipeline-t.

- Serverless funkciók: A webhookok közvetlenül integrálhatók serverless funkciókkal (pl. AWS Lambda, Azure Functions, Google Cloud Functions), lehetővé téve a rendkívül rugalmas és skálázható automatizálást.

AI/ML Modellek Tárolása és MLOps

A gépi tanulás (Machine Learning) terjedésével az AI/ML modellek tárolása és verziózása is kulcsfontosságúvá válik. A konténer registryk vagy az általános artefakt registryk ideális helyet biztosítanak a modellek tárolására, különösen, ha konténerizált formában (pl. egy Docker képbe csomagolva) kerülnek telepítésre. Ez illeszkedik az MLOps (Machine Learning Operations) elveihez, amely a DevOps gyakorlatokat alkalmazza a gépi tanulási munkafolyamatokra.

Serverless Funkciók és Konténerek

Egyes serverless platformok (pl. AWS Lambda, Azure Functions, Google Cloud Run) lehetővé teszik a funkciók konténerképek formájában történő telepítését. Ez nagyobb rugalmasságot biztosít a futtatókörnyezet és a függőségek kezelésében, és a konténer regisztrációs adatbázis válik a serverless funkciók terjesztési pontjává.

Multi-arch Képek

A különböző processzorarchitektúrák (pl. `amd64`, `arm64`) elterjedésével egyre fontosabbá válik a multi-arch képek támogatása. Egy multi-arch kép egyetlen címkével (tag) rendelkezik, de több architektúrához is tartalmaz manifestet. Amikor egy kliens lekéri a képet, a registry automatikusan a megfelelő architektúrához tartozó képet szolgáltatja ki. Ez leegyszerűsíti a fejlesztést és a telepítést heterogén környezetekben.

Adatvezérelt Intelligencia és Optimalizálás

A jövőbeni registryk valószínűleg egyre inkább kihasználják az adatelemzést a működés optimalizálására.

- Használati metrikák: Részletes metrikák a képek lekéréséről, tárolásáról, népszerűségéről.

- Költségoptimalizálás: Javaslatok a régi, nem használt képek törlésére, vagy a tárolási rétegek optimalizálására a költségek csökkentése érdekében.

- Teljesítményjavítás: Prediktív gyorsítótárazás vagy elosztási stratégiák a lekérési idők minimalizálására.

Ezek a fejlett funkciók és trendek azt mutatják, hogy a konténer regisztrációs adatbázisok szerepe folyamatosan bővül, és egyre integráltabbá válnak a modern felhőnatív ökoszisztémában, túllépve a puszta tárolás keretein.

Gyakori Kihívások és Megoldások a Konténer Regisztrációs Adatbázis Használatában

Bár a konténer regisztrációs adatbázisok számos előnnyel járnak, használatuk során különféle kihívások is felmerülhetnek. Ezeket a problémákat megfelelő stratégiákkal és eszközökkel lehet kezelni, biztosítva a registry hatékony és költséghatékony működését.

Képméret Optimalizálás

A nagy méretű konténerképek lassú lekérést eredményezhetnek, növelhetik a tárolási költségeket és a hálózati forgalmat.

- Kihívás: Felesleges függőségek, nagy méretű alapképek, build cache-ek felhalmozódása.

- Megoldások:

- Többlépcsős build (multi-stage builds): A `Dockerfile`-ban több `FROM` utasítás használata, ahol a build környezet és a futtatókörnyezet elkülönül. Csak a futtatáshoz szükséges artefaktok kerülnek át a végső képbe.

- Kisebb alapképek: Használjunk minimalista alapképeket, mint például `alpine`, `distroless` vagy `scratch`, ahelyett, hogy teljes operációs rendszereket tartalmazó képeket használnánk.

- `.dockerignore` fájl: Kizárjuk a felesleges fájlokat és könyvtárakat a build kontextusból.

- Rétegek optimalizálása: A `RUN` utasítások láncolása egyetlen rétegbe, a fájlok törlése ugyanabban a rétegben, ahol létrehoztuk őket.

- Fájlrendszer optimalizálás: `squash` (rétegek összevonása) funkciók használata (bár ez csökkentheti a cache-elés hatékonyságát).

Régi Képek Törlése (Cleanup Policies)

A folyamatos CI/CD folyamatok során rengeteg képverzió halmozódhat fel a registryben, ami jelentős tárolási költségeket és nehézkes kezelést eredményezhet.

- Kihívás: Költséges tárolás, nehézkes a releváns képek megtalálása, a registry lassulása.

- Megoldások:

- Életciklus-szabályok (Lifecycle Policies): Konfiguráljunk automatikus tisztítási szabályokat a registryben. Például töröljük az X napnál régebbi, vagy az Y-nál több verzióval rendelkező képeket, kivéve a címkézett (pl. `prod`, `release`) verziókat.

- Címkézési stratégia: Szabványosított címkézési stratégiát alkalmazzunk, amely megkönnyíti a régi vagy nem használt képek azonosítását és törlését.

- Manuális takarítás: Rendszeres, manuális ellenőrzés és takarítás, különösen a fejlesztői és tesztkörnyezetekhez tartozó repositorykban.

- Automata takarító szkriptek: API-k segítségével szkripteket írhatunk, amelyek automatikusan törlik a nem kívánt képeket.

Hálózati Késleltetés és Sávszélesség

Nagy méretű képek, sok felhasználó vagy elosztott földrajzi elhelyezkedés esetén a hálózati késleltetés és a sávszélesség korlátai problémát okozhatnak.

- Kihívás: Lassú kép lekérések, deployment idők növekedése, hálózati torlódás.

- Megoldások:

- Regionális elhelyezés: Helyezzük a registryt a felhasználókhoz és a deployment környezetekhez (pl. Kubernetes cluster) földrajzilag a lehető legközelebb. A felhő alapú registryk több régióban is elérhetők.

- CDN (Content Delivery Network): Egyes registryk integrálhatók CDN-ekkel, amelyek gyorsítótárazzák a képeket a felhasználókhoz közelebb eső élpontokon.

- Registry tükrözés (Mirroring): Hozzunk létre helyi tükröket a nyilvános registrykről (pl. Docker Hub), hogy a gyakran használt képek belső hálózaton keresztül legyenek elérhetők.

- Privát hálózatok: Használjunk privát végpontokat vagy VPN-eket a registryhez való hozzáféréshez, elkerülve az interneten keresztüli forgalmat.

Költségkontroll

Különösen a felhő alapú registryk esetében a tárolási és adatátviteli költségek gyorsan növekedhetnek.

- Kihívás: Váratlanul magas költségek a tárolás és a sávszélesség miatt.

- Megoldások:

- Képméret optimalizálás: Ahogy fentebb említettük, a kisebb képek kevesebb tárolást és adatforgalmat igényelnek.

- Tisztítási politikák: Az elavult képek törlése csökkenti a tárolási költségeket.

- Metrikák monitorozása: Rendszeresen ellenőrizzük a tárolási és adatátviteli metrikákat, hogy időben észrevegyük a költségnövekedést.

- Költségvetés és riasztások: Állítsunk be költségvetéseket és riasztásokat a felhőszolgáltatóknál.

DRP (Disaster Recovery Plan) és Magas Rendelkezésre Állás

A registry egy kritikus komponens, amelynek elérhetősége alapvető az alkalmazások működéséhez.

- Kihívás: A registry leállása leállíthatja a deploymenteket és az alkalmazások indítását.

- Megoldások:

- Felhő alapú menedzselt registryk: Ezek alapértelmezetten magas rendelkezésre állást és redundanciát kínálnak.

- On-premise megoldások: Megfelelő architektúra (pl. klaszterezés, replikáció), biztonsági mentési és visszaállítási tervek kidolgozása.

- Több régiós elosztás: A kritikus képek több földrajzi régióban történő tárolása.

Compliance és Szabályozás (GDPR, HIPAA stb.)

Bizonyos iparágakban szigorú szabályozások vonatkoznak az adatok tárolására és biztonságára.

- Kihívás: Megfelelés a jogszabályi követelményeknek (pl. adatok helye, titkosítás, auditálhatóság).

- Megoldások:

- Szigorú hozzáférés-vezérlés: RBAC és IAM használata a minimális jogosultság elvének betartásával.

- Titkosítás: Adatok titkosítása nyugalmi állapotban és átvitel közben.

- Auditálás és naplózás: Részletes naplózás és audit trail biztosítása.

- Adatlokalizáció: Olyan registry megoldások választása, amelyek lehetővé teszik az adatok tárolását a szükséges földrajzi régióban.

- Tanúsítványok: Ellenőrizzük, hogy a kiválasztott registry szolgáltató rendelkezik-e a szükséges biztonsági és megfelelőségi tanúsítványokkal (pl. ISO 27001, SOC 2).

Ezen kihívások proaktív kezelése biztosítja, hogy a konténer regisztrációs adatbázis valóban hatékony és megbízható eszközként szolgálja a modern szoftverfejlesztési és üzemeltetési igényeket.

Esettanulmányok és Gyakorlati Példák a Konténer Regisztrációs Adatbázis Használatára

A konténer regisztrációs adatbázisok alkalmazása széles skálán mozog, a kis startupoktól a globális nagyvállalatokig. Az alábbiakban néhány fiktív, de tipikus esettanulmányt mutatunk be, amelyek illusztrálják a különböző registry típusok használatát.

Esettanulmány 1: Egy Startup, ami a Docker Hubot és a GitHub Actions-t Használja

Cég: InnovApp Kft. – Egy kis startup, amely SaaS (Software as a Service) megoldásokat fejleszt. Gyorsan akarnak piacra lépni, és minimalizálni az infrastruktúra-üzemeltetési terheket.

Igények: Gyors fejlesztés, alacsony kezdeti költségek, egyszerű CI/CD, felhőalapú deployment.

Megoldás:

- Registry: Docker Hub nyilvános és privát repository-k. Kezdetben a nyilvános repository-kat használják az alapképekhez (pl. Nginx, Node.js), a saját fejlesztésű alkalmazásaikhoz pedig egy privát repositoryt.

- CI/CD: GitHub Actions a forráskód tárolására és a CI/CD pipeline-ok futtatására.

- Deployment: Egy felhőalapú konténer-orkesztrációs szolgáltatás (pl. AWS Fargate vagy Azure Container Instances) a konténerek futtatására.

Folyamat:

- A fejlesztők kódot pusholnak a GitHub repositoryba.

- A GitHub Actions automatikusan elindítja a build folyamatot, amely Docker képeket épít.

- A sikeresen elkészült képek feltöltésre kerülnek az InnovApp privát Docker Hub repositoryjába (pl. `innovapp/backend:v1.2.3`).

- Egy másik GitHub Actions workflow figyeli a Docker Hub frissítéseit (vagy manuálisan indítható), lekéri az új képet a Docker Hubról, és telepíti azt az AWS Fargate-re.

Előnyök: Rendkívül alacsony kezdeti költségek, gyors beállítás, minimális üzemeltetési teher. A Docker Hub megbízható és globálisan elérhető.

Kihívások: Nincs beépített sebezhetőségi szkennelés az ingyenes Docker Hub csomagban (külön eszközt kell használni), a nyilvános repositorykban tárolt alapképek biztonságának ellenőrzése.

Esettanulmány 2: Egy Nagyvállalat Helyi Harbor Registryvel és Jenkins-szel

Cég: GlobalCorp – Egy nagy pénzügyi szolgáltató vállalat, szigorú biztonsági és megfelelőségi (compliance) előírásokkal. On-premise infrastruktúrát és hibrid felhő stratégiát alkalmaznak.

Igények: Maximális biztonság, teljes kontroll az adatok felett, integráció a meglévő biztonsági rendszerekkel, belső hálózaton belüli teljesítmény.

Megoldás:

- Registry: Harbor telepítve a saját adatközpontjukba.

- CI/CD: Jenkins a build és deployment automatizálásra.

- Deployment: On-premise Kubernetes klaszterek.

Folyamat:

- A fejlesztők a belső Git repositoryba pusholják a kódot.

- A Jenkins build szerver automatikusan elindítja a Docker kép építését.

- A kész képek feltöltésre kerülnek a belső Harbor registrybe. A Harbor automatikusan elvégzi a sebezhetőségi szkennelést és a kép aláírást.

- A Jenkins deployment pipeline lekéri az aláírt, szkennelt képeket a Harboból, és telepíti azokat az on-premise Kubernetes klaszterekre.

- A Harbor audit naplóit integrálják a vállalat SIEM rendszerével a központi monitorozás érdekében.

Előnyök: Teljes biztonsági kontroll, adatok a saját hálózaton belül maradnak, gyors belső hálózati lekérések, testre szabható biztonsági és életciklus-szabályzatok.

Kihívások: Magasabb üzemeltetési költségek és szakértelem igénye, a Harbor skálázásának és karbantartásának szükségessége.

Esettanulmány 3: Egy Felhőalapú Migráció Azure Container Registry-re (ACR)

Cég: CloudShift Zrt. – Egy közepes méretű vállalat, amely fokozatosan migrálja az összes alkalmazását az Azure felhőbe. Jelenleg vegyes on-premise és felhőalapú infrastruktúrával rendelkeznek.

Igények: Kevesebb üzemeltetési teher, natív integráció az Azure szolgáltatásokkal, skálázhatóság, globális elérhetőség.

Megoldás:

- Registry: Azure Container Registry (ACR).

- CI/CD: Azure DevOps Pipelines (korábban Jenkins-t használtak).

- Deployment: Azure Kubernetes Service (AKS).

Folyamat:

- A fejlesztők kódot pusholnak az Azure Repos (Git) szolgáltatásba.

- Az Azure DevOps Pipelines elindít egy build folyamatot, amely Docker képeket épít.

- A kész képek feltöltésre kerülnek az Azure Container Registrybe. Az ACR automatikusan végzi a sebezhetőségi szkennelést (Azure Security Center integrációval).

- Az Azure DevOps Pipelines egy release pipeline-t futtat, amely lekéri az új képeket az ACR-ből, és telepíti azokat az AKS klaszterekre.

- Az ACR georeplikációs funkcióját használják, hogy a képek több Azure régióban is elérhetőek legyenek, csökkentve a késleltetést a globális felhasználók számára.

- Az ACR integrálódik az Azure Active Directoryval (AAD) a központi identitás- és hozzáférés-kezelés érdekében.

Előnyök: Nagymértékben csökkentett üzemeltetési teher, magas skálázhatóság és rendelkezésre állás, zökkenőmentes integráció az Azure ökoszisztémával, globális elosztás.

Kihívások: Potenciális vendor lock-in, adatátviteli költségek figyelemmel kísérése, a felhőalapú biztonsági modellek megértése.

Ezek az esettanulmányok rávilágítanak arra, hogy a konténer regisztrációs adatbázisok mennyire sokoldalúak és alapvetőek a modern szoftverfejlesztésben, függetlenül a szervezet méretétől vagy a preferált infrastruktúra modelltől. A megfelelő registry kiválasztása és hatékony kihasználása alapvető a sikeres konténerizációs stratégia megvalósításához.