Mi az Active Directory tartomány (AD Domain)?

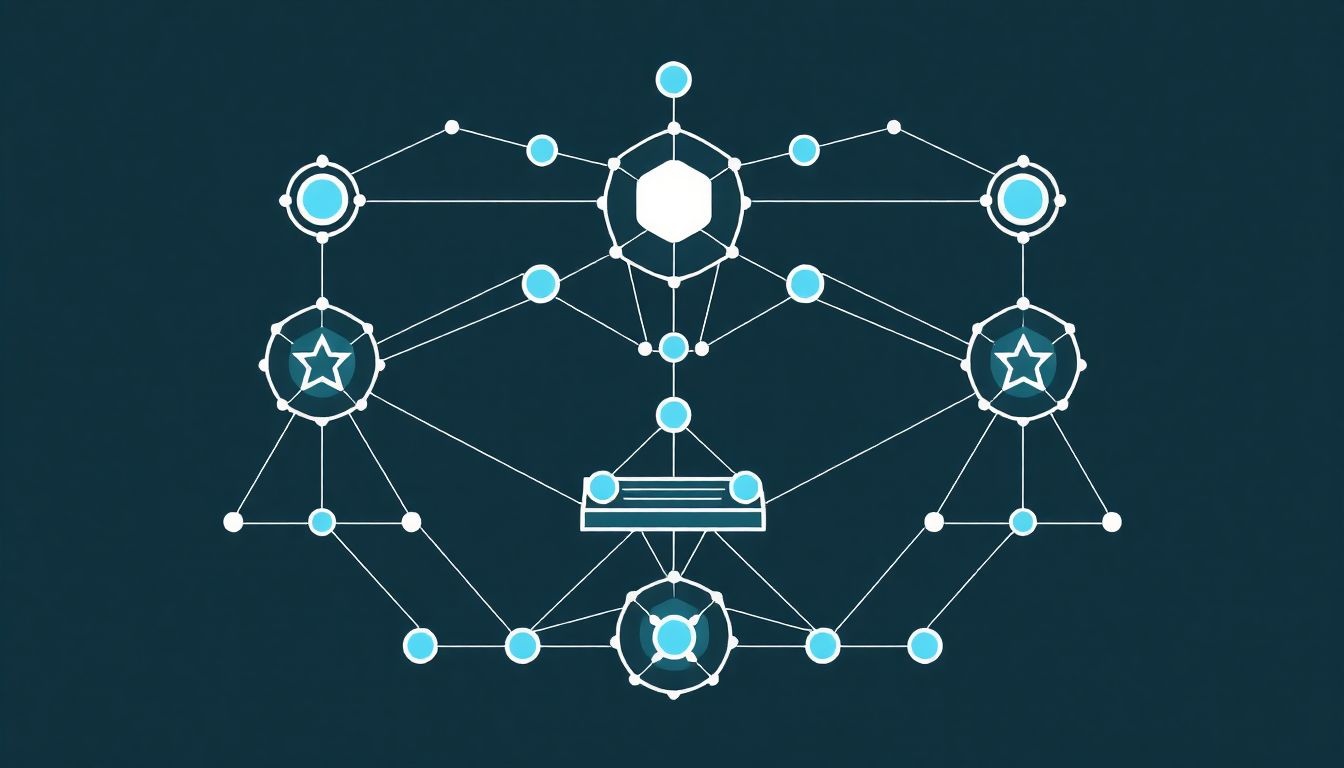

Az Active Directory tartomány (röviden AD Domain) a Microsoft Windows Server operációs rendszerek által biztosított alapvető hálózati szolgáltatás, amely központosított identitás- és erőforrás-kezelést tesz lehetővé egy informatikai környezetben. Ez a szolgáltatás nem csupán egy felhasználói adatbázis, hanem egy komplex, elosztott rendszer, amely a hálózaton lévő összes erőforrás – felhasználók, számítógépek, nyomtatók, alkalmazások és egyéb szolgáltatások – központi könyvtárát és hitelesítési mechanizmusát biztosítja.

Az Active Directory bevezetése forradalmasította a Windows alapú hálózatok kezelését. Előtte a hálózati erőforrások kezelése elosztott és gyakran inkonzisztens volt, ami jelentős biztonsági réseket és adminisztrációs terheket okozott. Az AD Domain célja, hogy egységes keretet biztosítson a felhasználók azonosítására és az erőforrásokhoz való hozzáférés szabályozására, függetlenül attól, hogy a felhasználó vagy az erőforrás hol helyezkedik el a hálózaton.

A tartomány fogalma az Active Directory kontextusában egy logikai határt jelöl, amelyen belül a felhasználók, számítógépek és más objektumok közös adatbázissal és biztonsági házirendekkel rendelkeznek. Ez a közös adatbázis, a címtár (directory), tárolja az összes objektum adatait és attribútumait, lehetővé téve a gyors keresést és a hatékony kezelést. Minden tartomány egyedi névvel rendelkezik, amely általában a DNS (Domain Name System) névtérben is megjelenik, például valami.local vagy cegneve.com.

Miért van szükség Active Directory tartományra?

A modern vállalatok informatikai infrastruktúrája egyre összetettebbé válik. Több száz, vagy akár több ezer felhasználóval, számítógéppel, szerverrel és különböző hálózati eszközzel dolgoznak. Ezen eszközök és felhasználók hatékony és biztonságos kezelése Active Directory nélkül szinte lehetetlen lenne. Nézzük meg, milyen kihívásokat old meg az AD:

- Decentralizált felhasználói fiókok: AD nélkül minden számítógépen külön felhasználói fiókot kellene létrehozni a felhasználóknak. Ez azt jelentené, hogy ha egy felhasználó jelszavát megváltoztatja, azt minden egyes gépen manuálisan frissíteni kellene, ami hatalmas adminisztrációs terhet jelent.

- Hiányzó egységes hozzáférés-szabályozás: Az erőforrásokhoz (fájlmegosztások, nyomtatók, alkalmazások) való hozzáférést minden egyes erőforráson külön-külön kellene beállítani. Nincs központi hely, ahol egy felhasználó vagy csoport jogait egyszerre lehetne módosítani.

- Nehézkes szoftvertelepítés és konfiguráció: Szoftverek telepítése vagy a számítógépek konfigurációjának egységesítése minden gépen manuálisan történne, ami időigényes és hibalehetőségeket rejt.

- Gyenge biztonság: A decentralizált kezelés miatt nehéz érvényesíteni az egységes biztonsági házirendeket, például a jelszavak összetettségét vagy a hozzáférési jogosultságokat. A felhasználók gyakran több jelszót használnak, ami rontja a biztonságot.

- Nehézkes hibaelhárítás és auditálás: A problémák azonosítása és a felhasználói tevékenységek nyomon követése rendkívül bonyolulttá válik központi naplózás és felügyelet nélkül.

Az Active Directory tartomány mindezekre a problémákra kínál megoldást, központosított és skálázható infrastruktúrát biztosítva a hálózati erőforrások és felhasználók kezelésére.

Az Active Directory tartomány szolgáltatások (AD DS) biztosítják a hálózati környezet gerincét, lehetővé téve a felhasználók és erőforrások hitelesítését, engedélyezését és központosított kezelését, ezzel garantálva a biztonságos és hatékony működést.

Az Active Directory alapvető építőkövei és hierarchiája

Az Active Directory nem egyetlen monolitikus egység, hanem számos logikai és fizikai komponensből épül fel, amelyek hierarchikusan szerveződnek. Ennek a hierarchiának a megértése kulcsfontosságú az AD hatékony tervezéséhez és kezeléséhez.

Tartományok (Domains)

Ahogy már említettük, a tartomány az Active Directory alapvető logikai egysége. Egy tartomány objektumok (felhasználók, csoportok, számítógépek) gyűjteménye, amelyek egy közös adatbázist és biztonsági házirendeket osztanak meg. Minden tartomány egyedi DNS névvel rendelkezik, például példacég.hu vagy iroda.példacég.hu. A tartományok közötti bizalmi kapcsolatok (trusts) lehetővé teszik a felhasználók számára, hogy erőforrásokat érjenek el más tartományokban anélkül, hogy külön fiókot kellene létrehozniuk ott.

Fák (Trees)

Egy fa (tree) egy vagy több tartomány gyűjteménye, amelyek folytonos DNS névtérrel rendelkeznek, és automatikusan kétirányú, tranzitív bizalmi kapcsolatokkal vannak összekötve. Például, ha van egy cegneve.com nevű gyökér tartomány, akkor az alá tartozó iroda.cegneve.com és gyar.cegneve.com tartományok mind ugyanazon a fán belül helyezkednek el. A fa struktúra megkönnyíti a felhasználók és erőforrások megosztását a kapcsolódó tartományok között.

Erdők (Forests)

Az erdő (forest) az Active Directory hierarchia legmagasabb szintű logikai egysége. Egy erdő egy vagy több Active Directory fa gyűjteménye, amelyek nem feltétlenül rendelkeznek folytonos DNS névtérrel, de egy közös séma (schema), konfiguráció és globális katalógus adatbázis van közöttük. Minden erdőben létrejön egy automatikus, kétirányú, tranzitív bizalmi kapcsolat az összes fa között. Az erdő az Active Directory biztonsági határa: egy erdőn belüli felhasználó nem férhet hozzá egy másik erdő erőforrásaihoz anélkül, hogy explicit bizalmi kapcsolatot ne hoznának létre a két erdő között.

Szervezeti egységek (Organizational Units – OUs)

A szervezeti egységek (OUs) az Active Directory tartományokon belüli logikai konténerek, amelyekbe felhasználók, csoportok, számítógépek és más OU-k helyezhetők el. Az OU-k lehetővé teszik a tartomány adminisztrációjának delegálását anélkül, hogy teljes tartományi adminisztrátori jogokat kellene adni. Például létrehozhatunk egy „Marketing” OU-t, és delegálhatjuk a marketinges felhasználók és számítógépek kezelését a marketing osztály IT-részlegének. Az OU-k a Csoportházirendek (Group Policies) alkalmazásának leggyakoribb célpontjai is, ami rendkívül rugalmassá teszi a konfigurációk és biztonsági beállítások kezelését.

Objektumok (Objects)

Az Active Directoryban minden elem, amelyet a címtárban tárolnak, egy objektum. Az objektumoknak vannak attribútumaik, amelyek leírják őket. A leggyakoribb objektumtípusok:

- Felhasználók (Users): A hálózati felhasználók fiókjai, amelyek tartalmazzák a felhasználó nevét, jelszavát, bejelentkezési szkriptjét, otthoni könyvtárát és egyéb adatait.

- Csoportok (Groups): Felhasználók és/vagy más csoportok gyűjteményei. A csoportok használata leegyszerűsíti a jogosultságok kezelését. Jogosultságokat adhatunk egy csoportnak, és minden csoporttag örökli ezeket a jogosultságokat.

- Számítógépek (Computers): A tartományhoz csatlakoztatott munkaállomások és szerverek fiókjai.

- Nyomtatók (Printers): Hálózati nyomtatók, amelyek az AD-n keresztül könnyen megtalálhatók és kezelhetők.

- Megosztott mappák (Shared Folders): Hálózati erőforrások, amelyekhez hozzáférést lehet biztosítani.

Minden objektum egyedi azonosítóval (Security Identifier – SID) rendelkezik, amely biztosítja az egyediséget és a biztonsági ellenőrzést.

Tartományvezérlők (Domain Controllers – DCs)

A tartományvezérlők a tartomány gerincét képezik. Ezek a szerverek tárolják az Active Directory adatbázisának másolatát, és kezelik a felhasználói bejelentkezéseket, a hitelesítést és az engedélyezést. Amikor egy felhasználó bejelentkezik a hálózatba, a kérést egy tartományvezérlő dolgozza fel. A tartományvezérlők között folyamatos replikáció zajlik, ami biztosítja, hogy az adatbázis mindig naprakész legyen az összes DC-n. Ez a redundancia növeli a megbízhatóságot és a rendelkezésre állást.

Globális Katalógus (Global Catalog – GC)

A Globális Katalógus egy speciális tartományvezérlő, amely az erdőben lévő összes objektum részleges, írható másolatát tárolja. Ez a részleges másolat tartalmazza az objektumok azon attribútumait, amelyek a leggyakrabban használtak keresési célokra (pl. felhasználó neve, e-mail címe). A GC lehetővé teszi a felhasználók számára, hogy az erdő bármely pontján megtaláljanak objektumokat anélkül, hogy tudniuk kellene, melyik tartományban található az adott objektum. Ez kulcsfontosságú az egységes bejelentkezés (SSO) és a gyors keresés szempontjából.

DNS és az Active Directory kapcsolata

A DNS (Domain Name System) alapvető fontosságú az Active Directory működéséhez. Az AD a DNS-t használja az objektumok és szolgáltatások lokalizálására. Amikor egy kliensgép megpróbál bejelentkezni egy tartományba, a DNS-t kérdezi le, hogy megtalálja a legközelebbi tartományvezérlőt. A tartományvezérlők speciális szolgáltatásrekordokat (SRV records) regisztrálnak a DNS-ben, amelyek jelzik, hogy ők tartományvezérlők, globális katalógus szerverek, vagy más AD-specifikus szolgáltatásokat nyújtanak. Egy rosszul konfigurált DNS súlyosan befolyásolhatja az Active Directory működését, vagy akár teljesen le is állíthatja azt.

Az Active Directory funkciói és előnyei

Az Active Directory tartomány számos kulcsfontosságú funkciót és előnyt kínál, amelyek elengedhetetlenek a modern IT-infrastruktúrák számára. Ezek a funkciók nemcsak a biztonságot és a hatékonyságot növelik, hanem jelentősen egyszerűsítik az adminisztrációt is.

Központosított felhasználó- és erőforrás-kezelés

Az AD Domain legfőbb előnye a központosított kezelés. Egyetlen konzolról (pl. Active Directory Users and Computers) kezelhetők a felhasználói fiókok, jelszavak, csoporttagságok, számítógépek és egyéb hálózati erőforrások. Ez drasztikusan csökkenti az adminisztrációs terheket és a hibalehetőségeket. Az adminisztrátorok számára könnyen áttekinthetővé válik a hálózati környezet, és gyorsan reagálhatnak a változásokra vagy problémákra.

Egyszeri bejelentkezés (Single Sign-On – SSO)

Az SSO az Active Directory egyik legkényelmesebb funkciója a végfelhasználók számára. A felhasználóknak elegendő egyszer bejelentkezniük a hálózatba (általában a munkaállomásra való bejelentkezéskor), és ezt követően hozzáférhetnek minden olyan erőforráshoz és alkalmazáshoz, amelyre jogosultságuk van a tartományon belül, anélkül, hogy újra és újra meg kellene adniuk a felhasználónevüket és jelszavukat. Ez növeli a felhasználói élményt és a hatékonyságot.

Csoportházirendek (Group Policies – GPO)

A Csoportházirendek (Group Policy Objects – GPOs) az Active Directory egyik legerősebb funkciója, amely lehetővé teszi az adminisztrátorok számára, hogy finomhangolják a felhasználói környezeteket és a számítógépek beállításait a tartományban. A GPO-k segítségével központilag lehet konfigurálni számos aspektust, beleértve:

- Biztonság: Jelszóházirendek (komplexitás, érvényesség), fiókzárolási házirendek, tűzfalbeállítások, USB-eszközök letiltása.

- Szoftvertelepítés: Alkalmazások automatikus telepítése, frissítése vagy eltávolítása a felhasználók vagy számítógépek számára.

- Felhasználói környezet: Asztali háttérképek, Start menü beállítások, hálózati meghajtók hozzárendelése, nyomtatók csatlakoztatása.

- Rendszerbeállítások: Frissítési házirendek, energiagazdálkodási beállítások, eseménynaplózás konfigurálása.

A GPO-k alkalmazhatók tartományi szinten, OU-kra, vagy akár specifikus felhasználói és számítógép csoportokra is, ami rendkívüli rugalmasságot biztosít a szabályok érvényesítésében.

Biztonság és hozzáférés-vezérlés (ACLs)

Az Active Directory a Kerberos protokollra épül a hitelesítéshez, ami egy rendkívül robusztus és biztonságos mechanizmus. A hozzáférés-vezérlési listák (Access Control Lists – ACLs) minden objektumhoz és erőforráshoz hozzárendelhetők, pontosan meghatározva, hogy ki férhet hozzá és milyen jogokkal. Ez a granuláris hozzáférés-vezérlés biztosítja, hogy csak az arra jogosult felhasználók és csoportok férhessenek hozzá az érzékeny adatokhoz és rendszerekhez.

Skálázhatóság és megbízhatóság

Az AD-t úgy tervezték, hogy nagyméretű és komplex hálózatokat is képes legyen kezelni. A tartományvezérlők replikációs mechanizmusa biztosítja az adatbázis redundanciáját, ami növeli a rendelkezésre állást. Ha egy tartományvezérlő meghibásodik, a többi átveszi a feladatát, minimalizálva a szolgáltatáskimaradást. Az erdők és fák struktúrája lehetővé teszi a hálózati infrastruktúra földrajzi elosztását és a delegált adminisztrációt.

Delegálás

A delegálás az Active Directoryban azt jelenti, hogy bizonyos adminisztrációs feladatokat delegálunk alacsonyabb szintű felhasználóknak vagy csoportoknak anélkül, hogy teljes adminisztrátori jogokat adnánk nekik. Például egy adott OU adminisztrációját delegálhatjuk egy osztályvezetőnek, aki így kezelheti az osztály felhasználóit és számítógépeit (pl. jelszó-visszaállítás, új felhasználók létrehozása), anélkül, hogy hozzáférne a teljes tartományhoz. Ez növeli az adminisztrációs hatékonyságot és csökkenti a biztonsági kockázatokat.

Auditálás és naplózás

Az Active Directory részletes auditálási és naplózási képességeket biztosít. Rögzíthetők a bejelentkezési kísérletek (sikeres és sikertelen egyaránt), az objektumokhoz való hozzáférések, a biztonsági csoportok módosításai és számos más esemény. Ezek a naplók kulcsfontosságúak a biztonsági incidensek felderítéséhez, a compliance (megfelelőségi) előírások betartásához és a hibaelhárításhoz.

Az Active Directory tartomány felépítése és tervezése

Az Active Directory tartomány sikeres bevezetése és hosszú távú működése alapos tervezést igényel. A nem megfelelő tervezés teljesítményproblémákhoz, biztonsági résekhez és adminisztrációs nehézségekhez vezethet. A tervezési folyamatnak figyelembe kell vennie a szervezet méretét, földrajzi elhelyezkedését, biztonsági igényeit és jövőbeli növekedési terveit.

Tervezési szempontok

- Szervezet mérete és struktúrája: Hány felhasználó, számítógép, szerver van? Van-e több telephely? Hogyan épül fel a szervezet (osztályok, részlegek)? Ez befolyásolja a tartományok, fák és OU-k számát és elrendezését.

- Földrajzi elhelyezkedés és hálózati topológia: Milyen a hálózati infrastruktúra a telephelyek között? Vannak-e lassú WAN kapcsolatok? Ez hatással van a tartományvezérlők és a Globális Katalógus szerverek elhelyezésére, valamint a replikációs topológia tervezésére.

- Biztonsági igények: Milyen szintű biztonságra van szükség? Vannak-e különleges szabályozási vagy compliance követelmények (pl. GDPR, HIPAA)? Ez befolyásolja a GPO-k, a delegálás és a jogosultságkezelés kialakítását.

- Jövőbeli növekedés: Tervezhető-e a felhasználók vagy az infrastruktúra növekedése? Az AD-t úgy kell tervezni, hogy rugalmasan bővíthető legyen.

Tartománynevek kiválasztása

A tartománynevek kiválasztása kritikus lépés, mivel utólagos módosításuk rendkívül bonyolult és kockázatos. Ajánlott DNS-kompatibilis, egyedi neveket választani, amelyek tükrözik a szervezet nevét vagy funkcióját. Gyakori gyakorlat a belső tartománynevek (pl. cegneve.local) használata, de egyre inkább elterjedt a külső, regisztrált DNS név (pl. cegneve.com) aldoménjének (pl. ad.cegneve.com) használata is, hogy elkerüljék a DNS névtér ütközéseket és megkönnyítsék a felhőszolgáltatásokkal való integrációt.

Tartományvezérlők elhelyezése és redundanciája

Minden tartományban legalább két tartományvezérlőnek kell lennie a redundancia és a magas rendelkezésre állás érdekében. Nagyobb hálózatokban és több telephely esetén további DC-ket kell telepíteni a felhasználókhoz közelebb, hogy csökkentsék a hálózati forgalmat és javítsák a bejelentkezési sebességet. A DC-k hardveres erőforrásait (CPU, RAM, tárhely) is megfelelően méretezni kell a várható terheléshez.

Hálózati infrastruktúra (DNS, alhálózatok)

Ahogy már említettük, a DNS kulcsfontosságú. Győződjön meg róla, hogy a DNS szerverek megfelelően vannak konfigurálva, és a tartományvezérlők DNS rekordjai helyesen regisztrálva vannak. A hálózati alhálózatokat is megfelelően kell konfigurálni az Active Directory Sites and Services konzolon, hogy az AD a klienseket a legközelebbi DC-hez irányíthassa, optimalizálva a replikációt és a forgalmat.

Erdő funkcionális szintjei (Forest Functional Levels) és tartomány funkcionális szintjei (Domain Functional Levels)

Ezek a szintek határozzák meg, hogy az Active Directory környezet milyen Windows Server verziókat támogat, és milyen AD funkciók érhetők el. Egy magasabb funkcionális szint több funkciót kínál (pl. fejlettebb jelszóházirendek, szemetes kuka az AD objektumokhoz), de megköveteli, hogy minden tartományvezérlő az adott szintet támogató Windows Server verziót futtassa. A szint emelése egyirányú művelet, visszafordítani nem lehet.

FSMO szerepkörök (Flexible Single Master Operations roles)

Az FSMO szerepkörök speciális feladatokat látnak el az Active Directoryban, és bizonyos műveletekhez csak egy tartományvezérlő lehet a felelős az adott erdőben vagy tartományban. Öt FSMO szerepkör létezik:

- Schema Master: Erdő szintű szerepkör. Kezeli az Active Directory séma (az objektumok attribútumait és osztályait definiáló szabályok) módosításait.

- Domain Naming Master: Erdő szintű szerepkör. Kezeli a tartományok hozzáadását és eltávolítását az erdőből.

- RID Master (Relative ID Master): Tartomány szintű szerepkör. Felelős az objektumok SID-jének egyediségét biztosító relatív azonosítók kiosztásáért.

- PDC Emulator (Primary Domain Controller Emulator): Tartomány szintű szerepkör. Kezeli a jelszóváltozásokat, a GPO frissítéseket, és biztosítja az időszinkronizációt a tartományban.

- Infrastructure Master: Tartomány szintű szerepkör. Felelős a tartományok közötti objektumhivatkozások frissítéséért.

Ezen szerepkörök megfelelő elhelyezése és felügyelete kulcsfontosságú az Active Directory stabilitásához és működéséhez.

Az Active Directory tartomány kezelése és karbantartása

Az Active Directory tartomány beállítása csak az első lépés. A hatékony és biztonságos működéshez folyamatos kezelés és karbantartás szükséges. Ez magában foglalja a mindennapi adminisztrációs feladatokat, a monitorozást és a hibaelhárítást.

Felhasználók és csoportok kezelése

Ez az egyik leggyakoribb adminisztrációs feladat. Tartalmazza:

- Új felhasználók létrehozása: Név, bejelentkezési név, jelszó beállítása, OU-ba helyezés.

- Jelszavak visszaállítása: Elfelejtett jelszavak kezelése.

- Fiókok letiltása/engedélyezése: Például szabadság idejére vagy kilépéskor.

- Csoporttagságok kezelése: Felhasználók hozzáadása vagy eltávolítása biztonsági és terjesztési csoportokból.

- Fiókok törlése: A már nem szükséges fiókok eltávolítása.

Ezeket a feladatokat általában az Active Directory Users and Computers (ADUC) konzollal vagy PowerShell szkriptekkel végzik.

Számítógépek hozzáadása és kezelése

A munkaállomások és szerverek tartományhoz való csatlakoztatása (domain join) alapvető lépés. Ezután a számítógép fiókja megjelenik az AD-ben, és rá is alkalmazhatók a Csoportházirendek. A számítógépek kezelése magában foglalja az OU-ba helyezést, a fiókok letiltását/engedélyezését, és a törlést.

Csoportházirendek beállítása és hibaelhárítása

A GPO-k kezelése az Group Policy Management Console (GPMC) segítségével történik. Ez lehetővé teszi a GPO-k létrehozását, szerkesztését, összekapcsolását OU-kkal, tartományokkal vagy az erdővel. Fontos a GPO-k gondos tesztelése, mielőtt éles környezetben alkalmaznák őket, mivel egy hibás GPO súlyos működési problémákat okozhat. A GPO hibaelhárítás gyakran magában foglalja a gpupdate /force és gpresult /r parancsok használatát a klienseken.

Tartományvezérlők karbantartása

A tartományvezérlők folyamatos karbantartást igényelnek:

- Replikáció monitorozása: Győződjön meg róla, hogy az AD adatbázis replikációja megfelelően működik az összes DC között. A

repadminparancs hasznos eszköz ehhez. - Biztonsági mentés és helyreállítás: Rendszeres biztonsági mentést kell készíteni az Active Directory adatbázisról (rendszerállapot mentés) és tesztelni kell a visszaállítási eljárásokat.

- Időszinkronizáció: A Kerberos hitelesítés érzékeny az időeltérésekre. A tartományvezérlőknek, és rajtuk keresztül a klienseknek is pontosan szinkronizált idővel kell rendelkezniük, általában egy megbízható NTP szerverhez képest.

- Eseménynaplók ellenőrzése: Rendszeresen ellenőrizni kell a DC-k eseménynaplóit (különösen a Directory Service, DNS Server és Security naplókat) a hibák, figyelmeztetések és biztonsági incidensek azonosítására.

- Fizikai és virtuális erőforrások: A DC-k hardveres erőforrásainak (CPU, RAM, tárhely) monitorozása és szükség esetén bővítése.

AD-specifikus eszközök

Számos beépített eszköz segíti az AD adminisztrátorokat:

- Active Directory Users and Computers (ADUC): A leggyakrabban használt eszköz felhasználók, csoportok, számítógépek és OU-k kezelésére.

- Active Directory Sites and Services (ADSS): A fizikai hálózati topológia, a telephelyek, alhálózatok és a replikációs kapcsolatok konfigurálására szolgál.

- Group Policy Management Console (GPMC): GPO-k létrehozására, szerkesztésére, linkelésére és hibaelhárítására.

- Active Directory Administrative Center (ADAC): Egy újabb, PowerShell-alapú grafikus felület, amely fejlettebb keresési és szűrési lehetőségeket kínál.

- DNS Manager: A DNS zónák és rekordok kezelésére, elengedhetetlen az AD helyes működéséhez.

PowerShell az AD kezelésében

A PowerShell egy rendkívül hatékony parancssori felület és szkriptnyelv, amely teljes körű automatizálást és fejlett felügyeletet tesz lehetővé az Active Directoryban. Szinte minden AD adminisztrációs feladat elvégezhető PowerShell parancsmagokkal (cmdlets). Például:

New-ADUser: Új felhasználó létrehozása.Set-ADUser: Felhasználói attribútumok módosítása.Get-ADUser: Felhasználói információk lekérdezése.Add-ADGroupMember: Felhasználó hozzáadása csoporthoz.Get-ADComputer: Számítógép információk lekérdezése.

A PowerShell használata különösen hasznos nagyszámú objektum kezelésekor vagy ismétlődő feladatok automatizálásakor.

Biztonság az Active Directory tartományban

Az Active Directory a szervezet identitás- és hozzáférés-kezelésének központja, ezért kiemelt fontosságú a biztonsága. Egy kompromittált AD tartomány súlyos következményekkel járhat, beleértve az adatszivárgást, a szolgáltatáskimaradást és a teljes hálózati ellenőrzés elvesztését.

Jelszóházirendek

Az erős jelszóházirendek alapvetőek. Ezek a GPO-kban konfigurálhatók, és meghatározzák a jelszavak összetettségét (minimális hosszúság, karaktertípusok), érvényességi idejét, az előzményeket (hány jelszót jegyez meg, mielőtt újra használhatná ugyanazt) és a fiókzárolási házirendeket (hány sikertelen bejelentkezés után zárolódik a fiók és mennyi időre). A Fine-Grained Password Policies (FGPP) lehetővé teszi különböző jelszóházirendek alkalmazását különböző felhasználói csoportokra ugyanazon a tartományon belül.

Kétfaktoros hitelesítés (MFA) integrációja

Bár az Active Directory önmagában nem biztosít MFA-t, integrálható harmadik féltől származó MFA megoldásokkal (pl. RADIUS, SAML, vagy Azure AD Connect révén az Azure MFA-val). Az MFA jelentősen növeli a biztonságot azáltal, hogy a jelszó mellett egy második hitelesítési tényezőt is megkövetel (pl. mobiltelefonra küldött kód, ujjlenyomat). Különösen ajánlott az adminisztrátori fiókokhoz és a külső hozzáférésekhez.

Privilegizált hozzáférés menedzsment (PAM)

A PAM megoldások célja a magas jogosultságú (privilegizált) fiókok (pl. tartományi adminisztrátorok) védelme és felügyelete. Ez magában foglalhatja a just-in-time (JIT) hozzáférést, ahol az adminisztrátorok csak ideiglenesen kapnak magas jogosultságokat egy adott feladat elvégzésére, majd a jogok automatikusan visszavonásra kerülnek. Ez minimalizálja a „Golden Ticket” és más fejlett támadások kockázatát.

Biztonsági csoportok és hozzáférés-vezérlés

A jogosultságokat mindig biztonsági csoportokon keresztül kell kiosztani, soha közvetlenül egyéni felhasználókra. Ez leegyszerűsíti a kezelést és csökkenti a hibalehetőségeket. A csoportok nested (egymásba ágyazott) is lehetnek, ami további rugalmasságot biztosít. Az ACL-ek gondos konfigurálása fájlmegosztásokon, mappákon és más erőforrásokon elengedhetetlen a hozzáférés-vezérléshez.

Naplózás és monitorozás

A részletes biztonsági naplózás engedélyezése és a naplók folyamatos monitorozása kulcsfontosságú. Az Active Directory számos biztonsági eseményt naplóz, például sikertelen bejelentkezési kísérleteket, jelszóváltozásokat, csoporttagság módosításokat és objektumhozzáféréseket. Egy SIEM (Security Information and Event Management) rendszerbe való integrálás segíthet az anomáliák és a potenciális támadások valós idejű észlelésében.

Sebezhetőségek és gyakori támadások

Az Active Directory a támadók egyik fő célpontja. Fontos ismerni a gyakori támadási vektorokat:

- Pass-the-Hash (PtH): A támadók ellopják a felhasználó jelszavának hash-ét, és azt használják a hitelesítéshez anélkül, hogy tudnák a tényleges jelszót.

- Golden Ticket: Egy támadó Kerberos jegyeket generál a tartományvezérlő kompromittálásával, ami teljes hozzáférést biztosít az erdőhöz.

- Kiváltságkiterjesztés (Privilege Escalation): Alacsony jogosultságú fiókból magasabb jogosultságú fiókhoz való hozzáférés megszerzése.

- Replikációs támadások: A támadók jogos replikációs kéréseket használnak az AD adatbázis tartalmának exfiltrálására.

Ezen támadások ellen védekezni lehet a Strong jelszóházirendekkel, a PAM megoldásokkal, a folyamatos monitorozással, a jogosultságok minimalizálásával és a rendszeres biztonsági auditokkal.

Biztonsági mentés és helyreállítás

Rendszeres és tesztelt biztonsági mentések elengedhetetlenek. Az Active Directory visszaállítása komplex folyamat lehet, különösen katasztrófa esetén. Fontos, hogy az adminisztrátorok tisztában legyenek a különböző visszaállítási módokkal (pl. nem-autoritatív, autoritatív) és gyakorolják azokat.

Az Active Directory jövője és felhőintegráció

Az informatikai világ a felhő felé mozdul, és az Active Directory is alkalmazkodik ehhez a trendhez. A hibrid és felhőalapú identitáskezelés egyre inkább a norma.

Azure Active Directory (Azure AD) vs. On-premises AD

Fontos különbséget tenni az „on-premises” (helyszíni) Active Directory Domain Services (AD DS) és az Azure Active Directory (Azure AD) között:

- On-premises AD DS: Helyszíni szervereken fut, elsősorban a Windows alapú hálózatok és alkalmazások hitelesítésére és engedélyezésére szolgál. Domain-hez csatlakoztatott számítógépek, fájlmegosztások, belső alkalmazások.

- Azure AD: Felhőalapú identitás- és hozzáférés-kezelési szolgáltatás. Elsősorban felhőalapú alkalmazásokhoz (SaaS, PaaS), Microsoft 365-höz, és külső erőforrásokhoz való hozzáféréshez használják. HTTP(S) alapú protokollokat (OAuth, OpenID Connect, SAML) használ.

Bár mindkettő „Active Directory” nevet visel, funkcionalitásuk és céljaik eltérőek. Az on-premises AD a hagyományos tartományi szolgáltatásokat nyújtja, míg az Azure AD egy modern identitásszolgáltató a felhőben.

Hibrid identitáskezelés (Azure AD Connect)

Sok szervezet hibrid környezetben működik, ahol van helyszíni AD DS és felhőalapú alkalmazások is. Az Azure AD Connect eszköz biztosítja a szinkronizációt a helyszíni AD DS és az Azure AD között. Ez lehetővé teszi, hogy a felhasználók ugyanazt a felhasználónevet és jelszót használják mind a helyszíni, mind a felhőalapú erőforrásokhoz (egységes identitás). Az Azure AD Connect képes jelszó hash szinkronizációra, pass-through hitelesítésre vagy összevonásra (federation) az ADFS (Active Directory Federation Services) segítségével.

Felhőalapú szolgáltatások integrációja (Microsoft 365, SaaS alkalmazások)

Az Azure AD központi szerepet játszik a Microsoft 365 (Office 365, Teams, SharePoint Online stb.) és számos más SaaS (Software as a Service) alkalmazás hitelesítésében. Az Azure AD Connect segítségével a helyszíni AD felhasználók zökkenőmentesen férhetnek hozzá ezekhez a felhőalapú szolgáltatásokhoz. Ez leegyszerűsíti a felhasználói életciklus-kezelést és az egyszeri bejelentkezést a felhőben is.

Active Directory Domain Services (AD DS) az Azure-ban

Lehetőség van az on-premises Active Directory Domain Services kiterjesztésére vagy teljes telepítésére az Azure virtuális gépeken. Ez hasznos lehet hibrid felhő forgatókönyvekben, ahol a virtuális gépeknek tartományhoz kell csatlakozniuk az Azure-ban, vagy katasztrófa-helyreállítási célokra. Emellett az Azure Active Directory Domain Services (Azure AD DS) egy felügyelt szolgáltatás, amely tartományi szolgáltatásokat nyújt anélkül, hogy a felhasználóknak tartományvezérlőket kellene telepíteniük és karbantartaniuk. Ez különösen hasznos lift-and-shift forgatókönyvekhez, ahol hagyományos, tartományi hitelesítést igénylő alkalmazásokat telepítenek a felhőbe.

A jövőbeli trendek (Identitás mint szolgáltatás – IDaaS)

Az identitás- és hozzáférés-kezelés jövője egyre inkább az Identitás mint szolgáltatás (IDaaS) megoldások felé mutat. Ezek felhőalapú platformok, amelyek központosított hitelesítést, engedélyezést és felhasználói életciklus-kezelést biztosítanak számos alkalmazás és szolgáltatás számára, függetlenül attól, hogy azok helyszínen vagy a felhőben futnak. Az Azure AD már most is egy ilyen IDaaS megoldás, és a Microsoft folyamatosan fejleszti, hogy megfeleljen a jövőbeli identitáskezelési igényeknek.

Gyakori problémák és hibaelhárítás az Active Directory tartományban

Az Active Directory egy komplex rendszer, és mint minden komplex rendszer, hajlamos a problémákra. A hatékony hibaelhárítási ismeretek kulcsfontosságúak az AD adminisztrátorok számára.

DNS problémák

A DNS az Active Directory alapja, így a legtöbb AD probléma gyökere valahol a DNS-ben keresendő. Gyakori hibák:

- Helytelen DNS szerver beállítások a klienseken: A klienseknek az AD integrált DNS szervereket kell használniuk.

- Hiányzó vagy helytelen SRV rekordok: A tartományvezérlők nem regisztrálják megfelelően a szolgáltatásrekordjaikat a DNS-ben, így a kliensek nem találják meg őket.

- DNS replikációs hibák: A DNS zónák replikációja nem működik a DC-k között.

- DNS cache problémák: A kliensek vagy szerverek elavult DNS információkat gyorsítótáraznak.

Hibaelhárítás: Ellenőrizze a kliens DNS beállításait, használja az nslookup, dcdiag /test:dns, ipconfig /flushdns parancsokat.

Replikációs hibák

Az AD adatbázis replikációja létfontosságú az adatkonzisztencia és a magas rendelkezésre állás szempontjából. A replikációs hibák adatvesztéshez, inkonzisztens adatokhoz és bejelentkezési problémákhoz vezethetnek.

- Hálózati kapcsolódási problémák: Tűzfalak, alacsony sávszélesség.

- Időeltérés: A Kerberos hitelesítés érzékeny az időeltérésekre.

- DNS problémák: A DC-k nem találják meg egymást.

- Replikációs partnerek elérhetetlensége: Egyik DC leállt vagy hibás.

Hibaelhárítás: Használja a repadmin /showrepl és dcdiag /test:replications parancsokat a replikációs állapot ellenőrzésére. Ellenőrizze az eseménynaplókat (Directory Service).

Idő szinkronizálás (Kerberos)

A Kerberos hitelesítés megköveteli, hogy a kliensek és a tartományvezérlők órái 5 percen belül szinkronban legyenek. Ha ez az eltérés nagyobb, a bejelentkezések sikertelenek lehetnek.

Hibaelhárítás: Győződjön meg róla, hogy a PDC Emulator szerepkört birtokló DC megbízható időforráshoz (pl. külső NTP szerver) szinkronizál, és a többi DC, valamint a kliensek ehhez a PDC Emulatorhoz szinkronizálnak.

FSMO szerepkörök elérhetősége

Ha egy FSMO szerepkör tulajdonosa meghibásodik, és a szerepkör nem kerül átadásra (seize), az bizonyos AD műveleteket leállíthat (pl. új tartomány hozzáadása, séma módosítása, új RID-ek kiosztása).

Hibaelhárítás: Az netdom query fsmo paranccsal ellenőrizze az FSMO szerepkörök tulajdonosait. Ha szükséges, hajtson végre szerepkör átadást (transfer) vagy átvételt (seize).

Csoportházirend alkalmazási problémák

A GPO-k nem alkalmazódnak megfelelően a felhasználókra vagy számítógépekre.

- Linkelési problémák: A GPO nincs linkelve a megfelelő OU-hoz vagy tartományhoz.

- Biztonsági szűrés: A GPO biztonsági szűrése nem engedi meg, hogy az érintett felhasználók/számítógépek alkalmazzák.

- WMI szűrők: A WMI (Windows Management Instrumentation) szűrők hibásan vannak konfigurálva.

- Konfliktusok: Több GPO ütközik egymással.

- Replikációs késések: A GPO még nem replikálódott az összes DC-re.

Hibaelhárítás: Használja a GPMC-t a GPO eredmények (Group Policy Results Wizard) futtatására, és a gpresult /r, gpupdate /force parancsokat a klienseken. Ellenőrizze az eseménynaplókat a Csoportházirenddel kapcsolatos hibákért.

Hibakereső eszközök és technikák

- DCDiag: A tartományvezérlők állapotának átfogó ellenőrzésére.

- Repadmin: Az AD replikációs állapotának ellenőrzésére és hibaelhárítására.

- Event Viewer: Az eseménynaplók (Directory Service, DNS Server, Security, System) alapos áttekintése kulcsfontosságú.

- Network Monitor/Wireshark: Hálózati forgalom elemzése hitelesítési vagy replikációs problémák esetén.

- ADSI Edit: Közvetlen hozzáférés az Active Directory adatbázishoz (csak óvatosan, tapasztalt adminisztrátoroknak!).

- PowerShell: Számos cmdlet segíti a diagnosztikát és a hibaelhárítást.

A proaktív monitorozás és a rendszeres karbantartás segíthet megelőzni a problémák kialakulását, de a hibaelhárítási ismeretek elengedhetetlenek egy stabil és biztonságos Active Directory tartomány fenntartásához.