Az alkalmazás-homokozó (application sandboxing) egy kritikus biztonsági megközelítés, amelynek célja, hogy elkülönítse a szoftveralkalmazásokat a rendszer többi részétől. Ez az elkülönítés azt jelenti, hogy az alkalmazás egy kontrollált, korlátozott környezetben fut, ahol a hozzáférése a rendszer erőforrásaihoz és adatainak egy szigorúan meghatározott körére korlátozódik.

Az alkalmazás-homokozó lényege, hogy minimalizálja a kárt, amelyet egy potenciálisan rosszindulatú vagy hibás alkalmazás okozhat a rendszerben.

A homokozó koncepciója azon az elven alapul, hogy ha egy alkalmazás kompromittálódik, akkor a támadó nem tud szabadon mozogni a rendszerben és hozzáférni érzékeny adatokhoz. A homokozó hatékonyan csökkenti a támadási felületet és megnehezíti a támadók dolgát.

A homokozó céljai a következők:

- Korlátozni a hozzáférést: Megakadályozza, hogy az alkalmazás hozzáférjen a rendszer fájljaihoz, hálózati erőforrásaihoz vagy más alkalmazások adataihoz a szükséges mértéken túl.

- Megakadályozni a káros tevékenységet: Megakadályozza, hogy az alkalmazás kárt okozzon a rendszerben, például fájlok törlésével vagy rendszerkonfigurációk módosításával.

- Felfedezni a rosszindulatú tevékenységet: Figyeli az alkalmazás tevékenységét, és riasztást küld, ha gyanús viselkedést észlel.

A homokozók különböző technológiákat alkalmazhatnak az elkülönítés megvalósításához, beleértve a virtuális gépeket, a konténereket és a rendszermag szintű biztonsági mechanizmusokat. A választott technológia a biztonsági követelményektől és a teljesítményigényektől függ.

Például, egy webböngésző homokozója megakadályozza, hogy egy rosszindulatú weboldal hozzáférjen a felhasználó fájljaihoz vagy telepítsen kártékony szoftvert a gépre. Hasonlóképpen, egy mobilalkalmazás homokozója korlátozza az alkalmazás hozzáférését a felhasználó névjegyeihez, helyadataihoz vagy más érzékeny információihoz.

Az alkalmazás-homokozó definíciója és alapelvei

Az alkalmazás-homokozó (application sandboxing) egy biztonsági mechanizmus, amely elkülöníti az alkalmazásokat a rendszer többi részétől. Lényegében egy virtuális „homokozót” hoz létre az alkalmazás számára, ahol korlátozott hozzáférése van a rendszer erőforrásaihoz, például a fájlrendszerhez, a hálózathoz és más alkalmazásokhoz.

A homokozó célja, hogy megakadályozza a rosszindulatú vagy hibás alkalmazásokat abban, hogy kárt okozzanak a rendszerben vagy más alkalmazásokban.

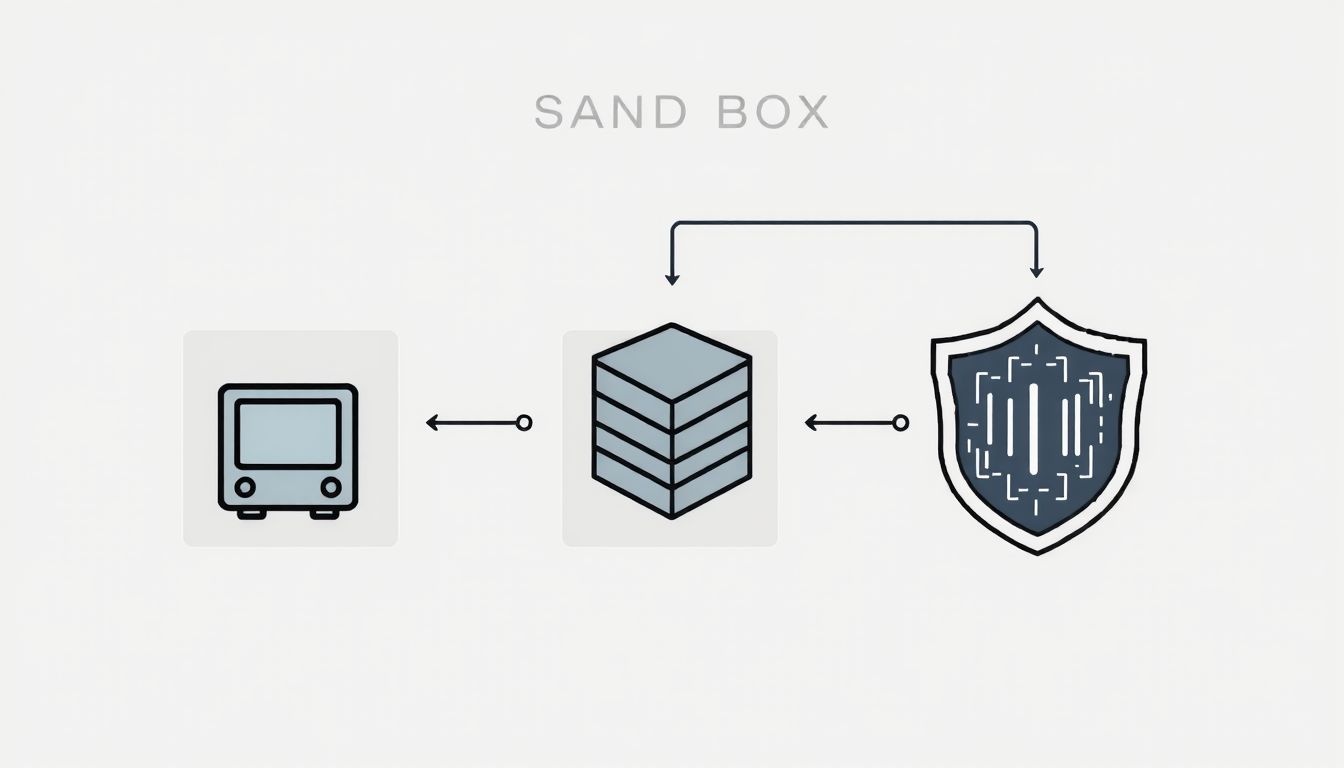

A homokozóban futó alkalmazás nem tud közvetlenül hozzáférni a rendszer fájljaihoz, a hálózathoz, vagy más alkalmazások memóriájához. Ha egy alkalmazás ilyen hozzáférést igényel, akkor egy közvetítő rendszeren keresztül kell kérnie, amely ellenőrzi a kérést és engedélyezi vagy megtagadja azt a biztonsági szabályok alapján.

Az alkalmazás-homokozó számos előnnyel jár:

- Károk korlátozása: Ha egy alkalmazás rosszindulatú kódot tartalmaz, a homokozó megakadályozza, hogy a kód kárt okozzon a rendszerben.

- Adatvédelem: A homokozó megakadályozza, hogy az alkalmazások hozzáférjenek a felhasználók érzékeny adataihoz, hacsak nincs kifejezett engedélyük.

- Rendszerstabilitás: A homokozó megakadályozza, hogy a hibás alkalmazások összeomoljanak a rendszert.

Számos különböző módszer létezik az alkalmazás-homokozó megvalósítására. Néhány példa:

- Virtuális gépek (VM): Egy teljes operációs rendszert futtatnak egy virtuális környezetben, így teljesen elkülönítve az alkalmazást a gazdarendszertől.

- Konténerek: Könnyebb súlyú virtualizációs forma, amely a gazdarendszer kerneljét használja, de elkülöníti az alkalmazás fájlrendszerét, hálózatát és más erőforrásait.

- Operációs rendszer szintű homokozó: Az operációs rendszer kernelje korlátozza az alkalmazások hozzáférését a rendszer erőforrásaihoz.

Az alkalmazás-homokozó kulcsfontosságú szerepet játszik a modern operációs rendszerek és alkalmazásboltok biztonságában. Lehetővé teszi a felhasználók számára, hogy alkalmazásokat telepítsenek anélkül, hogy aggódniuk kellene a rendszerük biztonsága miatt. A homokozó hatékonysága nagymértékben függ a megvalósítás minőségétől és a biztonsági szabályok szigorúságától. A nem megfelelően konfigurált homokozó sebezhető lehet, és nem nyújt elegendő védelmet.

A homokozó működésének technikai alapjai

A homokozó (sandbox) működésének technikai alapjai a rendszererőforrások elkülönítésén és korlátozásán alapulnak. A cél, hogy egy alkalmazás, ha esetleg rosszindulatú kódot tartalmaz, ne tudja veszélyeztetni a teljes rendszert.

Ez az elkülönítés többféleképpen valósulhat meg, de a leggyakoribb módszerek a következők:

- Virtualizáció: A homokozó egy virtuális környezetet hoz létre az alkalmazás számára, ami a valós rendszer egy szimulált változata. Az alkalmazás ebben a virtuális környezetben fut, és nem fér hozzá a valódi rendszer erőforrásaihoz.

- Operációs rendszer szintű elkülönítés: Az operációs rendszer funkcióit használja a folyamatok elkülönítésére. Például névtér-elkülönítést (namespace isolation) alkalmaz, ami elkülöníti a folyamatok fájlrendszerét, hálózati interfészeit és felhasználói azonosítóit.

- Hozzáférés-vezérlés: A homokozó szigorú szabályokat állít fel arra vonatkozóan, hogy az alkalmazás mely erőforrásokhoz férhet hozzá. Például megtagadhatja a hozzáférést a fájlrendszer bizonyos részeihez, a hálózathoz vagy a rendszerbeállításokhoz.

A hozzáférés-vezérlés finomhangolása elengedhetetlen a homokozó hatékonyságához. A szabályok meghatározásakor figyelembe kell venni az alkalmazás működéséhez szükséges minimális jogosultságokat, és minden más hozzáférést meg kell tagadni. Ezt gyakran „legkisebb jogosultság elveként” emlegetik.

A homokozó lényege, hogy az alkalmazás tevékenységeit egy zárt környezetben tartsa, megakadályozva ezzel, hogy a rendszer más részeit befolyásolja.

A homokozó gyakran használ rendszerhívás-szűrést is. Ez azt jelenti, hogy a homokozó figyeli az alkalmazás által kezdeményezett rendszerhívásokat, és csak azokat engedélyezi, amelyek biztonságosnak minősülnek. A veszélyesnek ítélt rendszerhívásokat blokkolja, így megakadályozva a potenciális károkozást.

A homokozóban futó alkalmazások által létrehozott fájlok és adatok általában egy elkülönített területen tárolódnak. Ez megakadályozza, hogy az alkalmazás módosítsa vagy törölje a rendszerfájlokat, vagy más alkalmazások adatait. A homokozó bezárásakor ezek a fájlok és adatok általában törlődnek, így biztosítva a rendszer tisztaságát.

Az alábbi táblázat példákat mutat be a homokozó által korlátozott erőforrásokra:

| Erőforrás | Korlátozások |

|---|---|

| Fájlrendszer | Hozzáférés korlátozása bizonyos könyvtárakhoz, írási jogok korlátozása. |

| Hálózat | Kimenő kapcsolatok korlátozása, bejövő kapcsolatok tiltása. |

| Rendszerhívások | Bizonyos rendszerhívások tiltása (pl. kernel módosítása). |

| Memória | A rendelkezésre álló memória mennyiségének korlátozása. |

A hatékony homokozó kialakítása komplex feladat, amely a rendszer architektúrájának mélyreható ismeretét igényli. A megfelelő korlátozások beállítása kulcsfontosságú a rendszer biztonságának megőrzéséhez, miközben az alkalmazás funkcionalitását is biztosítja.

A homokozó típusai: Virtuális gépek, konténerek, szoftveres homokozók

Az alkalmazás-homokozó (application sandboxing) egy biztonsági megközelítés, amelynek célja, hogy korlátozza egy alkalmazás hozzáférését a rendszer erőforrásaihoz. Ezt a korlátozást különböző technológiákkal lehet megvalósítani, amelyek közül a legelterjedtebbek a virtuális gépek (VM), a konténerek és a szoftveres homokozók.

A homokozó lényege, hogy egy elszigetelt környezetet hoz létre az alkalmazás számára, megakadályozva, hogy az esetlegesen rosszindulatú kód kárt tegyen a gazdarendszerben.

Virtuális gépek (VM): A virtuális gépek a legátfogóbb elszigetelést biztosítják. Egy teljes operációs rendszert emulálnak, így az alkalmazás egy teljesen különálló környezetben fut. Ez azt jelenti, hogy az alkalmazás nem tud közvetlenül hozzáférni a gazdarendszer hardveréhez vagy fájlrendszeréhez. A VM-ek nagy erőforrásigényűek lehetnek, mivel minden virtuális gépnek saját operációs rendszerre van szüksége.

Konténerek: A konténerek könnyebb súlyú megoldást kínálnak, mint a virtuális gépek. A konténerek osztoznak a gazdarendszer kerneljén, de el vannak szigetelve a többi konténertől és a gazdarendszertől. Ez azt jelenti, hogy a konténerek kevesebb erőforrást igényelnek, mint a virtuális gépek, és gyorsabban indíthatók el. A Docker és a Kubernetes a legnépszerűbb konténerizációs technológiák.

A konténerizáció előnyei:

- Gyorsabb telepítés és indítás: A konténerek sokkal gyorsabban telepíthetők és indíthatók, mint a virtuális gépek.

- Alacsonyabb erőforrásigény: A konténerek kevesebb erőforrást igényelnek, mint a virtuális gépek, ami lehetővé teszi több alkalmazás futtatását ugyanazon a hardveren.

- Hordozhatóság: A konténerek könnyen hordozhatók különböző környezetek között, például fejlesztői környezet, tesztkörnyezet és éles környezet.

Szoftveres homokozók: A szoftveres homokozók a legfinomabb szintű elszigetelést biztosítják. Ezek a homokozók általában egy alkalmazáson belül futnak, és korlátozzák az alkalmazás hozzáférését bizonyos API-khoz vagy erőforrásokhoz. Például egy böngészőben futó JavaScript kódot egy szoftveres homokozó korlátozhatja, hogy ne férhessen hozzá a felhasználó fájljaihoz vagy kamerájához.

Példák szoftveres homokozókra:

- Böngészők (pl. Chrome, Firefox) JavaScript homokozói.

- PDF olvasók (a PDF fájlokban lévő kód futtatására).

- Operációs rendszerek által kínált API-k (pl. AppArmor, SELinux).

A szoftveres homokozók előnyei:

- Részletesebb kontroll: Lehetővé teszik a fejlesztők számára, hogy pontosan meghatározzák, mely erőforrásokhoz férhet hozzá az alkalmazás.

- Alacsonyabb teljesítménycsökkenés: Általában kisebb teljesítménycsökkenéssel járnak, mint a virtuális gépek vagy konténerek.

- Egyszerűbb integráció: Könnyebben integrálhatók a meglévő alkalmazásokba.

Minden homokozó típusnak megvannak a maga előnyei és hátrányai. A megfelelő homokozó kiválasztása az alkalmazás biztonsági követelményeitől és a rendelkezésre álló erőforrásoktól függ. Például, egy kritikus fontosságú alkalmazás számára, amely nagy biztonságot igényel, a virtuális gép lehet a legjobb választás, míg egy kevésbé kritikus alkalmazás számára a konténer vagy a szoftveres homokozó is elegendő lehet.

A homokozó technológiák folyamatosan fejlődnek, és új megoldások jelennek meg a piacon. A biztonsági szakembereknek és a fejlesztőknek folyamatosan figyelemmel kell kísérniük ezeket a fejlesztéseket, hogy a legmegfelelőbb biztonsági intézkedéseket alkalmazhassák.

A homokozó előnyei: Biztonság, stabilitás, kompatibilitás

Az alkalmazás-homokozó (application sandboxing) egy biztonsági technika, amely elkülöníti az alkalmazásokat a rendszertől és más alkalmazásoktól. Ennek a megközelítésnek számos előnye van, amelyek közül kiemelkedik a biztonság, a stabilitás és a kompatibilitás.

A homokozó elsődleges célja a káros kód terjedésének megakadályozása. Ha egy alkalmazás egy homokozóban fut, akkor a hozzáférése korlátozott a rendszer erőforrásaihoz, például a fájlrendszerhez, a hálózathoz és a rendszerbeállításokhoz. Ez azt jelenti, hogy ha egy alkalmazás valamilyen okból kompromittálódik (például rosszindulatú kódot tartalmaz), akkor a kár, amit okozhat, jelentősen korlátozott. Nem tudja megfertőzni a rendszert, más alkalmazásokat, vagy ellopni érzékeny adatokat.

A biztonsági előnyök mellett a homokozó stabilitást is biztosít. Mivel az alkalmazások elkülönítve futnak, egy alkalmazás összeomlása vagy hibája nem befolyásolja a többi alkalmazás vagy a rendszer működését. Ez különösen fontos kritikus rendszerek esetében, ahol a folyamatos működés elengedhetetlen.

A homokozó lényege, hogy egy kontrollált környezetet teremt az alkalmazások számára, minimalizálva a kockázatokat és növelve a rendszer megbízhatóságát.

Végül, a homokozó kompatibilitási előnyöket is kínál. Az alkalmazások gyakran függenek bizonyos könyvtáraktól vagy rendszerkomponensektől. Ha egy alkalmazás egy homokozóban fut, akkor a homokozó biztosíthatja a szükséges környezetet, még akkor is, ha a rendszeren nem található meg az adott könyvtár vagy komponens. Ez lehetővé teszi, hogy régebbi vagy kevésbé karbantartott alkalmazások is biztonságosan futtathatók legyenek a modern rendszereken.

Például, egy böngésző homokozója megakadályozza, hogy egy rosszindulatú weboldal kárt tegyen a felhasználó számítógépében. A böngészőben futó JavaScript kód nem férhet hozzá a felhasználó fájljaihoz vagy rendszerbeállításaihoz, csak a homokozón belüli erőforrásokhoz. Hasonlóképpen, az operációs rendszerek is használhatnak homokozókat az alkalmazások telepítésére és futtatására, ezzel is növelve a rendszer biztonságát.

A homokozó implementációja többféleképpen történhet, például virtualizációval, konténerekkel vagy operációs rendszer szintű mechanizmusokkal. A lényeg, hogy az alkalmazás egy elszigetelt környezetben fusson, ahol a hozzáférése a rendszerhez korlátozott.

Bár a homokozó jelentős biztonsági előnyöket nyújt, nem tökéletes megoldás. A támadók továbbra is találhatnak módokat a homokozó kijátszására, ezért fontos, hogy a homokozót más biztonsági intézkedésekkel kombináljuk, például vírusirtó szoftverrel és tűzfallal.

A homokozó hátrányai: Erőforrásigény, teljesítménycsökkenés, komplexitás

Bár az alkalmazás-homokozó egy hatékony biztonsági mechanizmus, implementálása és használata jelentős hátrányokkal járhat, melyek főként az erőforrásigényben, a teljesítménycsökkenésben és a komplexitásban mutatkoznak meg.

A homokozó futtatása további erőforrásokat igényel. Minden egyes homokozott alkalmazásnak szüksége van a saját, elkülönített környezetére, ami extra memóriát, processzoridőt és lemezterületet foglal el. Ez a többletterhelés különösen kritikus lehet erőforrás-korlátozott rendszereken, például mobil eszközökön vagy beágyazott rendszereken.

A teljesítménycsökkenés elkerülhetetlen következménye a homokozó használatának. A homokozott alkalmazások nem tudnak közvetlenül hozzáférni a rendszer erőforrásaihoz, hanem egy köztes rétegen keresztül kell kommunikálniuk. Ez a kommunikáció lassabb lehet, mint a közvetlen hozzáférés, ami észrevehető késleltetést okozhat az alkalmazás működésében. Minél szigorúbb a homokozó, annál nagyobb a teljesítménycsökkenés.

A homokozó bevezetése jelentősen növelheti a rendszer komplexitását.

A homokozó szabályainak konfigurálása és karbantartása időigényes feladat lehet, különösen komplex alkalmazások esetében. A helytelen konfiguráció nemcsak a teljesítményt ronthatja, hanem a biztonsági előnyöket is csökkentheti, vagy akár teljesen ki is kapcsolhatja. A fejlesztőknek alaposan meg kell érteniük a homokozó működését és a védendő alkalmazás igényeit ahhoz, hogy hatékony szabályokat hozzanak létre. Ezenkívül a homokozó és az alkalmazás közötti kompatibilitási problémák is felmerülhetnek, melyek további fejlesztői erőfeszítéseket igényelnek.

A tesztelés is bonyolultabbá válik a homokozóval. Az alkalmazást a homokozott környezetben is tesztelni kell, hogy biztosítsuk a megfelelő működést és a biztonsági szabályok betartását. Ez extra időt és erőforrást igényel.

Végül, a homokozó nem nyújt 100%-os védelmet. A támadók továbbra is találhatnak módokat a homokozó kijátszására, különösen ha a homokozó szabályai nem elég szigorúak vagy ha az alkalmazásban lévő hibák kihasználhatók.

Gyakori felhasználási területek: Böngészők, e-mail kliensek, PDF olvasók

Az alkalmazás-homokozó (application sandboxing) a mindennapi számítógépes tevékenységeink során használt szoftverek védelmének kritikus eleme. Különösen fontos szerepet játszik olyan alkalmazások esetében, amelyek külső forrásból származó, nem megbízható tartalommal dolgoznak, mint például a böngészők, e-mail kliensek és PDF olvasók.

A böngészők az internet kapujaként funkcionálnak, és nap mint nap rengeteg weboldalt látogatunk meg velük. Ezek a weboldalak JavaScript kódot, képeket, videókat és egyéb tartalmakat tartalmazhatnak, amelyek potenciálisan kártékonyak lehetnek. A böngésző homokozója elkülöníti a weboldalak kódját a számítógép többi részétől. Ez azt jelenti, hogy egy rosszindulatú weboldal nem férhet hozzá a fájljainkhoz, nem telepíthet szoftvereket, és nem tudja átvenni az irányítást a rendszerünk felett.

Az e-mail kliensek is gyakori célpontjai a támadásoknak. A levélszemét és a phishing e-mailek gyakran tartalmaznak kártékony mellékleteket vagy linkeket, amelyek megfertőzhetik a számítógépünket. Az e-mail kliens homokozója megakadályozza, hogy a mellékletek közvetlenül a rendszeren futtathatóak legyenek. Így, ha egy melléklet vírusos, a homokozó megakadályozza, hogy a vírus kárt okozzon.

Az alkalmazás-homokozó célja, hogy biztonságos környezetet teremtsen a potenciálisan veszélyes alkalmazások számára, minimalizálva a rendszerre gyakorolt káros hatásokat.

A PDF olvasók gyakran használatosak dokumentumok megnyitására, amelyek szintén tartalmazhatnak kártékony kódot. A PDF formátum komplex, és lehetőséget ad arra, hogy JavaScript kódot ágyazzanak bele. A PDF olvasó homokozója korlátozza a PDF dokumentumokban lévő JavaScript kód hozzáférését a rendszerhez. Ez megakadályozza, hogy a kártékony PDF fájlok adatokat lopjanak, szoftvereket telepítsenek, vagy más káros tevékenységeket végezzenek.

A homokozó működése során az alkalmazás egy virtuális, elszigetelt környezetben fut. Ez a környezet korlátozott hozzáféréssel rendelkezik a rendszer erőforrásaihoz, például a fájlrendszerhez, a hálózathoz és a memóriához. Ha az alkalmazás megpróbál olyan műveletet végrehajtani, amely kívül esik a homokozó korlátain, a rendszer blokkolja a műveletet.

A homokozó konfigurálható, és beállítható, hogy mely erőforrásokhoz férhet hozzá az alkalmazás. Például a böngésző homokozója engedélyezheti a weboldalak számára a cookie-k tárolását, de megtilthatja a fájlok írását a merevlemezre. Az e-mail kliens homokozója engedélyezheti a mellékletek megnyitását a homokozóban, de megtilthatja a makrók futtatását.

A modern operációs rendszerek és alkalmazások gyakran beépített homokozó technológiával rendelkeznek. Például a Google Chrome böngésző minden weboldalt külön homokozóban futtat. Az Adobe Acrobat Reader PDF olvasó is rendelkezik homokozó funkcióval. Ezek a beépített homokozók jelentősen növelik a rendszer biztonságát, és megvédik a felhasználókat a kártékony szoftverektől.

Összefoglalva, az alkalmazás-homokozó egy nélkülözhetetlen biztonsági intézkedés, amely megvédi a számítógépünket a kártékony szoftverektől. Különösen fontos szerepet játszik a böngészők, e-mail kliensek és PDF olvasók esetében, amelyek gyakran dolgoznak külső forrásból származó, nem megbízható tartalommal.

Homokozó megoldások a különböző operációs rendszereken: Windows, macOS, Linux

A homokozó (sandboxing) egy biztonsági mechanizmus, melynek célja az alkalmazások elkülönítése a rendszer többi részétől. Ez a megközelítés minimalizálja a kárt, amelyet egy esetlegesen rosszindulatú vagy hibásan működő alkalmazás okozhat.

A különböző operációs rendszerek eltérő megoldásokat kínálnak az alkalmazások homokozására:

Windows:

- A Windows operációs rendszerben a User Account Control (UAC) egyfajta homokozóként funkcionál. Bár nem teljes értékű homokozó, korlátozza az alkalmazások hozzáférését a rendszer kritikus területeihez, és adminisztrátori jogokat igényel bizonyos műveletekhez.

- A Windows Defender Application Guard (WDAG) egy fejlettebb megoldás, mely a Hyper-V virtualizációt használja az alkalmazások elkülönítésére. Elsősorban böngészőkhöz és Microsoft Office alkalmazásokhoz tervezték, és egy elszigetelt virtuális környezetben futtatja ezeket.

- A AppContainer egy másik technológia, melyet a Windows Store alkalmazások használnak. Ez egy könnyűsúlyú homokozó, ami korlátozza az alkalmazás hozzáférését a fájlrendszerhez, a hálózathoz és más erőforrásokhoz.

macOS:

- A macOS beépített homokozó rendszere a macOS Sandbox. Ez egy kötelező hozzáférés-vezérlési (MAC) rendszer, mely az alkalmazás képességeinek deklarálásán alapul. Az alkalmazásoknak explicit módon engedélyt kell kérniük a rendszer erőforrásainak eléréséhez.

- A macOS Sandbox szigorú szabályokat alkalmaz a fájlrendszerhez, a hálózathoz, és a hardverhez való hozzáférésre. Az alkalmazások csak azokat az erőforrásokat érhetik el, amelyekhez engedélyt kaptak.

- A macOS is használ entitlements-eket, melyek deklarálják az alkalmazás által igényelt jogosultságokat.

Linux:

- A Linux rendszerekben számos homokozó megoldás létezik, melyek közül a legismertebbek a containerizációs technológiák, mint a Docker és a LXC/LXD. Ezek a technológiák elszigetelt felhasználói tereket (user namespaces) hoznak létre, melyekben az alkalmazások a rendszer többi részétől elkülönítve futhatnak.

- A SELinux (Security-Enhanced Linux) és az AppArmor kötelező hozzáférés-vezérlési rendszerek, melyek finomhangolt szabályokat alkalmaznak az alkalmazások hozzáférésére a rendszer erőforrásaihoz. Ezekkel a rendszerekkel részletesen szabályozható, hogy egy alkalmazás mely fájlokat, hálózati portokat és egyéb erőforrásokat érhet el.

- A Firejail egy könnyen használható homokozó eszköz, mely X11 alkalmazásokhoz lett tervezve. Lehetővé teszi az alkalmazások elszigetelését a fájlrendszertől, a hálózattól és a médiaeszközöktől.

Az alkalmazás-homokozás célja, hogy minimalizálja a biztonsági kockázatokat azáltal, hogy korlátozza az alkalmazások hozzáférését a rendszer erőforrásaihoz.

Minden operációs rendszer különböző megközelítést alkalmaz a homokozásra, de a cél mindenhol ugyanaz: biztonságosabbá tenni a rendszert.

Hogyan befolyásolja a homokozó a szoftverfejlesztést és tesztelést?

Az alkalmazás-homokozó jelentős hatással van a szoftverfejlesztésre és tesztelésre. Lehetővé teszi a fejlesztők számára, hogy biztonságos környezetben futtassák és teszteljék kódjukat, anélkül, hogy kockáztatnák a teljes rendszer integritását. Ez különösen fontos a harmadik féltől származó könyvtárakkal, ismeretlen kóddal vagy potenciálisan rosszindulatú alkalmazásokkal való munka során.

A homokozó használata a fejlesztési fázisban segít korai szakaszban azonosítani a biztonsági réseket és a potenciális instabilitási pontokat. A fejlesztők szimulálhatnak különböző támadási forgatókönyveket a homokozón belül, és ellenőrizhetik, hogy az alkalmazás hogyan reagál a nem várt bemenetekre vagy a káros tevékenységekre. Ez a proaktív megközelítés jelentősen csökkenti a későbbi szakaszokban felmerülő hibák javításának költségeit.

A homokozó használata a tesztelési folyamatban kritikus fontosságú a szoftver minőségének és biztonságának biztosításához.

A tesztelők a homokozót használhatják integrációs tesztekhez, teljesítménytesztekhez és biztonsági tesztekhez. Az integrációs tesztek során a homokozó lehetővé teszi a különböző szoftverkomponensek elszigetelt tesztelését, megelőzve, hogy egy hiba az egész rendszert érintse. A teljesítménytesztek során a homokozó biztosítja a kontrollált környezetet a szoftver erőforrás-használatának és válaszidejének mérésére. A biztonsági tesztek során a homokozó lehetővé teszi a sebezhetőségi tesztek elvégzését anélkül, hogy a valós rendszert veszélyeztetné.

A homokozó a szoftverfejlesztési és tesztelési folyamat során a következő előnyöket nyújtja:

- Csökkenti a kockázatot: Megakadályozza, hogy a hibás vagy rosszindulatú kód kárt okozzon a teljes rendszerben.

- Gyorsítja a fejlesztést: Lehetővé teszi a gyorsabb és biztonságosabb kísérletezést új funkciókkal és technológiákkal.

- Javítja a minőséget: Segít a korai hibák azonosításában és kijavításában, ami stabilabb és megbízhatóbb szoftvert eredményez.

- Csökkenti a költségeket: Megakadályozza a későbbi szakaszokban felmerülő hibák javításának költségeit.

Összességében az alkalmazás-homokozó elengedhetetlen eszköz a modern szoftverfejlesztésben és tesztelésben, segítve a fejlesztőket és a tesztelőket a biztonságos, megbízható és minőségi szoftverek létrehozásában.

A homokozó és a zéró bizalom elve (Zero Trust) kapcsolata

A homokozó (sandboxing) szoros kapcsolatban áll a zéró bizalom elvével. A zéró bizalom lényege, hogy *soha ne bízzunk, mindig ellenőrizzünk*. Ez a megközelítés tökéletesen kiegészíti a homokozó működését.

A homokozó egy szigorúan korlátozott környezetet biztosít az alkalmazások számára. Ezzel megakadályozza, hogy egy potenciálisan kártékony alkalmazás hozzáférjen a rendszer kritikus erőforrásaihoz vagy más alkalmazások adataihoz. A zéró bizalom elve azt mondja, hogy még a belső hálózatban sem feltételezhetjük a biztonságot. Ez azt jelenti, hogy minden egyes hozzáférési kísérletet ellenőrizni kell, függetlenül attól, hogy honnan érkezik.

A homokozó egyfajta „bizalmatlansági zónát” hoz létre, ahol az alkalmazások csak a minimálisan szükséges engedélyekkel rendelkeznek.

A zéró bizalom kontextusában a homokozó az alkalmazásokat potenciálisan veszélyesnek tekinti, amíg nem bizonyítják az ártatlanságukat. Ez a megközelítés összhangban van a zéró bizalom alapelvével, amely szerint *minden entitást, felhasználót és alkalmazást potenciális fenyegetésként kell kezelni*. A homokozó korlátozza az alkalmazások hozzáférését, és ezzel minimalizálja a károkozás lehetőségét, ha egy alkalmazás mégis kompromittálódna.

A kettő kombinációja egy erőteljes védelmi vonalat képez a modern IT-biztonságban. A homokozó az alkalmazás szintjén, a zéró bizalom pedig a hálózati és infrastruktúra szintjén nyújt védelmet, így egy mélyreható, többrétegű biztonsági stratégiát alkotnak.

A homokozó jövője: Fejlődési irányok és új technológiák

A homokozó technológia jövője szorosan összefonódik a felhőalapú rendszerek, a konténerizáció és a folyamatosan fejlődő biztonsági fenyegetések világával. A korábbi, statikus homokozó megoldások helyét egyre inkább dinamikusabb, adaptív rendszerek veszik át.

Az egyik legfontosabb fejlődési irány a mesterséges intelligencia (MI) és a gépi tanulás (ML) integrálása a homokozó technológiába. Ezek a technológiák lehetővé teszik a homokozón belül futó alkalmazások viselkedésének valós idejű elemzését, és a gyanús tevékenységek automatikus azonosítását és blokkolását. Például, egy MI-alapú rendszer képes felismerni, ha egy alkalmazás váratlanul nagy mennyiségű adatot próbál meg küldeni egy külső szerverre, ami adatlopásra utalhat.

Egy másik fontos terület a konténerizáció, mint például a Docker és a Kubernetes. A konténerek eleve egyfajta izolációs réteget biztosítanak az alkalmazások számára, de a homokozó technológiával kombinálva még szigorúbb biztonsági korlátokat lehet bevezetni. Ezzel elkerülhető, hogy egy konténeren belül futó sérülékeny alkalmazás veszélyeztesse a teljes rendszert.

A szerver nélküli (serverless) architektúrák elterjedése szintén új kihívásokat és lehetőségeket teremt a homokozó technológia számára. Mivel a szerver nélküli funkciók rövid ideig futnak és erősen izoláltak, a homokozó itt a biztonsági rések minimalizálásában játszik kulcsszerepet. A homokozó ebben az esetben nem csak az alkalmazást, hanem a futási környezetet is védi.

A hardveres izoláció egyre nagyobb teret nyer. Olyan technológiák, mint az Intel SGX (Software Guard Extensions) lehetővé teszik a kód és az adatok védelmét még a root felhasználóval vagy a hypervisorral szemben is. A homokozó hardveres izolációval kombinálva a legmagasabb szintű biztonságot nyújtja.

A devops és a biztonsági folyamatok (DevSecOps) integrációja elengedhetetlen. A homokozó tesztelési környezetként is funkcionálhat, ahol a fejlesztők biztonságosan tesztelhetik az új alkalmazásokat és frissítéseket, mielőtt éles környezetbe kerülnének. Ezzel a módszerrel a biztonsági problémák korai szakaszban felfedezhetők és javíthatók.

A bizalmi gyökér (root of trust) koncepciója is egyre fontosabbá válik. A bizalmi gyökér egy megbízható hardveres vagy szoftveres komponens, amely biztosítja a rendszer integritását. A homokozó a bizalmi gyökérre támaszkodva garantálhatja, hogy csak megbízható kód futtatható.

A jövő homokozó megoldásai nem pusztán statikus védelmi mechanizmusok lesznek, hanem intelligens, adaptív rendszerek, amelyek képesek valós időben reagálni a változó fenyegetésekre.

A zero-trust modell, mely feltételezi, hogy semmi sem megbízható alapértelmezetten, egyre nagyobb befolyással van a homokozó technológiákra. Ez azt jelenti, hogy minden erőforráshoz való hozzáférést ellenőrizni kell, függetlenül attól, hogy az erőforrás a homokozón belül vagy kívül található. A homokozó ebben a modellben a mikroszegmentáció eszközeként funkcionálhat, ahol minden alkalmazás vagy szolgáltatás a lehető legszigorúbb korlátok között fut.

Végül, de nem utolsósorban, a nyílt forráskódú homokozó projektek jelentős mértékben hozzájárulnak a technológia fejlődéséhez. Ezek a projektek lehetővé teszik a kutatók és a fejlesztők számára, hogy kísérletezzenek új ötletekkel és megközelítésekkel, és hogy a biztonsági közösség közösen fejlessze a legújabb homokozó technológiákat.

A homokozó implementálásának lépései és bevált gyakorlatai

A homokozó implementálásának első lépése a szükséges erőforrások azonosítása. Ez magában foglalja a fájlrendszerhez, a hálózathoz és a rendszerhívásokhoz való hozzáférés meghatározását. Ezt követően szigorú hozzáférési szabályokat kell definiálni, amelyek korlátozzák az alkalmazás mozgásterét a homokozón belül.

A homokozó megvalósításának egyik bevált gyakorlata a legalacsonyabb jogosultság elve. Ez azt jelenti, hogy az alkalmazásnak csak a működéséhez feltétlenül szükséges jogosultságokat szabad megadni. Például, ha egy alkalmazásnak nincs szüksége hálózati hozzáférésre, akkor azt le kell tiltani.

A homokozó környezet kialakításakor elengedhetetlen a megfelelő izoláció biztosítása. Ez megakadályozza, hogy a homokozóban futó alkalmazás befolyásolja a gazdagépet vagy más alkalmazásokat. A virtualizáció és a konténerizáció hatékony eszközök lehetnek a megfelelő izoláció eléréséhez.

A homokozó implementálásának kulcsa a részletes tervezés és a folyamatos monitorozás.

A naplózás és a monitorozás szintén kritikus elemei a homokozónak. A naplók segítenek azonosítani a potenciális biztonsági problémákat és nyomon követni az alkalmazás viselkedését. A monitorozás lehetővé teszi a rendellenességek és a szokatlan tevékenységek valós idejű észlelését.

A homokozó konfigurációját rendszeresen felül kell vizsgálni és frissíteni. Az új biztonsági rések felfedezése és az alkalmazások változó igényei miatt a homokozó szabályait is ehhez kell igazítani. A sérülékenységi vizsgálatok elengedhetetlenek a homokozó hatékonyságának fenntartásához.

Végül, fontos, hogy a fejlesztők és a rendszergazdák képzést kapjanak a homokozó használatáról és a biztonsági bevált gyakorlatokról. A megfelelő képzés biztosítja, hogy a homokozót hatékonyan használják és karbantartsák.